Cuando se trata de seguridad WordPress, hay un montón de cosas que puede hacer para proteger su sitio para evitar que los hackers y las vulnerabilidades afecten su negocio o blog. La última cosa que quiere que suceda es despertarse una mañana para descubrir su sitio en desorden. Así que hoy vamos a compartir muchos consejos, estrategias y técnicas que puede utilizar para mejorar su seguridad WordPress y mantenerse protegido.

Si usted es un cliente de Kinsta, no tiene que preocuparse por muchos de estos, ¡ya que ofrecemos reparación de pirateo gratis! Pero incluso con esta garantía, siempre debe seguir las mejores prácticas de seguridad.

¿Es WordPress Seguro?

La primera pregunta que probablemente se esté preguntando, ¿es WordPress seguro? En su mayoría, sí. Sin embargo, WordPress generalmente obtiene una mala reputación por ser propenso a las vulnerabilidades de seguridad y, por supuesto, por no ser una plataforma segura para usar en una empresa. La mayoría de las veces, esto se debe al hecho de que los usuarios siguen las peores prácticas de seguridad comprobadas en la industria.

El uso de software de WordPress desactualizado, plugins anulados, administración deficiente del sistema, administración de credenciales y falta de conocimientos de seguridad y Web necesarios entre los usuarios de WordPress que no son expertos en tecnología mantienen a los piratas informáticos a la vanguardia de su juego de delitos cibernéticos. Incluso los líderes de la industria no siempre usan las mejores prácticas. Reuters fue pirateado porque estaban usando una versión desactualizada de WordPress.

Fundamentalmente, la seguridad no se trata de sistemas perfectamente seguros. Tal cosa podría ser poco práctica, o imposible de encontrar y / o mantener. Sin embargo, la seguridad es la reducción del riesgo, no la eliminación del mismo. Se trata de emplear todos los controles apropiados disponibles para usted, dentro de lo razonable, que le permiten mejorar su postura general, reduciendo las probabilidades de convertirse en un objetivo y posteriormente ser hackeado. – Codex de seguridad de WordPress

Ahora bien, esto no quiere decir que las vulnerabilidades no existen. De acuerdo a un estudio Q3 de 2017 por Sucuri, una empresa de seguridad multi-plataforma, WordPress continúa liderando los sitios web infectados en los que trabajaron (en 83%). La cifra subió del 74% en 2016.

WordPress potencia más del 42.7% de todos los sitios web en Internet, y con cientos de miles de combinaciones de temas y complementos por ahí, no es sorprendente que existan vulnerabilidades y que se estén descubriendo constantemente. Sin embargo, también hay una gran comunidad alrededor de la plataforma de WordPress, para asegurar que estas cosas se reparen lo antes posible. A partir de 2024, el equipo de seguridad WordPress se compone de aproximadamente 50 (frente a los 25 de 2017) expertos, incluyendo desarrolladores líderes e investigadores de seguridad – alrededor de la mitad son empleados de Automattic y un número de ellos trabaja en el campo de seguridad web.

Vulnerabilidades de WordPress

Eche un vistazo a algunos de los diferentes tipos de vulnerabilidades de seguridad WordPress a continuación.

- Puertas Traseras

- Pharma Hacks

- Intentos de Inicio de Sesión por Fuerza Bruta

- Redireccionamientos Maliciosos

- Cross-Site Scripting (XSS)

- Denegación de Servicio

Puertas Traseras

La vulnerabilidad de la apropiadamente llamada puerta trasera proporciona a los hackers pasajes ocultos que evitan los cifrados de seguridad para acceder a sitios web de WordPress a través de métodos anormales – wp-Admin, SFTP, FTP, etc. Una vez explotadas, las puertas traseras permiten a los hackers causar estragos en servidores de hosting con ataques de contaminación cruzada – comprometiendo múltiples sitios alojados en el mismo servidor. En Q3 de 2017 Sucuri reportó que las puertas traseras continúan siendo una de las muchas acciones posteriores a hackeo que los atacantes usan, con 71% de los sitios infectados teniendo alguna forma de inyección de puerta trasera.

Las puertas traseras están frecuentemente codificados para aparecer como archivos de sistema de WordPress legítimos, y hacer su camino a través de bases de datos WordPress al explotar debilidades y errores en versiones anticuadas de la plataforma. El fiasco de TimThumb fue un ejemplo ideal de la vulnerabilidad de puertas traseras explotando secuencias de comando (scripts) sospechosas y software anticuado comprometiendo a millones de sitios web.

Afortunadamente, la prevención y cura de esta vulnerabilidad es bastante simple. Usted puede escanear su sitio WordPress con herramientas como SiteCheck que puede detectar fácilmente puertas traseras comunes. La autenticación de dos factores, el bloqueo de direcciones IP, la restricción del acceso admin y la prevención de la ejecución no autorizada de archivos PHP, se ocupan fácilmente de las amenazas comunes de puerta trasera, las cuales explicaremos más abajo. Canton Becker también tiene un gran post sobre limpiar el desastre de puerta trasera en sus instalaciones de WordPress.

Pharma Hacks

La explotación del Pharma Hack se utiliza para insertar códigos maliciosos en versiones anticuadas de sitios web y plugins WordPress, lo que hace que los motores de búsqueda devuelvan anuncios de productos farmacéuticos cuando se busca un sitio web comprometido. La vulnerabilidad es más una amenaza de spam que un malware tradicional, pero da a los motores de búsqueda suficiente razón para bloquear el sitio en acusaciones de distribuir spam.

Mover partes de un Pharma Hack incluyen puertas traseras en plugins y bases de datos, que pueden limpiarse siguiendo las instrucciones de este blog de Sucuri. Sin embargo, las explotaciones son a menudo variantes viciosas de las inyecciones maliciosas codificadas que se esconden en las bases de datos y requieren un proceso de limpieza profundo para solucionar la vulnerabilidad. Sin embargo, usted puede prevenir fácilmente Pharma Hacks utilizando proveedores recomendados de WordPress hosting con servidores actualizados y actualizar regularmente sus instalaciones de WordPress, temas y plugins. Los anfitriones como Kinsta también ofrecen arreglos gratuitos de hackeo.

Intentos de Inicio de Sesión por Fuerza Bruta

Los intentos de inicio de sesión por fuerza bruta usan secuencias de comando automatizadas para explotar contraseñas débiles y ganar acceso a su sitio. Autentificación de dos pasos, limitar los intentos de inicio de sesión, monitorear los inicios de sesión no autorizados, bloquear direcciones IP y usar contraseñas seguras son algunas de las maneras más fáciles y altamente eficaces de prevenir ataques de fuerza bruta. Pero desafortunadamente, muchos propietarios de sitios web de WordPress no realizan estas prácticas de seguridad mientras que los hackers pueden fácilmente comprometer tanto como 30,000 sitios web en un solo día usando ataques de fuerza bruta.

Redireccionamientos Maliciosos

Las redireccionamientos maliciosos crean puertas traseras en las instalaciones de WordPress utilizando FTSP, SFTP, wp-admin y otros protocolos e inyectan códigos de redirección en el sitio web. Los redireccionamientos se colocan a menudo en su archivo .htaccess y otros archivos de núcleo WP en formularios codificados, dirigiendo el tráfico Web a sitios maliciosos. Vamos a explicar algunas maneras en las que puede prevenir estos en nuestros pasos de seguridad WordPress más abajo.

Cross-Site Scripting (XSS)

Las secuencias de comandos entre sitios (XSS) se producen cuando se inyecta un script malintencionado en una aplicación o sitio web de confianza. El atacante usa esto para enviar códigos maliciosos, generalmente scripts del lado del navegador, al usuario final sin que ellos lo sepan. Por lo general, el propósito es capturar datos de cookies o sesiones, o tal vez incluso reescribir HTML en una página.

Según WordFence, las vulnerabilidades de scripts entre sitios son la vulnerabilidad más común encontrada en los plugins de WordPress por un margen significativo.

Denegación de Servicio

Quizás el más peligroso de todos sea la Denegación de Servicio (DoS) errores de explotación de vulnerabilidades y errores en el código para abrumar la memoria de los sistemas operativos del sitio web. Los hackers han comprometido a millónes de sitios web y han robado millónes de dólares mediante la explotación de versiones anticuadas y con errores del software WordPress con ataques DoS. Aunque los cibercriminales con motivación financiera son menos propensos a dirigirse a las pequeñas empresas, tienden a comprometer sitios web vulnerables y anticuados para crear cadenas de botnet para atacar a negocios grandes.

Incluso las últimas versiones del software de WordPress no pueden comprehensivamente defender contra ataques DoS de alto perfil, pero al menos le ayudará a evitar ser atrapado en el fuego cruzado entre las instituciones financieras y los cibercriminales sofisticados. Y no se olvide del 21 de octubre de 2016. Este fue el día en que la Internet cayó debido a un ataque DNS DDoS. Lea más sobre por qué es importante usar a un proveedor DNS premium y la estrategia de conmutación por error para aumentar su seguridad WordPress.

Guía de Seguridad WordPress 2024

De acuerdo con internet live stats más de 100,000 sitios web son hackeados todos los días. 😮 Eso es porque es tan importante tomar un cierto tiempo e ir a través de las siguientes recomendaciones a continuación en cómo endurecer mejor su seguridad WordPress.

Nos aseguraremos de mantener este post al día con información relevante a medida que cambien las cosas con la plataforma WordPress y surjan nuevas vulnerabilidades.

- WordPress Hosting Seguro

- Usa la última versión de PHP

- Nombres de Usuarios y Contraseñas Inteligentes

- Últimas Versiones

- Bloquear el Admin WordPress

- Autenticación de Dos Factores

- HTTPS – Certificado de SSL

- Endureciendo wp-config.php

- Desactivar XML-RPC

- Esconder la Versión de WordPress

- Encabezados de Seguridad HTTP

- Plugins de Seguridad WordPress

- Seguridad de Base de Datos

- Conexiones Seguras

- Permisos de Archivo y Servidor

- Desactivar Editar en el Panel de Control

- Prevenir Hotlinking

- Tomar Respaldos de WordPress Siempre

- Protección DDoS

1. Invierta en WordPress Hosting Seguro

Cuando se trata de proteger WordPress, hay mucho más que simplemente bloquear su sitio WordPress, aunque le daremos las mejores recomendaciones sobre cómo hacerlo a continuación. También existe una seguridad a nivel de servidor web por la que es responsable el host de WordPress. Nos tomamos la seguridad muy en serio aquí en Kinsta y manejamos muchos de estos problemas para nuestros clientes.

Es muy importante que elija un host en el que puede confiar para su negocio. O si usted está hospedando WordPress en su propio VPS, entonces usted necesita tener el conocimiento técnico para hacer estas cosas usted mismo. Y para ser honesto, tratar de ser un administrador de sistemas para ahorrar $ 20 al mes es una mala idea.

Endurecer el servidor es la clave para mantener un entorno WordPress completamente seguro. Se necesitan varias capas de hardware y medidas de seguridad a nivel de software para garantizar que la infraestructura de TI de hosting de sitios WordPress es capaz de defenderse frente a sofisticadas amenazas, tanto físicas como virtuales.

Por esta razón, los servidores que hospedan WordPress deben actualizarse con el último sistema operativo y el software (de seguridad), así como probado exhaustivamente y escaneado de vulnerabilidades y malware. Un ejemplo reciente de esto tuvo lugar cuando recientemente tuvimos que parcher NGINX para vulnerabilidades de seguridad de OpenSSL que fueron descubiertas.

Los cortafuegos a nivel de servidor y los sistemas de detección de intrusos deben estar en su lugar antes de instalar WordPress en el servidor para mantenerlo bien protegido incluso durante la instalación de WordPress y las fases de construcción del sitio web. Sin embargo, todos los programas instalados en la máquina destinados a proteger el contenido de WordPress deben ser compatibles con los sistemas de gestión de bases de datos más recientes para mantener un rendimiento óptimo. El servidor también debe estar configurado para utilizar protocolos seguros de encriptación y transferencia de archivos (como SFTP en lugar de FTP) para ocultar contenido confidencial de intrusos malintencionados.

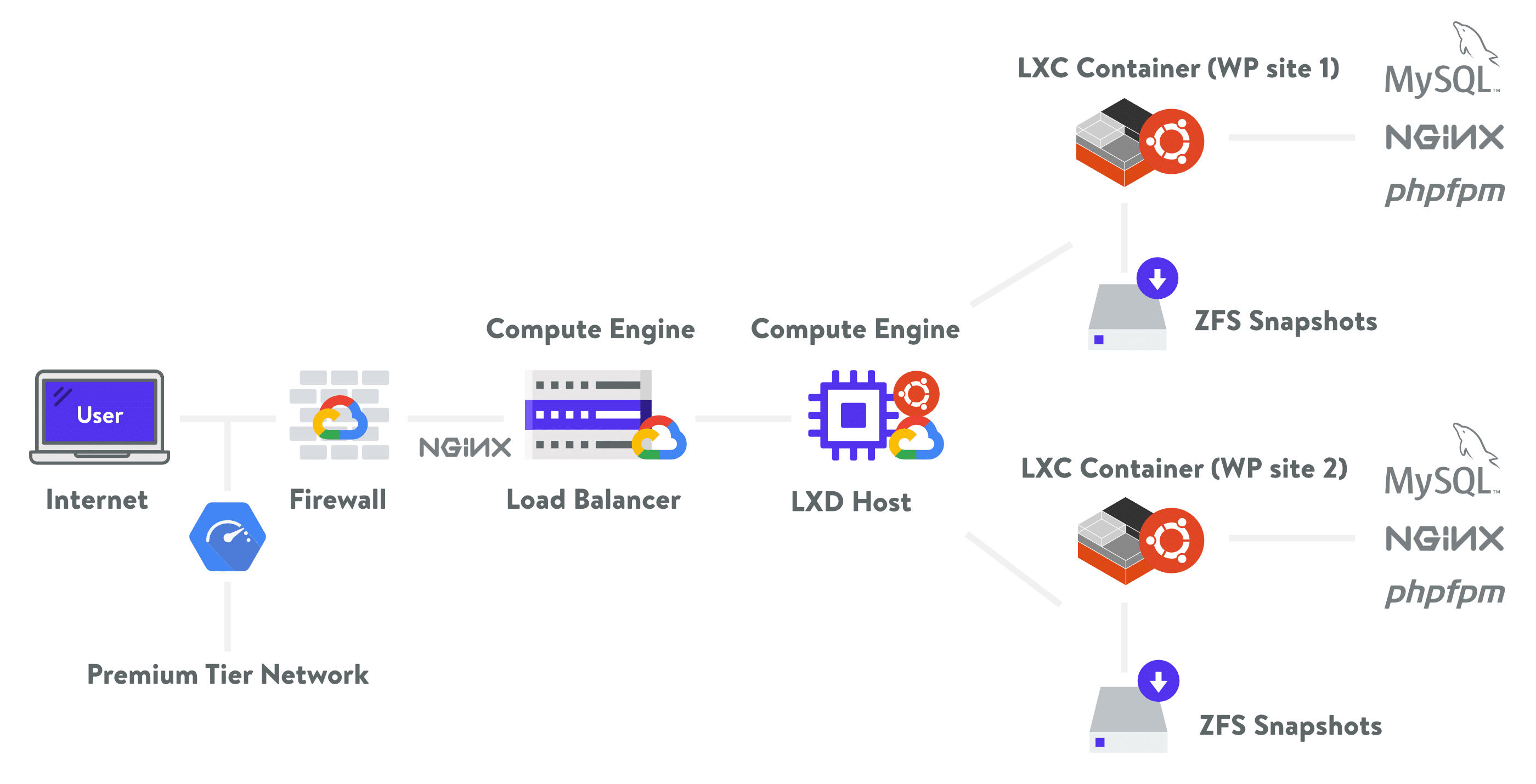

Aquí en Kinsta, usamos los servidores más rápidos de Google Cloud Platform y la red de nivel premium para todos nuestros clientes de WordPress para garantizar una experiencia de alojamiento de WordPress rápida y segura. Una gran ventaja de esto es que se basa en un modelo de seguridad que se ha construido en el transcurso de 15 años, y actualmente asegura productos y servicios como Gmail, Search, etc. Google emplea actualmente a más de 500 profesionales de seguridad a tiempo completo. Todos los sitios en Kinsta también están protegidos por nuestra integración gratuita con Cloudflare, que incluye un cortafuegos seguro de nivel empresarial, así como protección gratuita contra DDoS.

Kinsta también utiliza contenedores Linux (LXC) y LXD para orquestarlos, además de Google Cloud Platform, que nos permite aislar completamente no sólo cada cuenta, sino cada sitio separado de WordPress. Este es un método mucho más seguro que se ofrece por otros competidores.

2. Use La Última Versión de PHP

PHP es la columna vertebral de su sitio WordPress por eso usar la última versión en su servidor es muy importante. Cada versión principal de PHP está plenamente soportada durante dos años después de la fecha de emisión. Durante este tiempo, errores y problemas de seguridad se soluciona y se corrige regularmente. Ahora mismo cualquier usuario usando una versión de PHP 7.1 o inferior no tendrá más soporte de seguridad y está expuesto a vulnerabilidades de seguridad sin parches.

Y, ¿saben lo que hacen? Según la página oficial de WordPress Stats, en el momento de escribir este artículo más de un 57% de los usuarios de WordPress todavía usan una versión de PHP más antiguo que 5.6. ¡Esto da miedo!

A veces para negocios y desarrolladores lleva tiempo probar y garantizar la compatibilidad con sus códigos, pero no tienen excusas de ejecutar algo sin soporte de seguridad. Sin mencionar el enorme impacto en el rendimiento que tiene la ejecución en versiones anteriores.

¿No sabe qué versión de PHP está actualmente usando? La mayor parte de los hosts normalmente incluyen esto en la cabecera de petición de su sitio. Una manera rápida de verlo es ejecutar su sitio en Pingdom. Haga clic en la primera solicitud y busque un parámetro X-Powered-By. Normalmente esto muestra la versión de PHP que su servidor web está usando actualmente. Sin embargo, algunos hosts eliminarán este encabezado debido a razones de seguridad. Kinsta elimina este encabezado de forma predeterminada para mantener su sitio seguro.

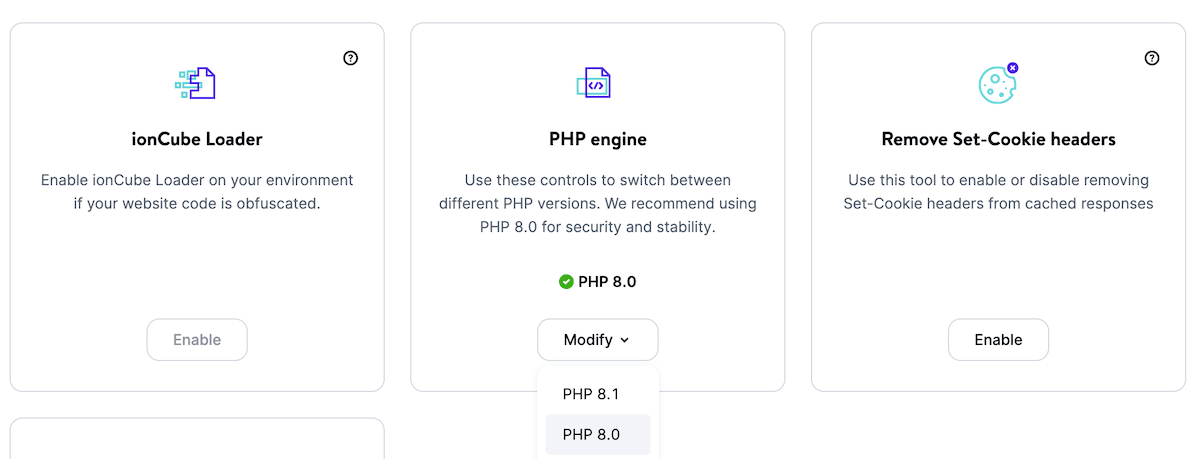

Nosotros en Kinsta soportamos solamente versiones de PHP estables y soportadas, incluyendo 8.0, 8.1. y 7.4. PHP 5.6, 7.0 y 7.1 han sido eliminados. Aún puede cambiar entre versiones de PHP con un solo clic dentro del panel de control de MyKinsta.

Si trabaja con un host de WordPress que usa cPanel normalmente puede cambiar entre versiones de PHP haciendo un clic en “PHP Select” bajo la categoría de software.

3. Use Nombres de Usuario y Contraseñas Inteligentes

Sorprendentemente, una de las mejores maneras de endurecer la seguridad WordPress es simplemente usar nombres de usuario y contraseñas inteligentes. Suena bastante fácil ¿no? Bien, eche un vistazo a la lista anual de 2019 de SplashData de las contraseñas más populares que han sido robadas a lo largo del año (por orden de popularidad).

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

¡Esto es correcto! La contraseña más popular es «123456«, seguida de una «contraseña» asombrosa. Es una razón por la cual aquí en Kinsta en los nuevos sitios WordPress realmente obligamos elegir una contraseña compleja que se debe usar para iniciar sesión en wp-admin (como se ve abajo en nuestro proceso de instalación con un solo clic). Esto no es opcional.

La función fundamental de WordPress wp_hash_password utiliza la estructura hashing de la contraseña phppass y ocho pases de hashing basado en MD5.

Algunas de las mejores seguridades empiezan desde lo básico. Google tiene algunas recomendaciones sobre cómo escoger una contraseña segura. O puede usar una herramienta online como Strong Password Generator. Puedes obtener más información aquí sobre cómo puedes cambiar tu contraseña de WordPress.

También es importante utilizar contraseñas diferentes para cada sitio web. La mejor manera de almacenarlas es localmente en una base de datos cifrada en su ordenador. Una buena herramienta gratuita para esto es KeePass. Si no desea ir por esta ruta también hay administradores de contraseñas online, como 1Password o LastPass. A pesar de que sus datos estén alojados de forma segura en la nube, estos son generalmente más seguros ya que no utilizan la misma contraseña en varios sitios. También le impide usar notas adhesivas. 😉

Y en términos de su sitio WordPress nunca debería usar el nombre de usuario «admin» predeterminado. Cree un nombre de usuario único de WordPress para la cuenta de administrador y elimine el usuario «admin» si existe. Puede hacerlo añadiendo un nuevo usuario en «Usuarios» en el panel de control y asignándole el perfil «Administrador» (como se ve a continuación).

Una vez que asigne a la nueva cuenta la función de administrador, puede volver atrás y eliminar el usuario «Admin» original. Asegúrese de que, al hacer clic en Eliminar, seleccione la opción «Atribuir todo el contenido a» (“Attribute all content to”) y seleccione su nuevo perfil de administrador. Esto asignará a la persona como el autor de esos posts.

También puede renombrar su actual nombre de usuario admin manuelmente en phpMyAdmin con el comando siguiente. Antes de editar tablas asegúrese de hacer backup de su base de datos.

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';4. Utilice Siempre La Última Versión de WordPress, Plugins y temas

Otra forma muy importante para endurecer su seguridad WordPress es siempre mantenerla actualizado. Esto incluye el núcleo de WordPress y sus plugins. Estos son actualizados por una razón, y un montón de veces estos incluyen mejoras de seguridad y correcciones de errores. Le recomendamos que lea nuestra guía en profundidad sobre este tema: Una Inmersión Profunda en las Actualizaciones de WordPress.

Lamentablemente, hay millones de empresas que están ejecutando versiones desactualizadas de software y plugins de WordPress, y todavía creen que están en el camino correcto del éxito empresarial. Ellos citan razones para no actualizar, como «su sitio fallará» o «las modificaciones de núcleo se eliminarán» o «el plugin X no funcionará» o «simplemente no necesitan la nueva funcionalidad».

De hecho, los sitios web fallan principalmente debido a errores en versiones anteriores de WordPress. Las modificaciones de núcleo nunca son recomendadas por el equipo de WordPress y los desarrolladores expertos que entienden los riesgos involucrados. Y las actualizaciones de WordPress incluyen en su mayoría los parches de seguridad imprescindibles junto con la funcionalidad adicional requerida para ejecutar los plugins más recientes.

¿Sabía que ha sido reportado que vulnerabilidades de plugin representan 55.9% de los puntos de entrada conocidos para los hackers? Eso es lo que WordFence encontró en un estudio donde entrevistaron a más de 1,000 propietarios de sitios WordPress que habían sido víctimas de ataques. Al actualizar sus plugins puede asegurarse de que no sea una de estas víctimas.

Es recomendable instalar plugins de confianza. Las categorías «destacadas» y «populares» en el repositorio de WordPress pueden ser un buen lugar para comenzar. Las categorías «destacado» o «popular» son buenos lugares para comenzar. O puede descargarlos directamente del sitio web del desarrollador. No recomendamos el uso de plugins y temas inválidos.

Primero nunca se sabe qué contiene el código modificado. Esto puede causar un sitio hackeado. Además si nadie paga por plugins premium la comunidad no crecerá. Necesitamos apoyar los desarrolladores.

He aquí cómo borrar correctamente un tema de WordPress.

Puede usar na herramienta en línea tal como VirusTotal para escanear los archivos de un plugin o tema para averiguar si tiene cualquier tipo de malware.

Cómo Actualizar El Núcleo WordPress

Hay un par de maneras fáciles de actualizar su instalación de WordPress. Si usted es un cliente de Kinsta le proporcionamos backups automáticos con una opción de restauración con un solo clic. De esta manera usted puede probar nuevas versiones de WordPress y plugins sin tener que preocuparse por perder algo. O también puede probar primero en nuestro entorno de pruebas.

Para actualizar el núcleo WordPress, puede hacer clic en «Actualizaciones» en su panel de control WordPress y hacer clic en el botón «Actualizar ahora».

También puede actualizar WordPress manualmente al descargar la última versión y subiéndola a través de FTP.

¡Importante! Sobrescribir las carpetas incorrectas podría romper su sitio si no se hace correctamente. Si no se siente cómodo haciendo esto, consulte primero con un desarrollador.

Siga los pasos a continuación para actualizar su instalación existente:

- Borrar los viejos directorios

wp-includesywp-admin. - Cargar los nuevos directorios

wp-includesywp-admin. - Cargue los archivos individuales de la nueva carpeta de

wp-contenta su carpeta existentewp-content, sobrescribiendo archivos existentes. NO borre su carpeta existentewp-content. NO elimine ningún archivo o carpeta en su directorio existentewp-contentdirectory (excepto por el que está siendo sobrescribido por archivos nuevos). - Cargue todos los archivos nuevos sueltos del directorio raíz de la nueva versión a su directorio raíz de WordPress existente.

Cómo Actualizar WordPress Plugins

Actualizar sus plugins de WordPress es un proceso muy similar a la actualización del núcleo WordPress. Haga clic en «Actualizaciones» en el panel de control WordPress, seleccione los plugins que desea actualizar y haga clic en «Actualizar plugins».

Del mismo modo, también puede actualizar un plugin manualmente. Simplemente coja la última versión del desarrollador de plugins o el repositorio de WordPress y súbala a través de FTP, sobrescribiendo el plugin existente dentro del directorio /wp-content/plugins.

También es importante tener en cuenta que los desarrolladores no siempre mantienen sus plugins actualizados. El equipo de WP Loop hizo un gran análisis de cuántos plugins de WordPress en el repositorio no están actualizados con el actual núcleo WordPress. De acuerdo con su investigación casi 50% de los plugins en el repositorio no han sido actualizados en más de 2 años.

Esto no significa que el plugin no funcionará con la versión actual de WordPress, pero se recomienda que elija plugins que se actualicen activamente. Los plugins desactualizados tienen más probabilidades de contener vulnerabilidades de seguridad.

Utilice su mejor juicio cuando se trata de plugins. Mire a la fecha de «última actualización» y cuántas calificaciones tiene un plugin. Como se ve en el siguiente ejemplo, éste es anticuado y tiene malas críticas, así que lo más probable es que le recomendemos alojarse lejos de este. WordPress también tiene una advertencia en la parte superior de la mayoría de los plugins que no fueron actualizados hace mucho tiempo.

También hay una gran cantidad de recursos por ahí para ayudarle a mantenerse al tanto de las últimas actualizaciones de seguridad WordPress y vulnerabilidades. Vea algunas de ellas a continuación:

- WP Security Bloggers: Un impresionante recurso agregado de más de 20 fuentes de seguridad.

- WPScan Vulnerability Database: Catálogos de más de 10,000 vulnerabilidades de Núcleo WordPress, Plugin y Tema.

- Official WordPress Security Archive

5. Bloquee su WordPress Admin

A veces, la estrategia popular de seguridad WordPress por anonimato es apropiadamente eficaz para un negocio online promedio y sitio WordPress. Si hace que sea más difícil para los hackers encontrar ciertas puertas traseras entonces es menos probable que usted sea atacado. Bloquear su área y login de WordPress admin es una buena manera de fortalecer su seguridad. Dos buenas maneras de hacerlo es primero cambiando la URL de inicio de sesión predeterminada de wp-admin y limitando los intentos de inicio de sesión.

Cómo Cambiar su URL de Acceso de WordPress

Por defecto, la URL de inicio de sesión de su sitio WordPress es domain.com/wp-admin. Uno de los problemas con esto es que todos los bots, hackers y secuencias de comando que existen también lo saben. Al cambiar la URL, puede hacerse menos de un objetivo y protegerse mejor de los ataques de fuerza bruta. Esto no es una solución para todo, es simplemente un pequeño truco que sin duda puede ayudar a protegerle.

Para cambiar su URL de acceso de WordPress recomendamos usar el plugin gratis WPS Hide login o el plugin premium Perfmatters. Ambos plugins tienen un campo de entrada simple. Recuerde escoger algo único que no esté en una lista que un bot o una secuencia de comandos podría intentar escanear.

Cómo Limitar Intentos de Inicio de Sesión

Si bien la solución anterior de cambiar la URL de inicio de sesión de administrador disminuirá la mayoría de los intentos de inicio de sesión incorrectos, poner un límite en su lugar también puede ser muy eficaz. El plugin gratuito Limit Login Attempts Reloaded es una gran manera de configurar fácilmente la duración de los bloqueos, los intentos de inicio de sesión y las listas blancas y negras de IP.

Si usted está buscando una solución de seguridad WordPress más simple, otra buena alternativa es el plugin gratuito Login Lockdown. Login LockDown registra la dirección IP y la fecha y hora de cada intento fallido de inicio de sesión. Si se detecta más de un cierto número de intentos en un corto período de tiempo desde el mismo rango de IP, entonces la función de inicio de sesión se inhabilita para todas las solicitudes de ese rango. Y es completamente compatible con el plugin de WPS Hide login que mencionamos anteriormente.

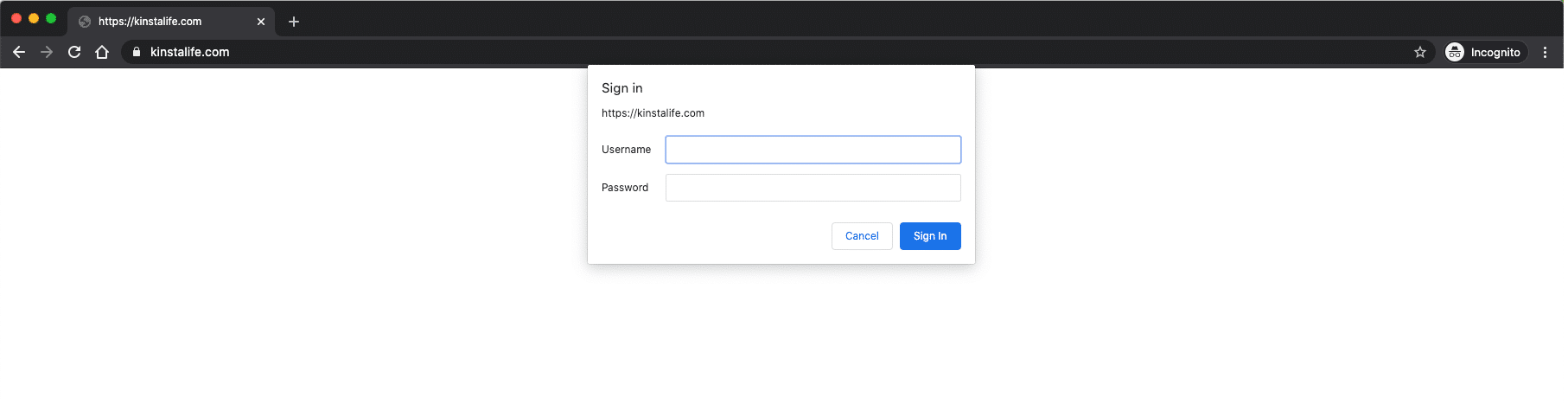

Cómo Añadir Autenticación HTTP Básica (protección htpasswd)

Otro camino para bloquear su admin es agregar autenticación HTTP. Esto requiere un nombre de usuario y una contraseña antes de ser capaz de acceder la página de WordPress login. Nota: Esto no debería ser usado en sitios de comercio electrónico o de membresía. Pero puede ser una manera eficiente para prevenir que bots visiten su sitio.

Apache

Si tiene un host que usa cPanel puede habilitar la protección con contraseña de sus directorios desde su panel de control. Para hacerlo manualmente primero debe crear un archivo .htpasswd. Puede usar esta herramienta herramienta útil. Luego suba el archivo al directorio bajo la carpeta wp-admon tal como:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Luego cree un archivo .htaccess con el código siguiente y carguelo a us directorio/wp-admin/. Asegúrese de actualizar la ruta del directorio y el nombre de usuario.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameAdvertencia: haciéndolo así puede romper AJAX (admin-ajax) en el front-end de su sitio. Esto es necesitado por algunos plugins de terceros. Por lo tanto deberá agregar el siguiente código al archivo .htaccess de arriba.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Nginx

Si está ejecutando Nginx, puede restringir el acceso mediante la autenticación HTTP básica. Consulte este tutorial.

Si aloja su sitio WordPress en Kinsta, puede utilizar nuestra herramienta de protección por clave (htpasswd) en el panel de control de MyKinsta. Puede encontrarla en la sección «Herramientas» de su sitio web. Simplemente haga clic en «Habilitar», elija un nombre de usuario y una contraseña, ¡y ya está!

Después de habilitarlo, su sitio WordPress requerirá autenticación para acceder a él. Puede cambiar las credenciales en cualquier momento o desactivarlas cuando ya no las necesite.

Bloquear una ruta de URL

Si está utilizando un servidor de seguridad de aplicación web (WAF) como Cloudflare o Sucuri, también tienen formas de bloquear una ruta de URL. Esencialmente, puede configurar una regla para que solo su dirección IP pueda acceder a la URL de login e su admin de WordPress. Nuevamente, esto generalmente no debe usarse en sitios de comercio electrónico o sitios de membresía, ya que también dependen del acceso al back-end de su sitio.

- Cloudflare tiene una función de bloqueo de URL en sus cuentas Pro y superiores. Puede configurar una regla para cualquier URL o ruta.

- Sucuri ofrece una función de ruta de URL de lista negra. Podría entonces poner su propia IP en la lista blanca.

6. Saque Ventaja De La Autenticación De Dos Factores

Y, por supuesto, ¡no podemos olvidar la autenticación de dos factores! No importa qué tan segura sea su contraseña, siempre existe el riesgo de que alguien la descubra. La autenticación de dos factores implica un proceso de dos pasos en el que necesita no sólo su contraseña para iniciar sesión, sino un segundo método. Generalmente es un texto (SMS), una llamada telefónica o una contraseña de un solo uso en función del tiempo (TOTP). En la mayoría de los casos, esto es 100% eficaz en la prevención de ataques de fuerza bruta a su sitio WordPress. ¿Por qué? Porque es casi imposible que el atacante tenga tanto su contraseña como su móvil.

Realmente hay dos partes cuando se trata de la autenticación de dos factores. Primero está su cuenta y/o panel de control que usted tiene con su proveedor de hosting web. Si alguien tiene acceso a esto, podría cambiar sus contraseñas, eliminar sus sitios web, cambiar los registros DNS, y todo tipo de cosas horribles. Estamos aquí en Kinsta asociados con Authy y tenemos autentificación de dos factores disponible para su panel de control MyKinsta.

La segunda parte de la autentificación de dos factores tiene que ver con su instalación actual de WordPress. Para esto hay un par de complementos que recomendamos:

A continuación, puede utilizar uno de los Authenticator Apps gratuitos en su teléfono:

- Android Duo Mobile App

- iPhone Duo Mobile App

- Android Google Authenticator App

- iPhone Google Authenticator App

Después de instalar y configurar uno de los plugins anteriores, normalmente tendrá un campo adicional en su página de inicio de sesión de WordPress para ingresar su código de seguridad. O, con el plugin Duo, primero inicie sesión con sus credenciales y luego se le pedirá que elija un método de autenticación, como Duo Push, llamada o contraseña.

Este método se puede combinar fácilmente con el cambio de su URL de inicio de sesión predeterminada, que vimos anteriormente. Así que no solo su URL de inicio de sesión de WordPress es algo que solo usted conoce, sino que ahora requiere autenticación adicional para ingresar. 💪

O sea asegúrese de sacar ventaja de la autenticación de dos factores, esto puede ser una manera fácil de reforzar su seguridad WordPress.

7. Use HTTPS para Conexiones Cifradas – Certificado SSL

Una de las maneras más ignoradas de reforzar su seguridad WordPress es instalar un certificado SSL y ejecutar su sitio a través de HTTPS. HTTPS (Hyper Text Transfer Protocol Secure) es un mecanismo que permite que su navegador o aplicación web se conecte de forma segura con un sitio web. Una gran equivocación es que si usted no acepta tarjetas de crédito entonces no necesita SSL.

Bueno, vamos a explicar algunas razones por las que HTTPS es importante más allá del comercio electrónico. Muchos hosts, incluyendo Kinsta, ahora incluso ofrecen certificados SSL gratuitos con Let’s Encrypt.

1. Seguridad

Por supuesto, la mayor razón por HTTPS es la seguridad añadida, y sí esto aplica fuertemente a los sitios de comercio electrónico. Sin embargo, ¿cómo es de importante su información de acceso (login information)? Para aquellos de ustedes que ejecutan sitios web multi-autor de WordPress, si se ejecutan a través de HTTP, cada vez que una persona inicia una sesión, esa información se está pasando al servidor en texto plano. HTTPS es absolutamente vital para mantener una conexión segura entre un sitio web y un navegador. De esta manera puede prevenir mejor que los hackers y/o un intermediario tengan acceso a su sitio web.

Así que incluso los blogs de WordPress, sitios de noticias, agencias, todos pueden beneficiarse de HTTPS, ya que esto asegura que nada pase nunca en texto plano.

2. SEO

Google ha dicho oficialmente que HTTPS es un factor de clasificación. Si bien es sólo un pequeño factor de clasificación, la mayoría de ustedes probablemente sacarían cualquier ventaja que puedan obtener en SERPs para vencer a sus competidores.

3. Confianza y Credibilidad

De acuerdo con una encuesta de GlobalSign, 28.9% de los visitantes buscan la barra de direcciones verde en su navegador. Y el 77% de ellos están preocupados de que sus datos sean interceptados o mal utilizados online. Al ver ese candado verde, los clientes instantáneamente estarán más tranquilos sabiendo que sus datos son más seguros.

4. Datos de Referencia

Mucha gente no se da cuenta de que los datos de referencia HTTPS a HTTP están bloqueados en Google Analytics. Entonces, ¿qué pasa con los datos? Bien, la mayor parte de ellos están simplemente agrupados junto con la sección del «tráfico directo». Si alguien está pasando de HTTP a HTTPS, la referencia aún se pasa.

5. Advertencias de Chrome

A partir del 24 de julio de 2018, las versiones de Chrome 68 y posteriores comenzaron a marcar todos los sitios que no son HTTPS como «No seguros». Independientemente de si recopilan datos o no. ¡Es por esto que HTTPS es más importante que nunca!

Esto es especialmente importante si su sitio web obtiene la mayoría del tráfico de Chrome. Puede buscar en Google Analytics en la sección Audiencia en Navegador y sistema operativo para ver el porcentaje de tráfico que su sitio de WordPress obtiene de Google Chrome. Google le está dejando mucho más claro a los visitantes que su sitio web de WordPress podría estar funcionando con una conexión no segura.

6. Rendimiento

Debido a un protocolo llamado HTTP/2, muchas veces, aquellos que ejecutan sitios optimizados adecuadamente a través de HTTPS pueden incluso ver mejoras de velocidad. HTTP/2 requiere HTTPS debido al soporte del navegador. La mejora en el rendimiento se debe a una variedad de razones, como HTTP/2 siendo capaz de soportar mejor multiplexación, paralelismo, compresión HPACK con codificación Huffman, la extensión ALPN y empuje de servidor.

Y con TLS 1.3 las conexiones HTTPS serán aún más rápidas. Kinsta soporta TLS 1.3 en todos nuestros servidores y en nuestra Kinsta CDN.

¿Vuelve a pensar en HTTPS ahora? Eche un vistazo a nuestra guía de migración WordPress HTTPS en profundidad para ponerle listo, activo y aprenda más de nuestra comparación de TLS vs SSL.

Para reforzar una conexión segura y cifrada entre usted y el servidor al iniciar sesión y administrar su sitio, agregue la siguiente línea a su archivo wp-config.php:

define('FORCE_SSL_ADMIN', true);

(Lectura sugerida: si estás usando versiones TLS anteriores, puede que quieras arreglar las notificaciones ERR_SSL_OBSOLETE_VERSION en Chrome).

8. Endurezca su Archivo wp-config.php

Su archivo our wp-config.php es como el corazón y el alma de su instalación de WordPress. Es el archivo más importante en su sitio cuando se trata de seguridad WordPress. Contiene la información de acceso de su base de datos y las claves de seguridad que controlan el cifrado de la información en las cookies. A continuación, se presentan algunas cosas que puede hacer para proteger mejor este importante archivo.

1. Mover wp-config.php

De forma predeterminada, el archivo wp-config.php se encuentra en el directorio raíz de la instalación de WordPress (su carpeta /public HTML). Pero puede moverlo a un directorio que no sea www accesible. Aaron Adams escribió una buena explicación del porqué esto es beneficioso.

Para mover su archivo wp-config.php simplemente copie todo de él en un archivo diferente. Después, en su archivo wp-config.php puede colocar el fragmento siguiente para incluir simplemente su otro archivo. Nota: la ruta del directorio puede ser diferente según el host y la configuración. Normalmente, aunque es simplemente un directorio arriba.

<?php

include('/home/yourname/wp-config.php');

Nota: esto no funcionará para nuestros clientes ya que rompe las funcionalidades en nuestra plataforma. Esto es porque nuestras restricciones open_basedir no permiten la ejecución de PHP encima del directorio ~/public por razones de seguridad. Lo bueno es que ¡nos hacemos cargo de esto! Para tener el mismo efecto, bloqueamos el acceso a wp-login.php dentro del directorio ~/public. Nuestra configuración de Nginx predeterminada incluye una regla que devuelve un error 403 después de cualquier intento de acceso de wp-config.php.

2. Actualizar las Claves de Seguridad WordPress

Las claves de seguridad WordPress son un conjunto de variables aleatorias que mejoran el cifrado de la información almacenada en las cookies del usuario. Desde WordPress 2.7 han habido 4 claves diferentes: AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY, y NONCE_KEY.

Al instalar WordPress estos se generan aleatoriamente para usted. Sin embargo, si ha pasado por múltiples migraciones (compruebe nuestra lista de los mejores plugins de migración de WordPress) o ha comprado un sitio de otra persona, puede ser bueno crear nuevas claves de WordPress.

WordPress realmente tiene una herramienta gratuita que puede utilizar para generar claves aleatorias. Puede actualizar sus claves actuales que se almacenan en su archivo wp-config.php.

Lea más sobre claves de seguridad WordPress.

3. Cambiar Permisos

Típicamente los archivos en el directorio raíz de un sitio WordPress estarán configurados a 644, esto significa que el propietario del archivo tiene permiso de lectura y escritura de los archivos y tanto los usuarios del grupo propietario del archivo como cualquier otra persona tiene permiso de lectura. Según la documentación WordPress, las autorizaciones en el archivo wp-config.php deberían estar configuradas a 440 o 400 para prevenir que otros usuarios del servidor no lo lean. Se puede cambiar esto fácilmente con su cliente FTP.

En algunas plataformas de hosting, es posible que los permisos sean diferentes porque el usuario que ejecuta el servidor web no tiene permiso para escribir archivos. Si no está seguro de esto, consulte con su proveedor de alojamiento.

9. Deshabilitar XML-RPC

En los últimos años XML-RPC se ha vuelto un objetivo cada vez más grande para ataques de fuerza bruta. Como Sucuri mencionó, una de las características ocultas de XML-RPC es que puede utilizar el método system.multicall para ejecutar varios métodos dentro de una sola solicitud. Eso es muy útil ya que permite que la aplicación pase varios comandos dentro de una solicitud HTTP. Pero lo que también sucede es que se utiliza para intenciones maliciosas.

Hay algunos WordPress plugins como Jetpack que dependen de XML-RPC, pero la mayoría de la gente por ahí no necesitará esto y puede ser beneficioso simplemente desactivar el acceso a ello. ¿No está seguro si XML-RPC se está ejecutando actualmente en su sitio web? Danilo Ercoli, del equipo de Automattic, escribió una pequeña herramienta llamada el XML-RPC Validator. Puede ejecutar su sitio WordPress a través de eso para ver si tiene XML-RPC habilitado. Si no es así, verá un mensaje de error tal como se muestra en la imagen de abajo en el blog de Kinsta.

Para deshabilitarlo completamente, puede instalar el plugin gratuito Disable XML-RPC-API . O puede deshabilitarlo con el plugin premium de perfmatters, que incluye también mejoras de rendimiento web.

Si usted es un cliente aquí en Kinsta esto no es necesario porque cuando un ataque a través de XML-RPC sea detectado un pequeño fragmento de código se agrega al archivo de configuración de NGINX para detenerlos en su avance – produciendo un error 403.

location ~* ^/xmlrpc.php$ {

return 403;

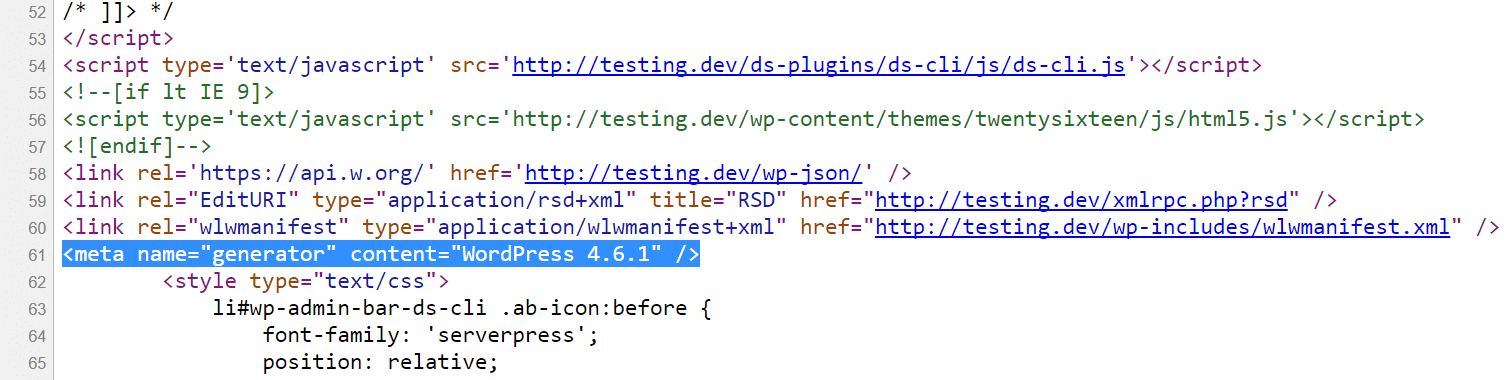

}10. Esconda su Versión de WordPress

Esconder su versión de WordPress vuelve a tocar el tema de la seguridad WordPress por anonimato. Cuanta menos gente conozca su configuración de sitio WordPress, mejor. Si ven que está ejecutando una instalación de WordPress no actualizada, esto podría ser una señal de bienvenida a los intrusos. De forma predeterminada, la versión de WordPress aparece en el encabezado del código fuente de su sitio. Una vez más, le recomendamos que simplemente asegúrese de que su instalación de WordPress esté siempre actualizada para que no tenga que preocuparse por esto.

Puedes usar el siguiente código para eliminar esto. Simplemente añada lo siguiente al archivo functions.php de su tema de WordPress.

¡Importante! Editar el código fuente de un tema de WordPress podría romper su sitio si no se hace correctamente. Si no se siente cómodo haciendo esto, consulte con un desarrollador primero.

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');

La otra opción es utilizar un plugin premium como perfmatters (desarrollado por un miembro del equipo de Kinsta) que le permite esconder la versión del WordPress con un solo clic junto con otras optimizaciones de su sitio WordPress.

Otro lugar donde aparece la versión de WordPress es el archivo readme.html predeterminado (como se muestra a continuación) que se incluye en cada versión de WordPress. Se encuentra en la raíz de su instalación, domain.com/readme.html. Puede eliminar este archivo de forma segura a través de FTP.

Si está ejecutando WordPress 5.0 o superior, esto ya no es aplicable ya que el número de versión ya no está incluido en el archivo.

11. Añada los Últimos Encabezados De Seguridad HTTP

Otro paso que puede tomar para mejorar su seguridad WordPress es aprovechar los encabezados de seguridad HTTP. Normalmente se configuran en el nivel del servidor web y le indican al navegador cómo comportarse al manejar el contenido de su sitio. Hay muchos encabezados de seguridad HTTP diferentes, pero abajo son típicamente los más importantes.

- Content-Security Policy

- X-XSS-Protection

- Strict-Transport-Security

- X-Frame-Options

- Public-Key-Pins

- X-Content-Type

KeyCDN tiene una gran entrada en profundidad si quiere leer más sobre encabezados de seguridad HTTP.

Puede comprobar qué encabezados se ejecutan actualmente en su sitio WordPress abriendo Chrome devtools y mirando el encabezado en la primera respuesta de su sitio. A continuación, se muestra un ejemplo en kinsta.com. Puede ver que estamos utilizando los encabezados de strict-transport-security, x-content-type y x-frame-options.

También puede escanear su sitio web de WordPress con la herramienta gratuita securityheaders.io de Scott Helme. Esto le mostrará los encabezados de seguridad HTTP que tiene actualmente en su sitio. Si no está seguro de cómo implementarlos, siempre puede preguntar a su host si pueden ayudar.

12. Use Plugins de Seguridad WordPress

Y por supuesto, tenemos que mencionar algunos plugins de seguridad WordPress. Hay un montón de desarrolladores buenos y empresas que proporcionan buenas soluciones para ayudar a proteger mejor su sitio WordPress. Aquí hay algunos de ellos.

Tenemos cortafuegos de hardware, seguridad activa y pasiva, comprobaciones de tiempo de actividad al minuto y muchas otras características avanzadas para evitar que los atacantes obtengan acceso a sus datos. Si, a pesar de nuestros mejores esfuerzos, su sitio está comprometido, lo arreglaremos de forma gratuita.

Estas son algunas de las características y usos típicos de los plugins anteriores:

- Generar y forzar contraseñas seguras al crear perfiles de usuario

- Forzar la caducidad de las contraseñas y restablecerlas periódicamente

- Logs de actividad de usuario

- Actualizaciones fáciles de las claves de seguridad WordPress

- Análisis de malware

- Autenticación de dos factores

- reCAPTCHAs

- Cortafuegos de seguridad WordPress

- Lista blanca de IP

- Archivar los registros de cambios

- Lista negra de IP

- Logs de cambio de archivos

- Supervisar los cambios del DNS

- Bloquear redes maliciosas

- Ver información WHOIS sobre los visitantes

Una característica importante que muchos plugins de seguridad tienen es la suma de control la cual inspecciona su instalación WordPress por modificaciones de los archivos core proporcionados por WordPress.org. Los archivos en el directorio raíz, wp-admin y wp-includes serán comparados con los archivos distribuidos (vía API). Cada archivo con modificación puede indicar un hack. También puede usar WP-CLI para ejecutar su propia suma de control.

Asegúrese de leer nuestra guía completa sobre Monitoreo de Integridad de Archivos.

Otro gran plugin que merece una mención honorífica es el plugin Security Audit Log. Esto es impresionante para aquellos de ustedes que trabajan en WordPress multisitio o simplemente en sitios de autores múltiples. Ayuda a garantizar la productividad de los usuarios y permite a los administradores ver todo lo que se está cambiando; tales como inicios de sesión, cambios de contraseña, cambios de tema, cambios de widget, creación de nuevas entradas, actualizaciones de WordPress, etc.

Es una solución completa de registro de actividad de WordPress. En el momento de redactar este artículo, el plugin WP Security Audit Log tiene más de 80.000 instalaciones activas con una calificación de 4,7 de 5 estrellas. Es una excelente opción si estás buscando una solución de seguridad compatible con el multisitio de WordPress.

También cuenta con complementos premium adicionales como notificaciones de email, gestión, búsqueda e informes de sesiones de usuario. En nuestro artículo relacionado puede encontrar más WordPress plugins de seguridad.

13. Reforzar la Seguridad de la Base de Datos

Hay un par de maneras de mejorar la seguridad en su base de datos de WordPress. La primera es usar un nombre de base de datos inteligente. Si su sitio se llama trucos de voleibol, por defecto su base de datos de WordPress es más probable que se llame wp_trucosdevoleibol. Al cambiar el nombre de su base de datos a algo más complicado, ayuda a proteger su sitio haciendo que sea más difícil para los hackers identificar y acceder a los detalles de su base de datos.

Una segunda recomendación es utilizar un prefijo de tabla de base de datos diferente. Por defecto, WordPress utiliza wp_. Cambiar esto a algo como 39xw_ puede ser mucho más seguro. Al instalar WordPress se le pide un prefijo de tabla (como se ve a continuación). También hay maneras de cambiar el prefijo de tabla WordPress en sitios existentes. ¡Tenemos el sitio y la base de datos bloqueados!

14. Siempre Use Conexiones Seguras

¡No podemos destacar lo importante que es usar conexiones seguras! Asegure a su host de WordPress tomando precauciones tales como SFTP o SSH. SFTP o protocolo seguro de transferencia de archivos (también conocido como protocolo de transferencia de archivos SSH), es un protocolo de red que se utiliza para transferencias de archivos. Es un método más seguro vs estándar FTP.

Nosotros sólo soportamos conexiones SFTP en Kinsta para asegurar que sus datos permanezcan seguros y cifrados. La mayoría de los hosts de WordPress también utilizan típicamente el puerto 22 para SFTP. Nosotros en Kinsta ya llevamos esto un paso más adelante y cada sitio tiene un puerto al azar que se puede encontrar en su panel de control MyKinsta.

También es importante asegurarse de que su enrutador doméstico esté configurado correctamente. Si alguien hackea su red doméstica, podría tener acceso a todo tipo de información, incluyendo posiblemente donde se almacene su información importante acerca de sus sitios de WordPress. Estos son algunos consejos sencillos:

- No active la gestión remota (VPN). Los usuarios típicos nunca usan esta característica y manteniéndola apagada usted puede evitar exponer su red al mundo exterior.

- Los enrutadores usan por defecto IPs en el rango tal como 192.168.1.1. Utilice un rango diferente, tal como 10.9.8.7.

- Active el nivel más alto de cifrado en su Wifi.

- Ponga su Wifi en lista blanca de IPs para que sólo las personas con contraseña y una determinada IP puedan acceder a ella.

- Mantenga actualizado el firmware en su enrutador.

Y siempre tenga cuidado al iniciar una sesión en su sitio WordPress en ubicaciones públicas. Recuerde, ¡Starbucks no es una red segura! Tome precauciones como la verificación del SSID de red antes de hacer clic en Conectar. También puede utilizar un servicio VPN de terceros, como ExpressVPN para cifrar su tráfico de Internet y esconder su dirección IP de los hackers.

15. Verifique los Permisos de Archivo y Servidor

Los permisos de archivo tanto en su instalación como en el servidor web son cruciales para reforzar la seguridad WordPress. Si los permisos están demasiado sueltos, alguien podría acceder fácilmente a su sitio y causar estragos. Por otra parte, si sus permisos son demasiado estrictos esto podría romper la funcionalidad en su sitio. Por lo tanto, es importante contar con los permisos correctos establecidos a través del panel.

Permisos del Archivo

- Permisos de lectura se asignan si el usuario tiene derechos para leer el archivo.

- Permisos de escritura se asignan si el usuario tiene derechos para escribir o modificar el archivo.

- Permisos de ejecución se asignan si el usuario tiene los derechos para ejecutar el archivo y/o ejecutarlo como una secuencia de comandos.

Permisos del Directorio

- Permisos de lectura se asignan si el usuario tiene los derechos para acceder al contenido de la carpeta/directorio identificado.

- Permisos de escritura se asignan si el usuario tiene los derechos para agregar o eliminar archivos que se contienen dentro de la carpeta/directorio.

- Permisos de ejecución se asignan si el usuario tiene los derechos para acceder al directorio actual y ejecutar funciones y comandos, incluida la posibilidad de eliminar los datos dentro de la carpeta/directorio.

Se puede usar un plugin gratuito como iThemes Security para escanear los permisos en su sitio de WordPress.

Estas son algunas recomendaciones típicas para los permisos cuando se trata de permisos de archivos y carpetas en WordPress. Vea el artículo de WordPress Codex sobre cómo cambiar permisos de archivo para tener una explicación más a fondo.

- Todos los archivos deben ser 644 o 640. Excepción: wp-config.php debe ser 440 o 400 para evitar que otros usuarios del servidor lo lean.

- Todos los directorios deben ser 755 o 750.

- Ningún directorio debería ser 777, ni siquiera directorios cargados.

16. Desactive Editar Archivos en el Panel de Control de WordPress

Muchos sitios de WordPress tienen varios usuarios y administradores, lo que puede hacer que la seguridad WordPress sea más complicada. Una muy mala práctica es dar a los autores o contribuyentes acceso de administrador, pero, lamentablemente, sucede todo el tiempo. Es importante dar a los usuarios las funciones y permisos correctos para que no rompan nada. Debido a esto, puede ser beneficioso simplemente desactivar el «editor de apariencia» en WordPress.

La mayoría de ustedes probablemente han estado allí en un momento u otro. Usted va a editar rápidamente algo en el editor de apariencia y de repente se quedan con una pantalla blanca de muerte. Es mucho mejor editar el archivo localmente y subirlo a través de FTP. Y, por supuesto, en la mejor práctica, debe probar cosas como esta en un sitio de desarrollo en primer lugar.

Además, si su sitio de WordPress es hackeado, lo primero que pueden hacer es intentar editar un archivo o un tema de PHP a través del editor de apariencia. Esta es una forma rápida para que ejecuten código malicioso en su sitio. Si no tienen acceso a esto desde el panel de control, para empezar pueden ayudar a prevenir los ataques. Coloque el siguiente código en su archivo wp-config.php para eliminar las capacidades de ‘edit_themes’, ‘edit_plugins’ y ‘edit_files’ de todos los usuarios.

define('DISALLOW_FILE_EDIT', true);

17. Prevenir Hotlinking

El concepto de hotlinking es muy simple. Se encuentra una imagen en Internet en algún lugar y utiliza la URL de la imagen directamente en su sitio. Esta imagen se mostrará en su sitio web, pero se servirá desde la ubicación original. Esto en realidad es un robo, ya que está utilizando el ancho de banda del sitio hotlinked. Esto podría no parecer una gran cosa, pero podría generar una gran cantidad de costos adicionales.

The Oatmeal es un gran ejemplo. El Huffington Post uso hotlinking con una caricatura suya que constaba de múltiples imágenes y acumuló una enorme factura de más de $1,000.

Prevenir Hotlinking en Apache

Para prevenir hotlinking en Apache simplemente agregue el siguiente código a su archivo .htaccess file.

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http(s)?://(www\.)?yourdomain.com [NC]

RewriteRule \.(jpg|jpeg|png|gif)$ http://dropbox.com/hotlink-placeholder.jpg [NC,R,L]La segunda fila define el referenciador permitido: el sitio al que se le permite enlazar directamente a la imagen, éste debe ser el sitio web real. Si desea permitir varios sitios, puede duplicar esta fila y reemplazar la referencia. Si desea generar algunas reglas más complejas, eche un vistazo a este generador de protección hotlink de htaccess.

Prevenir Hotlinking en NGINX

Para prevenir hotlinking en NGINX simplemente agregue el siguiente código a su archivo de configuración..

location ~ .(gif|png|jpe?g)$ {

valid_referers none blocked ~.google. ~.bing. ~.yahoo yourdomain.com *.yourdomain.com;

if ($invalid_referer) {

return 403;

}

}

Prevenir Hotlinking en CDN

Si usted está sirviendo sus imágenes de un CDN entonces la instalación puede ser levemente diferente. Estos son algunos recursos con proveedores populares CDN.

18. Siempre Haga Backups

Los backups son la única cosa que todo el mundo sabe que necesitan pero no siempre hacen. La mayoría de las recomendaciones anteriores son medidas de seguridad que puede tomar para protegerse mejor. Pero no importa lo seguro que sea su sitio, nunca será 100% seguro. Así que haga backups en caso de que lo peor suceda.

La mayoría de los proveedores de WordPress hosting gestionado ahora proporcionan backups. Kinsta tiene backups automatizados para que pueda descansar bien por la noche. Incluso puede hacer un solo clic para restaurar su sitio.

Added:

Si su host no tiene backups hay algunos servicios plugins populares de WordPress que puede utilizar para automatizar el proceso.

Servicios de Backup de WordPress

Los servicios de backup del sitio de WordPress suelen tener una tarifa mensual baja y almacenar sus backups para usted en la nube.

- VaultPress (del equipo Automattic)

- CodeGuard

- BlogVault

Plugins de Backup de WordPress

Los plugins de backup WordPress le permiten tomar sus backups a través de FTP o integrarse con una fuente de almacenamiento externa como Amazon S3, Google Drive o Dropbox.

19. Protección DDoS

DDoS es un tipo de ataque de DOS en el que se utilizan sistemas múltiples para orientar un sistema único que causa un ataque de denegación de servicio (DoS). Los ataques DDoS no son nada nuevo, según Britannica el primer caso documentado se remonta a principios de 2000. A diferencia de alguien está hackeando su sitio, estos tipos de ataques normalmente no dañan su sitio, sino más bien simplemente dejan a su sitio inactivo por unas horas o días.

¿Qué puede hacer para protegerse? Una de las mejores recomendaciones es usar un servicio de seguridad de terceros de renombre como Cloudflare o Sucuri. Si está ejecutando un negocio puede tener sentido invertir en sus planes premium. Si estás alojado en Kinsta, no tienes que preocuparte de configurar la protección DDoS por ti mismo. Todos nuestros planes incluyen una integración gratuita de Cloudflare con protección DDoS incorporada.

Su protección DDoS avanzada puede utilizarse para mitigar los ataques DDoS de todas las formas y tamaños, incluyendo aquellos que se dirigen a los protocolos UDP e ICMP, así como SYN/ACK, amplificación DNS y ataques de Layer 7. Otros beneficios incluyen ponerle detrás de un proxy que ayuda a esconder su dirección IP de origen, aunque no es a prueba de balas.

Asegúrese de revisar nuestro estudio de caso sobre cómo detener un ataque DDoS. Tenemos un cliente con un pequeño sitio e-commerce que ejecuta Easy Digital Downloads que consiguió más de 5 millones de solicitudes a una sola página en el plazo de 7 días. El sitio normalmente sólo entre 30-40 MB de ancho de banda al día y un par de cientos de visitantes por día. Pero de repente, ¡el sitio fue al instante entre 15-19 GB de transferencia de datos al día! Es un aumento de 4650%. Y Google Analytics no mostró tráfico adicional. Eso no es bueno.

El cliente implementó el firewall de aplicación web de Sucuri en su sitio y todo el ancho de banda y solicitudes instantáneamente se cayeron en el sitio (como se ve más abajo) y no había un solo problema desde entonces. Así que definitivamente una buena inversión y ahorro de tiempo si se están ejecutando en problemas como estos.

Resumen

Como puede ver, existen numerosas maneras de reforzar la seguridad WordPress. El uso de contraseñas inteligentes, mantener actualizados el núcleo y plugins, y elegir un host seguro de WordPress gestionado son sólo unas cuantas cosas que mantendrán a su sitio WordPress activo y funcionando con seguridad. Para muchos de ustedes, su sitio de WordPress es su negocio y sus ingresos, por lo que es importante tomar algún tiempo e implementar algunas de las mejores prácticas de seguridad mencionadas anteriormente, más pronto que tarde.

¿Tiene algún consejo importante sobre seguridad WordPress que perdimos? Si es así, siéntase libre de hacernos saber a continuación en los comentarios.

Muchas gracias Brian Jackson!!!!! he probado cada uno de los pasos que publicaste para la seguridad y la optimización dentro de mi web !!! :), me gustaria que me ayudaras a ver si quedo todo bien??? mira mi web es https://www.gerardocamacho.com visitala por vafor !!!

Hola Maik, gracias por seguir el blog de Kinsta!

Nos da mucha ilusión que siguiendo nuestros consejos lograste mejorar la seguridad de tu sitio. Te recomiendo leer los demás artículos para hacer tu sitio más rápido y receptivo. Al mismo tiempo te felicito por el sitio que me parece genial y bien protegido!

Un saludo,

Peter

Se pasaron! muchas gracias!

Super Genial