Les utilisateurs débutants qui interagissent avec WordPress ont du mal à se connecter à leur compte. Dans cet article, je vais vous expliquer comment trouver votre URL de connexion WordPress et quelques autres choses essentielles concernant le processus de connexion qui doivent être mises en évidence.

Commençons par le début.

Vous préférez regarder la version vidéo ?

Importance de la connexion WordPress

Après avoir installé WordPress, vous aurez accès au tableau de bord d’administration de votre site où vous aurez la possibilité de configurer votre site selon vos besoins et de changer certaines choses.

Ce serait impossible si vous n’aviez pas accès aux pages d’administration. La page de connexion est ce qui vous empêche – et empêche les autres – d’accéder au « côté » de gestion de votre site WordPress.

Il est pratiquement impossible de prendre le contrôle total de votre site/blog si vous n’avez pas accès à la zone d’administration.

Mais où se trouve cette page de connexion WordPress ?

Comment trouver URL de connexion WordPress :

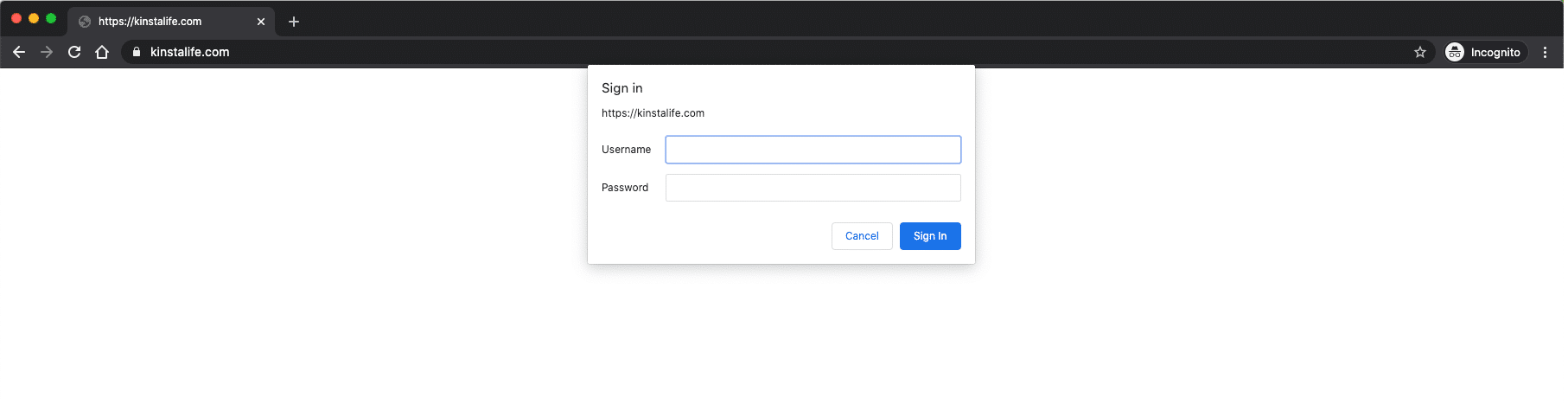

La page de connexion WordPress peut être atteinte en ajoutant /login/, /admin/, ou /wp-login.php à la fin de l’URL de votre site.

Si vous avez installé WordPress sur un sous-répertoire (www.votresite.com/wordpress/) ou sous-domaine (blog.votresite.com/), ajoutez un des trois chemins à la toute fin de votre URL tel que : www.votresite.com/wordpress/wp-login.php ou blog.votresite.com/wp-login.php

Comment trouver l’URL de connexion WordPress

Trouver la page de connexion WordPress est probablement plus simple que vous ne le pensez. Sur une nouvelle installation WordPress, l’ajout de /admin/ (ex : www.votresupersite.com/admin/) ou /login/ (ex : www.votresupersitesite.com/login/) à la fin de l’URL de votre site vous redirige vers la page de connexion.

Habituellement, ces deux-là devraient vous mener directement à votre page de connexion WordPress. Dans le cas contraire, il existe un autre moyen d’accéder à votre page de connexion : vous pouvez ajouter /wp-login.php à la fin de l’URL, comme dans cet exemple : www.supersite.com/wp-login.php.

Comment trouver l’URL de connexion WordPress sur un sous-répertoire ou un sous-domaine

Tout cela fonctionne pour une installation WordPress standard et nouvelle. Mais il y a une chance que vous ayez installé WordPress sur un sous-répertoire de votre domaine tel que www.votresupersite.com/wordpress/ ou un sous-domaine tel que blog.votresupersite.com/.

Si c’est le cas, vous devrez ajouter l’un des chemins mentionnés ci-dessus juste après la barre oblique de fermeture du sous-répertoire/sous-domaine, c’est-à-dire le symbole /, pour obtenir quelque chose comme ceci :

www.awesomesite.com/wordpress/login/ouwww.awesomesite.com/wordpress/wp-login.php

Peu importe celle que vous utilisez, chacun d’entre elles devrait vous mener à votre page de connexion WordPress. Si vous ne voulez pas l’oublier, ajoutez simplement votre URL préférée dans vos signets.

Alternativement, il y a une option « Se souvenir de moi » dans le formulaire de connexion WordPress, qui vous permettra de rester connecté et d’accéder au tableau de bord de l’administrateur pendant quelques jours sans avoir besoin de vous reconnecter (en fonction de la façon dont vos cookies sont définis) :

Se connecter via la page de connexion WordPress est une tâche cruciale mais facile à faire. Si rien d’anormal et/ou de malveillant ne se produit sur votre site, vous aurez juste besoin de votre adresse e-mail / identifiant et de votre mot de passe.

C’est tout. Malheureusement, les méchants sont partout et votre site pourrait devenir une cible.

Que pouvez-vous faire pour les décourager, alors ?

Déplaçons au moins la page de connexion !

Comment modifier la page de connexion WordPress

Votre page de connexion ne devrait pas être accessible aux pirates et aux attaquants malveillants (alias les méchants) car ils pourraient avoir accès à la page d’administration de votre site et commencer à tout gâcher. Ce n’est pas une bonne expérience à vivre, croyez-moi !

Bien que l’utilisation d’un mot de passe fort, unique et long puisse vraiment jouer en votre faveur pour empêcher l’accès non autorisé à votre site, il n’y a jamais assez de choses que vous pourriez faire lorsque la sécurité est en jeu.

Un moyen rapide et efficace d’empêcher les méchants d’entrer est de déplacer la page de connexion WordPress vers une nouvelle URL unique de votre choix. Changer l’URL de connexion grâce à laquelle vous et vos utilisateurs sont en mesure d’accéder à votre site WordPress pourrait vraiment aider quand il s’agit de lutter contre les attaques aléatoires, les piratages et les attaques par force brute.

Un mot sur les attaques par force brute : les attaques par force brute sont des tentatives de piratage où le sujet malveillant tente de deviner votre identifiant et votre mot de passe à plusieurs reprises, exploitant des listes de noms d’utilisateur et de mots de passe courants qui ont fuité sur le Web. Ce qu’ils font, c’est qu’ils essaient des milliers de combinaisons en profitant des scripts qui automatisent toutes leurs tentatives.

Dans le monde d’aujourd’hui, il y a de fortes chances que votre mot de passe ou nom d’utilisateur WordPress figure sur l’une de ces listes. Si vous ajoutez que l’URL standard de connexion WordPress est quelque chose de connu du public dans ce scénario, vous verrez à quel point il est facile d’accéder à votre site WordPress pour les pirates et les attaquants malveillants.

C’est pourquoi déplacer la page de connexion WordPress vers un autre chemin peut vous aider.

Modifier votre page de connexion WordPress avec une extension

La façon la plus courante et probablement la plus simple de changer votre page d’URL de connexion WordPress est d’utiliser une extension gratuite comme WPS Hide Login, qui est activement utilisée par plus de 400 000 utilisateurs.

Le plugin est très léger et surtout, il ne modifie pas les fichiers du noyau WordPress et n’ajoute pas de règles de réécriture, il intercepte simplement les requêtes. Il est également compatible avec BuddyPress, bbPress, Limit Login Attempts et User Switching plugins.

Une fois téléchargée et activée, tout ce que vous avez à faire est :

- Cliquez sur WPS Hide Login dans l’onglet Réglages de votre barre latérale droite.

- Ajoutez votre nouveau chemin d’URL de connexion dans le champ URL de connexion.

- Ajoutez une URL de redirection spécifique dans l’URL de redirection. Cette page se déclenchera lorsque quelqu’un tentera d’accéder à la page standard wp-login.php et au répertoire wp-admin sans être connecté.

- Cliquez sur Enregistrer les changements.

Une autre extension payante que vous pouvez utiliser pour changer votre URL de connexion est Perfmatters, développé par un des membres de l’équipe de Kinsta.

Comme changer votre URL de connexion WordPress peut aider à empêcher les attaquants peu profonds d’accéder à votre site, je tiens à être clair ici : les experts et les pirates professionnels pourraient encore potentiellement aller plus loin et trouver votre page de connexion de toute façon.

Alors, qu’est-ce que ça peut vous faire ? Eh bien, la sécurité est un jeu de strates (où la qualité de votre hébergement joue un rôle clé) : plus vous avez d’outils, d’astuces, de murs en place, plus il sera difficile pour les méchants de s’introduire sur votre site et de prendre le contrôle.

Changer votre URL de connexion peut aussi aider à prévenir les erreurs WordPress courantes comme « 429 Too Many Requests« . Ceci est généralement généré par le serveur lorsque l’utilisateur a envoyé trop de requêtes dans un laps de temps donné (limitation de débit). Ceci peut être causé par des robots ou des scripts qui frappent votre URL de connexion. L’utilisateur final cause rarement cette erreur.

Modifier votre page de connexion WordPress en modifiant votre fichier .htaccess

D’autres façons plus techniques de changer ou de masquer l’URL de la page de connexion WordPress sont de modifier votre fichier .htaccess.

Généralement utilisé avec les hébergeurs cPanel, le fichier .htaccess a pour rôle principal de configurer les règles et les réglages du système. Puisque nous parlons de masquer la page de connexion, le .htaccess peut gérer cela de deux manières spécifiques.

La première consiste à protéger votre page de connexion par un mot de passe à l’aide d’un fichier .htpasswd afin que toute personne accédant à votre page de connexion soit tenue de saisir un mot de passe avant d’accéder à la page de connexion. Si vous êtes un client Kinsta, nous utilisons Nginx, et il n’y a donc pas de fichier .htaccess.

Vous pouvez utiliser notre outil htpasswd pour protéger l’ensemble de votre site par mot de passe, ou contacter notre équipe de support pour verrouiller uniquement votre page de connexion.

La deuxième option que vous avez est d’activer l’accès à votre page de connexion en fonction d’une liste d’adresses IP de confiance.

Limiting Login Attempts

Une autre méthode de sécurité efficace consiste à limiter le nombre de tentatives de connexion. Si vous êtes un client Kinsta, nous bannissons automatiquement les adresses IP qui ont plus de 6 tentatives de connexion échouées en une minute.

Ou vous pouvez télécharger gratuitement un plugin tel que Limit Login Attempts Reloaded.

Les options du plugin sont assez simples.

- Total Lockouts : vous donne le nombre de pirates qui ont essayé d’entrer par effraction, mais qui ont échoué.

- Allowed retries : le nombre de tentatives qu’une adresse IP est autorisée à faire avant que vous ne les verrouilliez.

Entre quatre et six, c’est probablement la quantité de réessais la plus populaire. Cela permet aux vrais humains qui sont censés avoir accès à faire des erreurs (parce qu’après tout, nous faisons tous des erreurs quand nous entrons des mots de passe), de réaliser qu’ils entrent le mauvais mot de passe et de corriger leur erreur.

Il est important de le régler au-dessus de 1 ou 2 en particulier si vous avez des blogueurs invités fréquents ou plusieurs membres du personnel responsable de la gestion de votre site.

- Minutes lockout : la durée pendant laquelle une adresse IP sera verrouillée.

Vous aimeriez peut-être le régler sur « éternellement », mais ce n’est pas utile pour les gens qui commettent vraiment une véritable erreur – vous voulez que ceux-là puissent revenir un jour. 20 à 30 minutes, c’est à peu près ça.

- Lockouts increase : parce que si c’est une attaque par Brute Force, il est probable qu’il soit de retour.

Cette fonction dit en gros « regarde », je t’ai déjà vu t’enfermer à l’extérieur plusieurs fois, alors maintenant je vais t’enfermer à l’extérieur plus longtemps. Un jour est un bon paramètre.

- Hours until retries : combien de temps avant qu’il ne réinitialise tout et laisse les gens réessayer.

Le plugin vous permet également de gérer votre liste blanche, votre liste noire et vos adresses IP de confiance.

Comment résoudre les problèmes les plus courants avec la connexion WordPress

La connexion à votre site WordPress est une tâche rapide et facile. Pourtant, certains utilisateurs – vous ? – ont pu rencontrer des problèmes lorsqu’ils ont essayé d’accéder à leur site WordPress. Ces questions relèvent généralement de l’un des scénarios suivants :

- Problèmes liés au mot de passe.

- Problèmes liés aux cookies.

Jetons un coup d’œil aux deux et voyons comment les aborder !

Connexion WordPress : Mot de passe perdu / oublié

Si vous n’arrivez pas à vous connecter, il se peut que vous ayez un problème avec vos identifiants de connexion.

La première chose à faire est donc de vérifier si le nom d’utilisateur et le mot de passe que vous saisissez sont corrects. C’est une erreur courante commise par la plupart d’entre nous, bien que rarement.

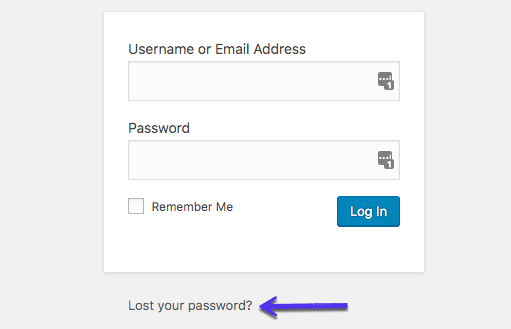

Cela a-t-il fonctionné ? Si ce n’est pas le cas, vous devriez peut-être modifier votre mot de passe WordPress avant d’essayer autre chose. Pour ce faire, cliquez sur le lien « Mot de passer perdu ? » situé juste en dessous du formulaire de connexion :

Vous serez redirigé vers une page où l’on vous demandera votre identifiant/email et un nouveau mot de passe vous sera envoyé :

Réinitialiser manuellement le mot de passe WordPress avec phpMyAdmin

Si cela ne fonctionne pas, les choses deviendront un peu plus compliquées car vous devrez réinitialiser manuellement votre mot de passe. Ne faites pas cela si vous ne vous sentez pas à l’aise de travailler avec des fichiers de base de données.

La réinitialisation manuelle de votre mot de passe de connexion WordPress peut se faire en modifiant le fichier des mots de passe dans votre base de données. Si vous avez accès à phpMyAdmin dans votre hébergeur, cela ne devrait pas être difficile.

Sauvegardez toujours votre site avant de modifier les fichiers de la base de données au cas où quelque chose tournerait mal.

C’est fait ? Super !

Étape 1

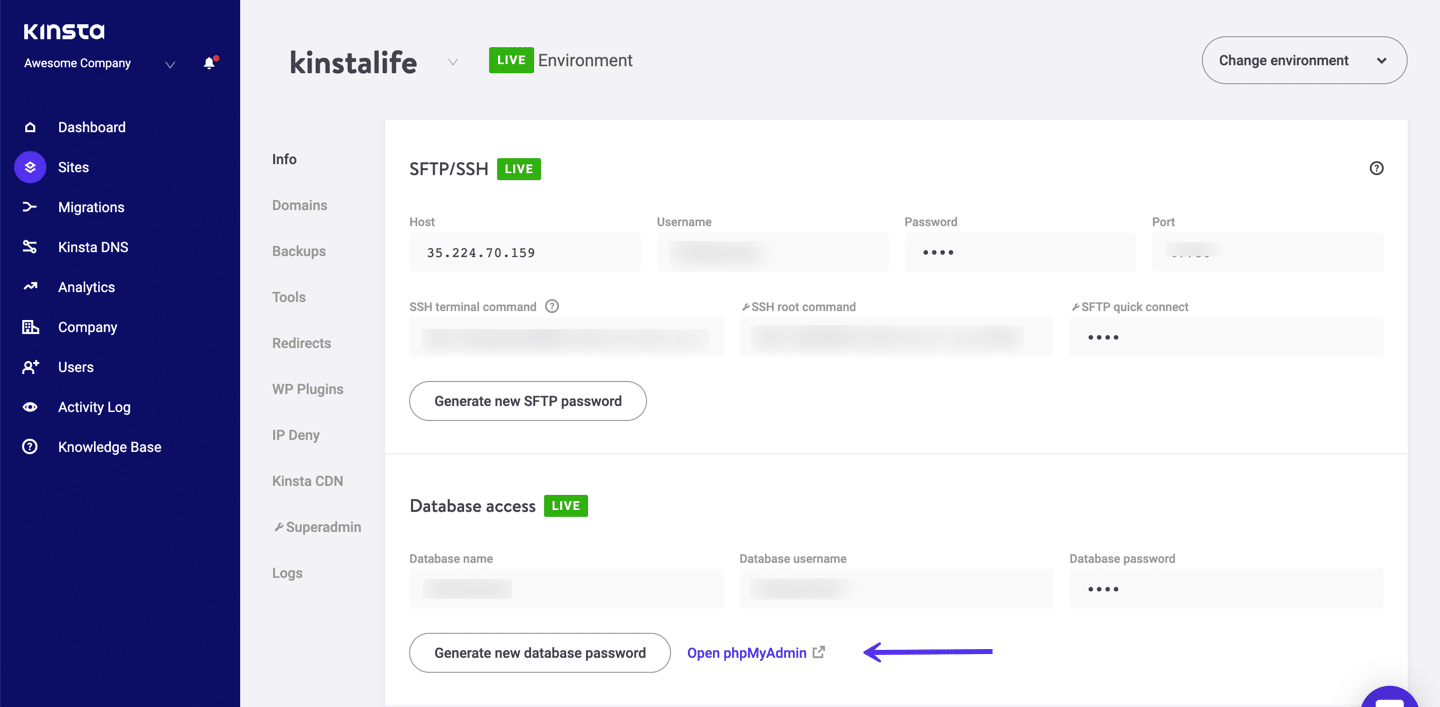

Maintenant, connectez-vous à phpMyAdmin. Si vous êtes un client Kinsta, vous pouvez trouver le lien de connexion à phpMyAdmin dans le tableau de bord MyKinsta.

Étape 2

Sur le côté gauche, cliquez dans votre base de données. Cliquez ensuite sur la table wp_users. Cliquez ensuite sur « Modifier » à côté de l’identifiant que vous souhaitez réinitialiser.

Étape 3

Dans la colonne user_pass saisissez un nouveau mot de passe (sensible à la casse). Dans le menu déroulant Fonction, sélectionnez MD5. Puis cliquez sur « Go ».

Étape 4

Testez le nouveau mot de passe sur votre écran de connexion.

Réinitialisation manuelle du mot de passe WordPress avec WP-CLI

Une autre façon de réinitialiser votre mot de passe WordPress est d’utiliser WP-CLI. WP-CLI est un outil en ligne de commande permettant aux développeurs de gérer les tâches communes (et moins communes) d’une installation WordPress.

Étape 1

Tout d’abord, utilisez la commande suivante pour lister tous les utilisateurs actuels de l’installation WordPress.

$ wp user list

Étape 2

Ensuite, mettez à jour le mot de passe utilisateur avec la commande suivante, ainsi que l’ID utilisateur et le nouveau mot de passe souhaité.

$ wp user update 1 --user_pass=strongpasswordgoeshere

Étape 3

Testez le nouveau mot de passe sur votre écran de connexion.

Connexion WordPress : Cookies

Dans certains cas, il se peut que vous ne puissiez pas vous connecter en raison de problèmes liés aux cookies. Si c’est le cas, l’erreur suivante se produit généralement :

Erreur : Les cookies sont bloqués ou ne sont pas pris en charge par votre navigateur. Vous devez activer les cookies pour utiliser WordPress.

La connexion à WordPress repose sur les cookies pour fonctionner. S’ils sont désactivés ou ne fonctionnent pas correctement, il y a des chances pour que vous ayez des problèmes sur la page de connexion. La première chose à vérifier est que les cookies sont activés dans votre navigateur :

Nous voyons souvent ce problème sur des sites WordPress qui ont été récemment migrés et sur des sites WordPress multisite. Parfois, il suffit simplement de rafraîchir votre navigateur et d’essayer de vous connecter à nouveau pour que vous passiez ce message d’erreur. Vous pouvez également essayer de vider la mémoire cache de votre navigateur ou d’ouvrir un autre navigateur en mode incognito.

Si rien de ce qui précède n’a fonctionné, vous pouvez essayer d’ajouter la ligne ci-dessous à votre fichier wp-config.php, juste avant /* That's all, stop editing!...*/

define('COOKIE_DOMAIN', false);

S’il s’agit d’une installation multisite WordPress, vous voudrez peut-être vérifier s’il y a un fichier sunrise.php dans le dossie /wp-content/ et le renommer sunrise.php.disabled. Il s’agit d’un fichier utilisé par une ancienne méthode de mappage de domaine.

Depuis WordPress 4.5, le multisite ne nécessite plus d’extension pour mapper les domaines. Si vous êtes un client de Kinsta et que vous n’êtes pas sûr de cela, veuillez contacter notre équipe de support et demander de l’aide.

Résumé

Votre page de connexion WordPress est la passerelle qui vous donne accès à votre site. Si vous ne parvenez pas à vous connecter, vous n’êtes qu’un visiteur du site.

C’est pourquoi vous devriez apprendre comment accéder à cette page clé afin de ne pas perdre de temps chaque fois que vous devez vous connecter à votre site WordPress.

Vous voulez améliorer un peu votre sécurité ? Changez l’URL de connexion WordPress standard avec une URL personnalisée de votre choix et partagez cette URL uniquement avec des personnes de confiance ! Assurez-vous également de consulter ce guide si WordPress ne cesse de vous déconnecter.

(Lecture suggérée : Comment changer l’URL de votre WordPress)

Laisser un commentaire