Administreret hosting til WordPress

Kinsta er en udvidelse af din virksomhed. Hurtig, sikker og funktionsrig hosting, der gør dit arbejde meget nemmere. Bygget til WordPress-hjemmesider og -bureauer i hele verden.

Betroet af 120,000+ virksomheder og brands over hele verden

Lynhurtige indlæsningstider overalt i verden

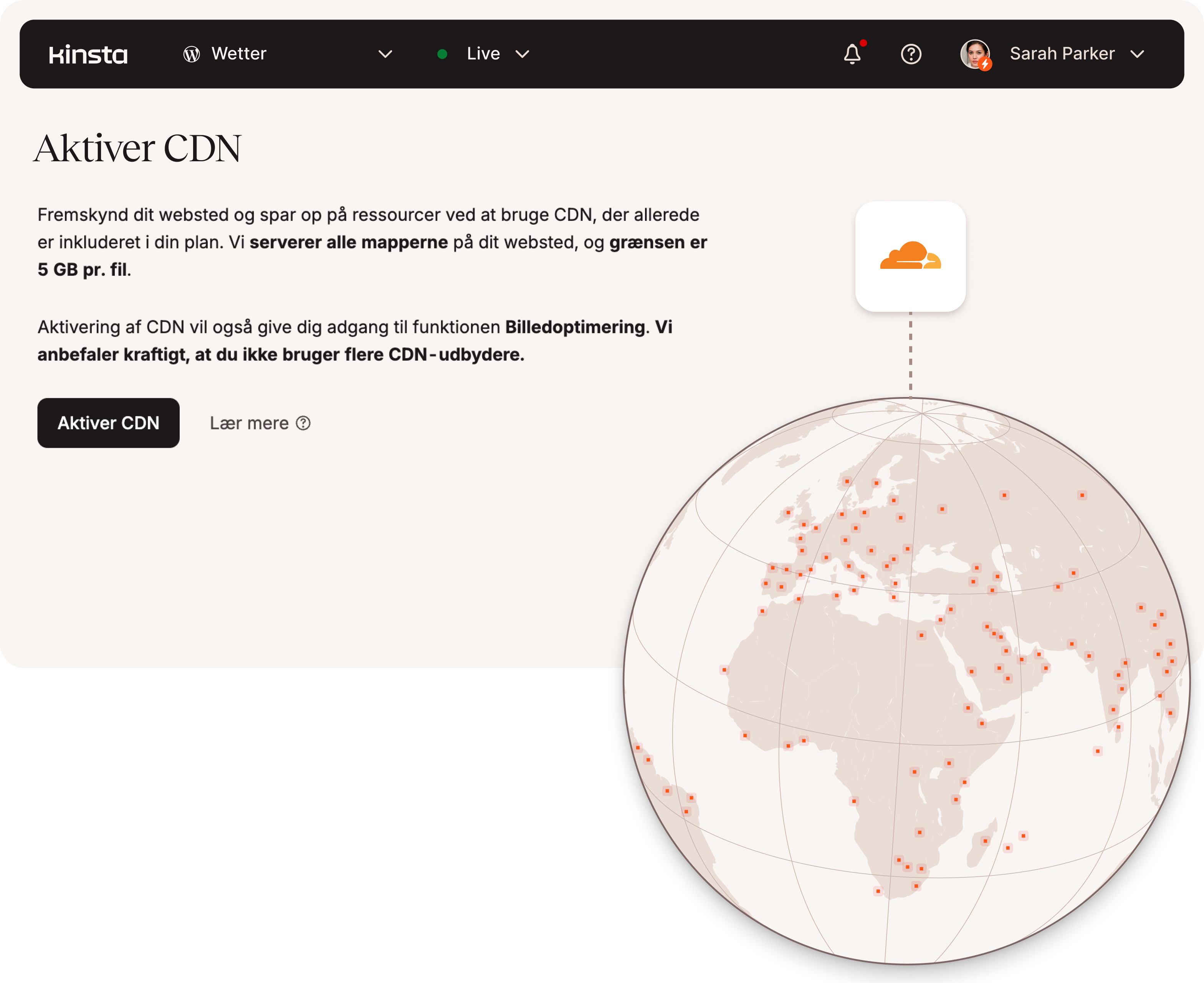

Host dine WordPress-websteder på Google Clouds hurtigste servere (C3D- og C2-VM’er), og vælg, hvor hver enkelt skal implementeres fra 37 tilgængelige datacenterplaceringer. Desuden har vores CDN 300+ POP’er, der giver dine websites en global tilstedeværelse og ekstra hastighed.

Edge-caching

Få dine sider til at loade hurtigere med Edge Caching. Reducer TTFB med op til 50%

Kontinuerlig optimering af MySQL-databaser

Automatiseret db-optimering for at sikre, at den altid er i perfekt form. Ingen opsætning påkrævet.

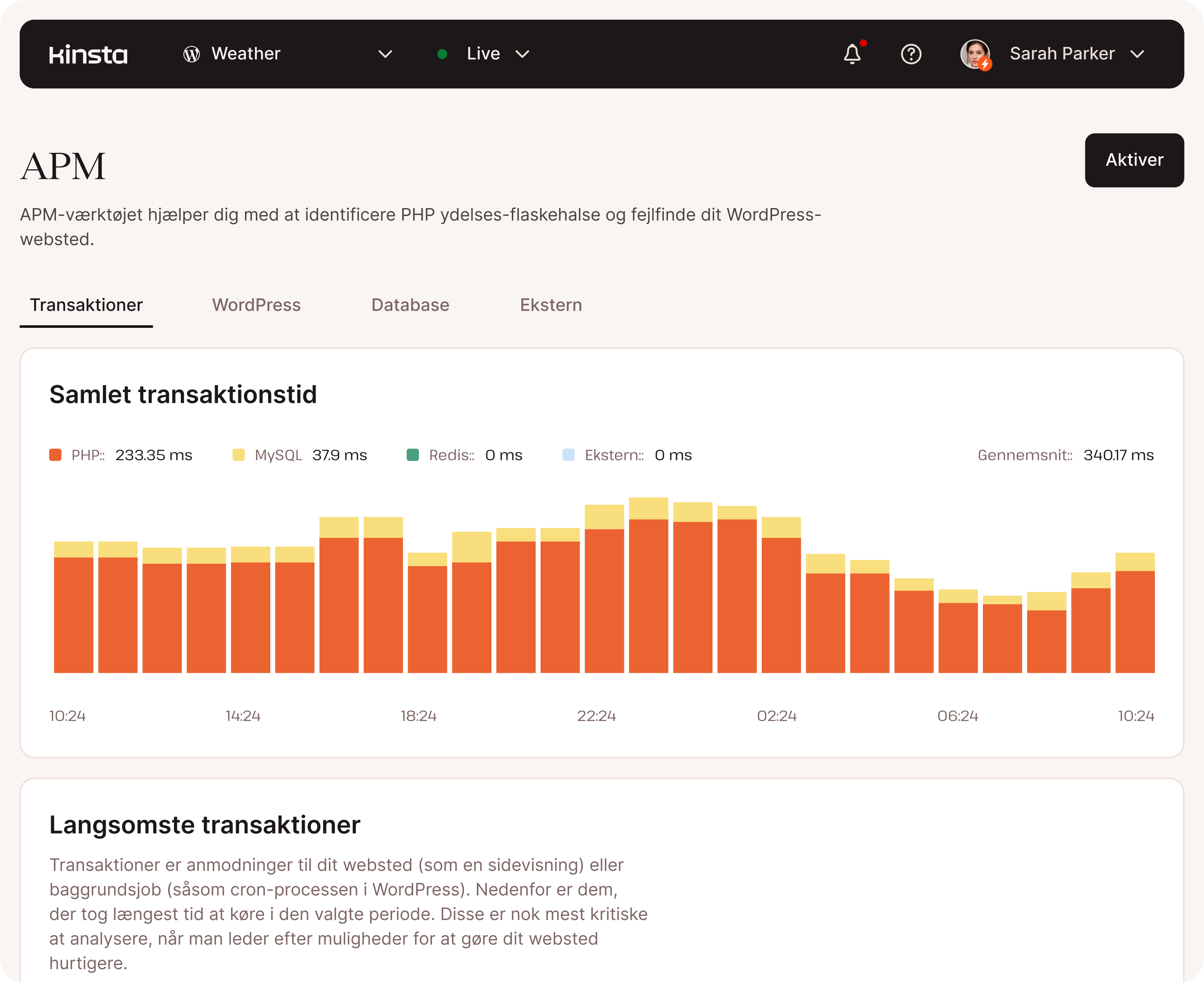

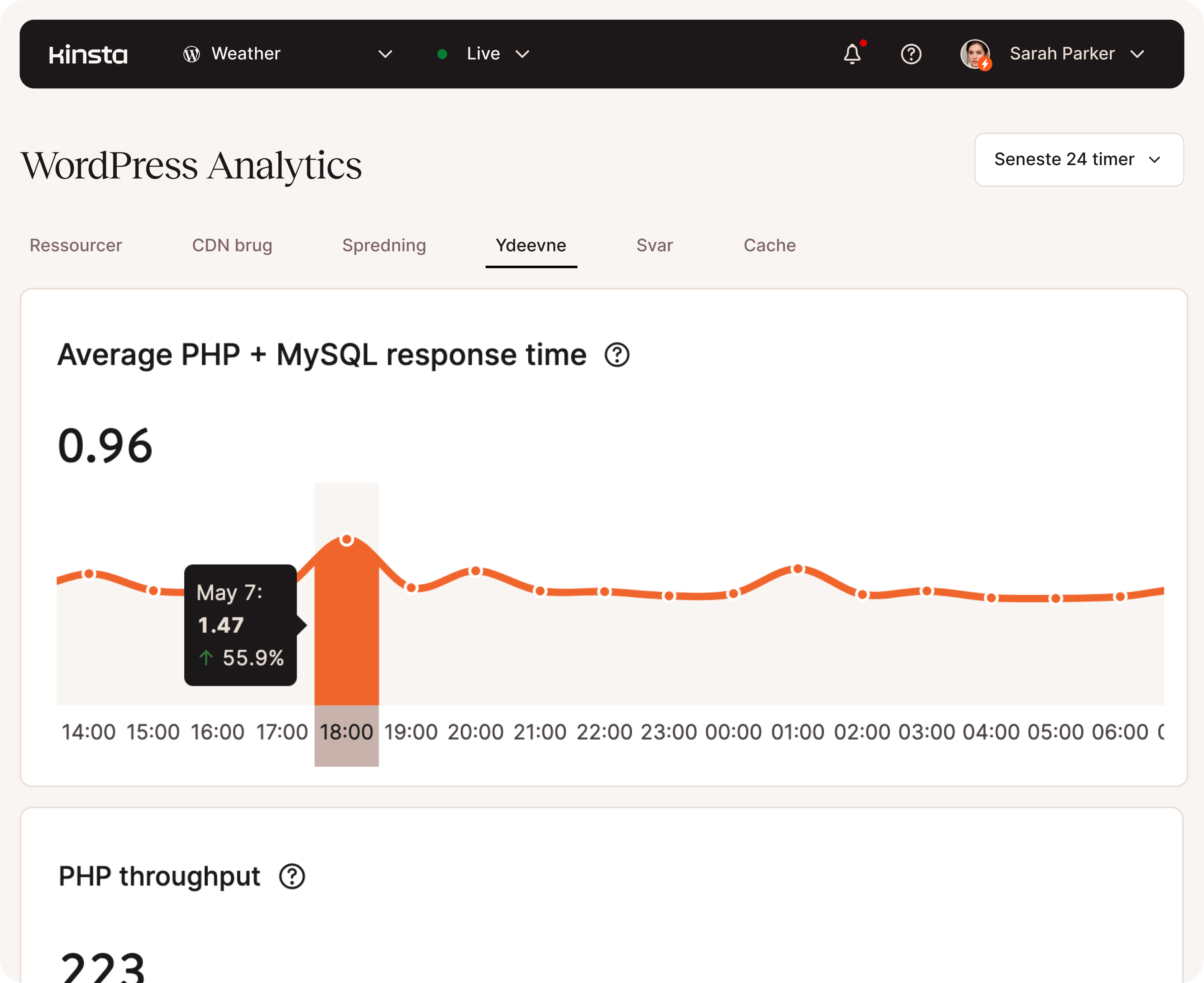

Indbygget overvågning af applikationens ydeevne

Fejlfinding af PHP-flaskehalse, langsomme MySQL-forespørgsler og eksterne HTTP-kald uden at tilmelde sig tredjepartstjenester.

Billedoptimering

Øg indlæsningstiden for dine sider ved automatisk at konvertere PNG-, JPEG- og GIF-filer til WebP.

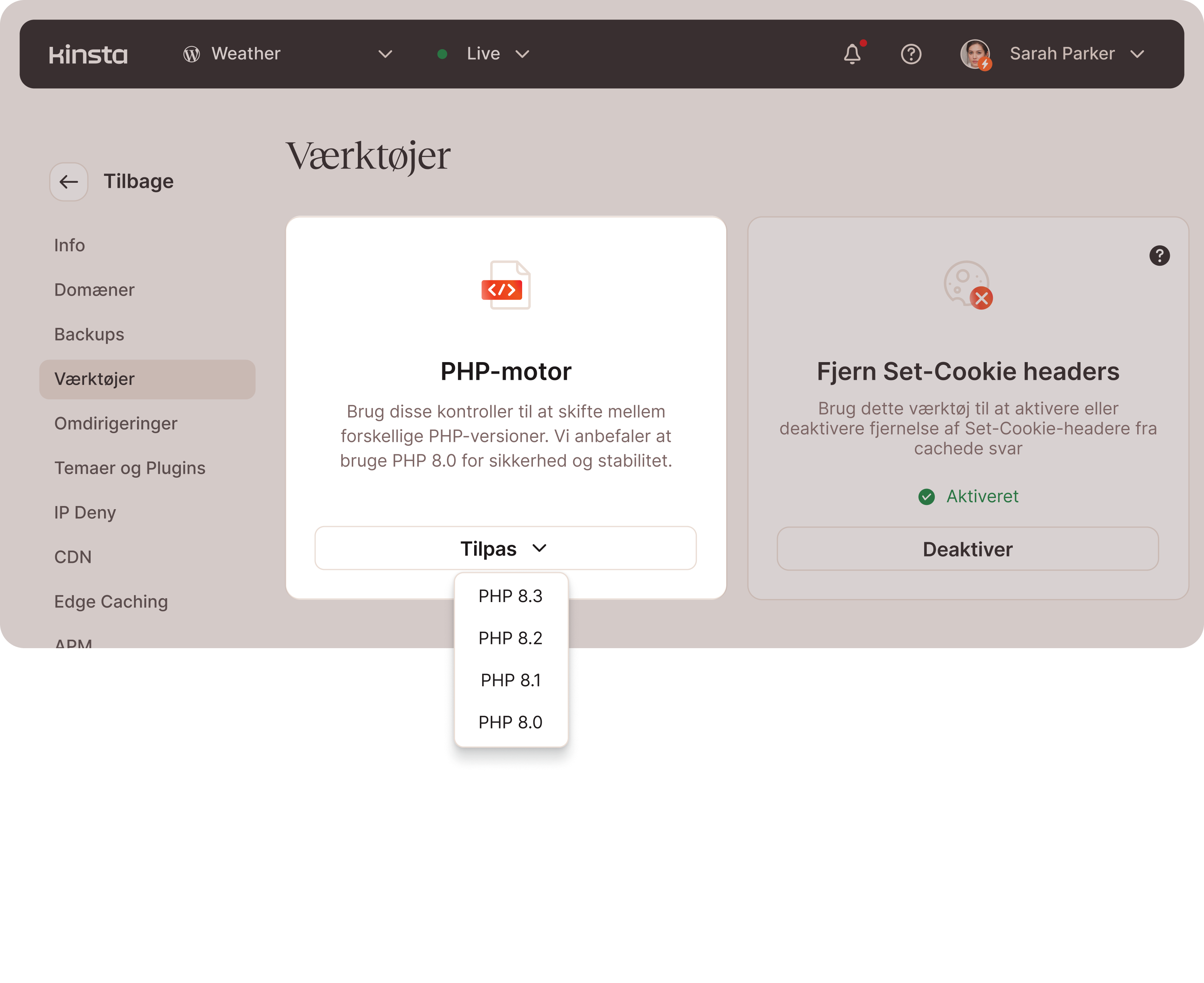

Altid den hurtigste PHP

Maksimer dit websteds ydeevne med Kinstas understøttelse af de nyeste PHP-versioner.

Early Hints

Aktivér Early Hints med et enkelt klik, og vis siderne op til 30% hurtigere.

Kinstas infrastruktur giver os mulighed for at garantere vores kunder en ro i sindet, som vi ikke har været i stand til at finde andre steder. Jeg kan ikke overdrive, hvor godt det føles.

Vil du se MyKinsta-dashboardet?

Det sikkerhedsniveau, dine hjemmesider fortjener

Kinsta er SOC 2-kompatibel og fokuseret på at beskytte dine WordPress-websteder og din virksomhed med sikkerhed i virksomhedskvalitet. Det er indbygget i alle aspekter af vores administrerede hosting dedikeret til WordPress-websteder, fra infrastruktur til SLA’er.

Fuldt administreret WAF med DDoS-beskyttelse

Alle sider er sikret bag Kinsta firewall, Cloudflare med Enterprise DDoS-beskyttelse og Google Cloud firewall.

Gratis fjernelse af malware

Vores specialister i fjernelse af malware hjælper med at udbedre skader forårsaget af hackere uden ekstra omkostninger.

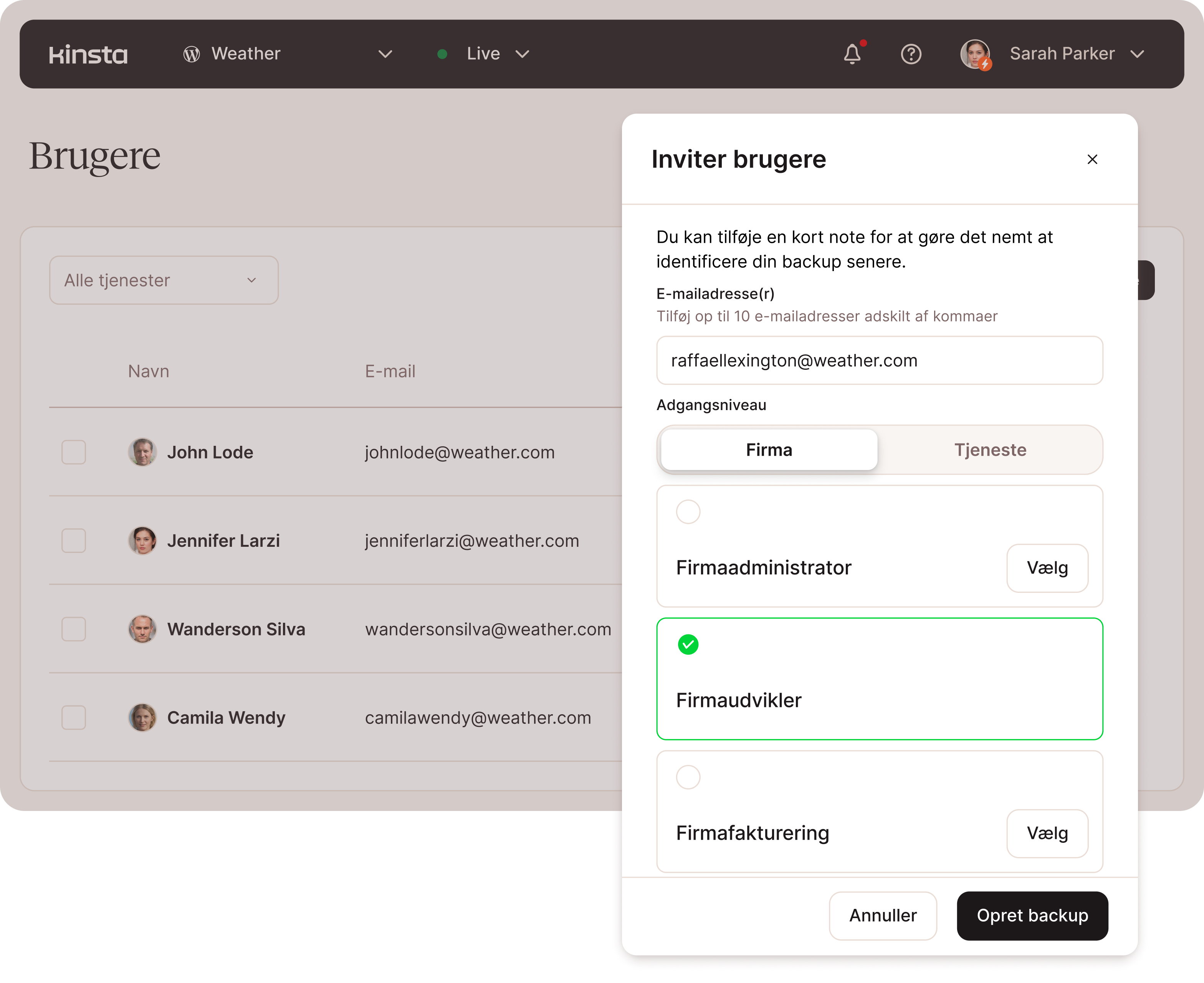

Ubegrænset antal brugere og fleksibel adgangsstyring

Opret et ubegrænset antal brugere, og giv hver enkelt det adgangsniveau, de har brug for, og ikke mere.

Advarsler om sikkerhedssårbarheder

Modtag rettidige meddelelser om sikkerhedssårbarheder, som vi opdager i plugins og temaer, samt trin til at afhjælpe sårbarheden.

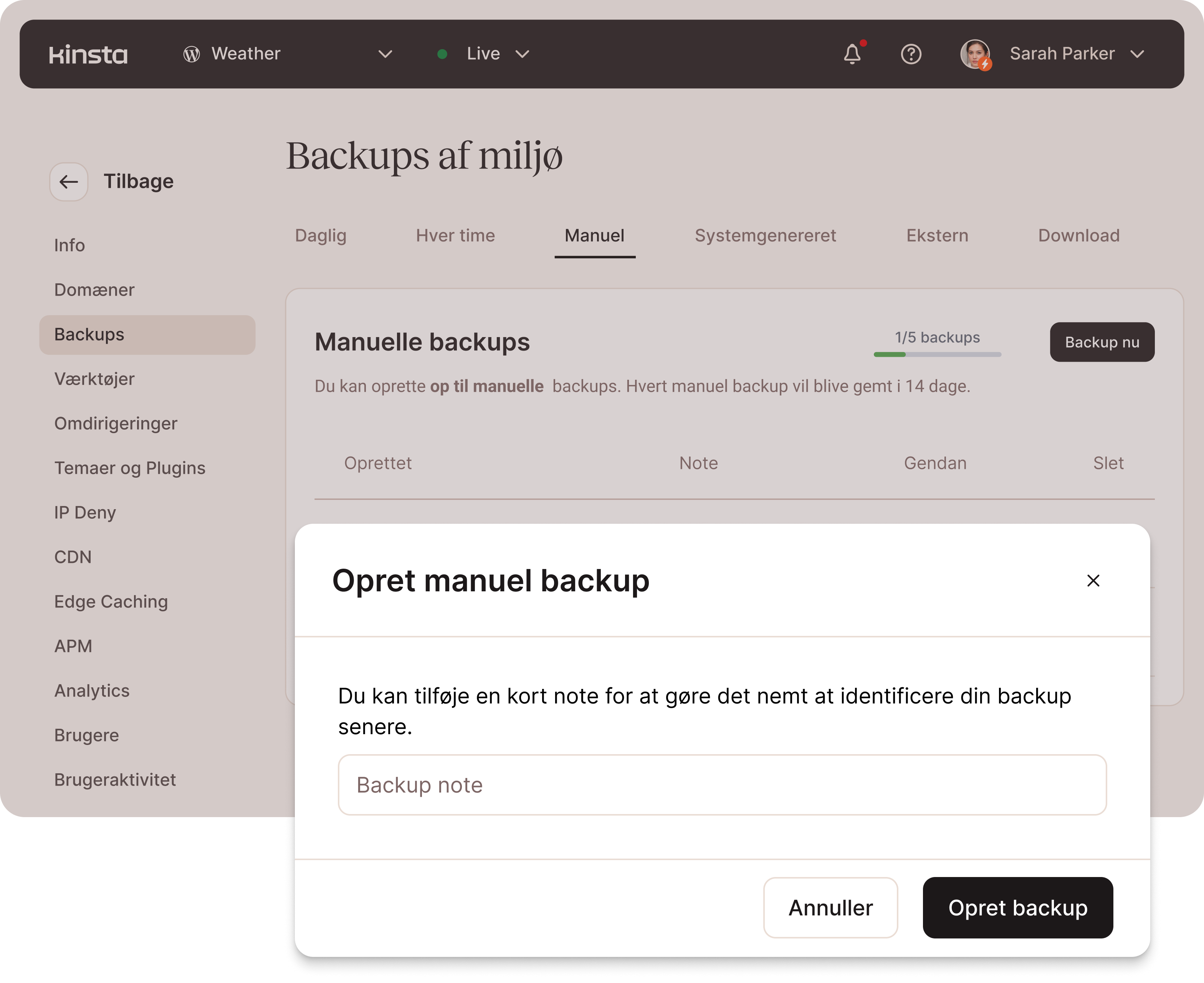

Flere muligheder for backup

Beskyt dine data med flere backup-muligheder: automatisk daglig, manuel, systemgenereret, downloadbar og meget mere.

Sikker fjernadgang

Log ind eksternt og sikkert via SSH eller SFTP. Vi understøtter WP-CLI, Git, Composer, server cron-jobs (crontab) og meget mere.

Sikkerhed er ikke længere et problem på grund af Kinstas teknologistack og implementeringen af bedste sikkerhedspraksis. Softwarebaserede begrænsninger, DDoS-angrebsdetektion, hardware-firewalls og kontinuerlig overvågning er blot nogle af de vigtigste aspekter af Kinsta. Den nye hjemmeside tages der også backup af dagligt, hvilket er en afgørende funktion for virksomheder, der kan lide løbende at pille ved deres hjemmeside for at forbedre den. Kinsta automatiske backups hver time var en livredder!

Få dit bureau til at vokse med vores Agentur Partnerprogram

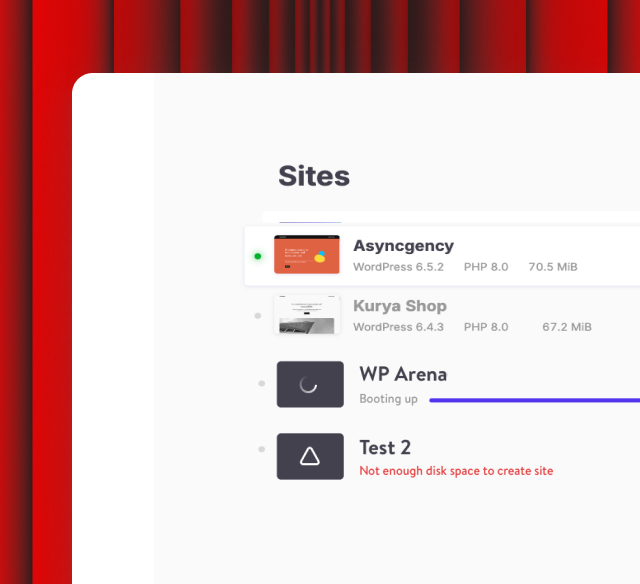

Alt hvad du behøver for at administrere dine WordPress-websteder

Strømlin webstedsadministration med alle de funktioner og værktøjer, du får adgang til via MyKinsta, vores prisbelønnede, specialbyggede dashboard.

Let at bruge

- Et-klik oprettelse og gendannelse af backup

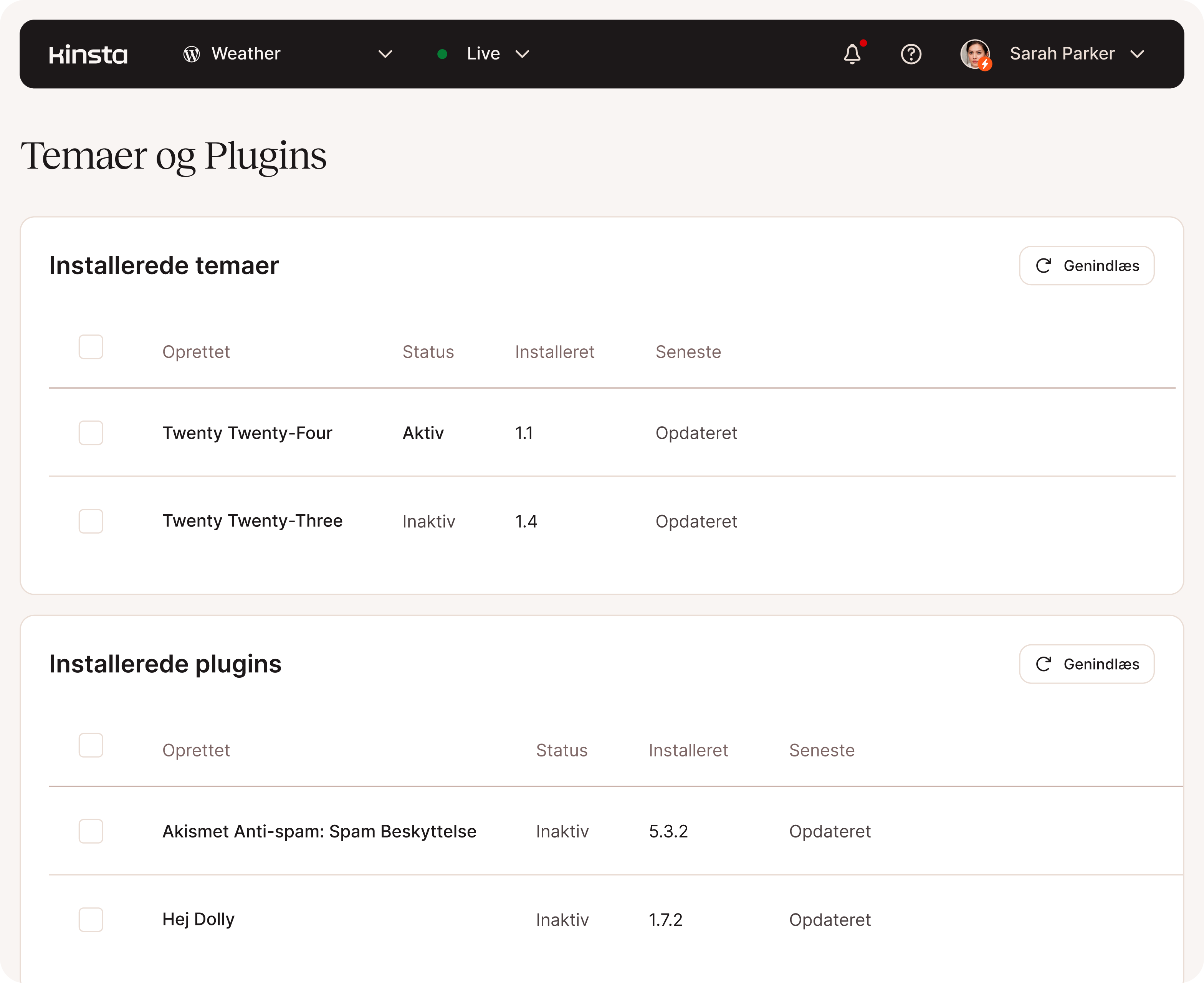

- Opdater plugins/temaer uden at forlade MyKinsta

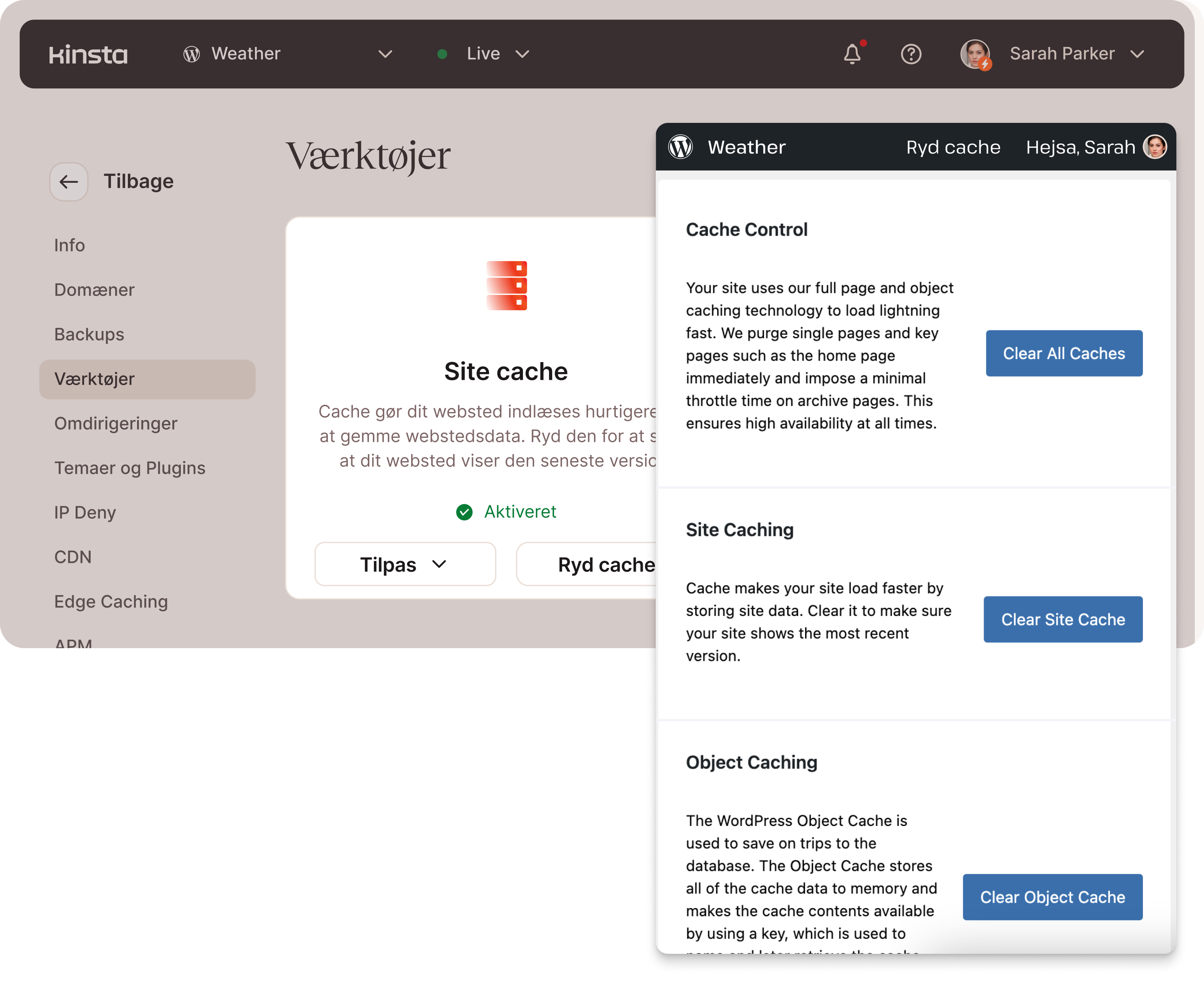

- Nem cachehåndtering

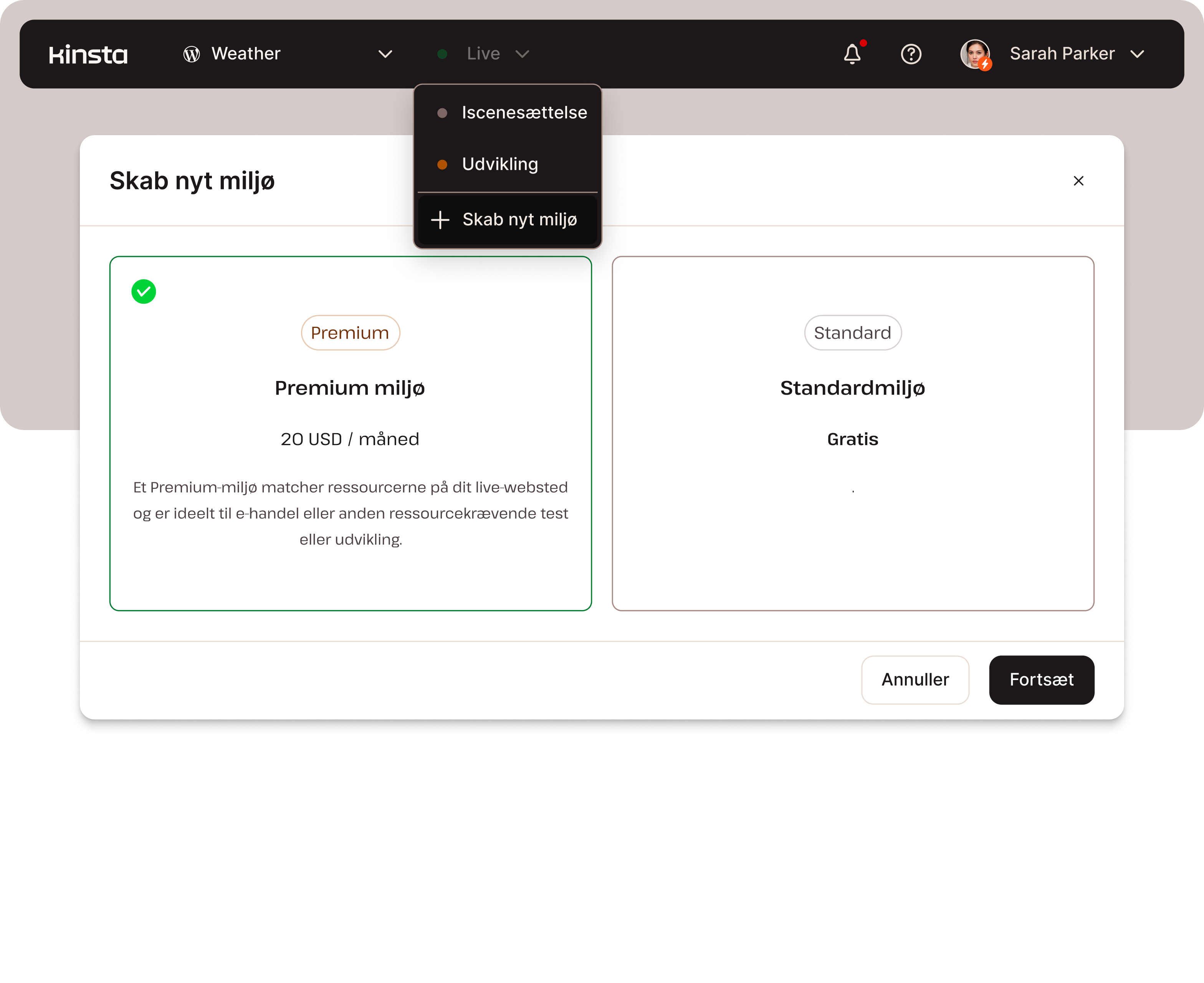

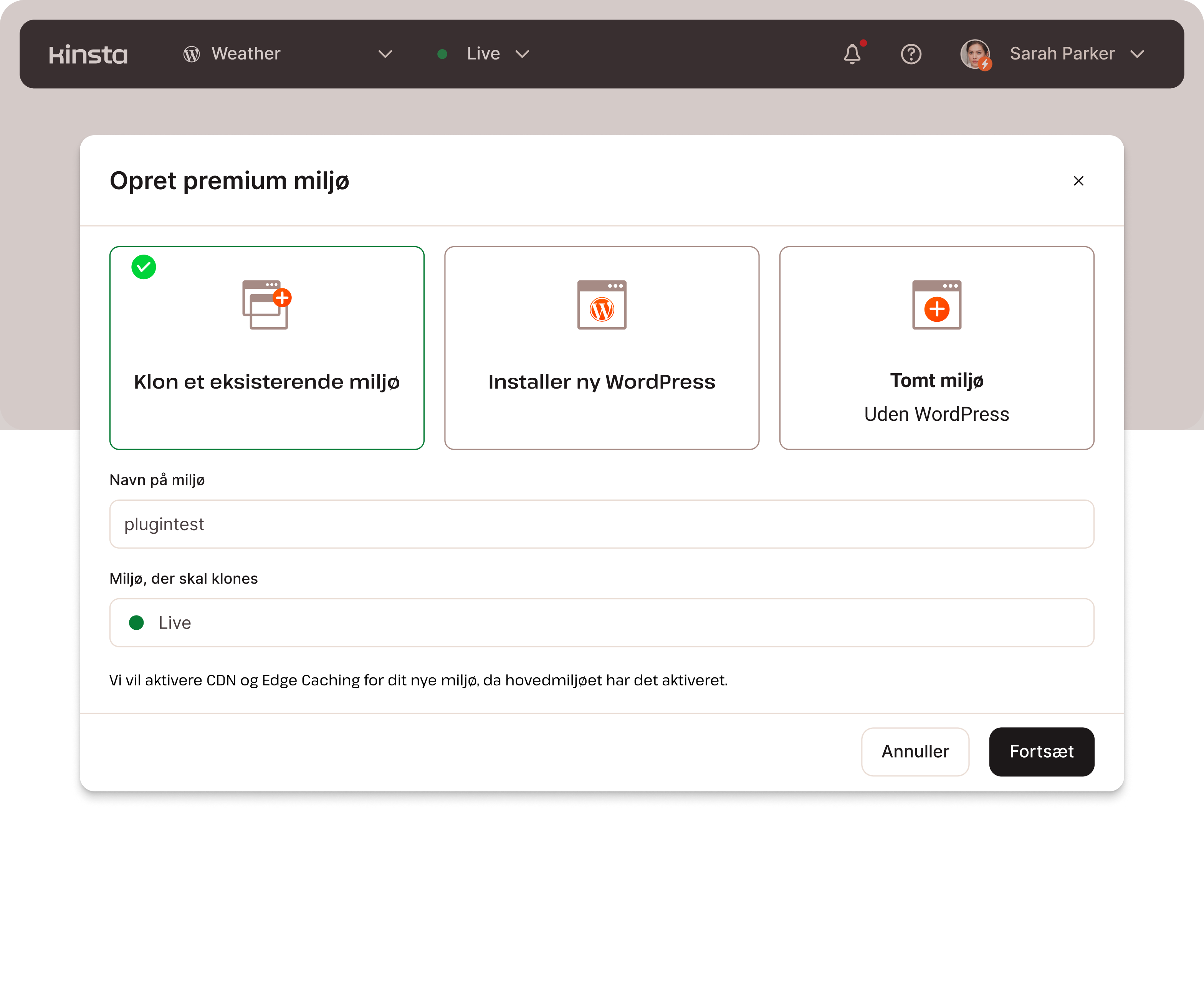

- Et-klik scenemiljø

- Fuldt strømførende scenemiljøer (tilføjelse)

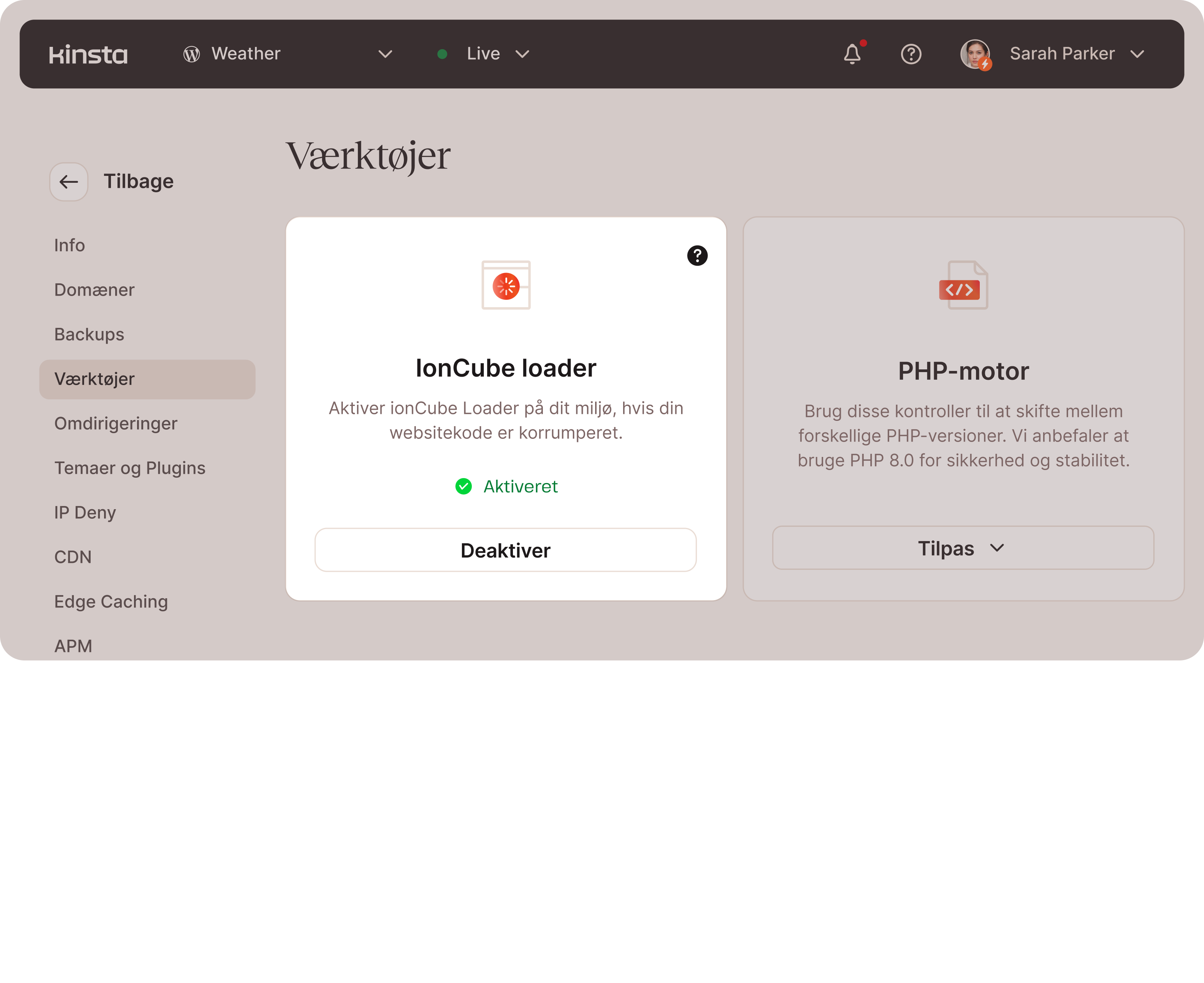

- Enkel PHP-versionsvælger for hvert websted

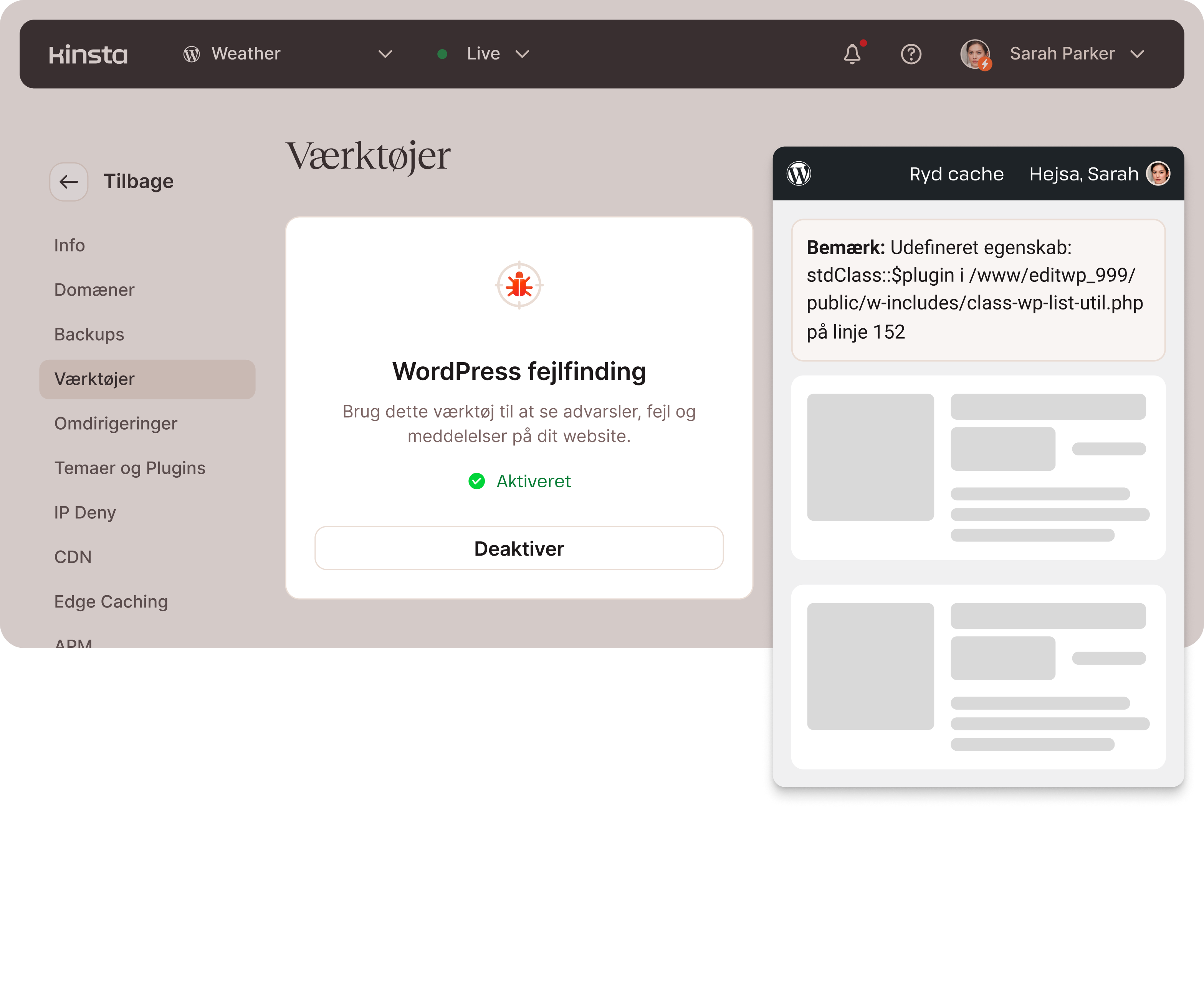

- Aktiver WordPress-fejlretningstilstand med et enkelt klik

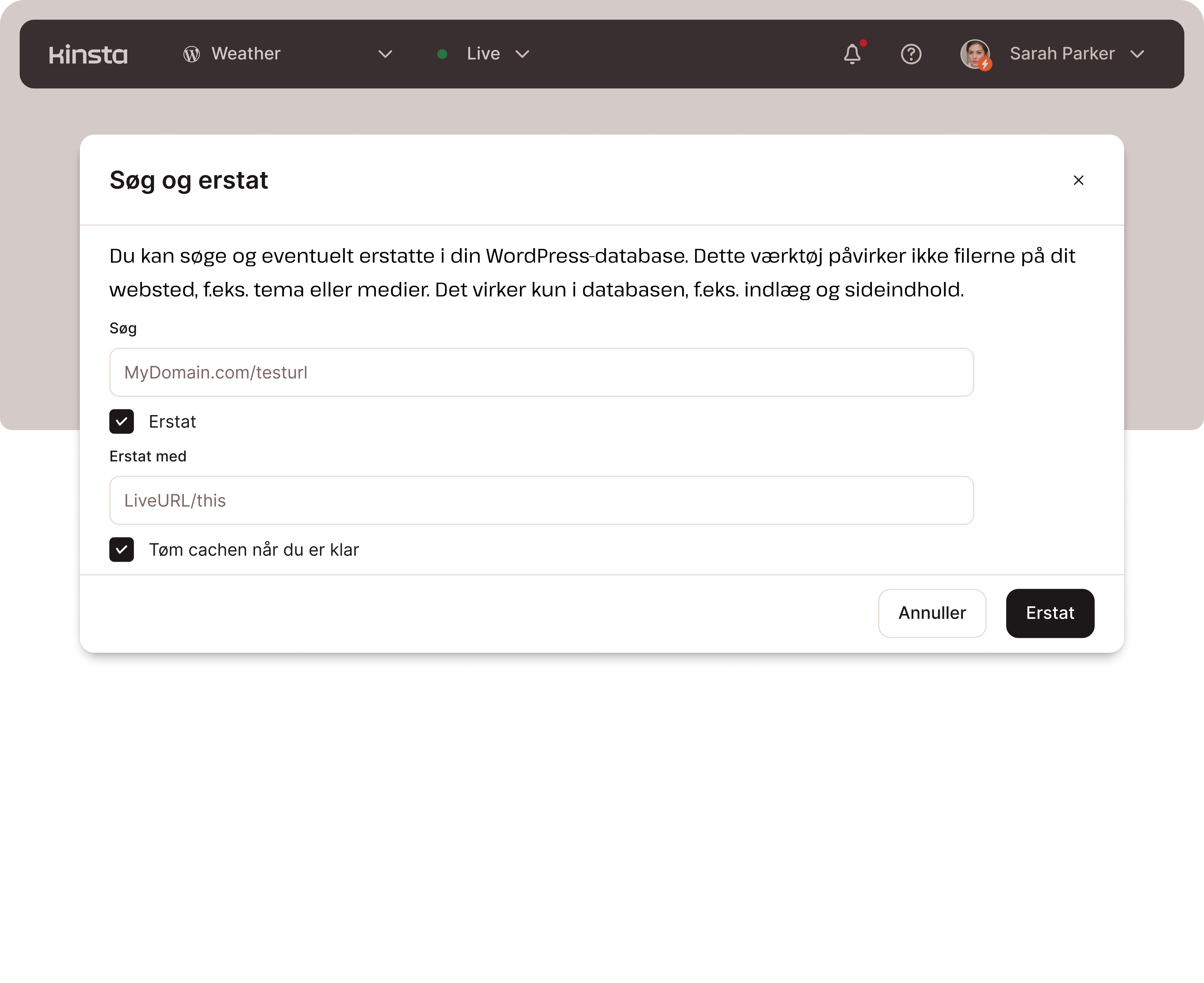

- Simpelt og kraftfuldt search-and-replace værktøj

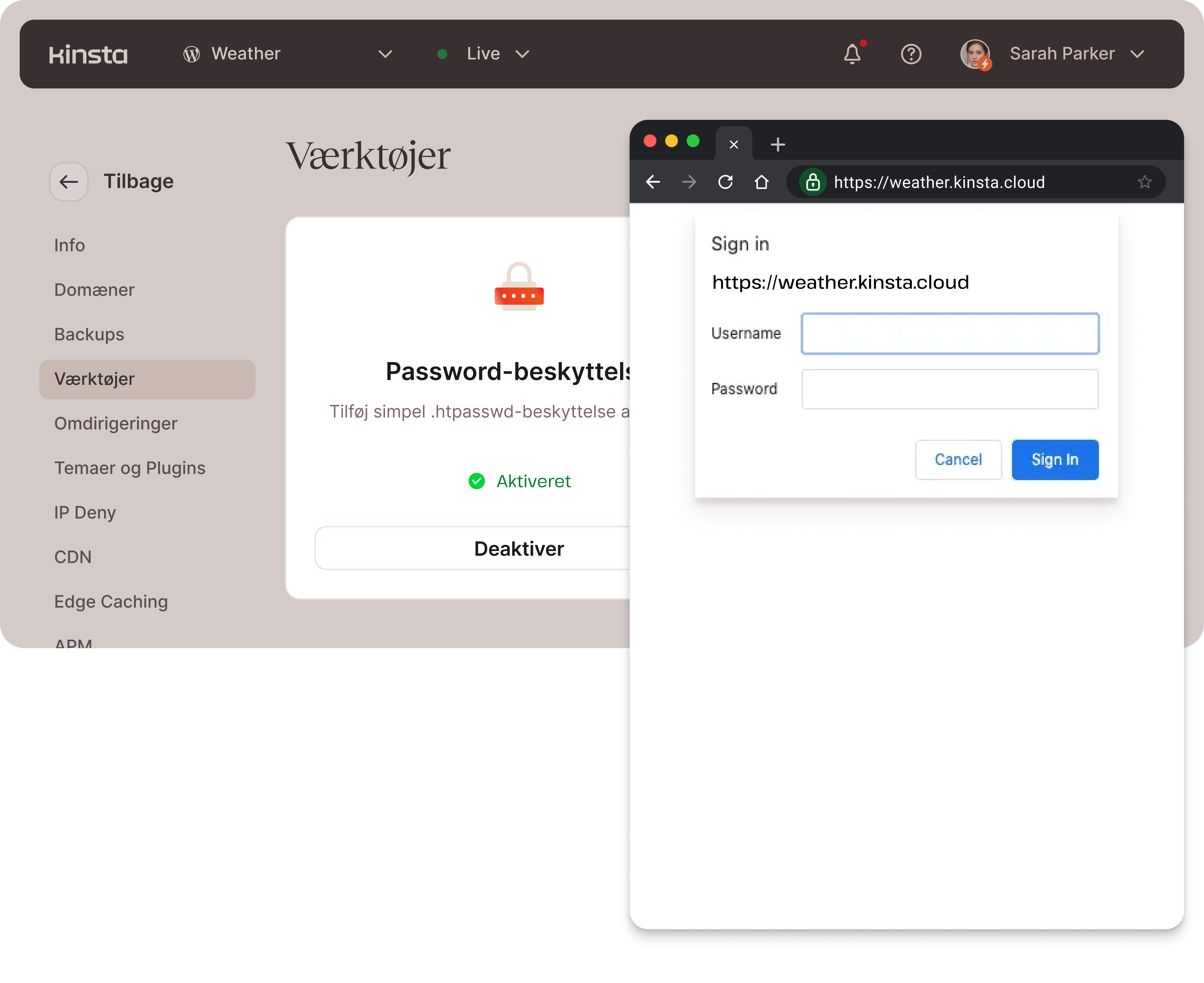

- Aktiver nemt password-beskyttelse (.htpasswd)

Forbedret udviklingsoplevelse

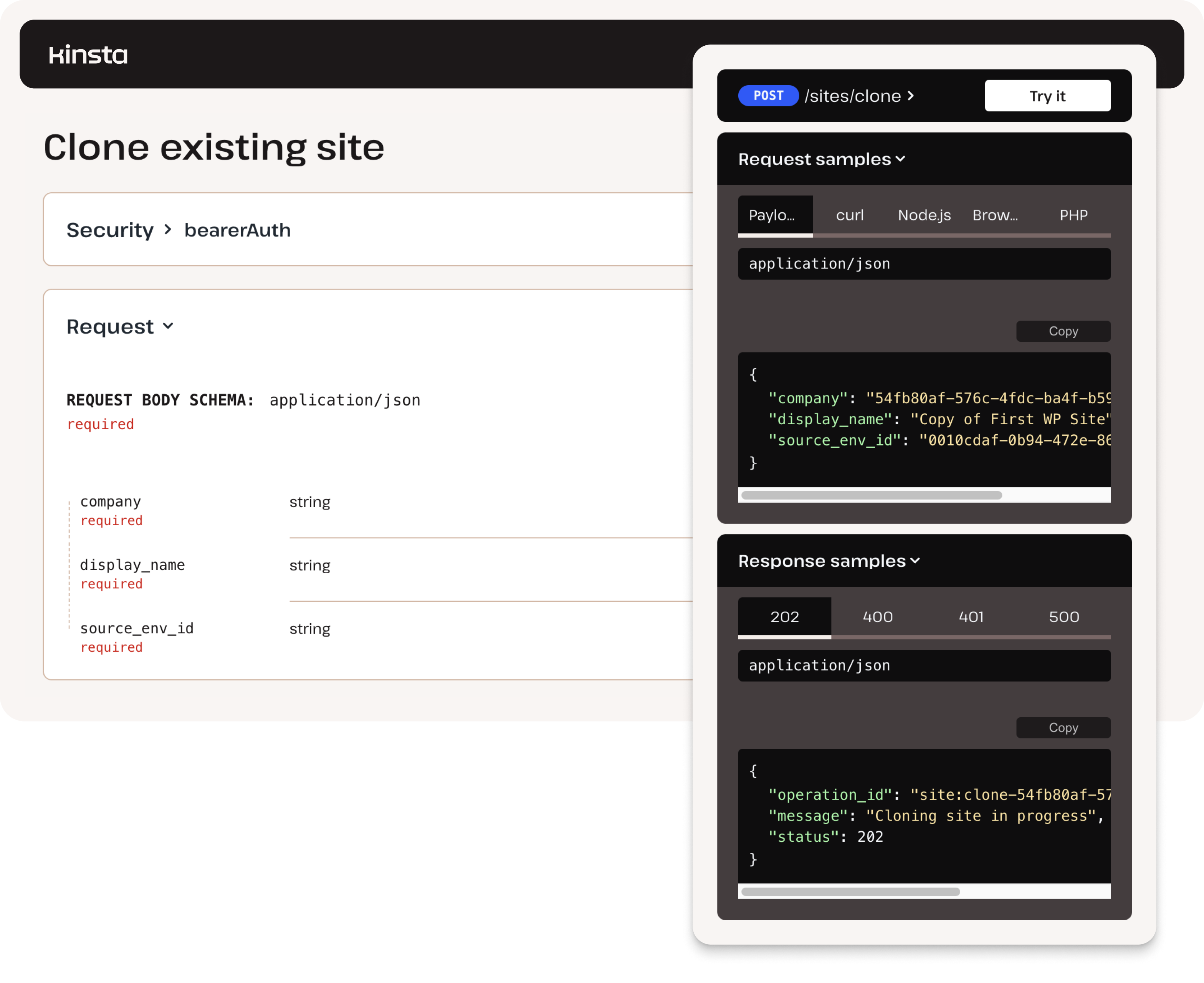

- Kinsta REST API

- Indbygget application performance monitoring

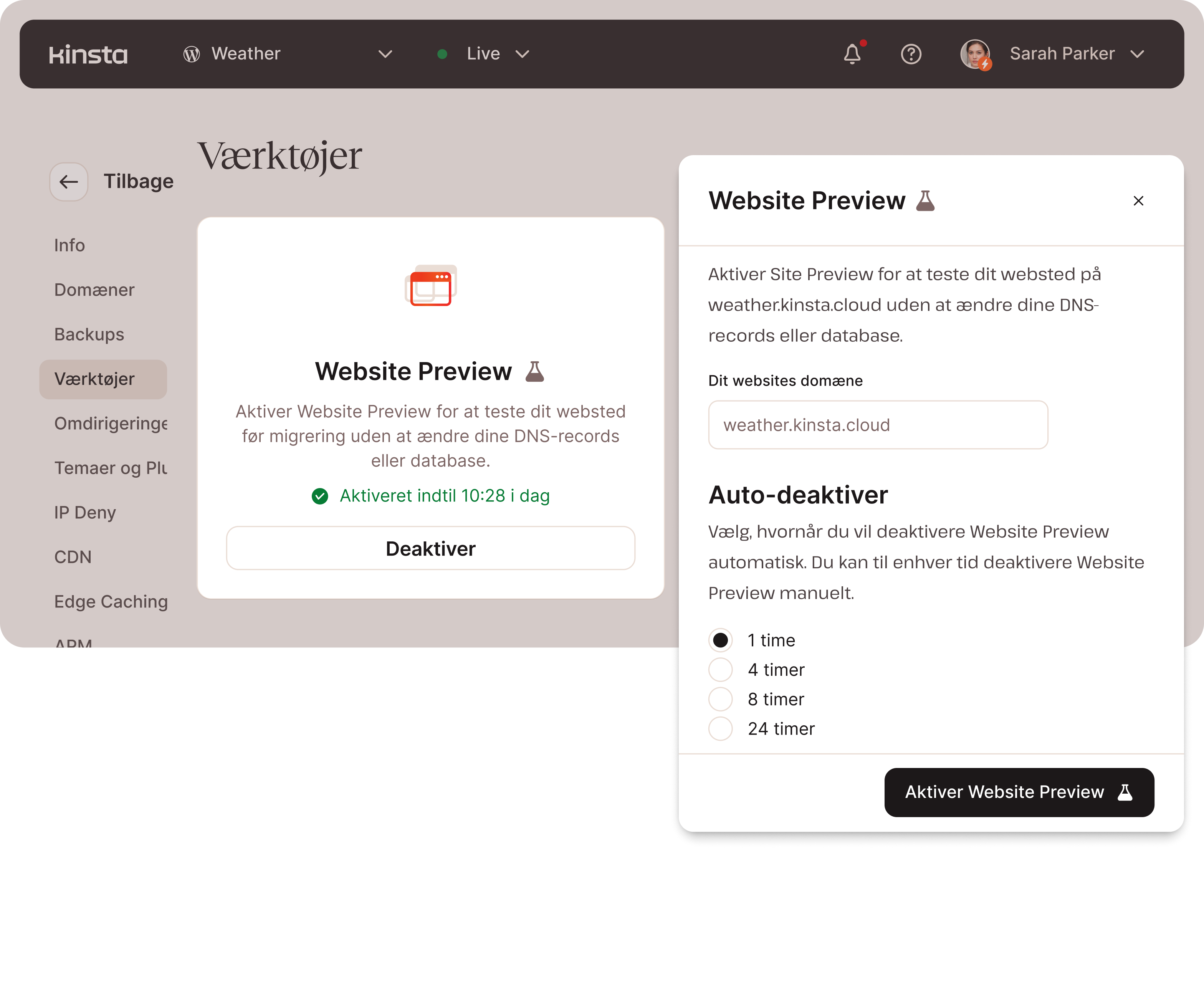

- Værktøj til forhåndsvisning af websted til at teste websteder uden at opdatere DNS

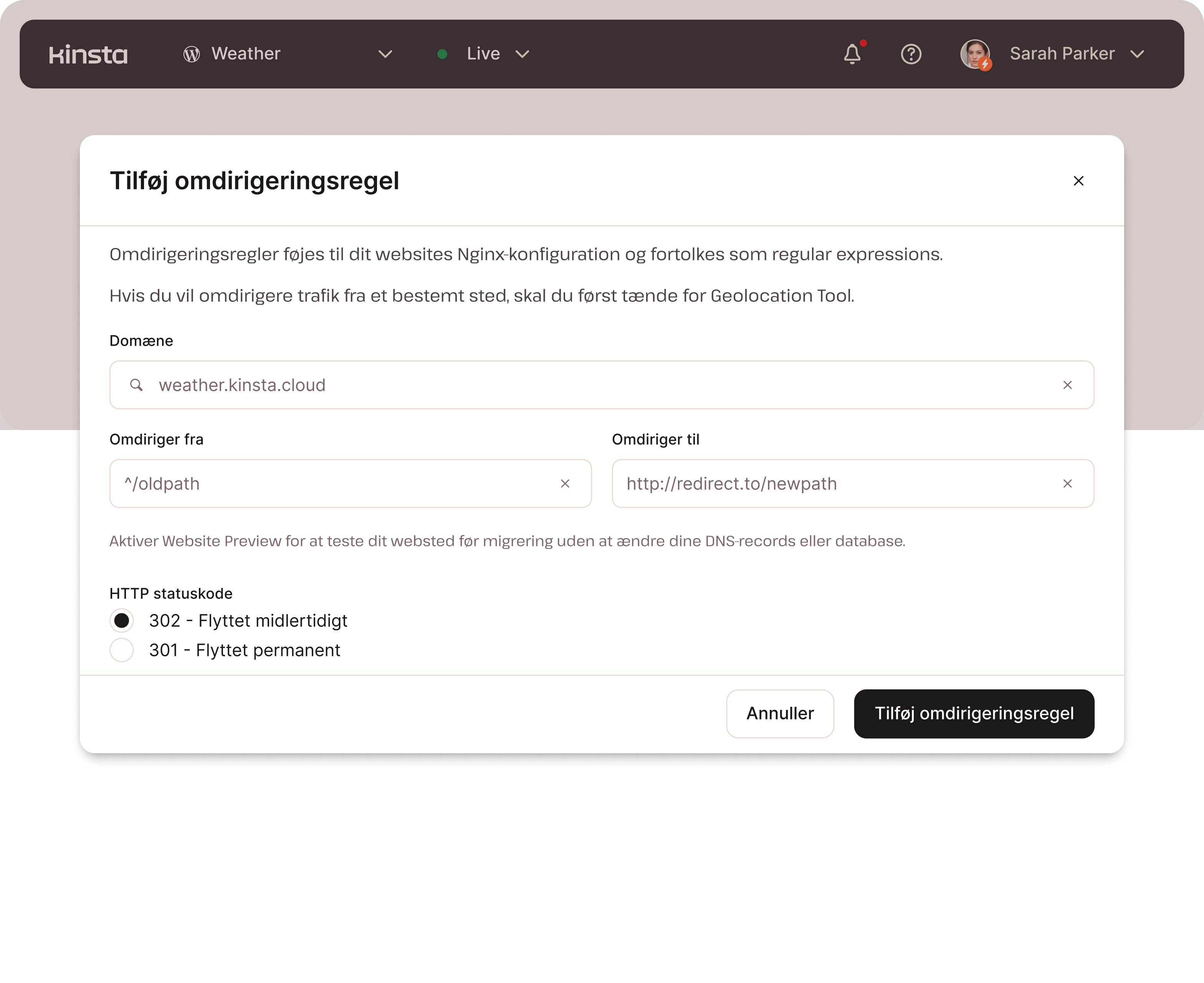

- Server omdirigerer med understøttelse af regulære udtryk

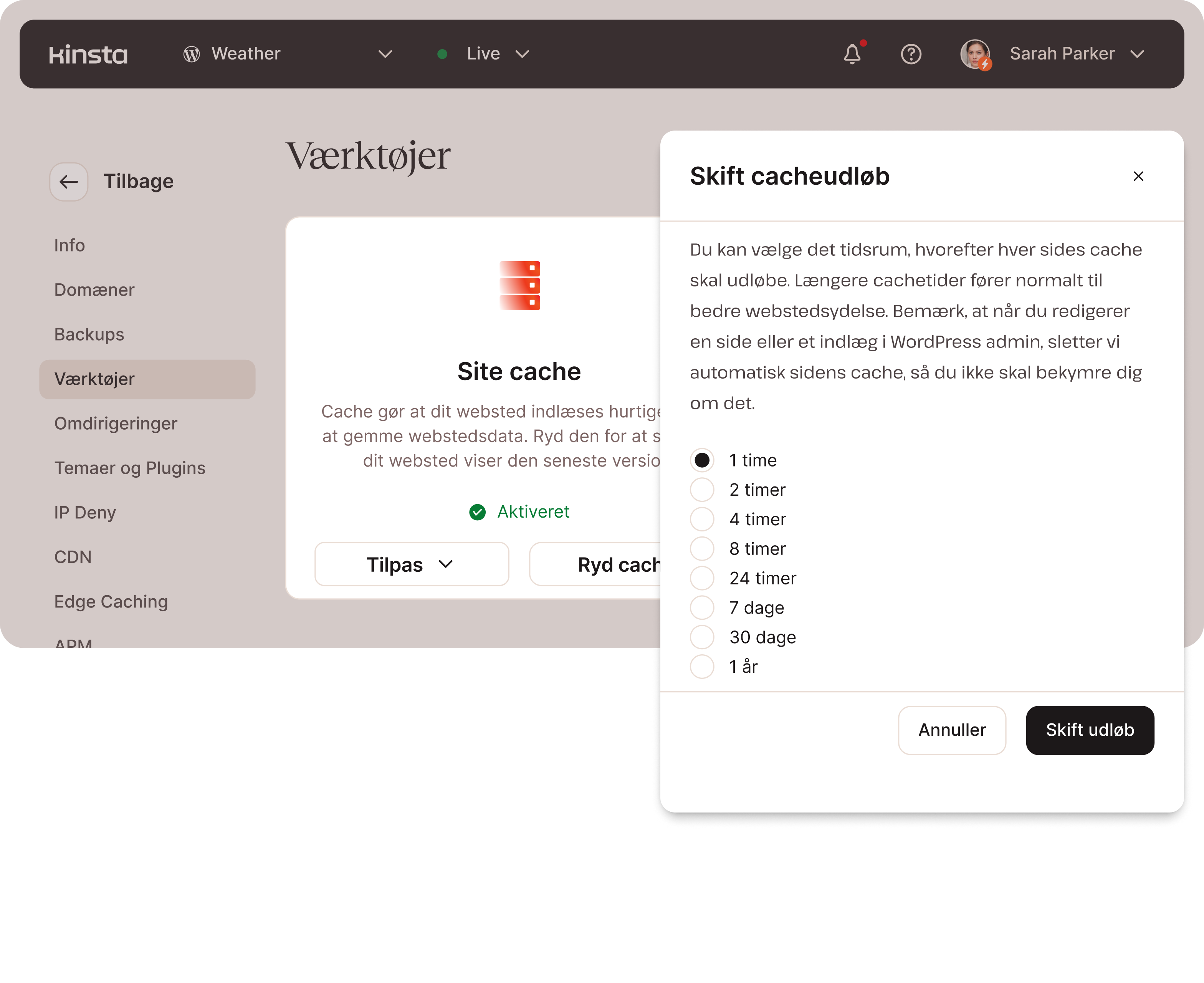

- Tilpasset cache-udløb og ekskluderinger

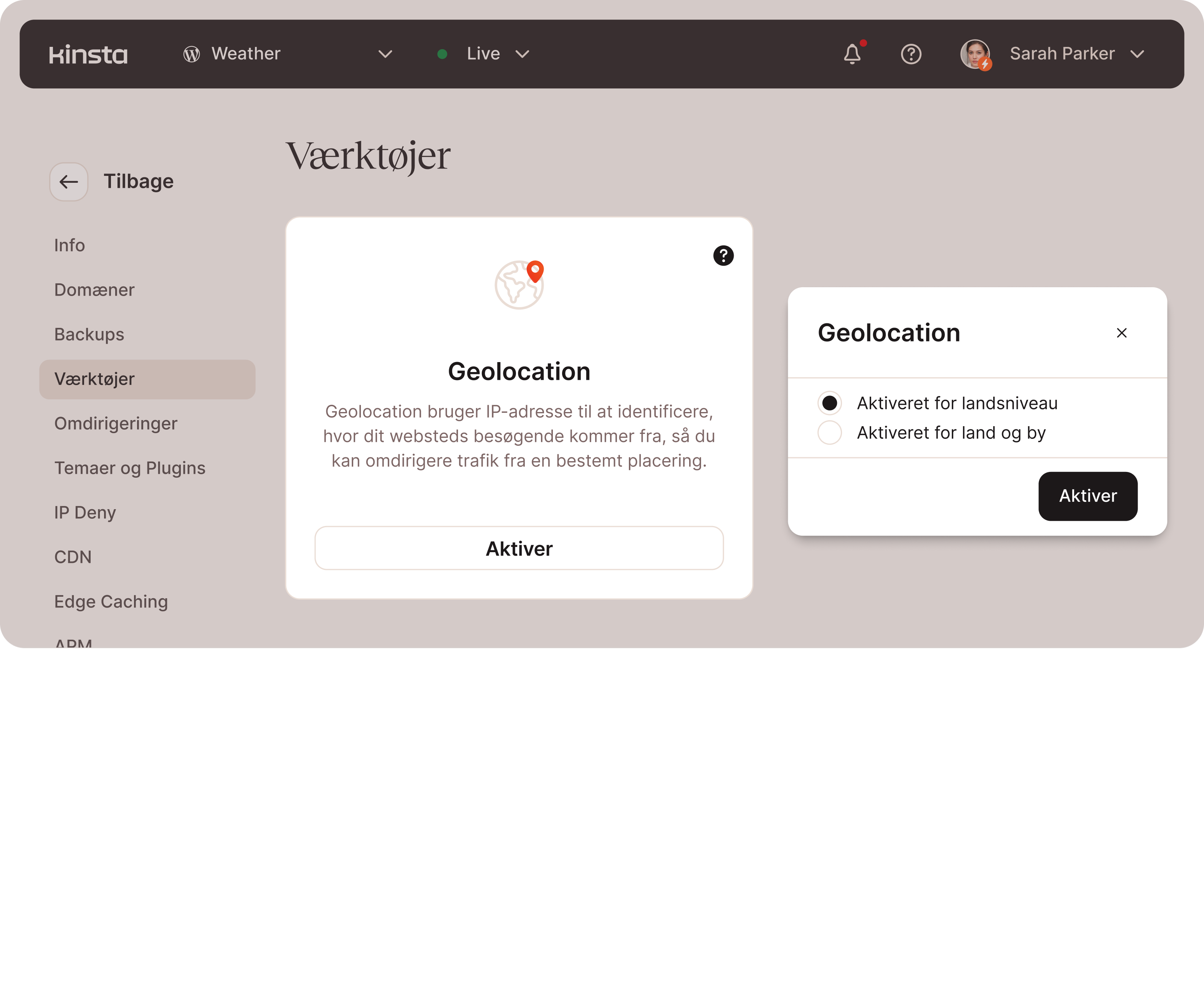

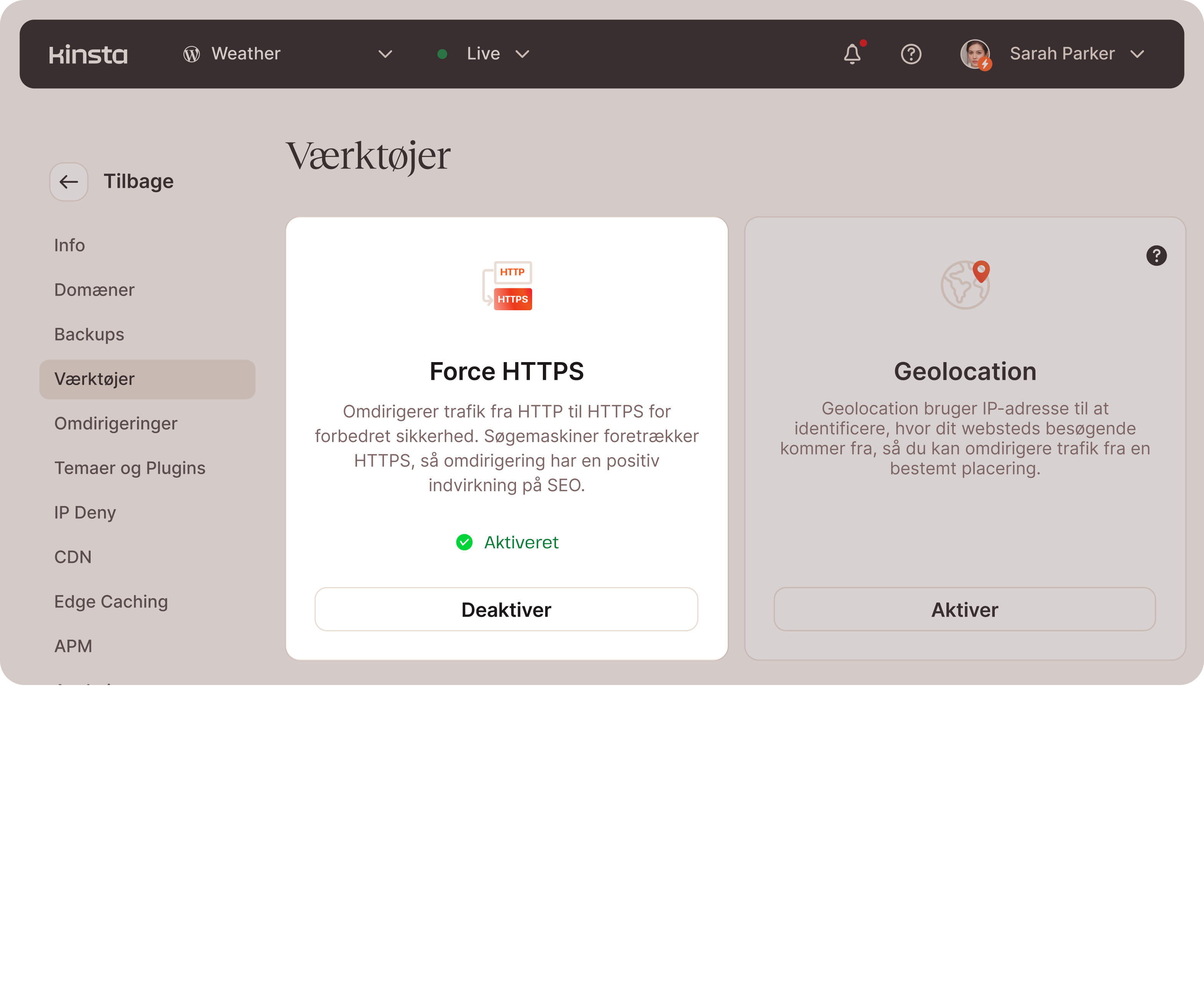

- Geolokation på lande- og byniveau

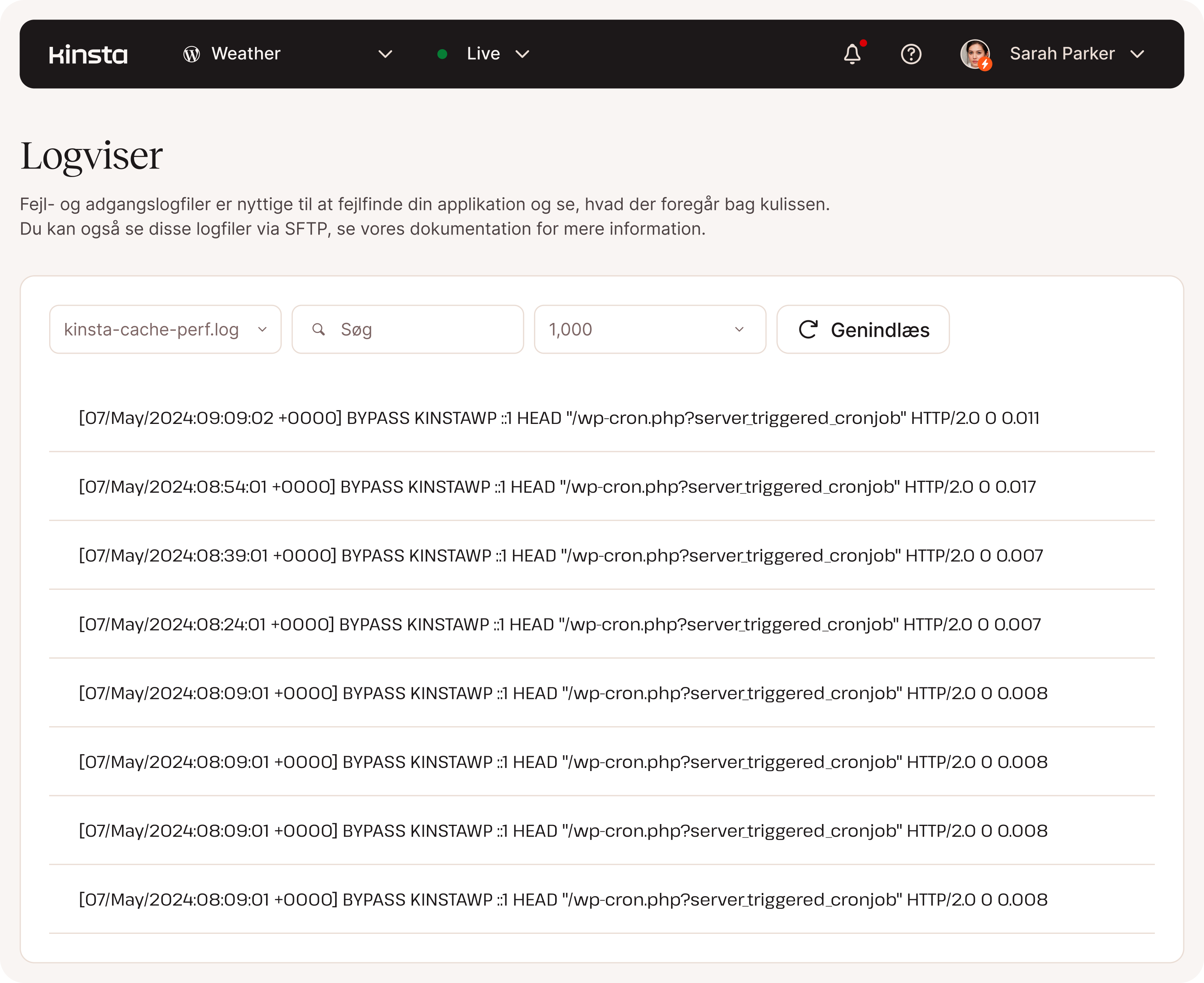

- Søgbare fejllogfiler, cachelogfiler og adgangslogfiler

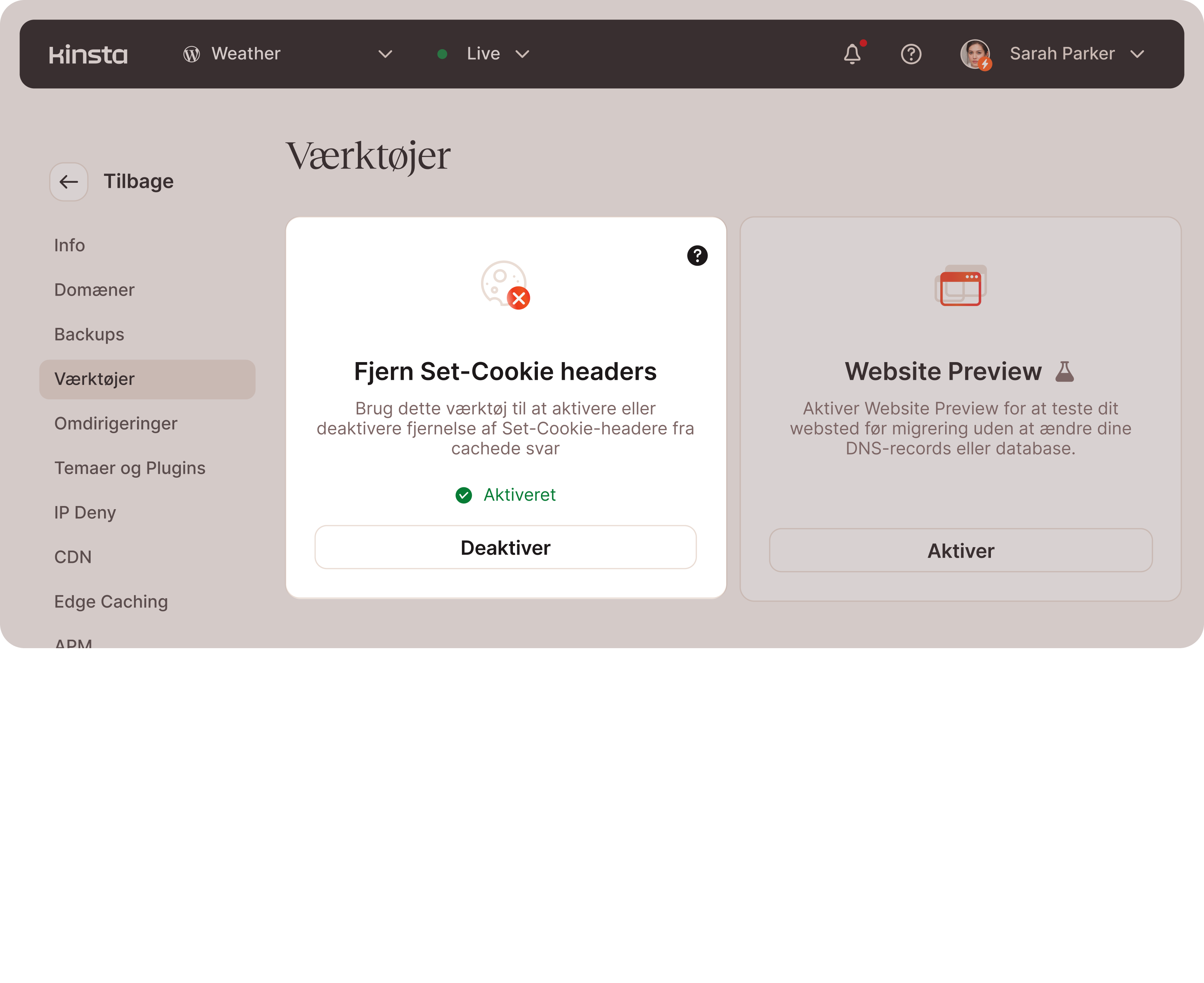

- Fjern Set-Cookie headers

- Detaljeret hjemmeside- og plananalyse

Sikkerheden er kommet ind

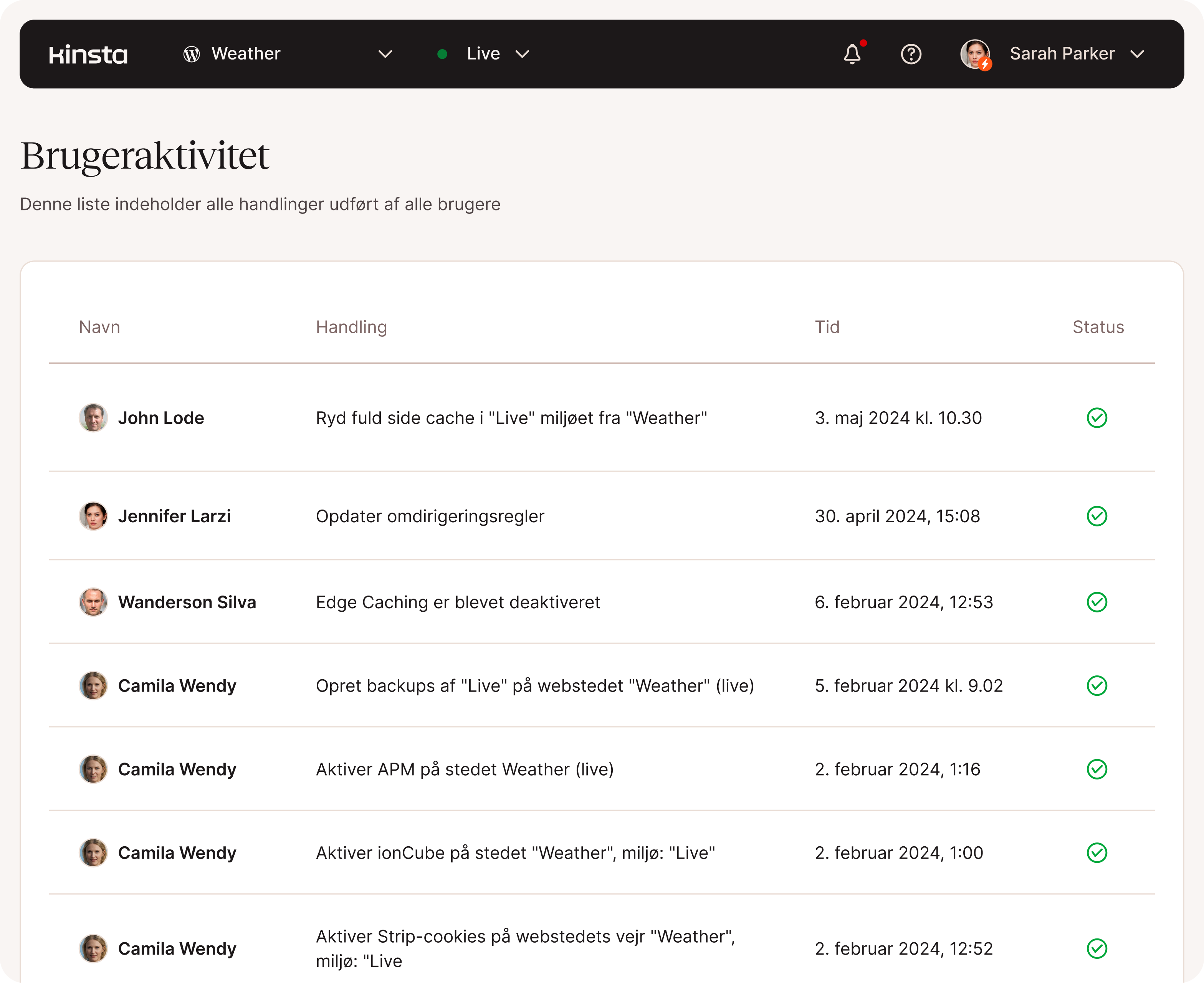

- Ubegrænset antal brugere med fleksibel adgangsstyring

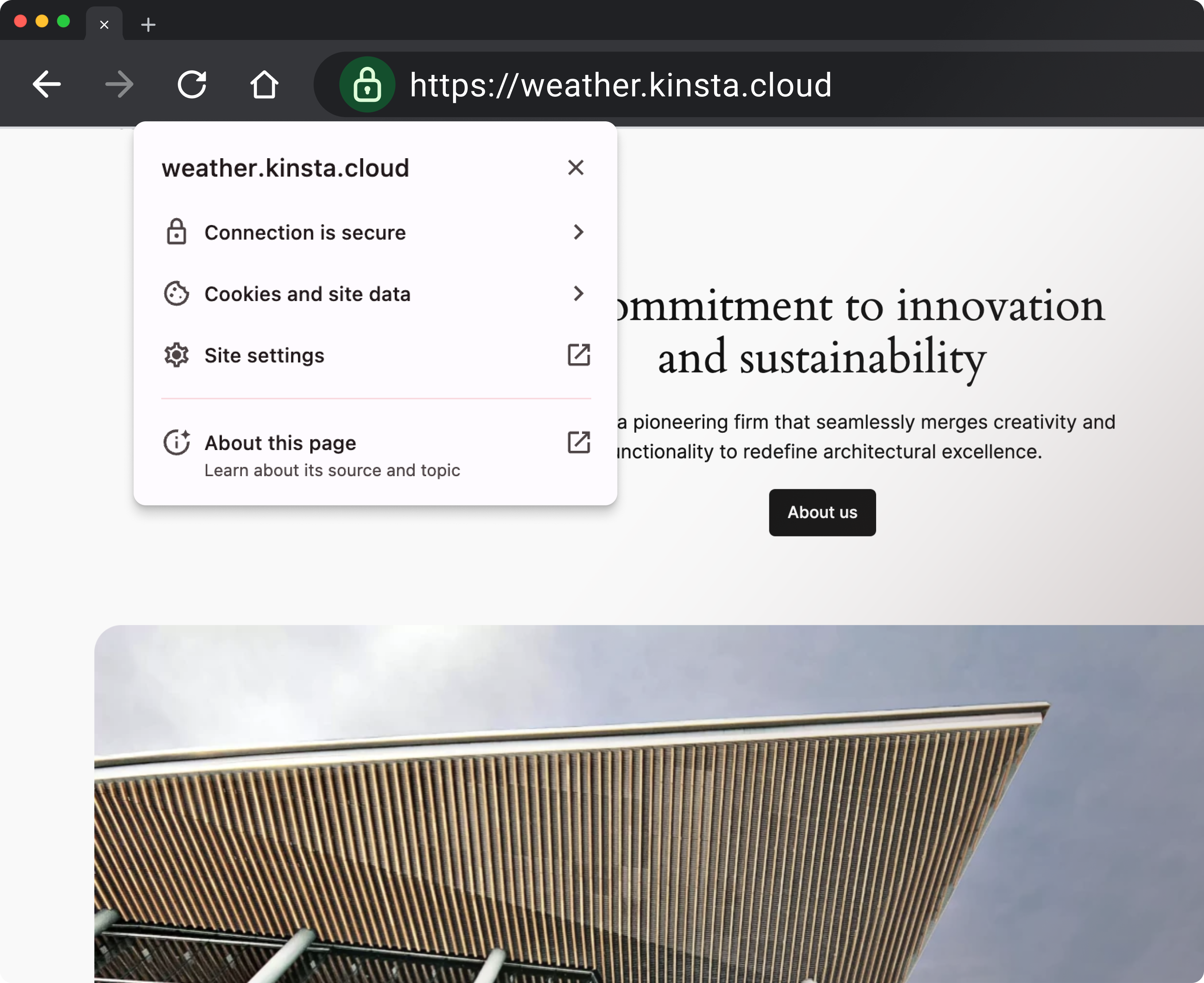

- Gratis SSL-certifikater og automatiske fornyelser

- Understøttelse af brugerdefinerede- og wildcard SSL-certifikater

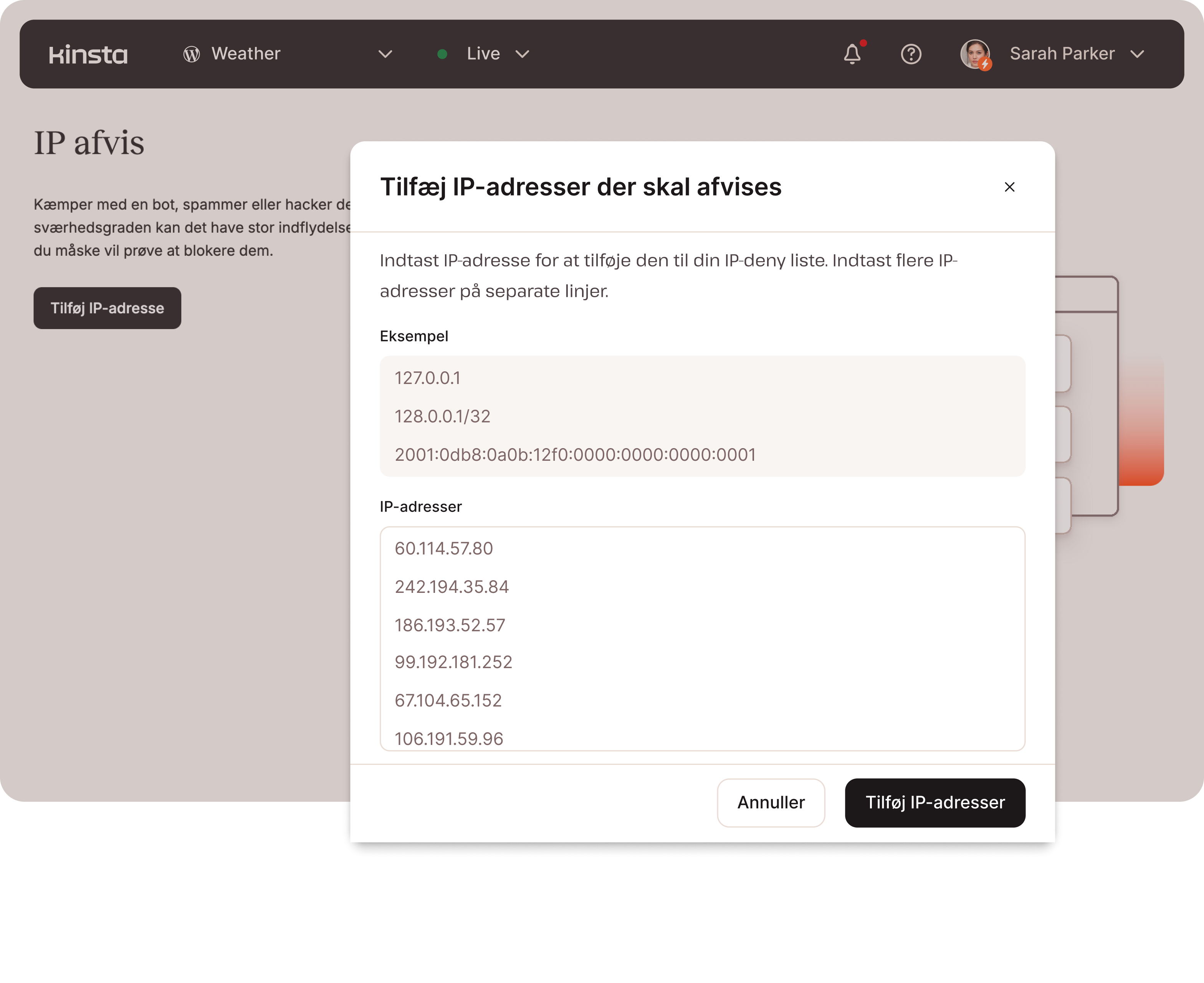

- IP deny værktøj

- Integreret CDN (Cloudflare) med WAF og Enterprise DDoS-beskyttelse

- Tving HTTPS med et enkelt klik

- ionCube Loader

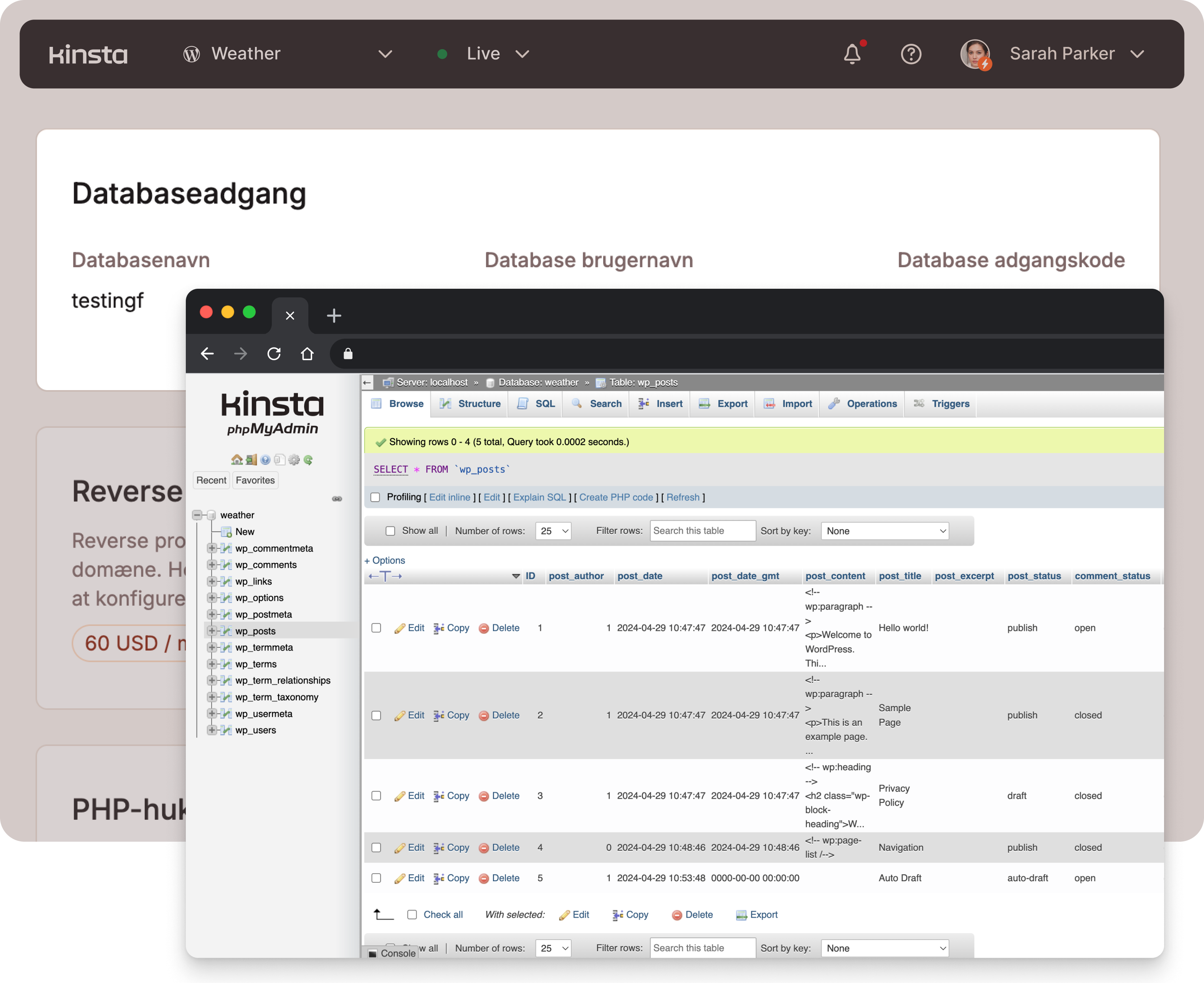

- Databaseadgang over SSH eller webgrænseflade

- MyKinsta brugeraktivitetslogfiler

DevKinsta til lokal udvikling

Gratis udviklingsværktøj med indbygget db-manager, SMTP-server, WP_DEBUG-skift og mere.

Lær mere om DevKinsta til lokal udviklingHurtig, pålidelig og fremragende kundeservice, som du kan stole på

Ingen AI, support-chatbots eller differentieret support. Vores supportteam består af erfarne udviklere og ingeniører, der hjælper dig med at løse de problemer, du oplever. Let tilgængelig via chat. Tilgængelig 24/7/365.

- Kun menneskelig ekspertsupport

- Proaktiv overvågning af webstedet (hvert 3. minut)

- mere end 60 supportteknikere

<2 min

gennemsnitlig svartid

98%

kundetilfredshed

10

understøttede sprog

24/7/365

ekspertsupport

“Hurtig, pålidelig og fremragende kundeservice”

Jeg har brugt Kinsta til en række websteder, herunder bespokeauctions.co.uk og otterwatersports.uk. Begge sider er virkelig hurtige både for besøgende og administratorer. Jeg kan virkelig godt lide det proaktive system, der leder efter sårbare plugins, der advarer mig, hvis man har brug for opdatering. Teknisk support er enestående, og svaret er hurtigt og effektivt.

Leder du efter support 24/7/365?

300+ USD i ekstra værdi inkluderet i hver plan

Vi giver dig mest mulig værdi for pengene. Alle vores planer kommer med funktioner, som du sandsynligvis betaler for som premium-plugins eller betalte værktøjer. Med Kinsta får du disse funktioner (og flere) inkluderet gratis.

| Funktioner | Med Kinsta | Månedlig pris uden Kinsta |

|---|---|---|

| Enterprise DDoS beskyttelse | inkluderet gratis | $250+ Cloudflare |

| CDN | inkluderet gratis | 8.99 USD Rocket CDN |

| Avanceret Caching | 4.90 USD WP Rocket | |

| Backups | inkluderet gratis | 12.40 USD BlogVault |

| Migrationer klaret for dig | inkluderet gratis | 5.83 USD UpdraftPlus Premium |

| Uptime overvågning | inkluderet gratis | 15 USD Pingdom |

| SSL certifikater | inkluderet gratis | 4 USD SSL.com |

| Redirects Manager | inkluderet gratis | 8.25 USD Yoast Premium |

| Total | Gratis | 300+ USD / måned i yderligere beregninger |

Få et tilbud fra en hosting-ekspert

En forhøjet administreret hostingoplevelse til WordPress

Find ud af, hvad der gør Kinsta anderledes end alle andre hostingudbydere. Lær, hvorfor 120,000+ virksomheder stoler på os, og få en forhåndsvisning af de funktioner og fordele, som kunderne elsker mest!

Kinsta vs

Jeg har brugt Kinsta til en række websteder, herunder bespokeauctions.co.uk og otterwatersports.uk. Begge sider er virkelig hurtige både for besøgende og administratorer. Jeg kan virkelig godt lide det proaktive system, der leder efter sårbare plugins, der advarer mig, hvis man har brug for opdatering. Teknisk support er enestående, og svaret er hurtigt og effektivt.

Kinsta har givet os mulighed for at tilbyde en skudsikker service til vores førende klienter og holde dem glade. Især dem, der har trafik-spidser med pludselig krav til server.

Vi kan virkelig ikke sige nok om for det niveau af kundeservice, som Kinsta leverer – det er altid en fantastisk oplevelse med meget personlig og hjælpsom support.

Ved at opretholde mange globale WordPress-websteder, er vi blevet godt bekendt med alle de store hostingudbydere. Ingen kører vores sider så hurtigt som Kinsta.