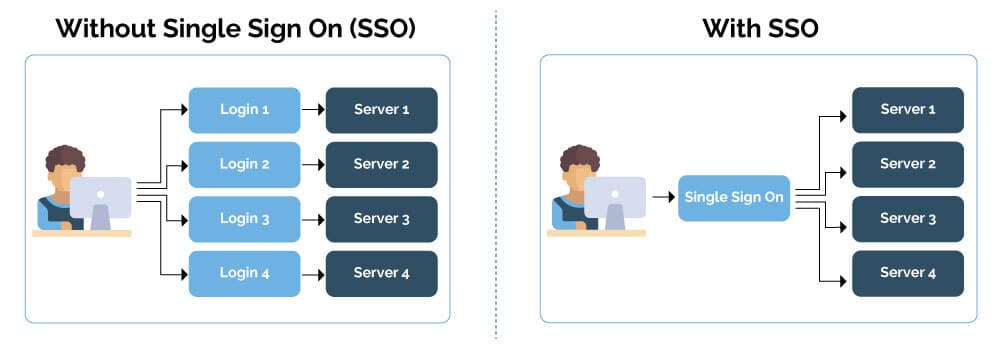

As organizações dependem diariamente de inúmeros aplicativos e serviços on-line, cada um dos quais requer logins diferentes, o que torna o gerenciamento de senhas um desafio crescente.

Sua equipe pode utilizar um CRM, uma intranet, um chat corporativo e outros serviços de terceiros, como o painel do provedor de hospedagem, diariamente. Se isso soa familiar, você provavelmente precisa de um sistema de autenticação centralizado que permita que os membros da equipe usem as mesmas credenciais em diversos sites e plataformas.

É aí que entra o Single Sign-On (SSO), como uma solução criada para simplificar a autenticação, aumentar a segurança e melhorar a eficiência dos fluxos de trabalho da sua equipe. Para as empresas, o SSO é mais do que um recurso “legal de ter”. Ele é uma ferramenta poderosa que pode ajudar a fortalecer a segurança da sua organização e melhorar processos internos.

A integração de SSO com o painel MyKinsta usando SAML (Security Assertion Markup Language) foi projetada especificamente para essa finalidade: ela centraliza o controle de acesso com os principais provedores de identidade, automatiza o processo de integração por meio do provisionamento JIT e reforça a segurança da sua conta de hospedagem e dos dados dos seus clientes.

Este artigo explora o SAML SSO em seus principais aspectos. Você aprenderá o que ele é e por que é indispensável para adotar uma política zero trust no seu negócio.

Há muito para cobrir, então vamos começar.

O que é SAML SSO e como funciona

SAML SSO é um esquema de autenticação que permite que um usuário faça login com segurança em vários aplicativos independentes ou serviços de software usando um único conjunto de credenciais. Os usuários não precisam armazenar ou gerenciar várias senhas para serviços diferentes, eles só precisam fazer login em um deles para acessar os demais com segurança.

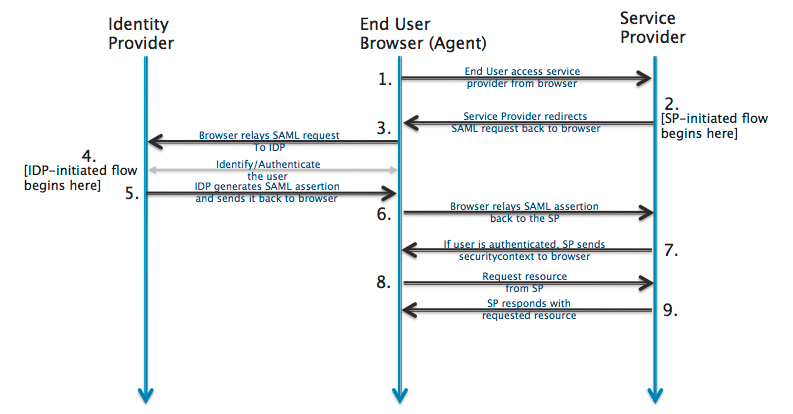

Um sistema SSO tem dois atores principais: o provedor de serviços e o provedor de identidade.

- O provedor de serviços (SP) é o aplicativo, serviço web ou recurso ao qual o usuário final deseja acessar. Pode ser uma intranet, um CRM ou um serviço de terceiros.

- O provedor de identidade (IdP) é um serviço ou sistema que cria, mantém e gerencia informações de identidade e fornece serviços de autenticação a serviços de terceiros.

Veja como isso funciona:

- Um usuário tenta fazer login em um aplicativo, como um site WordPress ou o painel do seu provedor de hospedagem.

- Se o aplicativo (o SP) detectar que o usuário não está autenticado, ele redirecionará o usuário para o provedor de identidade.

- O IdP solicita que o usuário faça login com suas credenciais.

- O IdP verifica as credenciais do usuário. Se elas estiverem corretas, o IdP autenticará o usuário e gerará um token de segurança.

- O IdP envia o token de segurança ao SP.

- O SP recebe o token, valida-o e concede acesso ao usuário.

Aqui estão alguns IdPs populares:

- Microsoft Entra ID: o serviço de gerenciamento de identidade e acesso baseado em nuvem da Microsoft. Integrado ao Microsoft 365 e Azure, compatível com milhares de aplicativos SaaS. Suporta SAML, OAuth 2.0 e OpenID Connect.

- Google Identity Platform: uma solução escalável baseada na infraestrutura global do Google. Suporta SAML, OAuth 2.0 e OpenID Connect.

- Okta: um serviço de gerenciamento de identidade de nível empresarial. O Okta é compatível com os protocolos de autenticação mais populares, como Kerberos, LDAP, OAuth 2.0, RADIUS e SAML.

- Auth0: agora parte do Okta, plataforma flexível para desenvolvedores criarem autenticação personalizada. Suporta OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP e outros.

- Keycloak: uma solução de gerenciamento de identidade e acesso (IAM) de código aberto desenvolvida pela Red Hat e lançada sob a licença Apache 2.0. Baseia-se em protocolos padrão e é compatível com OpenID Connect, OAuth 2.0 e SAML.

SAML SSO vs login social

O SAML SSO é frequentemente confundido com o login social, mas há diferenças importantes entre os dois. O login social é uma implementação específica do login único, mas tem diferenças importantes e casos de uso específicos.

Assim como o Kinsta SAML SSO, o login social permite que usuários acessem múltiplos serviços com uma única identidade gerenciada por um provedor de identidade. No login social, o IdP é uma rede social, como Facebook, Google ou GitHub.

Os dois sistemas de autenticação são semelhantes, pois ambos usam protocolos comuns, como OAuth 2.0 e OpenID Connect, para permitir a autenticação por meio de um único provedor de serviços. Em ambos os cenários, a experiência de autenticação e a administração de credenciais de acesso são consideravelmente aprimoradas, assim como a segurança do sistema e a produtividade da equipe de TI.

No entanto, há diferenças significativas entre os dois sistemas.

B2B vs B2C: o SSO é um sistema de autenticação e gerenciamento de identidade projetado principalmente para empresas. O login social é um tipo de SSO voltado para os consumidores e usado em aplicativos ou sites de terceiros.

Plataformas públicas vs IdPs internos ou dedicados: o tipo de IdP também é diferente. No login social, o IdP é uma rede social ou plataforma pública. No SSO corporativo, o provedor de identidade pode ser um sistema interno ou um IdP dedicado, como Okta, Auth0 ou Microsoft Entra ID.

Acessibilidade e controle: os IdPs de login social são plataformas de consumo, acessíveis a qualquer pessoa com uma conta, e não exigem configuração complexa por uma equipe de TI especializada.

Por outro lado, o SSO envolve configuração do sistema e gerenciamento de identidade, responsabilidades que ficam a cargo da organização. A organização determina quais dados serão compartilhados, quais protocolos serão usados e quais políticas de segurança serão adotadas (como autenticação de dois fatores).

Compartilhamento de dados: com o login social, provedores de serviço podem compartilhar dados de usuários com base nas permissões concedidas.

Por outro lado, o SSO tradicional compartilha apenas os dados necessários para autenticação e autorização sem expor informações pessoais.

Por que o SSO é essencial para organizações modernas

O SSO é um elemento-chave no ecossistema digital atual. Ele aumenta a segurança, melhora a experiência do usuário e simplifica o gerenciamento de usuários.

Segurança robusta

O SSO centraliza o gerenciamento de identidade em um sistema seguro e especializado: o IdP. Em termos simples, graças ao SSO, seu site não precisa mais gerenciar diretamente o processo de autenticação, pois essa responsabilidade é delegada ao IdP. Isso reduz os riscos associados ao gerenciamento incorreto de informações de login e contas. Vamos analisar isso.

Senhas fracas: com o SSO, você não precisa mais criar e armazenar várias senhas seguras. O único conjunto de credenciais de que você precisa é o do IdP, que geralmente tem políticas de senha claras e rigorosas, tornando tudo muito mais seguro.

Credential stuffing: um dos erros mais comuns no gerenciamento de senhas é usar a mesma senha em diferentes serviços on-line. Isso pode aumentar a vulnerabilidade geral de um sistema, pois, se um site for invadido, a mesma combinação de credenciais pode ser usada para acessar outros serviços. Esse tipo de ataque é conhecido como credential stuffing.

Graças ao SSO, os usuários não precisam reutilizar as mesmas credenciais para acessar vários serviços web. Quando um usuário faz login em um serviço via SSO, esse serviço não recebe nem armazena a senha do usuário. Portanto, um possível ataque não exporia as credenciais de login dos seus usuários. Isso reduz drasticamente a superfície de ataque, eliminando o risco de roubo de senhas.

O que acontece se o IdP for comprometido? Como o IdP é o único ponto de desprovisionamento, ele também é o único ponto de controle para desabilitar contas comprometidas. Assim que uma violação é detectada, o administrador pode desativar a conta, impedindo que todos os aplicativos conectados (SPs) sejam comprometidos.

Roubo de credenciais de sistemas inseguros: os sites com medidas de segurança fracas podem armazenar senhas em um formato não criptografado ou facilmente reversível.

Com o SSO, você delega a responsabilidade de gerenciar e armazenar suas credenciais ao IdP, especializado em armazenamento seguro, e emprega as práticas recomendadas do setor para proteção de credenciais.

Phishing e ataques machine-in-the-middle: um ataque de phishing tenta roubar informações sensíveis, como nomes de usuário, senhas, números de cartão de crédito ou dados bancários, para uso ou venda com intenção maliciosa. Cenários semelhantes acontecem em ataques machine-in-the-middle, quando um invasor se coloca entre dois dispositivos no canal de comunicação.

Normalmente, os IdPs oferecem recursos avançados de segurança, como autenticação multifator (MFA) e detecção de fraude. Isso significa que, mesmo que um usuário forneça suas credenciais a um agente malicioso, um segundo fator de autenticação bloqueia o acesso. Além disso, protocolos seguros como SAML e OIDC protegem as comunicações entre usuários, provedores de serviços e provedores de identidade.

Onboarding e desprovisionamento ineficientes: quando um usuário deixa a organização, algumas contas podem permanecer ativas desnecessariamente. Isso pode criar pontos fracos na segurança do sistema.

Com o SSO, o processo de desprovisionamento é centralizado. Desabilitar o usuário no IdP bloqueia seu acesso a todos os serviços conectados.

Experiência do usuário aprimorada

Com SAML SSO, um único login autentica automaticamente os usuários em todos os serviços, concedendo acesso a todos os recursos do ecossistema.

Isso também aumenta a produtividade da equipe. Os usuários podem alternar rapidamente entre aplicativos sem interrupções, eliminando o tempo perdido ao inserir ou recuperar senhas. Menos logins significam menos erros de autenticação, menos redefinições de senha e menos trabalho para o departamento de TI.

Para proprietários de negócios on-line, SSO não é apenas um recurso interessante, ele é uma ferramenta estratégica que impacta diretamente a segurança e a experiência do usuário.

Maior produtividade e redução de custos operacionais

O SSO SAML oferece benefícios consideráveis em termos de eficiência operacional e sustentabilidade comercial de longo prazo:

Carga reduzida sobre equipes de TI: esquecer senhas ou fazer múltiplas tentativas de login incorretas é um problema comum no gerenciamento de credenciais. Isso frequentemente gera solicitações de suporte para redefinição de senhas, gerando custos em tempo e recursos.

Quando o SSO é implementado, os usuários precisam gerenciar apenas uma senha. Como resultado, há menos solicitações de suporte, permitindo que a equipe de TI concentre esforços em atividades estratégicas, como inovação tecnológica e segurança da infraestrutura.

Gerenciamento de usuários simplificado: em organizações grandes e complexas, o gerenciamento de usuários é uma tarefa particularmente pesada. Considere uma empresa que usa dezenas de aplicativos diferentes. Sem o SSO, toda vez que um novo membro da equipe entra na organização, ele precisa criar uma nova conta para cada aplicativo em uso.

Quando um funcionário sai, você precisa excluir a conta dele de todos esses serviços. Esse processo é complicado e, se uma conta permanecer ativa por engano, cria brechas de segurança. Com SSO, basta criar uma única conta, e o usuário acessa tudo imediatamente.

O desprovisionamento também é rápido e seguro, pois você só precisa excluir uma conta para desconectar o usuário de todos os serviços da organização.

Integração de serviços simplificada: o gerenciamento de usuários é um aspecto importante e complexo do desenvolvimento de aplicativos. Sempre que você introduz um novo serviço na sua organização, precisa desenvolver um novo sistema para autenticar e gerenciar contas de usuários.

Com protocolos de gerenciamento de identidade, como SAML e OpenID Connect, a integração do SSO ao seu sistema é relativamente simples, pois o aplicativo não precisa lidar com o gerenciamento de identidade, permitindo que o departamento de TI se concentre nos recursos estratégicos do seu negócio principal.

Controle de acesso centralizado: com muitos serviços em uso, controlar quem tem acesso a cada um desses serviços é uma tarefa desafiadora para os administradores de TI.

O SAML SSO resolve esse problema fornecendo um único ponto de acesso a todos os serviços. A partir de um único ponto central, os administradores podem monitorar o acesso e a atividade do usuário, bem como detectar falhas de segurança, tudo em um único painel. O resultado é uma maior capacidade de controlar o acesso e um tempo de resposta mais rápido em caso de incidentes.

Autenticação SAML SSO da Kinsta

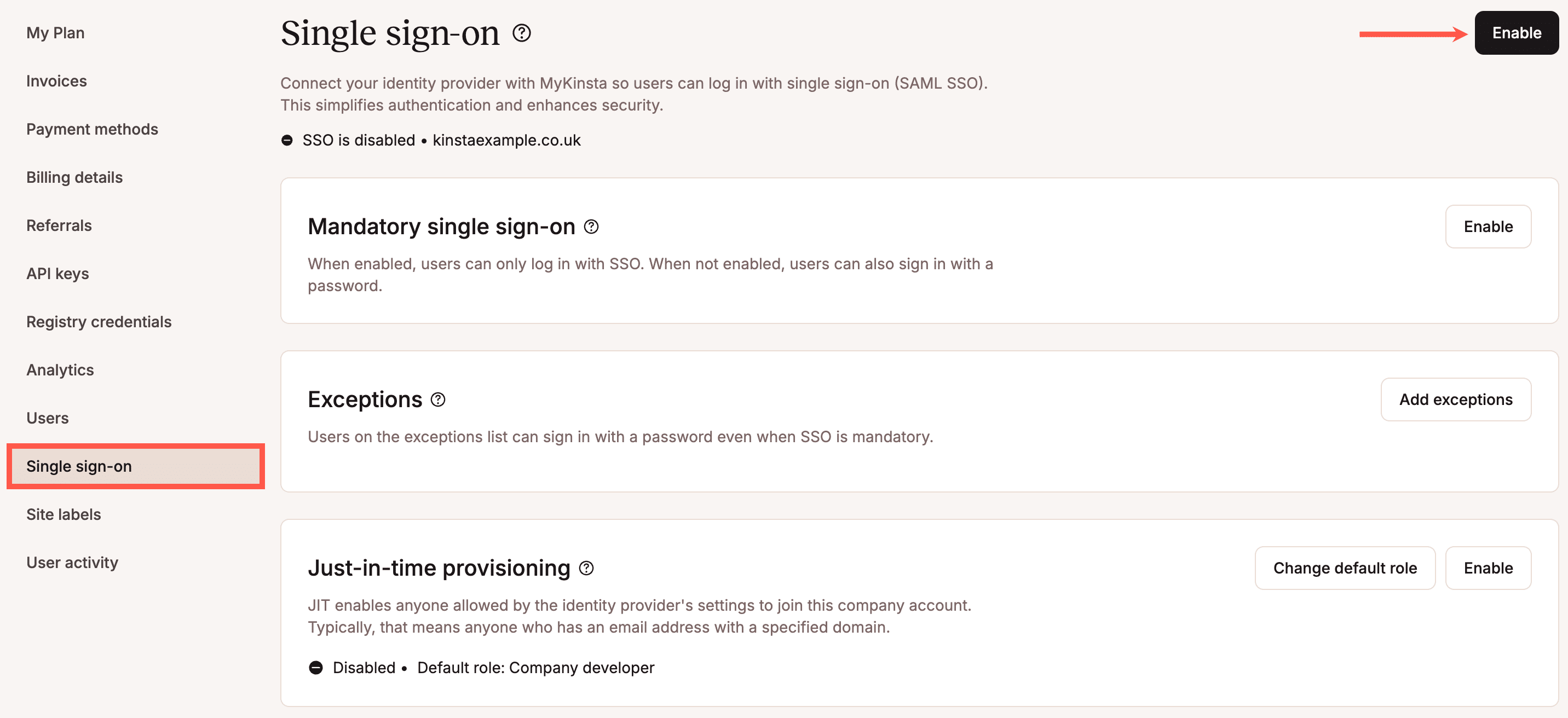

O MyKinsta oferece suporte ao protocolo SAML baseado em XML para permitir a troca segura de dados de autenticação e autorização entre um IdP e um SP.

Isso significa que as agências clientes da Kinsta podem adicionar funcionalidade e segurança de single sign-on ao painel de hospedagem.

Usar SSO com o MyKinsta é ideal para agências com equipes em crescimento, pois elimina o trabalho manual de gerenciamento de acesso e simplifica todo o processo de onboarding, gerenciamento de usuários e offboarding.

Gerenciamento de identidade centralizado e controle de acesso granular

Ao habilitar o SSO SAML da Kinsta, as agências podem combinar o gerenciamento de identidade centralizado com o painel multiusuário do MyKinsta.

O IdP atua como uma única fonte de verdade. Aqui, as agências decidem quais membros da equipe podem acessar a conta da empresa no MyKinsta.

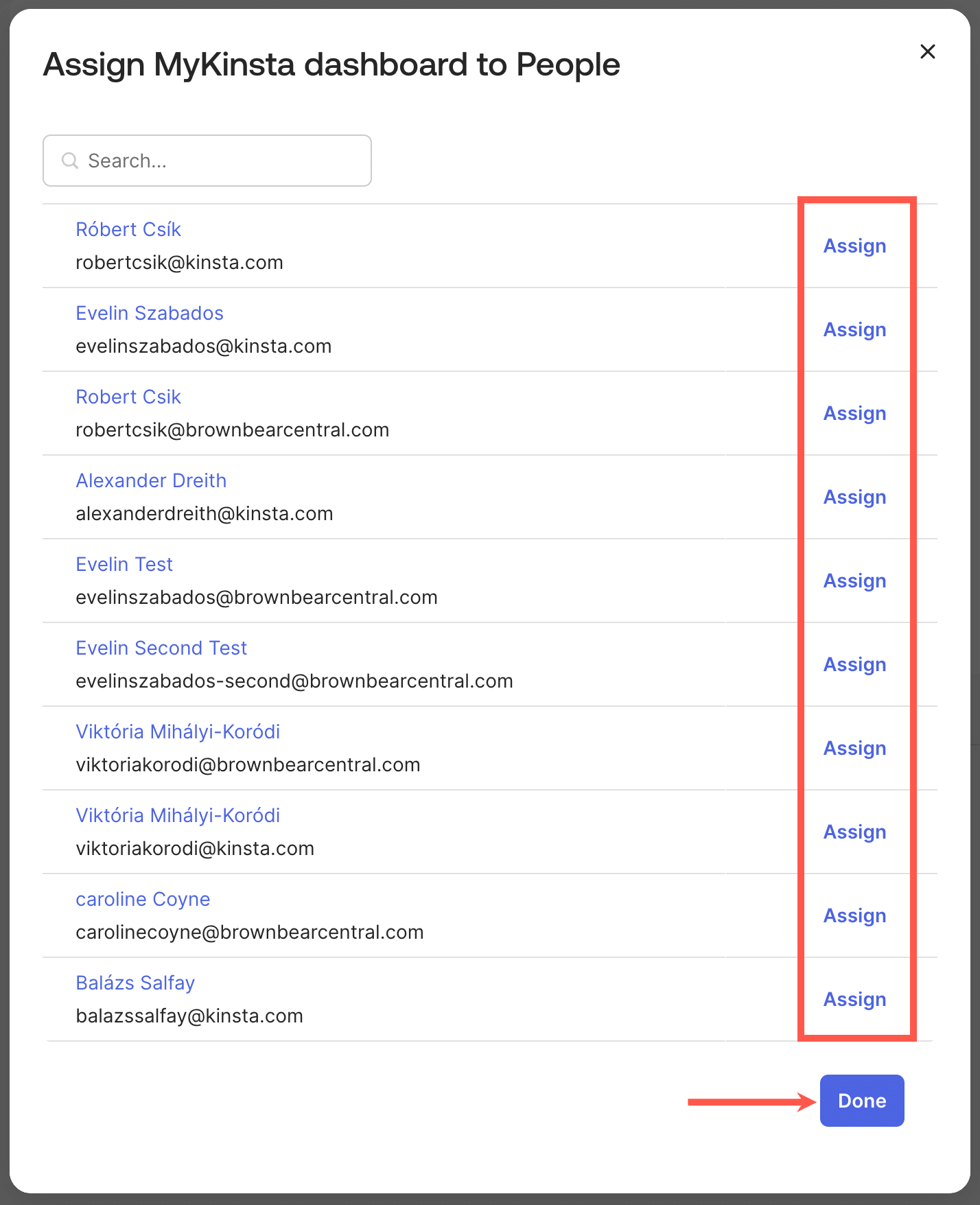

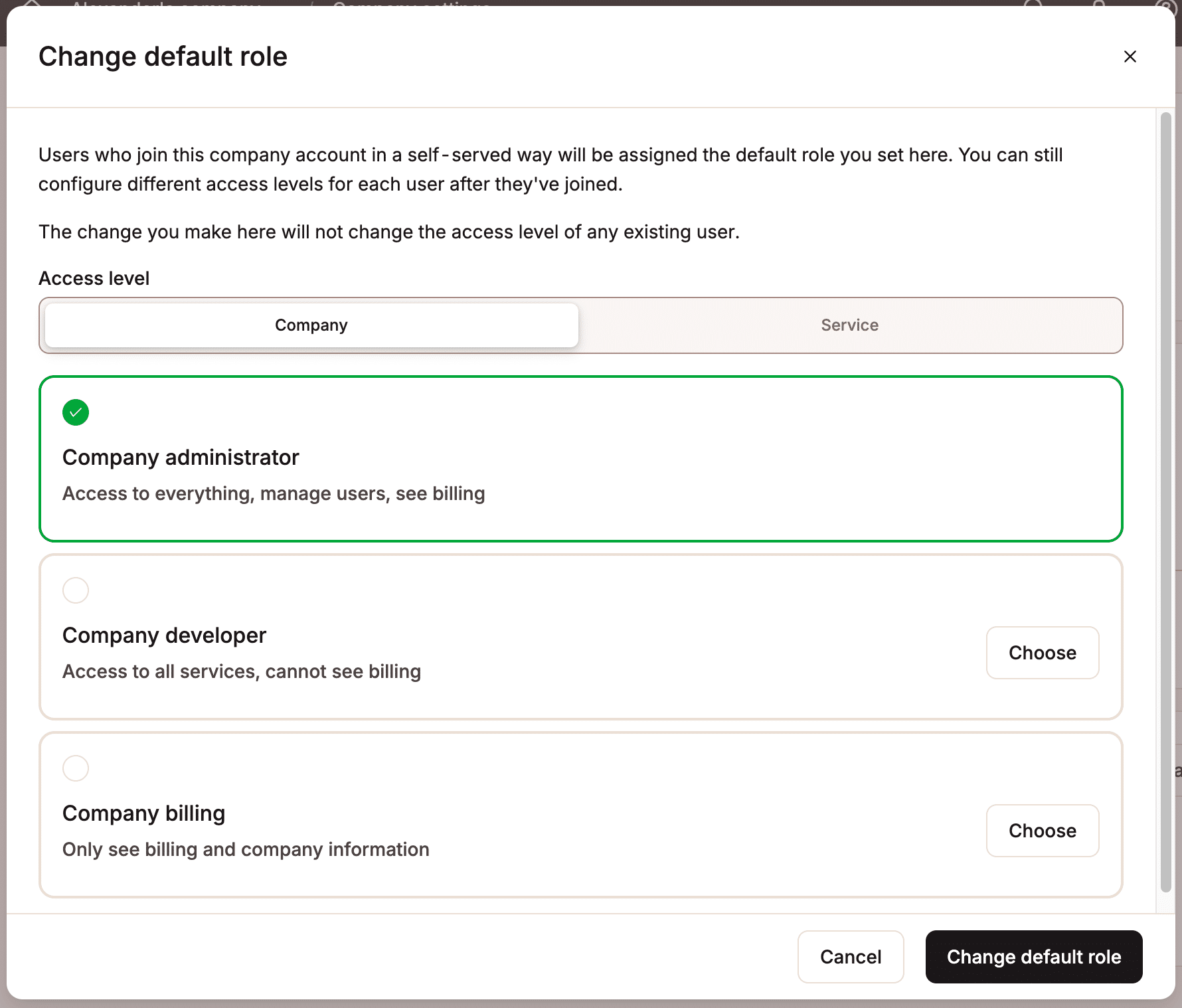

O MyKinsta é o seu centro de controle granular de usuários. Quando os usuários fazem login no MyKinsta, eles recebem uma função padrão. Essa função pode ser modificada posteriormente pelo proprietário da empresa ou administradores.

Habilitar o Kinsta SAML SSO aprimora a segurança ao proteger a conta da sua agência com as políticas de segurança do IdP, incluindo autenticação multifator e requisitos rigorosos de senha. Além di

Provisionamento just-in-time com Kinsta SAML SSO

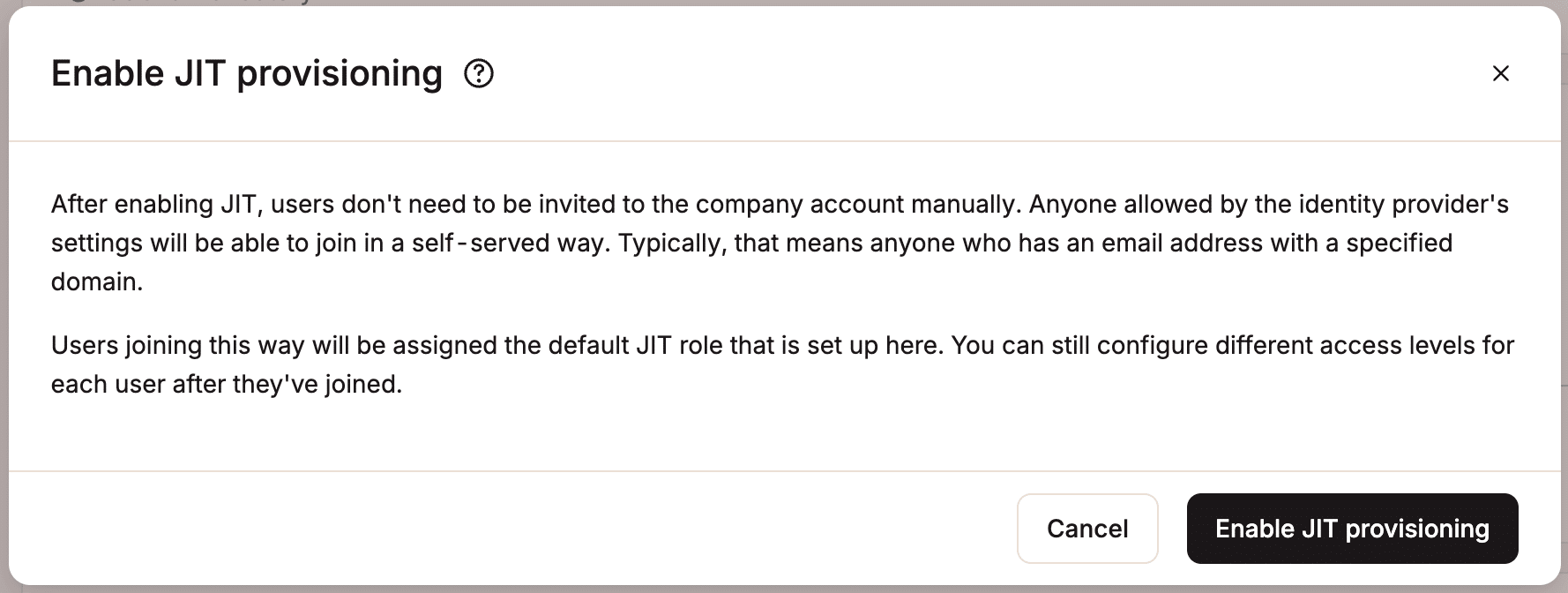

O MyKinsta oferece suporte ao provisionamento just-in-time (JIT), permitindo criar automaticamente uma nova conta de usuário no MyKinsta quando alguém faz login pela primeira vez via SAML SSO.

Quando o provisionamento JIT está habilitado, usuários autorizados no IdP podem acessar diretamente o MyKinsta sem convite manual ou criação de conta separada. Isso significa que os usuários autorizados precisam apenas de um endereço de e-mail com o domínio da sua empresa para acessar sua conta MyKinsta.

Por padrão, membros da equipe que acessam o MyKinsta via JIT são atribuídos à função Desenvolvedor da Empresa. Proprietários e administradores podem alterar essa função depois que o usuário ingressa ou modificar a função padrão destinada a futuros usuários provisionados via JIT antes que eles acessem.

Ao automatizar o processo de onboarding, agências e organizações podem reduzir significativamente o tempo e esforço envolvidos no gerenciamento de usuários. Isso permite responder rapidamente às solicitações dos clientes, escalando a equipe com mínimo esforço.

Desprovisionamento eficaz

Para uma organização que adota uma filosofia zero-trust, é essencial revogar o acesso de maneira rápida e segura quando um usuário deixa a empresa. Um desprovisionamento eficaz também é essencial para garantir conformidade com regulamentos de segurança e privacidade de dados.

Quando um usuário deixa a organização, o administrador deve excluir a conta dele no provedor de identidade. No entanto, quando o provisionamento JIT está habilitado, revogar o acesso apenas no IdP não é suficiente, é necessário removê-lo tanto do IdP quanto do MyKinsta. Somente removê-lo do IdP não funciona, pois ele ainda poderá acessar a conta da Empresa com suas credenciais do MyKinsta.

Conformidade regulatória

Para cumprir regulamentações de segurança e obter certificações como SOC2 e ISO 27001, as organizações devem demonstrar medidas rígidas de controle de acesso. A adoção do Kinsta SAML SSO garante conformidade com esses requisitos, pois assegura que políticas de segurança sejam aplicadas consistentemente em todos os serviços conectados.

O Kinsta SAML SSO também é compatível com regulamentos como o GDPR, pois rastreia o acesso a dados pessoais e garante o respeito aos princípios de minimização de dados e revogação oportuna por meio de desprovisionamento rápido.

Resumo

O recurso de autenticação SAML SSO da Kinsta complementa as capacidades multiusuário do painel MyKinsta. As agências podem otimizar seus fluxos de trabalho combinando o gerenciamento granular de usuários da conta da empresa com a gestão de identidade e acesso via SSO, automatizando grande parte do onboarding e fortalecendo a segurança da conta.

Administradores podem atribuir funções predefinidas aos usuários provisionados, criar exceções ao processo de provisionamento do IdP e bloquear o acesso de usuários específicos. Para agências com dezenas de desenvolvedores e membros de equipe em diferentes funções, o Kinsta SAML SSO é essencial para aprimorar a segurança, a flexibilidade e a eficiência operacional.

Curioso para testar nossa hospedagem gerenciada premium para WordPress? Teste a Kinsta gratuitamente hoje mesmo!