Vi får ofta frågan om Kinsta erbjuder PCI-efterlevande hosting så idag kommer vi dyka in i detta ämne. Många inser inte att varje e-handelsbutik som behandlar, lagrar, eller överför kreditkortsdata måste uppfylla kraven på PCI-efterlevnad, oavsett sin årliga försäljning. Så det är viktigt att ta lite tid och bättre förstå PCI-efterlevnad och hur det påverkar ditt företag.

Vad är PCI?

Termen PCI står för ”Payment Card Industry”. Du kommer ofta höra detta i samband med PCI DSS som är Payment Card Industry Data Security Standard. I grund och botten är det en uppsättning säkerhetsstandarder för alla företag som tar emot, lagrar och överför kreditkortsuppgifter. Detta utformades för att skydda konsumentens uppgifter och se till att kreditkortsuppgifter behandlas i en säker miljö.

Företag som American Express, Discover, JCB International, MasterCard och Visa har alla sina egna efterlevnadsprogram men styrs av de säkerhetsstandarder som införts av PCI Security Standards Council (av vilket de är grundande medlemmar).

Erbjuder Kinsta hosting med PCI-efterlevnad?

Det är viktigt att förstå att bara för att en hostingleverantör kan vara PCI-efterlevande betyder det inte automatiskt att du är det om du hostar din webbplats hos dem. Anledningen är att huvuddelen av ansvaret för att säkerställa säkerheten fortfarande faller på dig som webbplatsägare. Om du till exempel driver en WooCommerce-butik är du den som i slutändan ansvarar för att hantera kunduppgifter, behandla kreditkort, lagra och autentisera inloggningsinformation och underhålla koden på din webbplats.

Kinsta garanterar inte PCI-efterlevnad, och vi kan inte heller granska din webbplats för att verifiera att du gör saker och ting rätt. Men det betyder inte att du inte kan vara PCI-efterlevande när du är hostar din webbplats hos oss. Faktum är att vi har många kunder som har arbetat med tredjepartsrevisorer för att få godkänt i PCI-efterlevnadskontroller. I många av dessa fall har vi varit tvungna att göra några mindre justeringar på begäran, men dessa kunder har kunnat skicka revisionen vidare utan problem efter lite finjustering på både vår och deras ände.

Även om vi inte är direkt involverade i revisionsprocessen, eftersom det är webbplatsägarens ansvar, kan vi göra specifika justeringar på begäran.

Så uppfyller du efterlevnadskraven

Här är några bästa praxis för att säkerställa att du följer efterlevnadskraven på Kinsta:

1. Frågeformulär för självbedömning av PCI

Fyll i ett Frågeformulär för självbedömning (SAQ) årligen för att hjälpa dig att avgöra om din betalningshantering uppfyller PCI-efterlevnadskraven.

2. TLS och HTTPS

Leverera dina betalningssidor säkert med en modern version av TLS (1.2 eller högre) så att din webbplats använder HTTPS (krypterade anslutningar). Kinsta håller alltid TLS-versioner uppdaterade på våra servrar och du kan enkelt installera ett SSL-certifikat från MyKinsta-panelen.

Så här installerar du SSL-certifikatet på WooCommerce.

Observera: PCI-standarder (payment card industry) accepterar för närvarande domänvaliderade-certifikat (DV), vilket innebär att gratis Let’s Encrypt-certifikat kan användas. Dessa regler kan dock också ändras i framtiden. Om du inte är bekväm med detta, eller en revisor råder dig att undvika det, kan du alltid installera ett anpassat SSL-certifikat. Detta ger också ytterligare skydd, till exempel en garanti vid dataöverträdelser.

Se till att läsa vår TLS vs SSL-guide.

3. Behandla betalningar via tredje part

Ett av de enklaste sätten att potentiellt förenkla PCI-efterlevnad är att bearbeta dina kreditkortstransaktioner via en tredjepartsleverantör. Du kan enkelt koppla upp din WooCommerce eller Easy Digital Downloads-butik till en betalningsgateway, såsom Stripe eller PayPal. Du bör fortfarande kolla igenom deras PCI-efterlevnadsriktlinjer men något så enkelt som att behandla kreditkort utanför webbplatsen kommer inte alltid garantera efterlevnad. Det kan finnas ytterligare steg som krävs.

- PCI-efterlevnad med Stripe

- PCI-efterlevnad med PayPal

- PCI-efterlevnad med Braintree

- PCI-efterlevnad med Authorize.net

4. Implementera en brandvägg

En annan rekommendation är att upprätta och implementera en brandvägg för att filtrera oönskad trafik. Vi använder Google Cloud Platforms brandväggar på företagsnivå, aktiv och passiv säkerhet och andra avancerade funktioner redan på plats för att förhindra åtkomst till dina data.

Du kan dock också implementera en tredjeparts Webbapplikationsbrandvägg (WAF) som Sucuri eller Cloudflare för ytterligare skydd.

- PCI-efterlevnad med Sucuri

- PCI-efterlevnad med Cloudflare (Cloudflare kan hjälpa dig att uppfylla PCI DSS 2.0 och 3.0 Krav 6.6 med användning av deras WAF).

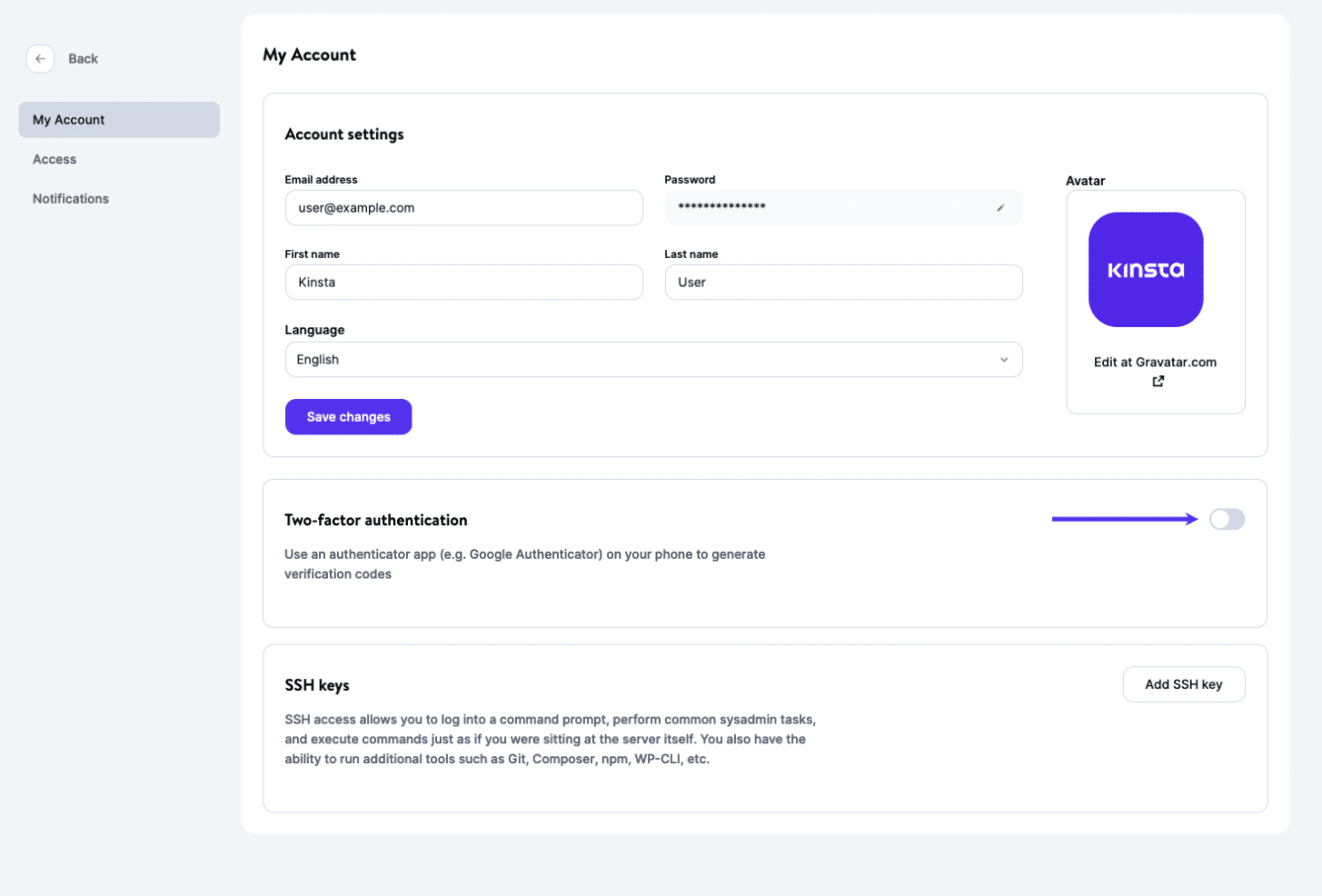

5. Tvåfaktorsautentisering

Tvåfaktorsautentisering innebär en tvåstegsprocess där du inte bara behöver ditt lösenord för att logga in utan också en andra metod. Att aktivera tvåfaktorsautentisering kan bidra till att förhindra obehörig åtkomst till både din hostingpanel och din webbplats.

- Aktivera tvåfaktorsautentisering på MyKinsta

- Aktivera tvåfaktorsautentisering på din WordPress-webbplats

6. Datacentersäkerhet

Kinsta använder Google Cloud Platform som utnyttjar högklassig säkerhet över sina datacenter: skyddsåtgärder som skräddarsydda elektroniska åtkomstkort, larm, fordonsåtkomstbarriärer, perimeterstängsel, metalldetektorer och biometri. Datacentrets golv har intrångsdetektering med laserstrålar.

Deras datacenter övervakas 24/7 av högupplösta kameror och patrulleras av säkerhetsvakter som har gått igenom rigorösa bakgrundskontroller. Varje åtgärd och aktivitet loggas och registreras om en incident inträffar.

Alla data krypteras i transit mellan Google, kunder och datacenter; och även data i alla Cloud Platform-tjänster. Data som lagras på ihållande diskar krypteras med 256-bitars AES och varje krypteringsnyckel krypteras också med en uppsättning regelbundet ändrade huvudnycklar.

GCP:s Compute Engine-tjänst har granskats av en oberoende kvalificerad säkerhetsbedömare och fastställts uppfylla PCI DSS 3.2-efterlevnadskraven. Men det betyder inte att du automatiskt uppfyller PCI-kraven. Allt vi har nämnt ovan gäller fortfarande, eftersom du är den som i slutändan ansvarar för att din webbplats uppfyller PCI-efterlevnad.

GCP:s PCI-intyg om efterlevnad och SOC 2-rapporter är inte offentligt tillgängliga. Dessa dokument är endast tillgängliga direkt från GCP efter att ha ingått ett sekretessavtal. Om du behöver tillgång till dessa dokument måste du därför utveckla en relation direkt med GCP för att begära dessa dokument.

Läs mer om Google Cloud Platforms säkerhet.

Obs! ovanstående information tillhandahålls för att hjälpa dig i frågor som rör PCI-efterlevnad. Vi är dock inte ansvariga för att bedöma din efterlevnad. Detta bör alltid hanteras av en tredjeparts-revisor.