Imagine que você queira enviar uma mensagem de texto e ter certeza de que ninguém, exceto o destinatário, poderá lê-la. Como você faria isso? Em uma palavra: criptografia.

A criptografia converte um texto comum em uma linguagem codificada que somente alguém com a chave certa pode decodificar. Ela é usada para proteger a comunicação, proteger informações confidenciais e evitar violações de dados. A criptografia é usada rotineiramente no dia a dia de maneiras que você pode nem perceber, como proteger as informações do seu cartão de crédito durante compras on-line.

Este artigo explorará as teorias, os tipos e os usos práticos da criptografia que ajudam a manter nosso mundo digital seguro.

O que é criptografia?

A criptografia é o processo de codificação de texto legível em um código seguro. É uma tecnologia fundamental para proteger informações contra acesso externo.

Historicamente, é usada em espionagem e em tempos de guerra para comunicações confidenciais, mas os aplicativos mais conhecidos atualmente se concentram em dados on-line.

Informações pessoais, dados financeiros e documentos confidenciais compartilhados on-line devem ser criptografados para protegê-los adequadamente contra o crime cibernético.

A criptografia usa uma fórmula chamada “cifra” ou algoritmo de criptografia, que garante que qualquer pessoa que tente interceptar informações comunicadas em um espaço digital não consiga ler seu conteúdo verdadeiro.

A criptografia desbloqueia as informações apenas para o destinatário pretendido, usando uma chave especial que somente o dispositivo dele terá. Qualquer pessoa sem essa chave não poderá descriptografar adequadamente a mensagem.

O que é criptografia na segurança cibernética?

A criptografia é um pilar de muitos protocolos e procedimentos de segurança cibernética. Por exemplo, se os invasores cibernéticos violarem sua rede, as informações pessoais e confidenciais de fácil acesso poderão correr o risco de serem roubadas e mantidas para resgate ou vendidas a quem der o maior lance.

No entanto, se o seu dispositivo armazenar somente informações criptografadas, os dados que os hackers acessarem se tornarão inúteis, pois eles não poderão ler sem a chave secreta correta.

Muitos regulamentos agora exigem criptografia como parte de conjunto de padrões de segurança cibernética. Isso é especialmente verdadeiro para organizações que armazenam informações pessoais privadas (PPI), como instituições financeiras e de saúde.

Qual é o objetivo da criptografia de dados?

O objetivo fundamental da criptografia é proteger informações confidenciais que podem ser vistas por pessoas com acesso não autorizado. A criptografia das comunicações ajuda você a manter a confidencialidade dos dados durante a transmissão e o armazenamento.

Isso é especialmente importante para pessoas e organizações cujos dados privados são particularmente sensíveis ou confidenciais, como bancos, prestadores de serviços de saúde, organizações militares, empresas de energia elétrica e provedores de seguros.

A criptografia de dados permite que esses tipos de organizações mantenham informações pessoais de forma segura, sem comprometer sua identidade. As pessoas comuns também podem querer proteger suas informações.

A criptografia impede que suas informações sejam adulteradas. Em uma era digital que carece de confiança, a criptografia pode fazer com que você se sinta mais seguro de que as informações que envia e recebe são autênticas. Melhorar a integridade e a autenticidade dos dados é outro dos principais benefícios da criptografia.

Tipos de criptografia de dados

Há muitos tipos de criptografia, cada um com níveis variados de segurança e usabilidade. Vamos explorar as formas mais comuns de criptografia e os benefícios e desvantagens de cada uma delas.

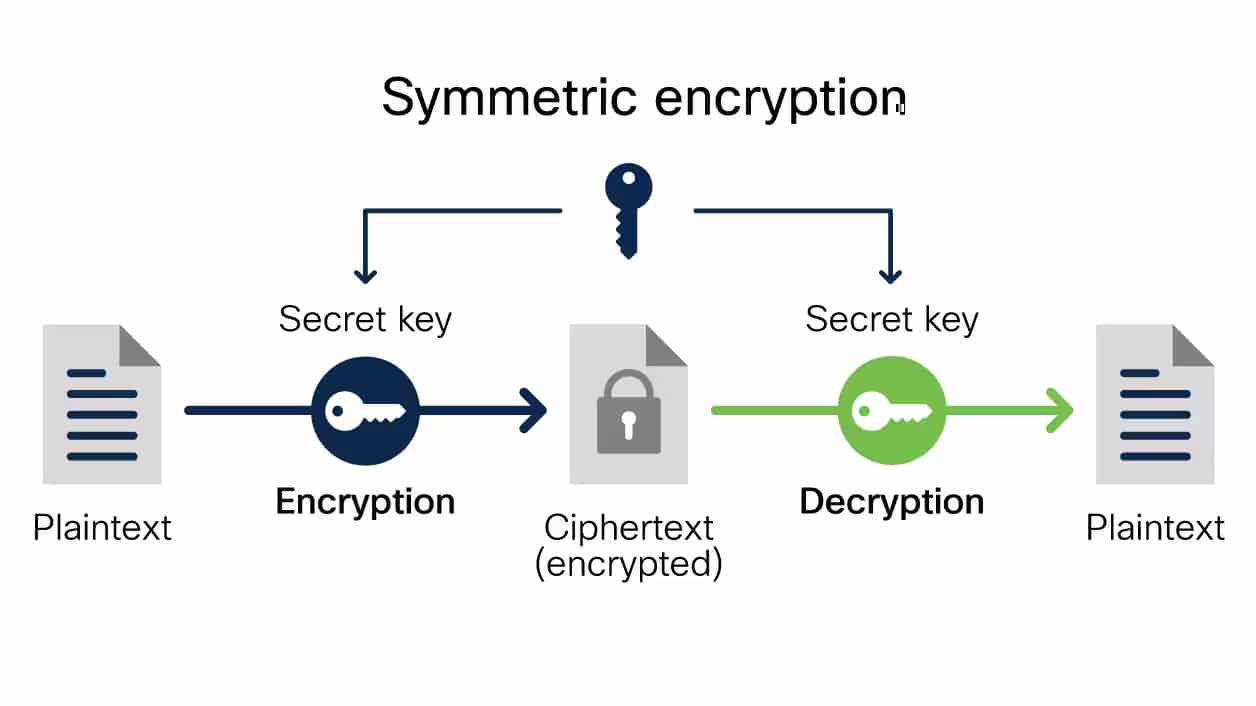

Criptografia simétrica

A criptografia simétrica é quando uma única chave de criptografia é usada para criptografar e descriptografar informações. Isso significa que a chave deve ser compartilhada tanto com a pessoa que envia as informações quanto com a pessoa que as recebe.

A criptografia simétrica pode ser criada usando um algoritmo de bloco ou um algoritmo de fluxo. Com um algoritmo de bloco, o sistema utiliza uma chave de segurança secreta exclusiva para criptografar conjuntos de bits em blocos. Por outro lado, um algoritmo de fluxo não retém dados criptografados em sua memória, mas os criptografa à medida que fluem.

A criptografia simétrica oferece alguns benefícios significativos. É uma forma de criptografia muito rápida, o que a torna ideal para criptografia em larga escala. No entanto, o gerenciamento de chaves simétricas em grande quantidade pode ser complicado e, em caso de vazamento da chave, a segurança das mensagens transmitidas pode ser comprometida.

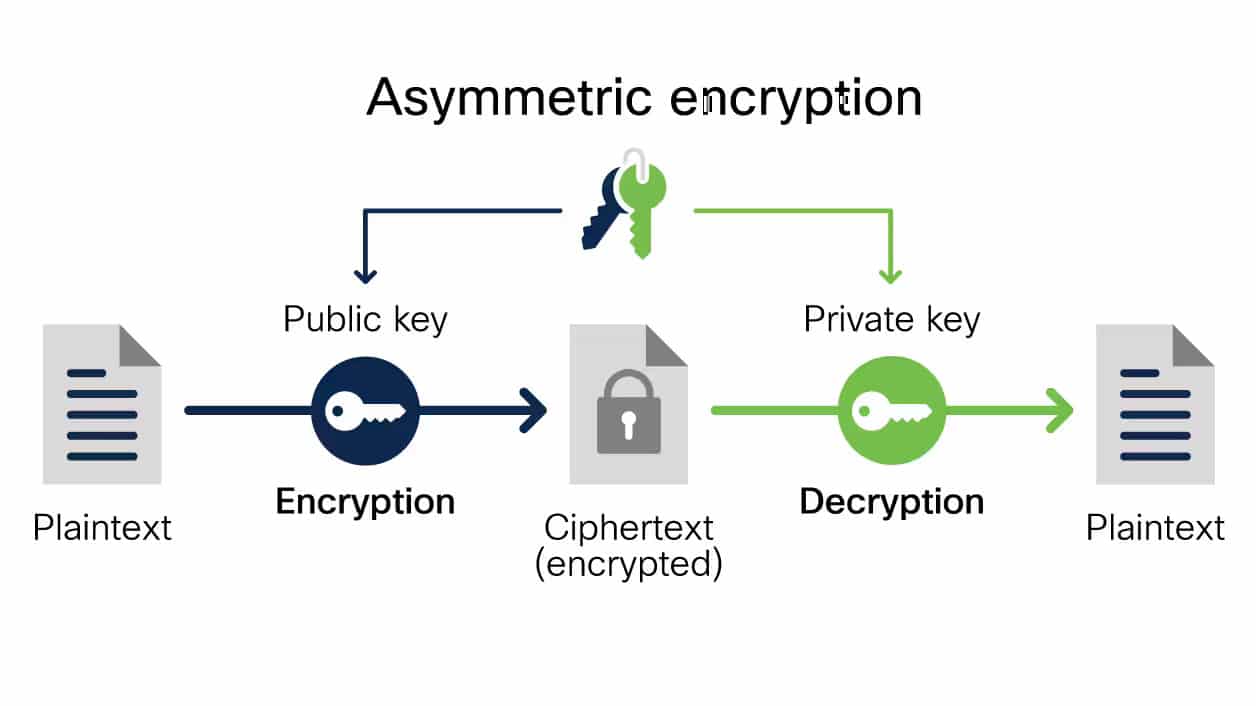

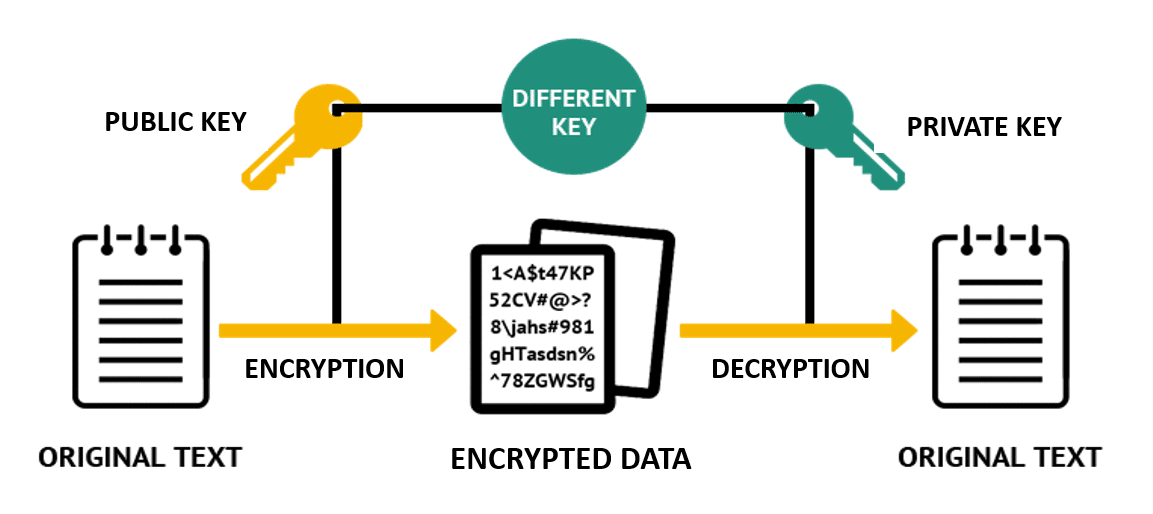

Criptografia assimétrica

Ao contrário da criptografia simétrica, a criptografia assimétrica usa uma chave para criptografar informações e uma chave separada para descriptografar.

A criptografia assimétrica também é conhecida como criptografia de chave pública, pois a chave para as informações de criptografia está disponível publicamente e pode ser usada por muitas pessoas. Enquanto isso, a pessoa que recebe a mensagem tem uma chave privada correspondente usada para descriptografar a mensagem.

A criptografia assimétrica é usada em muitos protocolos fundamentais da Internet. Um aplicativo é usado no Transport Layer Security (TLS) e no Secure Sockets Layer (SSL).

Outro uso comum da criptografia assimétrica é em softwares que exigem o estabelecimento de uma conexão em uma rede insegura. Ao criptografar as informações comunicadas por essa conexão, os navegadores e outros dispositivos de comunicação digital podem manter a segurança.

É importante observar que as chaves públicas usadas na criptografia não ocultam os metadados, o que significa que as informações sobre de qual computador a mensagem veio ou quando foi enviada estarão disponíveis.

Além disso, é uma forma de criptografia muito mais lenta. Curiosamente, um de seus usos comuns é enviar a chave de criptografia simétrica para o receptor de uma mensagem.

Hashing

Hashing é um processo de aplicação de um algoritmo que transforma dados de entrada em uma saída de comprimento fixo. A mesma entrada sempre resultará na mesma saída de cadeia de hash, portanto, a comparação de resultados de hash é útil para verificar a integridade dos dados.

Para fins de segurança, as informações confidenciais podem ser transformadas em hash e armazenadas em “tabelas de hash”, por exemplo, quando uma organização armazena senhas em forma de hash em vez de texto simples.

Hash é frequentemente rotulado de forma errônea como um tipo de criptografia. Embora seja uma ferramenta de criptografia, não é considerada criptografia, pois as informações com hash podem ser recriadas sem uma chave secreta.

O que é um algoritmo de criptografia?

Independentemente de você estar usando criptografia simétrica ou assimétrica, as chaves secretas trocadas devem usar um algoritmo para criptografar informações.

Esses algoritmos são criados usando uma fórmula matemática ou um conjunto de regras. Usando a fórmula matemática específica que foi criada para esse tipo de criptografia, o algoritmo converte o texto simples em texto cifrado. A utilização de algoritmos padronizados garante que o texto sempre possa ser descriptografado de forma previsível.

Há vários algoritmos de criptografia comuns diferentes, cada um usado para diferentes finalidades, setores ou níveis de segurança exigidos.

O que são algoritmos de criptografia comuns?

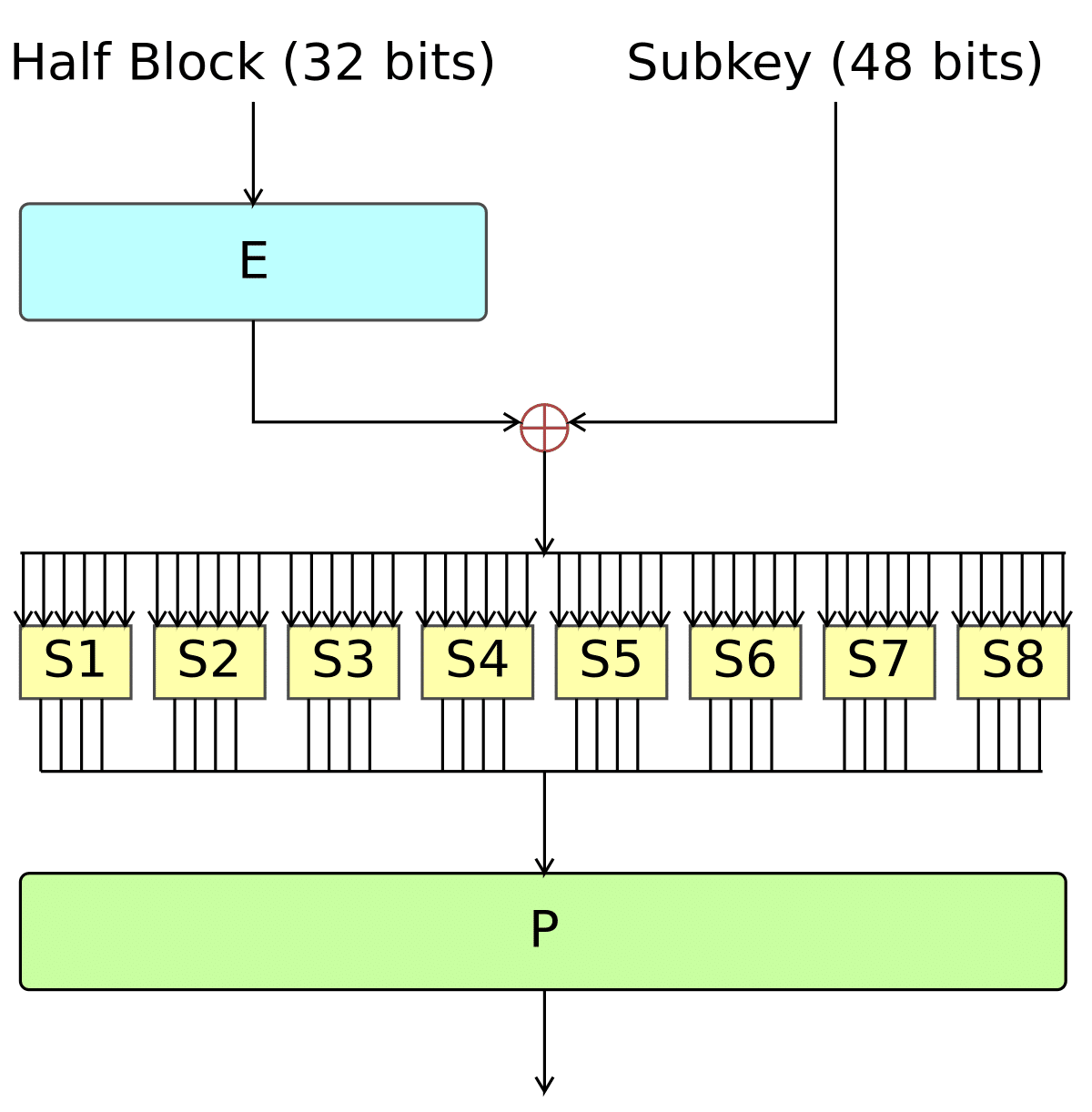

1. Padrão de criptografia de dados (DES)

O Data Encryption Standard (DES) foi desenvolvido pela IBM na década de 1970 e foi usado pela primeira vez pelo governo dos Estados Unidos para enviar e receber informações privadas.

É um algoritmo de chave simétrica para criptografar dados eletrônicos. Ele usa um algoritmo de bloco com 56 bits para criptografar informações.

Por ser uma forma mais antiga de criptografia, ela não é mais considerada segura para a maioria das funções criptográficas atuais. À medida que os computadores evoluíram, os 56 bits não foram suficientes para proteger as informações com segurança, pois o poder de computação aprimorado dos dispositivos mais novos poderia quebrar o algoritmo DES rapidamente.

Entretanto, o algoritmo DES abriu caminho para algoritmos de criptografia mais fortes e mais avançados que o seguiram.

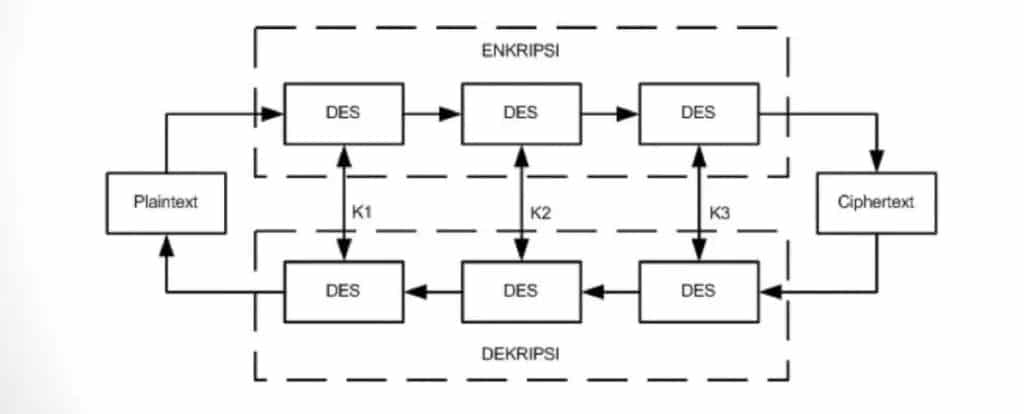

2. Padrão de criptografia tripla de dados (3DES)

Uma das primeiras tentativas de aprimorar o modelo original de criptografia DES produziu o Triple Data Encryption Standard (3DES).

o 3DES também é um algoritmo de bloco de criptografia simétrica. Sua cifra de bloco usa blocos de 64 bits para criptografar informações. Entretanto, em vez de parar por aí, como faz o DES, ele passa por três rodadas de criptografia para oferecer um nível mais alto de segurança que oculta ainda mais a mensagem original.

Mesmo assim, o NIST (National Institute of Standards and Technology, Instituto Nacional de Padrões e Tecnologia) declarou que, a partir do final de 2023, o 3DES será depreciado. Isso significa que, embora ainda possa ser usado para software legado, não poderá ser usado para criar novos aplicativos com segurança cibernética.

3. Padrões avançados de criptografia (AES)

Assim como o DES, o Advanced Encryption Standards (AES) é um algoritmo de criptografia simétrica que usa uma cifra de bloco para criptografar e descriptografar informações.

O AES difere principalmente em seus tamanhos de chave disponíveis. Os dados podem ser criptografados usando o AES com três tamanhos de chave diferentes: 128 bits, 192 bits ou 256 bits. Esses tamanhos de bits mais longos o tornam muito mais forte do que o DES, pois até mesmo os computadores atuais levariam um tempo incrivelmente longo para decifrar o algoritmo. Por isso, ele é amplamente utilizado, sendo considerado um dos métodos de criptografia mais seguros disponíveis atualmente.

AES é utilizado em muitos aplicativos comuns, incluindo criptografia de arquivos, segurança wireless, segurança de processadores e protocolos de segurança em nuvem, como SSL e TLS.

4. Criptografia RSA

A criptografia Rivest-Shamir-Adleman (RSA), que leva o nome dos sobrenomes de seus criadores, é um tipo de criptografia assimétrica, o que significa que você precisa de uma chave privada e de uma chave pública para descriptografar as informações transmitidas.

RSA funciona multiplicando dois números primos muito grandes juntos e depende da improbabilidade de hackers serem capazes de adivinhar quais são exatamente os dois números que criaram o novo número resultante.

Ele também usa bits extremamente grandes para criptografar informações, incluindo criptografia de 1.024, 2.048 e, às vezes, de 4.096 bits.

O RSA pode ser aplicado em diferentes casos de uso, alterando a configuração das chaves públicas e privadas. Na configuração mais comum, a chave pública é usada para criptografia e uma chave privada é necessária para descriptografar os dados. Esse arranjo é comumente usado para enviar informações privadas e garantir que elas não possam ser lidas se forem interceptadas.

No entanto, a criptografia RSA também pode ser usada no arranjo inverso, em que a chave privada criptografa os dados e a chave pública os descriptografa. Esse método é usado para confirmar a autenticidade do remetente, e não para ocultar informações.

5. Criptografia Blowfish

A criptografia Blowfish é outro algoritmo de cifra de bloco de chave simétrica. Foi criado na década de 1990 para substituir o DES. Ele pode usar tamanhos de chave variáveis que vão de 32 bits a 448 bits.

O que distingue o Blowfish é o fato de ser um algoritmo não patenteado, o que significa que pode ser usado por qualquer pessoa sem ter de pagar por seu uso. Por esse motivo, ele é amplamente usado em softwares e aplicativos de segurança da Internet.

O Blowfish é mais lento do que alguns outros tipos de algoritmos de bloco, o que, em alguns casos de uso, é vantajoso.

6. Criptografia Twofish, Threefish e muito mais

A demanda por maior segurança gerou muitos novos algoritmos de criptografia, incluindo Twofish, Threefish e Macguffin, para citar apenas alguns. Cada algoritmo usa sua própria fórmula matemática exclusiva, e cada um tem suas próprias vantagens e desvantagens.

O mais importante é garantir que as ferramentas que você usa para criptografar dados atendam aos mais altos padrões atuais do NIST e de outros órgãos reguladores de segurança.

Como a criptografia é usada?

A criptografia é usada todos os dias para proteger uma variedade de transações de dados on-line. Talvez você nem perceba alguns lugares em que ela é usada.

Vamos explorar os casos de uso comuns da criptografia no dia a dia.

Criptografia de arquivos

Se você estiver enviando e recebendo informações confidenciais por meio de arquivos, como documentos do Word, PDFs ou imagens, a criptografia de arquivos pode ser usada para proteger as informações contidas nesses documentos.

Usando um dos algoritmos que discutimos na seção anterior ou outro tipo de método de criptografia, os arquivos podem ter dados codificados de forma a torná-los ilegíveis sem uma chave de descriptografia.

Esse processo oferece proteção contra acesso não autorizado, roubo e violações de dados. Existem ferramentas, como o Filezilla, que permitem criptografar os documentos que você armazena e envia. Tornar isso parte do seu processo regular de compartilhamento de documentos pode manter suas informações muito mais seguras.

Criptografia de disco

Embora seja menos comum hoje em dia, às vezes as informações são armazenadas e compartilhadas em dispositivos físicos, como discos rígidos ou unidades USB. Garantir que esses dispositivos físicos tenham procedimentos adequados de segurança cibernética implementados em sua distribuição ajudará a manter as informações neles contidas fora do alcance de hackers.

A criptografia de disco usa algoritmos de criptografia para embaralhar os dados em dispositivos de armazenamento físico, e somente aqueles com a chave secreta correta podem desembaralhá-los. Enquanto a criptografia de arquivos é aplicada a arquivos individuais, a criptografia de disco pode ser aplicada em toda a estrutura do disco para impedir o acesso a todos os arquivos contidos nele.

Ao criptografar seus discos, você pode proteger dados confidenciais contra-ataques cibernéticos ou contra informações que caiam em mãos erradas.

Criptografia de e-mail

Um uso muito comum e importante da criptografia é a criptografia de e-mail.

A criptografia de e-mail protege o conteúdo do seu e-mail de ser visualizado por pessoas não autorizadas. Mesmo que seus e-mails sejam interceptados por um invasor, a criptografia pode impedir que eles sejam compreendidos pelo intermediário. A criptografia de e-mail também pode ajudar as empresas a cumprir as normas de proteção de dados e a manter a confidencialidade de seus clientes.

Ao decidir sobre um provedor de e-mail seguro, você deve se certificar de que o escolhido ofereça recursos de criptografia fortes.

Criptografia na nuvem

A segurança na nuvem é uma das ferramentas mais importantes da segurança cibernética atual. Quase tudo o que fazemos na web é atualmente armazenado em servidores na nuvem. Porém, quando se trata de segurança, a facilidade de acesso é tanto uma desvantagem quanto um benefício.

É por isso que a criptografia na nuvem é essencial para proteger os dados. A criptografia na nuvem envolve a criptografia de dados antes de armazená-los em um servidor de nuvem, dificultando o acesso de hackers ou usuários não autorizados. Normalmente, as chaves de criptografia são gerenciadas pelo provedor de nuvem ou pelo usuário.

Criptografia de ponta a ponta

Se você usa aplicativos de mensagens atualmente, é provável que esteja usando a criptografia de ponta a ponta sem perceber. A criptografia de ponta a ponta garante que somente o remetente e o destinatário pretendido acessem o conteúdo de uma mensagem de texto.

Muitos aplicativos de mensagens populares, como o WhatsApp e o Signal, usam a criptografia de ponta a ponta para proteger as comunicações de seus usuários.

A criptografia tornou-se comum em quase todos os aspectos da vida digital moderna e por boas razões. Vamos explorar seus principais benefícios a seguir.

Benefícios da criptografia de dados

Conformidade com as normas de proteção de dados

Muitas organizações e entidades precisam estar em conformidade com vários padrões de proteção de dados. Muitas dessas normas exigem que os dados confidenciais sejam armazenados e transmitidos usando padrões de criptografia.

Um exemplo disso é a conformidade com o PCI, exigida por todas as lojas de eCommerce. Esse padrão garante que os dados de cartão de crédito sejam armazenados e transmitidos com segurança usando criptografia.

Entender se os dados que você tem estão devidamente criptografados ou não pode salvá-lo de multas, processos judiciais ou pedidos de seguro negados por não estar em conformidade. Certifique-se de verificar com o pessoal de segurança de TI para garantir que você esteja cumprindo os padrões exigidos.

Proteção do trabalho remoto

Embora o trabalho remoto tenha muitos benefícios, ele pode criar riscos adicionais quando se trata de transmitir informações confidenciais. Com o trabalho remoto, há mais informações sendo transmitidas por e-mail e mensagens instantâneas, sujeitos à interceptação.

Embora muitas organizações implementem VPNs, firewalls e outros procedimentos de segurança cibernética para impedir a entrada de invasores, as informações por trás deles ainda devem ser criptografadas, caso essas proteções sejam violadas. A criptografia de dados fornece uma camada de proteção para os usuários que trabalham remotamente, garantindo que os dados sejam enviados de forma criptografada e só possam ser acessados por pessoal autorizado.

A criptografia impede que os invasores capturem o tráfego de rede que contém informações confidenciais ou explorem conexões isoladas pela Internet.

Aumento da confiança do consumidor

Usar a criptografia além de seus requisitos regulamentares também é uma boa ideia para muitas empresas. Se você puder prometer aos clientes que seus dados e informações estarão protegidos com segurança por meio da criptografia, eles estarão mais propensos a usar o seu produto do que outro que não ofereça promessas semelhantes. Isso mostra aos clientes que à sua empresa leva a sério a privacidade dos dados e está comprometida com a proteção dos clientes.

Além disso, ao usar a criptografia sempre que possível, você também reduz a probabilidade de ser afetado por uma violação de dados ou de conformidade. Ataques cibernéticos ou violações de conformidade podem causar sérios danos à reputação da sua empresa e prejudicar seus resultados.

Ao usar a criptografia, você pode evitar violações de dados caras e prejudiciais.

Os dados criptografados podem ser invadidos?

A criptografia oferece uma forte proteção contra o acesso não autorizado aos dados, mas não é infalível. Como já exploramos, alguns métodos de criptografia são mais seguros do que outros. Os algoritmos legados são considerados menos seguros porque não aplicam permutações suficientes para evitar que sejam quebrados pelos computadores modernos. Esse problema aumentará à medida que a capacidade de computação continuar a crescer, e a criptografia forte de hoje poderá se tornar a criptografia fraca de amanhã.

Além disso, há sempre o perigo de que as chaves de criptografia possam ser roubadas ou perdidas. O erro humano desempenha um papel importante, pois as chaves de criptografia podem ser compartilhadas acidentalmente ou comprometidas de outras formas.

Você também deve estar ciente de que a criptografia não protege categoricamente contra todos os tipos de riscos de segurança cibernética. Os criminosos cibernéticos podem tentar atacar seu domínio de outros ângulos, como por meio de ataques DDoS, envenenamento de DNS, phishing e assim por diante. Portanto, você deve reforçar sua postura de segurança com ferramentas adicionais além da criptografia para garantir que seus sites e aplicativos da web estejam totalmente protegidos.

Embora esses riscos existam, é importante lembrar que a segurança cibernética é melhor quando aplicada em camadas sobre vários tipos de segurança. Os dados criptografados ainda são melhores do que os dados não criptografados, especialmente se forem combinados com outros tipos de procedimentos de segurança para garantir que os segredos da criptografia permaneçam ocultos.

Perguntas frequentes sobre criptografia de dados

A criptografia é um tópico muito abrangente. Se você estiver interessado em se aprofundar, aqui estão algumas perguntas frequentes sobre criptografia:

Criptografia vs Tokenização: Qual é a diferença?

Enquanto a criptografia é um processo que torna informações inteligíveis em informações não inteligíveis e, em seguida, as torna inteligíveis novamente, a tokenização não pode ser revertida.

O processo de tokenização envolve a remoção de pontos-chave de dados do armazenamento de dados de uma organização e substituí-los por informações de espaço reservado (tokens). Ao mesmo tempo, as informações corretas que foram removidas são armazenadas em outro local, para não serem incluídas nas informações que um hacker possa roubar se a empresa for comprometida.

Criptografia em trânsito vs criptografia em repouso: Qual é a diferença?

A chave para você entender a diferença entre esses dois tipos de criptografia é compreender os dois estados comuns em que os dados podem existir: em repouso ou em trânsito.

Dados em repouso é como chamamos os dados que estão armazenados em algum lugar, em um disco rígido, USB ou outro espaço de armazenamento digital. Esses dados estão em um local fixo e não se movem. Os dados em trânsito são aqueles que estão sendo comunicados ou transferidos. Eles estão se movendo entre computadores, redes ou pela Internet. A criptografia em trânsito envolve a codificação das informações enquanto elas estão sendo movidas de um lugar para outro.

A criptografia em repouso é o processo de proteção dos dados enquanto eles estão armazenados em seu local físico.

Garantir que suas informações sejam criptografadas quando estiverem em ambos os estados é fundamental para proteger os dados privados de seus clientes e da sua empresa.

O que são backdoors de criptografia?

O segredo para entender os backdoors de criptografia é lembrar que muitos protocolos de segurança cibernética são criados com o conhecimento de que os seres humanos são propensos a erros e, ocasionalmente, precisam de um plano de contingência.

Assim como a chave reserva da casa, que você pode esconder debaixo do tapete, os backdoors de criptografia são desvios incorporados que permitem que o pessoal autorizado desfaça o processo de criptografia em caso de emergência. No entanto, quando não são protegidos adequadamente, esses mesmos desvios integrados podem ser explorados por invasores e usados como backdoors para suas informações criptografadas.

Resumo

A criptografia é uma ferramenta essencial para proteger nossas informações confidenciais e mantê-las a salvo dos criminosos cibernéticos. Sejam dados pessoais, como informações de cartão de crédito, ou segredos comerciais, a criptografia garante que somente indivíduos autorizados possam acessá-los.

Como proprietário de um site, é importante entender os diferentes tipos de criptografia, quais métodos você precisa implementar para permanecer em conformidade e como usá-los adequadamente para garantir o máximo de segurança.

Com o avanço da tecnologia, a criptografia continuará a desempenhar um papel fundamental na proteção de nossos dados. Se você estiver curioso para saber como implementar a criptografia em seu site hospedado na web, entre em contato conosco hoje mesmo.