En säkerhetsteknik som Sender Policy Framework (SPF) kan visa sig vara ovärderlig i en värld som exempelvis plågas av attacker på nätet och skräppost.

Cybersäkerhet är en viktig fråga för alla, från privatpersoner och företag till statliga enheter. Säkerhetsrisker som e-postförfalskning, nätfiske-attacker, skräppost och andra skadliga metoder har blivit allt vanligare och riktar sig mot data, applikationer, nätverk och människor.

Som ett resultat så kan webbplatsägare drabbas av förlorade data, pengar, rykte och kundförtroende. E-post är en av de enklaste attackvägarna.

Validering av e-post

SPF är en populär teknik för validering av e-post. Den kan hjälpa till att avvärja dessa attacker genom att upptäcka förfalskning av e-post och förhindra skräppost. Genom att använda en SPF-post så kan du även förhindra att din e-post flaggas som skräppost av andra servrar innan den når din målgrupp.

I den här artikeln så diskuterar vi SPF-poster och varför det är så viktigt att implementera den här tekniken för e-postsäkerhet.

Vad betyder SPF?

Innan vi går in på vad en SPF-post är, låt oss först förstå SPF.

Sender Policy Framework (SPF) avser en metod för autentisering av e-post som är utformad för att upptäcka förfalskade avsändaradresser vid e-postleverans.

Angripare förfalskar ofta avsändaradresser och får dem att se äkta ut, som en vanlig användares adress. Som ett resultat av SPF så kan du upptäcka dessa meddelanden och sätta dem i karantän för att hindra dem från att genomföra sina attacker.

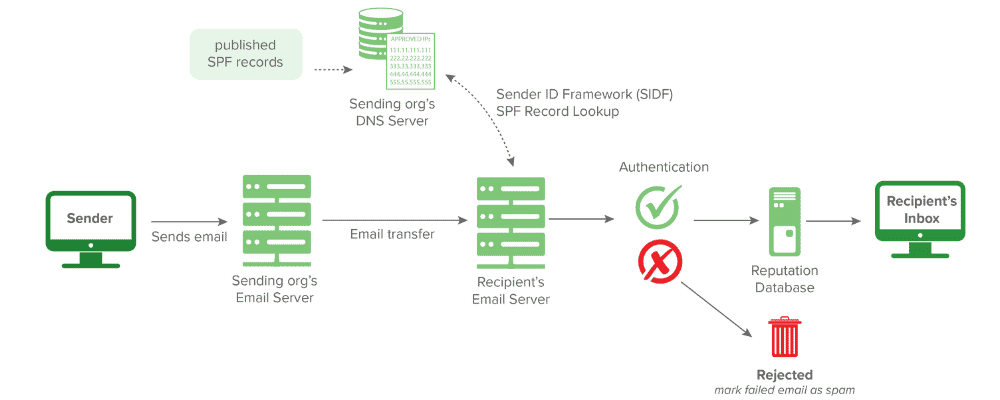

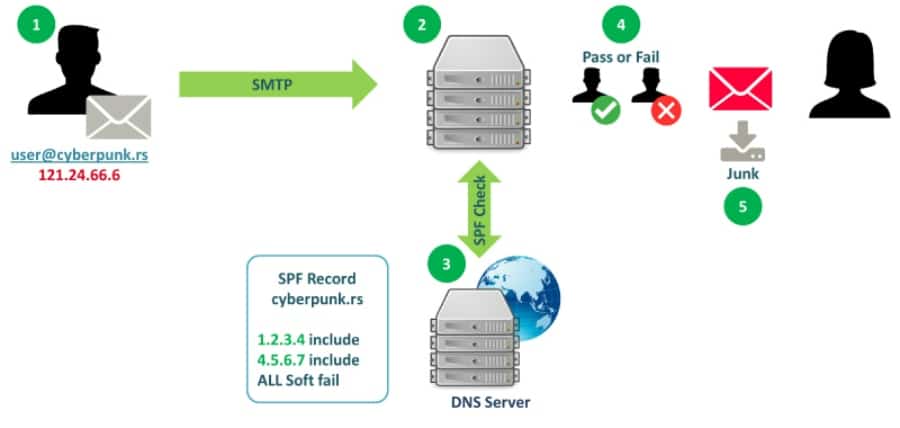

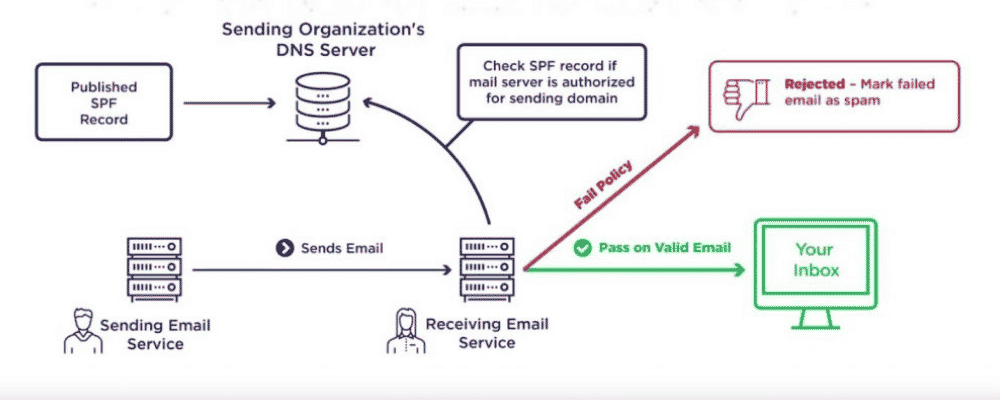

SPF gör det möjligt för servern i mottagarsidan att kontrollera om ett e-postmeddelande som ser ut att komma från en viss domän faktiskt kommer från en auktoriserad IP-adress för den domänen. Listan med alla godkända IP-adresser och hostar för en viss domän finns i domänens DNS-poster.

Vad är en SPF-post?

En SPF-post är en typ av TXT-post som publiceras i en DNS-zonfil. Den innehåller en lista över alla auktoriserade e-postservrar som kan skicka e-post för din domäns räkning. Det är en implementering av SPF som måste läggas till i ditt DNS för att hjälpa till att identifiera och hindra spammare från att skicka skadliga e-postmeddelanden med förfalskade adresser för din domäns räkning.

Spammare utför e-postspoofing genom att skapa ett e-postmeddelande med förfalskade avsändaradresser. De flesta e-postservrar utför nämligen inte autentisering. De redigerar sedan e-postens avsändaradress genom att förfalska e-posthuvudet så att det ser ut som att e-postmeddelandena skickas från din domän.

Denna process kallas spoofing och gör det möjligt för spammare att lura användarna och få tag på deras privata uppgifter och skada deras rykte.

I dag så har nästan alla skadliga e-postmeddelanden falska adresser. Som ett resultat så skadas ryktet för de personer vars e-postadresser har stulits av angriparna. Man får sedan lägga tid på att åtgärda meddelanden som inte kommer fram, få sina IP-adresser svartlistade osv.

Det är därför nödvändigt att upprätta SPF-poster för att förbättra leveransbarheten och säkerheten för e-post.

Syntax för SPF-poster

I allmänhet så definieras en SPF-post med hjälp av en typ av TXT-post (inte att förväxla med den gamla SPF-filtypsposten).

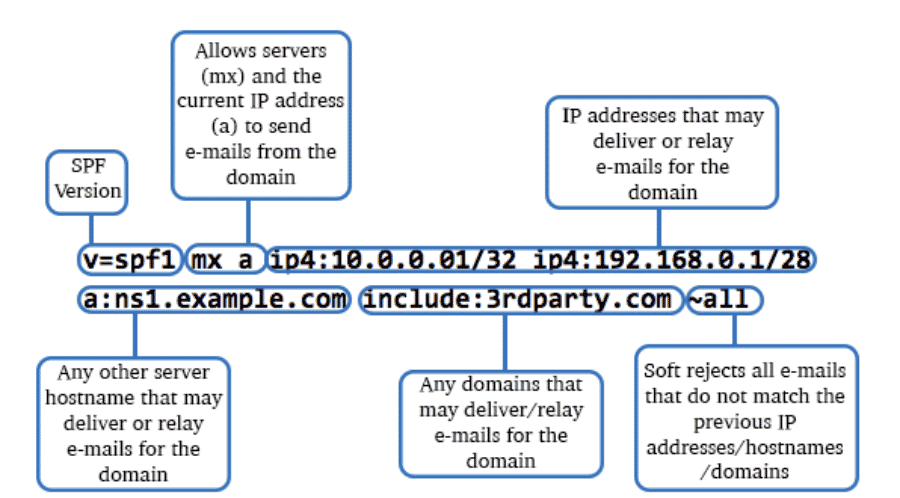

En SPF-post börjar med ett ”v” som anger vilken SPF-version som används. För närvarande så måste denna version vara ”spf1” eftersom den känns igen av det största antalet e-postutbytesservrar.

Därefter så följer andra termer som definierar reglerna för hostar som skickar e-post från den givna domänen. Som ett resultat av dessa termer så kan det även ges mer information för behandling av SPF-poster.

Exempel på en SPF-post

Så här ser en SPF-post ut. Vi förklarar även vad varje del av den betyder:

<v="spf1 a include:_spf.google.com -all">

v=spf1är SPF version 1, en komponent som identifierar en TXT-post som en SPF-post.agodkänner skickandet av e-postmeddelanden för den host som finns i domänens A-post.include:används för att godkänna e-postmeddelanden som avsändaren kan skicka på en domäns vägnar (här google.com).-alltalar om för mottagarens server att de adresser som inte är listade i denna SPF-post inte är auktoriserade att skicka e-post. Den talar även om för servrarna att de ska avvisa sådana adresser.

Hur fungerar en SPF-post?

Alla datorer kan skicka e-postmeddelanden som påstås komma från alla adresser som SMTP tillåter. Angripare och bedragare utnyttjar detta genom att använda förfalskade adresser som är svåra att spåra.

En liknande teknik används vid nätfiskeattacker. Där lurar angriparna användarna att avslöja sina personliga eller affärsmässiga uppgifter genom att imitera en äkta webbplats eller tjänst som användarna ofta använder.

För att motverka detta så gör SPF det möjligt för en domänägare att med hjälp av DNS-poster definiera vilka datorer som har behörighet att skicka e-post från den domänen. Dessutom så kan mottagarna avvisa ett e-postmeddelande från en obehörig källa efter att ha verifierat adressen i SPF-registren, innan de får e-postmeddelandet.

Som vi såg i exemplet ovan så har en SPF-post formen av en TXT-post som listar alla IP-adresser till auktoriserade e-postservrar för dig. Du kan ha en eller flera auktoriserade IP-adresser inställda för att skicka e-post i en SPF-post.

När en auktoriserad användare skickar ett e-postmeddelande med en aktiverad SPF-post så utför mottagarens e-postserver en DNS-sökning. Som ett resultat så kan den hitta TXT-posten och avgöra om avsändarens IP-adress är auktoriserad.

Om den inte hittar någon SPF-post, så skickar den ett ”hard fail”- eller ”soft fail”-meddelande till avsändaren.

I de fall där mottagarens server avvisar domänen så måste den obehöriga användaren eller klienten få ett avvisningsmeddelande (”hard fail”). Men om klienten råkar vara en meddelandeöverföringsagent (MTA) så kommer ett avvisningsmeddelande till den faktiska från-adressen att genereras istället (”soft fail”).

Komponenter i en SPF-post

SPF-poster består av flera olika delar som börjar med versionsnumret.

Versionsnummer

Alla SPF-poster börjar med ett versionsnummer, som måste godkännas av mekanismer som definierar giltiga avsändare. SPF-versionnumret, exempelvis. spf1, följs av en sträng som består av mekanismer, kvantifierare och modifierare.

Mekanismer

Mekanismerna beskriver de hostar som har utsetts till godkända avsändare av utgående post för en viss domän. En SPF-post kan ha noll eller flera mekanismer. Några av de vanligaste mekanismerna i SPF-poster är följande:

a: Anger alla IP-adresser i en DNS A-post (exempelvis:v=spf1 a:google.com -all). Den används sist och definierar regeln för att hantera en avsändar-IP som inte stämmer överens med någon tidigare mekanism.mx: Definierar alla A-poster mot MX-posten som tillhör varje host. Exempelvis:v=spf1 mx mx:google.com -allinclude:: Definierar andra auktoriserade domäner (exempelvis:v=spf1 include:outlook.microsoft.com -all). Om policyn för den aktuella domänen godkänns, så godkänns även denna mekanism. Du behöver tillägget omdirigering om du vill uppnå en fullständig delegering med en annan domäns policy.ptr: Definierar alla A-poster mot PTR-posten för varje host (exempelvis:v=spf1 ptr:domain.com -all). Du måste dock undvika denna mekanism om det är möjligt.all: Matchar alla fjärr- och lokala IP-adresser och används i slutet av SPF-posten (exempelvis:v=spf1 +all).exists: Här anges domäner som är anmälda som undantag enligt definitionen SPF. När en förfrågan körs på en viss domän så kommer den att vara en matchning när ett resultat erhålls. Den används sällan och erbjuder mer komplicerade matchningar, exempelvis DNSBL-begäranden.ip4: Används för att definiera en IPv4-adress, exempelvis v=spf1 ip4:192.0.0.1 -all.ip6: Används för att definiera en IPv6-adress, exempelvis v=spf1 ip6:2001:db8::8a2e:370:7334 -all

Dessa definierar alla IP-adresser som är auktoriserade att skicka e-post från domänen.

Kvantiteter

Mekanismer har en kvantifierare för att definiera hur de kan hantera en matchning.

En e-postserver jämför avsändarens IP-adress med listan över godkända IP-adresser i mekanismerna. När den hittar en matchning för IP-adressen i en av SPF-mekanismerna så implementerar den regeln för hantering av resultatet. Standardregeln för detta är pass eller +.

De fyra kvantifierarna är följande:

+representerar resultatet PASS. Om adressen klarar testet så måste meddelandet accepteras (exempelvis:v=spf1 +all). Du kan utelämna den eftersom exempelvis+mxochmxär samma sak.-står för HARDFAIL och anger att adressen inte har klarat testet och att e-postmeddelandet måste avvisas (exempelvis:v=spf1 -all).~står för SOFTFAIL och uttalas som en tilde. Det betyder att adressen har misslyckats med testet; resultatet är dock inte slutgiltigt. Du kan acceptera och märka ett e-postmeddelande som inte uppfyller kraven (exempelvis:v=spf1 ~all).?står för NEUTRAL där adressen varken har misslyckats eller klarat testet och du kan fritt acceptera eller förkasta den (exempelvis:v=spf1 ?all).

När ingen kvantifierare visas i en SPF-post så betyder detta att kvantifieraren +all tillämpas.

Modifierare

Med hjälp av modifierare så kan du utöka ramverket. De är värde- eller namnpar som separeras med tecknet = och ger mer information. SPF-poster kan även ha noll, en eller två modifierare. De kan dock endast förekomma en gång, i slutet av posten.

De två mest använda modifierarna är:

redirect: Används för att skicka en fråga till andra domäner. Den här modifieringen är lätt att förstå jämfört med andra mekanismer och modifieringar och används när du har flera domäner och behöver använda samma SPF-post överallt.exp: Används för att ge en förklaring när en FAIL-kvantifierare ingår i en matchad mekanism. Förklaringen placeras i SPF-loggen.

Varför behöver du SPF-poster?

Om din domän har en SPF-post så minskar risken för att du tar emot skadlig och förfalskad e-post. Som ett resultat så ökar din e-postsäkerhet och blir skyddad mot cyberattacker och spammare.

En SPF-post ökar även din domäns trovärdighet och minskar risken för att bli avlistad av skräppostfiltren. Som ett resultat så kan legitima e-postmeddelanden hitta fram till dig snabbare.

Det har dessutom blivit allt viktigare att lägga till SPF-poster i din domän för att verifiera vilka avsändare som kan skicka e-post för din domäns räkning. Detta skapar många fördelar, som vi ska utforska härnäst.

Ökad e-postsäkerhet

SPF-poster bidrar till att öka e-postsäkerheten för både privatpersoner och företag. I cybersäkerhetens tidevarv, där användare från hela världen drabbas av cyberbrott, måste du vidta åtgärder för att skydda din inkorg.

Att lägga till SPF-poster är ett sätt att göra just detta. Genom att göra det svårare för e-postattackerare att ta sig igenom så är det mindre troligt att skräppostmeddelanden hamnar i din inkorg. Som ett resultat så ökar din e-postsäkerhet.

Förbättrad leveransbarhet för e-post

Om en domän inte har en SPF-post så kan e-postmeddelanden studsa och servrar kan markera dem som skräppost. Om detta händer upprepade gånger så minskar domänens förmåga att skicka e-post till sin målgrupp (även kallad leveransbarhet).

Detta blir ett hinder för privatpersoner och företag som använder sådana domäner för att nå ut till sina målgrupper av kunder, anställda, leverantörer och andra associerade personer.

Förbättrat rykte för domäner

Om dina användare ständigt får e-postmeddelanden från angripare som utger sig för att vara ditt företag så är din domäns trovärdighet i fara. Dåliga aktörer kan även skada dina kunder och anställda genom att exponera deras personuppgifter. Som ett resultat så skadas ditt rykte ytterligare.

Därför så är det viktigt att skydda din domän från sådana incidenter med hjälp av SPF-poster. Du kan begränsa sändningen av e-post så att de endast går till auktoriserade IP-adresser som anges i posterna. Som ett resultat så förhindrar du skräppostmeddelanden och minskar sannolikheten för sådana attacker.

Överensstämmelse med DMARC

E-postverifieringssystemet DMARC säkerställer att endast auktoriserade användare skickar e-post på din domäns vägnar.

Dess policyer instruerar även servrarna om hur de ska hantera e-postmeddelanden med misslyckade DKIM- och SPF-kontroller. DMARC anger att sådan e-post måste markeras som avvisad, skräppost eller levererad.

Domänadministratörer kan även få rapporter om e-postaktiviteter och göra justeringar i sina policyer i enlighet med detta.

Vem behöver en SPF-post?

Du måste konfigurera en SPF-post för din domän om du skickar kommersiell och transaktionsbaserad e-post till dina kunder, anställda eller leverantörer. Genom att använda olika e-postsäkerhetslösningar så blir din e-postleverans och säkerhet stark.

- Företag och privatpersoner: Med en teknik för autentisering av e-post som SPF-poster så kan företag och privatpersoner kontrollera om ett e-postmeddelande skickas för deras domäns räkning. Som ett resultat så kan du se om någon gör det för egen vinning och lurar dina medarbetare. Du kan göra detta ännu starkare genom att använda SPF-poster tillsammans med DMARC eller DKIM för att ange en fullständig autentiseringspolicy för all din e-post.

- Internetleverantörer: SPF-poster är fördelaktiga för internetleverantörer. Om de inte har ställt in en SPF-post korrekt så kan de behöva utföra e-postfiltrering igen. Dessutom så berättar en misslyckad autentisering att det finns en möjlighet att deras e-post blockeras eller erkänns som skräppost av många servrar.

Om du vill att dina e-postmeddelanden ska nå den avsedda destinationen så kan du därför använda SPF-poster för att säkerställa detta. Som ett resultat så erbjuder du bättre säkerhet för dina domäner och e-postmeddelanden. Det filtrerar falska e-postmeddelanden från nätfiske och spammare och skyddar ditt rykte.

Hur man skapar, lägger till och redigerar SPF-poster

Så här kan du lägga till, skapa och redigera dina SPF-poster.

Så här skapar du en SPF-post

Innan du börjar skapa en SPF-post så är det nödvändigt att förstå om din inställning för e-postutskick kräver att du gör detta överhuvudtaget.

Du måste först förstå returvägen. SPF kretsar kring den domän som används i Retur-Sökvägen, istället för FRÅN-domänen. Ta därför reda på vilken Retur-Sökväg som används för din e-postsändning.

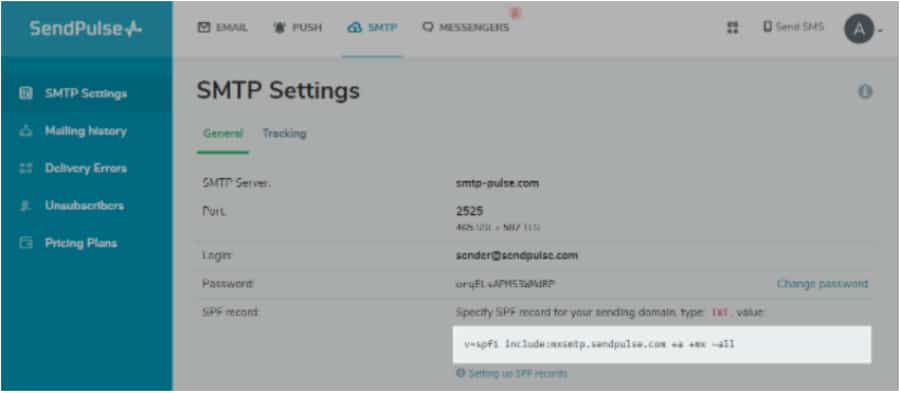

Dessutom så kan vissa e-postsändningstjänster (ESP) som Google använda ditt domännamn i sin Retur-Sökväg. Detta kräver att du skapar en egen SPF-post för din domän.

Andra ESP-tjänster, t.ex. Postmark, kan dock använda sin domän i Retur-Sökvägen där du inte behöver skapa en SPF-post själv. Där måste din ESP göra detta i stället.

Nu när du vet varför du behöver ställa in en SPF-post, låt oss gå igenom steg för steg-processen för hur du gör detta.

Steg 1: Identifiera IP-adresser som skickar e-post

Organisationer kan ha flera webbplatser som de skickar e-post ifrån. I det första steget för att skapa en SPF-post så måste du med andra ord identifiera vilka IP-adresser som du använder från din domän för att skicka e-post. Lista alla dina IP-adresser och motsvarande e-postservrar i ett textdokument eller kalkylblad.

Ta dessutom reda på alla vägar som används för att skicka e-post på ditt varumärkes vägnar. Det kan vara en webbserver, en e-postserver på kontoret som Microsoft Exchange, din ESP’s e-postserver, en e-postserver som tillhör din kunds brevlådeleverantör eller en tredjeparts e-postserver.

Om du är osäker på dina IP-adresser så kan du dock kontakta din ESP och få en fullständig lista med alla IP-adresser som är relaterade till ditt konto. Ett annat alternativ kan vara att diskutera detta med din systemadministratör. De kan lista alla IP-adresser som används av ditt företag.

Steg 2: Lista de avsändande domänerna

En organisation kan äga många domäner. Av dessa så kan de avsätta vissa domäner för att skicka e-post och andra för andra ändamål.

I steg nummer 2 så måste du skapa en SPF-post för varje domän som du äger, oavsett om domänerna används för e-post eller något annat ändamål.

Detta beror på att cyberkriminella kan försöka att förfalska andra domäner som du kanske inte använder för att skicka e-post. Dessa kommer ju inte att skyddas med SPF till skillnad från andra som används för att skicka e-post.

Steg 3: Ställ in SPF-posten

SPF jämför IP-adressen för avsändarens e-postserver med en lista med godkända IP-adresser för avsändare som avsändaren publicerar i sin DNS-post. Detta görs för att validera en avsändares identitet och hålla din e-post säker.

För att skapa en SPF-post så måste du skriva en v=spf1 -tagg, följt av de IP-adresser som är godkända för att skicka e-post. Exempelvis: v=spf1 ip4:192.0.0.1 -all

Om du använder en tredjepartslösning för att skicka e-post på din domäns vägnar så gäller detta:

- Lägg till

includei SPF-posten för att ange att tredje part är en laglig avsändare. Du kan exempelvis skriva:include:google.com - När du har lagt till alla auktoriserade IP-adresser som är kopplade till din domän så avslutar du SPF-posten med en tagg – antingen

-alleller~all. Här innebär-all-taggen ett HARD SPF FAIL medan~all-taggen innebär ett SOFT SPF FAIL. För ledande brevlådeoperatörer så leder dock både-alloch~alltill ett SPF-fel. Men generellt så används-allofta eftersom den är säkrare. - Skapa dina SPF-poster på ett sådant sätt att de inte överstiger 255 tecken och undvik att lägga till mer än 10 include statements, även kallade ”lookups”

Nu kan din SPF se ut så här:

v=spf1 ip4:192.0.0.1 include:google.com -all

Detta gäller för de domäner som har tillstånd att skicka e-post på dina vägnar. Men för dina andra domäner så måste du utesluta modifieringar (utom -all) i SPF-posten.

Så här kan din SPF-post se ut för domäner som du inte använder för att skicka e-post: v=spf1 –all

Det här var ett sätt att skapa din SPF-post. Därefter så är det bara att publicera den.

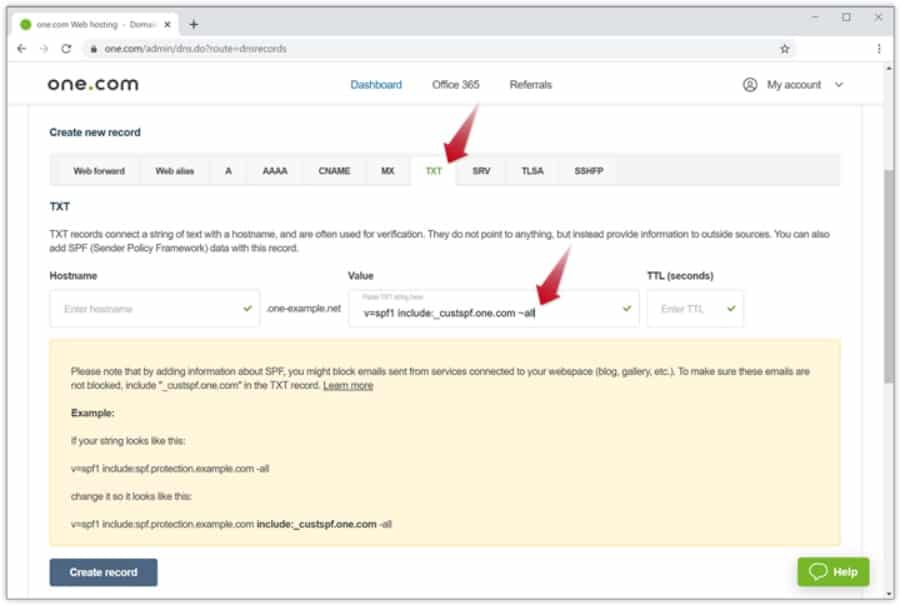

Steg 4: Publicera SPF-posten

När du har definierat SPF-posten så är nästa steg att publicera den i ditt DNS. Det finns två metoder för att göra detta:

- Samarbeta med din interna DNS-administratör och be dem att publicera SPF-posten till ditt DNS. Din DNS-leverantör kommer att ge dig en instrumentpanel som du kan komma åt och enkelt utföra publiceringsuppgiften.

- Du kan be DNS-tjänsteleverantören direkt att publicera din SPF-post i DNS.

Som ett resultat så kan brevlådemottagare som Gmail, Hotmail, Mailbird osv. begära SPF-posten.

Om du dessutom vill uppdatera DNS-posterna:

- Logga in på det domänkonto som du har köpt från din leverantör av domän-hosting

- Välj den domän vars poster du vill uppdatera

- Gå till sidan där dina DNS-poster lagras, vilket kan vara en DNS-hanterare

- Skapa en ny TXT-post och ange domännamnet i fältet Host

- Fyll fältet ”TXT Value” med SPF-posten och ange Time To Live (TTL)

- Klicka på ”Lägg till post” eller ”Spara” för att publicera den nya SPF-posten i ditt DNS.

Steg 5: Testa SPF-posten

När du har skapat din SPF-post och publicerat den så kan du använda en SPF-postkontrollant för att testa SPF-posten. Det finns många alternativ på marknaden för SPF-postkontrollanter, exempelvis Dmarcian, Agari, Mimecast osv.

Genom att utföra ett test så kan du kontrollera SPF-postens giltighet och se listan med alla auktoriserade servrar som kan skicka e-post för din domäns räkning. Om du inte kan se en legitim IP-adress i listan så kan du inkludera den avsändande IP-adressen till vänster och uppdatera din post.

Så här lägger du till en SPF-post för din domän

Du måste komma åt din domäns DNS-kontrollpanel för att kunna lägga till en SPF-post. Om du använder en hosting-leverantör, exempelvis Kinsta, så är det enklare att lägga till en SPF-post i ditt DNS. Du kan hänvisa till dokumentation och följa stegen för att göra detta.

I allmänhet så publicerar leverantörer av e-posttjänster SPF-poster för att göra det möjligt att skicka e-post från dina domäner. Men om du inte har någon aning om detta eller om din internetleverantör hanterar dina DNS-poster så kan du skicka detta vidare till din IT-avdelning.

Begränsningar med SPF-poster

Även om SPF-poster kan erbjuda fördelar när det gäller e-postsäkerhet, leveransbarhet med mera, så finns det vissa begränsningar för dem. Låt oss gå igenom dessa.

DNS SPF-poster

Tidigare SPF-versioner användes för att kontrollera inställningarna i avsändardomänens DNS TXT-poster. Som ett resultat så kunde de underlätta en snabbare distribuering och testning. DNS TXT-poster utformades för att vara fritext utan någon att någon semantik var kopplad till dem.

IANA tilldelade dock SPF en resurspost av typ-99 år 2005. Detta resulterade i minskad användning av SPF eftersom användarna var överväldigade av de två mekanismerna, som blev förvirrande för dem. År 2014 så upphörde den att användas.

Frågor om rubriker

SPF utformades ursprungligen för att hindra angripare från att förfalska e-postens från-adress. Men många gör nu detta i e-posthuvudets fält ”Från”, som är synligt för mottagarna i stället för att behandlas av deras MTA. Detta ökar riskerna för förfalskning.

Även om du kan använda SPF med DMARC för att kontrollera e-posthuvudets ”Från”-fält så kan du behöva någon avancerad, starkare lösning. Allt för att hålla dig skyddad mot spoofing av visningsnamn i stället för SPF.

Det är dessutom svårt att uppdatera SPF-poster om du lägger till e-postströmmar eller byter internetleverantör. SPF-poster kan även bryta vidarebefordringen av ett vanligt meddelande och garanterar inte e-postautentisering.

Bästa praxis för SPF-poster

Innan vi går igenom de bästa metoderna för att skapa och underhålla SPF-poster så ska vi först tala om några allmänna metoder.

- Din sändande IP-adress måste innehålla en PTR-post. Den fungerar ungefär som en omvänd telefonkatalog som gör det möjligt att söka upp en IP-adress tillsammans med ett host-namn. Offentliga internetåtkomstpunkter och IP-adresser för internetanslutningar i bostäder har dock ofta inte PTR-poster. De används när det finns ett behov av att verifiera inkommande anslutningar.

- Använd system för autentisering av e-post. Du kan antingen använda ett eller alla de tre systemen för e-postautentisering: SPF, DMARC och DKIM. Legitima avsändare som använder e-postautentisering kan lätt kännas igen, jämfört med de som inte använder det och som förblir en säkerhetsrisk från spamming via e-post. Även om användningen av dessa system inte nödvändigtvis garanterar att dina e-postmeddelanden hamnar i den avsedda inkorgen, så ger det ett ökat skydd. Detta är bättre än att inte ha några e-postsäkerhetsmekanismer för att övervaka och bevara avsändarens rykte.

- Använd eller inkludera aldrig en post med

+all. Det enda sättet att användaallpå ett produktivt sätt är i mekanismerna~alleller-all.

Efter dessa allmänna metoder så ska vi tala om några av de bästa metoderna för SPF-poster.

Använd begränsade SPF-poster

SPF inkluderar många kraftfulla och komplexa mekanismer. Det är dock inte nödvändigt att använda dem alla i dina SPF-poster. Håll dina SPF-poster enkla och definiera endast det antal SPF-poster som krävs, inte fler än så.

Detta gäller även för include:-mekanismen. Använd den i ett begränsat antal och undvik inbäddade inkluderingar om du kan. Som ett resultat så förhindras det att du överskrider gränsen på 10 DNS-sökningar. Du kan även lägga till breda IP-adresser på en gång i stället för att göra allting enskilt. Detta förenklar processen och sparar tid.

Ange intervall i CIDR-notationen

Lägg till områdena i CIDR-notationen, eftersom ett enda misstag kan ändra värdet dramatiskt. En angripare kanske lyckas att kompromettera några av dina system när ett av dem har en IP-adress som tillhör det här intervallet. Detta kan det vara ödesdigert. De kan missbruka den korrekt autentiserade IP-adressen för att skicka skräppost. Som ett resultat så kan detta skada ditt rykte, leda till dataförluster och till att din domän flaggas som skräppost av e-postleverantörer.

Eftersom denna risk är mycket vanlig så har brevlådeoperatörer blivit vaksamma och blockerar domäner som ser misstänkta ut. Detta kan förhindra sådana händelser. De begränsar de tillåtna CIDR-storleksintervallen för att de ska anses vara giltiga i SPF-poster.

Undvik att använda +all Statement

Undvik att använda +all-angivelsen i dina SPF-poster. Det kan se överdrivet tillåtande ut, och det är svårt att upptäcka denna typ av säkerhetsproblem eftersom dessa SPF-poster är syntaktiskt giltiga. Det kan även hända att verktyg och testlösningar för att kontrollera posterna inte identifierar överdrivet tillåtande poster.

Med +all-angivelsen så kan SPF-posten bokstavligen tillåta hela webben att skicka e-postmeddelanden för din domäns räkning, även skadliga e-postmeddelanden. Domäner som är inblandade i distribuering av skräppost har ofta SPF-poster som avslutas med +all. Därför så kan de skicka skräppost som innehåller skadlig kod från vilken IP-adress som helst.

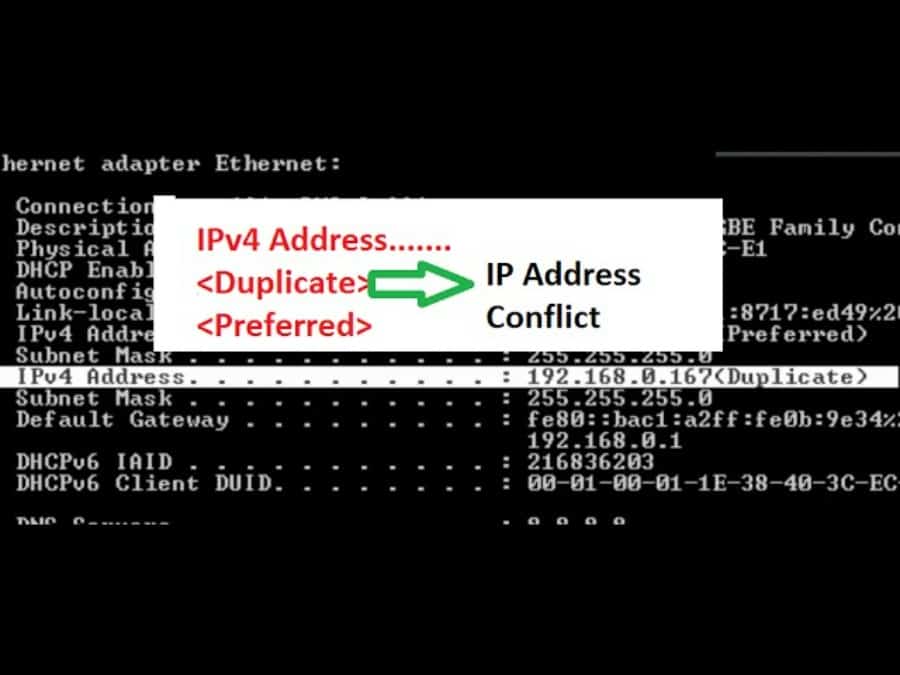

Akta dig för dubbla poster

I allmänhet så har domäner endast en SPF-post. Som ett resultat så kan de bara kan lagra en TXT-post som börjar med uttalandet v=spf1. Om du försöker att lägga till flera poster i en domän så kan detta leda till permanenta fel.

Denna SPF-begränsning överträds ofta. Många försöker att lägga till flera poster eftersom de kanske har installerat olika tjänster i sin domän. Varje tjänsteleverantör kan dessutom kräva att de skapar och lägger till en SPF-post i sin domän.

Dubbla poster skadar din e-postleverans, inbjuder till säkerhetsrisker och kan skada ditt rykte. Stora leverantörer av e-posttjänster som Google och Microsoft har tekniker för att begränsa sådana skador och automatiskt åtgärda dubbla poster. Mindre e-postsystem har dock sällan denna teknik.

När du upptäcker dubbla SPF-poster så måste du omedelbart ta itu med problemet, som är ganska enkelt att åtgärda. Organisationer med flera SPF-poster kan slå ihop dem till ett enda Statement. Genom att kombinera två SPF-poster så ser man till att v=spf1 förblir i SPF-postens början och endast förekommer en gång, medan all förblir i slutet.

Teckenbegränsning

SPF-poster kan ha upp till 255 tecken för en enda sträng, enligt RFC. Detta är en begränsning för alla TXT-poster i ett DNS.

Som vi förklarade tidigare så kan SPF-poster som inte följer denna riktlinje medföra permanenta eller tillfälliga fel i mottagarnas e-postsystem. Även om din DNS-hanterare kanske hindrar dig från att överskrida denna gräns så kan detta leda till problem när du lagrar längre poster.

Du kan visserligen göra så att posterna endast är 255 tecken långa i en enda sträng. Det finns dock ett alternativ för att skapa flera strängar i en DNS-post. När en mottagande e-postserver börjar att analysera SPF-posten och hittar flera strängar i en post så kombinerar den dem i en viss ordning utan mellanslag.

När detta är gjort så kan e-postservern verifiera innehållet. Kom ihåg att det fortfarande finns en begränsning för det totala antalet tecken i posten, även om du kan lägga till flera strängar. Det kan vara svårt att förstå den här gränsen, men den säkerställer att DNS-paket inte överskrider 512 byte. Detta är en rekommenderad UDP-paketlängd.

Om din SPF-post överskrider denna gräns så kan du dock skapa underposter och dela upp en enda post i flera poster för att förhindra SPF-verifieringsproblem. När du delar upp dina SPF-poster så ska du inkludera varje underpost i huvuddelen. Var dock försiktig eftersom detta kan skapa ett överväldigande antal DNS-begäranden, vilket är ett säkerhetsproblem som måste åtgärdas.

Begränsa DNS-sökningar

Förutom att du måste hålla dig till 255 tecken i en sträng så måste du även begränsa antalet DNS-sökningar. RFC-specifikationerna anger att man inte får utföra mer än 10 DNS-sökningar i posten. Som ett resultat så förhindras problem som oändliga DNS-slingor och DDoS-attacker (Distributed Denial of Service).

Men vad händer egentligen när du gör mer än 10 sökningar i din post?

Detta resulterar i ett permanent fel under SPF-autentiseringen. SPF-mekanismerna – include:, a, PTR, mx, exists och redirect – leder till en DNS-begäran.

Mekanismerna – all, ip4 och ip6 – räknas dock inte till en DNS-begäran.

Var dessutom uppmärksam på inbäddade include-angivelser, exempelvis underposter som används för att sönderdela en större post. Detta kan öka antalet DNS-frågor som genereras av din SPF-post. När du använder en tjänst från en tredje part så bör du se till att de inte använder för många DNS-begäranden i SPF-poster.

Undvik dubbla undernät och IP-adresser

Alla SPF-poster kan brytas ner till ett undernät eller en IP-adress.

Duplicerade undernät och IP-adresser kan lätt genereras när man skapar en lista över IP-adresser och system som har tillstånd att skicka e-post. Typiskt sett så kan detta hända när du lägger till include:-angivelsen i din SPF-post samt i domänens MX-poster för brevlådetjänstleverantören. Dessa IP-adresser kan vara likadana och tillhöra de inkluderade undernäten.

Den bästa metoden att följa här kan vara att använda ip4- eller ipv6-notationen, om serverns IP-adress sällan ändras. Som ett resultat så kan mottagarna undvika DNS-uppslag. Dessutom så kan du ange ett IP-adressintervall om du har en lång lista med servrar för utgående e-post. Detta beror på att DNS-sökningarna för varje SPF-post är begränsade till tio.

Förutom dessa kan du överväga ytterligare några saker:

- Använd ett begränsat antal

include:-mekanismer och undvik om möjligt inbäddade inkluderingar. - Använd mekanismerna

~alleller-alli stället för+all. - Undvik att använda SPF-mekanismen

exists. Om du inte använder den på rätt sätt så kan säkerhetsrisker nämligen sippra ut genom de fel som görs under processen. - Försök att inte använda ”ptr”-mekanismen eftersom den har avskrivits i det senaste utkastet till SPF RFC.

- Undvik att tilldela typen av DNS-post. Detta accepteras inte längre i TXT-poster.

- När du anger adressblock via CIDR-notationen i SPF-posterna så ska du använda block mellan /30 och /16. De högre siffrorna efter ett snedstreck innebär mindre adressblock, vilket är bättre. Använd inte heller block mellan /1 och /15 eftersom vissa mottagare kan ignorera eller bortse från dem.

- Se till att lösa upp alla mekanismer som använder en domän i SPF-posten. Systemadministratörer tar i många fall inte bort äldre system som en Exchange-server som finns på plats. Även om denna har ersatts av Office365-molntjänsterna. Om det krävs att Office365 läggs till i de uppdaterade SPF-posterna så kan det ändå hända att det gamla systemet fortfarande inte har uppdaterats när du tar bort det. I det här fallet så finns domänen i SPF-posten fortfarande kvar, men i verkligheten så existerar den inte längre. Som ett resultat så blir det ett tillfälligt SPF-fel.

- Använd e-postautentiseringssystem som DKIM och DMARC tillsammans med SPF för att göra det mer effektivt när det gäller att skydda din domän. Om du använder DKIM och DMARC så är det alltså nödvändigt att känna till de bästa metoderna för dem också.

Användning av DKIM med SPF

DomainKeys Identified Mail (DKIM) tillhandahåller en krypteringsnyckel och en digital signatur som verifierar att ett e-postmeddelande inte har förfalskats eller ändrats. Eftersom DKIM använder kryptografiska digitala signaturer så måste du följa vissa metoder för att säkra din domän.

- Du måste regelbundet byta dina kryptografiska nycklar för att förhindra att angripare utnyttjar dem. Många e-postavsändare använder gamla nycklar som skapades för flera år sedan och som angripare lättare kan utnyttja; för dessa måste du skapa en ny DKIM-nyckel. Du kan även rotera nycklarna många gånger under ett år, särskilt om du skickar tusentals eller miljoner e-postmeddelanden i månaden för att skydda känslig e-post.

- Se till att hålla längden på dina nycklar till minst 1 024 bitar eftersom signaturer som skapas med nycklar som är kortare än så ofta ignoreras. Därför så övergår allt fler avsändare till nycklar som är 2 048 bitar eller ännu längre.

- Om du är en ESP, använd inte bara en DKIM-nyckel för alla dina kunder. Tilldela dem en ny unik DKIM-nyckel för deras e-postmeddelanden.

- Om du märker att e-postmeddelanden inte kommer fram, signera dem med DKIM.

Användning av DMARC med SPF

DMARC (Domain-based Message Authentication and Conformance) förenar SPF- och DKIM-autentiseringsmekanismerna i en gemensam ram. Som ett resultat så blir det möjligt för domänägare att ange hur de vill att ett e-postmeddelande från den domänen ska hanteras om det inte klarar ett auktoriseringstest.

Att använda DMARC innebär många fördelar. Det ger dig en rapporteringsfunktion och låter dig signalera till leverantörer av brevlådetjänster att blockera meddelanden som har misslyckats med autentiseringen. Detta är alltså meddelanden som skickas på din domäns vägnar. Denna procedur hjälper till att identifiera och blockera bedrägliga meddelanden som skickas från din domän, vilket bidrar till att skydda dina kunder och förbättrar din domäns rykte.

Så om du ännu inte använder DMARC, börja att använda detta omedelbart. Och om du gör det, se till att dina meddelanden innehåller ”identifier alignment”. Denna anpassning är nödvändig för att ett e-postmeddelande ska klara DMARC’s verifiering. Om du inte tar med den när du använder DMARC, så kommer dina e-postmeddelanden att skickas direkt till den misstänkta listan.

Hur man kontrollerar SPF-posterna

Du kan använda vissa verktyg för att kontrollera SPF-poster. Dessa verktyg är kända som verktyg för kontroll av SPF-poster eller SPF-postkontrollanter.

Kontroll av SPF-posterna

En SPF-postkontrollant hjälper till att säkerställa att en SPF-post är giltig genom att kontrollera olika parametrar:

- Förekomst av registret: Detta används för att bekräfta om en viss SPF-post faktiskt finns i ett DNS eller inte.

- Flera poster: Det är endast tillåtet med en SPF-post i ett DNS. En SPF-postkontrollant kontrollerar alltså om det finns endast en eller flera poster.

- Högsta antal sökningar: Det maximala antalet SPF-sökningar som måste göras är begränsat till 10. Därför så tar SPF-postkontrollanten reda på det totala antalet sökningar och om det överstiger 10 eller inte.

- PTR-mekanism: Verktyget kontrollerar användningen av en PTR-mekanism eftersom det inte rekommenderas att man använder denna mekanism.

Exempel på SPF-kontrollanter är bland annat Dmarcian, Agari och Mimecast.

Sammanfattning

Cybersäkerhetsriskerna utvecklas och påverkar både privatpersoner och företag. Du måste med andra ord se till att implementera så många säkerhetslager som möjligt för att förbli skyddad. Du kan använda många säkerhetstekniker, verktyg, lösningar och tjänster för att skydda dina data, nätverk, applikationer och system.

Att lägga till en SPF-post till din domän är en av de tekniker som kan bidra till att skydda dina affärstillgångar och ditt rykte. Detta görs genom att det förhindras att spammare skickar e-post på din domäns vägnar.

DKIM och DMARC

Enbart SPF-poster ger kanske inte ett fullständigt skydd. Du bör därför använda DKIM och DMARC tillsammans med dina SPF-poster. Denna strategi är effektivare när det gäller att upptäcka säkerhetsrisker som exempelvis att förvränga e-post, bli svartlistad av servrar och bli flaggad som skräppost.

Så om du använder dessa tekniker, se till att följa de bästa metoderna som anges ovan för SPF-poster, DKIM och DMARC. Använd sedan en SPF-postkontrollant för att testa postens giltighet.