組織は日々、数え切れないほどのオンラインアプリやサービスを導入しており、それぞれに異なるログイン情報が必要になるため、パスワード管理は大きな課題になりがちです。

CRM、イントラネット、コミュニケーションツール、サーバーなどの管理画面に日常的にアクセスする組織には、社員が多数のサイトやプラットフォームで同じログイン認証情報を使用できるようにする、一元化された認証システムが必要です。

SSOは認証プロセスを簡素化し、セキュリティを強化し、チームの業務効率を高めるために設計されたソリューションです。オンラインビジネスにとって、SSOは「あると便利」というものではなく、組織のセキュリティを高め、業務プロセスを最適化する強力なツールです。

MyKinstaのSSO統合は、この目的のために設計されています。SAML(Security Assertion Markup Language)を利用することで、主要なIDプロバイダ(IdP)によるアクセス制御の一元化、JITプロビジョニングによる自動オンボーディング、そしてサーバーアカウントと顧客データのセキュリティ強化が可能になります。

この記事では、SAML SSOの概要について解説し、企業にとってゼロトラストセキュリティを採用するためにSAML SSOが不可欠な理由をご紹介します。

SAML SSOの概要と仕組み

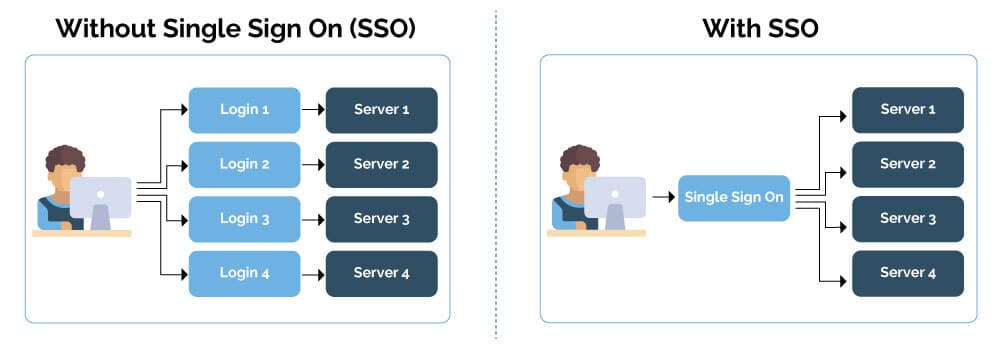

SAML SSOは、ユーザーが単一のログイン情報を使用して、複数の独立したアプリケーションまたはサービスに安全にログインできるようにする認証スキームです。各サービスごとに複数のパスワードを保存したり管理したりする必要はなく、そのうちの1つにログインするだけで、他のサービスに安全に素早くアクセスすることができます。

SSOシステムには、サービスプロバイダとIDプロバイダの2つの主要コンポーネントで構成されています。

- サービスプロバイダ(SP) :エンドユーザーがアクセスしたいアプリケーション、ウェブサービス、またはリソース。社内ポータル(イントラネット)、CRM、外部のサードパーティサービスなどが該当する。

- IDプロバイダ(IdP):ユーザーの認証情報を作成・維持・管理し、サードパーティサービスに対して認証サービスを提供するシステムまたはサービス

SSOシステムの仕組みは以下のようになっています。

- ユーザーがWordPressサイトやサーバーのコントロールパネルなどのアプリケーションにログインしようとする

- アプリケーション(SP)は、ユーザーが認証されていないことを検出すると、ユーザーをIDプロバイダにリダイレクトする

- IDプロバイダがユーザーに認証情報を使ってログインするように要求する

- IDプロバイダがユーザーの認証情報を検証し、正しい場合はセキュリティトークンを生成する

- IDプロバイダがセキュリティトークをアプリケーション(SP)に送信する

- アプリケーション(SP)がトークンを受け取り、検証後ユーザーにアクセスを許可する

一般的なIDプロバイダには、以下のようなものがあります。

- Microsoft Entra ID:MircosoftのクラウドベースのID・アクセス管理サービス。Microsoft 365やAzureサービスとシームレスに統合できるように設計されており、何千ものSaaSアプリケーションと統合可能。SAML、OAuth 2.0、OpenID Connectプロトコルのほか、幅広い認証方式をサポートしている。

- Google Identity Platform:Googleのグローバルインフラストラクチャを基盤とした、拡張性と安全性に優れたID・アクセス管理ソリューション。SAML、OAuth 2.0、OpenID Connectといった業界標準の認証プロトコルをサポート。

- Okta:企業向けID管理サービス。Kerberos、LDAP、OAuth 2.0、RADIUS、SAMLなど、最も一般的な認証プロトコルをサポートしている。

- Auth0:現在はOktaの一部であり、開発者がカスタムアプリケーションを構築するための優れた柔軟性とカスタマイズオプションを備えたID・アクセス管理プラットフォーム。OpenID Connect、SAML、OAuth 2.0、WS-Federation、LDAPなどの業界標準プロトコルに対応。

- Keycloak:Red Hatによって開発され、Apache License 2.0の下でリリースされたオープンソースのIDアクセス管理(IAM)ソリューション。標準プロトコルに基づいており、OpenID Connect、OAuth 2.0、SAMLをサポートしている。

SAML SSOとソーシャルログインの違い

SAML SSOは、ソーシャルログインと混同されることがありますが、この2つには大きな違いがあります。ソーシャルログインは、SSOの特定の実装になりますが、用途が限定されます。

ソーシャルログインは、KinstaがサポートするSAML SSOと同様、ユーザーがIDプロバイダによって管理される単一のIDで複数のサービスにアクセスできるようにする仕組みです。ソーシャルログインにおけるIDプロバイダ(IdP)は、Facebook、Google、GitHubなどのサービスです。

SAML SSOとソーシャルログインのどちらも、OAuth 2.0やOpenID Connectといった共通のプロトコルを使用し、単一のサービスプロバイダを介した認証を可能にするという点では似ており、どちらのシナリオでも、認証エクスペリエンスとアクセス認証情報の管理は大幅に強化され、システムセキュリティとIT部門の生産性も向上します。

しかし、以下のような大きな違いがあります。

B2BとB2C:SSOは、主に企業向けに設計された認証・ID管理システムであるのに対して、ソーシャルログインは一般ユーザー向けのSSOの一種であり、サードパーティのアプリケーションやウェブサイトで使用される。

公開プラットフォームと内部または専用IDプロバイダ:IDプロバイダの種類も異なり、ソーシャルログインでは、SNSや公開プラットフォームであるのに対して、企業向けSSOでは、内部システムまたはOkta、Auth0、Microsoft Entra IDなどの専用IDプロバイダを使用します。

アクセシビリティと管理性:ソーシャルログインのIDプロバイダは、アカウントを持っていれば誰でも利用できる一般消費者向けのプラットフォームで、専門のITチームによる複雑な設定などが不要。対照的に、SSOでは組織がシステム構成とID管理の責任を負い、どのデータを共有するか、どのプロトコルを使用するか、どのセキュリティポリシー(二要素認証など)を採用するかを決定する。

データの共有:ソーシャルログインでは、サービスプロバイダは付与された権限に基づいてユーザーデータを共有することが可能。企業向けSSOでは、個人情報を公開することなく、認証と承認に必要なデータのみを共有。

SSOが企業に不可欠な理由

セキュリティを強化し、ユーザーエクスペリエンスを改善し、ユーザー管理を効率化するSSOは、今日のデジタルエコシステムにおいて非常に重要な存在です。

強固なセキュリティ

SSOはID管理を安全な専門システムであるIDプロバイダに集約します。つまり、サイトは認証プロセスを直接管理する必要がなくなり、ログイン情報とアカウントの不正な管理に関連する以下のようなリスクが軽減されます。

脆弱なパスワード:SSOを利用すれば、強力なパスワードをいくつも作成して保存する必要がなくなり、IDプロバイダの認証情報だけで済みます。IDプロバイダは通常、明確で厳格なパスワードポリシーを持っているため、セキュリティが高まります。

クレデンシャルスタッフィング:パスワード管理に関するよくある誤解は、異なるオンラインサービス間で同じパスワードを使い回すこと。これでは、1つのサイトがハッキングされた場合、同じ認証情報の組み合わせで他のサイトにもアクセスされてしまうため、システム全体の脆弱性を高める恐れがあります。この種の攻撃はクレデンシャルスタッフィングと呼ばれます。

SSOを利用すれば、組織のメンバーは複数のウェブサービスにアクセスするために同じ認証情報を再利用する必要がなくなります。SSO経由でウェブサービスにログインすると、そのサービスでパスワードが保存されることがないため、攻撃によってログイン認証情報が漏れることはありません。これにより、攻撃対象が劇的に減少し、パスワード盗難のリスクを軽減することができます。

気になるのは、IDプロバイダが侵害された場合です。IDプロバイダは唯一のアカウント無効化ポイントであり、侵害されたアカウントを停止できる唯一の管理ポイントでもあります。侵害が検知されると、管理者はすぐにそのアカウントを無効化し、接続されているすべてのアプリケーション(SP)が侵害されるのを防ぐことができます。

安全でないシステムからの認証情報の盗用:セキュリティ対策が脆弱なサイトは、パスワードを暗号化していないか、簡単に元に戻せる形式で保存している可能性があります。

SSOでは、認証情報の管理と保存の責任を、安全な保存を専門とし、認証情報保護のための業界のベストプラクティスを採用しているIDプロバイダに委ねることができます。

フィッシング攻撃と中間者攻撃:フィッシング攻撃とは、不正な使用または販売のためにユーザー名、パスワード、クレジットカード番号、銀行詳細などの機密情報を盗もうとする試みです。同様のシナリオは、攻撃者が2つのデバイス間の通信チャネルに自分自身を挿入する、中間者攻撃でも発生します。

通常、IDプロバイダは多要素認証や不正検知などの高度なセキュリティ機能を提供しています。これは、ユーザーが悪意のある行為者に認証情報を提供した場合でも、第2の認証要素によってアクセスが遮断されることを意味します。さらに、SAMLやOIDCなどの安全なプロトコルは、ユーザ、サービスプロバイダ、およびIDプロバイダ間の通信を保護します。

非効率的なオンボーディングとデプロビジョニング:ユーザーが組織を離れると、一部のアカウントが不必要にそのまま残ってしまうことがあり、これがセキュリティ上の脆弱性になる可能性があります。

SSOでは、プロビジョニングの解除プロセスが一元化されます。IDプロバイダでユーザーを無効にすると、接続されているすべてのサービスへのアクセスがブロックされます。

ユーザーエクスペリエンスの向上

SAML SSOを利用すると、一度のログインですべてのサービスにわたってユーザーが自動的に認証され、エコシステム内のすべてのリソースにアクセスできるようになります。

これにより、チームメンバーの生産性も向上します。ユーザーは、中断することなくアプリケーションを素早く切り替えることができ、パスワードの入力や取得にかかる手間も解消されます。ログイン回数が減ることで、認証エラーの減少、パスワードの再設定回数の減少、IT部門の作業軽減などのメリットもあります。

オンラインビジネスにとって、SSOは単なる便利ツールではなく、ビジネスセキュリティとユーザーエクスペリエンスに直接影響を与える戦略的ツールになります。

生産性の向上と運用コストの削減

SAML SSOは、業務効率化と長期的なビジネスの持続性に大きく貢献してくれます。

IT部門の負担軽減:アカウント管理における代表的な問題のひとつが、ユーザーがパスワードを忘れたり、誤った認証情報で何度もログインを試みたりすることです。多くの場合、こうしたトラブルはIT部門へのパスワードリセット依頼につながり、時間とリソースを圧迫します。

SSOを導入すれば、ユーザーは1つのパスワードだけを管理すればよくなります。その結果、サポート依頼が減少し、ITチームは技術革新やインフラセキュリティ強化など、より戦略的な業務に集中できます。

ユーザー管理の簡素化:大規模で複雑な組織ほど、ユーザー管理の負担は重くなります。例えば、数十ものアプリケーションを利用する企業では、新入社員が入るたびに各アプリごとにアカウントを作成しなければなりません。

退職者が出た場合も同様で、すべてのサービスからアカウントを個別に削除する必要があります。この作業は手間がかかるうえ、削除漏れがあるとセキュリティリスクにもつながります。

SAML SSOを導入すれば、アカウントは1つ作成するだけで複数のサービスに即時アクセス可能。退職時の デプロビジョニングも一括で完了するため、迅速かつ安全にユーザーアクセスを遮断できます。

サービス統合の効率化:ユーザー管理はアプリケーション開発において非常に重要かつ複雑な領域です。新しいサービスを導入するたびに、認証システムやアカウント管理を構築し直す必要があります。

しかし、SAMLやOpenID Connectといった認証プロトコルを利用すれば、アプリケーション側が独自でユーザー管理を行う必要がなく、SSO機能の統合が容易になります。これにより、IT部門はコアビジネスに直結する機能開発へリソースを集中できます。

アクセス制御の一元化:多数のサービスを利用する環境では、誰がどのサービスにアクセスしているのかを把握するだけでも IT管理者にとって大きな課題です。

SAML SSOは、すべてのサービスに対する“単一の入り口”を提供することで、この問題を解決します。管理者は中央の管理画面からユーザーアクセスやアクティビティを監視し、セキュリティホールの検知も迅速に行えます。

これにより、アクセス制御の精度向上とインシデント発生時の迅速な対応が可能になります。

KinstaのSAML SSO

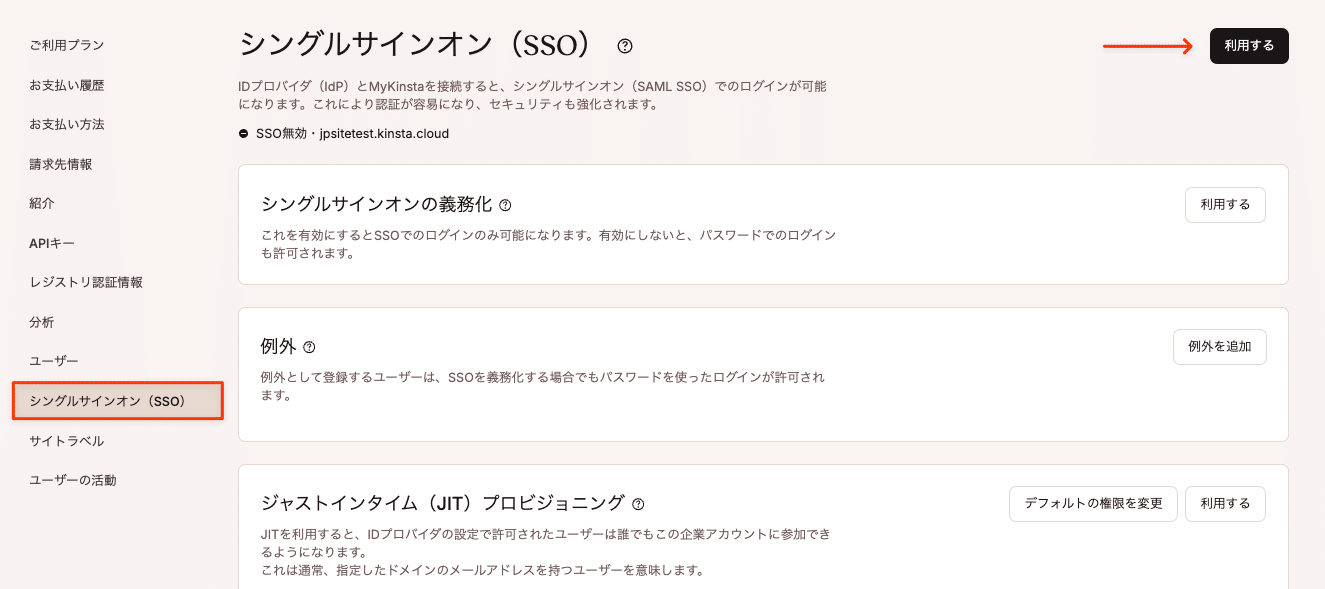

MyKinstaは、IDプロバイダとサービスプロバイダ間で認証・認可データを安全にやり取りできるXMLベースのSAMLプロトコルをサポートしています。

Kinstaをご利用のお客様は、シングルサインオン(SSO)の機能とセキュリティを追加可能です。

特にチームを拡大しているWeb制作会社のお客様にとって有用で、手動によるアクセス管理の手間がなくなり、オンボーディングからユーザー管理、オフボーディングまでのプロセス全体がスムーズになります。

ID管理の一元化ときめ細かなアクセス制御

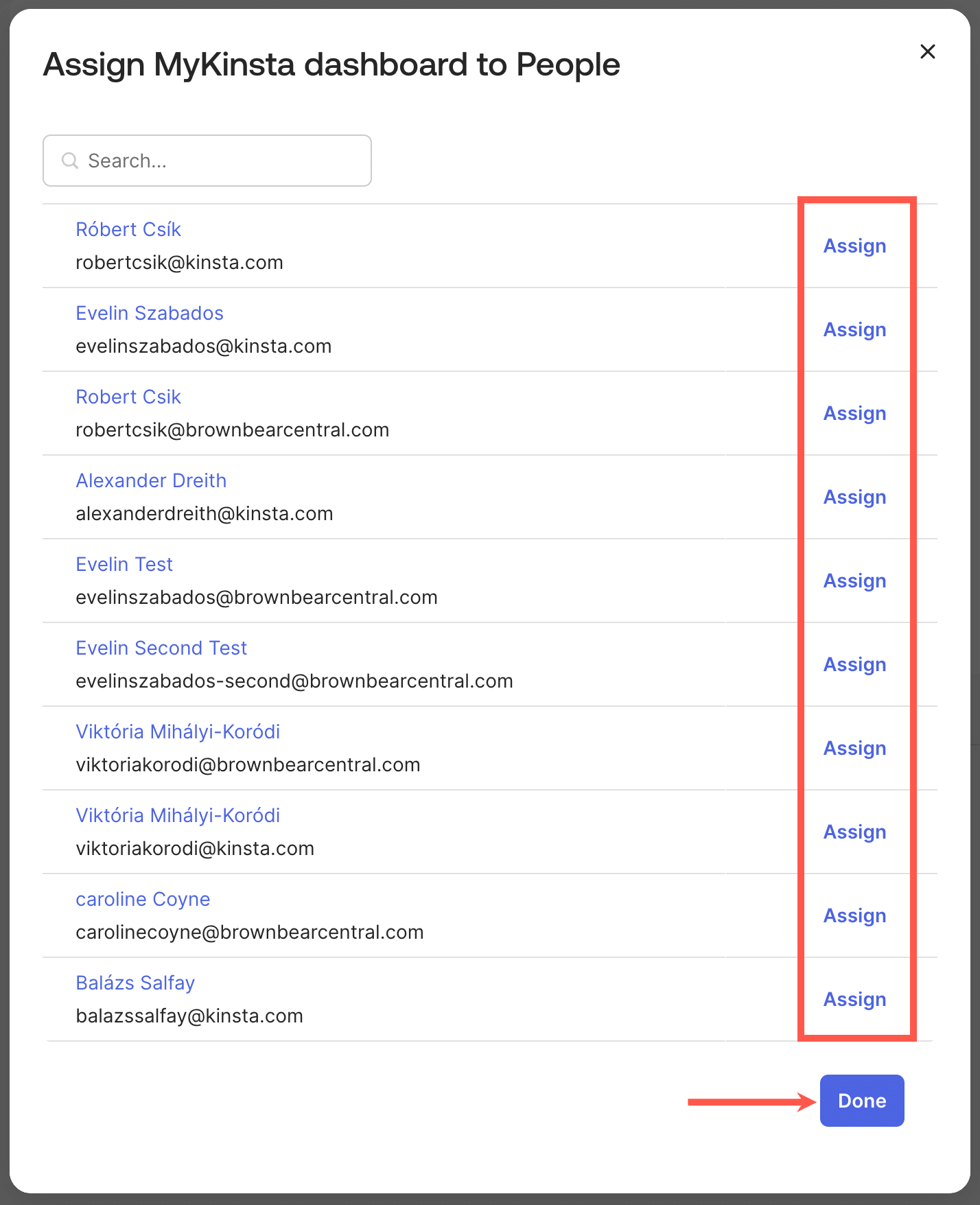

MyKinstaでSAML SSOを利用することで、ID管理の一元化とMyKinstaのマルチユーザー機能を組み合わせることができます。

IDプロバイダは、信頼できる唯一の情報源として機能し、どのチームメンバーがMyKinstaの企業アカウントにアクセスできるかを管理します。

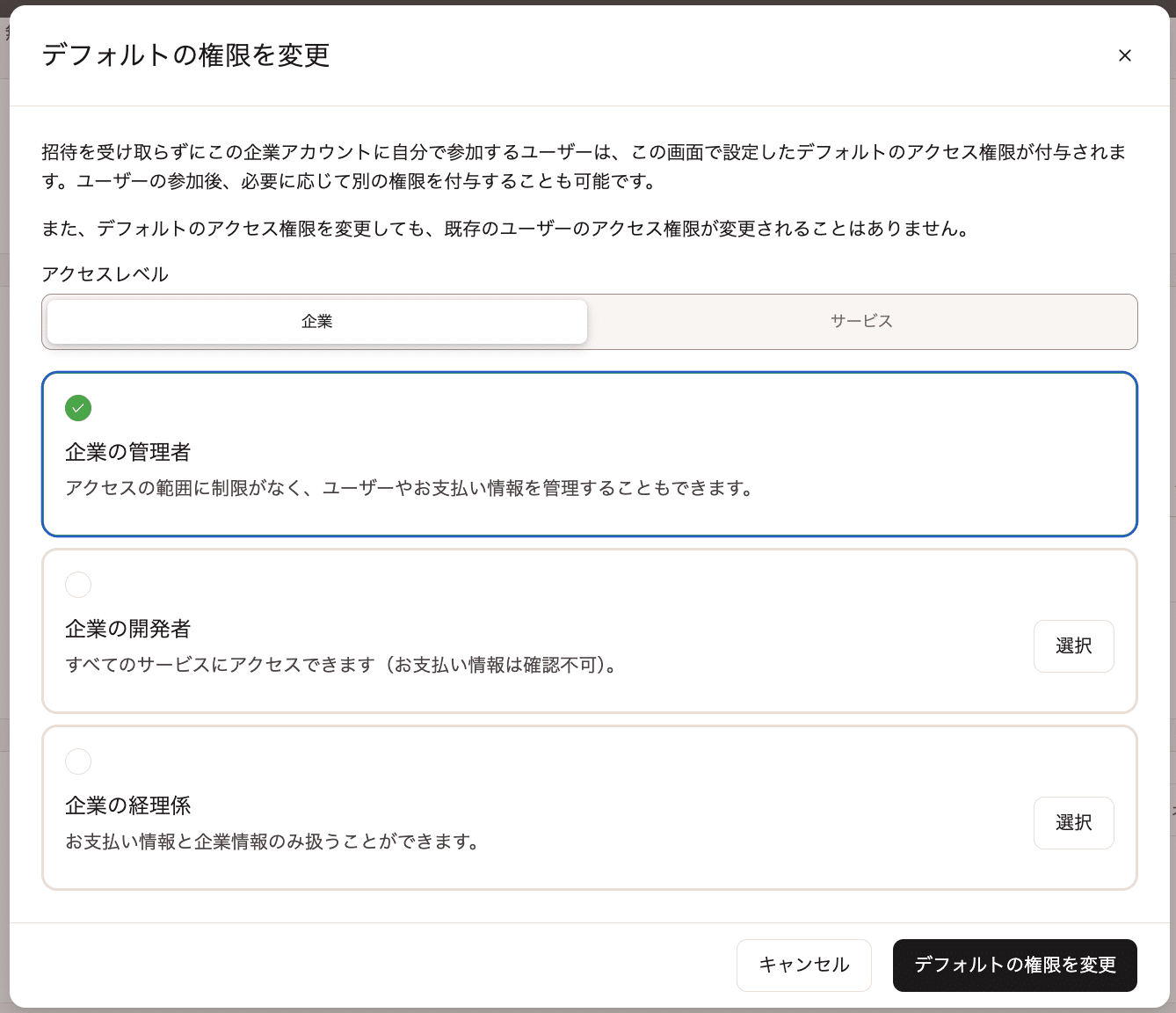

MyKinstaでは、きめ細かなユーザー管理を行うことができます。MyKinstaにユーザーがログインすると、まずはデフォルトの権限が自動的に付与され、この権限は後から企業の所有者や管理者が変更可能です。

SAML SSOを有効にすると、多要素認証や厳格なパスワード要件など、IDプロバイダ側のセキュリティポリシーによって保護され、セキュリティが強化されます。さらに、企業アカウント内のユーザーはログイン認証情報を使用する必要がなくなり、認証情報の盗難リスクを大幅に低減できます。

SAML SSOによるJITプロビジョニング

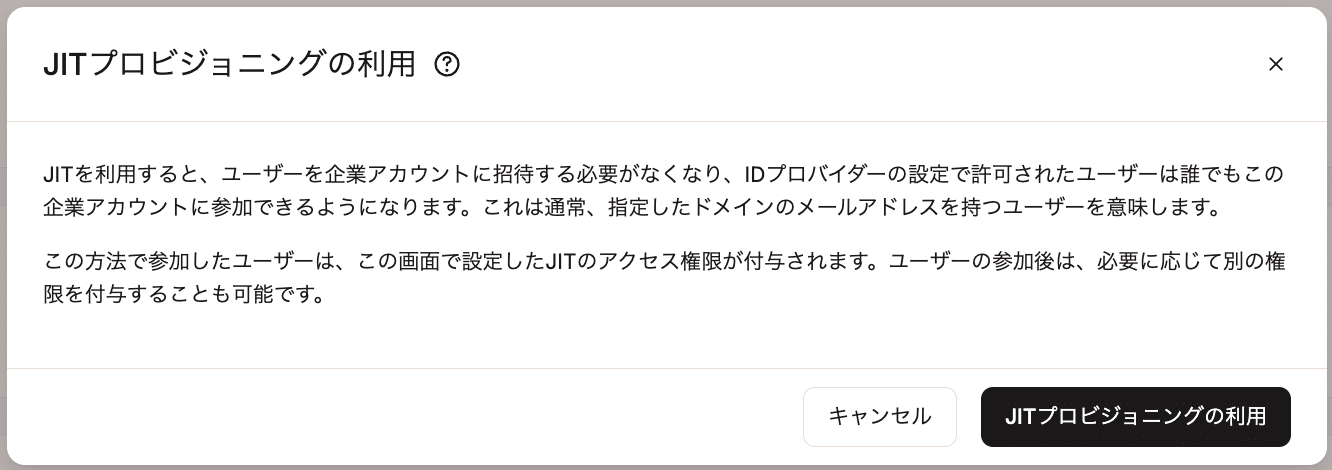

MyKinstaは、ジャストインタイム(JIT)プロビジョニングにも対応しており、ユーザーがSAML SSO経由で初めてログインした際に、MyKinstaのユーザーアカウントが自動的に作成されます。

JITプロビジョニングを有効にすると、IDプロバイダが認定するユーザーは、招待または別のユーザーアカウントなしで、MyKinstaに直接アクセスすることができます。つまり、会社のドメインのメールアドレスのみでMyKinstaにアクセスできるということになります。

JITプロビジョニングを介してMyKinstaにアクセスするユーザーには、デフォルトで「企業の開発者」のユーザー役割が割り当てられます。企業の所有者と管理者は、ユーザーの参加後にユーザー役割を変更したり、ユーザーが参加する前にデフォルトの権限を変更したりすることが可能です。

このようにオンボーディングプロセスを自動化することで、組織はオンボーディングとユーザー管理にかかる時間と労力を大幅に削減することができます。これにより、最小限の労力でチームの規模を拡大し、顧客の要求に迅速に対応できます。

効率的なプロビジョニング解除

ゼロトラストを採用する組織では、組織を離れたユーザーのアクセスを迅速かつ安全に削除することも同等に重要です。効果的なプロビジョニング解除は、データセキュリティとプライバシー規制のコンプライアンスを確保するために欠かせません。

社員が組織を去る際、チーム管理者はIDプロバイダからユーザーのアカウントを削除しなければなりません。JITプロビジョニングを利用している場合は、IDプロバイダでユーザーのアクセスを取り消すだけでは不十分で、IDプロバイダとMyKinstaの両方からユーザーを削除する必要があります。IDプロバイダからユーザーを削除するだけでは、MyKinstaの認証情報で企業アカウントにアクセスすることができてしまいます。

規制コンプライアンス

組織がセキュリティ規制に準拠し、SOC2報告書やISO 27001認証などを取得するためには、厳格なアクセス制御を実施していることを証明する必要があります。KinstaでSAML SSOを利用することで、セキュリティポリシーをすべての連携サービスに一貫して適用できるため、これらの要件への準拠を確実にします。

また、KinstaのSAML SSO対応はGDPRにも準拠しています。個人データへのアクセスを追跡できるほか、迅速なデプロビジョニングによってアクセスを適時に取り消すことで、データ最小化の原則にも従うことができます。

まとめ

KinstaのSAML SSO対応は、MyKinstaのマルチユーザー機能を補完するものです。企業アカウントに対する詳細なユーザー管理とSSOによるアクセス管理を組み合わせることで、Web制作会社はワークフローを効率化でき、オンボーディングプロセスの多くを自動化しながらアカウントのセキュリティを強化できます。

アカウント管理者は、プロビジョニングされたユーザーに定義した役割を付与したり、IDプロバイダのプロビジョニングプロセスに例外を設定したり、特定のユーザーへのアクセスをブロックしたりすることが可能です。さまざまな役割の開発者やチームメンバーを数十人抱える組織において、SAML SSOは、セキュリティ、柔軟性、および運用効率を強化するために欠かせません。

KinstaのWordPress専用マネージドクラウドサーバーにご興味がありましたら、ぜひお試しください。30日間の返金保証に加えて、初月無料プランもご用意しています。