SAML(Security Assertion Markup Language)プロトコルを使用して、MyKinstaへのアクセスを管理し、組織内のユーザーは安全なシングルサインオン(SSO)を利用できるようになりました。

MyKinstaでSAMLベースのSSOを利用すると、組織は他の社内アプリケーションへのアクセス管理に使っているのと同じ集中型IDプロバイダ(IdP)を用いて、社員にMyKinstaへのアクセスを許可できます。

Microsoft Entra ID、Okta、OneLogin、Google Workspace、Auth0、Duo、JumpCloudなど、SAMLに対応するすべてのIDプロバイダをサポートしています。

My KinstaでSAML SSOを利用する

組織のMyKinstaアクセスに対してSAML SSOを利用する際は、まずドキュメントをご覧ください。SAML SSOの設定に共通する手順に加えて、以下特定IDプロバイダ用のドキュメントもご用意しています。

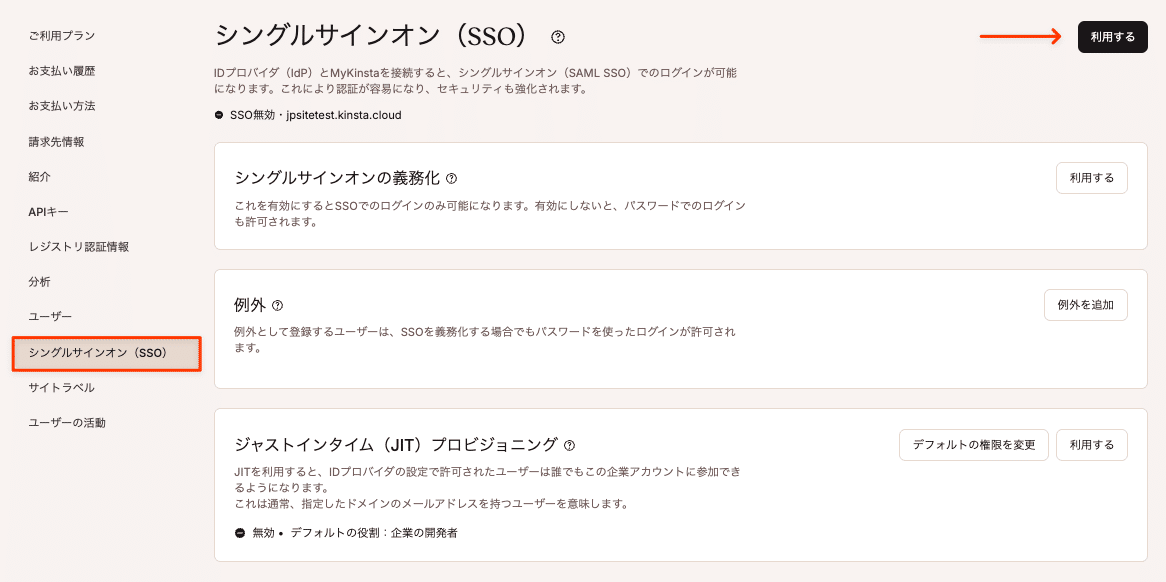

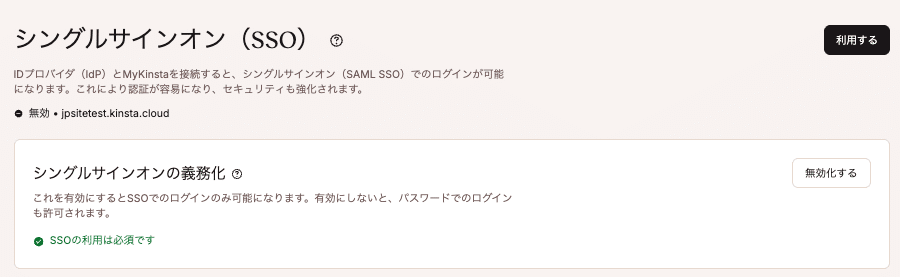

MyKinstaでの設定は、画面右上のユーザー名をクリックし、「企業の設定」>「シングルサインオン(SSO)」に移動し、「利用する」をクリックします。

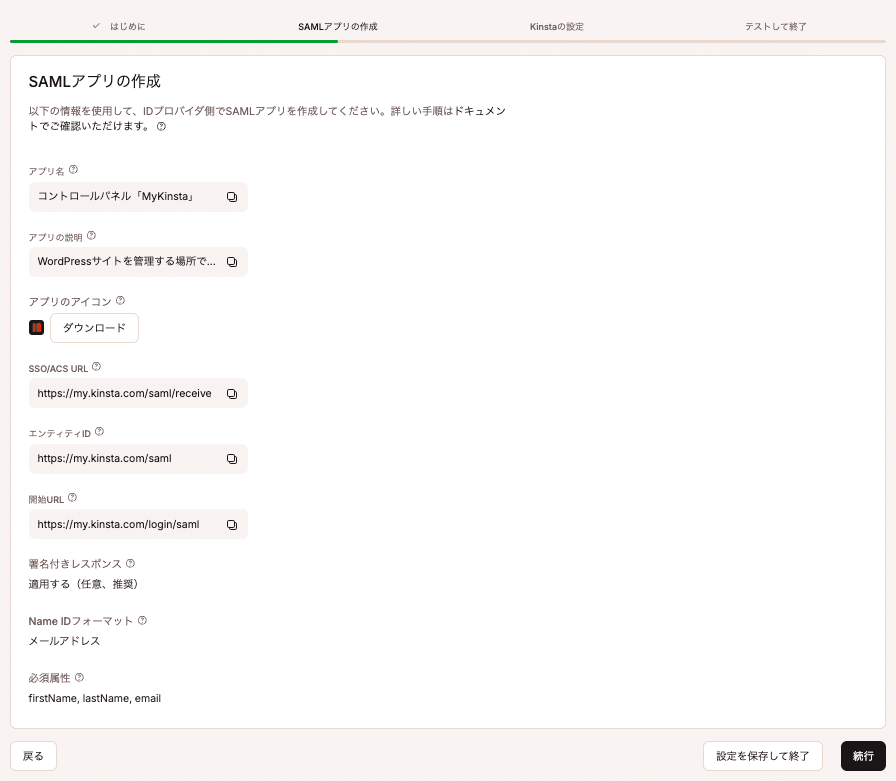

設定手順を確認の上、「続行」をクリックし、以下の情報をIDプロバイダに追加してSAMLアプリを作成します。

MyKinstaでSAMLアプリを設定なお、この作業はMyKinstaとIDプロバイダの管理画面を行き来する可能性が高いため、MyKinsta上の設定は中断していつでも再開することができます。

MyKinsta SSOと組織管理

SAMLを使ったSSOを導入する組織は、多くの場合、複数のアプリケーション間でのユーザーアクセス管理を簡素化しつつ、セキュリティを強化することを目的としています。SAMLは、多くの企業が求める安全な認証方式をサポートし、IDプロバイダはユーザー管理の集中化を可能にします。

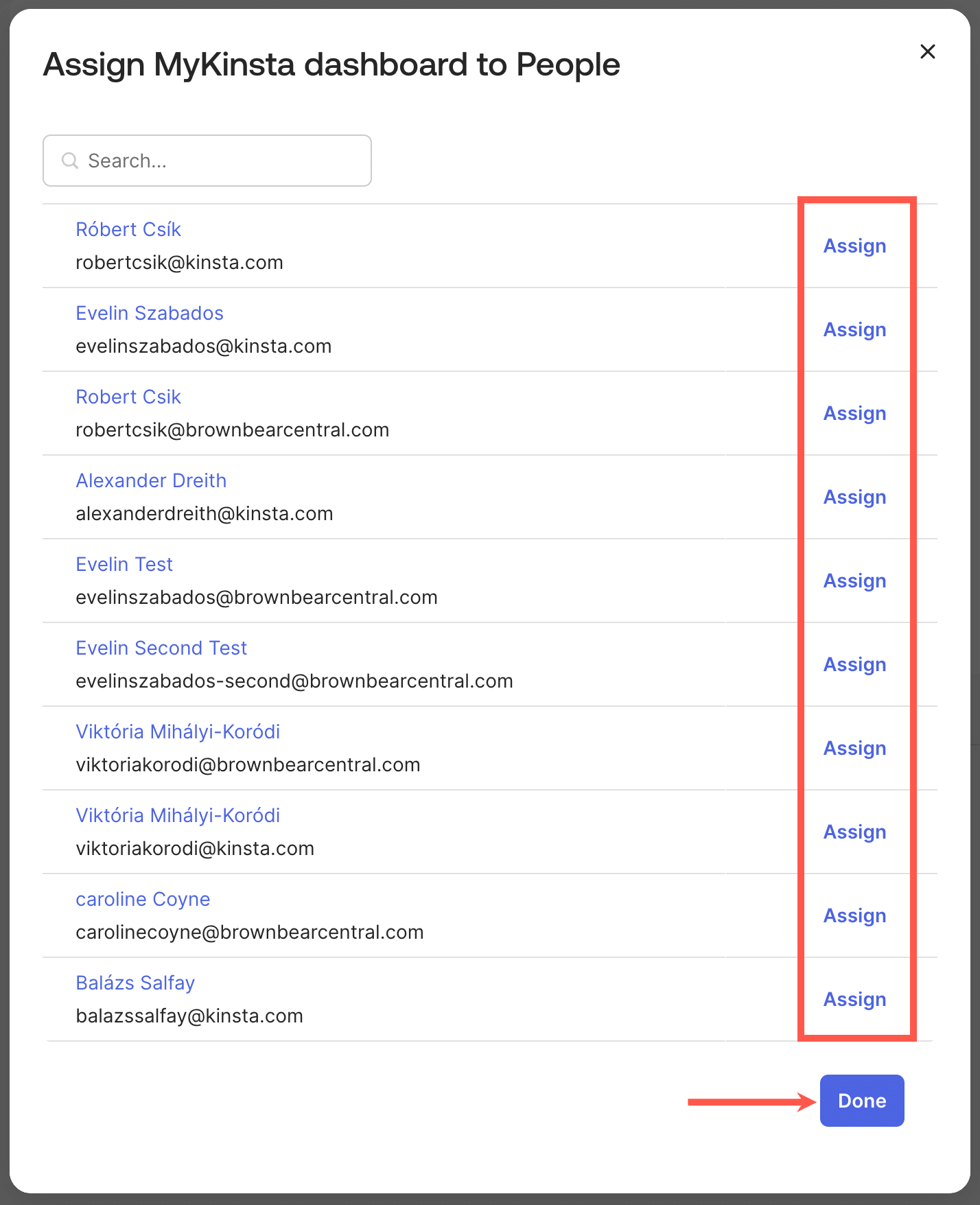

MyKinstaでSAML SSOを利用すると、組織はチームのためにMyKinstaで複数のユーザーアカウントを作成する必要がなくなります。代わりに、IDプロバイダで KinstaのSAMLアプリへのアクセス権を付与するだけで済みます。

たとえば、Oktaを利用している場合、Oktaの管理画面には以下のような画面でアクセス権を付与します。

SAML SSOを使用してMyKinstaにログインするユーザーは、MyKinstaで義務化されている二要素認証(2FA)が不要です。認証はIDプロバイダ側で直接処理され、IDプロバイダが独自に多要素認証を使用している場合もあります。

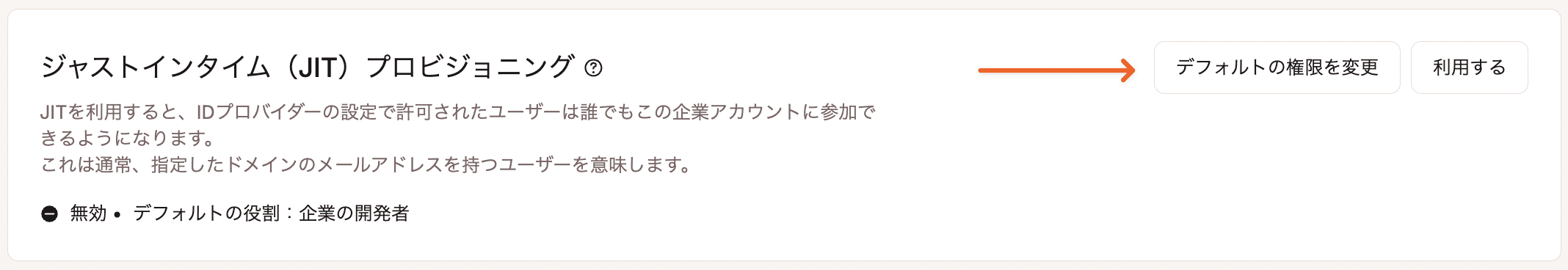

ジャストインタイム(JIT)プロビジョニング

ジャストインタイム(JIT)プロビジョニングを利用すると、IDプロバイダで承認されたユーザーは招待なしでMyKinstaにログインすることができます。これにより、IDプロバイダのアクセス要件を完全に制御することが可能です。

デフォルトでは、JITプロビジョニングを介したユーザーには、MyKinstaの「企業の開発者」の権限が割り当てられます。ユーザーの追加後は、このデフォルトのアクセス権限を変更することができます。また、JITのデフォルトの権限を変更することも可能です。

SSOの義務化と例外

SSOは、企業アカウント全体で義務化することができます。

SSOの義務化を有効にすると、必要に応じて例外を作成し、特定のユーザーのパスワードによるログインを許可することができます。この機能は、アカウントがSAML対応のIDプロバイダで管理されていないユーザーにMyKinstaのアクセスを許可したい場合に便利です。

組織向けの安全なWordPress管理

SAMLベースのSSOの導入は、組織のセキュリティ要件に応えるMyKinstaの新機能です。

Kinstaはセキュリティを重視し、ISO 27001認証の取得、SOC 2報告書の受領から、内蔵ファイアウォール、DDoS攻撃対策、ワイルドカードSSL証明書まで、徹底してお客様のデータを安全に保ちます。