Você já conta com proteção de infraestrutura de nível empresarial por meio dos recursos de segurança nativos da Kinsta, como contêineres isolados, o Cloudflare Enterprise WAF, conformidade com o SOC 2 Tipo II e autenticação de dois fatores (2FA) do MyKinsta.

No entanto, a segurança da infraestrutura representa apenas metade da equação. Os fluxos de trabalho de segurança do WordPress são necessários para interromper os ataques sofisticados que visam a plataforma diretamente para explorar vulnerabilidades de plugins e comprometer suas credenciais.

Este guia mostra como criar fluxos de segurança que aproveitam os recursos nativos da Kinsta enquanto implementam proteções essenciais no nível do WordPress.

Autenticação de dois fatores (2FA) para administradores, clientes e equipe

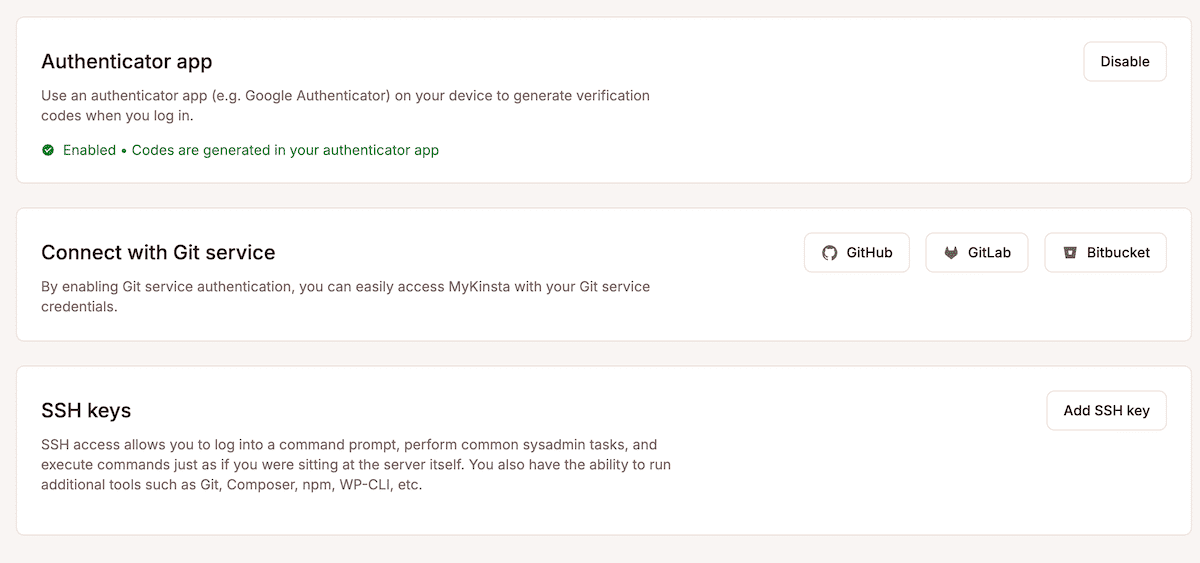

A Kinsta exige o uso de 2FA para acessar o MyKinsta, o que é um ótimo começo para proteger sua infraestrutura de hospedagem. Isso protege as configurações do servidor, as cobranças, as ferramentas de implantação e tudo o que você usa para gerenciar seus servidores e sites.

No entanto, o WordPress opera de forma independente. Por exemplo, os invasores que têm como alvo o site wp-login.php ignoram totalmente o MyKinsta. Mesmo com o bloqueio da infraestrutura da Kinsta, as credenciais válidas do WordPress concedem acesso imediato ao site a quem as tiver, sem verificação adicional.

Essa distinção é fundamental: o 2FA do MyKinsta protege o acesso à conta de hospedagem (SSH, ambiente de teste, backups e outros), enquanto o 2FA do WordPress protege qualquer acesso ao gerenciamento de conteúdo. Dessa forma, você precisa de ambas as camadas para proteger todo o seu site.

Implementando o 2FA no WordPress junto com a proteção de infraestrutura da Kinsta

Usar um plugin para adicionar 2FA ao seu site é uma etapa quase necessária. Há muitas opções disponíveis de alguns dos principais desenvolvedores de WordPress. A primeira opção é o Two-Factor, da equipe do WordPress.org.

É uma solução simples que fornece senhas únicas baseadas em tempo (TOTP), FIDO Universal 2nd Factor (U2F), códigos de e-mail e até mesmo uma configuração fictícia para testes. Há também uma série de ações e filtros para maior integração.

Para outras opções, você tem uma série de soluções:

- Você pode configurar o plugin WP 2FA da Melapress para aplicar a 2FA a todas as funções de usuário e, ao mesmo tempo, oferecer períodos de carência para o onboarding. O plugin é compatível com aplicativos TOTP (como o Google Authenticator e o Authy), códigos de e-mail e métodos de backup. A funcionalidade premium adiciona dispositivos confiáveis e recursos white label.

- O Wordfence Login Security é um spin-off do plugin principal, fornecendo autenticação autônoma sem o conjunto completo de segurança. Ele lembra os dispositivos por 30 dias e inclui o reCAPTCHA v3. O plugin também funciona com páginas de login personalizadas e XML-RPC, o que é essencial para aplicativos móveis e publicação remota.

- O plugin miniOrange SSO é ideal para ambientes corporativos, conecta o WordPress a provedores de identidade como Azure AD, Google Workspace e Okta. Os grupos de diretórios também mapeiam automaticamente as funções do WordPress, de modo que o marketing obtém acesso de editor, o suporte recebe privilégios de colaborador e assim por diante.

Todos esses plugins são gratuitos e têm configuração rápida.

Configuração de alertas em tempo real com webhooks e monitoramento

A Kinsta fornece monitoramento de infraestrutura como serviço principal: verificações de tempo de atividade a cada três minutos em dez locais globais, detecção de anomalias de desempenho e notificações por e-mail sobre interrupções. Há também o registro de atividades que rastreia todas as ações administrativas com registros de data e hora e atribuição de usuário.

Mesmo assim, os eventos no nível do WordPress precisam de monitoramento e registro adicionais para complementar a supervisão da infraestrutura da Kinsta.

A Melapress oferece uma excelente solução aqui com o WP Activity Log. Ele captura eventos específicos do WordPress com impacto mínimo no desempenho do ambiente otimizado da Kinsta.

Usando o plugin, você pode configurar alertas para eventos de segurança críticos, como criação de novos usuários, tentativas de login com falha, instalações de plugin ou tema e até mesmo modificações de arquivos principais.

Usando webhooks, você pode até mesmo conectar alertas às ferramentas de fluxo de trabalho da sua equipe. Por exemplo, se você criar um webhook de entrada do Slack, poderá configurar o WP Activity Log para enviar notificações estruturadas:

{

"event_type": "user_privilege_escalation",

"severity": "critical",

"user_affected": "[email protected]",

"role_change": "editor_to_administrator",

"timestamp": "2025-08-10T14:30:00Z",

"site": "client-production.kinsta.cloud"

}

O payload identifica o usuário que executou a ação e permite uma resposta imediata. Além disso, você pode implementar outras ferramentas complementares de monitoramento:

- O MainWP agrega eventos de segurança em todo o seu portfólio para que você possa implantá-lo em um site Kinsta dedicado para monitorar todos os seus sites. A extensão Activity Log encaminha eventos para plataformas SIEM para operações de segurança corporativa.

- O Patchstack fornece monitoramento de vulnerabilidades com alertas em tempo real. Quando as vulnerabilidades afetam seus sites, você recebe uma notificação imediata com orientações de correção. O teste de patches é um ótimo caso de uso para os ambientes de teste da Kinsta antes da implantação da produção.

Ao configurar a retenção de registros, comece com 30 dias para o GDPR, 90 dias para o PCI DSS e um ano para o HIPAA. Para retenção de longo prazo, também é uma boa ideia exportar os registros para o Google Cloud Storage.

Usando WP-CLI e Kinsta para auditar sua segurança

Todo ambiente Kinsta inclui o WP-CLI pré-instalado e acessível por SSH. Isso permite uma rápida auditoria de segurança e resposta de emergência, o que, de outra forma, levaria horas por meio de outras interfaces.

Os recursos de desenvolvedor WordPress para WP-CLI podem ajudar você a criar auditorias sistemáticas por meio de comandos específicos. Por exemplo, o comando wp user list filtra por função, enquanto as consultas ao banco de dados encontram padrões temporais:

#!/bin/bash

# Monthly user security audit

echo "=== Administrator Accounts ==="

wp user list --role=administrator --fields=ID,user_login,user_email --format=table

echo "=== Recently Created Users ==="

wp db query "SELECT user_login, user_registered FROM wp_users

WHERE user_registered > DATE_SUB(NOW(), INTERVAL 30 DAY)"

O script identifica riscos de segurança em sua base de usuários, como contas de administrador não autorizadas e padrões suspeitos de criação de usuários.

Usando o comando wp core verify-checksums, você pode verificar os arquivos principais do WordPress em relação às somas de verificação oficiais. Isso detecta modificações não autorizadas que podem indicar um comprometimento:

#!/bin/bash

# Daily integrity check

core_check=$(wp core verify-checksums 2>&1)

if echo "$core_check" | grep -v "Success"; then

echo "Alert: Core files modified"

# Send notification to team

fi

No entanto, quando o comprometimento ocorre em raras ocasiões, você pode implementar um script de bloqueio para neutralizar as ameaças e, ao mesmo tempo, preservar as evidências:

#!/bin/bash

# Emergency lockdown script

# Step 1: Preserve evidence

echo "Creating forensic backup..."

wp db export emergency_backup.sql

tar czf site_snapshot.tar.gz ~/public

# Step 2: Block public access

echo "Enabling maintenance mode..."

wp maintenance-mode activate

# Step 3: Revoke admin privileges

echo "Removing administrative access..."

wp user list --role=administrator --field=ID | while read userid;

do

wp user set-role $userid subscriber

echo "Revoked admin: User ID $userid"

done

# Step 4: Force re-authentication

echo "Invalidating all sessions..."

wp config shuffle-salts

Cada etapa tem um propósito específico: preservar as evidências da violação para investigação, impedir o acesso para evitar mais danos, revogar privilégios para neutralizar a ameaça e invalidar as sessões para forçar uma nova autenticação.

Supervisão de multisites com o MyKinsta e painéis externos

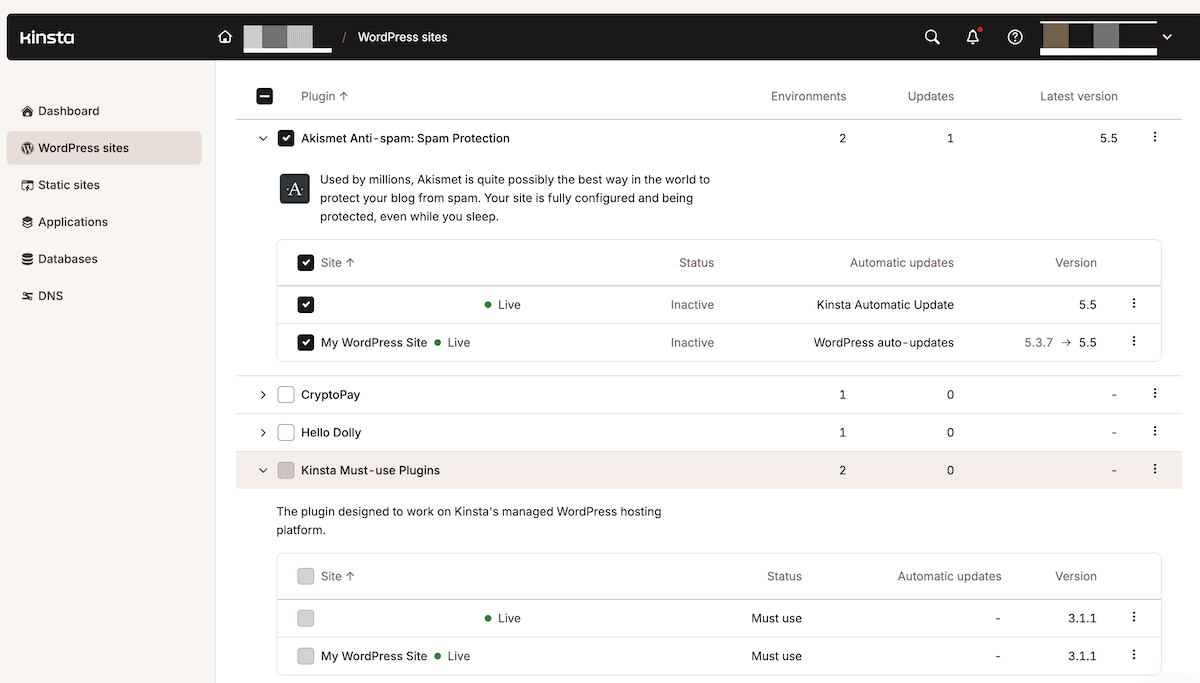

O gerenciamento de dezenas de sites WordPress geralmente exige que você combine os controles de infraestrutura do MyKinsta com as plataformas de gerenciamento do WordPress. O MyKinsta oferece ações em massa, como atualizações, backups e limpeza de cache em todo o seu portfólio (com o backup do Registro de Atividades).

As funcionalidades nativas da Kinsta são a base da sua segurança:

- Ações em massa para operações simultâneas entre sites.

- Registro de atividades para trilhas de auditoria abrangentes.

- Etiquetas personalizadas para organizar sites por cliente ou nível de segurança.

- Acesso à API para controle programático.

Você também pode estender isso com outras plataformas de gerenciamento do WordPress:

- O MainWP vai além do registro de atividades. Pode ser executado em um plano da Kinsta e ajuda a gerenciar seus sites como “filiais”. Inclui varredura de vulnerabilidades, gerenciamento centralizado de plugins, monitoramento de integridade de arquivos, endurecimento em massa e outros recursos.

- O ManageWP opera como uma solução de Software como Serviço (SaaS) para WordPress Multisite e se conecta por meio de um plugin Worker. Sua oferta premium acrescenta varredura em tempo real e relatórios white label.

Você também pode usar a API da Kinsta para criar painéis personalizados de segurança. Um ponto de partida simples seria gerar um painel básico para monitorar métricas de segurança.

// Kinsta API security monitoring

async function checkSitesSecurity() {

const response = await fetch('https://api.kinsta.com/v2/sites', {

headers: {

'Authorization': `Bearer ${process.env.KINSTA_API_KEY}`

}

});

const sites = await response.json();

// Check each site's security status

return sites.map(site => ({

name: site.name,

ssl_active: site.ssl?.status === 'active',

php_current: parseFloat(site.php_version) >= 8.0,

backup_recent: site.backups?.[0]?.created_at > Date.now() - 86400000

}));

}

No entanto, ao implementar isso, você deve se certificar de que está atento aos principais indicadores de segurança da infraestrutura: verificar os status do SSL, as versões do PHP e a data do último backup.

Transparência de segurança voltada para o cliente

Independentemente das ferramentas ou fluxos adotados, seus clientes precisam de evidências claras de que o investimento deles está, de fato, protegendo seus sites. Manter uma política de transparência em relação às suas práticas de segurança fortalece a confiança e justifica os contratos de manutenção.

A estrutura e o formato dos relatórios ficam a seu critério. Porém, é recomendável incluir métricas e análises que demonstrem tanto a segurança da infraestrutura quanto do aplicativo. Por exemplo, você pode incluir métricas da Kinsta:

- Percentual de tempo de atividade e histórico de incidentes.

- Tentativas de DDoS bloqueadas pelo Cloudflare.

- Status e datas de renovação de certificados SSL.

- Taxas de sucesso e disponibilidade de backups.

- Versão do PHP e patches de segurança aplicados.

E também métricas específicas do WordPress:

- Número de tentativas de login bloqueadas.

- Vulnerabilidades detectadas e corrigidas.

- Alterações de privilégios de usuários.

- Resultados de verificação de integridade de arquivos.

- Relatórios de varreduras de segurança.

Dependendo do relatório que você deseja, a inclusão de métricas de negócios também pode ser útil. Por exemplo, ele pode listar a receita que você protegeu durante os ataques, como manteve a conformidade, a disponibilidade do site e muito mais.

Alguns clientes podem precisar de visibilidade em tempo real, o que pode ser mais simples de implementar do que você imagina. Por exemplo, usando o sistema de funções e capacidades do WordPress, você pode criar protocolos de acesso restrito:

/**

* Create client security viewer role

* Based on WordPress Roles and Capabilities documentation

*/

function create_security_viewer_role() {

remove_role('security_viewer');

add_role('security_viewer', 'Security Viewer', array(

'read' => true,

'view_security_reports' => true,

'view_activity_logs' => true

));

}

add_action('init', 'create_security_viewer_role');

/**

* Restrict viewer access to sensitive areas

*/

function restrict_viewer_access() {

$user = wp_get_current_user();

if (in_array('security_viewer', $user->roles)) {

$restricted = array('plugins.php', 'themes.php', 'users.php');

$current = basename($_SERVER['SCRIPT_NAME']);

if (in_array($current, $restricted)) {

wp_redirect(admin_url('index.php'));

exit;

}

}

}

add_action('admin_init', 'restrict_viewer_access');

O resultado final dessa implementação cria uma função de Visualizador (Viewer) com permissões limitadas. Isso permite oferecer aos clientes monitoramento de segurança em tempo real, ao mesmo tempo em que evita qualquer modificação crítica enquanto eles navegam.

Resumo

Criar fluxos de segurança eficazes no WordPress com a Kinsta exige proteções tanto no nível de infraestrutura quanto no nível de aplicativo.

A Kinsta fornece a base por meio de sua tecnologia de contêineres isolados, WAF do Cloudflare, 2FA obrigatória e recursos avançados de monitoramento. Já os fluxos de segurança no nível do WordPress exigem plugins adicionais para preencher as lacunas, mas juntos, formam uma arquitetura de segurança completa e escalável.

Algumas dessas ferramentas também se integram perfeitamente à infraestrutura da Kinsta. Por exemplo, você tem WP-CLI disponível em todos os servidores, APIs para automação e operações em massa para otimizar a eficiência.

Se você estiver pronto para criar fluxos de trabalho de segurança WordPress de nível empresarial, explore a hospedagem gerenciada para WordPress da Kinsta e descubra como a infraestrutura adequada torna a segurança simples de gerenciar em escala.