Se você acompanha regularmente newsletter sobre WordPress ou as atualizações de segurança cibernética, provavelmente já notou um padrão familiar: quase toda semana, há um novo relatório sobre uma vulnerabilidade de plugin de WordPress. Por que isso está acontecendo com tanta frequência?

Uma das razões para essas vulnerabilidades é que o desenvolvimento de plugins no ecossistema do WordPress é vasto e envolve muitos desenvolvedores que não são diretamente afiliados ao próprio WordPress. Embora o WordPress forneça diretrizes claras para garantir a segurança, a grande escala e a complexidade do ecossistema – com milhares de plugins e temas trabalhando juntos – podem dificultar a identificação de todas as falhas potenciais.

Além disso, os desenvolvedores, às vezes, têm pressa para lançar atualizações ou novos recursos, e até mesmo programadores bem-intencionados podem negligenciar questões de segurança, permitindo que hackers explorem essas vulnerabilidades.

Quando uma vulnerabilidade é descoberta, os hackers podem usar várias explorações técnicas para comprometer seu site. Os métodos comuns incluem XSS (cross-site scripting), injeção de SQL e CSRF (cross-site request forgery). Essas explorações permitem que os hackers realizem uma série de atividades mal-intencionadas, como:

- Redirecionar visitantes para sites maliciosos.

- Injetar anúncios de spam e conteúdo indesejado em seu site.

- Instalar malware (por exemplo, infectar arquivos como

wp-feed.php) para executar outros ataques. - Criar contas de administrador desonestas para assumir o controle do seu site.

- Usar seu servidor para lançar ataques DDoS ou enviar e-mails de spam.

Esses ataques podem prejudicar o desempenho do site, reduzir a classificação de SEO e, o mais importante, prejudicar seus negócios, sua receita e sua reputação.

No entanto, é importante observar que as vulnerabilidades dos plugins em si não são o único problema. Um dos principais motivos do sucesso desses ataques é que muitos usuários do WordPress não atualizam seus plugins. Este artigo explora por que essas vulnerabilidades estão aumentando e o que você pode fazer para proteger seu site.

A verdadeira causa da maioria dos hacks no WordPress

Quando sites WordPress são invadidos, é comum culpar o provedor de hospedagem ou os plugins que supostamente abriram as portas para os invasores. É verdade que as vulnerabilidades dos plugins desempenham um papel significativo. De acordo com o relatório de vulnerabilidade do WordPress de 2022 da SolidWP, 93% das vulnerabilidades do WordPress foram causadas por plugins. No entanto, o problema subjacente geralmente é a negligência do usuário.

A maioria dos hacks ocorre não porque a plataforma ou os plugins são inerentemente inseguros, mas porque os usuários não atualizam seus plugins em tempo hábil ou porque alguns plugins são abandonados.

Para entender melhor como essas vulnerabilidades expõem seu site, vamos examinar mais de perto os dois principais fatores:

Plugins desatualizados

Quando uma falha de segurança é descoberta em um plugin, os desenvolvedores geralmente trabalham rapidamente para criar um patch. Assim que o patch está pronto, ele é lançado como uma atualização, e um aviso é enviado alertando os usuários para aplicá-lo.

No entanto, muitas vezes há um atraso entre o aviso e o momento em que os usuários realmente atualizam seus plugins. Hackers aproveitam essa lacuna, escaneando a web em busca de sites que ainda não corrigiram a vulnerabilidade.

Um exemplo notável disso foi a vulnerabilidade do plugin File Manager descoberta em setembro de 2020, que afetou mais de 600.000 sites WordPress. Essa vulnerabilidade de execução remota de código de dia zero permitia que os invasores acessassem a área de administração, executassem códigos maliciosos e carregassem scripts prejudiciais em sites que executavam versões mais antigas do plugin (versões 6.0 a 6.8). Embora os desenvolvedores tenham lançado uma versão corrigida (File Manager 6.9) em poucas horas, mais de 300.000 sites permaneceram vulneráveis porque os usuários não atualizaram seus plugins, e os hackers exploraram rapidamente esse atraso.

Esse exemplo mostra como pode ser perigoso um simples atraso na aplicação de atualizações, deixando claro que a negligência do usuário na atualização de plugins é uma das principais causas de invasões do WordPress.

Plugins abandonados

Os plugins abandonados são uma bomba-relógio para muitos sites WordPress. Embora a equipe do WordPress remova permanentemente alguns desses plugins do repositório, muitos permanecem ativos em sites sem manutenção contínua ou atualizações de segurança.

Somente em 2023, 827 plugins e temas foram registrados como abandonados, um aumento significativo em relação aos 147 de 2022. Desses, mais da metade (58,16%) foi removida permanentemente devido a sérios problemas de segurança.

Por exemplo, o plugin Eval PHP foi abandonado por mais de uma década antes que os hackers começassem a explorá-lo em 2023. O plugin, que foi originalmente projetado para permitir que os usuários executassem código PHP em posts e páginas de WordPress, tornou-se uma ferramenta para os invasores injetarem backdoors em sites. Como o Eval PHP não era mais mantido, as vulnerabilidades de segurança permaneceram sem correção, e os hackers se aproveitaram disso, usando o plugin para obter acesso não autorizado a sites.

Uma vez dentro, os invasores podiam roubar informações confidenciais, assumir o controle total de um site ou usá-lo como parte de campanhas maliciosas maiores, como ataques DDoS. Mesmo a remoção do plugin nem sempre resolvia o problema, pois hackers podiam persistir em sites comprometidos escondendo backdoors no conteúdo do site.

Isso destaca os perigos do uso de plugins abandonados. Quando um plugin não é mais mantido, suas vulnerabilidades se tornam pontos de entrada permanentes para os hackers. Os proprietários de sites devem ser proativos na remoção desses plugins e substituí-los por alternativas compatíveis para manter seus sites seguros.

Como proteger seu site WordPress

Considerando o número crescente de vulnerabilidades de plugins e os riscos apresentados por plugins desatualizados e abandonados, é essencial que você tome medidas proativas para proteger seu site WordPress. Aqui estão algumas etapas práticas que você pode seguir para minimizar os riscos e manter seu site seguro:

1. Use um provedor de hospedagem de qualidade

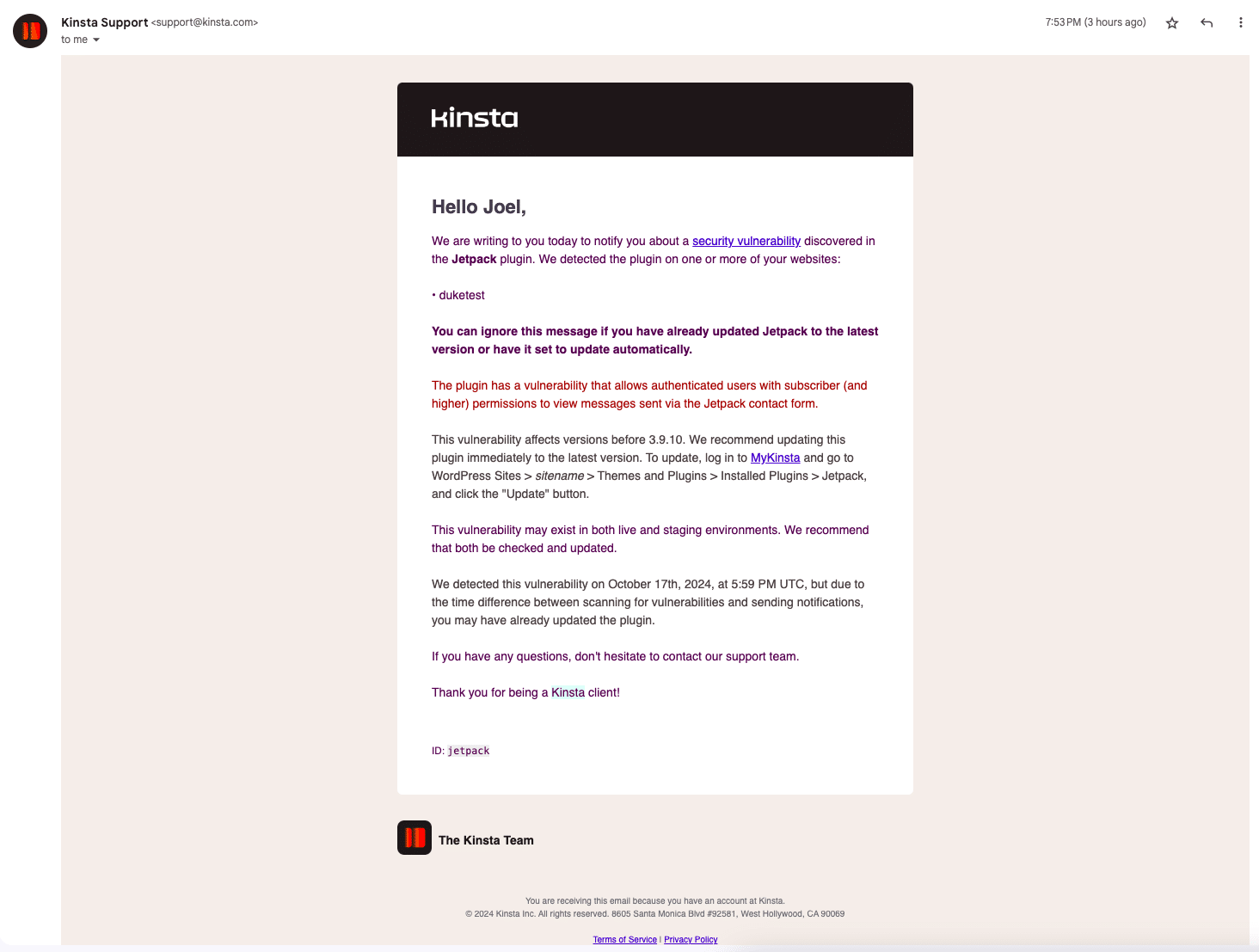

Seu provedor de hospedagem pode desempenhar um papel crucial na segurança do seu site WordPress, oferecendo medidas de segurança para evitar ataques comuns. Por exemplo, a Kinsta envia alertas de vulnerabilidade por e-mail para as caixas de entrada dos clientes sempre que são relatadas vulnerabilidades para plugins instalados em seus sites.

Muitas pessoas criam sites WordPress e se esquecem deles, ou dependem de agências que gerenciam centenas de sites ao mesmo tempo. É fácil perder o controle das atualizações de segurança. É exatamente por isso que é tão importante ter um provedor de hospedagem de sites que esteja procurando ativamente por vulnerabilidades.

Veja o exemplo do plugin Jetpack, que ganhou as manchetes recentemente. Seus desenvolvedores lançaram uma atualização que corrigiu uma vulnerabilidade crítica que afetava 27 milhões de sites – uma vulnerabilidade que havia passado despercebida desde 2016!

A falha permitia que qualquer usuário conectado visualizasse os envios de formulários de outros usuários. A equipe do Jetpack confirmou que não havia evidências de exploração, mas assim que a atualização foi lançada, eles alertaram que alguém poderia tentar tirar proveito de sites não corrigidos.

Na Kinsta, enviamos imediatamente um relatório de vulnerabilidade a todos os nossos clientes que usam o Jetpack, pedindo que fizessem a atualização e explicando por que ela era necessária. Esse é o tipo de suporte proativo de que você precisa em um provedor de hospedagem de sites de qualidade.

Outras maneiras pelas quais um bom provedor de hospedagem de sites pode proteger seu site incluem:

- Detecção e limpeza de malware – Seu provedor de hospedagem de sites deve verificar regularmente a existência de malware para garantir a segurança do seu site. Na Kinsta, realizamos varreduras periódicas de malware nos contêineres dos clientes para detectar a maioria das impressões digitais maliciosas. Se algum malware for detectado, nossa equipe de abuso o limpará imediatamente e o notificará. Se o seu site já tiver sofrido um ataque e você não estiver ciente, nosso processo de varredura foi projetado para identificar comprometimentos. Como parte do nosso compromisso com a sua segurança, temos uma promessa de segurança: Caso o seu site for invadido enquanto estiver hospedado conosco, ajudaremos a corrigi-lo gratuitamente. Confira nosso processo de remoção de malware para obter mais detalhes.

- Firewall e monitoramento de segurança – Um firewall protege seu site contra tráfego malicioso, bloqueando invasores antes que eles possam acessar seus plugins. Sem isso, hackers podem facilmente explorar vulnerabilidades em plugins desatualizados. Na Kinsta, oferecemos tecnologia de firewall que ajuda a proteger nossa rede contra ameaças comuns. Nossa integração com o Cloudflare fornece proteção contra DDoS e usamos o firewall do Google Cloud Platform para manter nossa infraestrutura segura.

Além disso, certifique-se de que seu site tenha backups automáticos diários configurados. Assim, se ele for comprometido, você poderá restaurá-lo rapidamente para uma versão anterior, minimizando o tempo de inatividade e prevenindo a perda de dados.

2. Mantenha os plugins atualizados

Uma das maneiras mais simples e eficazes de proteger seu site WordPress é garantir que todos os plugins, temas e o núcleo do WordPress estejam atualizados. A maioria das atualizações inclui patches de segurança que tratam de vulnerabilidades conhecidas, e se você não aplicar essas atualizações, seu site ficará exposto.

Para garantir que seus plugins estejam sempre atualizados, siga estas etapas:

- Verifique regularmente se há atualizações de plugins no painel do WordPress.

- Considere a possibilidade de configurar um processo automatizado para lidar com atualizações e acionar alertas para plugins essenciais quando estiverem desatualizados. Na Kinsta, nossa API expõe endpoints que permitem criar ferramentas para automatizar o processo de atualização de plugins. O painel MyKinsta também inclui um recurso de atualização em massa, permitindo que você atualize um plugin em vários sites com apenas um clique.

- Defina um cronograma para revisar e atualizar os plugins que não são atualizados automaticamente.

3. Remova plugins abandonados ou sem suporte

Os plugins abandonados são um dos maiores riscos de segurança para os sites WordPress. Se um plugin não é mais mantido pelo desenvolvedor, ele deixa de receber atualizações críticas de segurança, tornando-se vulnerável a ataques.

Para proteger seu site, siga estas práticas:

- Realize auditorias regulares dos plugins instalados e remova aqueles que não são atualizados há muito tempo.

- Substitua plugins desatualizados ou sem suporte por alternativas que sejam ativamente mantidas.

- Verifique no repositório de plugins do WordPress a data da última atualização e a atividade do desenvolvedor.

4. Use somente plugins confiáveis

Nem todos os plugins e temas têm o mesmo nível de segurança. Instalar plugins de fontes não verificadas pode expor seu site a códigos maliciosos ou softwares mal desenvolvidos.

Para minimizar os riscos, certifique-se de:

- Utilizar plugins e temas disponíveis no repositório oficial do WordPress ou de desenvolvedores conhecidos com histórico comprovado.

- Verificar avaliações, classificações e o número de instalações ativas antes de instalar um plugin.

- Priorizar plugins que sejam regularmente atualizados e mantidos por seus desenvolvedores.

- Evitar plugins com histórico de vulnerabilidades ou práticas de segurança questionáveis.

5. Limite o número de plugins que você instala

Cada plugin que você instala em seu site introduz vulnerabilidades potenciais, por isso é importante limitar o número de plugins que você usa. Ao escolher um provedor de hospedagem de qualidade como a Kinsta, você pode evitar a instalação de plugins desnecessários para tarefas já incorporadas ao seu ambiente de hospedagem.

Por exemplo, os usuários da Kinsta não precisam instalar plugins separados para:

- Backups — A Kinsta oferece backups automáticos diários, eliminando a necessidade de um plugin de backup.

- Varredura de malware — A Kinsta realiza varreduras de malware integradas, dispensando a necessidade de plugins adicionais de segurança.

- Integração de CDN — Com a integração do Cloudflare integrada na Kinsta, não é necessário instalar um plugin de CDN.

- Proteção contra vulnerabilidades — A Kinsta monitora proativamente vulnerabilidades de segurança e age para proteger seu site, dispensando plugins específicos para ataques de vulnerabilidade.

Ao usar menos plugins, você reduz a superfície de ataque e minimiza o risco de vulnerabilidades relacionadas a plugins, mantendo um melhor desempenho do site.

6. Limite o acesso administrativo e habilite autenticação forte

Ao limitar o acesso à área de administração do WordPress, você reduz o risco de acesso não autorizado. O uso de senhas fortes e a ativação da autenticação de dois fatores (2FA) fortalecem ainda mais a segurança do seu site. Veja como você pode fazer isso:

- Certifique-se de que apenas usuários confiáveis tenham acesso administrativo ao seu site WordPress.

- Use senhas fortes e exclusivas, exigindo o mesmo de todos os usuários com acesso ao painel administrativo.

- Habilite 2FA para adicionar uma camada extra de proteção contra tentativas de login forçadas, dificultando a entrada de invasores.

- Restrinja o acesso ao login a IPs, intervalos de IP ou localizações geográficas específicas. Por exemplo, se sua loja WooCommerce vende apenas para clientes nos EUA, você pode limitar a criação de contas e o acesso ao login apenas para usuários dos EUA, reduzindo a exposição do site a ataques.

7. Monitore os relatórios de vulnerabilidade

Manter-se informado sobre problemas de segurança com seus plugins e temas ajuda você a agir rapidamente antes que os hackers possam explorar as vulnerabilidades. Para que você fique por dentro das possíveis ameaças, certifique-se de:

- Inscreva-se em relatórios de segurança ou serviços como WPScan, Wordfence ou iThemes Security para alertas em tempo real sobre vulnerabilidades.

- Verifique regularmente atualizações de vulnerabilidades relacionadas aos plugins do seu site.

- Tome medidas imediatas se os plugins ou temas instalados forem sinalizados como vulneráveis.

Resumo

A proteção do seu site exige vigilância contínua. Os plugins desatualizados e abandonados são duas das portas de entrada mais populares para os hackers, mas a boa notícia é que esses riscos podem ser gerenciados com a hospedagem certa.

Na Kinsta, estamos comprometidos em garantir que seu site WordPress permaneça seguro. Nossa plataforma de hospedagem oferece uma variedade de recursos de segurança integrados para proteger seu site contra ameaças, incluindo relatórios proativos de vulnerabilidades, certificados SSL gratuitos, dois firewalls robustos e integração com o Cloudflare para proteção avançada contra ataques DDoS e outras vulnerabilidades.

Para saber mais sobre como os recursos de segurança da Kinsta podem ajudar você, fale com nossa equipe de vendas hoje mesmo!