Las organizaciones dependen diariamente de innumerables aplicaciones y servicios online, cada uno de los cuales requiere distintos inicios de sesión, lo que convierte la gestión de contraseñas en un reto cada vez mayor.

Tu equipo puede utilizar a diario un CRM, una intranet, un chat de trabajo y otros servicios de terceros, como el panel de control de tu proveedor de alojamiento. Si esto te resulta familiar, es probable que necesites un sistema de autenticación centralizado que permita a los miembros de tu equipo utilizar las mismas credenciales de inicio de sesión en numerosos sitios web y plataformas.

Aquí es donde entra en juego el Inicio de Sesión Único (SSO), una solución diseñada para agilizar la autenticación, mejorar la seguridad y aumentar la eficiencia de los flujos de trabajo de tu equipo. Para los negocios online, el SSO es más que una simple funcionalidad. Es una potente herramienta que puede ayudarte a reforzar la seguridad de tu organización y mejorar los procesos empresariales.

La integración de SSO con el panel de control de MyKinsta mediante el lenguaje SAML (Security Assertion Markup Language) está diseñada específicamente para este fin: centraliza el control de acceso con los principales proveedores de identidad, automatiza el proceso de incorporación mediante el aprovisionamiento JIT y refuerza la seguridad de tu cuenta de alojamiento y los datos de tus clientes.

Este artículo explora los aspectos clave del SAML SSO. Aprenderás qué es y por qué es un elemento imprescindible para adoptar una política de zero trust (política de confianza) en tu empresa.

Hay mucho que contar, ¡así que empecemos!

Qué es SAML SSO y cómo funciona

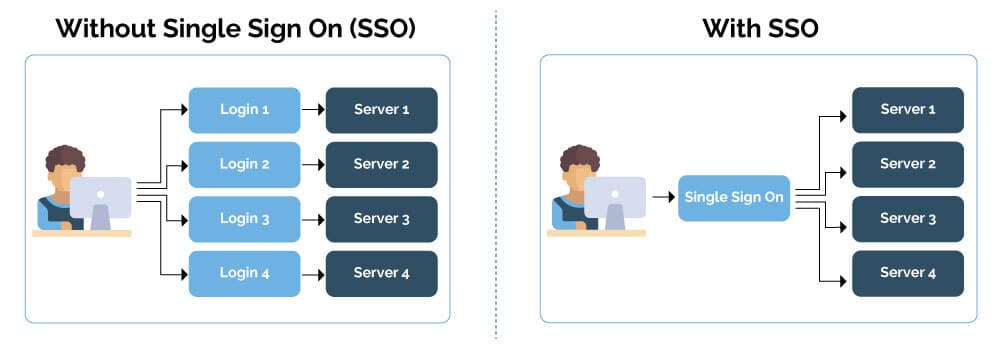

El SSO SAML es un esquema de autenticación que permite a un usuario iniciar sesión de forma segura en múltiples aplicaciones o servicios de software independientes utilizando un único conjunto de credenciales. Los usuarios no necesitan almacenar ni gestionar múltiples contraseñas para diferentes servicios; solo tienen que iniciar sesión en uno de ellos para acceder a los demás de forma segura.

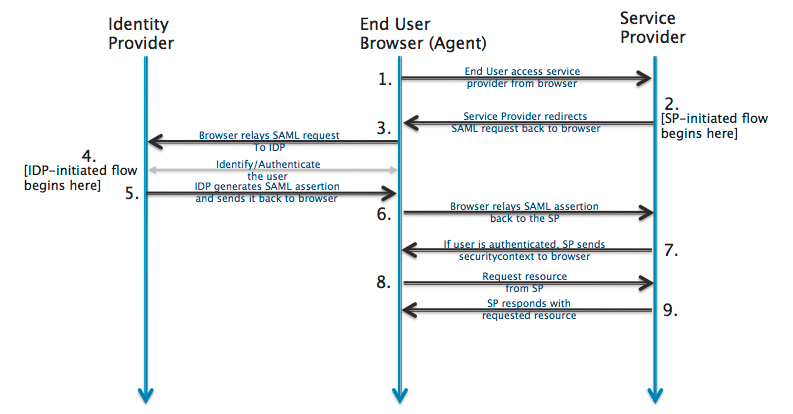

Un sistema SSO tiene dos actores clave: el proveedor de servicios y el proveedor de identidades.

- El proveedor de servicios (SP) es la aplicación, servicio web o recurso al que quiere acceder un usuario final. Puede ser una intranet, un CRM o un servicio de terceros.

- El proveedor de identidad (IdP) es un servicio o sistema que crea, mantiene y gestiona la información de identidad y proporciona servicios de autenticación a servicios de terceros.

Así es como funciona:

- Un usuario intenta iniciar sesión en una aplicación, como un sitio web de WordPress o el panel de control de tu proveedor de alojamiento.

- Si la aplicación (el SP) detecta que el usuario no está autenticado, lo redirige al Proveedor de Identidad.

- A continuación, el IdP pide al usuario que inicie sesión con sus credenciales.

- El IdP verifica las credenciales del usuario. Si son correctas, el IdP autentica al usuario y genera un token de seguridad.

- El IdP envía el token de seguridad al SP.

- El SP recibe el token, lo valida y concede el acceso al usuario.

Aquí tienes algunos IdP populares:

- Microsoft Entra ID: El servicio de gestión de identidades y accesos basado en la nube de Microsoft. Diseñado para una integración perfecta con los servicios de Microsoft 365 y Azure, puede integrarse con miles de aplicaciones SaaS. Es compatible con los protocolos SAML, OAuth 2.0 y OpenID Connect, así como con una amplia gama de métodos de autenticación.

- Google Identity Platform: Una solución escalable y segura de gestión de identidades y accesos basada en la infraestructura global de Google. Es compatible con los protocolos de autenticación estándar del sector, como SAML, OAuth 2.0 y OpenID Connect.

- Okta: Un servicio de gestión de identidades de nivel empresarial. Okta admite los protocolos de autenticación más comunes, como Kerberos, LDAP, OAuth 2.0, RADIUS y SAML.

- Auth0: Ahora parte de Okta, Auth0 es una plataforma de gestión de identidades y accesos con gran flexibilidad y opciones de personalización para que los desarrolladores creen aplicaciones a medida. Es compatible con los protocolos estándar del sector, como OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP, etc.

- Keycloak: Una solución de código abierto para la Gestión de Identidades y Accesos (IAM) desarrollada por Red Hat y publicada bajo la Licencia Apache 2.0. Se basa en protocolos estándar y es compatible con OpenID Connect, OAuth 2.0 y SAML.

SAML SSO vs login social

El SSO SAML se confunde a menudo con el inicio de sesión social, pero hay diferencias clave entre ambos. El inicio de sesión social es una implementación específica del inicio de sesión único, pero tiene diferencias importantes y casos de uso específicos.

Al igual que Kinsta SAML SSO, el inicio de sesión social permite a los usuarios acceder a varios servicios con una única identidad gestionada por un proveedor de identidades. Con el inicio de sesión social, el proveedor de identidad (IdP) es una red social, como Facebook, Google o GitHub.

Los dos sistemas de autenticación se parecen en que ambos utilizan protocolos comunes, como OAuth 2.0 y OpenID Connect, para permitir la autenticación a través de un único proveedor de servicios. En ambos escenarios, la experiencia de autenticación y la administración de las credenciales de acceso mejoran considerablemente, al igual que la seguridad del sistema y la productividad del equipo de TI.

Sin embargo, existen diferencias significativas entre ambos sistemas.

B2B vs B2C: El SSO es un sistema de autenticación y gestión de identidades diseñado principalmente para empresas. El inicio de sesión social es un tipo de SSO orientado a los consumidores y utilizado en aplicaciones o sitios web de terceros.

Plataformas públicas vs a IdP internos o dedicados: El tipo de IdP también es diferente. Para el inicio de sesión social, el IdP es una red social o plataforma pública. Para el SSO empresarial, el proveedor de identidad puede ser un sistema interno o un IdP dedicado, como Okta, Auth0 o Microsoft Entra ID.

Accesibilidad y control: Los IdP de inicio de sesión social son plataformas de consumo accesibles a cualquiera que tenga una cuenta y no requieren una configuración compleja por parte de un equipo de TI cualificado.

Por el contrario, el SSO implica la configuración del sistema y la gestión de identidades, que son responsabilidad de una organización. La organización determina qué datos compartir, qué protocolos utilizar y qué políticas de seguridad adoptar (como la autenticación de dos factores).

Compartir datos: Con el inicio de sesión social, los proveedores de servicios pueden compartir los datos de los usuarios en función de los permisos concedidos.

En cambio, el SSO tradicional sólo comparte los datos necesarios para la autenticación y la autorización, sin exponer información personal.

Por qué el SSO es esencial para las organizaciones modernas

El SSO es un elemento clave en el ecosistema digital actual. Aumenta la seguridad, mejora la experiencia del usuario y agiliza la gestión de usuarios.

Seguridad sólida

El SSO centraliza la gestión de identidades en un sistema seguro y especializado: el IdP. En pocas palabras, gracias al SSO, tu sitio ya no necesita gestionar directamente el proceso de autenticación, porque esta responsabilidad se delega en el IdP. Esto reduce los riesgos asociados a la gestión incorrecta de la información de inicio de sesión y de las cuentas. Veámoslo más de cerca.

Contraseñas débiles: Con el SSO, ya no necesitas crear y almacenar varias contraseñas seguras. El único conjunto de credenciales que necesitas es el del IdP, que suele tener políticas de contraseñas claras y estrictas, lo que hace las cosas mucho más seguras.

Relleno de credenciales: Uno de los errores más comunes en la gestión de contraseñas es utilizar la misma contraseña en diferentes servicios online. Esto puede aumentar la vulnerabilidad general del sistema porque, si un sitio es hackeado, la misma combinación de credenciales puede utilizarse para acceder a otros sitios. Este tipo de ataques se conoce como relleno de credenciales.

Gracias al SSO, los usuarios no necesitan reutilizar las mismas credenciales para acceder a múltiples servicios web. Cuando un usuario inicia sesión en un servicio web a través del SSO, ese servicio no recibe ni almacena la contraseña del usuario. Por lo tanto, un posible ataque no expondría las credenciales de inicio de sesión de tus usuarios. Esto reduce drásticamente la superficie de ataque, eliminando el riesgo de robo de contraseñas.

¿Qué ocurre si el IdP se ve comprometido? Como el IdP es el único punto de desaprovisionamiento, también es el único punto de control para desactivar las cuentas hackeadas. Tan pronto como se detecta una brecha, el administrador puede desactivar la cuenta, evitando que todas las aplicaciones conectadas (SP) se vean comprometidas.

Robo de credenciales de sistemas inseguros: Los sitios web con medidas de seguridad deficientes pueden almacenar contraseñas en un formato sin cifrar o fácilmente reversible.

Con el SSO, estás delegando la responsabilidad de gestionar y almacenar tus credenciales al IdP, que se especializa en almacenamiento seguro y emplea las mejores prácticas del sector para la protección de credenciales.

Ataques de phishing y de máquina en el medio (machine-in-the-middle): Un ataque de phishing es un intento de robar información confidencial, como nombres de usuario, contraseñas, números de tarjetas de crédito o datos bancarios, para usarla o venderla con fines maliciosos. Algo similar ocurre con un ataque de máquina en el medio, en los que el atacante se introduce en el canal de comunicación entre dos dispositivos.

Normalmente, los IdPs ofrecen funcionalidades de seguridad avanzadas, como la autenticación multifactor (MFA) y la detección del fraude. Esto significa que aunque un usuario proporcione sus credenciales a un actor malicioso, un segundo factor de autenticación bloquea el acceso. Además, protocolos seguros como SAML y OIDC protegen las comunicaciones entre usuarios, proveedores de servicios y proveedores de identidad.

Incorporación y eliminación de cuentas ineficaces: cuando un usuario abandona la organización, algunas cuentas pueden permanecer activas innecesariamente. Esto puede crear puntos débiles en la seguridad del sistema.

Con SSO, el proceso de desaprovisionamiento está centralizado. Al deshabilitar al usuario en el IdP, se bloquea su acceso a todos los servicios conectados.

Experiencia de usuario mejorada

Con SAML SSO, un único inicio de sesión autentica automáticamente a los usuarios en todos los servicios, dándoles acceso a todos los recursos del ecosistema.

Esto también aumenta la productividad de los miembros del equipo. Los usuarios pueden cambiar rápidamente entre aplicaciones sin interrupción, eliminando el tiempo que se tarda en introducir o recuperar contraseñas. Menos inicios de sesión también significan menos errores de autenticación, menos restablecimientos de contraseñas y menos trabajo para los departamentos de TI.

Para los propietarios de negocios online, el SSO no es solo una funcionalidad interesante, sino una herramienta estratégica que influye directamente en la seguridad del negocio y la experiencia del usuario.

Aumento de la productividad y reducción de los costes operativos

El SAML SSO ofrece considerables ventajas en términos de eficiencia operativa y sostenibilidad empresarial a largo plazo:

Menor carga para los departamentos de TI: Uno de los problemas más comunes de la gestión de credenciales es que los usuarios olvidan sus contraseñas o realizan múltiples intentos de inicio de sesión con credenciales incorrectas. Esto suele dar lugar a solicitudes de soporte técnico a los departamentos de TI para restablecer las contraseñas. Estas solicitudes suponen un coste en términos de tiempo y recursos.

Al implantar el SSO, los usuarios sólo tienen que gestionar una contraseña. Como resultado, hay menos solicitudes de soporte, y el equipo de TI puede centrarse en actividades estratégicas, como la innovación tecnológica y la seguridad de la infraestructura.

Gestión de usuarios simplificada: En las organizaciones grandes y complejas, la gestión de usuarios es una tarea especialmente pesada. Piensa en una empresa que utiliza decenas de aplicaciones diferentes. Sin SSO, cada vez que un nuevo miembro del equipo se incorpora a la organización, debe crear una cuenta nueva para cada aplicación en uso.

Cuando un empleado se marcha, debe eliminar su cuenta de todos esos servicios. Este proceso es engorroso, y dejar inadvertidamente una cuenta de usuario activa en un servicio puede crear brechas de seguridad. Con el SSO, no hay que preocuparse por esto. Basta con crear una cuenta, y el usuario podrá acceder inmediatamente a todos los servicios.

El desaprovisionamiento también es rápido y seguro, porque sólo tienes que eliminar una cuenta para desconectar al usuario de todos los servicios de la organización.

Integración de servicios agilizada: La gestión de usuarios es un aspecto importante y complejo del desarrollo de aplicaciones. Cada vez que introduces un nuevo servicio en tu organización, debes desarrollar un nuevo sistema de autenticación y gestión de cuentas de usuario.

Con protocolos de gestión de identidades como SAML y OpenID Connect, integrar el SSO en tu sistema es relativamente sencillo, porque tu aplicación no tiene que ocuparse de la gestión de identidades, lo que permite a tu departamento informático centrarse en las características estratégicas de tu negocio principal.

Control de acceso centralizado: Con muchos servicios en uso, controlar quién tiene acceso a cada uno de ellos es una tarea difícil para los administradores de TI.

El SSO SAML resuelve este problema al proporcionar un único punto de acceso a todos los servicios. Desde un único punto central, los administradores pueden monitorizar el acceso y la actividad de los usuarios, así como detectar agujeros de seguridad, todo ello desde un único panel de control. El resultado es una mayor capacidad para controlar el acceso y un tiempo de respuesta más rápido en caso de incidentes.

Autenticación SAML SSO de Kinsta

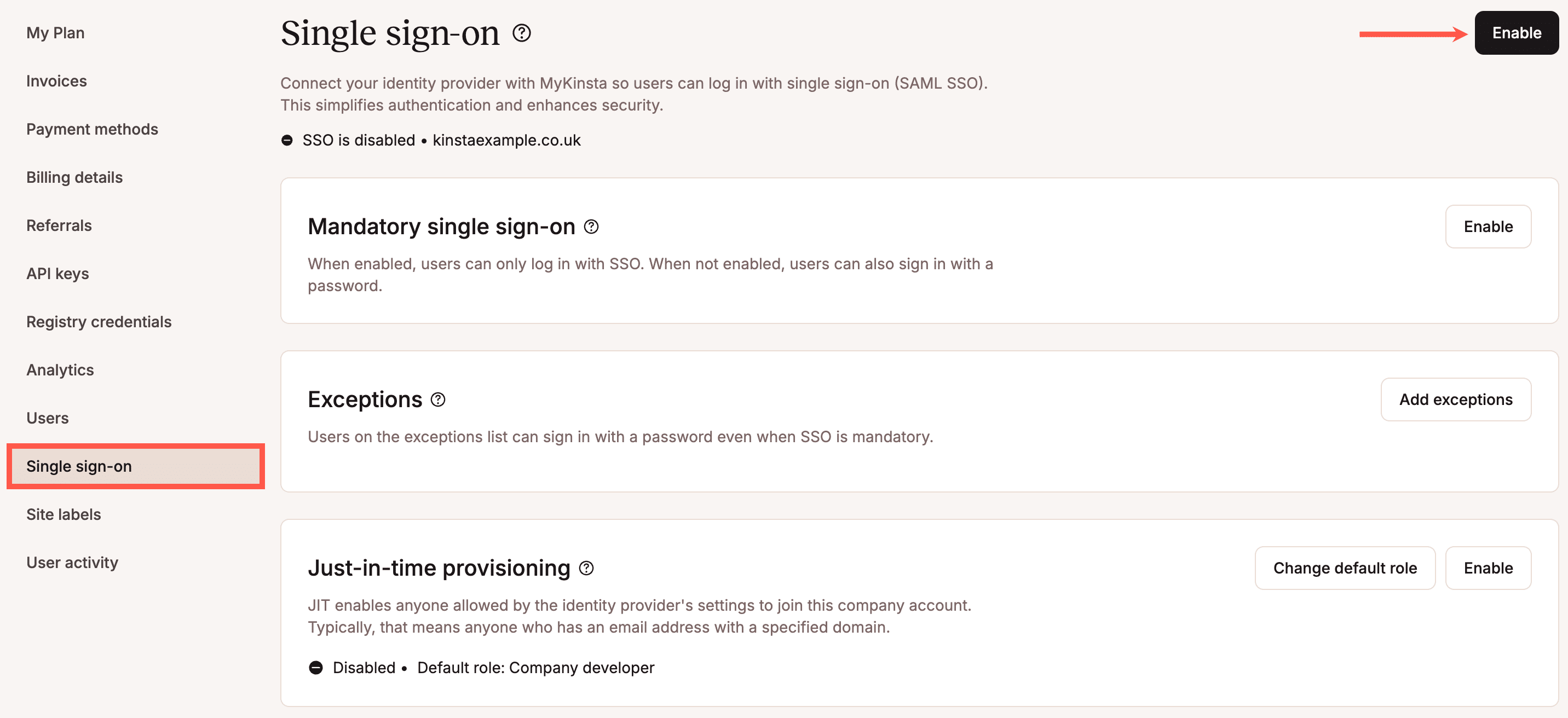

MyKinsta es compatible con el protocolo SAML basado en XML para permitir el intercambio seguro de datos de autenticación y autorización entre un IdP y un SP.

Esto significa que las agencias clientes de Kinsta pueden añadir la funcionalidad de inicio de sesión único y seguridad a su panel de control de alojamiento.

El uso de SSO con MyKinsta es ideal para agencias con equipos en crecimiento, ya que elimina las molestias de la gestión manual del acceso y agiliza todo el proceso de incorporación, gestión de usuarios y baja.

Gestión de identidades centralizada y control de acceso granular

Al activar el SAML SSO de Kinsta, las agencias pueden combinar la gestión centralizada de identidades con el panel de control multiusuario MyKinsta.

El IdP actúa como única fuente de verdad. Aquí, las agencias deciden qué miembros del equipo pueden acceder a su cuenta de empresa en MyKinsta.

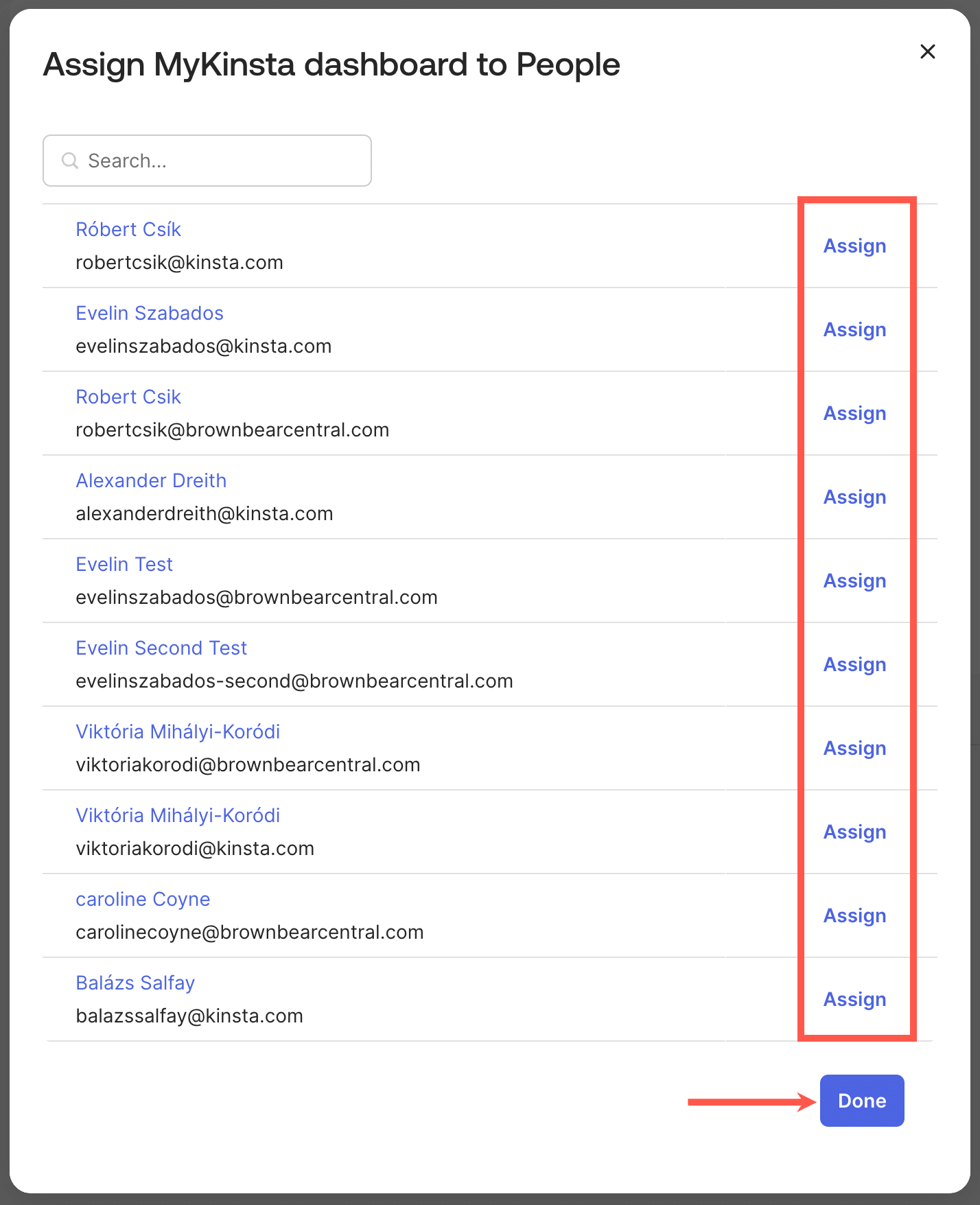

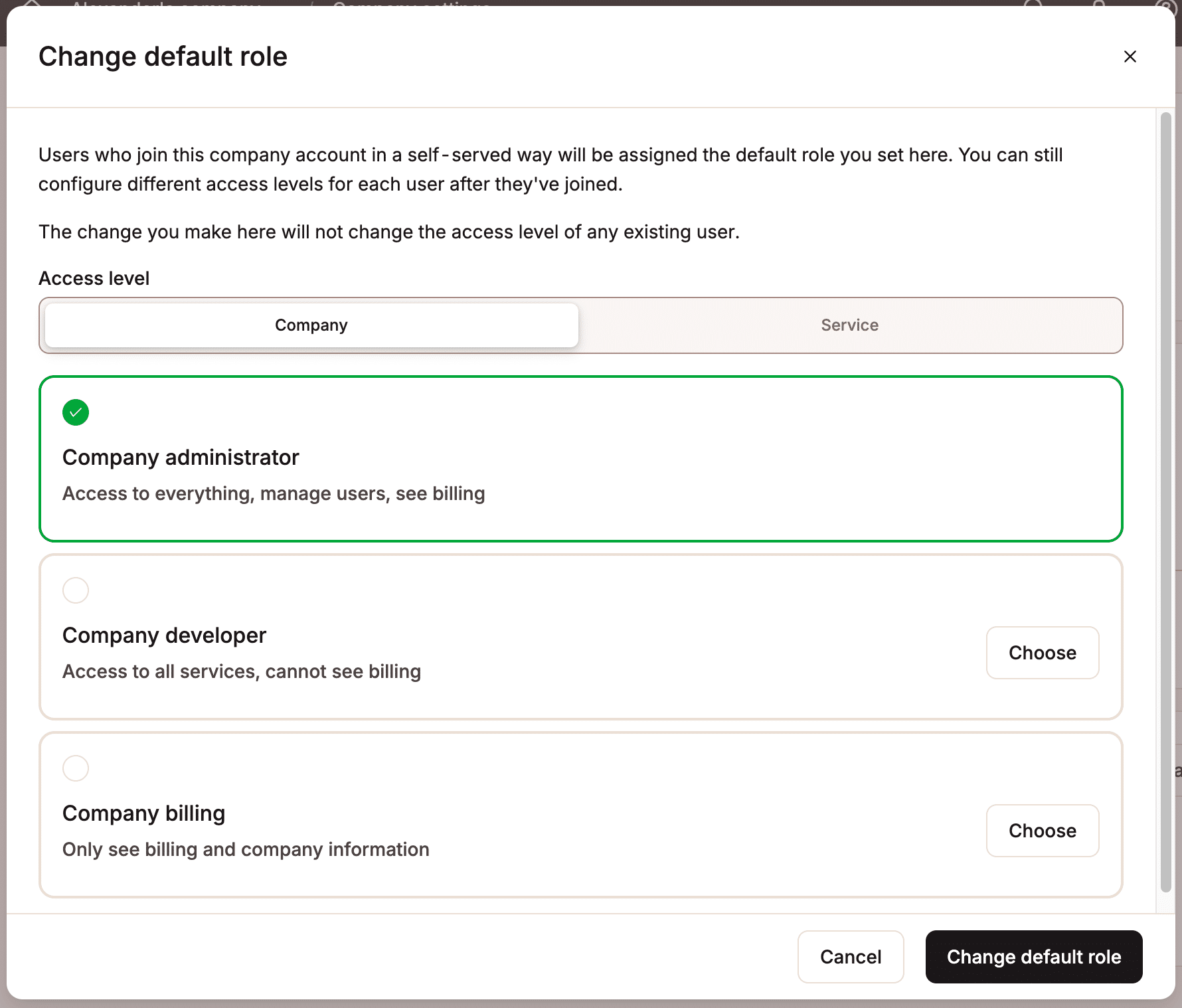

MyKinsta es tu centro de control granular de usuarios. Cuando los usuarios inician sesión en MyKinsta, se les asigna un rol por defecto. Éste puede ser modificado posteriormente por el propietario de la Empresa o los administradores.

Activar SAML SSO de Kinsta mejora la seguridad al proteger la cuenta de tu agencia con las políticas de seguridad del IdP, incluida la autenticación multifactor y los estrictos requisitos de contraseña. Además, los usuarios de la cuenta de la empresa ya no necesitan utilizar sus credenciales de inicio de sesión, lo que minimiza el riesgo de robo de credenciales.

Aprovisionamiento just-in-time con el SAML SSO de Kinsta

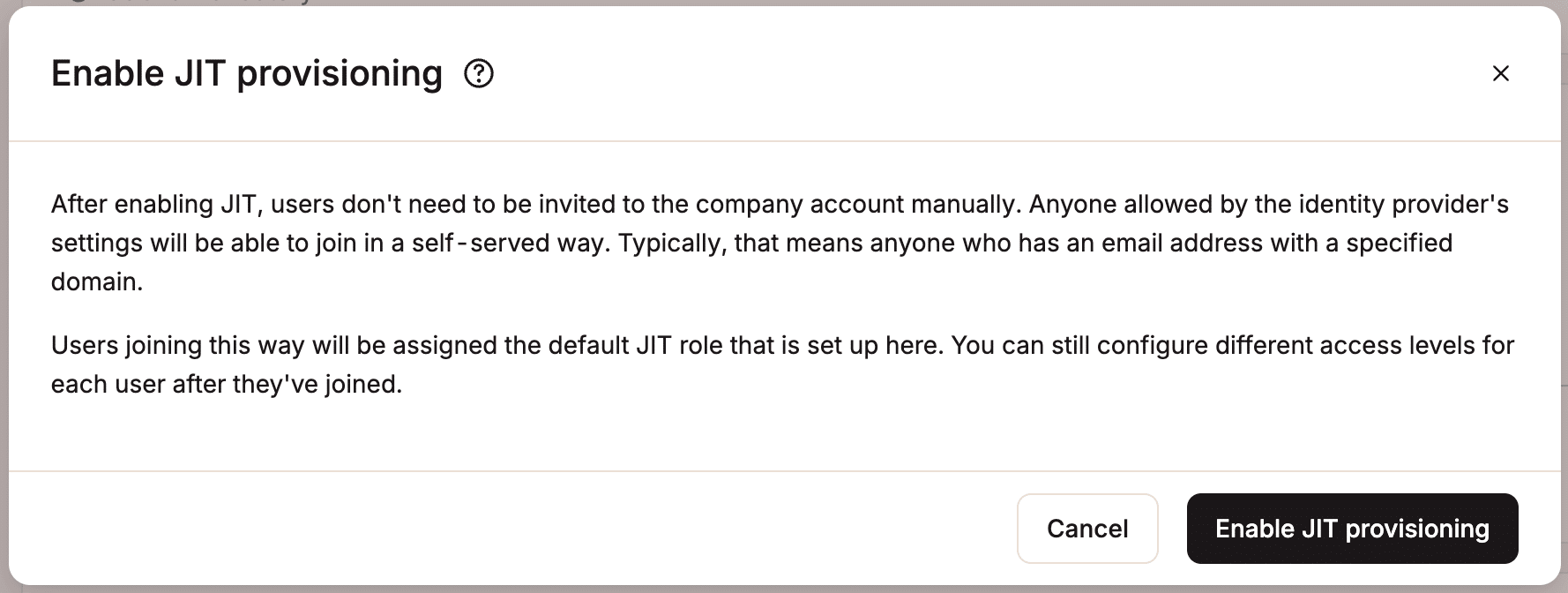

MyKinsta admite el aprovisionamiento just-in-time (JIT), lo que te permite crear automáticamente una nueva cuenta de usuario en MyKinsta cuando un usuario inicia sesión por primera vez a través de SAML SSO.

Cuando el aprovisionamiento JIT está activado, los usuarios autorizados en el IdP pueden acceder directamente a MyKinsta sin necesidad de una invitación manual o una cuenta de usuario independiente. Esto significa que los usuarios autorizados sólo necesitan una dirección de correo electrónico con el dominio de tu empresa para acceder a tu cuenta de MyKinsta.

Por defecto, a los miembros del equipo que acceden a MyKinsta a través de la provisión JIT se les asigna el rol Desarrollador de empresa. Los propietarios y administradores de la empresa pueden cambiar el rol de un usuario después de que se incorpore o modificar el rol por defecto para los nuevos usuarios aprovisionados JIT antes de que el usuario se incorpore.

Al automatizar el proceso de incorporación, las agencias y otras organizaciones pueden reducir significativamente el tiempo y el esfuerzo que suponen los procesos de incorporación y gestión de usuarios. Esto les permite responder rápidamente a las peticiones de los clientes ampliando su equipo con el mínimo esfuerzo.

Desaprovisionamiento eficaz

Para una organización que adopta una filosofía zero trust, es esencial revocar de forma rápida y segura el acceso de los usuarios que abandonan la organización. Un desaprovisionamiento eficaz también es fundamental para garantizar el cumplimiento de las normativas de seguridad y privacidad de los datos.

Cuando un usuario abandona la organización, el administrador del equipo debe eliminar la cuenta del usuario del proveedor de identidad. Sin embargo, cuando el aprovisionamiento JIT está activado, no basta con revocar el acceso de un usuario en el IdP, sino que debes eliminarlo tanto del IdP como de MyKinsta. Eliminarles simplemente del IdP no funcionará, ya que podrán seguir accediendo a la cuenta de tu empresa con sus credenciales de MyKinsta.

Cumplimiento normativo

Para cumplir las normativas de seguridad y obtener certificaciones como SOC2 e ISO 27001, las organizaciones deben demostrar que disponen de estrictas medidas de control de acceso. Adoptar SAML SSO de Kinsta asegura el cumplimiento de estos requisitos porque garantiza que las políticas de seguridad se aplican de forma coherente en todos los servicios conectados.

Kinsta SAML SSO también es compatible con normativas como el GDPR, ya que realiza un seguimiento del acceso a los datos personales y garantiza el respeto de los principios de minimización de datos y revocación oportuna del acceso mediante un rápido desaprovisionamiento.

Resumen

La funcionalidad de autenticación el SSO SAML de Kinsta complementa las capacidades multiusuario del panel de control MyKinsta. Las agencias pueden optimizar sus flujos de trabajo combinando la gestión granular de usuarios para la cuenta de la empresa con la gestión de identidades y accesos SSO, automatizando gran parte del proceso de incorporación y mejorando la seguridad de las cuentas.

Los administradores de cuentas pueden asignar roles predefinidos a los usuarios aprovisionados, establecer excepciones al proceso de aprovisionamiento del IdP y bloquear el acceso a usuarios específicos. Para las agencias con docenas de desarrolladores y miembros del equipo en diferentes roles, el SAML SSO de Kinsta es esencial para mejorar la seguridad, la flexibilidad y la eficiencia operativa.

¿Tienes curiosidad por probar nuestro alojamiento administrado premium para WordPress? ¡Prueba Kinsta gratis hoy mismo!