Imagina que quieres enviar un mensaje de texto y estar seguro de que nadie, excepto el destinatario previsto, puede leerlo. ¿Cómo lo harías? En una palabra: encriptación.

La encriptación convierte un texto normal en un lenguaje codificado que sólo alguien con la clave adecuada puede descifrar. Se utiliza para asegurar la comunicación, proteger la información sensible y evitar la filtración de datos. La encriptación se utiliza de forma rutinaria en la vida cotidiana, de maneras de las que quizá ni te des cuenta, como proteger la información de tu tarjeta de crédito en las compras por Internet.

Este artículo explorará las teorías, tipos y usos prácticos de la encriptación que ayudan a mantener seguro nuestro mundo digital.

¿Qué Es la Encriptación?

La encriptación es el proceso de codificar texto legible en un código seguro. Es una tecnología fundamental para proteger la información contra el acceso exterior.

Históricamente, se ha utilizado en el espionaje y en tiempos de guerra para comunicaciones sensibles, pero las aplicaciones más familiares hoy en día se centran en los datos online.

La información personal, los datos financieros y los documentos confidenciales compartidos online deben cifrarse para protegerlos adecuadamente contra la ciberdelincuencia.

La encriptación utiliza una fórmula llamada «cifrado» o algoritmo de encriptación, que garantiza que cualquiera que intente interceptar la información comunicada a través de un espacio digital no pueda leer su verdadero contenido.

La encriptación desbloquea la información sólo para el destinatario mediante una clave especial que sólo tendrá su dispositivo. Cualquiera que carezca de esta clave no podrá descifrar correctamente el mensaje.

¿Qué Es la Encriptación en Ciberseguridad?

La encriptación es un pilar de muchos protocolos y procedimientos de ciberseguridad. Por ejemplo, si los ciberatacantes penetran en tu red, la información personal y confidencial de fácil acceso podría correr el riesgo de ser robada y pedir un rescate o ser vendida al mejor postor.

Sin embargo, si tu dispositivo sólo almacena información cifrada, los datos a los que accedan los hackers quedarán inutilizados, ya que no podrán leerlos sin la clave secreta correcta.

Muchas normativas exigen ahora la encriptación como parte de su conjunto de normas de ciberseguridad. Esto es especialmente cierto para las organizaciones que almacenan Información Personal Privada (IPP), como las instituciones financieras y sanitarias.

¿Cuál Es la Finalidad de la Encriptación de Datos?

El propósito fundamental de la encriptación es proteger la información sensible para que no pueda ser vista por personas con acceso no autorizado. Cifrar las comunicaciones te ayuda a mantener la confidencialidad de los datos durante su transmisión y almacenamiento.

Esto es especialmente importante para las personas y organizaciones cuyos datos privados son especialmente delicados o confidenciales, como los bancos, los proveedores de asistencia sanitaria, las organizaciones militares, las empresas eléctricas y energéticas y los proveedores de seguros.

La encriptación de datos permite a este tipo de organizaciones conservar la información personal de una forma segura que no comprometa tu identidad. Los particulares normales también pueden querer proteger su información.

La encriptación impide que tu información sea manipulada. En una era digital que carece de confianza, la encriptación puede hacerte sentir más seguro de que la información que envías y recibes es auténtica. Mejorar la integridad y autenticidad de los datos es otra de las principales ventajas de la encriptación.

Tipos de Encriptación de Datos

Hay muchos tipos diferentes de encriptación, cada uno con distintos niveles de seguridad y utilidad. Exploremos las formas más comunes de encriptación y las ventajas e inconvenientes de cada una de ellas.

Encriptación Simétrica

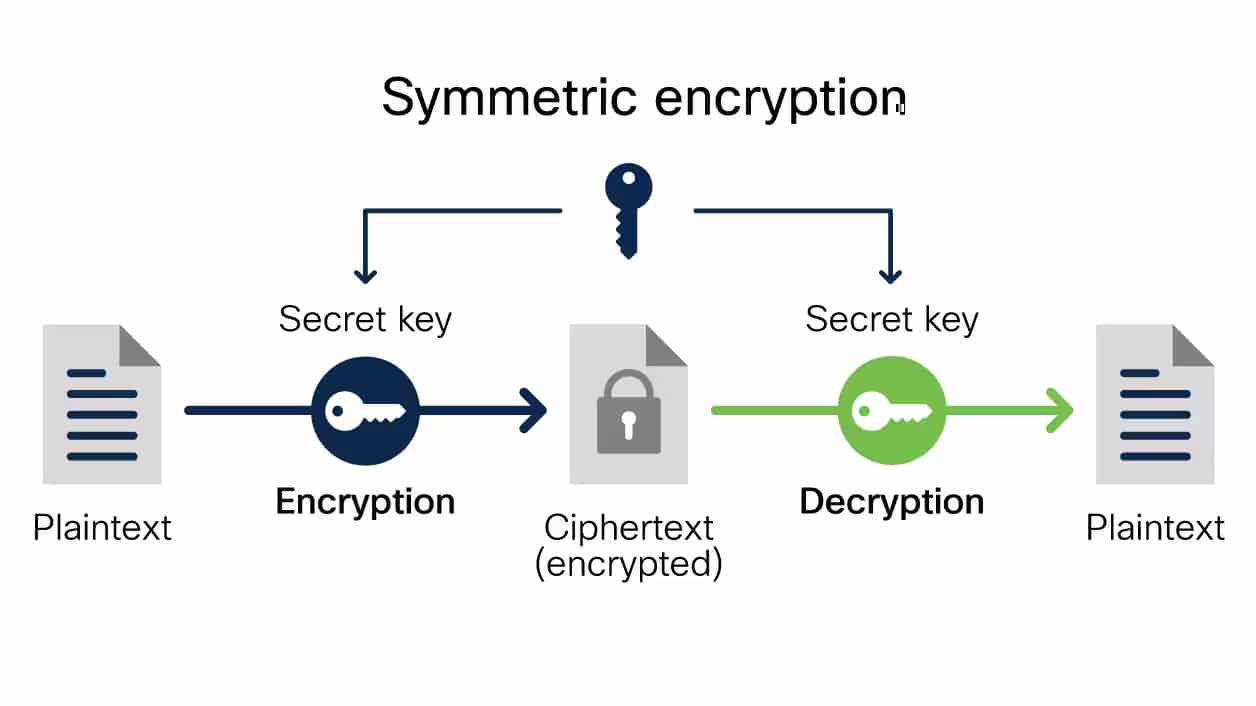

La encriptación simétrica se produce cuando se utiliza una única clave de cifrado para cifrar y descifrar información. Esto significa que la clave debe compartirse tanto con la persona que envía la información como con la que la recibe.

La encriptación simétrica puede crearse utilizando un algoritmo de bloque o un algoritmo de flujo. Con un algoritmo de bloques, el sistema utiliza una clave de seguridad secreta única para cifrar longitudes determinadas de bits en bloques. Por otra parte, un algoritmo de flujo no retiene los datos cifrados en su memoria, sino que los cifra a medida que entran.

Las ventajas de la encriptación simétrica son que es una forma muy rápida de encriptación y es buena para las necesidades de encriptación masiva. Sin embargo, las claves simétricas son difíciles de gestionar a escala masiva y pueden reducir la seguridad de los mensajes transmitidos si se filtra la información de su clave.

Encriptación Asimétrica

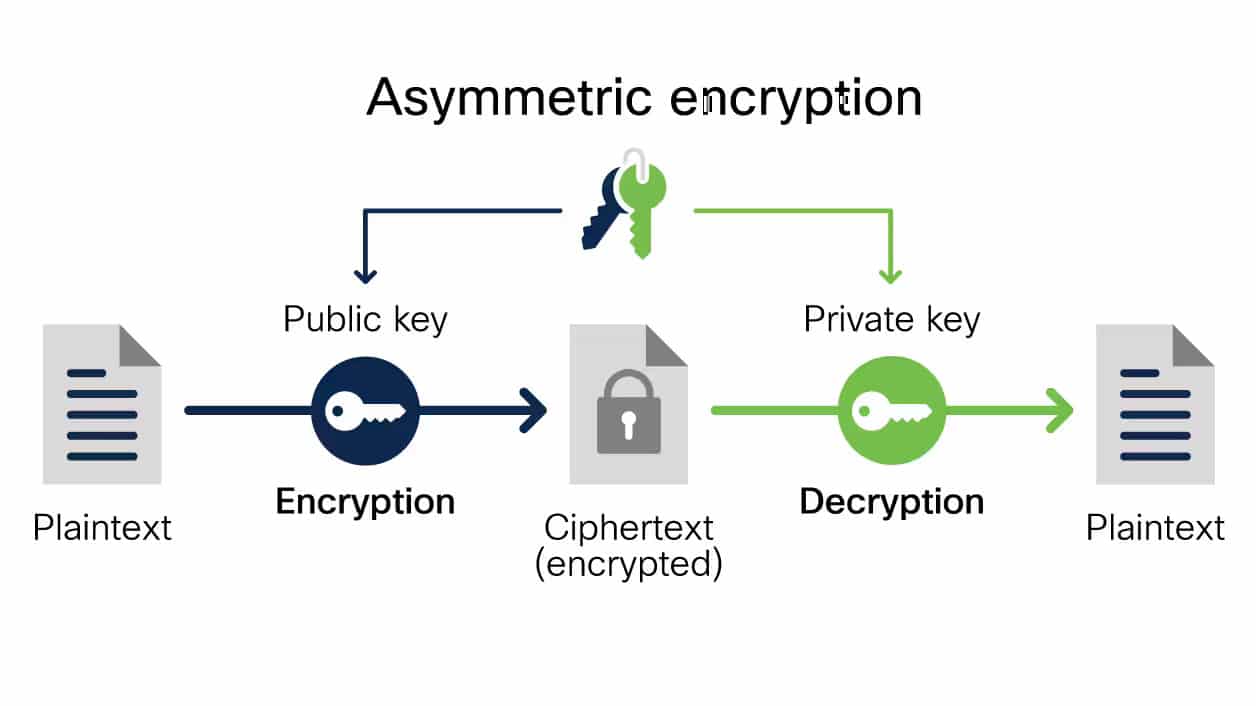

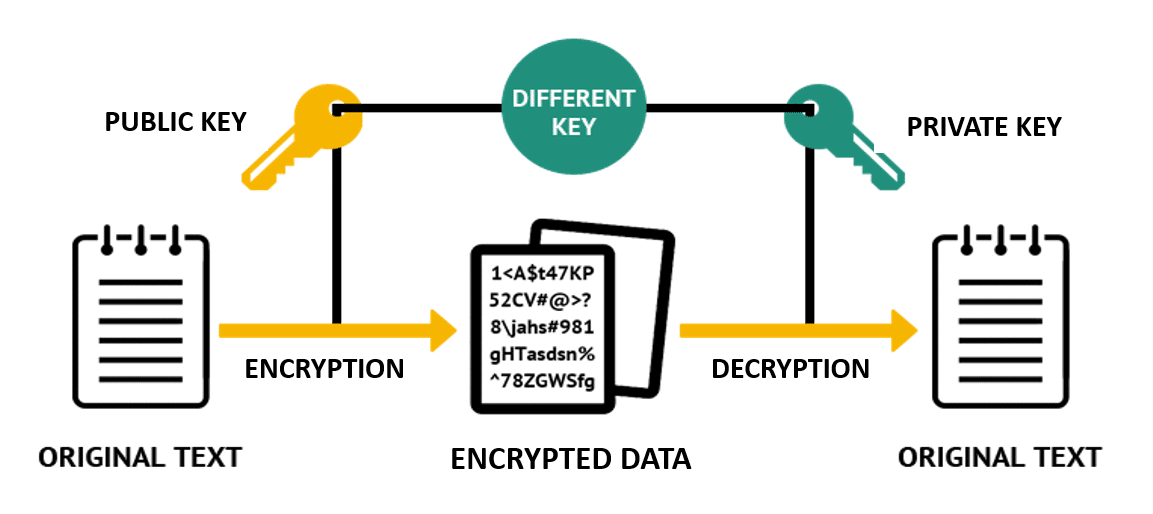

A diferencia de la encriptación simétrica, la asimétrica utiliza una clave para cifrar la información y otra distinta para descifrarla.

La encriptación asimétrica también se conoce como encriptación de clave pública, ya que la clave para encriptar la información está disponible públicamente y puede ser utilizada por muchas personas. Mientras tanto, la persona que recibe el mensaje tiene una clave privada correspondiente que utiliza para descifrar el mensaje.

La encriptación asimétrica se utiliza en muchos protocolos fundamentales de Internet. Una de sus aplicaciones es la seguridad de la capa de transporte (TLS, Transport Layer Security) y la capa de sockets seguros (SSL, Secure Sockets Layer).

Otro uso habitual de la encriptación asimétrica es en el software que requiere establecer una conexión a través de una red insegura. Al cifrar la información comunicada a través de esa conexión, los navegadores y otros dispositivos de comunicación digital pueden mantener la seguridad.

Es importante tener en cuenta que las claves públicas utilizadas en la encriptación no ocultan los metadatos, lo que significa que la información sobre de qué ordenador procede el mensaje o cuándo se envió estará disponible.

También es una forma de encriptación mucho más lenta. Curiosamente, uno de sus usos habituales es enviar la clave de encriptación simétrica al receptor de un mensaje.

Hashing

El hashing es un proceso de aplicación de un algoritmo que transforma los datos de entrada en una salida de longitud fija. La misma entrada siempre dará como resultado la misma cadena hash de salida, por lo que comparar los resultados hash es útil para verificar la integridad de los datos.

Por motivos de seguridad, la información sensible puede someterse a hash y almacenarse en «tablas de hash», como cuando una organización almacena las contraseñas en forma de hash en lugar de en texto plano.

A menudo se considera erróneamente que el hash es un tipo de cifrado. Aunque es una herramienta criptográfica, no se considera encriptación, ya que la información hash puede recrearse sin una clave secreta.

¿Qué Es un Algoritmo de Encriptación?

Independientemente de si utilizas una encriptación simétrica o asimétrica, las claves secretas intercambiadas deben utilizar un algoritmo para cifrar la información.

Estos algoritmos se crean utilizando una fórmula matemática o un conjunto de reglas. Utilizando la fórmula matemática específica que se ha creado para ese tipo de encriptación, el algoritmo convierte el texto plano en texto cifrado. Utilizar algoritmos estandarizados garantiza que el texto siempre pueda descifrarse de forma predecible.

Existen varios algoritmos de encriptación comunes, cada uno de los cuales se utiliza para fines, sectores o niveles de seguridad diferentes.

¿Qué Son los Algoritmos Comunes de Encriptación?

1. Estándar de Encriptación de Datos (DES)

El Estándar de Encriptación de Datos (DES, Data Encryption Standard) fue desarrollado por IBM en los años 70 y fue utilizado por primera vez por el gobierno de Estados Unidos para enviar y recibir información privada.

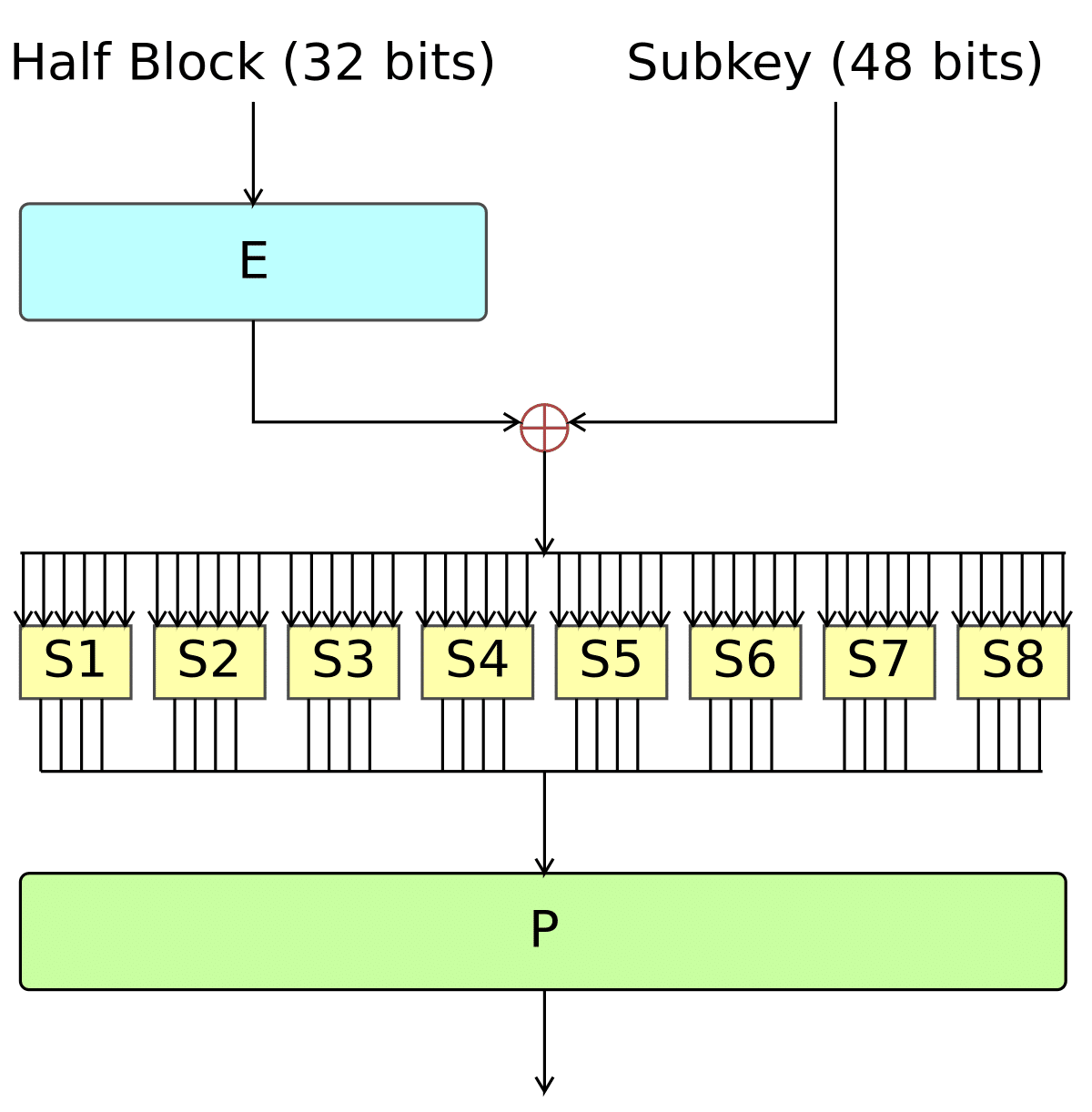

Es un algoritmo de clave simétrica para cifrar datos electrónicos. Utiliza un algoritmo de bloques de 56 bits para cifrar la información.

Al ser una forma de encriptación más antigua, ya no se considera segura para la mayoría de las funciones criptográficas actuales. Con la evolución de los ordenadores, los 56 bits no bastaban para proteger la información de forma segura, porque la mayor potencia de cálculo de los nuevos dispositivos podía descifrar el algoritmo DES rápidamente.

Sin embargo, el algoritmo DES allanó el camino para que le siguieran algoritmos de encriptación más fuertes y avanzados.

2. Estándar de Encriptación de Datos Triple (3DES)

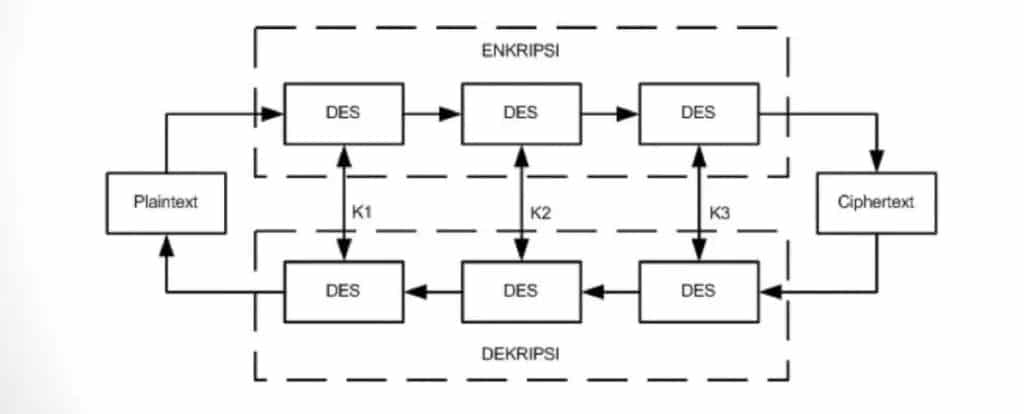

Uno de los primeros intentos de mejorar el modelo de encriptación DES original dio lugar al Estándar de Encriptación de Datos Triple (3DES, Triple Data Encryption Standard).

3DES también es un algoritmo de encriptación simétrico por bloques. Su encriptación por bloques utiliza bloques de 64 bits para cifrar la información. Sin embargo, en lugar de detenerse ahí como hace DES, pasa por tres rondas de encriptación para proporcionar un mayor nivel de seguridad que oculta aún más el mensaje original.

Aun así, el Instituto Nacional de Estándares y Tecnología (NIST) ha declarado que, a partir de finales de 2023, 3DES está amortizado. Eso significa que, aunque puede seguir utilizándose para el software heredado, no puede emplearse para crear nuevas aplicaciones ciberseguras.

3. Estándares Avanzados de Encriptación (AES)

Al igual que DES, Advanced Encryption Standards (AES) es un algoritmo de encriptación simétrico que utiliza una encriptación por bloques para cifrar y descifrar información.

AES difiere principalmente en los tamaños de clave disponibles. Los datos pueden cifrarse mediante AES con tres tamaños de clave diferentes: 128 bits, 192 bits o 256 bits. Estos tamaños de bits más largos lo hacen mucho más fuerte que DES, ya que incluso los ordenadores actuales tardarían muchísimo tiempo en descifrar el algoritmo. Por ello, su uso está muy extendido y se considera uno de los métodos de encriptación más seguros de la actualidad.

AES se utiliza en muchas aplicaciones comunes, como la encriptación de archivos, la seguridad inalámbrica, la seguridad del procesador y los protocolos de seguridad en la nube, como SSL y TLS.

4. Encriptación RSA

La encriptación Rivest-Shamir-Adleman (RSA), llamado así por los apellidos de sus creadores, es un tipo de encriptación asimétrica, lo que significa que necesitas tanto una clave privada como una pública para descifrar la información transmitida.

El RSA funciona multiplicando dos números primos muy grandes y confiando en la improbabilidad de que los hackers puedan adivinar qué dos números exactos crearon el nuevo.

También utiliza bits extremadamente grandes para cifrar la información, como la encriptación de 1.024, 2.048 y, a veces, 4.096 bits.

RSA puede aplicarse a diferentes casos de uso cambiando la configuración de las claves privada y pública. En la configuración más habitual, la clave pública se utiliza para la encriptación y se necesita una clave privada para descifrar los datos. Esta disposición suele utilizarse para enviar información privada y garantizar que no pueda leerse si se intercepta.

Sin embargo, la encriptación RSA también puede utilizarse en la disposición inversa, en la que la clave privada cifra los datos y la pública los descifra. Este método se utiliza para confirmar la autenticidad del remitente más que para ocultar información.

5. Encriptación Blowfish

La encriptación Blowfish es otro algoritmo de encriptación por bloques de clave simétrica. Se creó en los años 90 para sustituir a DES. Puede utilizar tamaños de clave variables que van de 32 a 448 bits.

Lo que distingue a Blowfish es que es un algoritmo no patentado, lo que significa que puede ser utilizado por cualquiera sin tener que pagar por su uso. Por esta razón, se utiliza mucho en aplicaciones de software y de seguridad en Internet.

Blowfish es más lento que otros tipos de algoritmos de bloque, lo que en algunos casos le beneficia.

6. Encriptación Twofish, Encriptación Threefish y más

La demanda de mayor seguridad ha generado muchos algoritmos de encriptación nuevos, como Twofish, Threefish y Macguffin, por nombrar sólo algunos. Cada algoritmo utiliza su propia fórmula matemática única, y cada uno tiene sus propias ventajas e inconvenientes.

Lo más importante es que te asegures de que las herramientas que utilizas para encriptar datos cumplen las normas actuales más estrictas del NIST y otros organismos reguladores de la seguridad.

¿Cómo Se Utiliza la Encriptación?

La encriptación se utiliza todos los días para proteger diversas transacciones de datos online. Puede que ni siquiera te des cuenta de algunos lugares donde se utiliza.

Exploremos los casos de uso cotidiano más comunes de la encriptación.

Encriptación de Archivos

Si envías y recibes información sensible a través de archivos como documentos de Word, PDF o imágenes, la encriptación de archivos puede utilizarse para proteger la información contenida en esos documentos.

Utilizando uno de los algoritmos que hemos comentado en la sección anterior u otro tipo de método de encriptación, se pueden codificar los datos de los archivos de forma que resulten ilegibles sin una clave de desencriptación.

Este proceso proporciona protección contra el acceso no autorizado, el robo y la violación de datos. Existen herramientas como Filezilla que te permiten cifrar los documentos que almacenas y envías. Hacer que esto forme parte de tu proceso habitual de intercambio de documentos puede mantener tu información mucho más segura.

Encriptación de Disco

Aunque hoy en día es menos habitual, a veces la información se almacena y comparte en dispositivos físicos como discos duros o unidades USB. Asegurarte de que estos dispositivos físicos tienen implementados los procedimientos de ciberseguridad adecuados en su distribución ayudará a mantener la información que contienen fuera del alcance de los hackers.

La encriptación de discos utiliza algoritmos de encriptación para codificar los datos de los dispositivos físicos de almacenamiento, y sólo los que tienen la clave secreta correcta pueden descifrarlos. Mientras que la encriptación de archivos se aplica a archivos individuales, la encriptación de discos puede aplicarse a toda la estructura del disco para impedir el acceso a todos los archivos que contenga.

Cifrando tus discos, puedes proteger los datos sensibles de ciberataques o de que la información caiga en manos equivocadas.

Encriptación del Correo Electrónico

Un uso muy común e importante de la encriptación es la encriptación del correo electrónico.

La encriptación del correo electrónico protege el contenido de tu correo electrónico para que no pueda ser visto por personas no autorizadas. Aunque tus correos sean interceptados por un atacante, la encriptación puede impedir que sean comprendidos por el intermediario. La encriptación del correo electrónico también puede ayudar a las empresas a cumplir la normativa sobre protección de datos y a mantener la confidencialidad de sus clientes.

Al decidirte por un proveedor de correo electrónico seguro, debes asegurarte de que el que elijas ofrezca sólidas capacidades de encriptación.

Encriptación en la Nube

La seguridad en la nube es una de las herramientas más importantes de la ciberseguridad actual. Hoy en día, casi todo lo que hacemos en la red se almacena en servidores en la nube. Pero cuando se trata de seguridad, su facilidad de acceso es tanto un inconveniente como una ventaja.

Por eso la encriptación en la nube es esencial para proteger los datos. La encriptación en la nube consiste en cifrar los datos antes de almacenarlos en un servidor en la nube, lo que dificulta el acceso a ellos por parte de hackers o usuarios no autorizados. Las claves de encriptación suelen ser gestionadas por el proveedor de la nube o por el usuario.

Encriptación de Extremo a Extremo

Si utilizas aplicaciones de mensajería hoy en día, es probable que estés utilizando la encriptación de extremo a extremo sin darte cuenta. La encriptación de extremo a extremo garantiza que sólo el remitente y el destinatario puedan acceder al contenido de un mensaje de texto.

Muchas aplicaciones de mensajería populares, como WhatsApp y Signal, utilizan la encriptación de extremo a extremo para proteger las comunicaciones de sus usuarios.

La encriptación se ha convertido en algo habitual en casi todos los aspectos de la vida digital moderna, y por buenas razones. Exploremos sus principales ventajas a continuación.

Ventajas de la Encriptación de Datos

Cumplimiento de la Normativa de Protección de Datos

Muchas organizaciones y entidades están obligadas a cumplir diversas normas de protección de datos. Muchas de estas normas exigen que los datos sensibles se almacenen y transmitan utilizando estándares de encriptación.

Un ejemplo de ello es el cumplimiento de la norma PCI, que es obligatorio para todas las tiendas de comercio electrónico. Esta norma garantiza que los datos de las tarjetas de crédito se almacenan y transmiten de forma segura mediante encriptación.

Saber si los datos que tienes están correctamente encriptados o no puede salvarte de multas, demandas o reclamaciones de seguros denegadas por incumplimiento de normas. Asegúrate de consultar al personal de seguridad informática para comprobar que cumples las normas exigidas.

Protección del Trabajo Remoto

Aunque el trabajo en remoto tiene muchas ventajas, puede crear riesgos adicionales cuando se trata de transmitir información sensible. Con el trabajo en remoto, se transmite más información por correo electrónico y mensajería instantánea, todos ellos susceptibles de ser interceptados.

Aunque muchas organizaciones implementan VPN, cortafuegos y otros procedimientos de ciberseguridad para mantener alejados a los atacantes, la información que hay detrás de ellos debe seguir encriptada en caso de que se vulneren esas protecciones. La encriptación de datos proporciona una capa de protección a los usuarios que trabajan a distancia, al garantizar que los datos se envían encriptados y sólo puede acceder a ellos el personal autorizado.

La encriptación impide que los atacantes capturen el tráfico de red que contenga información sensible o exploten conexiones aisladas a través de Internet.

Mayor Confianza del Consumidor

Utilizar la encriptación más allá de las regulaciones exigidas también es una buena idea para muchas empresas. Poder prometer a los clientes que sus datos e información estarán protegidos de forma segura con la encriptación puede hacerles más proclives a utilizar tu producto frente a otro que no ofrezca promesas similares. Demuestra a los clientes que tu empresa se toma en serio la privacidad de los datos y se compromete a proteger a sus clientes.

Además, al utilizar la encriptación siempre que sea posible, también reduces la probabilidad de verte afectado por una violación de los datos o del cumplimiento de la normativa. Los ciberataques o las violaciones del cumplimiento pueden causar graves daños a la reputación de tu empresa y perjudicar tus resultados.

Utilizando la encriptación, puedes evitar violaciones de datos costosas y perjudiciales.

¿Se Pueden Piratear los Datos Encriptados?

La encriptación proporciona una fuerte protección contra el acceso no autorizado a los datos, pero no es infalible. Como hemos analizado, algunos métodos de encriptación son más seguros que otros. Los algoritmos heredados se consideran menos seguros porque no aplican suficientes permutaciones para evitar que los rompan los ordenadores actuales. Este problema aumentará a medida que siga aumentando la potencia de cálculo, y la encriptación fuerte de hoy podría convertirse en la encriptación débil de mañana.

Además, siempre existe el peligro de que las claves de encriptación sean robadas o se pierdan. El error humano desempeña un papel importante, ya que las claves de encriptación pueden compartirse accidentalmente o verse comprometidas de otras formas.

También debes ser consciente de que la encriptación tampoco protege categóricamente contra todo tipo de riesgo de ciberseguridad. Los ciberdelincuentes pueden intentar atacar tu dominio desde otros ángulos, como mediante ataques DDoS, envenenamiento de DNS, phishing, etc. Por tanto, debes reforzar tu postura de seguridad con herramientas adicionales más allá de la encriptación para asegurarte de que tus sitios y aplicaciones web están totalmente protegidos.

Aunque estos riesgos existen, es importante recordar que la ciberseguridad es mejor cuando se basa en múltiples tipos de seguridad. Los datos cifrados siguen siendo mejores que los no cifrados, sobre todo si se combinan con otros tipos de procedimientos de seguridad para garantizar que los secretos del cifrado permanezcan ocultos.

Preguntas Frecuentes sobre la Encriptación de Datos

La encriptación es un tema muy amplio. Si te interesa profundizar, aquí tienes algunas preguntas frecuentes sobre la encriptación:

Encriptación vs. Tokenización: ¿Cuál es la Diferencia?

Mientras que la encriptación es un proceso que convierte la información inteligible en ininteligible y viceversa, la tokenización no puede revertirse.

El proceso de tokenización implica eliminar puntos de datos clave del almacenamiento de datos de una organización y sustituirlos por información de reserva. Mientras tanto, la información correcta que se eliminó se almacena en otro lugar para que no se incluya en la información que un hacker pueda robar si la empresa sufre una violación.

Encriptación en Tránsito vs Encriptación en Reposo: ¿Cuál es la Diferencia?

La clave para entender la diferencia entre estos dos tipos de encriptación es comprender los dos estados comunes en que pueden existir los datos: en reposo o en tránsito.

Llamamos datos en reposo a los que están almacenados en algún lugar, en un disco duro, USB u otro espacio de almacenamiento digital. Estos datos están en una ubicación fija, y no se mueven. Los datos en tránsito son los que se comunican o transfieren. Se mueven entre ordenadores, redes o a través de Internet. La encriptación en tránsito consiste en codificar la información mientras se traslada de un lugar a otro.

La encriptación en reposo es el proceso de proteger los datos mientras están almacenados en su ubicación física.

Asegurarse de que tu información está encriptada cuando se encuentra en ambos estados es crucial para proteger los datos privados de tus clientes y de tu empresa.

¿Qué Son las Puertas Traseras de Encriptación?

La clave para entender las puertas traseras de encriptación es recordar que muchos protocolos de ciberseguridad se construyen sabiendo que los seres humanos son propensos a cometer errores y, en ocasiones, necesitan un plan de respaldo.

Al igual que la llave de casa de repuesto, que puedes esconder debajo del felpudo, las puertas traseras de encriptación son derivaciones incorporadas que permiten al personal autorizado deshacer el proceso de encriptación en caso de emergencia. Sin embargo, cuando no están debidamente protegidas, estas mismas desviaciones incorporadas pueden ser aprovechadas por los atacantes y utilizadas como puertas traseras para acceder a tu información cifrada.

Resumen

La encriptación es una herramienta vital para proteger nuestra información sensible y mantenerla a salvo de los ciberdelincuentes. Ya se trate de datos personales, como la información de las tarjetas de crédito, o de secretos empresariales, la encriptación garantiza que sólo las personas autorizadas puedan acceder a ellos.

Como propietario de un sitio web, es importante que conozcas los distintos tipos de encriptación, qué métodos debes aplicar para cumplir la normativa y cómo utilizarlos correctamente para garantizar la máxima seguridad.

A medida que avance la tecnología, la encriptación seguirá desempeñando un papel crucial en la protección de nuestros datos. Si tienes curiosidad por saber cómo implantar la encriptación en tu sitio alojado en Internet, ponte en contacto con nosotros hoy mismo.