Cloud Security abarca las tecnologías, los controles, los procesos y las políticas que se combinan para proteger sus sistemas, datos e infraestructura basados en la nube. Es un subdominio de la seguridad informática y, más ampliamente, de la seguridad de la información.

Es una responsabilidad compartida entre usted y su proveedor de servicios en la nube. Usted implementa una estrategia de Cloud Security para proteger sus datos, cumplir con las normas y proteger privacidad de sus clientes. Lo que a su vez lo protege de las ramificaciones de reputación, financieras y legales de las violaciones y pérdidas de datos.

Cloud Security es un requisito crítico para todas las organizaciones. Especialmente con la última investigación del (ISC)2 que informa que el 93% de las organizaciones están moderada o extremadamente preocupadas por Cloud Security, y una de cada cuatro organizaciones que confirman un incidente de Cloud Secutity en los últimos 12 meses.

En este artículo, crearemos una guía completa sobre Cloud Security. Exploramos los riesgos de seguridad al trasladarse a la nube, comprenderá por qué es necesario Cloud Security y descubrirá las mejores prácticas de Cloud Security. También cubriremos temas como la forma de evaluar la seguridad de un proveedor de servicios en la nube e identificar las certificaciones y la formación para mejorar su Cloud Secutity.

Comencemos.

¿Cómo funciona Cloud Security?

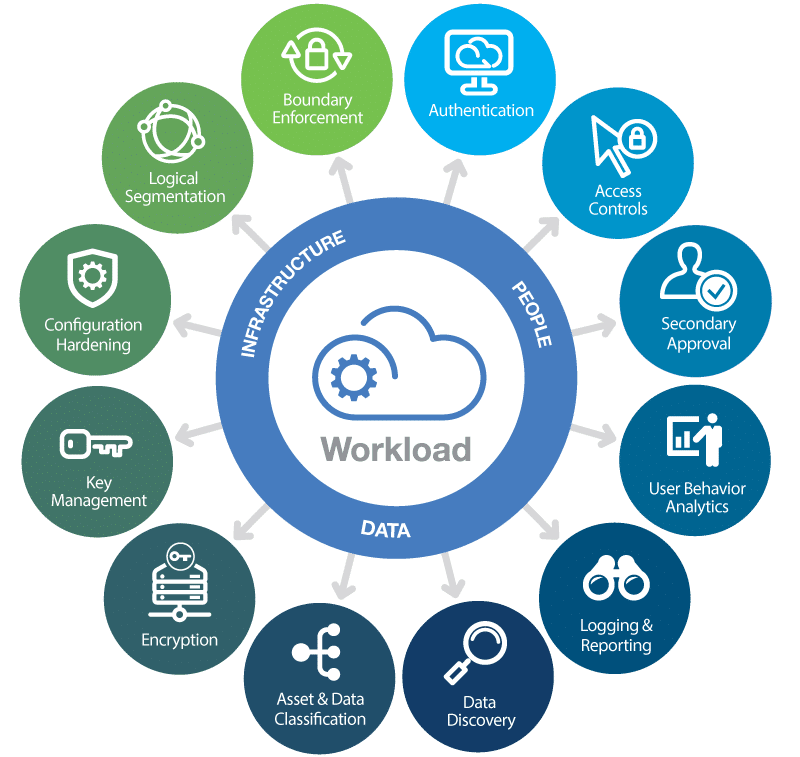

Cloud Security es una compleja interacción de tecnologías, controles, procesos y políticas. Una práctica que está altamente personalizada a los requerimientos únicos de su organización.

Como tal, no hay una sola explicación que abarque cómo «funciona» Cloud Security

Afortunadamente, hay un conjunto de estrategias y herramientas ampliamente establecidas que se pueden utilizar para lograr una sólida configuración de Cloud Security, entre ellas:

Gestión de la identidad y el acceso

Todas las empresas deberían tener un sistema de gestión de la identidad y el acceso (IAM) para controlar el acceso a la información. Su proveedor de nubes se integrará directamente con su IAM u ofrecerá su propio sistema incorporado. Un IAM combina la autenticación multifactorial y las políticas de acceso de los usuarios, ayudándole a controlar quién tiene acceso a sus aplicaciones y datos, a qué pueden acceder y qué pueden hacer con sus datos.

Seguridad física

La seguridad física es otro pilar de la Cloud Security. Es una combinación de medidas para prevenir el acceso directo y la interrupción del hardware alojado en el centro de datos de su proveedor de nube. La seguridad física incluye el control de acceso directo con puertas de seguridad, fuentes de alimentación ininterrumpida, CCTV, alarmas, filtración de aire y partículas, protección contra incendios y más.

Inteligencia, vigilancia y prevención de amenazas

La Inteligencia de Amenazas, los Sistemas de Detección de Intrusos (IDS) y los Sistemas de Prevención de Intrusos (IPS) forman la columna vertebral de Cloud Security. La Inteligencia de Amenazas y las herramientas de IDS ofrecen funcionalidad para identificar a los atacantes que actualmente tienen como objetivo sus sistemas o que serán una amenaza futura. Las herramientas de IPS implementan funcionalidad para mitigar un ataque y avisarle de su ocurrencia para que usted también pueda responder.

Cifrado

Usando la tecnología de la nube, usted está enviando datos hacia y desde la plataforma del proveedor de la nube, a menudo almacenándolos dentro de su infraestructura. El cifrado es otra capa de Cloud Security para proteger sus activos de datos, codificándolos cuando están en reposo y en tránsito. Esto asegura que los datos sean casi imposibles de descifrar sin una clave de descifrado a la que sólo usted tiene acceso.

Pruebas de vulnerabilidad y penetración de las nubes

Otra práctica para mantener y mejorar la Cloud Security es la prueba de vulnerabilidad y penetración. Estas prácticas implican que usted – o su proveedor – ataque su propia infraestructura de nube para identificar cualquier debilidad o explotación potencial. A continuación, puede implementar soluciones para parchear estas vulnerabilidades y mejorar su posición de seguridad.

Microsegmentación

La microsegmentación es cada vez más común en la implementación de Cloud Security. Es la práctica de dividir el despliegue de la nube en distintos segmentos de seguridad, hasta el nivel de la carga de trabajo individual.

Al aislar las cargas de trabajo individuales, se pueden aplicar políticas de seguridad flexibles para minimizar los daños que un atacante podría causar, en caso de que obtuviera acceso.

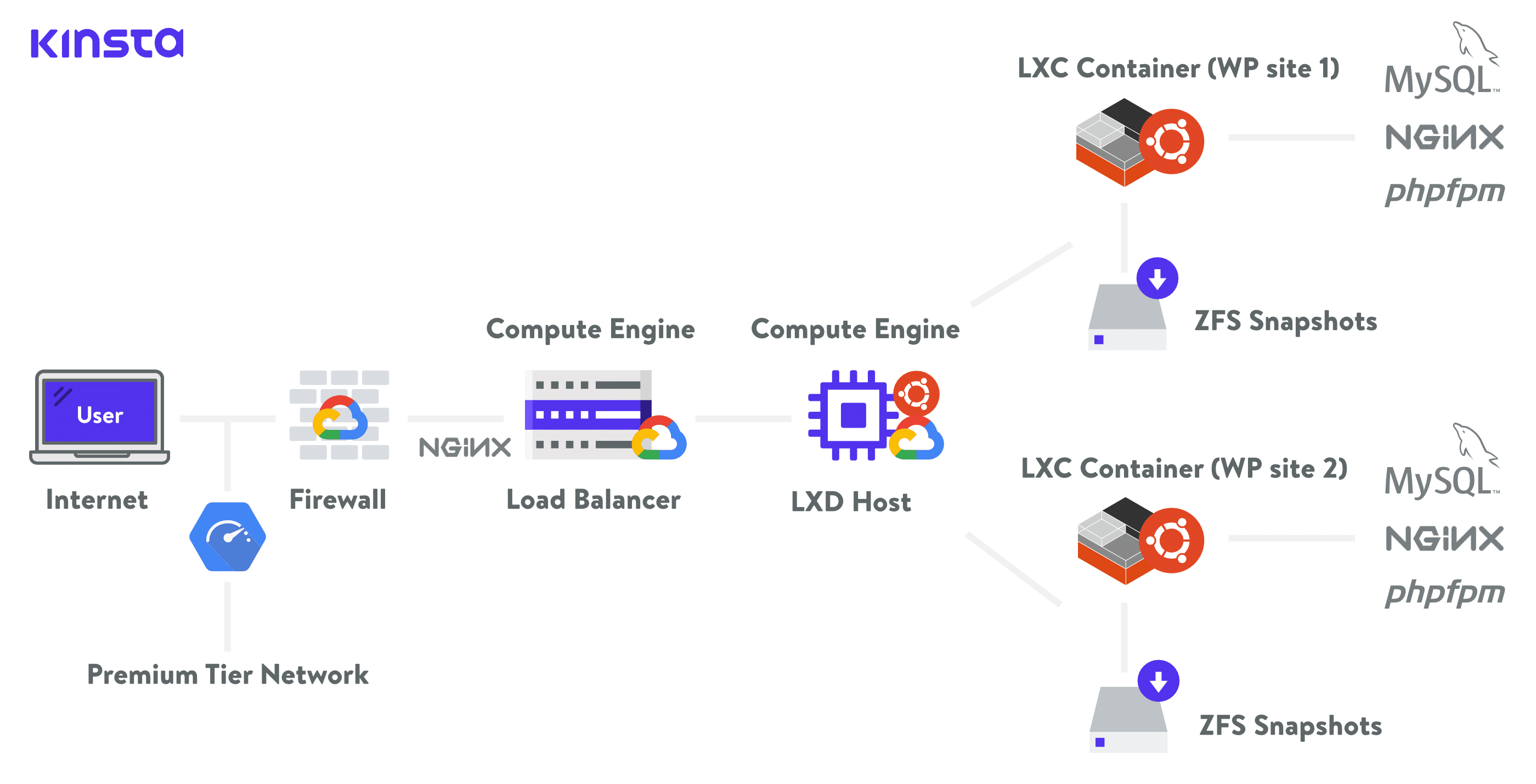

La próxima generación de cortafuegos

Los cortafuegos de última generación son otra pieza del rompecabezas de Cloud Security. Protegen sus cargas de trabajo usando la funcionalidad de los cortafuegos tradicionales y las nuevas características avanzadas. La protección de los cortafuegos tradicionales incluye filtrado de paquetes, inspección de estado, proxy, bloqueo de IP, bloqueo de nombres de dominio y bloqueo de puertos.

Los cortafuegos de última generación añaden un sistema de prevención de intrusiones, inspección profunda de paquetes, control de aplicaciones y análisis del tráfico cifrado para proporcionar una detección y prevención integral de amenazas.

Aquí en Kinsta, aseguramos todos los sitios web detrás del Firewall de Google Cloud Platform (GCP). Ofreciendo una protección de última generación y la capacidad de integrarse más estrechamente con otras soluciones de seguridad de GCP.

7 Riesgos de seguridad de la computación en nube

Ya sea que esté o no operando en la nube, la seguridad es una preocupación para todos los negocios. Se enfrentará a riesgos como la denegación de servicio, el malware, la inyección SQL, las brechas de datos y la pérdida de datos. Todo ello puede tener un impacto significativo en la reputación y los resultados de su empresa.

Cuando se mueve a la nube introduce un nuevo conjunto de riesgos y cambia la naturaleza de los demás. Eso no significa que la computación en la nube no sea segura. De hecho, muchos proveedores de nubes introducen el acceso a herramientas y recursos de seguridad altamente sofisticados a los que de otra manera no podrías acceder.

Simplemente significa que hay que ser consciente del cambio en los riesgos para mitigarlos. Así que, echemos un vistazo a los riesgos de seguridad únicos de la computación en nube.

1. Pérdida de visibilidad

La mayoría de las empresas accederán a una gama de servicios de nube a través de múltiples dispositivos, departamentos y geografías. Este tipo de complejidad en una configuración de computación en nube – sin las herramientas apropiadas en su lugar – puede causar que pierda la visibilidad del acceso a su infraestructura.

Sin los procesos correctos en su lugar, puede perder de vista quién está usando sus servicios en la nube. Incluyendo qué datos están accediendo, subiendo y bajando.

Si no puede verlo, no puede protegerlo. Aumentando el riesgo de violación y pérdida de datos.

2. Violaciones del cumplimiento

Con el aumento del control reglamentario, es probable que tenga que cumplir una serie de requisitos de cumplimiento muy estrictos. Al pasar a la nube, se introduce el riesgo de violaciones de cumplimiento si no se tiene cuidado.

Muchos de estos reglamentos exigen que su empresa sepa dónde están sus datos, quién tiene acceso a ellos, cómo se procesan y cómo se protegen. Otras regulaciones requieren que su proveedor de nube tenga ciertas credenciales de cumplimiento.

Una transferencia descuidada de datos a la nube, o el traslado al proveedor equivocado, puede poner a su organización en un estado de incumplimiento. Introduciendo repercusiones legales y financieras potencialmente graves.

3. Falta de estrategia y arquitectura de Cloud Security

Este es un riesgo de Cloud Security que puede ser fácilmente evitado, pero muchos no lo hacen. En su prisa por migrar los sistemas y datos a la nube, muchas organizaciones empiezan a funcionar mucho antes de que los sistemas y estrategias de seguridad estén en funcionamiento para proteger su infraestructura.

Aquí en Kinsta, entendemos la importancia de una mentalidad de seguridad cuando nos movemos a la nube. Por eso Kinsta proporciona migraciones gratuitas de WordPress para asegurar que su transición a la nube sea segura y evitar tiempos de inactividad prolongados.

Asegúrese de implementar una estrategia de seguridad e infraestructura diseñada para que la nube funcione en línea con sus sistemas y datos.

4. Amenazas internas

Sus empleados de confianza, contratistas y socios comerciales pueden ser algunos de sus mayores riesgos de seguridad. Estas amenazas internas no tienen por qué tener un propósito malicioso para causar daños a su negocio. De hecho, la mayoría de los incidentes internos se deben a la falta de formación o a la negligencia.

Mientras que actualmente se enfrenta a este problema, el traslado a la nube cambia el riesgo. Usted entrega el control de sus datos a su proveedor de servicios en la nube e introduce una nueva capa de amenaza interna de los empleados del proveedor.

5. Incumplimientos contractuales

Cualquier sociedad contractual que tenga incluirá restricciones sobre cómo se utilizan los datos compartidos, cómo se almacenan y quién está autorizado a acceder a ellos. Sus empleados, al trasladar involuntariamente datos restringidos a un servicio en la nube sin autorización, podrían crear un incumplimiento de contrato que podría dar lugar a acciones legales.

Asegúrese de leer los términos y condiciones de sus proveedores de nubes. Incluso si tiene autorización para mover datos a la nube, algunos proveedores de servicios incluyen el derecho de compartir cualquier dato cargado en su infraestructura. Por ignorancia, usted podría involuntariamente violar un acuerdo de no divulgación.

6. Interfaz de usuario de aplicaciones inseguras (API)

Cuando se operan sistemas en una infraestructura de nube, se puede utilizar una API para implementar el control. Cualquier API incorporada a sus aplicaciones web o móviles puede ofrecer acceso interno por parte del personal o externo por parte de los consumidores.

Son las API de cara al exterior las que pueden introducir un riesgo de Cloud Security Cualquier API externa insegura es una puerta de entrada que ofrece acceso no autorizado a los ciberdelincuentes que buscan robar datos y manipular servicios.

El ejemplo más destacado de una API externa insegura es el escándalo de Facebook – Cambridge Analytica. La API externa insegura de Facebook le dio a Cambridge Analytica un acceso profundo a los datos de los usuarios de Facebook.

7. Desconfiguración de los servicios de la nube

La configuración errónea de los servicios de la nube es otro posible riesgo para Cloud Security. Con el aumento de la gama y la complejidad de los servicios, este es un problema creciente. La configuración errónea de los servicios en la nube puede hacer que los datos se expongan públicamente, se manipulen o incluso se eliminen.

Entre las causas más comunes se encuentran el mantenimiento de la seguridad predeterminada y la configuración de la gestión del acceso a datos altamente confidenciales. Otras incluyen una gestión de acceso mal ajustada que da acceso a personas no autorizadas, y el acceso a datos manipulados en los que los datos confidenciales se dejan abiertos sin necesidad de autorización.

¿Por qué se requiere Cloud Security?

La adopción masiva de la tecnología de nubes combinada con un volumen y una sofisticación cada vez mayores de las amenazas cibernéticas es lo que impulsa la necesidad de Cloud Security. Reflexionando sobre los riesgos de seguridad de la adopción de la tecnología de nubes – esbozados anteriormente – el fracaso en la mitigación de los mismos puede tener implicaciones significativas.

Pero no todo es negativo, Cloud Security también puede ofrecer beneficios significativos. Exploremos por qué Cloud Security es un requisito crítico.

Las amenazas a la seguridad cibernética siguen aumentando

Una fuerza impulsora de las prácticas de nubes seguras es la amenaza cada vez mayor de los ciberdelincuentes, tanto en volumen como en sofisticación. Para cuantificar la amenaza, un Informe de Cloud Securityde (ISC)2 encontró que el 28% de las empresas experimentaron un incidente de cloud security en 2019. El Gobierno del Reino Unido también informó que el 32% de las empresas británicas experimentaron un ataque a los sistemas en los últimos 12 meses.

Prevenir las violaciones y la pérdida de datos

Una consecuencia de estas crecientes amenazas cibernéticas es la aceleración en la frecuencia y el volumen de las violaciones y la pérdida de datos. Sólo en los primeros 6 meses de 2019, el Informe de Amenazas Emergentes de Norton señaló que más de 4.000 millones de registros fueron violados.

La pérdida o violación de datos puede tener importantes implicaciones legales, financieras y de reputación. En su último informe, IBM estima que el costo promedio de una violación de datos es de 3,92 millones de dólares.

Evitar las violaciones del cumplimiento

Ya hemos mencionado cómo cloud security conlleva el riesgo de violaciones de cumplimiento. Para demostrar las implicaciones del incumplimiento, sólo hay que observar al organismo federal de control de la privacidad de Alemania, que recientemente ha impuesto a 1&1 Telecommunications una multa de 9,55 millones de euros por violar el Reglamento General de Protección de Datos de la UE (GDPR).

Mantener la continuidad del negocio

Un buen cloud security ayuda a mantener la continuidad de su negocio. Protegiendo contra amenazas como un ataque de denegación de servicio (ataque DDoS). Las interrupciones imprevistas y el tiempo de inactividad del sistema interrumpen la continuidad de su negocio e impactan en su balance final. Un estudio de investigación de Gartner estima este coste de inactividad en un promedio de 5.600 dólares por minuto.

Beneficios de la Cloud Security

Más allá de la protección contra las amenazas y de evitar las consecuencias de las malas prácticas, cloud security ofrece beneficios que la convierten en un requisito para las empresas. Entre ellos se incluyen:

1. Seguridad centralizada

De la misma manera que la computación en la nube centraliza las aplicaciones y los datos, cloud security centraliza la protección. Ayudándole a mejorar la visibilidad, implementar controles y protegerse mejor contra los ataques. También mejora la continuidad de su negocio y la recuperación de desastres al tenerlo todo en un solo lugar.

2. Costo reducido

Un reputado proveedor de servicios de nube ofrecerá hardware y software incorporado dedicado a asegurar sus aplicaciones y datos las 24 horas del día. Esto elimina la necesidad de una inversión financiera significativa en su propia configuración.

3. Administración reducida

El paso a la nube introduce un modelo de responsabilidad compartida para la seguridad. Esto puede proporcionar una reducción significativa de la cantidad de tiempo y recursos invertidos en la administración de la seguridad. El proveedor de servicios de la nube asumirá la responsabilidad de asegurar su infraestructura – y a usted – a través del almacenamiento, la computación, las redes y la infraestructura física.

4. Aumento de la fiabilidad

Un proveedor líder de servicios de nube ofrecerá hardware y software de Cloud Security de última generación en el que se puede confiar. Tendrá acceso a un servicio continuo en el que sus usuarios podrán acceder de forma segura a los datos y aplicaciones desde cualquier lugar y en cualquier dispositivo.

Mejores prácticas para Cloud Security

Al mover sus sistemas a la nube, muchos procesos de seguridad y mejores prácticas siguen siendo los mismos. Sin embargo, se encontrará con un nuevo conjunto de desafíos que deberá superar para mantener la seguridad de sus sistemas y datos basados en la nube.

Para ayudarle con este desafío, hemos compilado una serie de mejores prácticas de seguridad para despliegues basados en la nube.

Elija un proveedor de confianza

La base de las mejores prácticas de cloud security se basa en la selección de un proveedor de servicios de confianza. Usted desea asociarse con un proveedor de nubes que ofrezca los mejores protocolos de seguridad incorporados y que se ajuste a los niveles más altos de las mejores prácticas de la industria.

Un proveedor de servicios que le extiende un mercado de socios y soluciones para mejorar aún más la seguridad de su despliegue.

La marca de un proveedor de confianza se refleja en el rango de cumplimiento de la seguridad y las certificaciones que poseen. Algo que cualquier buen proveedor pondrá a disposición del público. Por ejemplo, todos los proveedores líderes como Amazon Web Services, Alibaba Cloud, Google Cloud (que impulsa a Kinsta) y Azure ofrecen un acceso transparente en el que se puede confirmar su cumplimiento de seguridad y sus certificaciones.

Además de esto, hay muchos factores que influyen en la selección de un proveedor de confianza. Cubrimos esto más adelante en el artículo con una lista de verificación de los 10 principales para evaluar la seguridad de cualquier proveedor de nubes.

Comprender su modelo de responsabilidad compartida

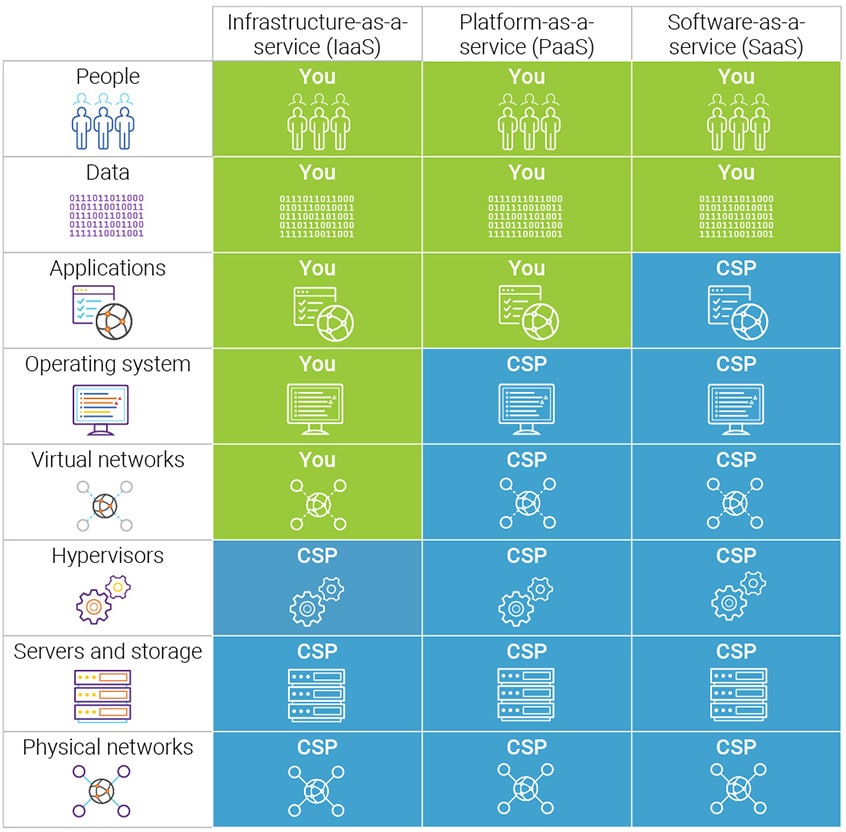

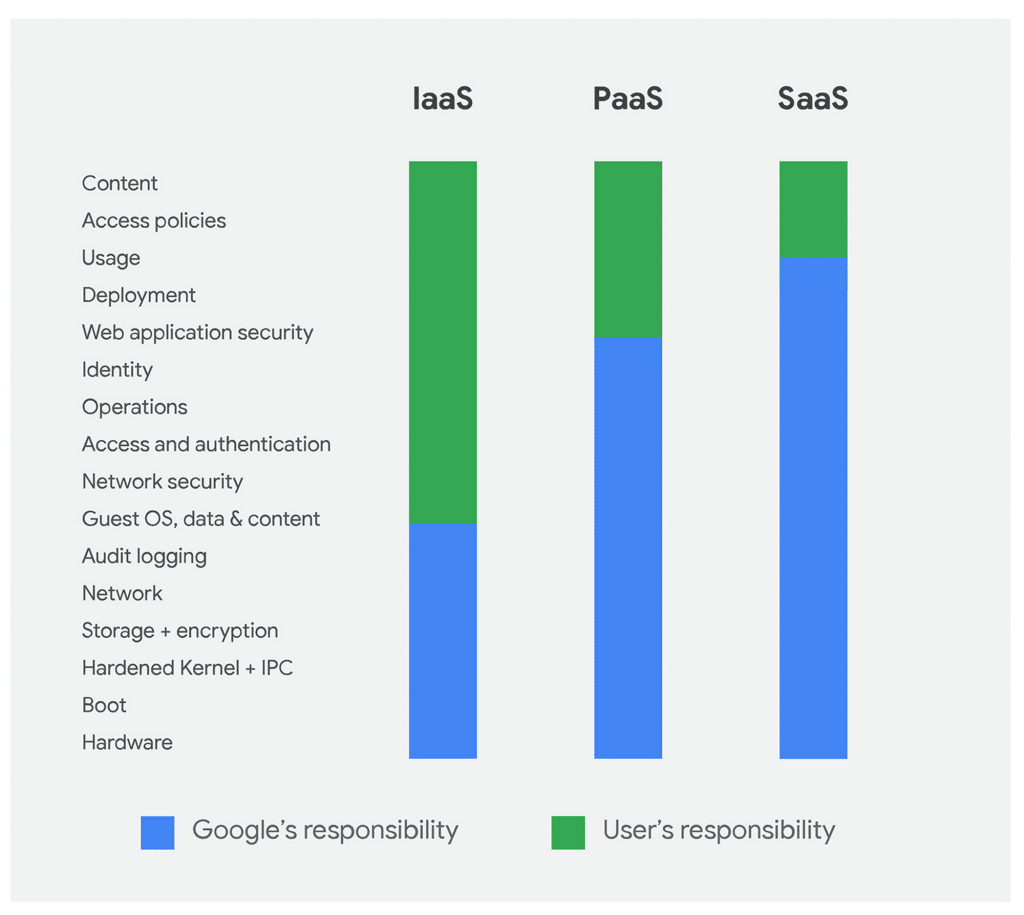

Cuando se asocia con un proveedor de servicios en la nube y se trasladan los sistemas y datos a la nube, se entra en una asociación de responsabilidad compartida para la implementación de la seguridad.

Una parte crítica de las mejores prácticas implica revisar y comprender su responsabilidad compartida. Descubrir qué tareas de seguridad permanecerán con usted y cuáles serán ahora manejadas por el proveedor.

Esta es una escala móvil dependiendo de si se opta por el Software como Servicio (SaaS), Plataforma como Servicio (PaaS), Infraestructura como Servicio (IaaS), o en un centro de datos en las instalaciones.

Los principales proveedores de servicios en la nube como AWS, Azure, Google Cloud Platform y Alibaba Cloud publican lo que se conoce como un modelo de responsabilidad compartida para la seguridad. Asegurando la transparencia y la claridad. Asegúrese de revisar su modelo de responsabilidad compartida de los proveedores de servicios en la nube.

Revise sus contratos de proveedores de nubes y los acuerdos de nivel de servicio

Puede que no piense en revisar sus contratos de nubes y SLA como parte de las mejores prácticas de seguridad, debería hacerlo. Los SLA y los contratos de servicio de la nube son sólo una garantía de servicio y recurso en caso de un incidente.

Hay mucho más incluido en los términos y condiciones, anexos y apéndices que pueden afectar a su seguridad. Un contrato puede significar la diferencia entre que su proveedor de servicios en la nube sea responsable de sus datos y que los posea.

Según el McAfee 2019 Cloud Adoption and Risk Report, el 62,7% de los proveedores de cloud computing no especifican que los datos de los clientes son propiedad del cliente. Esto crea una zona gris legal en la que un proveedor podría reclamar la propiedad de todos sus datos cargados.

Compruebe quién es el propietario de los datos y qué pasa con ellos si termina sus servicios. Además, busque claridad sobre si el proveedor está obligado a ofrecer visibilidad de cualquier evento de seguridad y respuestas.

Si no está satisfecho con los elementos del contrato, intente negociar. Si alguno de ellos no es negociable, debe determinar si el acuerdo es un riesgo aceptable para el negocio. Si no lo es, tendrá que buscar opciones alternativas para mitigar el riesgo mediante la codificación, la supervisión o incluso un proveedor alternativo.

Entrene a sus usuarios

Sus usuarios son la primera línea de defensa en la computación segura en la nube. Su conocimiento y aplicación de las prácticas de seguridad puede ser la diferencia entre proteger su sistema o abrir una puerta para los ataques cibernéticos.

Como mejor práctica, asegúrese de capacitar a todos sus usuarios – personal y partes interesadas – que acceden a sus sistemas en prácticas de nube segura. Hágalos conscientes de cómo detectar el malware, identificar los correos electrónicos de phishing y los riesgos de las prácticas inseguras.

Para los usuarios más avanzados -como los administradores- que participan directamente en la aplicación de cloud security, considere la capacitación y la certificación específicas de la industria. Más adelante en la guía encontrará una serie de certificaciones y capacitación recomendadas para cloud security.

Controlar el acceso de los usuarios

La aplicación de un control estricto del acceso de los usuarios mediante políticas es otra de las mejores prácticas de cloud security. Ayudarle a gestionar los usuarios que intentan acceder a sus servicios en la nube.

Se debe empezar desde un lugar de cero confianza, sólo permitiendo a los usuarios el acceso a los sistemas y datos que requieren, nada más. Para evitar la complejidad en la aplicación de las políticas, cree grupos bien definidos con funciones asignadas para que sólo concedan acceso a los recursos elegidos. A continuación, podrá añadir usuarios directamente a los grupos, en lugar de personalizar el acceso para cada usuario individual.

Asegure sus puntos finales de usuario

Otro elemento de las mejores prácticas de cloud security es asegurar los puntos finales de los usuarios. La mayoría de los usuarios accederán a sus servicios en la nube a través de los navegadores web. Por lo tanto, es fundamental introducir una seguridad avanzada en el lado del cliente para mantener los navegadores de los usuarios actualizados y protegidos contra los ataques.

También debería considerar la posibilidad de implementar una solución de seguridad de punto final para proteger sus dispositivos de usuario final. Vital con la explosión de los dispositivos móviles y el trabajo a distancia, donde los usuarios acceden cada vez más a los servicios de la nube a través de dispositivos que no son propiedad de la empresa.

Busque una solución que incluya cortafuegos, antivirus y herramientas de seguridad de Internet, seguridad de dispositivos móviles y herramientas de detección de intrusos.

Mantener la visibilidad de sus servicios en la nube

El uso de los servicios de nubes puede ser diverso y fugaz. Muchas organizaciones utilizan múltiples servicios de nube en una variedad de proveedores y geografías. Las investigaciones sugieren que los recursos de la nube tienen un promedio de vida de 2 horas.

Este tipo de comportamiento crea puntos ciegos en su entorno de nubes. Si no puede verlo, no puede asegurarlo.

Asegúrese de implementar una solución de cloud security que ofrezca visibilidad de todo su ecosistema. De este modo, podrá supervisar y proteger el uso de la nube en todos sus recursos, proyectos y regiones dispares a través de un único portal. Esta visibilidad le ayudará a implementar políticas de seguridad granulares y a mitigar una amplia gama de riesgos.

Implementar la encriptación

La encriptación de sus datos es una mejor práctica de seguridad independientemente de la ubicación, crítica una vez que se mueve a la nube. Al utilizar los servicios en la nube, usted expone sus datos a un mayor riesgo al almacenarlos en una plataforma de terceros y enviarlos de ida y vuelta entre su red y el servicio en la nube.

Asegúrese de implementar los más altos niveles de encriptación para los datos tanto en tránsito como en reposo. También debe considerar el uso de sus propias soluciones de encriptación antes de subir los datos a la nube, usando sus propias claves de encriptación para mantener un control total.

Un proveedor de nube puede ofrecer servicios de encriptación incorporados para proteger sus datos de terceros, pero les permite acceder a sus claves de encriptación.

Kinsta opera con un enfoque totalmente cifrado para proteger aún más sus soluciones de alojamiento seguro. Esto significa que no soportamos conexiones FTP, sólo conexiones cifradas SFTP y SSH (aquí está la diferencia entre FTP y SFTP).

Implementar una política de seguridad de contraseñas fuertes

Una fuerte política de seguridad de contraseñas es la mejor práctica, independientemente del servicio al que se acceda. La aplicación de la política más estricta posible es un elemento importante para evitar el acceso no autorizado.

Como requisito mínimo, todas las contraseñas deben requerir una letra mayúscula, una letra minúscula, un número, un símbolo y un mínimo de 14 caracteres. Obligar a los usuarios a actualizar su contraseña cada 90 días y configurarla de manera que el sistema recuerde las últimas 24 contraseñas.

Una política de contraseñas como ésta evitará que los usuarios creen contraseñas simples, en múltiples dispositivos, y los defenderá de la mayoría de los ataques de fuerza bruta.

Como una capa adicional de mejores prácticas de seguridad y protección, también debería implementar la autenticación multifactorial. Exigir al usuario que añada dos -o más- pruebas para autentificar su identidad.

Usar un Cloud Access Security Broker (CASB)

El uso de un CASB se está convirtiendo rápidamente en una herramienta central para implementar las mejores prácticas de cloud security. Es un software que se encuentra entre usted y su proveedor de servicios en la nube para extender sus controles de Cloud Security.

Un CASB le ofrece un sofisticado conjunto de herramientas de cloud security para proporcionar visibilidad de su ecosistema en la nube, hacer cumplir las políticas de seguridad de datos, implementar la identificación y protección de amenazas y mantener el cumplimiento.

Puede descubrir más sobre cómo funciona un CASB más adelante en la guía, incluyendo una lista de los 5 principales proveedores de CASB.

Las 10 recomendaciones de la lista de seguridad para los clientes de la nube

Cuando se migra a la nube y selecciona un proveedor de servicios, uno de los factores más importantes que se debe considerar es la seguridad. Compartirá y/o almacenará los datos de la empresa con el proveedor de servicios elegido.

Necesita estar seguro de que sus datos están seguros. Hay innumerables factores de seguridad a considerar, desde la responsabilidad compartida hasta si los estándares de seguridad del proveedor están a la altura. Esto puede ser un proceso desalentador, especialmente si no es un experto en seguridad.

Para ayudar, hemos compilado una lista de comprobación de seguridad para evaluar un proveedor de servicios en la nube.

1. Protección de los datos en tránsito y de los datos en reposo

Cuando se pasa a un servicio en la nube, un elemento clave de la seguridad es la protección de los datos en tránsito entre usted (el usuario final) y el proveedor. Esta es una responsabilidad doble tanto para usted como para el proveedor. Necesitará protección de la red para evitar la interceptación de datos y encriptación para evitar que un atacante lea cualquier dato en caso de ser interceptado.

Busque un proveedor de servicios que le ofrezca un conjunto de herramientas para ayudarle a cifrar fácilmente sus datos en tránsito y en reposo. Esto garantizará el mismo nivel de protección para cualquier tránsito de datos interno dentro del proveedor de servicios en la nube, o el tránsito entre el proveedor de servicios en la nube y otros servicios en los que las API pueden estar expuestas.

2. Protección de activos

Cuando selecciona un proveedor de servicios de nube, es necesario comprender la ubicación física de donde se almacenan, procesan y gestionan los datos. Esto es especialmente importante después de la implementación de regulaciones gubernamentales e industriales como la GDPR.

Para asegurar que sus activos estén protegidos, un buen proveedor tendrá una protección física avanzada en su centro de datos para defender sus datos de accesos no autorizados. También se asegurarán de que sus activos de datos se borren antes de que se reabastezcan o se eliminen los recursos para evitar que caigan en las manos equivocadas.

3. Visibilidad y control

Un factor clave en la seguridad es la capacidad de ver y controlar sus propios datos. Un buen proveedor de servicios le ofrecerá una solución que le proporcionará una visibilidad total de sus datos y de quién está accediendo a ellos, independientemente de dónde estén y de dónde usted se encuentre.

Su proveedor debe ofrecer un monitoreo de la actividad para que pueda descubrir los cambios de configuración y seguridad en todo su ecosistema. Así como apoyar el cumplimiento de la integración de soluciones nuevas y existentes.

4. Mercado de seguridad de confianza y red de asociados

Para asegurar el despliegue de la nube se necesitará más de una solución o socio. Un buen proveedor de servicios en la nube le facilitará la búsqueda y la conexión con diferentes socios y soluciones a través de un mercado.

Busque un proveedor con un mercado que ofrezca una red curada de socios de confianza con un historial de seguridad probado. El mercado también debería ofrecer soluciones de seguridad que proporcionen un despliegue con un solo clic y que sean complementarias para asegurar sus datos, ya sea que opere en un despliegue de nube público, privado o híbrido.

5. Gestión segura de los usuarios

Un buen proveedor de servicios en la nube ofrecerá herramientas que permitan la gestión segura de los usuarios. Esto ayudará a impedir el acceso no autorizado a las interfaces y procedimientos de gestión para garantizar que las aplicaciones, los datos y los recursos no se vean comprometidos.

El proveedor de la nube también debe ofrecer funcionalidad para implementar protocolos de seguridad que separen a los usuarios y eviten que cualquier usuario malicioso (o comprometido) afecte a los servicios y datos de otro.

6. Integración de la conformidad y la seguridad

Cuando se considera un proveedor de servicios en la nube, la seguridad y el cumplimiento van de la mano. Deben cumplir los requisitos de cumplimiento global que son validados por una organización tercera. Usted desea un proveedor de servicios en la nube que siga las mejores prácticas de la industria en materia de Cloud Security e idealmente tenga una certificación reconocida.

El programa de Registro de Seguridad, Confianza y Garantía de la Alianza de Cloud Security (STAR) es un buen indicador. Además, si usted está operando en una industria altamente regulada – donde HIPPA, PCI-DSS, y GDPR podrían aplicarse – también tendrá que identificar un proveedor con certificación específica de la industria.

Para asegurar que sus esfuerzos de cumplimiento son rentables y eficientes, el proveedor de servicios en la nube debe ofrecerle la posibilidad de heredar sus controles de seguridad en sus propios programas de cumplimiento y certificación.

7. Identidad y autenticación

El proveedor de la nube debe asegurarse de que el acceso a cualquier interfaz de servicio se limite únicamente a las personas autorizadas y autenticadas.

Cuando se trata de proveedores, se desea un servicio que ofrezca características de identidad y autenticación, incluyendo nombre de usuario y contraseña, autenticación de dos factores, certificados de cliente TLS y federación de identidad con su proveedor de identidad existente.

También quiere la posibilidad de restringir el acceso a una línea dedicada, empresa o red comunitaria. Un buen proveedor sólo entrega autenticación a través de canales seguros – como HTTPS – para evitar la interceptación.

Asegúrese de evitar los servicios con prácticas de autenticación débiles. Esto expondrá sus sistemas a un acceso no autorizado que conducirá a un robo de datos, cambios en su servicio o una denegación de servicio. También evite la autenticación por correo electrónico, HTTP o teléfono.

Son extremadamente vulnerables a la ingeniería social y a la interceptación de credenciales de identidad y autenticación.

8. Seguridad operacional

Al seleccionar un servicio de nube, busque un proveedor que implemente una fuerte seguridad operacional para detectar y prevenir los ataques. Esto debería cubrir cuatro elementos básicos:

Configuración y gestión de cambios

Quiere un proveedor que ofrezca transparencia en los activos que componen el servicio, incluyendo cualquier configuración o dependencia. Deben informarle de cualquier cambio en el servicio que pueda afectar a la seguridad para garantizar que no se produzcan vulnerabilidades.

Gestión de la vulnerabilidad

Su proveedor debe contar con un proceso de gestión de la vulnerabilidad para detectar y mitigar cualquier nueva amenaza a su servicio. Se le debe mantener informado de estas amenazas, su gravedad y el calendario de mitigación de amenazas previsto, que incluye su resolución.

Vigilancia de protección

Cualquier proveedor que valga la pena contará con herramientas avanzadas de monitoreo para identificar cualquier ataque, mal uso o mal funcionamiento del servicio. Tomarán medidas rápidas y decisivas para hacer frente a cualquier incidente, manteniéndole informado del resultado.

En Kinsta, nos enorgullecemos de ofrecer los más altos estándares de seguridad operacional para las soluciones de alojamiento. Esto incluye la implementación de las últimas actualizaciones de seguridad, monitoreo continuo de tiempo de funcionamiento, copias de seguridad automáticas y medidas activas y pasivas para detener cualquier ataque en su camino.

En resumen: su sitio está monitoreado y asegurado 24/7.

Gestión de incidentes

Su proveedor ideal tendrá un proceso de gestión de incidentes planificado de antemano para los tipos comunes de ataques. Estarán listos para desplegar este proceso en respuesta a cualquier ataque.

Habrá una ruta de contacto clara para informar de cualquier incidente, con un plazo y un formato aceptables.

9. Seguridad del personal

Necesita un proveedor de servicios en la nube en cuyo personal pueda confiar, ya que tendrá acceso a sus sistemas y datos. El proveedor de servicios en la nube que elija tendrá un proceso de control de seguridad riguroso y transparente.

Deberían poder verificar la identidad de su personal, el derecho al trabajo y comprobar si hay condenas penales pendientes. Lo ideal es que se ajusten a las normas de selección establecidas localmente en sus países, como BS 7858:2019 para el Reino Unido o rellenar el formulario I-9 en los EE.UU.

Además de la selección, se necesita un proveedor de servicios que se asegure de que su personal comprende sus responsabilidades inherentes de seguridad y se somete a una formación regular. También deben tener una política para minimizar el número de personas que tienen acceso a sus servicios y que pueden afectarlos.

10. Uso seguro del servicio

Puede elegir un proveedor de nube con una seguridad de vanguardia y aún así experimentar una brecha a través de un mal uso del servicio. Es importante entender dónde están las responsabilidades de seguridad cuando se utiliza el servicio.

Su nivel de responsabilidad será influenciado por su modelo de despliegue de nubes, la forma en que utiliza cualquier servicio y las características incorporadas de cualquier servicio individual.

Por ejemplo, tiene importantes responsabilidades de seguridad con IaaS. Desplegando una instancia de computación, la responsabilidad recaería en usted para instalar un sistema operativo moderno, configurar la seguridad, y garantizar los parches y el mantenimiento en curso. Lo mismo es cierto para cualquier aplicación que se despliegue en esa instancia.

Por lo tanto, asegúrese de que entiende los requisitos de seguridad del servicio elegido y las opciones de configuración de seguridad disponibles. Asegúrese también de educar a su personal en el uso seguro de sus servicios elegidos.

¿Qué es Cloud Security Alliance?

Cuando miramos a la industria de la computación en nube, es un mercado dispar sin un órgano central de gobierno al que las empresas puedan acudir para orientarse. Esto puede ser frustrante, especialmente cuando se abordan retos como cloud security.

Afortunadamente, en lugar de los órganos de gobierno, hay una serie de organizaciones que se dedican a apoyar a la industria. Cloud Security Alliance es una de esas organizaciones.

La Cloud Security Alliance (CSA) es una organización sin ánimo de lucro dedicada a desarrollar y concienciar sobre las mejores prácticas para mantener un entorno de computación en la nube seguro.

Se trata de una organización de miembros que ofrece a la industria orientación sobre la seguridad específica de las nubes en forma de educación, investigación, eventos y productos. Esta orientación se aprovecha directamente de la experiencia combinada en la materia de los profesionales de la industria, las asociaciones, los gobiernos y los miembros individuales y corporativos de la CSA.

Para que entienda mejor la Cloud Security Alliance, veamos más de cerca cómo apoyan a la industria.

Membresía

El CSA se construye sobre la base de sus miembros. Unirse a la CSA como miembro abre un rango de diferentes beneficios dependiendo de si es un individuo, una empresa o un proveedor de soluciones.

Principalmente, éstas se encuentran en categorías similares que incluyen el acceso a su red de expertos de otros miembros, una plaza en el Consejo Internacional de Normalización, descuentos en la capacitación y acceso a eventos y seminarios web exclusivos.

Aseguramiento

La CSA ha desarrollado uno de los más renombrados programas de certificación de cloud security: el Registro de Seguridad, Confianza y Garantía (STAR).

STAR es un programa de garantía del proveedor que proporciona transparencia a través de la autoevaluación, la auditoría de terceros y la vigilancia continua de acuerdo con las normas. El programa comprende tres niveles, demostrando que el titular se adhiere a las mejores prácticas mientras valida la seguridad de sus ofertas en la nube.

Educación

Para apoyar la mejora continua de la seguridad en la nube en la industria, la CSA ofrece una gama de servicios de educación. Puede obtener una serie de certificaciones de seguridad en la nube desarrolladas por la CSA, acceder a su centro de conocimientos y participar en sus seminarios y eventos educativos programados regularmente.

Investigación

La CSA sigue apoyando a la industria que desarrolla e innova las mejores prácticas de Cloud Security a través de sus continuas investigaciones. Esto es impulsado por sus grupos de trabajo que ahora abarcan 30 dominios de la Cloud Security.

Los más recientes y vanguardistas incluyen el surgimiento de grupos de trabajo para DevSecOps, Internet de las Cosas, Inteligencia Artificial y Blockchain. La CSA publica continuamente sus investigaciones – de forma gratuita – asegurando que la industria pueda mantenerse actualizada e informada de la naturaleza siempre cambiante de cloud security.

Comunidad

La CSA también apoya a la industria al continuar manteniendo y desarrollando la comunidad de cloud security. Han creado y mantienen una amplia gama de comunidades que permiten a las mentes de toda la industria de cloud security conectarse, compartir conocimientos e innovar.

Estas comunidades en crecimiento se presentan de muchas formas. Hay capítulos de CSA a los que puede unirse para conectarse con profesionales locales y cumbres de CSA donde las mejores mentes comparten su experiencia con las masas. Incluso hay un blog de CSA que alberga una comunidad de seguidores que quieren seguir el ritmo de las prácticas de CSA.

¿Qué es Kaspersky Security Cloud?

Cuando se habla de cloud security, es fácil centrarse en las empresas y olvidarse de la necesidad de los consumidores individuales.

Si está accediendo a los servicios de la nube para su uso personal – fotos, archivos, administración de la vida – tiene que pensar en la seguridad de sus datos: Nube de Seguridad Kaspersky, la nueva solución de seguridad adaptable basada en la nube de Kaspersky.

Combinando las mejores características y aplicaciones del software antivirus de Kaspersky Lab, crea una protección sensible para los dispositivos de los usuarios contra las amenazas digitales.

La plataforma fue diseñada para usuarios individuales, no para empresas.

La Nube de Seguridad de Kaspersky protege sus dispositivos contra el malware y los virus, añadiendo funcionalidad para adaptar la forma en que utiliza cada dispositivo para proporcionar la máxima protección en todo momento. Ofrece características como antivirus, anti-ransomware, seguridad móvil, administración de contraseñas, VPN, controles parentales y una gama de herramientas de privacidad.

La plataforma está disponible en Windows, macOS, Android e iOS. El plan Familiar de la Nube de Seguridad de Kaspersky ofrece protección para hasta 20 dispositivos.

Funcionalidad básica en la Nube de Seguridad de Kaspersky

Para ayudarle a entender mejor la oferta de la Nube de Seguridad de Kaspersky, hemos estudiado más de cerca la funcionalidad principal de la plataforma, que se divide en cuatro secciones:

Escaneo

La funcionalidad crítica que usted desea de cualquier solución de seguridad, la Nube de Seguridad de Kaspersky puede escanear sus dispositivos y eliminar cualquier malware o virus que se encuentre. Usted puede elegir entre un número de opciones de escaneo incluyendo archivos individuales, escaneo rápido, todo el sistema y programado.

Privacidad

Puede proteger su privacidad utilizando la funcionalidad incorporada para comprobar sus cuentas en línea para asegurarse de que no están comprometidas, bloquear el acceso a su cámara web y bloquear el tráfico del sitio web para evitar que se supervisen sus actividades de navegación.

Puede ampliar su privacidad con descargas adicionales de Kaspersky Secure Connection y Kaspersky Password Manager. Secure Connection encripta todos los datos que envía y recibe mientras que también oculta su ubicación, mientras que Password Manager almacena y asegura sus contraseñas.

Home Network

La red doméstica le da la visibilidad de todos los dispositivos que están conectados a su red doméstica. Identificando aquellos que están protegidos por la Nube de Seguridad Kaspersky. La funcionalidad le permite ser notificado cuando un nuevo dispositivo se conecta y también bloquear cualquier dispositivo desconocido.

Salud de la HD

Útil, pero simple, la función de salud de la HD le da una calificación de la condición del disco duro y la temperatura del disco. Dando información sobre tasas de error, ciclos de encendido, horas de encendido, total de datos leídos y total de datos escritos.

La Nube de Seguridad de Kaspersky es un gran ejemplo de cómo la adopción de los servicios de la nube ha creado la necesidad de nuevas soluciones de seguridad.

En la siguiente sección, veremos un ejemplo similar en el mundo empresarial con la llegada de los Cloud Access Security Brokers.

¿Qué es Cloud Access Security Brokers (CASB)?

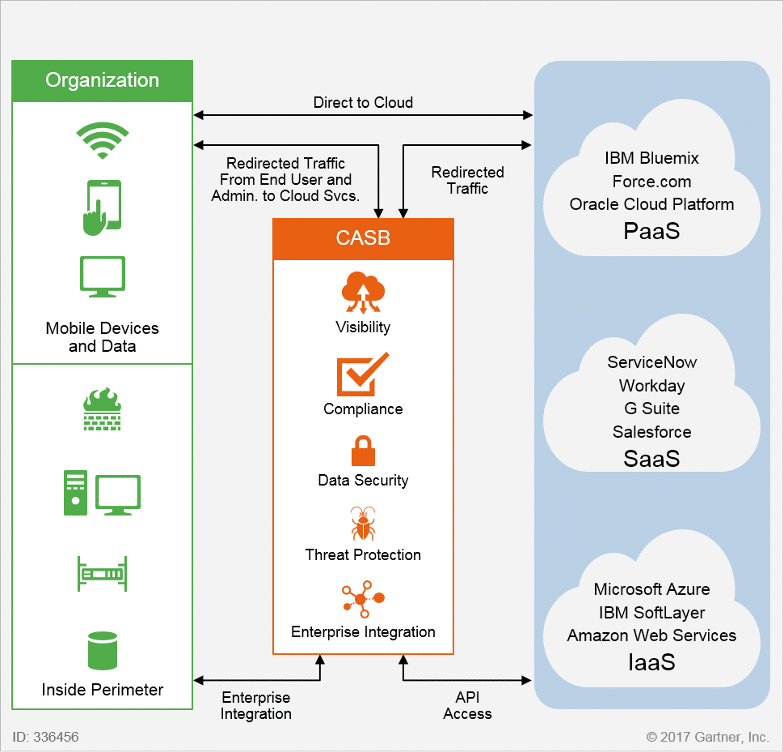

Cloud Access Security Brokers (CASB) es un software que se sitúa entre usted, el consumidor de servicios en la nube, y su(s) proveedor(es) de servicios en la nube. Un CASB extiende sus controles de seguridad desde su infraestructura en las instalaciones hasta la nube. Ayuda a aplicar las políticas de seguridad, cumplimiento y gobierno de sus aplicaciones en la nube. Por lo general, se encuentra en las instalaciones o alojado en la nube.

Un CASB le ayudará a defenderse contra los riesgos de Cloud Security de alto nivel y apoyará el monitoreo continuo y la mitigación de eventos de alto riesgo. Lo hace asegurando los datos que se mueven entre el entorno de las instalaciones y la nube, utilizando las políticas de seguridad de su organización.

Un CASB le protegerá de los ciberataques con la prevención de malware y asegurará sus datos utilizando una encriptación de extremo a extremo que evita que los usuarios externos descifren el contenido.

¿Cómo funciona un CASB?

Un CASB puede ser desplegado de tres maneras distintas: como un proxy inverso, un proxy de avance o en un «modo API». Cada uno tiene sus propias ventajas y desventajas, y muchos expertos de la industria recomiendan un despliegue multimodal.

Veamos más de cerca los diferentes modos de despliegue de un CASB:

Proxy inverso

Un proxy inverso se sitúa delante del servicio de nube, proporcionando capacidades de seguridad en línea al sentarse en el camino del tráfico de la red. La conexión del agente del proxy inverso corre desde la Internet hasta su servidor de aplicaciones, ocultando detrás de él la información que proviene de la fuente original.

Proxy de avance

Un proxy delantero se sienta delante del usuario, con el CASB proxyando el tráfico a múltiples plataformas de nubes. La conexión del proxy de adelante corre desde usted, sentado detrás de su cortafuegos, a Internet. Al igual que el proxy inverso, también proporciona capacidades de seguridad en línea.

Modo API

A diferencia de los despliegues de proxy, el uso de la Interfaz de Programa de Aplicación (API) permite la integración directa del CASB y un servicio en la nube. Esto permite asegurar tanto el tráfico gestionado como el no gestionado.

Dependiendo de la funcionalidad de la API de los proveedores de servicios en la nube, puede ver la actividad, el contenido y tomar medidas de aplicación.

Los pilares de la funcionalidad en los CASB

Un CASB ofrece una funcionalidad que cae bajo cuatro «pilares», estos incluyen:

1. Visibilidad

Cuando una aplicación en la nube se encuentra fuera de la vista de su departamento de TI, usted crea información que no está controlada por los procesos de gobierno, riesgo y cumplimiento de su negocio.

Un CASB le da visibilidad de todas las aplicaciones de la nube y su uso. Incluyendo información vital sobre quién está usando la plataforma, su departamento, ubicación y los dispositivos utilizados.

2. Seguridad de los datos

El uso de una plataforma de nubes crea un mayor riesgo de compartir inadvertidamente datos con las personas equivocadas. Si está usando almacenamiento en la nube, una típica herramienta de prevención de pérdida de datos (DLP) no podrá rastrear o controlar quién está accediendo a sus datos.

Un CASB le ayuda a reforzar la seguridad centrada en los datos dentro de una plataforma en la nube que combina la encriptación, la conversión en fichas, el control de acceso y la gestión de los derechos de la información.

3. Protección contra amenazas

Una de las amenazas a la seguridad más difíciles de proteger es su propio personal. Incluso los antiguos empleados que han sido desactivados de los sistemas centrales de su organización pueden seguir teniendo acceso a aplicaciones en la nube que contienen información crítica para el negocio.

Los CASB le permiten detectar y responder a amenazas internas maliciosas o negligentes, usuarios privilegiados y cuentas comprometidas dentro de su infraestructura en la nube.

4. Cumplimiento

Cuando sus datos se muevan a la nube, tendrá que asegurarse de que mantiene la seguridad y la privacidad de los datos para cumplir con las regulaciones de la industria y del gobierno. Un CASB hará esto por usted, identificando y haciendo cumplir las políticas de DLP sobre datos sensibles en su despliegue en la nube. Ayudándole a mantener el cumplimiento de las regulaciones incluyendo SOX y HIPAA.

Un CASB también ayudará a comparar su configuración de Cloud Security con los requisitos normativos básicos como PCI DSS, NIST, CJIS, MAS e ISO 27001.

Los 5 principales Cloud Access Security Brokers en 2020

La migración masiva de servicios a la nube, junto con la necesidad de implementar la Cloud Security debido a los importantes riesgos de violación y pérdida de datos, ha creado una explosión en el mercado de la CASB.

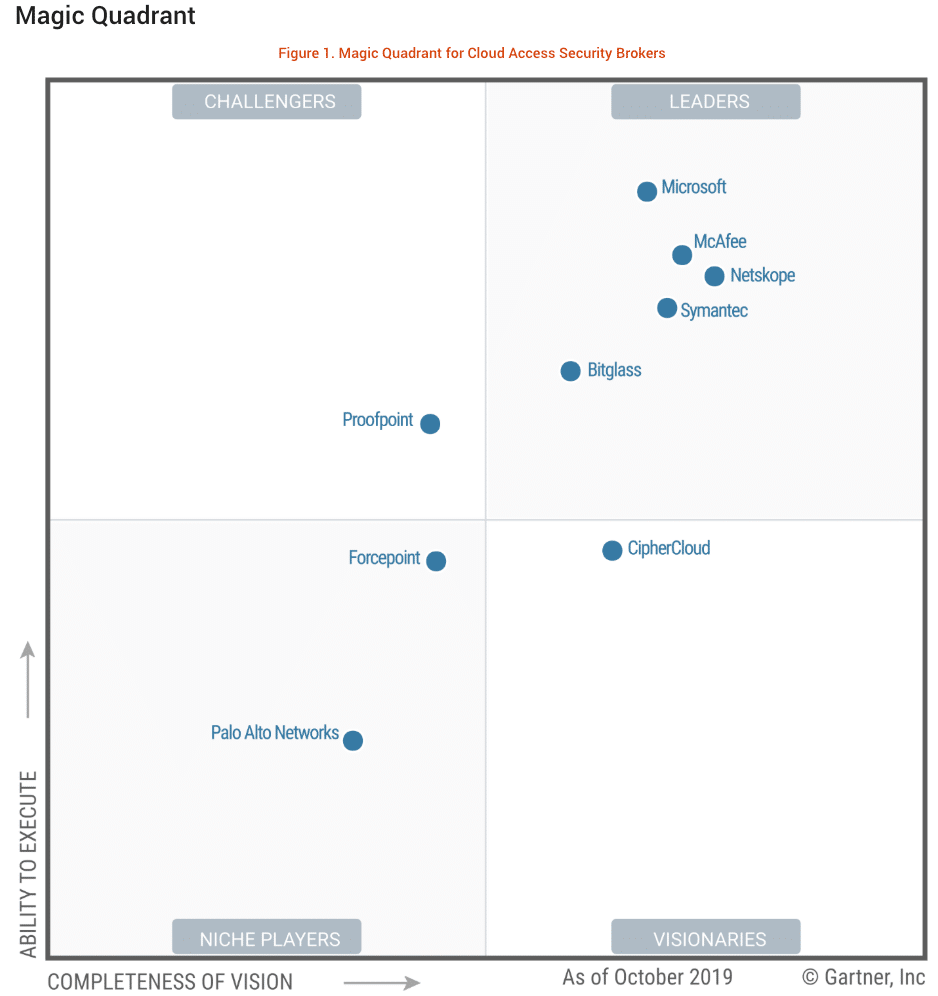

Como tecnología de última generación, los CASB se han convertido en un elemento esencial de la estrategia de cloud security. Una de cada cinco grandes empresas utiliza un CASB para asegurar o gestionar sus servicios en la nube, según el informe «Magic Quadrant for Cloud Access Brokers» de Gartner:

Gartner ha identificado cinco líderes en el mercado CASB usando su «Cuadrante Mágico», estos incluyen:

McAfee

McAfee entró en el mercado de CASB en enero de 2018, con la adquisición de Skyhigh Networks. Ahora conocida como MVISION Cloud, la plataforma proporciona cobertura a través de los cuatro pilares del CASB para una amplia gama de servicios en la nube.

La plataforma proporciona un motor de DLP completo y ofrece controles avanzados que incluyen el cifrado y la conversión en fichas de datos estructurados y no estructurados. El CASB se puede desplegar para la inspección de la API con capacidades de modo de proxy inverso y proxy de avance.

McAfee también ha puesto a disposición de quienes lo requieran una aplicación virtual en las instalaciones.

Microsoft

La oferta del CASB de Microsoft se llama Microsoft Cloud Application Security. La plataforma soporta múltiples modos de despliegue, incluyendo proxy inverso y conectores API. Microsoft continúa desarrollando la solución CASB con una visibilidad mejorada, análisis, control de datos y una funcionalidad de automatización innovadora.

Microsoft Cloud Application Security también se integra de forma nativa con la creciente cartera de soluciones de seguridad e identidad de Microsoft, incluyendo Azure Active Directory y Microsoft Defender Advanced Threat Protection.

Esto permite a Microsoft ofrecer a los clientes una solución totalmente integrada en sus plataformas Microsoft con despliegues de un solo clic.

Netskope

A diferencia de muchos jugadores en el espacio que simplemente están adquiriendo proveedores de soluciones CASB, Netskope sigue siendo una empresa independiente. El proveedor es reconocido por su excelencia en el descubrimiento de aplicaciones y evaluaciones de seguridad SaaS.

Netskope soporta miles de servicios en la nube a través de APIs publicadas y decodificación en línea de APIs no publicadas. El CASB ofrece DLP e identifica las amenazas en tiempo real utilizando inteligencia combinada de amenazas, análisis estático y dinámico y detección de anomalías basada en el aprendizaje automático.

Symantec

La oferta de CASB de Symantec se denomina CloudSOC, mejorada en 2016 con la adquisición e integración de los productos Perspecsys y Elastica de Blue Coat Systems.

CloudSOC ofrece DLP utilizando clasificación de datos automatizada y supervisión multimodal utilizando APIs nativas de nube, procesamiento de tráfico en tiempo real y entrada de múltiples fuentes de datos. Usted puede identificar y anular automáticamente las amenazas de dentro y fuera de su organización con el análisis de comportamiento de usuario avanzado (UBA).

Bitglass

Bitglass Cloud Security se denomina CASB de última generación, diseñado para integrarse con cualquier aplicación, dispositivo o red.

La plataforma funciona de forma nativa desde la nube y tiene fama de ser el único proveedor que asegura los datos corporativos en los dispositivos móviles sin utilizar agentes o perfiles. Bitglass se hizo notar al introducir un enfoque de día cero centrado en los índices de confianza, los niveles de confianza y la encriptación en reposo.

Un vistazo a las 10 principales certificaciones de seguridad en la nube en 2024

Para proteger con éxito su plataforma en la nube, va a necesitar conocimientos y habilidades avanzadas de Cloud Security. También necesitará aprender habilidades específicas de la plataforma para poder configurar el acceso, la seguridad de la red y garantizar la protección de los datos, todo ello dentro del proveedor de nubes elegido.

Afortunadamente, el mercado de capacitación y certificación en la nube sigue evolucionando y ofrece una serie de soluciones. Ahora puede elegir entre una amplia gama de certificaciones específicas de la plataforma y neutrales del proveedor para ayudarle a desarrollar y probar las habilidades que necesita. Tanto si busca desarrollar conocimientos básicos como adaptar su conjunto de habilidades a una función laboral específica, hay una certificación para usted.

Para ayudar en su búsqueda, hemos compilado una lista de las 10 principales certificaciones de Cloud Security para lograr en 2024.

Obtener sólo una de estas certificaciones no sólo le ayudará a asegurar mejor su despliegue en la nube, sino que también le hará más empleable y le adelantará el salario.

(ISC)2 -Certificado Profesional en Cloud Security (CCSP)

La CCSP es una certificación de Cloud Security reconocida mundialmente y dirigida a los líderes de la tecnología de la información y la seguridad de la información.

Ganar el CCSP demuestra que tiene las habilidades técnicas avanzadas y el conocimiento para diseñar, gestionar y asegurar datos, aplicaciones e infraestructura en la nube. Lo hará utilizando las mejores prácticas, procedimientos y políticas desarrolladas por los expertos en ciberseguridad en el (ISC)2. El CCSP es ideal si es un arquitecto empresarial, ingeniero de sistemas, administrador de seguridad, arquitecto, ingeniero o gerente.

Antes de entrenar e intentar el examen CCSP, tendrás que cumplir con algunos requisitos estrictos de experiencia. Necesitarás cinco años de experiencia a tiempo completo en TI, incluyendo tres años en ciberseguridad y un año en uno o más de los seis dominios del CCSP CBK. Puede sustituir los requisitos de experiencia por la credencial igualmente avanzada (ISC)² CISSP – titulada ‘The World’s Premier Cyber Security Certification’.

Cloud Security Alliance – Certificado de Conocimientos de Cloud Security (CCSK)

El certificado CCSK es una certificación de nivel básico ampliamente reconocida en la Cloud Security. Fue desarrollado por la Cloud Security Alliance, una organización miembro que ayuda a garantizar entornos de computación en nube seguros definiendo y dando a conocer las mejores prácticas de la industria.

Obtener la certificación CCSK demostrará que tiene las habilidades y conocimientos básicos necesarios para asegurar los datos en la nube. Aprenderá a construir una línea base de las mejores prácticas de seguridad asignadas a una serie de responsabilidades que van desde la configuración de los controles técnicos de seguridad hasta el gobierno de la nube.

Al obtener la certificación del CCSK, también cumplirá algunos requisitos previos de experiencia necesarios si pretende obtener la certificación más avanzada del CCSP de (ISC)².

Seguridad certificada por la AWS – Especialidad

La credencial de Seguridad Certificada – Especialidad de AWS es ideal si busca desarrollar su carrera trabajando con la plataforma de la nube de AWS.

Al lograr la Seguridad Certificada AWS, validará sus habilidades a través de clasificaciones de datos, métodos de codificación, protocolos seguros de Internet y los mecanismos AWS requeridos para implementarlos.

Trabajando hacia la certificación, puede elegir entre una diversa vía de aprendizaje para dar forma a sus conocimientos y habilidades a través de los fundamentos de la seguridad, la arquitectura y la ingeniería de seguridad en AWS. Al final del camino, habrá desarrollado el control y la confianza para ejecutar de forma segura las aplicaciones en la nube de AWS.

Para empezar a trabajar en la credencial, debe tener un papel de seguridad y tener al menos dos años de experiencia práctica en la seguridad de cargas de trabajo de AWS.

Certificado por Microsoft: Ingeniero Asociado de Seguridad Azure

Recientemente, Microsoft transformó sus vías de certificación para que se basaran en roles. Al obtener una de sus certificaciones, ahora está demostrando que tiene las habilidades y el conocimiento necesarios para realizar un rol de trabajo específico.

Por lo tanto, el hecho de obtener la certificación de Ingeniero de Seguridad Asociado Azure demuestra que tiene las habilidades para ser un Ingeniero de Seguridad en la Plataforma de la Nube Azul. Esto incluye la capacidad de proteger datos, aplicaciones y redes en un entorno de nube. Implementar controles de seguridad y protección contra amenazas, así como administrar la identidad y el acceso.

No hay requisitos previos de habilidades antes de intentar el AZ-500: El examen de Microsoft Azure Security Technologies.

Google Cloud – Ingeniero profesional de cloud security

La obtención de la credencial de Ingeniero Profesional de Cloud Security de Google demuestra que puede diseñar, desarrollar, implementar y gestionar una infraestructura segura en la plataforma de Google Cloud. Lo hará utilizando las tecnologías de seguridad de Google alineadas con las mejores prácticas de seguridad y los requisitos del sector.

Al obtener la certificación de Ingeniero Profesional de Cloud Security, tendrás que aprender a configurar el acceso, la seguridad de la red y a garantizar la protección de los datos dentro de la plataforma de Google Cloud. También tendrá que desarrollar conocimientos para garantizar el cumplimiento y la gestión de las operaciones.

Al igual que las certificaciones Azure y AWS, esta credencial es ideal si busca desarrollar habilidades de Cloud Security específicas para la plataforma de Google Cloud. Avanzando en su carrera con este proveedor líder de la nube.

Certificación de cloud security de la ACA Alibaba

Esta certificación de seguridad en la nube de ACA es la primera en una vía de certificación de Alibaba. Obtener esta certificación demostrará que usted tiene el conocimiento básico para aplicar los principios de seguridad en la nube en un despliegue de la nube de Alibaba.

Desarrollará habilidades fundamentales con Linux y operaciones de red. Al mismo tiempo que aprenderá acerca del alojamiento, las aplicaciones, la red y las soluciones de seguridad de datos, todo ello dentro de la plataforma de la nube de Alibaba. Usted cubrirá varios productos clave de seguridad de Alibaba, incluyendo Server Guard, WAF, Anit-DDoS básico y Pro.

Después de lograr la certificación de nivel de asociado, puede entonces perseguir la certificación de Alibaba ACP Cloud Security.

Certificación de cloud security del ACP Alibaba

La certificación de cloud security de ACP es la segunda certificación en el camino de la seguridad en la nube de Alibaba. Es una certificación más avanzada dirigida a arquitectos, desarrolladores y profesionales de O&M que trabajan con productos de Cloud Security de Alibaba.

Sobre la base de las habilidades y conocimientos adquiridos en la certificación de ACA Cloud Security, usted aprenderá acerca de los productos principales de Alibaba Cloud en materia de seguridad, vigilancia y gestión.

Una vez que haya alcanzado la certificación de nivel profesional, puede entonces perseguir la certificación de Cloud Security de Alibaba ACE. Aunque la certificación de nivel experto está todavía en desarrollo y se espera que se ponga en marcha pronto.

Cloud Credential Council – Certificación Profesional de Gestor de Cloud Security (PCS)

La credencial de Gerente Profesional de Cloud Security, CCC es una certificación avanzada del Consejo de Credenciales en la Nube. Es ideal si usted es un profesional de gobierno y riesgo, especialista en cumplimiento de auditoria o un especialista en computación en la nube.

Trabajando hacia la certificación aprenderá las habilidades y conocimientos para aplicar las mejores prácticas en un entorno de nube para la seguridad y el gobierno. Cubre temas clave como la gestión de servicios en la nube, el gobierno y la estrategia. También aprenderá a diseñar, implementar y migrar un servicio en la nube en un entorno seguro.

Debido a la naturaleza avanzada de la certificación, se recomienda que ya tenga el CCC Cloud Technology Associate y CCC Cloud Virtualization Essentials entregado por EXIN.

Asociado certificado de Oracle Cloud Platform Identity and Security Management 2019

El título de la certificación de cloud security de Oracle se explica por sí mismo, aprenderá sobre la gestión de la identidad y la seguridad en la plataforma de la nube de Oracle. Es ideal si usted es un profesional de la seguridad que busca demostrar su experiencia en la implementación de soluciones en la nube.

Al prepararse para la certificación, cubrirá la funcionalidad de seguridad básica en la plataforma de nube de Oracle. Creación de conocimientos y habilidades para implementar Oracle Identity Cloud Service, Oracle CASB Cloud Service, servicios de arquitectura e implantación y marco del centro de operaciones de seguridad de la identidad

La aprobación del examen 1Z0-1070 le certificará como Asociado Certificado de Oracle (OCA), una credencial reconocida mundialmente. Validará sus capacidades con la cartera de Oracle Cloud Security, incluida la configuración de los servicios. Antes de empezar, necesitará una experiencia actualizada y práctica con implementaciones de Cloud Security en un rol de administrador.

SANS SEC524: Cloud Security y fundamentos de riesgo

El SEC524: Cloud Security y fundamentos del riesgo es un curso, no una certificación. Lo he incluido de todas formas ya que enseña habilidades y conocimientos vitales que no están cubiertos por las otras certificaciones listadas.

Lo más importante es que aprenderá a evaluar la seguridad de los diferentes proveedores de nubes. Cubriendo los modelos de entrega de la computación en nube – SaaS, PaaS, e IaaS – y sus requerimientos de seguridad únicos. Así como consideraciones adicionales de seguridad cuando se opera en un escenario de nube pública, privada o híbrida.

Al terminar el curso, se encontrará con una serie de habilidades clave. ¿Cómo evaluar los contratos de la nube, adaptar la arquitectura de seguridad, las herramientas y los procesos para su uso en entornos de nubes y realizar evaluaciones de vulnerabilidad de su configuración de la nube?

Resumen

Pasando a la nube, tiene que estar listo para implementar una estrategia de seguridad integral en la nube desde el primer día. Esto comienza con la identificación del proveedor o proveedores de servicios en la nube adecuados y luego la implementación de una estrategia que combine las herramientas, los procesos, las políticas y las mejores prácticas adecuadas.

Es fundamental que entienda su responsabilidad compartida y se centre en el cumplimiento.

En la Cloud Security, su personal – o el de su proveedor de nubes – se encuentran entre los aspectos más críticos y a menudo pasados por alto de la defensa contra los ciberdelincuentes.

Es importante recordar que la computación en nube no es menos segura que el despliegue de sus servicios en las instalaciones. De hecho, muchos proveedores de nube ofrecen hardware y software de seguridad avanzados a los que de otro modo no tendría acceso.

Elegir el proveedor adecuado mejorará su posición de seguridad y reducirá sus riesgos, independientemente de los introducidos por la computación en nube.

![Una guía completa de la seguridad en la nube en [year] (Riesgos, mejores prácticas, certificaciones)](https://kinsta.com/es/wp-content/uploads/sites/8/2020/03/cloud-security-es-1024x512.jpg)

Deja una respuesta