Si vous avez un site web, vous êtes responsable de la protection de vos données et de celles de vos utilisateurs et clients. Si les mots de passe constituent une première ligne de défense traditionnelle, ils sont souvent insuffisants en soi.

Avec la multiplication des rapports sur les violations de données et les préoccupations croissantes en matière de protection de la vie privée, la sécurité est devenue un facteur de différenciation pour de nombreuses entreprises. En mettant l’accent sur la sécurité, vous indiquez à vos utilisateurs que vous prenez au sérieux la protection de leurs données. C’est pourquoi l’authentification à deux facteurs (2FA), qui va au-delà des mots de passe, peut constituer un élément important de votre stratégie de sécurité.

Examinons de plus près ce qu’est l’authentification à deux facteurs et pourquoi vous devriez l’adopter.

Comprendre les bases : Qu’est-ce que la MFA et le 2FA ?

L’authentification multifactorielle (Multi-Factor Authentification ou MFA) exige au moins deux facteurs de vérification de la part des utilisateurs qui tentent d’accéder à une ressource telle qu’un site web, une application ou un compte en ligne. Au lieu de vous demander simplement quelque chose que vous connaissez (comme un mot de passe), la MFA exige également une réponse de votre part via un autre canal de communication, ou des données biométriques, ou peut-être un dispositif physique comme une clé de sécurité.

2FA est la forme la plus courante de MFA, qui requiert exactement deux facteurs de vérification différents. Les approches les plus courantes commencent par un mot de passe, suivi d’une confirmation secondaire, souvent à l’aide de l’un des éléments suivants :

- Un code envoyé par SMS

- Un code envoyé par e-mail

- Un code affiché dans une application d’authentification

- Des données biométriques utilisant l’empreinte digitale ou la reconnaissance faciale

- Un dispositif physique, comme une clé de sécurité USB

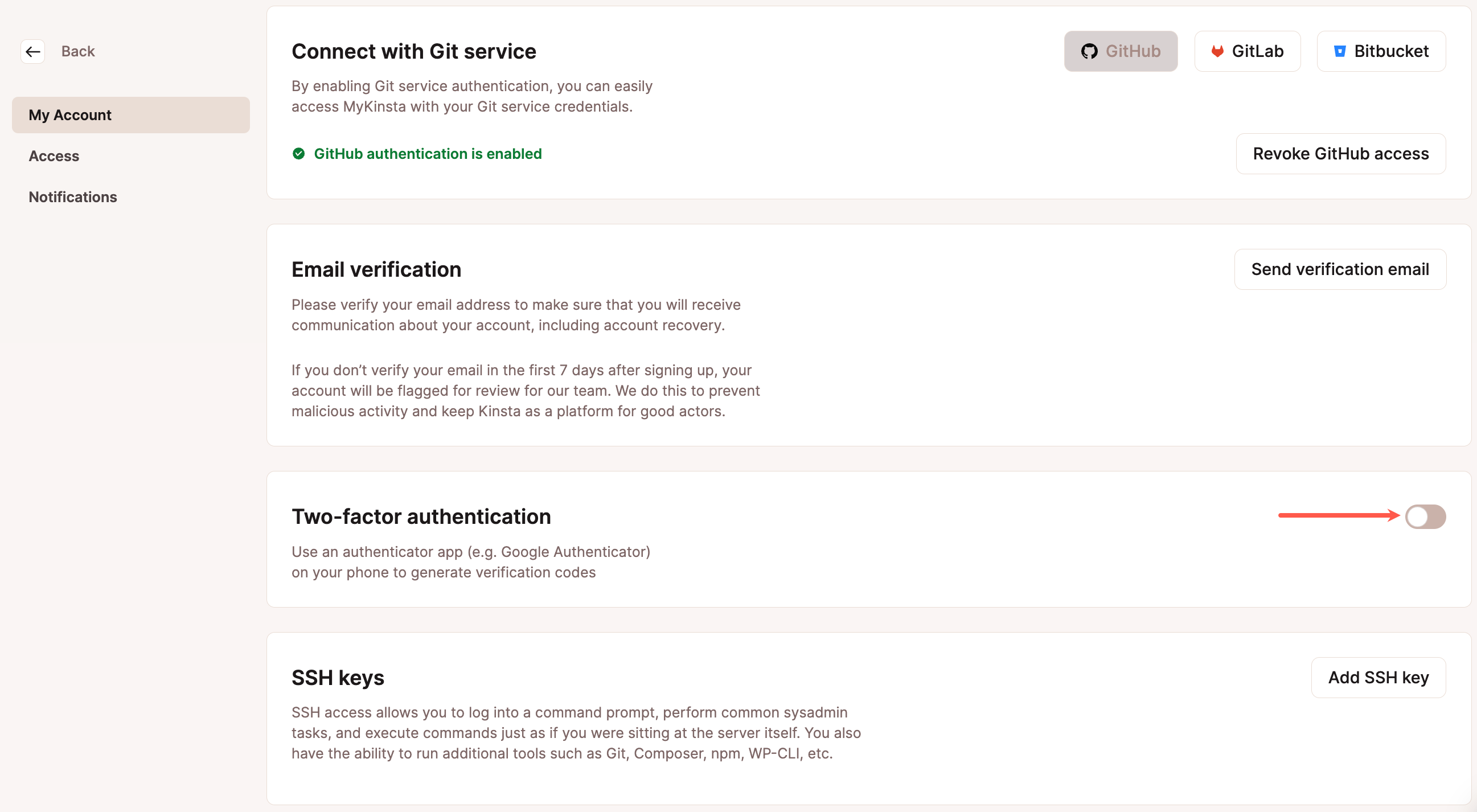

Les clients de Kinsta peuvent choisir d’utiliser l’e-mail ou une application d’authentification comme Google Authenticator ou Authy comme deuxième méthode d’authentification après avoir activé 2FA pour accéder à leurs tableaux de bord MyKinsta.

En mettant en place cette couche de sécurité supplémentaire, le risque d’accès non autorisé est réduit, même si un mot de passe est compromis.

Le problème de l’authentification uniquement par mot de passe

Les mots de passe constituent la principale méthode d’authentification depuis l’aube de l’informatique. Cependant, ils sont devenus de plus en plus vulnérables pour plusieurs raisons :

Réutilisation des mots de passe et pratiques déficientes

Malgré les avertissements répétés, les utilisateurs continuent de pratiquer une mauvaise pratique en matière de mots de passe :

- Utilisation de mots de passe simples et faciles à deviner

- Réutilisation du même mot de passe sur plusieurs sites

- Changement rare de mot de passe

- Noter les mots de passe dans des endroits accessibles

Les chercheurs de l’Institut Ponemon ont constaté que même les professionnels de la sécurité informatique utilisent souvent les mêmes mots de passe pour leurs comptes professionnels et personnels, ce qui crée un dangereux effet domino lorsqu’un compte est compromis.

Atteintes à la protection des données et bourrage d’informations d’identification

Des violations de données très médiatisées ont exposé des milliards d’informations d’identification. Les pirates utilisent ces combinaisons de noms d’utilisateur et de mots de passe dans des attaques de « credential stuffing », en les essayant automatiquement sur plusieurs sites web.

En 2024, Wordfence a bloqué plus de 55 milliards de tentatives de piratage de mots de passe, selon le dernier rapport sur les vulnérabilités et les menaces (PDF) de ce fabricant d’exntesions de sécurité pour WordPress. Ces attaques ciblent les pages de connexion de WordPress pour le bourrage d’identifiants, ainsi que les attaques par force brute et d’autres exploits liés aux mots de passe.

Exemples concrets de failles dans les mots de passe

Brèche dans Dropbox : En 2016, Dropbox a confirmé une violation vieille de quatre ans qui a exposé les informations d’identification de plus de 68 millions d’utilisateurs. L’attaque résulte du vol du mot de passe d’un employé qui a permis aux pirates d’accéder à un document de projet contenant les informations d’identification de l’utilisateur.

Attaque de la plateforme WordPress VIP Go : En 2019, la plateforme WordPress VIP Go a subi une attaque importante au cours de laquelle des pirates ont tenté d’utiliser des informations d’identification volées pour accéder à des comptes d’administration. WordPress.com VIP a été contraint de réinitialiser tous les mots de passe et d’exiger la mise en œuvre de 2FA pour tous les utilisateurs.

Le rôle critique du 2FA pour les panneaux de contrôle d’hébergement web

La sécurité de votre site WordPress dépend de l’environnement d’hébergement dans lequel il se trouve. Les panneaux de contrôle d’hébergement web comme cPanel, Plesk – ou notre propre tableau de bord MyKinsta – sont des cibles de choix pour les attaquants car ils offrent un accès complet à tous vos sites web et domaines.

Pourquoi la sécurisation de l’accès au panneau de contrôle ne devrait pas être négociable

Lorsqu’un pirate accède au panneau de contrôle de votre hébergement, il peut :

- Accéder à tous les fichiers de votre site web et les modifier

- Créer ou supprimer des comptes e-mail

- Installer des scripts malveillants

- Ajouter des portes dérobées à vos sites web

- Télécharger des bases de données complètes contenant des informations sensibles sur les utilisateurs

- Rediriger votre domaine vers des sites malveillants

- Utiliser votre serveur pour des campagnes d’hameçonnage ou pour distribuer des logiciels malveillants

De nombreux grands fournisseurs d’hébergement ont signalé une augmentation des tentatives d’intrusion dans les comptes cPanel en particulier. En 2022, Hostinger a constaté une augmentation de 43 % des tentatives d’accès non autorisé aux panneaux de contrôle des clients par rapport à l’année précédente.

Implémenter le 2FA sur votre compte d’hébergement

La plupart des hébergeurs réputés proposent désormais des options 2FA intégrées à leurs panneaux de contrôle :

- MyKinsta : Notre tableau de bord supporte le 2FA pour tous les utilisateurs via e-mail ou des applications d’authentification comme Google Authenticator et Authy.

- cPanel : cPanel offre un 2FA natif avec un support pour les applications d’authentification et les clés de sécurité matérielles.

- Plesk : Plesk offre une authentification à deux facteurs via l’extension Plesk.

Autres grands fournisseurs d’hébergement :

- Bluehost propose 2FA via Google Authenticator

- SiteGround propose un 2FA propriétaire via ses Outils de site

- WP Engine inclut une protection 2FA pour toutes les connexions au portail des utilisateurs

Si votre hébergeur n’offre pas de protection FMA pour l’accès au panneau de contrôle, cela devrait être considéré comme un signal d’alarme important en matière de sécurité, justifiant potentiellement un changement d’hébergeur.

Avantages de l’implémentation de 2FA pour la gestion de sites WordPress

Voici quatre bonnes raisons d’adopter le 2FA dans le cadre de vos protocoles de sécurité :

1. Réduction considérable du risque d’accès non autorisé

Lorsque la fonction 2FA est activée, même si un pirate dispose de votre mot de passe, il a besoin d’un second facteur (généralement votre smartphone) pour accéder à votre compte. Selon Microsoft, les comptes protégés par FMA bloquent 99,9 % des attaques automatisées.

2. Protection contre les attaques de phishing

Les attaques par hameçonnage peuvent inciter les utilisateurs à révéler leurs mots de passe, mais la plupart des méthodes 2FA résistent à ces attaques car le deuxième facteur change constamment ou est physiquement séparé.

3. Conformité avec les normes industrielles

De nombreux secteurs d’activité ont adopté des réglementations exigeant une authentification plus forte pour les systèmes traitant des données sensibles :

- PCI DSS pour les sites de commerce électronique traitant des cartes bancaires

- HIPAA pour les informations relatives aux soins de santé

- RGPD et autres réglementations relatives à la protection de la vie privée qui exigent des mesures de sécurité appropriées

4. Amélioration de la confiance des clients

Le fait d’indiquer que votre site utilise des mesures de sécurité avancées telles que 2FA contribue à renforcer la confiance des clients, en particulier pour les sites de commerce électronique ou les plateformes d’adhésion où les utilisateurs partagent des informations personnelles.

Ajouter 2FA à vos sites WordPress

Plus haut, nous avons parlé de 2FA pour votre propre accès aux propriétés web à partir de panneaux de contrôle tiers comme le tableau de bord MyKinsta. Mais l’accès à chaque site WordPress – en particulier aux administrateurs – mérite également une sécurité renforcée.

La mise en œuvre de 2FA sur un site WordPress est généralement simple, grâce à de nombreuses extensions conçues à cet effet. Nous avons approfondi les conseils et les extensions WordPress 2FA, mais voici quelques-uns des modules les plus populaires et les plus efficaces.

Les meilleurs plugins WordPress 2FA

Vous pouvez vraiment prendre le contrôle de 2FA du côté de WordPress avec des extensions comme celles-ci :

1. Two-Factor

Two-Factor est une extension gratuite développée et maintenue par l’équipe de WordPress.org, ce qui en fait une option très fiable.

Caractéristiques principales :

- Prise en charge de plusieurs méthodes 2FA (applications d’authentification, e-mail, codes de sauvegarde)

- Processus d’installation simple

- Mises à jour régulières et tests de compatibilité

- Impact minimal sur les performances

La meilleure pour : Les sites à la recherche d’une solution fiable, sans fioritures, soutenue par l’équipe principale de WordPress.

2. Wordfence Security

Wordfence Security est une extension de sécurité complète qui inclut 2FA parmi ses nombreuses fonctionnalités.

Caractéristiques principales :

- Connexion par téléphone portable (2FA par SMS)

- Authentification TOTP (mot de passe unique basé sur le temps)

- Intégration à une suite de sécurité complète, comprenant un pare-feu et une analyse des logiciels malveillants

- Journaux détaillés des tentatives de connexion

La meilleure pour : Les sites qui souhaitent que l’authentification à 2 facteurs fasse partie d’une solution de sécurité plus large.

3. miniOrange 2-Factor Authentication

MiniOrange 2-Factor Authentication est une extension 2FA riche en fonctionnalités offrant de nombreuses méthodes d’authentification.

Caractéristiques principales :

- Méthodes d’authentification multiples (Google Authenticator, SMS, e-mail, jetons matériels)

- 2FA basé sur le rôle (appliquer seulement pour les admins, éditeurs, etc.)

- Redirection personnalisée après la connexion

- Gestion des appareils de confiance

La meilleure pour : Les sites nécessitant des options de déploiement 2FA flexibles et des méthodes d’authentification multiples.

4. WP 2FA

WP 2FA est une autre solution 2FA conviviale qui se concentre exclusivement sur la fourniture d’une authentification à deux facteurs robuste.

Caractéristiques principales :

- 2FA forcée pour des rôles d’utilisateurs spécifiques

- Délais de grâce pour l’installation du 2FA

- Méthodes de sauvegarde en cas d’indisponibilité du 2FA principal

- Options de marque blanche pour les agences et les développeurs

La meilleure pour : Les sites clients et les installations WordPress multi-utilisateurs pour lesquels il est essentiel d’appliquer la conformité 2FA.

Mettre en œuvre les meilleures pratiques

Lorsque vous ajoutez 2FA à votre site WordPress, suivez ces bonnes pratiques :

1. Commencer par les comptes administrateurs

Commencez par activer le 2FA pour les comptes administrateurs, car ce sont eux qui présentent le risque le plus élevé en cas de compromission.

Créer un plan de déploiement progressif

Pour les sites avec plusieurs utilisateurs :

- Annoncez la prochaine amélioration de la sécurité

- Fournissez des instructions claires pour l’installation

- Envisagez de fixer un délai de grâce pour permettre aux utilisateurs d’activer le 2FA

- Rendez progressivement le 2FA obligatoire pour les différents rôles d’utilisateur

Proposer des options de récupération

Veillez à configurer des codes de sauvegarde ou d’autres méthodes de récupération en cas de perte ou d’indisponibilité du second facteur principal.

Tester minutieusement

Avant le déploiement complet, testez la mise en œuvre de 2FA sur différents appareils et scénarios afin de garantir une expérience fluide pour l’utilisateur.

Documenter votre processus

Créez une documentation à l’intention des administrateurs et des utilisateurs pour leur expliquer :

- Comment configurer 2FA

- Que faire s’ils perdent l’accès à leur dispositif d’authentification ?

- Les informations de contact pour obtenir de l’aide en cas de problèmes liés à l’authentification 2FA

Préoccupations et idées fausses les plus courantes à propos de 2FA

« C’est trop compliqué pour mes utilisateurs »

Les solutions 2FA modernes sont de plus en plus conviviales. La plupart des utilisateurs sont familiarisés avec le 2FA par le biais d’applications bancaires et de comptes de médias sociaux. En outre, vous pouvez commencer par exiger le 2FA uniquement pour les rôles administratifs et le laisser facultatif pour les abonnés.

« Cela va créer des problèmes de connexion »

Bien que toute mesure de sécurité ajoute un peu de friction au processus de connexion, celle-ci est compensée par les avantages significatifs en termes de sécurité. La plupart des applications d’authentification sont rapides et simples à utiliser.

« Mon site est trop petit pour être ciblé »

Les petits sites sont ciblés parce qu’on s’attend à ce que leur sécurité soit plus faible. Les robots automatisés ne font pas de distinction en fonction de la taille du site – ils recherchent les vulnérabilités.

Un rapport de l’ITRC sur l’impact commercial de 2023 a montré que 73 % des PME avaient subi une cyberattaque, une violation de données ou les deux au cours de l’année précédente.

Au-delà de WordPress : Sécuriser l’ensemble de votre présence numérique

S’il est essentiel de sécuriser votre site WordPress à l’aide de 2FA, n’oubliez pas qu’une approche globale de la sécurité comprend les éléments suivants

Mettre en œuvre le 2FA partout où c’est possible

Étendez la protection 2FA à tous les services connectés à votre site web :

- Comptes de messagerie (en particulier ceux utilisés pour l’administration de WordPress)

- Accès FTP/SFTP

- Outils de gestion de base de données

- CDN et services d’optimisation des performances

- Comptes d’enregistrement de domaine

Audits de sécurité réguliers

Planifiez des audits de sécurité périodiques pour identifier et traiter les vulnérabilités potentielles avant qu’elles ne soient exploitées.

Formation des employés

Assurez-vous que tous les membres de votre équipe comprennent les meilleures pratiques en matière de sécurité et l’importance de suivre les protocoles d’authentification appropriés.

Résumé

La mise en place d’une authentification multi-facteurs pour votre panneau de contrôle d’hébergement et votre site WordPress est l’une des mesures de sécurité les plus efficaces. L’investissement minimal en temps et en ressources pour mettre en place l’authentification multifactorielle offre un retour exponentiel en termes de protection contre les vecteurs d’attaque les plus courants.

WordPress étant à l’origine de près de 40 % de tous les sites web sur l’internet, il reste une cible de choix pour les attaquants. En adoptant cette simple couche de sécurité pour l’accès à l’administration de WordPress et à vos tableaux de bord d’hébergement, vous réduisez considérablement votre profil de risque et démontrez votre engagement à protéger vos données et celles de vos utilisateurs.

Dans le paysage changeant des menaces de cybersécurité, le 2FA est passé du statut de fonctionnalité « agréable à avoir » à celui de composant essentiel de toute stratégie sérieuse de sécurité WordPress.

Si vous pensez à la sécurité de la même manière que nous, jetez un coup d’œil aux options d’hébergement infogéré pour WordPress de Kinsta.