Nous avons amélioré les options de configuration du protocole de transfert de fichiers sécurisé (SFTP) et du shell sécurisé (SSH) dans le tableau de bord MyKinsta pour donner aux clients de l’hébergement WordPress infogéré plus de contrôle sur la sécurité du site.

Les nouvelles fonctionnalités supportent :

- Désactiver l’accès SFTP/SSH (et le réactiver)

- Expiration automatique des mots de passe

- Activation/désactivation des mots de passe comme méthode d’authentification

- Téléchargement des informations de configuration d’accès pour utilisation dans des applications tierces

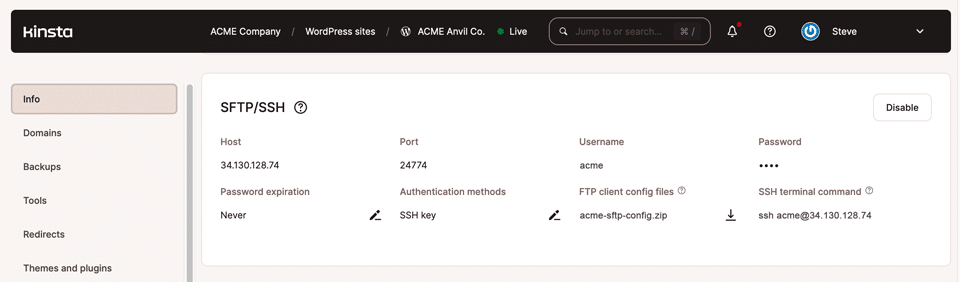

Tout se passe sur la page Informations sur le site dans MyKinsta, qui se trouve sous Sites WordPress > nom du site > Info, dans le panneau SFTP/SSH:

Ces détails sont propres à chaque environnement WordPress. Ainsi, les environnements de sites de stzaging auront des détails d’accès différents de ceux du site réel correspondant.

Examinons les nouvelles options de configuration que vous trouverez ici.

Désactiver (et réactiver) l’accès SFTP/SSH

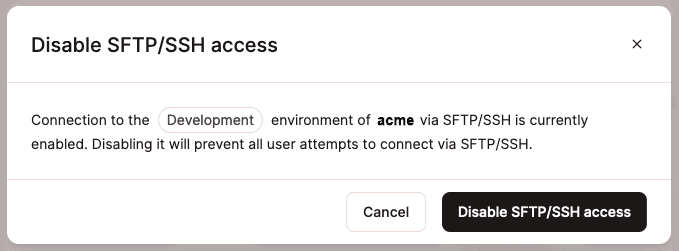

La manière la plus décisive de sécuriser l’accès SFTP/SSH à l’environnement de votre site web est de le désactiver complètement. Cela peut s’avérer utile si vous n’utilisez que rarement ces protocoles pour travailler sur votre site web. Il est facile de basculer ce réglage, vous pouvez donc activer SFTP/SSH uniquement lorsque vous l’utilisez.

Si SFTP/SSH est actuellement activé, vous verrez un bouton Désactiver dans le coin supérieur droit du panneau. Cliquez sur ce bouton et vous serez invité à confirmer l’action :

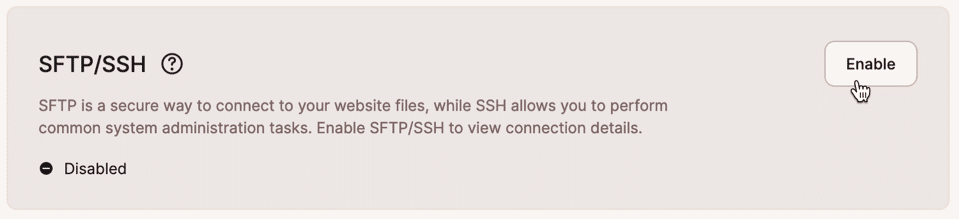

Lorsque SFTP/SSH est désactivé pour un environnement de site web, les détails de configuration ne sont pas pertinents, de sorte que l’ensemble du panneau SFTP/SSH est grisé et qu’un bouton Activer remplace le bouton Désactiver:

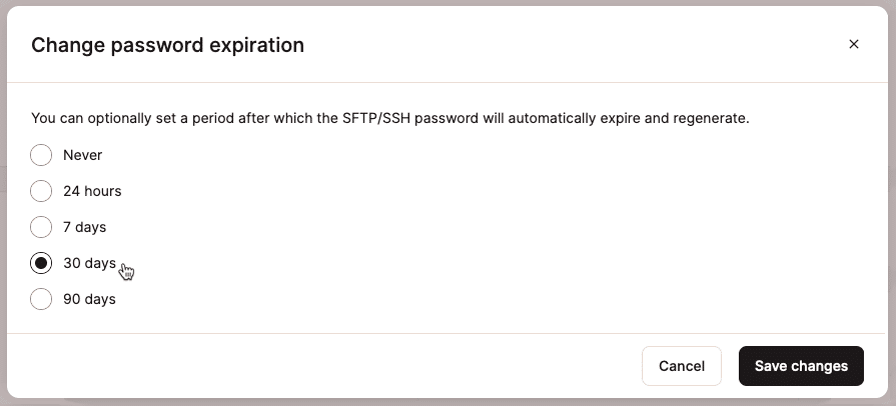

Définition d’un délai d’expiration pour le mot de passe

Par défaut, les mots de passe créés dans MyKinsta pour l’accès SFTP/SSH n’expirent pas automatiquement. Cliquez sur l’icône d’édition (crayon) à côté de l’étiquette Expiration du mot de passe pour choisir une option d’expiration automatique :

Lorsque vous activez l’expiration automatique, le système Kinsta génère un nouveau mot de passe à la fin de la période choisie. Vous pouvez accéder au nouveau mot de passe en le révélant ou en le copiant sur le panneau SFTP/SSH.

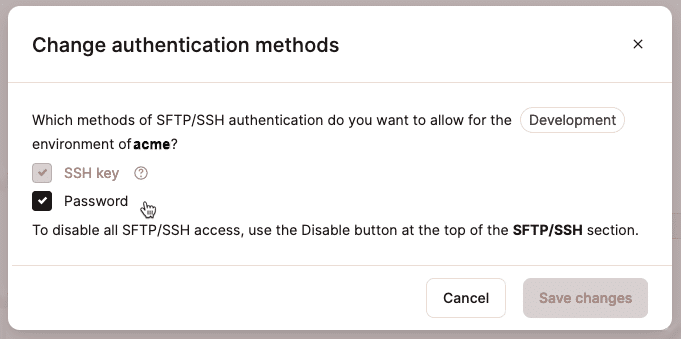

Modifier les méthodes d’authentification autorisées

Par défaut, l’accès SFTP/SSH aux environnements WordPress chez Kinsta peut être authentifié par des mots de passe et des paires de clés SSH. Pour désactiver ou réactiver l’authentification par mot de passe, cliquez sur l’icône de modification (crayon) à côté de l’étiquette Méthodes d’authentification. Vous verrez cette invite :

L’authentification par clé est toujours disponible tant que SFTP/SSH est activé. Vous pouvez sélectionner ou désélectionner l’option Mot de passe, puis cliquer sur le bouton Enregistrer les modifications.

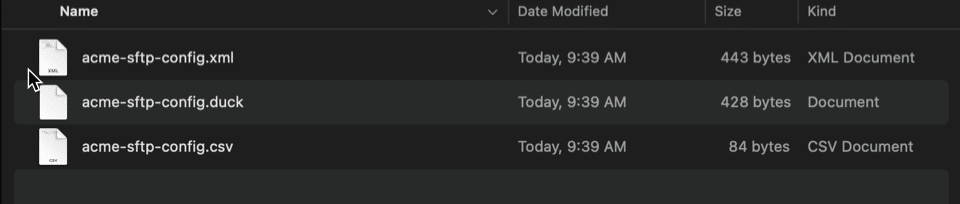

Téléchargement des informations de configuration SFTP/SSH

Certains logiciels clients SFTP et SSH peuvent importer des réglages de connexion à partir de fichiers de configuration structurés. Vous pouvez télécharger les réglages d’accès SFTP/SSH actuels de votre environnement dans plusieurs formats de fichiers.

Cliquez sur l’icône de téléchargement à côté de l’étiquette Fichiers de configuration du client FTP pour télécharger ces documents sous forme d’archive ZIP. Dans l’archive, vous trouverez des fichiers comme ceux-ci :

Les formats de fichiers ci-dessus et les exemples de logiciels clients qui les utilisent sont les suivants :

- .xml – Pris en charge par FileZilla

- .csv – Utilisé par Terminus

- .duck – Ces fichiers sont pratiquement exclusifs à Cyberduck

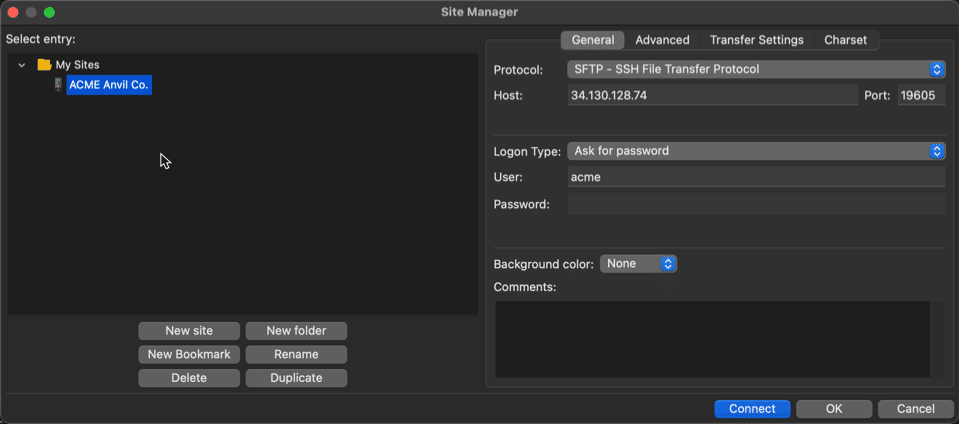

Vous trouverez ci-dessous une image du gestionnaire de site FileZilla après l’importation du fichier acme-sftp-config.xml présenté ci-dessus :

Les fichiers de configuration du client n’incluent pas les mots de passe ou les données relatives aux clés partagées. Vous devrez fournir ces informations dans le client avant de vous connecter.

Chez Kinsta, nous prenons la sécurité au sérieux

Vous cherchez un hébergement cloud sécurisé ? Découvrez comment Kinsta s’appuie sur Google Cloud et Cloudflare pour fournir un pare-feu, une protection DDoS et un wildcard SSL gratuit.

Des auditeurs indépendants ont confirmé notre conformité aux normes de sécurité SOC (System and Organization Controls). Vous pouvez demander l’accès au rapport SOC 2 Type II de Kinsta depuis notre page de rapport de confiance.