I servizi di sicurezza nativi di Kinsta offrono già protezione dell’infrastruttura di livello enterprise, come container isolati, WAF Cloudflare Enterprise, conformità SOC 2 Type II e autenticazione a due fattori (2FA) obbligatoria per MyKinsta.

Tuttavia, la sicurezza dell’infrastruttura rappresenta solo metà dell’equazione. Per bloccare attacchi sofisticati che prendono di mira direttamente la piattaforma per sfruttare le vulnerabilità dei plugin e compromettere le credenziali sono necessarie misure di sicurezza specifiche di WordPress.

Questa guida mostra come progettare workflow per la sicurezza che sfruttano le funzionalità native di Kinsta, implementando al contempo alcune protezioni essenziali a livello di WordPress.

Autenticazione a due fattori (2FA) per amministratori, clienti e personale

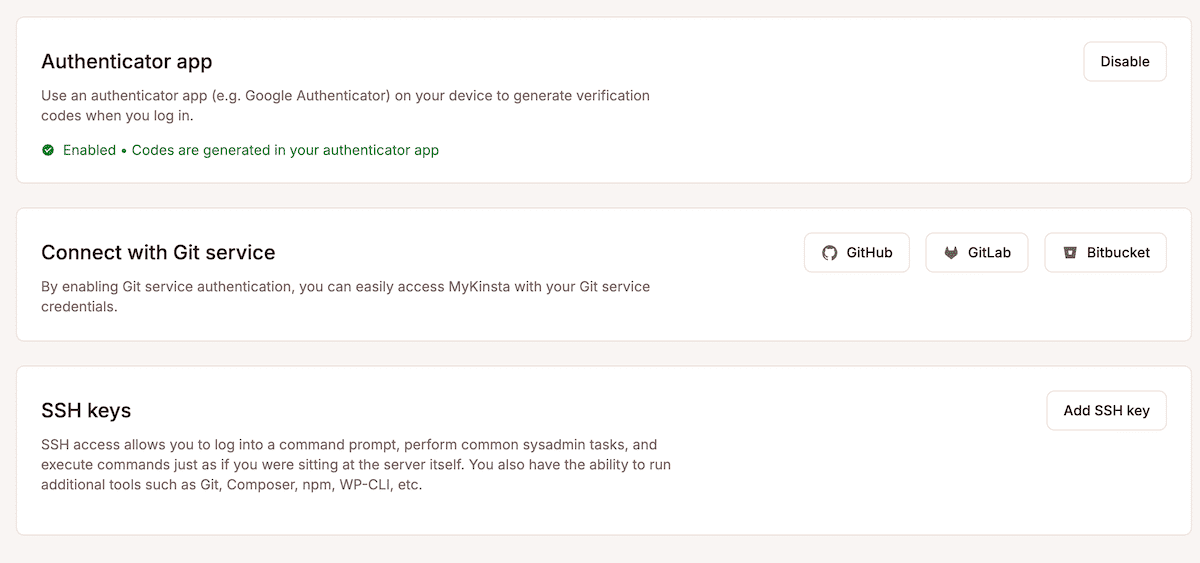

Per accedere a MyKinsta, Kinsta impone la 2FA, il che è un ottimo inizio per proteggere l’infrastruttura di hosting. Questo protegge le configurazioni dei server, la fatturazione, gli strumenti di distribuzione e tutto ciò che si usa per gestire i server e i siti.

Tuttavia, WordPress opera in modo indipendente. Ad esempio, gli aggressori che prendono di mira il file wp-login.php aggirano completamente MyKinsta. Anche bloccando l’infrastruttura di Kinsta, le credenziali valide di WordPress garantiscono l’accesso immediato al sito a chiunque ne sia in possesso senza ulteriori verifiche.

La distinzione si rivela fondamentale: la 2FA di MyKinsta protegge l’accesso all’account di hosting (SSH, staging, backup e altro), mentre la 2FA di WordPress protegge qualsiasi accesso alla gestione dei contenuti. Per questo motivo, c’è bisogno di entrambi i livelli per proteggere l’intero sito.

Implementare la 2FA di WordPress insieme alla protezione dell’infrastruttura di Kinsta

Un plugin per aggiungere la 2FA ad un sito web è un passo quasi necessario. Ci sono molte soluzioni disponibili da alcuni dei principali sviluppatori di WordPress. La prima opzione è Two-Factor, del team di WordPress.org.

Si tratta di una soluzione semplice che fornisce password univoche basate sul tempo (TOTP), FIDO Universal 2nd Factor (U2F), codici email e persino una configurazione fittizia per i test. Ci sono anche una serie di azioni e filtri per dare maggiori possibilità di integrazione.

Per le altre opzioni, si hanno a disposizione una serie di soluzioni:

- Si può configurare il plugin WP 2FA di Melapress per applicare la 2FA a tutti i ruoli degli utenti e offrire periodi di tolleranza per l’iscrizione. Il plugin supporta applicazioni TOTP (come Google Authenticator e Authy), codici email e metodi di backup. La funzionalità Premium aggiunge dispositivi affidabili e white labeling.

- Wordfence Login Security è uno spin-off del plugin principale che fornisce un’autenticazione autonoma senza la suite di sicurezza completa. Memorizza i dispositivi per 30 giorni e include reCAPTCHA v3. Il plugin funziona anche con pagine di login personalizzate e XML-RPC, fondamentale per le app mobili e la pubblicazione remota.

- Il plugin SSO di miniOrange è ottimo per gli ambienti aziendali perché collega WordPress a provider di identità come Azure AD, Google Workspace e Okta. I gruppi di directory vengono inoltre associati automaticamente ai ruoli di WordPress, in modo che il marketing abbia accesso all’Editor, l’assistenza riceva i privilegi di Collaboratore e così via.

Inoltre, questi plugin sono tutti gratuiti e hanno tempi di installazione ridotti.

Impostazione di avvisi in tempo reale tramite webhook e monitoraggio

Kinsta offre il monitoraggio dell’infrastruttura come servizio core: controlli di uptime ogni tre minuti da dieci postazioni globali, rilevamento di anomalie nelle prestazioni e notifiche via email in caso di interruzioni. C’è anche il registro delle attività che tiene traccia di tutte le azioni amministrative con timestamp e attribuzione dell’utente.

Tuttavia, per integrare la supervisione dell’infrastruttura di Kinsta, gli eventi a livello di WordPress necessitano di monitoraggio e di registrazione aggiuntivi.

Melapress offre una soluzione eccellente con WP Activity Log. Questo cattura gli eventi specifici di WordPress con un impatto minimo sulle prestazioni dell’ambiente ottimizzato di Kinsta.

Utilizzando il plugin, è possibile configurare avvisi per eventi critici di sicurezza come creazione di nuovi utenti, tentativi di accesso falliti, installazioni di plugin o temi e persino modifiche dei file del core.

Utilizzando i webhook, è possibile anche collegare gli avvisi agli strumenti di workflow del team. Ad esempio, se si crea un webhook di Slack in entrata, si può configurare WP Activity Log per inviare notifiche strutturate:

{

"event_type": "user_privilege_escalation",

"severity": "critical",

"user_affected": "[email protected]",

"role_change": "editor_to_administrator",

"timestamp": "2025-08-10T14:30:00Z",

"site": "client-production.kinsta.cloud"

}

Il payload individuerà l’utente che sta compiendo l’azione e permetterà di valutare e rispondere rapidamente. Inoltre, si possono implementare altri strumenti per il monitoraggio della sicurezza:

- Main WP aggrega gli eventi di sicurezza di tutto il portfolio e può essere distribuito su un sito Kinsta dedicato per monitorare tutti i propri siti. L’estensione Activity Log inoltra gli eventi alle piattaforme SIEM per le operazioni di sicurezza aziendali.

- Patchstack offre il monitoraggio delle vulnerabilità con avvisi in tempo reale. Quando ci sono vulnerabilità che interessano i propri siti, si riceve una notifica immediata con indicazioni per la correzione. Il test delle patch è un ottimo caso d’uso per gli ambienti di staging di Kinsta prima della distribuzione in produzione.

Quando si configura la conservazione dei log, si consiglia di iniziare con 30 giorni per il GDPR, 90 giorni per il PCI DSS e un anno per l’HIPAA. Per una conservazione a lungo termine, è una buona idea esportare i log su Google Cloud Storage.

Usare WP-CLI e Kinsta per verificare la sicurezza

Ogni ambiente Kinsta disponde di default di WP-CLI ed è accessibile tramite SSH. Questo permette di effettuare rapidamente controlli di sicurezza e di rispondere alle emergenze, che, attraverso altre interfacce, richiederebbero ore.

Le risorse per sviluppatori di WordPress per WP-CLI possono aiutare a creare audit sistematici sfruttando comandi specifici. Ad esempio, il comando wp user list filtra in base al ruolo, mentre le query del database trovano modelli temporali:

#!/bin/bash

# Monthly user security audit

echo "=== Administrator Accounts ==="

wp user list --role=administrator --fields=ID,user_login,user_email --format=table

echo "=== Recently Created Users ==="

wp db query "SELECT user_login, user_registered FROM wp_users

WHERE user_registered > DATE_SUB(NOW(), INTERVAL 30 DAY)"

Lo script individua i rischi per la sicurezza della base di utenti, come gli account di amministrazione non autorizzati e i modelli di creazione di utenti sospetti.

Utilizzando il comando wp core verify-checksums, è possibile verificare i file del core di WordPress con le checksum ufficiali. In questo modo si rilevano le modifiche non autorizzate che potrebbero indicare una compromissione:

#!/bin/bash

# Daily integrity check

core_check=$(wp core verify-checksums 2>&1)

if echo "$core_check" | grep -v "Success"; then

echo "Alert: Core files modified"

# Send notification to team

fi

Tuttavia, quando la compromissione si verifica in rare occasioni, è possibile implementare uno script di blocco per neutralizzare le minacce e preservare le prove:

#!/bin/bash

# Emergency lockdown script

# Step 1: Preserve evidence

echo "Creating forensic backup..."

wp db export emergency_backup.sql

tar czf site_snapshot.tar.gz ~/public

# Step 2: Block public access

echo "Enabling maintenance mode..."

wp maintenance-mode activate

# Step 3: Revoke admin privileges

echo "Removing administrative access..."

wp user list --role=administrator --field=ID | while read userid;

do

wp user set-role $userid subscriber

echo "Revoked admin: User ID $userid"

done

# Step 4: Force re-authentication

echo "Invalidating all sessions..."

wp config shuffle-salts

Ogni fase ha uno scopo specifico: conservare le prove della violazione per le indagini, impedire l’accesso per evitare ulteriori danni, revocare i privilegi per neutralizzare la minaccia e invalidare la sessione per forzare una nuova autenticazione.

Supervisione di più siti con MyKinsta e dashboard esterne

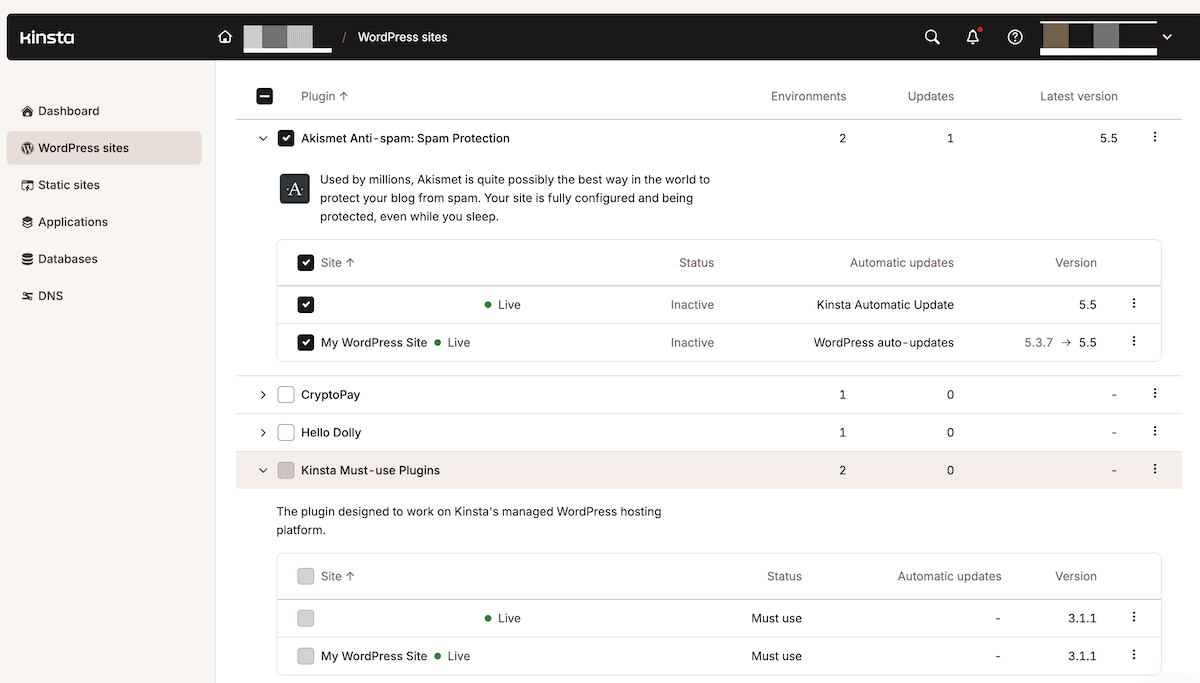

La gestione di decine di siti WordPress richiede spesso di combinare i controlli dell’infrastruttura di MyKinsta con le piattaforme di gestione di WordPress. MyKinsta offre azioni in blocco come aggiornamenti, backup e cancellazione della cache su tutto il portfolio (con il supporto del registro delle attività).

La funzionalità nativa di Kinsta sarà fondamentale per la sicurezza:

- Azioni in blocco per operazioni simultanee su più siti.

- Registrazione delle attività per un audit trail completo.

- Etichette personalizzate per organizzare i siti in base al cliente o al livello di sicurezza.

- Accesso tramite API per il controllo programmatico.

È possibile anche estendere questo sistema con altre piattaforme di gestione di WordPress:

- MainWP può offrire molto di più della semplice funzionalità di registrazione. Può funzionare sul piano Kinsta e aiutare a gestire il portfolio come siti “figli”. Lo strumento offre la scansione delle vulnerabilità, la gestione centralizzata dei plugin, il monitoraggio dell’integrità dei file, l’hardening in blocco e altre funzionalità.

- ManageWP opera come soluzione Software as a Service (SaaS) per WordPress Multisite e si collega tramite un plugin Worker. La sua offerta premium aggiunge la scansione in tempo reale e la reportistica white-label.

Si potrebbe anche valutare la possibilità di utilizzare l’API di Kinsta per creare dashboard di sicurezza personalizzate. Ecco un modo semplice ed essenziale per iniziare:

// Kinsta API security monitoring

async function checkSitesSecurity() {

const response = await fetch('https://api.kinsta.com/v2/sites', {

headers: {

'Authorization': `Bearer ${process.env.KINSTA_API_KEY}`

}

});

const sites = await response.json();

// Check each site's security status

return sites.map(site => ({

name: site.name,

ssl_active: site.ssl?.status === 'active',

php_current: parseFloat(site.php_version) >= 8.0,

backup_recent: site.backups?.[0]?.created_at > Date.now() - 86400000

}));

}

Tuttavia, quando si implemente una soluzione del genere, bisogna controllare i principali indicatori di sicurezza dell’infrastruttura: verificare degli stati SSL, delle versioni PHP e della frequenza dei backup.

Trasparenza verso i clienti sulle misure di sicurezza

Indipendentemente da ciò che si decide di implementare, i clienti vogliono e devono avere la prova che il loro investimento sia protetto. L’adozione di una politica di trasparenza per quanto riguarda i servizi di sicurezza crea fiducia e giustifica i contratti di manutenzione che si sono stipulati.

La struttura e la presentazione dei report dipende dall’agenzia. Tuttavia, è bene cercare di includere statistiche e indicatori per dimostrare la sicurezza dell’infrastruttura e delle applicazioni. Ad esempio, è possibile fornire le metriche dell’infrastruttura di Kinsta:

- Percentuale di uptime e cronologia degli incidenti.

- Tentativi di attacchi DDoS bloccati da Cloudflare.

- Stato del certificato SSL e date di rinnovo.

- Percentuale di successo e disponibilità dei backup.

- Versione di PHP e patch di sicurezza.

Da WordPress, è possibile prendere le seguenti metriche:

- Numero di tentativi di accesso falliti bloccati.

- Vulnerabilità scoperte e patchate.

- Tracciamento delle modifiche ai privilegi degli utenti.

- Risultati della verifica dell’integrità dei file.

- Risultati delle scansioni di sicurezza.

A seconda del report richiesto, può essere utile includere anche le metriche aziendali. Ad esempio, si potrebbere elencare i ricavi che sono stati protetti durante gli attacchi, il modo in cui è stata mantenuta la conformità, la disponibilità del sito e molto altro.

Alcuni clienti potrebbero aver bisogno di una visibilità in tempo reale, che può essere più semplice da implementare di quanto si pensi. Ad esempio, utilizzando il sistema di ruoli e capacità di WordPress, è possibile creare dei protocolli di accesso limitato:

/**

* Create client security viewer role

* Based on WordPress Roles and Capabilities documentation

*/

function create_security_viewer_role() {

remove_role('security_viewer');

add_role('security_viewer', 'Security Viewer', array(

'read' => true,

'view_security_reports' => true,

'view_activity_logs' => true

));

}

add_action('init', 'create_security_viewer_role');

/**

* Restrict viewer access to sensitive areas

*/

function restrict_viewer_access() {

$user = wp_get_current_user();

if (in_array('security_viewer', $user->roles)) {

$restricted = array('plugins.php', 'themes.php', 'users.php');

$current = basename($_SERVER['SCRIPT_NAME']);

if (in_array($current, $restricted)) {

wp_redirect(admin_url('index.php'));

exit;

}

}

}

add_action('admin_init', 'restrict_viewer_access');

Questa implementazione crea un ruolo Viewer con capacità limitate. In questo modo è possibile offrire ai clienti il monitoraggio della sicurezza in tempo reale, impedendo loro di effettuare modifiche critiche durante la navigazione.

Riepilogo

La creazione di flussi di lavoro efficaci per la sicurezza di WordPress richiede protezioni sia a livello di infrastruttura che di applicazione.

Kinsta fornisce le basi, grazie alla sua tecnologia a container isolati, al WAF di Cloudflare, alla 2FA obbligatoria e alle funzionalità di monitoraggio. A livello di WordPress sono necessari plugin aggiuntivi per riempire gli spazi vuoti, ma un’architettura di sicurezza completa è più che possibile.

Alcuni di questi strumenti si integrano perfettamente con l’infrastruttura di Kinsta. Ad esempio, è possibile avere WP-CLI su ogni server, API per l’automazione e operazioni in blocco che garantiscono maggiore efficienza.

Se sei pronto a creare flussi di lavoro di livello enterprise per la sicurezza di WordPress, esplora l’hosting WordPress gestito di Kinsta e scopri come un’infrastruttura adeguata rende la sicurezza gestibile su larga scala.