テクノロジーの進歩は教育業界に大きな変化をもたらし、教育機関はウェブサイトを使って生徒の記録、授業料の支払い、コミュニケーションを簡単に管理できるようになりました。その多くは柔軟性、使いやすさ、大規模なプラグインエコシステムから、WordPressを使ってサイトを構築・運営しています。

しかし、他のプラットフォームと同様、適切な対策を講じなければ、WordPressはセキュリティリスクにさらされる可能性があります。

学校サイトにとってのリスクは非常に深刻です。悪意のあるユーザーは、金銭的な利益のためだけでなく、生徒や教職員の個人情報の盗用を目論んでいます。たった一度のデータ流出で、生徒の成績、個人情報、健康記録、研究文書、金融取引などが流出する可能性があり、生徒と教職員の両方を危険に晒します。

これは高等教育機関だけの問題ではなく、幼稚園から高校までの学校にも同じことが言えます。2016年から2022年の間に、公表された1,600件以上のサイバー攻撃が小学校から高校までの学校を標的とし、混乱、金銭的損失、データ盗難などの被害を引き起こしました。このようなサイバー脅威の高まりを考えると、WordPressサイトのセキュリティを確保し、悪意のあるユーザーからの機密情報を守るため積極的な対策を講じる必要があります。

そこで今回は、WordPressで構築する学校サイトに関連するセキュリティリスク、および学校で扱う機密情報を守るためのセキュリティ対策をご紹介します。

データ漏えいにつながり得るサイバー攻撃

学校のデータ漏えいは、過去および現在の学生、教職員に関する機密情報が流出することで、壊滅的な打撃を与える可能性があります。攻撃を仕掛ける悪意あるユーザーはこれを理解し、学校ネットワークに侵入する方法を日々探っており、WordPressサイトもその標的になり得ます。

以下、学校サイトを侵害し、データ漏洩につながる可能性のある一般的なサイバー攻撃や問題をご紹介します。

フィッシング

フィッシングは、ログイン認証情報を盗み出し、学校サイトにアクセスする最も一般的な方法の1つです。

例えば、学校の管理者がIT部門からと思われるメールを受け取り、認証情報を確認しなければアカウントが無効になるという警告を目にするとします。そのメールには、学校の公式WordPressログインページと思われるリンクが含まれていますが、そのリンクはハッカーが管理する偽サイトへの誘導リンクでした。それに気が付かない管理者は自分の認証情報を入力し、知らぬ間にハッカーに機密情報を渡してしまう、ということがあります。

ハッカーが認証情報を入手すると、サイトのコンテンツを変更したり、サイトに保存されている生徒の記録を抜き取ったり、学校のネットワークを通じて拡散するマルウェアをインストールしたりすることが可能になります。

メールの乗っ取り

これはフィッシングと似ており、学校のメールアカウントがWordPressの管理者アクセスに紐づいていることが多いことを利用して、メールアドレスを乗っとります。攻撃者が教職員や管理者のメールアカウントを制御できるようになれば、パスワードリセットを要求したり、WordPressのバックエンドに不正に侵入したりすることができます。

校長を偽ってメールを送信し、添付されたリンクを使ってログイン情報を更新するように教職員に要求することもできてしまいます。職員が認証情報を入力すれば、アカウントが奪われ、WordPressサイトのパスワードがリセットされ、学校のウェブサイト全体が簡単に乗っ取られてしまいます。

ランサムウェア

ランサムウェアは、学校サイトを暗号化し、アクセスを回復するために金銭(身代金)を要求するマルウェアの一種です。学校の管理者がWordPress管理画面にログインすると、すべての記録(場合によっては生徒の成績表や財務データも含む)がロックされている旨と金銭の要求が記載されたメモが表示されるということがあります。

適切なバックアップがなければ、学校は困難な選択を迫られます。通常、身代金を支払い、攻撃者がデータを解放することを願うか、サイトをゼロから再構築し、その過程で重要な情報を失うかのどちらかしかありません。

ブルートフォース攻撃

ブルートフォース攻撃は、自動化したツールを使って、正しい組み合わせを解読するまでログイン認証情報を繰り返し推測する攻撃です。「password123」や「admin2025」のような弱いパスワードやデフォルトのパスワードを使用している学校サイトは、簡単に突破されてしまいます。

管理者アカウントへの侵入後は、コンテンツの変更やユーザーの締め出し、悪意のあるスクリプトの埋め込みなどが行われます。二要素認証(2FA)やログイン試行回数の制限などの安全策がなければ、学校サイトにとって深刻な脅威になります。

悪意のあるプラグイン

WordPressのプラグインは、機能を拡張するための使用されますが、すべてのプラグインが安全とは限りません。学校サイトでは、機能拡張のためによく無料プラグインがインストールされますが、中には脆弱性や隠れた悪意のあるコードが含まれているものもあります。

例えば、パフォーマンスの改善に役立つプラグインをインストールしたとします。実はそのプラグインは古く、ハッカーが裏で管理者アカウントを作成できるエクスプロイトが含まれていました。ハッカーはこのバックドアを利用して生徒の個人情報を抽出したり、マルウェアを注入して閲覧者に拡散したりすることができます。

DDoS攻撃

分散型サービス拒否(DDoS)攻撃は、学校サイトに過剰なトラフィックを流し、サーバーに負荷をかけて、サイトをダウンさせるものです。

期末試験が迫る時期、多くの生徒が学習教材やスケジュールの確認にサイトにアクセスしようとしたら、サイトがダウンしているという混乱を招く状況はなんとしても避けたいもの。そのトラフィックの急増は、生徒によるものではなく、学校の運営を妨害するために計画された組織的な攻撃によるものかもしれません。

ウェブアプリケーションファイアウォール(WAF)を実装していない場合、このような攻撃を受けると、サイトは数時間から数日間ダウンしたままになる可能性があります。

ユーザー役割の設定ミス

WordPressでは、管理者、編集者、購読者などのユーザー権限によって、各ユーザーのアクセス権を管理することができます。この権限が適切に設定されていない場合、例えば、あるユーザーに必要以上の権限が付与される可能性があります。

例えば、学校のブログで投稿者の権限を割り当てるべき生徒が、設定ミスにより管理者の権限を持つとします。この生徒は、教職員の機密文書にアクセスしたり、サイトのコンテンツを変更したり、重要なファイルを削除したりすることができてしまいます。

学校サイトのセキュリティを強化する10の対策

学校サイトのセキュリティを強化し、プライバシー規制を確実に遵守するには、多層的なセキュリティ対策が必要です。

以下、生徒、職員、管理者にとって安全で信頼できるデジタル環境を維持しながら、WordPressサイトを潜在的な脅威から守るための対策をご紹介します。

1. 安全なサーバーを利用する

サーバー選びは、学校サイトのセキュリティに直接影響します。多くの学校は、安価な共用サーバーを選びがちですが、その価格と引き換えにパフォーマンスの低下、脆弱なファイアウォール、他のサイトとリソースを共有するリスクを抱える可能性があります。サーバー上の他のサイトがハッキングの被害に遭うと、その影響は他のサイトにも波及します。

KinstaのようなWordPressに特化した高性能マネージドサーバーには、セキュリティ機能が多数組み込まれており、このようなリスクを手間なく排除することができるため、セキュリティプラグインの導入や手動設定は不要です。

Kinstaのサーバーは、学校サイトのセキュリティ強化に以下のような機能を提供しています。

- 毎日の自動バックアップ:毎日バックアップが自動生成され30日間保存されます。ハッキングされたり、データが失われたりしても、ワンクリックで簡単に復元可能です。必要に応じて手動でバックアップを行うこともできます。

- サーバーレベルのファイアウォール:悪意のあるトラフィックはサイトに到達する前に遮断されます。CloudflareとGoogle Cloud Platformのファイアウォールを使用し、多層的にサイトを保護します。

- DDoS攻撃対策とIP制限:ブルートフォース攻撃、ボット、疑わしいIPを積極的に検出してブロックします。攻撃が発生すると、すぐに警告を受け取り、担当者が直ちに対処にあたります。

- 無料のSSL証明書:SSLは、サイトを通過するすべてのデータを暗号化し、学生のログイン認証情報、支払い情報、フォーム送信を保護します。Kinstaでは、強力な暗号化標準(TLS 1.2および1.3)を備えたSSL証明書を無料で提供しています。

- セキュリティ基準への遵守と定期監査:SOC 2報告書タイプの受領、ISO 27001、およびISO 27018認証の取得などを通じて、業界の厳しいセキュリティ標準に準拠しており、機密性の高い学生記録を扱う学校に対し、適切なデータの取り扱いと保護を保証しています。

- マルウェアの検出と除去:マルウェアやセキュリティの脅威がないか、24時間常にサイトを監視します。サイトが侵害された場合、セキュリティ保持誓約により、無料でサイトをクリーンアップします。

- 稼働状況監視と迅速な対応:3分ごとにサイトの稼働状況を確認し、問題が検出された場合は、エンジニアが即座に対応し、学生やスタッフに影響が及ぶ前にサイトを修復します。

セキュリティ上のミスは、学生の出願、授業料の支払い、個人記録の流出リスクにつながる可能性があります。上記のようなセキュリティ機能は、学校サイトにとって非常に重要です。

2. SSLを使用してデータを暗号化する

SSL証明書は、ユーザーのブラウザとサイト間でやり取りされるすべてのデータを暗号化し、悪意のあるユーザーを含む第三者から保護することを保証します。SSLを実装していない場合、ログイン情報、生徒の記録、支払い情報などの機密情報が傍受され、盗まれる可能性があります。

ご利用のサーバーでSSL証明書が自動インストールされない場合は、SSL証明書を導入する必要があります。

- サーバーを通じてSSL証明書をインストールする(多くのサーバーはLet’s Encryptの無料SSL証明書を提供)

- WordPress管理画面にログインして、「設定」>「一般」でサイトのURLを「HTTPS」に変更する

- Really Simple Securityのようなプラグインを使って、すべてのページをHTTPSにリダイレクトする

Kinstaをご利用の場合、強力な暗号化標準(TLS 1.2および1.3)を備えたSSL証明書が自動インストールされるため、上記手順は不要です。

SSLが正常に機能していることを確認するには、サイトのURLを確認します。「HTTPS」で始まっていれば、SSLが有効で安全な接続が確立されています。

3. ログインセキュリティを強化する

脆弱なパスワードと無制限のログイン試行は、ハッカーの侵入口になります。管理者、講師、生徒のアカウントを保護するには、厳格なセキュリティポリシーを実装しましょう。

具体的には、以下のようなセキュリティ対策があります。

- 強力なパスワードを要求する:パスワードマネージャーを使用して、複雑な認証情報を生成・保存する。

- 二要素認証を有効にする:パスワードが盗まれても、2 つ目の認証ステップで不正アクセスを阻止できる。WordPressサイトでは、Google Authenticatorがおすすめ。

- ログイン試行回数を制限する:Limit Login Attempts Reloadedのようなプラグインを使用すると、何度もログインに失敗したユーザーをブロックすることができる。

- WordPressデフォルトのログインページURLを変更する:WPS Hide Loginなどを使用すると、悪意あるユーザーがログインページを見つけにくくなる。

このような小さな対策により、ブルートフォース攻撃を大幅に削減することができ、不正なユーザーがサイトにアクセスするのが困難になります。

4. WordPressコア、プラグイン、テーマを常に最新の状態に保つ

WordPressコア、プラグイン、テーマを常に最新の状態に保つことは、最も効果的なセキュリティ対策の1つです。

アップデートには、脆弱性を修正するセキュリティパッチが含まれています。更新を怠ると、ハッカーが脆弱性を利用して、不正アクセスをしたり、マルウェアを注入したり、生徒や職員の機密情報を盗んだりする可能性があります。

更新を行うさには、以下の点を考慮してみてください。

- 自動更新を有効にする:WordPressは、デフォルトでマイナーなセキュリティアップデートとメンテナンスアップデートを適用します。

wp-config.phpで特定の設定を追加するか、Easy Updates Managerなどのプラグインを使って、メジャーリリース、プラグイン、テーマを自動更新することも可能です。 - ステージングサイトを使用する:多くのプラグインに依存している場合は、本番サイトで更新を行う前にステージング環境(Kinstaではサイトごとに付属)で更新のテストを行なってください。

- 更新状況を手動で確認する:更新は時に互換性の問題を引き起こす可能性があります。「ダッシュボード」>「更新」で定期的にアップデートがあるかどうかを確認し、必要に応じてインストールしてください。

- 使用していないプラグインやテーマは削除する:有効化していない古くなったテーマやプラグインは、ハッカーの標的になります。不要であれば削除することを習慣化しましょう。

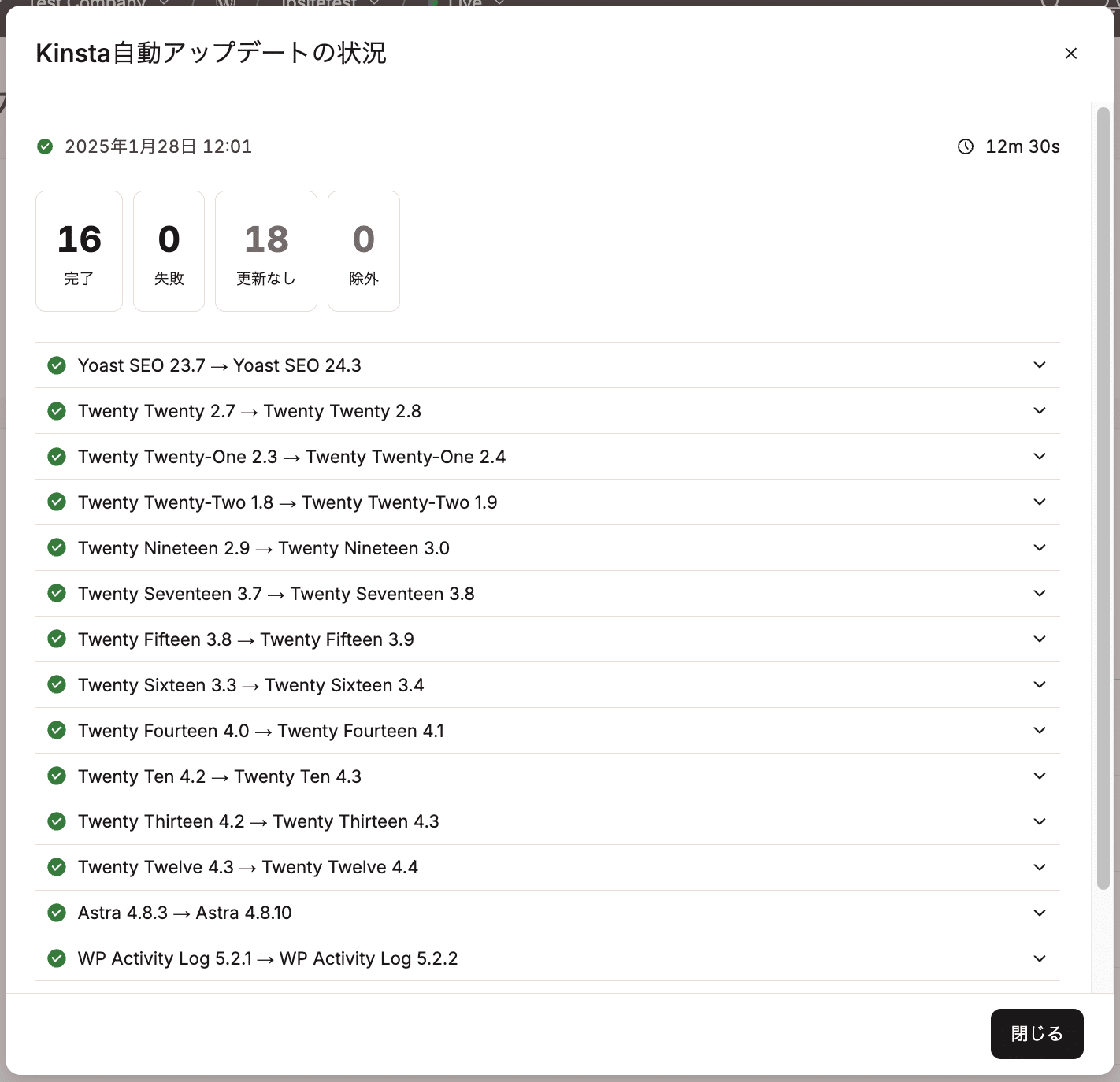

Kinstaをご利用の場合、MyKinstaで一括操作機能を使って、ワンクリックで複数のサイトのプラグインやテーマを更新することができます。

また、無効化されているものを含むプラグインとテーマを毎日更新するKinsta自動アップデートアドオンも提供しています(初月無料、翌月以降は1環境あたり月額3ドル)。また、更新後の問題を検出するためにビジュアルリグレッションテストも実行し、問題が検出された場合は、更新前のバックアップが自動復元されます。

5. 信頼できるプラグインとテーマを使う

信頼できるプラグインとテーマのみを使用することもまた、重要なセキュリティ対策になります。無料配布(nulled)プラグインやテーマには、ハッカーがデータを盗んだり、サイトを制御するために悪用できるマルウェア、バックドア、隠れた脆弱性が含まれていることが多々あります。

安全なプラグインとテーマを見極めるには、以下を参考にしてみてください。

- 信頼できるソースからダウンロードする:WordPressプラグインリポジトリ、公式開発者のウェブサイト、または信頼できるマーケットプレイスからのみプラグインとテーマをインストールする。

- 評価、レビュー、更新履歴をチェックする:数ヶ月間更新されていないプラグインや評価の低いプラグインには要注意。定期的に更新され、サポートが活発なプラグインを使用する。

- 不必要なプラグインは極力避ける:インストールするプラグインが多ければ多いほど、セキュリティリスクが高まるため、使用するプラグインは厳選する。

- 脆弱性をスキャンする:Wordfence、Sucuri、またはWPScanのようなセキュリティツールを使用して、古いプラグイン、設定ミス、潜在的な脅威を悪用される前に特定する。Kinstaでは、プラグインとテーマを毎日スキャンしてセキュリティの脆弱性を確認し、古いものや危険なものには警告マークが表示されるため、対策を講じることができる。

信頼できるプラグインとテーマのみを使用し、適切な管理することで、セキュリティ侵害のリスクを減らし、生徒と教職員のために安全なサイトを維持することができます。

6. 定期的にデータをバックアップする

どれほどセキュリティ対策を行なっていても、人為的ミスや高度なサイバー攻撃により、時には問題が生じることがあります。万が一の状況を想定し、定期的にバックアップを作成することで、生徒や管理者のデータを失うことなく、速やかにサイトを復元することができます。

Kinstaは、毎日自動的にサイトをバックアップし、必要時には手動でバックアップを作成することも可能です。追加の策として、以下のようなことも実践可能です。

- BlogVaultのようなバックアッププラグインを使用して、追加のオフサイトバックアップを作成

- バックアップを複数の場所(クラウドストレージやローカルのハードドライブなど)に保存(Kinstaでは有料で自動外部バックアップを利用可能)

- バックアップを定期的にテストし、問題なく復元できるかを確認

万が一サイトが危険にさらされた場合でも、クリーンなバックアップを数分で復元し、サイトがダウンしている時間を大幅に短縮することができます。

7. 適切なユーザーの役割と権限を設定する

WordPressサイトにおける最大のセキュリティリスクの1つは、ユーザーに必要以上の権限を与えてしまうこと。学校の環境では、管理者、教員、生徒、IT担当者など、複数のユーザーがサイトにアクセスすることになりますが、すべてのユーザーが管理者権限を持つ必要はありません。

ユーザー権限の設定を誤ると、コンテンツの偶発的な削除やセキュリティ侵害、あるいは意図的な悪用につながる可能性があります。WordPressのユーザー権限は、サイト上で各ユーザーのアクセス権を制御できます。

- 管理者:プラグインのインストール、テーマの変更、全ユーザーの管理など、サイトを完全に制御可能。信頼できるIT担当者のみに付与されるべき権限。

- 編集者:コンテンツの公開と管理が可能だが、サイト設定の変更やプラグインのインストールはできない。コンテンツを管理する教員や学部長に適した権限。

- 投稿者:記事を書いて公開できるが、他のユーザーによるコンテンツは編集できない。職員やゲスト投稿者に適した権限。

- 寄稿者:記事を書くことはできるが、公開することはできない。管理者または編集者の確認が必要になる。ブログ記事を投稿する学生に適した権限。

- 購読者:プロフィールの管理とコメントの投稿のみ可能です。一部コンテンツへのアクセスが必要な学生や保護者に適した権限。

以下は、ユーザー権限管理のベストプラクティスです。

- 最小権限の原則(PoLP)に従う:各ユーザーには必要最低限の権限のみを与え、必要以上の権限は与えない。

- 管理者アカウントを制限する:IT担当者または信頼できる担当者のみに管理者権限を付与する。

- 高度なユーザー権限にはプラグインを使う:User Role Editorなどを使用すると、デフォルトのユーザー権限を要件に応じてカスタマイズできる。

- ユーザーの行動を監視してログに残す:Simple Historyのようなプラグインを使って、誰がログインし、どのような変更を加えたかを追跡する。

- 不要なアカウントは削除する:セキュリティリスクを減らすため、不要になった学生や教職員のアカウントは削除する。

ユーザーの役割と権限を適切に管理することで、セキュリティリスクを減らし、不正な変更を防ぎ、適切なユーザーのみがWordPressサイトの機密領域にアクセスできるようにすることができます。

8. マルウェアや攻撃への対策を講じる

マルウェアによる攻撃は、データの盗難、サイトの改ざん、検索エンジンによるブラックリスト登録、不正アクセスにつながる可能性があり、学校サイトにとって深刻な脅威となります。学校は感染の予防、脅威の早期発見、セキュリティ侵害への迅速な対応など、積極的な対策を講じる必要があります。

これには以下のような対策があります。

- 信頼できるセキュリティプラグインを使用する:WordfenceやSucuriなどのプラグインをインストールし、ファイアウォール保護、マルウェアスキャン、ブルートフォース対策を有効にする。

- 定期的なマルウェアスキャンを有効にする:定期的なマルウェアスキャンを設定し、脅威が害を及ぼす前に検出、除去する。

- ブルートフォースによるログイン試行をブロックする:ログイン試行を制限するプラグインを使用するか、セキュリティルールを設定して、ログインに何度も失敗しないようにする。

- ユーザーの行動を監視する:WordPress管理画面の「ユーザー」セクションを定期的にチェックし、疑わしい管理者アカウントを削除する。

- ソフトウェアを常に更新する:古いプラグインやテーマは大きなセキュリティリスクにつながるため、セキュリティパッチの自動更新を有効にする。

- WAFを実装する:悪意のあるトラフィックをサイトに到達する前に遮断し、DDoS攻撃、スパムボット、その他の脅威をブロックする。

Kinstaのような高性能サーバーを利用している場合は、上記の対策を講じるのは非常に簡単です。

9. ウェブアプリケーションファイアウォールを使用する

ウェブアプリケーションファイアウォール(WAF)は、オンラインの脅威に対する最も効果的な防御手段の1つです。WordPressサイトと受信トラフィックの間に位置するセキュリティフィルターとして機能し、悪意のあるリクエストがサーバーに到達する前にブロックします。

学校サイトでは、DDoS攻撃、SQLインジェクション、クロスサイトスクリプティング(XSS)などの攻撃を防ぐためには、WAFが欠かせません。WAFには、以下のような機能があります。

- 悪意のあるトラフィックをブロック:WAFは受信トラフィックを分析し、ボット、ハッカー、ブルートフォース攻撃などを自動的にブロック。

- DDoS攻撃の防止:DDoS攻撃は大量のトラフィックでサイトを圧倒し、サイトをクラッシュさせる攻撃。有害なリクエストがサーバーを圧倒する前に遮断することで、このような攻撃を軽減。

- SQLインジェクションやXSS攻撃を阻止:悪意あるユーザーは、フォーム、URL、データベースクエリに悪意のあるコードを注入しようとするもの。このような有害なリクエストを検出してブロックし、データの安全を守ります。

- ブルートフォース攻撃からログインページを保護:ログインの失敗を制限し、不審なIPをブロックすることで、WordPress管理画面への不正アクセスを防ぐ。

Cloudflare、Sucuri、Kinstaの組み込みファイアウォールは、いずれも攻撃を自動的にフィルタリングするエンタープライズグレードの保護を提供します。

10. 教職員と学生のセキュリティ意識を高める

強力なセキュリティ対策を講じていても、学校サイトの最大の脆弱性の1つは、ヒューマンエラーです。フィッシング攻撃、脆弱なパスワード、機密情報の不注意な取り扱いは、瞬く間にセキュリティ侵害につながります。

サイバーセキュリティのベストプラクティスに関して、職員、学生、管理者を教育することは、技術的なセキュリティ対策と同等に重要になります。セキュリティ意識は、学校内の文化の一部であるべきです。

すべての職員、生徒、管理者に修了必須のトレーニングコース(オンラインコースも可)を設けて、以下のような内容を網羅しましょう。

- フィッシングメールとソーシャルエンジニアリング攻撃の認識:不審なメールを識別し、無闇にリンクをクリックしないように訓練する。

- 強力なパスワードと多要素認証(MFA)の使用:他にはない複雑なパスワードの作成方法を指導し、二要素認証を有効にして保護を強化する。

- 個人および学校のデータを保護:データセキュリティが重要な理由、機密情報を不用意に共有しない方法を共有する。

- 安全な閲覧習慣:学校のアカウントにログインする際は、公共のWi-Fiを避け、安全でないサイト(HTTPSに対応していないサイト)にアクセスしないよう教育する。

- 生徒記録の取り扱いに関するベストプラクティス:生徒記録を扱う教職員は、FERPA、GDPR、または地域のデータ保護法などのコンプライアンス要件を理解する必要がある。

また、以下のような方法でトレーニングを強化することも推奨されます。

- フィッシング攻撃を再現し、職員や学生が不審なメールを認識できるかどうかをテストし、不合格だった人には追加のトレーニングを提供する。

- 四半期に一度、サイバーセキュリティの再トレーニングを実施して、進化する脅威に対応できるようにする。

- クイズ、実際に起こった事例研究、実践的な演習などを用いて、トレーニングをインタラクティブなものにする。

まとめ

学校サイトのセキュリティ強化は、生徒や教職員の個人情報、財務記録を安全に保つために不可欠です。今回ご紹介したセキュリティ対策を講じることで、データ漏洩やサイバー攻撃を防ぐことができます。

日の打ちどころのないセキュリティ基盤を確保し、コストのかかるセキュリティリスクを徹底的に回避したい場合は、Kinstaの大学・教育機関向けWordPress専用マネージドクラウドサーバーをお試しください。