DDoS aanvallen (Distributed Denial-of-Service) zijn een van de grootste bedreigingen voor websites. Het aantal DDoS aanvallen blijft elk jaar stijgen.

Het Q4 2023 DDoS Threat Report van Cloudflare zegt dat het bedrijf een toename van 117% jaar-op-jaar heeft opgemerkt in netwerklaag DDoS aanvallen en een algehele toename van DDoS activiteit gericht op retail-, shipping- en pr-websites tijdens en rond Black Friday en de feestdagen.

Hieruit blijkt dat het aantal DDoS aanvallen toeneemt omdat ze worden ingezet tegen bedrijven en overheidsinstellingen om cyberaanvallen uit te voeren. Cloudflare meldde bijvoorbeeld een toename van DDoS aanvallen na het begin van de oorlog tussen Israël en Hamas.

Hoe DDoS aanvallen werken

DDoS aanvallen kunnen op elk moment toeslaan en hebben als doel een server, dienst of netwerk te overspoelen met overmatig internetverkeer, waardoor de normale werking wordt verstoord.

DDoS aanvallers gebruiken vaak botnets – aangetaste computernetwerken, bekend als “zombies” of “bots” Deze bots zijn meestal geïnfecteerd met malware en worden op afstand bestuurd door de aanvaller.

Wanneer de aanvaller een DDoS aanval initieert, geven ze alle bots in het botnet de opdracht om een enorme hoeveelheid verzoeken naar de doelserver of het doelnetwerk te sturen. Deze overweldigende toevloed van verkeer overschrijdt de capaciteit van de server om legitieme verzoeken af te handelen en veroorzaakt een vertraging of volledige uitval.

Er zijn drie soorten DDoS aanvallen:

- Aanvallen op basis van volume – Dit zijn de meest voorkomende soorten DDoS aanvallen. Ze zijn erop gericht om de bandbreedte van de beoogde site of het beoogde netwerk te overbelasten. Technieken zijn onder andere UDP floods, ICMP floods en andere spoofed-packet floods.

- Protocolaanvallen – Deze aanvallen verbruiken server-resources of tussenliggende communicatieapparatuur zoals firewalls en loadbalancers. Voorbeelden zijn onder andere SYN (synchronize) bericht floods, gefragmenteerde pakketaanvallen en de te grote pakketten die gebruikt worden in ping-of-death aanvallen.

- Aanvallen op het niveau van de applicatie – Dit zijn de meest geraffineerde DDoS aanvallen, gericht op specifieke applicaties of diensten. Ze genereren legitiem uitziende verzoeken, maar in grote volumes, waardoor het moeilijk wordt om onderscheid te maken tussen legitiem verkeer en aanvalsverkeer. Voorbeelden zijn HTTP floods en Slowloris aanvallen, die effectief kunnen zijn bij lagere verzoekvolumes dan standaard HTTP floods door serververbindingen open te houden.

Hoe DDoS aanvallen te voorkomen

Het voorkomen van DDoS aanvallen vereist een strategische en gelaagde aanpak. Door verschillende methoden te combineren, kun je je netwerk en applicaties effectief beschermen.

Hier zijn vijf methoden die DDoS aanvallen kunnen helpen voorkomen:

1. Implementeer netwerk- en applicatiebescherming

Begin met het beperken van het aantal verzoeken dat een gebruiker binnen een bepaalde tijd aan je server kan doen. Als je bijvoorbeeld een online winkel hebt, kun je je server zo configureren dat hij slechts 10 aanvragen per seconde van elke gebruiker toestaat. Dit helpt voorkomen dat een enkele client je server overstelpt met te veel aanvragen tegelijk.

Gebruik vervolgens een web application firewall (WAF). Een WAF werkt als een beveiligingscontrole, inspecteert inkomend verkeer en blokkeert schadelijke verzoeken, terwijl het legitieme verzoeken doorlaat. Als je bijvoorbeeld Cloudflare gebruikt, kan de WAF kwaadaardig verkeer uitfilteren op basis van bekende aanvalspatronen. Het regelmatig bijwerken van je WAF regels is cruciaal om bij te blijven met nieuwe bedreigingen.

Zet daarnaast intrusion detection and prevention systems (IDPS) in. Deze systemen zijn als beveiligingscamera’s voor je netwerk, letten op verdachte activiteiten en blokkeren automatisch alles wat schadelijk is. Snort is bijvoorbeeld een populaire open-source IDPS die aanvallen detecteert en voorkomt.

2. Maak gebruik van schaalbare en gedistribueerde infrastructuur

Het gebruik van schaalbare en gedistribueerde infrastructuur helpt bij het beheren en beperken van de impact van DDoS aanvallen. Anycast netwerkrouting is een geweldige techniek. Stel je voor dat je een populaire blog hebt met lezers over de hele wereld. Anycast routing leidt inkomend verkeer naar meerdere datacenters, dus als je wordt getroffen door veel verkeer, wordt het verspreid over verschillende locaties, waardoor de belasting op een enkele server wordt verminderd.

Load balancers zijn een ander handig hulpmiddel. Ze werken als verkeersagenten en leiden inkomend verkeer naar meerdere servers zodat geen enkele server overbelast raakt. AWS Elastic Load Balancing kan bijvoorbeeld automatisch verkeer verdelen over meerdere Amazon EC2 instanties.

Content Delivery Networks (CDN’s) zoals die van Akamai of Cloudflare kunnen ook een grote rol spelen. CDN’s slaan kopieën van de inhoud van je website op servers over de hele wereld op. Als het verkeer plotseling piekt, kan het CDN dit opvangen door inhoud vanaf meerdere locaties te leveren, waardoor je hoofdserver minder wordt belast.

3. Gebruik gespecialiseerde DDoS beschermingsdiensten

Gespecialiseerde DDoS beschermingsdiensten zijn als het inhuren van een persoonlijke lijfwacht voor je website. Deze diensten monitoren continu je verkeer en gebruiken geavanceerde technieken om schadelijk verkeer te filteren. Diensten zoals de DDoS bescherming van Cloudflare of AWS Shield kunnen bijvoorbeeld aanvallen in realtime detecteren en beperken.

Deze providers hebben robuuste wereldwijde infrastructuren die zelfs de grootste aanvallen aankunnen. Het is alsof er een team van beveiligingsexperts constant over je website waakt.

4. Monitor en reageer op afwijkingen in het verkeer

Je verkeer in de gaten houden is cruciaal. Gebruik realtime tools voor verkeersanalyse om iets ongewoons op te sporen. Je hostingprovider kan bijvoorbeeld analyses leveren waarmee je verkeerspatronen kunt bewaken en onregelmatigheden kunt detecteren. Als je een plotselinge piek in het verkeer van één bron ziet, kan dat duiden op een DDoS aanval.

Stel op rates gebaseerde waarschuwingen in om je te laten weten wanneer het verkeer bepaalde limieten overschrijdt. Als je normale verkeer bijvoorbeeld 100 aanvragen per minuut is en plotseling naar 10.000 aanvragen springt, dan krijg je een waarschuwing. Tools zoals Datadog kunnen je helpen om deze waarschuwingen in te stellen en je verkeer in realtime te controleren.

5. Implementeer robuuste toegangscontrole en regelmatige audits

Controleer tot slot wie toegang heeft tot je netwerk. Implementeer IP blocklisting om bekende malafide IP adressen te blokkeren en IP allowlisting om alleen vertrouwde adressen toe te laten. Je kunt bijvoorbeeld je server configureren om verkeer te blokkeren van IP adressen die in het verleden zijn gemarkeerd voor kwaadaardige activiteiten.

Voer regelmatig beveiligingsaudits uit om kwetsbaarheden te vinden en te verhelpen. Dit is net zoiets als een routine medische controle om er zeker van te zijn dat je in goede conditie bent. Tools zoals Nessus kunnen je helpen om je netwerk te scannen op mogelijke zwakke plekken en ervoor zorgen dat je verdediging up-to-date is.

Hoe Kinsta DDoS aanvallen voorkomt

Je hostingprovider kan een belangrijke rol spelen bij het beschermen van je site tegen DDoS aanvallen. Sterker nog, als je een goede hostingprovider gebruikt, zou deze alle hierboven genoemde DDoS preventietechnieken moeten uitvoeren.

Bij Kinsta zetten we ons in om alle DDoS aanvallen op ons platform te beperken. We implementeren robuuste beveiligingsmaatregelen om deze aanvallen te voorkomen, stellen je onmiddellijk op de hoogte als er een aanval plaatsvindt en helpen bij het afweren ervan. Bovendien maken we dagelijks automatische back-ups van je WordPress site om ervoor te zorgen dat je gegevens veilig zijn.

Om je een duidelijker beeld te geven, vroegen we een aantal van onze Security, DevOps en SysOps engineers bij Kinsta hoe we DDoS aanvallen voorkomen. Ze hadden veel te delen.

Kinsta beveiliging verbeteren door Cloudflare integratie

Een cruciaal onderdeel van onze inspanningen om onze klanten het hoogste beveiligingsniveau te bieden is onze Premium Tier integratie met Cloudflare. Deze strategische integratie stelt ons in staat DDoS aanvallen effectief af te handelen en te beperken, waardoor een ononderbroken service en verbeterde bescherming voor onze gebruikers wordt gegarandeerd.

Statistieken van het DevOps team laten zien dat we in de afgelopen 30 dagen (22 april – 23 mei 2024) maar liefst 75,51 miljard verzoeken hebben geleverd via Cloudflare. Hiervan zijn er 3,3 miljard afgevangen door Cloudflare’s Web Application Firewall (WAF), zodat potentiële bedreigingen onze klanten nooit bereiken.

We ontvingen ook waarschuwingen voor 200 DDoS aanvallen, die allemaal automatisch werden beperkt door Cloudflare. Een van de belangrijkste aanvallen waar we recent mee te maken kregen was in maart, met een piek van 318.930 verzoeken per seconde, die we naadloos hebben afgehandeld met Cloudflare.

Deze cijfers laten zien hoe robuust onze beveiligingsmaatregelen zijn, wat de continue bescherming is die we onze klanten bieden en wat de waarde is van onze Premium Cloudflare integratie.

Vóór onze integratie met Cloudflare moesten we alle aanvallen handmatig beheren. Als een aanval niet te heftig was, konden we SSH-en naar loadbalancers (LB’s) en het verkeer analyseren met tools als tcpdump en Wireshark. Op basis van onze bevindingen verboden we specifieke IP’s of maakten we gerichte iptables regels en GCP firewall regels om de aanval te beperken.

We veranderden ook tijdelijk de grootte van LB instanties om de belasting aan te kunnen en pasten verschillende kernelinstellingen aan. Na verloop van tijd automatiseerden we veel van deze processen, waarbij we scripts uitvoerden om iptables regels en kernelparameters naar behoefte in en uit te stellen. Als een aanval te heftig was, kloonden we LB’s en vermenigvuldigden we instances om de belasting te verdelen.

Toen aanvallen frequenter en geavanceerder werden, integreerden we Cloudflare in onze hostinginfrastructuur om ervoor te zorgen dat de sites van onze klanten veilig en gezond waren. We merkten meteen dat minder aanvallen onze servers bereikten.

De huidige infrastructuur achter de DDoS infrastructuur van Kinsta

Vandaag de dag hebben we een van de beste hostinginfrastructuren om DDoS aanvallen af te weren, dankzij ingebouwde tools, een toegewijd team en onze integratie met Cloudflare.

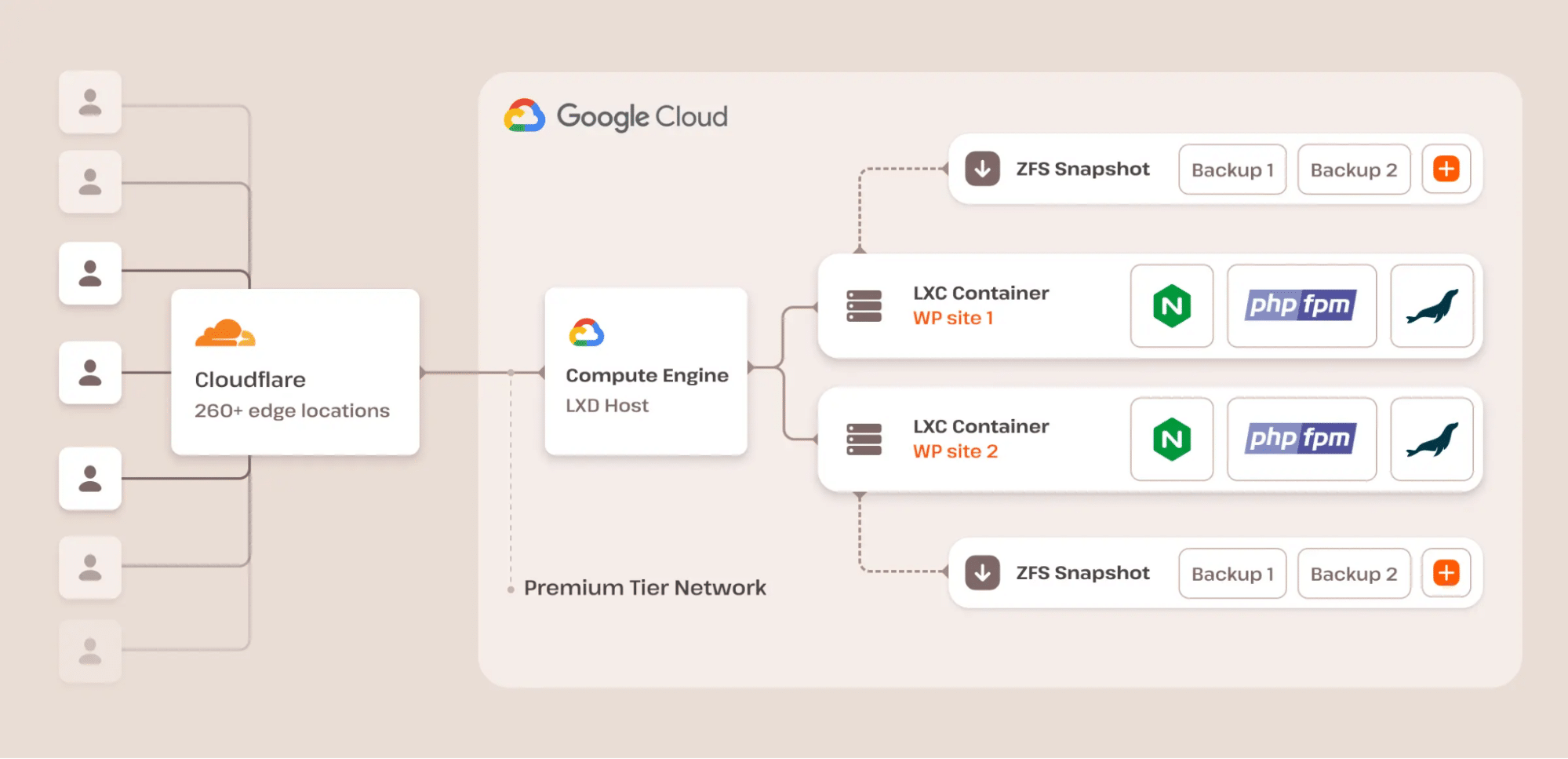

Na de integratie met Cloudflare hebben we effectief low-level sync flood-aanvallen geëlimineerd, omdat al ons webverkeer door Cloudflare wordt geleid. Dit biedt DDoS bescherming (layer 3, 4 en 7) om ongewenste TCP/UDP verbindingen te blokkeren die afkomstig zijn van specifieke IP adressen of netwerken aan de edge van ons netwerk.

Daarnaast gebruiken we de Google Cloud Platform (GCP) firewall om ons netwerk te beschermen tegen mogelijke aanvallen die onze infrastructuur direct raken.

Kinsta biedt een volledig beheerde WAF met regelmatig bijgewerkte aangepaste rulesets en configuraties, waardoor continue bescherming tegen de nieuwste bedreigingen wordt gegarandeerd.

Bovendien maken we gebruik van een geautomatiseerde feature die constant brute force aanvallen detecteert op het /wp-login.php pad van je site. Vervolgens blokkeren we deze actoren van onze infrastructuur, waardoor onze beveiligingsmaatregelen nog verder worden versterkt.

Hoe we een enorme DDoS aanval voor een financiële klant hebben afgeslagen

Onlangs besloot een financieel bedrijf over te stappen op Kinsta als hun nieuwe hostingprovider. We wisten echter niet dat ze midden in een enorme DDoS aanval op hun vorige host zaten. Nadat ze live waren gegaan bij Kinsta, werd de website van de klant onmiddellijk gebombardeerd met miljoenen verzoeken vanaf verschillende IP adressen, wat voor aanzienlijke verstoring zorgde.

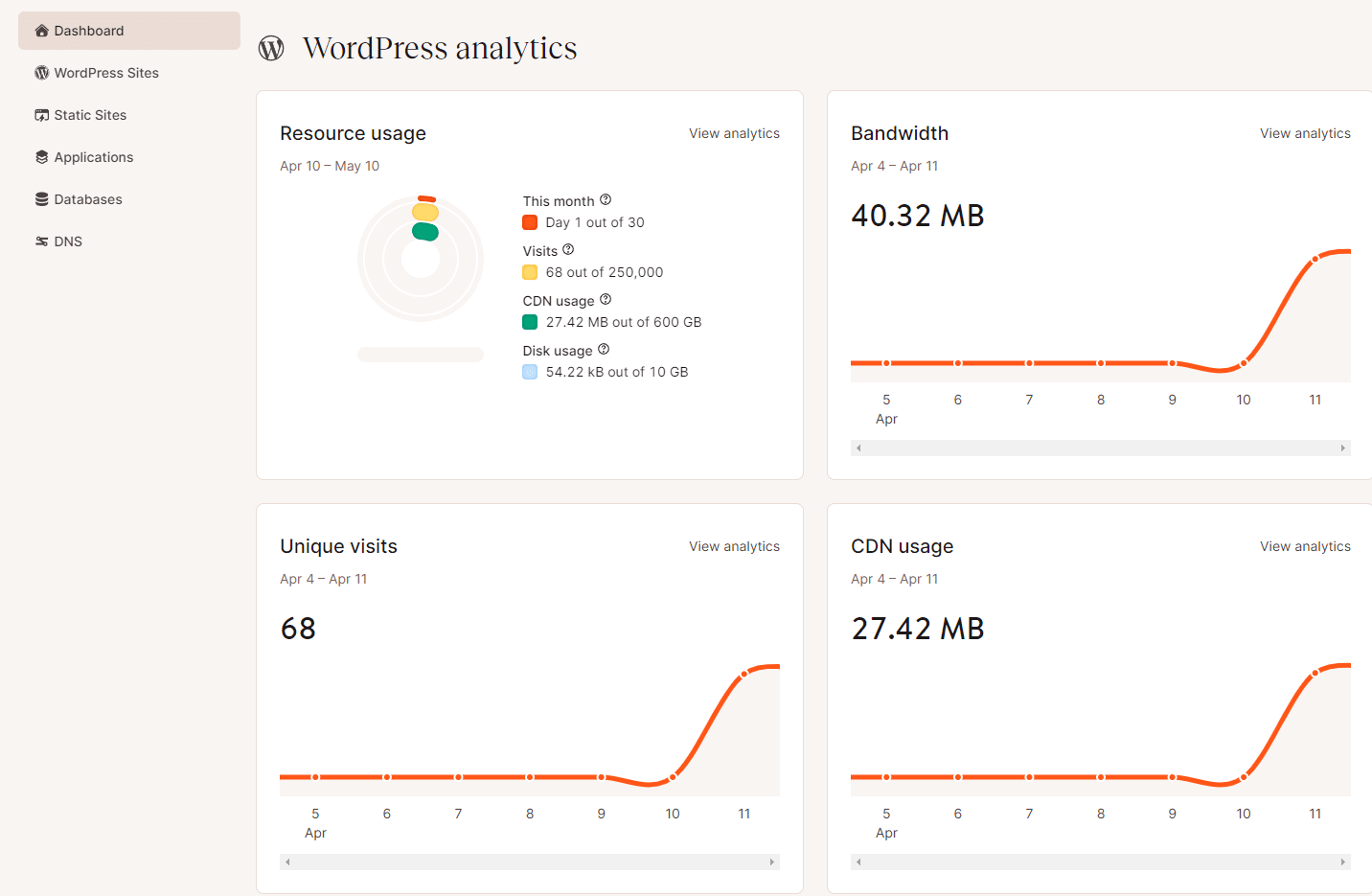

Op de dag van de migratie van de site leek alles soepel te verlopen voor de live lancering. We hielpen ze met een probleem met het WordPress thema en ze begonnen hun DNS naar Kinsta te verwijzen. Kort daarna merkten ze echter vreemde bandbreedtestatistieken op in hun MyKinsta analytics en namen contact met ons op, bezorgd over het ongewone verkeer.

Ons SysOps-team kwam snel in actie en bevestigde dat er inderdaad een DDoS aanval plaatsvond. De klant vertelde dat ze soortgelijke problemen hadden ervaren bij hun vorige host, maar dat ze zich niet hadden gerealiseerd dat het te wijten was aan een DDoS aanval. Ze hoopten dat de verhuizing naar Kinsta hun prestatieproblemen zou oplossen.

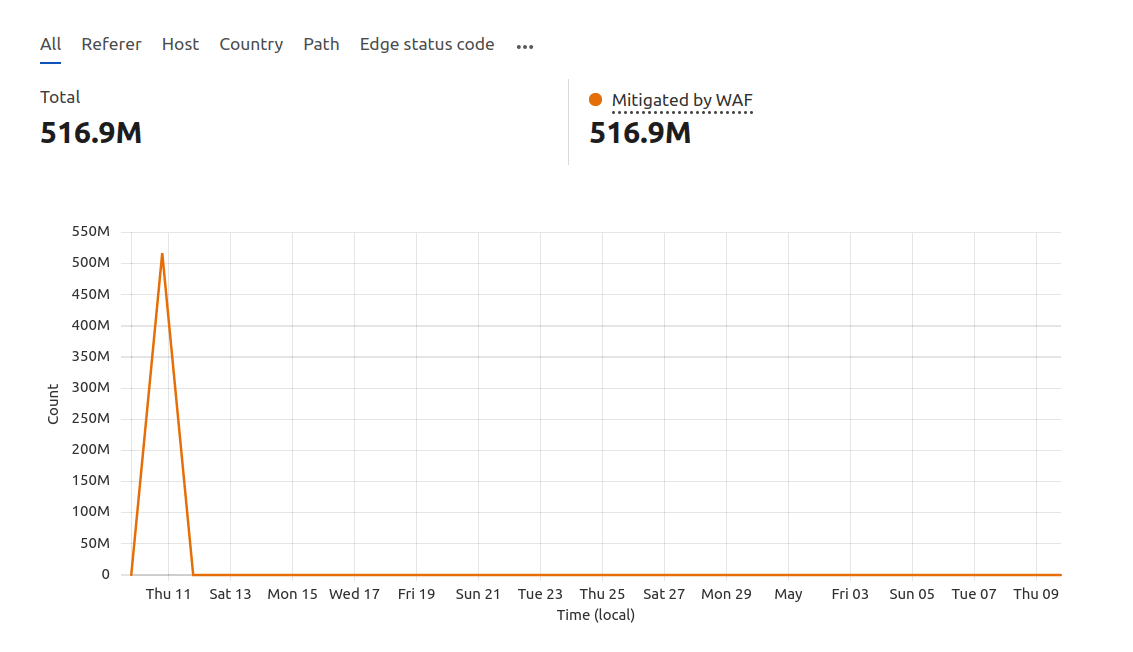

Om de situatie aan te pakken, werkte ons SysOps team samen met Cloudflare om de aanval te beperken. We implementeerden een aangepaste Cloudflare WAF regel om verdacht verkeer te challengen en extra bescherming te bieden.

Gedurende deze periode bleef de website toegankelijk naargelang deze werd getest door ons supportteam. De klant meldde echter problemen op mobiel, die we later hebben teruggevoerd naar een DNS-propagatieprobleem veroorzaakt door een oud AAAA-record.

Tegen het einde van de dag was de aanval verdwenen. De DDoS rulesets van Cloudflare handelden het grootste deel van het kwaadaardige verkeer af en beperkten automatisch meer dan 516 miljoen verzoeken. Onze custom WAF regel zorgde voor extra beveiliging, zodat de site van de klant operationeel bleef.

In slechts 27 minuten sloegen we een aanval af met een gemiddelde aanvraagsnelheid van 350.000 per seconde. Dit laat zien hoe een uitstekende hostingprovider DDoS aanvallen kan voorkomen door middel van robuuste monitoring, deskundige ondersteuning en geavanceerde beveiligingsmaatregelen.

Van het bijhouden van bandbreedte en analyses in het MyKinsta dashboard tot samenwerking met ondersteuningsteams, experts die WAF regels aanpassen en het gebruik van een solide infrastructuur, een betrouwbare hostingprovider als Kinsta kan de meeste aanvallen afweren en je site veilig houden.

Samenvatting

Dit artikel heeft onderzocht hoe jij en een kwalitatief webhostingbedrijf kunnen samenwerken om DDoS aanvallen te beperken, zodat je site veilig en operationeel blijft.

Naast DDoS aanvallen biedt Kinsta’s infrastructuur robuuste bescherming tegen alle vormen van cyberaanvallen. Elke site op ons platform draait in een geïsoleerde softwarecontainer, wat 100% privacy garandeert en geen gedeelde software of hardwarebronnen, zelfs niet tussen je eigen sites.

We maken gebruik van de Premium Tier van het Google Cloud Platform, zodat je gegevens veilig worden getransporteerd via het goed voorziene wereldwijde netwerk van Google met lage latentie. Hiermee profiteer je van een beveiligingsmodel dat in 15 jaar is ontwikkeld en dat topproducten zoals Gmail en Google Search beveiligt.

Hoe voorkom je DDoS aanvallen? We horen het graag van je. Deel het met ons in de comments.