Botverkeer is hoger dan ooit. Volgens Distil Networks waren slechte bots in 2017 goed voor 21,8% van al het websiteverkeer, een stijging van 9,5% ten opzichte van het voorgaande jaar. Niet alleen dat, 74% van het slechte botverkeer bestaat uit gematigde of geavanceerde bots, die detectie ontwijken door hun aanvallen over meerdere IP-adressen te verspreiden of door menselijk gedrag te simuleren. Dit wordt een uitdaging voor bedrijven die niets weten over het filteren of blokkeren van dit soort verkeer.

Vandaag willen we je kennismaken laten met een ongelooflijk gemakkelijke manier om terug te vechten met de Sucuri Web Application Firewall (WAF). Of jouw WordPress-site nu last heeft van een DDoS-aanval of dat je last hebt van overmatige bots en proxy-verkeer, een WAF kan dit soort problemen bijna onmiddellijk oplossen.

Hieronder zullen we ingaan op het opzetten van de Sucuri firewall op jouw WordPress-website, samen met de optimale instellingen en het pakket dat je kunt kiezen om de beste resultaten te zien.

- Over Sucuri WAF

- Heb jij Sucuri nodig?

- Aanbevolen Sucuri Pakket

- Hoe Stel je de Sucuri Firewall in

- Optimale Sucuri Instellingen

Over Sucuri WAF

Sucuri is een alles-in-één website beveiligingsplatform dat jouw bedrijf beschermt tegen beveiligingsbedreigingen en reeds lopende aanvallen matigt. Ze bieden een verscheidenheid aan verschillende producten en diensten, zoals een CDN, malware scanner, hack-reparaties, DNS-monitoring, detectie van bestandsverandering, brute force-beveiliging en nog veel meer.

Vandaag hebben we het echter alleen maar over één product en dat is de Sucuri Web Application Firewall (WAF). De Sucuri Firewall is cloud-based en is ontworpen om website-hacks en -aanvallen te stoppen (dit omvat slecht verkeer). Hoe werkt het? In wezen verwijst jouw DNS naar hen en zij leiden jouw verkeer naar de WordPress-host. De firewall van de webapplicatie staat in het midden en blokkeert het verkeer voordat het ook maar bij jouw host terechtkomt.

Het team van Sucuri onderzoekt voortdurend nieuwe manieren om hun detectie en beperking van ontwikkelende bedreigingen te verbeteren. Ze staan het zelfs toe om je eigen regels toe te voegen, wat hun service erg krachtig maakt!

Heb jij Sucuri nodig?

Heb je echt een dienst zoals Sucuri nodig? Dat hangt er van af. Het hebben van een firewall voor een webapplicatie tussen jouw WordPress-site en de hosting-provider is nooit slecht. 😉 In feite bespaar je ook nog eens tijd en moeite.

Helaas zien we klanten meestal geen gebruik maken van een service zoals Sucuri totdat ze problemen beginnen te krijgen. De meest voorkomende scenario’s zijn DDoS-aanvallen en slecht verkeer van bots en proxyservers. Wanneer we ‘slecht’ zeggen, bedoelen we niet altijd iemand die je site probeert te hacken. Meestal is het eigenlijk bulkverkeer dat problemen veroorzaakt door overbelasting bij de hosting-provider. Dit kan zijn in termen van bezoeken, bandbreedte, etc. Met andere woorden, het is “slecht” verkeer omdat het jou geld kost! Als je een shared hosting-provider gebruikt, kan dit ertoe leiden dat je WordPress-site geschorst wordt.

Hieronder ziet je een voorbeeld van een website die plotseling met slecht proxy-IP-verkeer werd geraakt. We kunnen door het gebruik van MyKinsta-analyses precies zien wanneer het begon. De website ging van gemiddeld 125 bezoeken per dag naar 1.500 bezoeken per dag (en helaas was dit geen tijdelijk viraal verkeer). Het verbruik ging ook van 25 MB bandbreedte per dag naar 25 GB bandbreedte per dag. Yikes!

Toen we dieper op de analyse ingingen, konden we zien dat de topregio die de site bezocht Provincie Arezzo was met meer dan 4 miljoen verzoeken in de afgelopen 30 dagen. Deze site krijgt meestal meer dan 90% van zijn verkeer uit de Verenigde Staten, dus we kunnen dit vrij gemakkelijk als herkomst identificeren.

De meeste hosting-providers, inclusief Kinsta, blokkeren veelvoorkomende slechte bots, filteren spam-achtige IP’s en hebben aanvullende beveiligingsinstellingen zoals IP-blokkeringen. Dit is meestal niet zo effectief als een professionele WAF zoals Sucuri of Cloudflare, waarvan het hele bedrijfsmodel draait om innovatie in termen van betere methoden om slecht verkeer te filteren.

Dit is ook de reden waarom we het gebruik van je WordPress-hosting voor e-mail-hosting niet aanbevelen. Alleen wanneer je de beste tools en services in hun respectieve vakgebieden en industrieën gebruikt, kan jouw bedrijf slagen. Wij concentreren ons op wat we het beste doen en dat is het bieden van high-performance hosting en ondersteuning van wereldklasse. 👍

Dingen die je kunt proberen vóór Sucuri

Wanneer je problemen ondervindt met slecht verkeer op jouw WordPress-site, zijn er enkele dingen die je kan proberen voordat je Sucuri toevoegt.

1. Blokkeer Individuele IP-adressen Handmatig

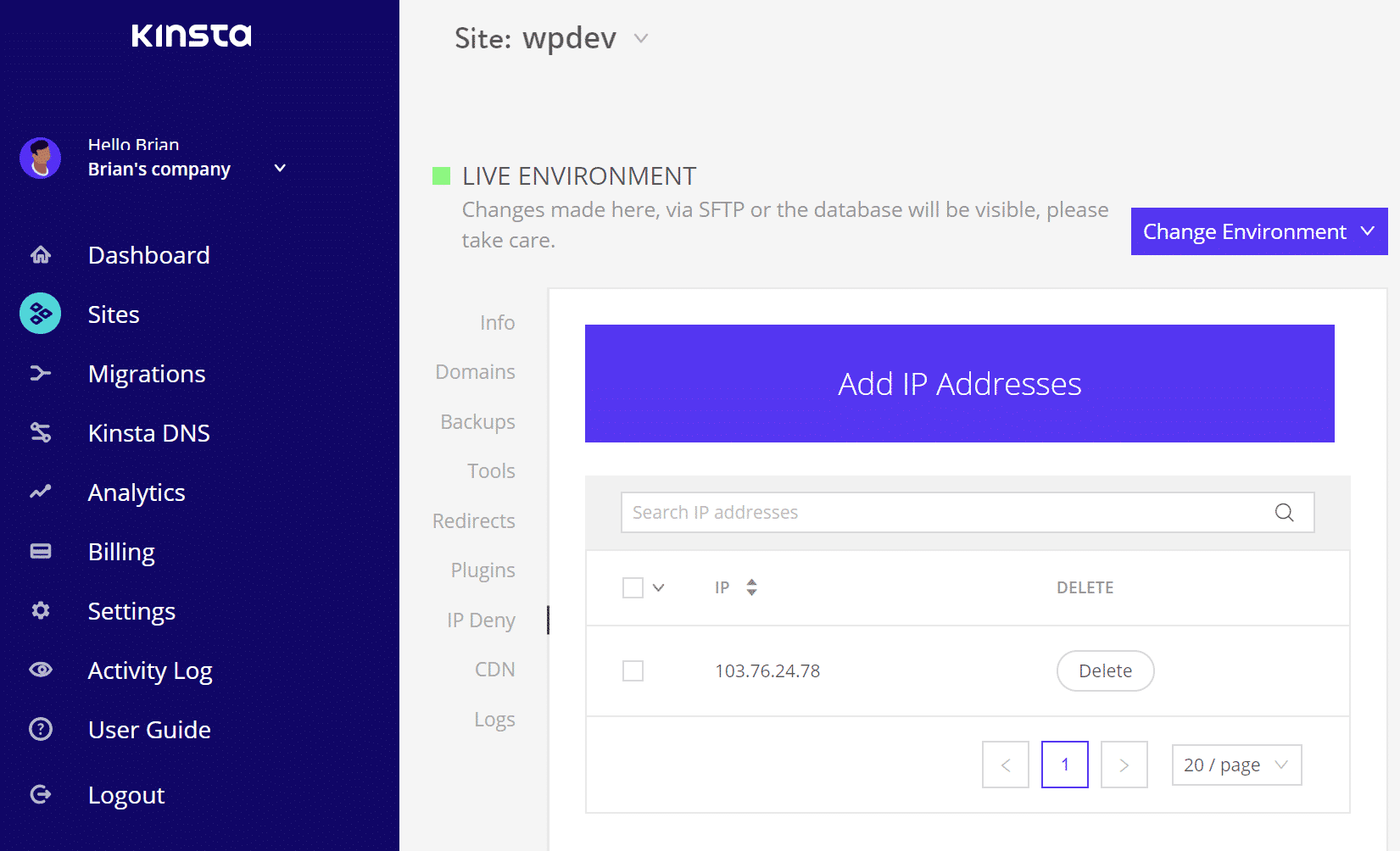

Het eerste om te proberen is de overtredende IP-adressen handmatig te blokkeren. Als je een klant bij Kinsta bent, kan je het rapport Top Client-IP’s in MyKinsta Analytics gebruiken om de grootste overtreders te bekijken.

Een paar zoekopdrachten in Google met de IP’s en we zien dat veel van deze adressen waarschijnlijk proxy-IP-adressen uit Italië (waar de provincie Arezzo zich bevindt) zijn. Waarschijnlijk zijn het bots of spammers.

Je kunt vervolgens de IP-blokeer Tool gebruiken om de IP-adressen te blokkeren. Controleer daarna de bezoeken en bandbreedte om te zien of het het probleem oplost. In sommige gevallen zijn het misschien een paar slechte IP’s die jouw site raken en eenmaal geblokkeerd, is het opgelost. Het kan echter ook een oneindig proces van IP’s blokkeren worden, wat het probleem dan niet snel genoeg oplost.

Wanneer je geen klant bij Kinsta bent, kan je een van de vele WordPress beveiligingsplugins gebruiken, waarvan vele IP-blokkerende en/of beperkende functies hebben.

Maar wees voorzichtig met deze aanpak. Veel beveiligingsplugins veroorzaken prestatieproblemen vanwege hun always-on en scan-functionaliteit. Daarom verbiedt Kinsta sommige (niet alle) beveiligingsplugins. Kinsta maakt ook gebruik van load balancers op het Google Cloud Platform, wat betekent dat in sommige gevallen IP-blokkeer functies van sommige beveiligingsplugins niet werken zoals ze bedoeld zijn.

2. Geo-Blokkering

Een andere aanbeveling is om verkeer uit een hele regio of een heel land te blokkeren. Kinsta ondersteunt in feite geo-blocking. Hiervoor hoef je alleen maar contact op te nemen met ons ondersteuningsteam en de ISO-codes op te geven voor de landen die jij wilt blokkeren. Bekijk meer details over het blokkeren van verkeer op basis van locatie.

Of je probeert een beveiligingsplugin voor WordPress te gebruiken, zoals IP Location Block of WordFence, die geo-blokkering ondersteunen. Nogmaals, deze worden niet ondersteund en zullen niet werken bij Kinsta.

Als de bovenstaande oplossingen niet werken, raden we aan een premium WAF zoals Sucuri te implementeren. Er zijn geen plugins om te installeren of beheren en het zit gewoon tussen jouw site en de host. Dit is de beste methode in termen van prestaties en het zal dan, bijna als magie, al dat slechte verkeer laten verdwijnen!

Aanbevolen Sucuri Firewall Pakket

We raden het Sucuri Pro firewall pakket of hoger aan. Waarom? Omdat hun Pro pakket ($20/maand) ondersteuning biedt voor custom SSL-certificaten samen met Advanced HTTPS DDoS Bescherming op lagen 3, 4 en 7. Voor de nieuwsgierigen, Cloudflare biedt alleen laag 7-bescherming aan in hun $200/maand abonnement.

Dit helpt om plotselinge verkeersveranderingen automatisch te detecteren en beschermt tegen POST-floods en op DNS gebaseerde aanvallen, zodat ze jouw oorspronkelijke server nooit bereiken. Tenzij je een beveiligingsexpert bent, kan het soms moeilijk zijn om onderscheid te maken tussen een kleine DDoS-aanval en gewoon slecht verkeer dat jouw website overbelast.

Een HTTP-flood-aanval is een laag 7 type aanval die gebruikmaakt van de standaard geldige GET/POST-verzoeken die worden gebruikt om informatie op te halen, zoals typische URL-verzoeken (afbeeldingen, informatie, enz.) tijdens SSL-sessies. Een HTTP GET/POST-flood is een volume aanval waarbij geen aangepaste pakketten, spoofing of reflectietechnieken worden gebruikt. — Sucuri

Het Pro-pakket bevat ook HTTP/2-ondersteuning, wat een functie is die je zeker wilt op het gebied van prestaties. Extra functies, inbegrepen in alle pakketten zijn onder meer:

- Inbraak Detectie Systeem

- Inbraak Preventie Systeem

- Beheerde controlelogboeken / Beveiliging

- HTTP Flood Bescherming

- Brute Force-beveiliging

- Virtuele Patching en Verharding

- SQL-, XSS- en code-injectiepreventie

- 2FA, Captcha en wachtwoordbeveiliging op elke pagina, met 1 muisklik

- Externe CDN-ondersteuning

- Load Balancing

Ze hebben een gratis 30-dagen proefperiode

Hoe Stel je de Sucuri Firewall In

Vandaag helpen we je met het opzetten van de Sucuri-firewall voor jouw WordPress-site met behulp van het aanbevolen Pro-pakket. Het is eigenlijk vrij eenvoudig en kost maar een paar minuten.

Stap 1

Meld je aan voor het Sucuri Pro Pakket, als je dat nog niet gedaan hebt.

Stap 2

Wanneer je op het Sucuri dashboard bent klik je op de “Bescherm Mijn Website Nu!” knop.

Stap 3

Voer je domeinnaam in en configureer de volgende opties (we laten alle drie uitgevinkt):

- Onder een DDoS-aanval: als je dit inschakelt, worden sommige van de agressievere opties van Sucuri automatisch ingeschakeld. Misschien wil je dit inschakelen wanneer je er zeker van bent dat je een aanval ondergaat. Deze instellingen kunnen later altijd worden gewijzigd.

- Whitelist-mappen: schakel dit in als je de toegang tot beheerders-mappen wilt beperken tot alleen IP-adressen op de whitelist. (bijvoorbeeld /wp-login of /admin). Opmerking: op eCommerce-sites wil je deze uitgeschakeld laten. Vergeet niet dat klanten deze gebieden ook gebruiken.

- Sucuri DNS: Sucuri biedt je de mogelijkheid om hun DNS-infrastructuur te gebruiken. Hierdoor kunnen ze geografische routing uitvoeren voor optimale wereldwijde prestaties, fail-over en hoge beschikbaarheid. Vandaag zullen we die optie niet selecteren, omdat we onze eigen externe DNS-provider willen blijven gebruiken. Als je bijvoorbeeld Kinsta DNS gebruikt en de DNS-records wilt blijven beheren in Kinsta, selecteer deze optie niet.

Stap 4

Belangrijk: als je kiest voor Sucuri’s Pro pakket of hoger, kunnen ze een GoDaddy SSL op de firewall installeren voordat je de DNS-wijziging aanbrengt. Het GoDaddy-certificaat wordt automatisch verlengd en maakt deel uit van de maandelijkse kosten. Daarom zou je bij overstappen naar het Pro-pakket een soepele overgang moeten hebben zonder downtime.

Open eenvoudigweg een ticket bij hun team en vraag of ze het GoDaddy-certificaat eerst installeren. Je kunt vervolgens jouw DNS bijwerken.

Als alternatief is de andere optie gratis Let’s Encrypt-certificaten. Deze kunnen echter alleen worden uitgegeven nadat je jouw domein naar hen hebt verwezen. Als je besluit om voor de Let’s Encrypt optie te kiezen, raden we aan om jouw site tijdens de daluren te wijzigen.

Let’s Encrypt-certificaten gebruiken met Kinsta

Kinsta biedt gratis Let’s Encrypt-certificaten aan. Als je de onze wil gebruiken, moet je eerst contact opnemen met hun support en vragen of ze de instelling ‘forward certificate validation’ voor je willen inschakelen. Hiermee kan je de inrichting van SSL met succes voltooien. Daarna kan je vanuit het MyKinsta-dashboard het gratis SSL-certificaat installeren.

Stap 5

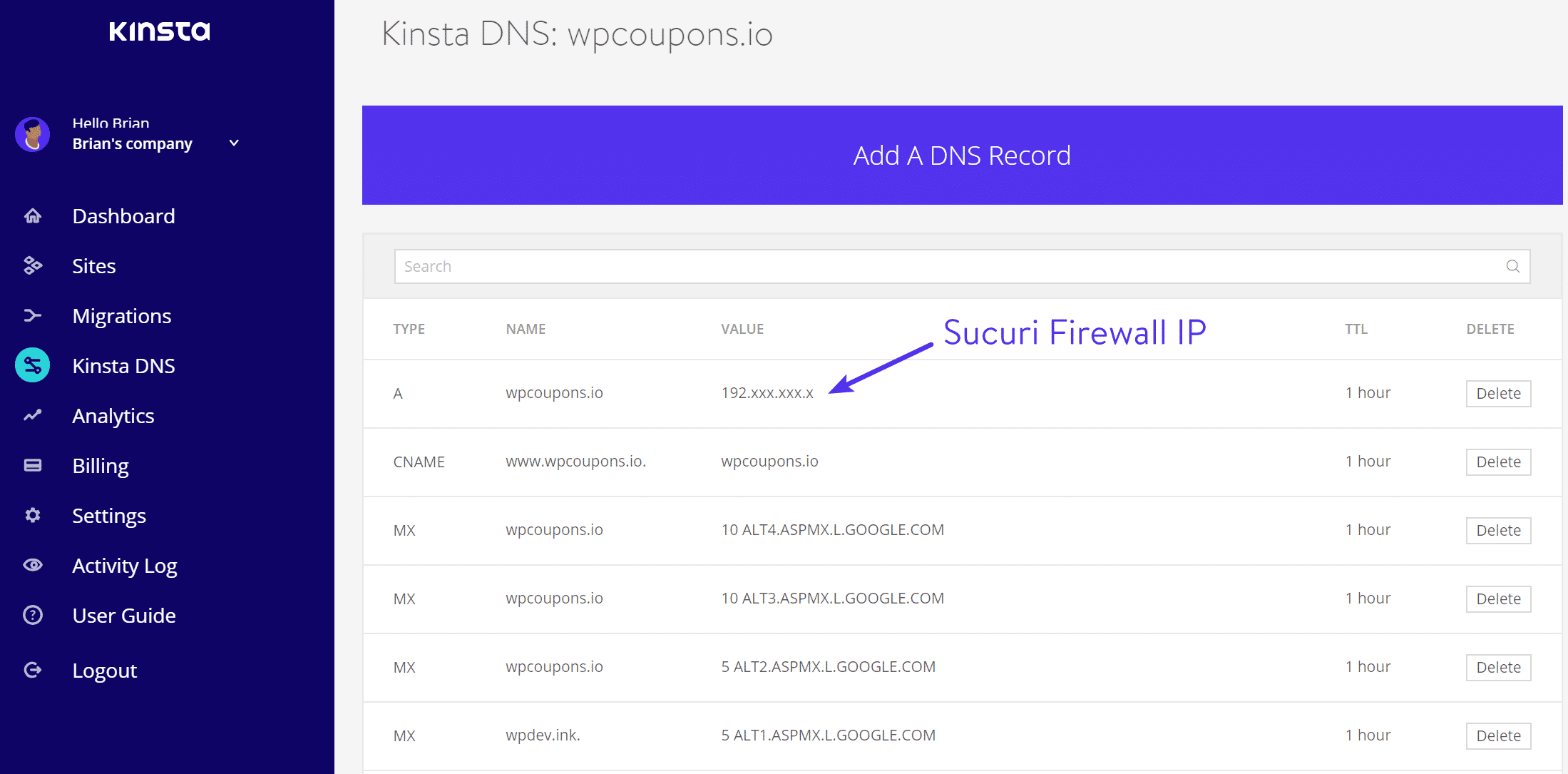

Nu is het tijd om het domein te verwijzen. Blader naar beneden op de algemene dashboard-pagina waar ze de DNS-informatie verschaffen. Je moet het A-record voor jouw domein bijwerken om naar de firewall van Sucuri te wijzen. Dit gebeurt meestal bij jouw domeinregistrar of DNS-provider.

Opmerking: Sucuri zou jouw huidige IP-adres automatisch moeten ophalen. Dus zodra je jouw domein naar Sucuri wijst, wordt het verkeer automatisch teruggestuurd naar jouw WordPress-host.

Wanneer je Kinsta’s DNS gebruikt, kan je dit doen via het MyKinsta dashboard. Klik op jouw domein en werk het A-name record bij met het opgegeven Sucuri IP-adres.

DNS-wijzigingen kunnen maximaal 48 uur duren voordat ze worden doorgevoerd, maar meestal duurt het maar een paar uur of minder. Je kunt controleren of jouw DNS is gepropageerd met whatsmydns.net. Je kunt ook op het kleine pictogram ‘Vernieuwen’ op het Sucuri-dashboard klikken om te bevestigen dat jouw domein naar hen verwijst.

Het wordt groen wanneer zij detecteren dat alles goed is ingesteld.

Stap 6

Als je een firewall op jouw WordPress-host hebt, wordt aangeraden om de IP-adressen van Sucuri op de whitelist te zetten. Omdat alle verbindingen met jouw hostingserver via hun firewall gaan voorkom je dat ze onbedoeld worden geblokkeerd. Opmerking: de onderstaande IP’s zijn slechts voorbeelden. Raadpleeg jouw dashboard voor de juiste Sucuri IP’s op basis van jouw account.

192.88.134.0/23 185.93.228.0/22 2a02:fe80::/29 66.248.200.0/22

Klanten van Kinsta

Als je klant bent van Kinsta, dien je contact op te nemen met ons supportteam, zodat we de juiste Sucuri WAF-regels aan je site kunnen toevoegen. De IP’s van Sucuri staan binnen onze infrastructuur al op de witte lijst, maar we hebben nauw samengewerkt met hun team. We hebben aanvullende Nginx-regels die toegevoegd moeten worden om te zorgen dat de Kinsta-Sucuri-combinatie zonder problemen werkt.

Optimale Sucuri Instellingen

We raden doorgaans niet aan om de Sucuri WordPress-plugin te gebruiken, omdat dit eenvoudigweg extra overhead-, beheer- en prestatieproblemen creëert. Laat de Sucuri Firewall, die zich tussen jouw WordPress-site en de host bevindt, doen wat hij het beste doet op serverniveau.

Hieronder staan enkele aanbevolen instellingen die je kunt toepassen op het Sucuri-dashboard.

Geavanceerde Beveiligingsopties

Onder de “Beveiliging” tab raden we aan de volgende opties te activeren

- XMLRPC, reacties en trackbacks geblokkeerd: als jouw site geen reacties toestaat of als je een extern systeem voor reacties gebruikt (zoals Disqus), kan je elke poging tot commentaar blokkeren, omdat dit waarschijnlijk spam is. Als je het ingebouwde WordPress-reactie systeem gebruikt, schakel dit dan niet in.

- Blokkeer anonieme proxy’s en de drie belangrijkste aanvalslanden: als je deze optie inschakelt, kan niemand uit China, Rusland of Turkije met jouw site in contact komen. Ze kunnen nog steeds alle inhoud bekijken, maar geen account registreren, reacties indienen of proberen in te loggen (in principe vergrendeld in: alleen-lezen modus). Dezelfde beperking is van toepassing op gebruikers die anonieme proxy-services gebruiken om hun IP-adressen te verbergen.

- Agressief botfilter: deze instelling blokkeert ongeldige user agents die niet overeenkomen met echte browsers zoals lege user agents, user agents die beginnen met PHP en ongepaste user agents uit veelgebruikte browsers.

- Geavanceerde ontwijkingsdetectie: met deze optie worden de geavanceerde handtekeningen voor ontwijkingsdetectie van Sucuri worden ingeschakeld. We raden je aan deze aan te houden, maar als jouw site URL’s met niet-ASCII-tekens ondersteunt (zoals Japans, Indiaas, Russisch, enz.), moet je deze mogelijk uitschakelen.

De “Nood DDoS-beveiliging inschakelen” werkt heel goed als je denkt dat je site wordt aangevallen. De HTTP-flood bescherming voorkomt dat iemand een browser zonder JavaScript gebruikt om de site te bezoeken (met uitzondering van belangrijke zoekmachines). Vanuit onze ervaring genereert het echter ook een extra HTTP-verzoek voor de oorspronkelijke DOC-belasting. Het is dus aan te raden dit uit te schakelen nadat de rust is teruggekeerd.

Je kunt ook aanvullende beveiliging-headers zoals HSTS op jouw site inschakelen.

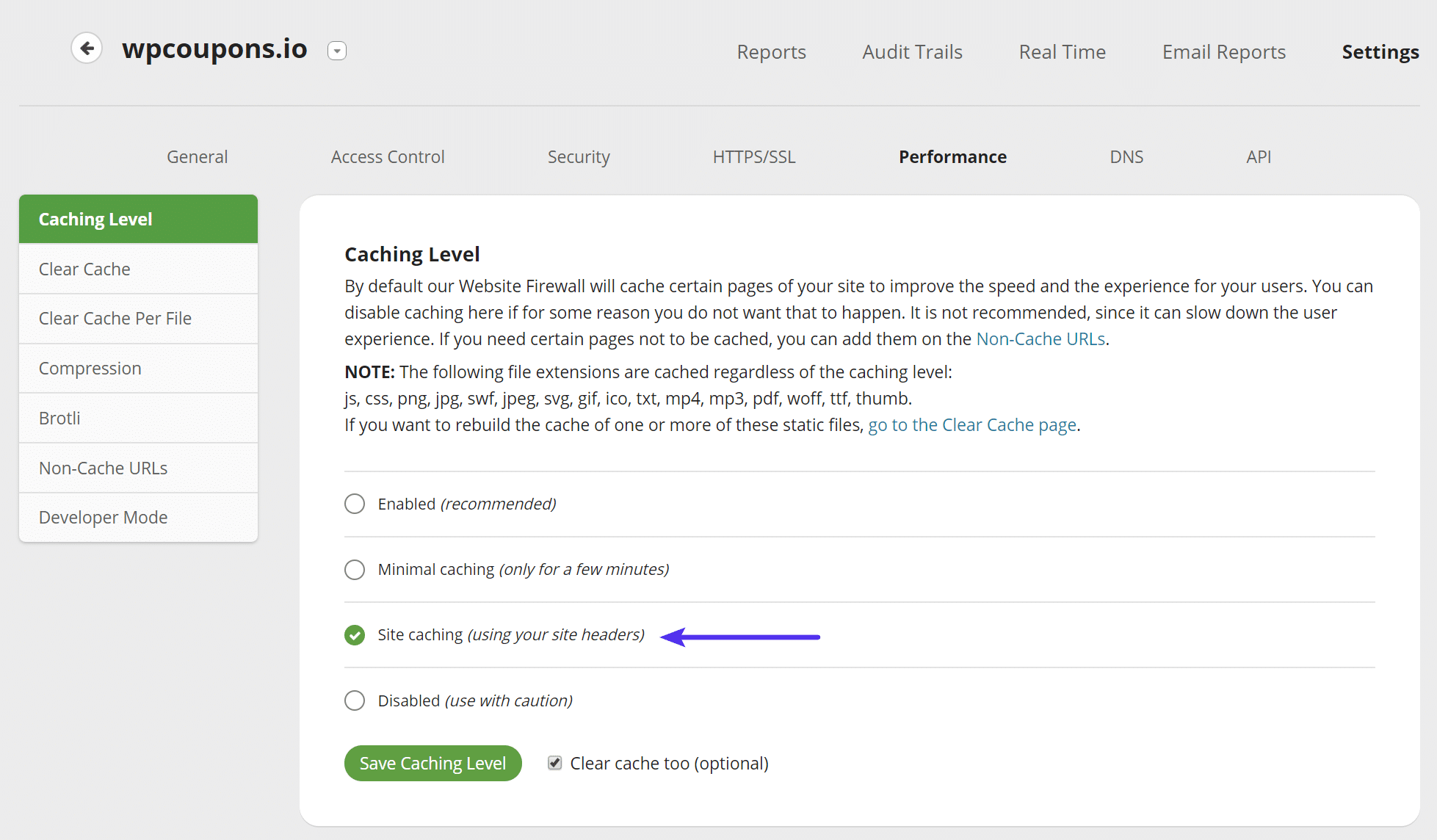

Caching

Onder “Prestatie → Cachingniveau” kan je configureren hoe Sucuri de caching verwerkt. Hoogstwaarschijnlijk is de WordPress-site van jouw site al correct ingesteld voor caching. Daarom raden we aan ‘Site caching’ te selecteren. Hiermee wordt de cache van de oorspronkelijke server gerespecteerd in plaats van Sucuri’s te gebruiken. Als je klant bij Kinsta bent, betekent dit dat jouw site onze snelle volledige pagina caching blijft gebruiken en dat deze geen inbreuk maakt op de regels die wij hebben ingesteld.

Je kunt de door Sucuri aanbevolen cache-optie zeker testen, en je kunt zelfs iets betere prestaties zien. Maar een waarschuwing: als je een zeer dynamische site gebruikt, zoals WooCommerce of EDD. Bij Kinsta hebben we aanvullende regels om bepaalde dingen zoals winkelwagen-pagina’s, afreken-pagina’s en vooral cookies niet in de cache op te slaan. Sucuri beveelt aan om eigen site-headers te gebruiken voor eCommerce-sites.

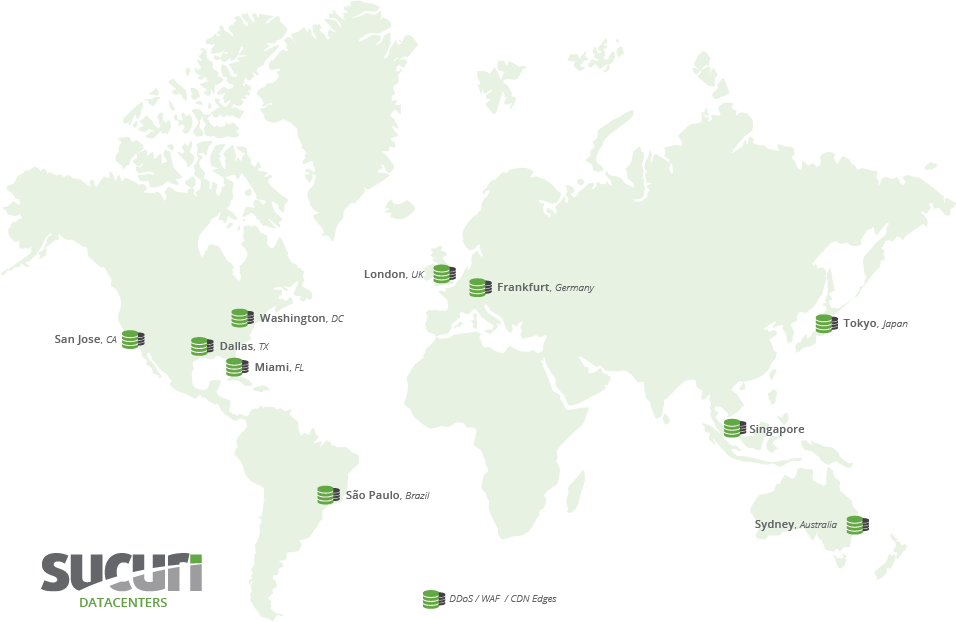

CDN

Met Sucuri kan je jouw eigen externe CDN (zoals KeyCDN, MaxCDN) of hun eigen CDN gebruiken. Sucuri’s CDN beschikt over een snel HTTP/2 Anycast-netwerk met 6 SuperPOPs in de VS, Europa en Azië en 3 CDN POP’s in Australië, Brazilië en de Filippijnen. Dit kost niets extra’s wanneer je hun firewall gebruikt.

Je kunt de Kinsta CDN gebruiken met Sucuri, maar hun CDN is snel en betrouwbaar en we raden meestal aan om de een of de ander te gebruiken. Als je de Kinsta CDN wilt gebruiken, moet je ‘Other’ selecteren onder het tabblad CDN.

Als je gebruik wil maken van Kinsta CDN voor de levering van statische assets, moet je “Other” selecteren onder het CDN support tabblad. Als je een waarschuwingsbericht ziet over het wijzigen van DNS records naar een extern CDN, kun je dit gerust negeren omdat Kinsta CDN deze configuratie niet ondersteunt.

Als je op jouw site een externe CDN wilt instellen, kan je dat ook doen. Lees gewoon hun Knowledge Base voor walkthroughs over CDN-integraties van derden:

Compressie

Onder “Prestatie → Compressie” raden we aan compressie in te schakelen. Dit vermindert het aantal bytes dat via het netwerk wordt verzonden en verbetert de prestaties van jouw site.

En dat is alles! Laat de Sucuri magie de komende dagen zijn werk doen en je zult waarschijnlijk aangenaam verrast worden door de resultaten. Op de site hebben we het geïmplementeerd en het bandbreedte verbruik daalde meteen en de bezoeken keerden terug naar het normale gemiddelde per dag.

Additionele Bruikbare Features en Rapportages

Nu je Sucuri hebt geconfigureerd, zijn er nog veel andere handige functies en rapporten waar je van kunt profiteren om de kwaliteit van het verkeer dat jouw site bezoekt, te verbeteren.

Toegangscontrole

Het tabblad “Toegangscontrole” biedt je de mogelijkheid om IP’s en paden op de whitelist te zetten of te blacklisten, user-agents te blokkeren, cookies te blokkeren, HTTP-verwijzingen te blokkeren en een bepaalde pagina’s te beveiligen met een captcha, two-factor of eenvoudig wachtwoord in te stellen. Je kunt ook een heel land eenvoudig blokkeren met hun geo-blokkerende functie.

Real-Time Weergave

De real-time weergave is geweldig! Je kunt snel een volledig logboek van huidige verzoeken zien, met één klik alles op de zwarte of op de witte lijst zetten, en het geeft je zelfs de reden als het al was geblokkeerd.

Geblokkeerde Aanvallen

Op de lijst met geblokkeerde aanvallen kan je snel een percentage zien welke soorten aanvallen worden geblokkeerd, inclusief DDoS-aanvallen. Sommige andere diagrammen in dit venster bevatten verkeer per browser-type, apparaten en HTTP-response-codes.

Gemiddeld verkeer per uur

De grafiek Gemiddeld verkeer per uur is handig om te zien wanneer de piekuren voor jouw verkeer zijn en een verhouding van de verzoeken die worden geblokkeerd.

Verkeer per Land

De tabel voor verkeer per land kan je helpen bepalen of iets afkomstig is van een specifieke geolocatie. Onder toegangscontrole kan je vervolgens eenvoudig een heel land tijdelijk blokkeren met een enkele klik.

Echt IP Bekijken

Aan jouw kan kan het erop lijken dat alle gebruikers hetzelfde IP-adres gebruiken. Dit komt eenvoudigweg door de WAF. Als jouw toepassing of host het echte gebruikers-IP-adres nodig heeft, raadpleeg dan de documentatie van Sucuri.

Samenvatting

De Sucuri firewall is zeer eenvoudig in te stellen, waardoor dit een no-brainer is als je problemen ondervindt met verkeer van lage kwaliteit, DDoS-aanvallen of bots. Voor veel sites betaalt de $20 per maand zichzelf terug omdat het ervoor zorgt dat het slechte verkeer wordt weggefilterd en alleen betalende klanten worden toegelaten. Om nog maar te zwijgen over het feit dat je waarschijnlijk prestatieverhogingen zult zien op de front-end en back-end van jouw WordPress-site.

Wat denk jij van Sucuri? Heb je het op je WordPress-site geprobeerd? Laat het ons weten in de reacties hieronder.