Secure File Transfer Protocol (SFTP) en Secure Shell (SSH) zijn essentiële hulpmiddelen om je WordPress site op afstand te beheren. Hiermee kun je administratieve taken uitvoeren, bestanden overzetten en je site bijwerken vanaf elke locatie zonder dat je op de fysieke server hoeft te zijn die je site host.

Met dit gemak komt echter ook het nadeel van potentiële cyberbedreigingen. Als je bijvoorbeeld zwakke wachtwoorden gebruikt of de toegang tot deze tools niet regelt, kan je site kwetsbaar worden voor hackers en andere kwaadwillenden.

Om deze bedreigingen tegen te gaan, is het implementeren van geavanceerde SFTP en SSH beveiligingsfeatures cruciaal. Daarom heeft Kinsta extra beveiligingsfeatures uitgebracht om je WordPress beter te beveiligen. Deze features zijn onder andere:

- Verschillende database- en SFTP/SSH toegang voor je omgevingen.

- IP adres inlogbeperkingen.

- Verbeterde SFTP/SSH wachtwoordcontrole.

- SFTP verbinding shortcuts.

- Mogelijkheid om SFTP/SSH uit te schakelen.

- Alleen SSH sleutel toegang.

Laten we eens kijken naar elk van deze functies en praktische voorbeelden geven van hoe ze je kunnen helpen om je site beter te beheren en te beschermen.

1. Verschillende database- en SFTP/SSH toegang voor je omgevingen

We zijn altijd op zoek naar manieren om je te helpen potentiële beveiligingslekken te vermijden. Een best practice is het vermijden van het gebruik van dezelfde aanmeldgegevens voor meerdere diensten en websiteomgevingen.

Nu heeft elke website-omgeving gehost bij Kinsta een unieke database en SFTP/SSH toegangsreferences. Dit betekent dat elke testomgeving en de live-omgeving aparte toegangsgegevens hebben.

Ook heeft het wijzigen van het wachtwoord voor de ene omgeving geen invloed op de andere. Deze isolatie zorgt ervoor dat alle wijzigingen in de toegangscontrole binnen de specifieke omgeving blijven, waardoor de algehele beveiliging wordt verbeterd.

Deze feature helpt toegang tot de bestanden en databases van je site te voorkomen. Als je bijvoorbeeld ontwikkelaars aan je site laat werken, wil je misschien dat ze alleen toegang hebben tot je testomgeving, waar je hun werk kunt bekijken. Als het werk is goedgekeurd, zet je het naar de live omgeving, waar ze geen toegang hebben tot de bestanden en database van de site.

2. IP adres inlogbeperkingen

Een andere krachtige beveiligingsfeature die we onlangs hebben geïntroduceerd is de mogelijkheid om inlogtoegang te beperken per IP adres. Met deze functie kun je een allowlijst maken van IP adressen die toegang hebben tot je website via SFTP/SSH en phpMyAdmin database dashboards.

Stel je voor dat je een WordPress site beheert met een team van developers die toegang moeten hebben tot de SFTP van de site voor updates en onderhoud. Voor dit extra beveiligingsniveau van de site stel je een allowlijst in om ervoor te zorgen dat alleen de ontwikkelaars of mensen met goedgekeurde IP adressen verbinding kunnen maken via SFTP.

Als een ontwikkelaar van locatie verandert of je tijdelijk toegang moet verlenen aan een nieuw IP adres, kun je de allowlijst dienovereenkomstig aanpassen. Dit zorgt ervoor dat de toegang beperkt blijft tot vertrouwde bronnen en beschermt je site tegen ongeautoriseerde toegangspogingen.

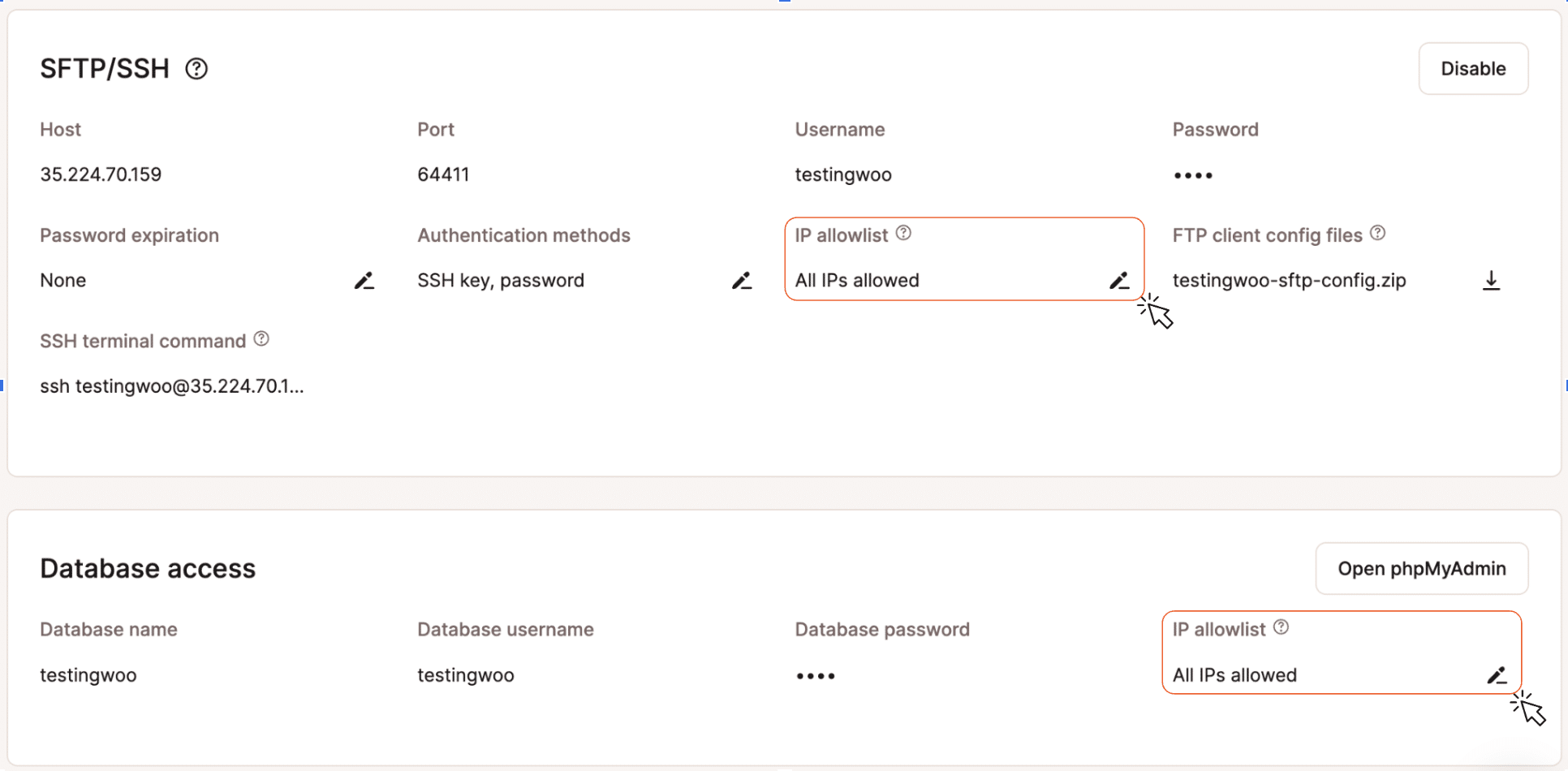

IP allowlijsten worden beheerd op de pagina Site informatie in MyKinsta, te vinden onder WordPress sites > sitenaam > Info.

Je vindt een “bewerken” pictogram op het SFTP/SSH en Toegang database panel van het IP allowlist label. Klik op dat pictogram om te beginnen met het toevoegen of verwijderen van IP adressen die toegang mogen hebben tot je phpMyAdmin database of verbinding mogen maken voor shell- of SFTP toegang:

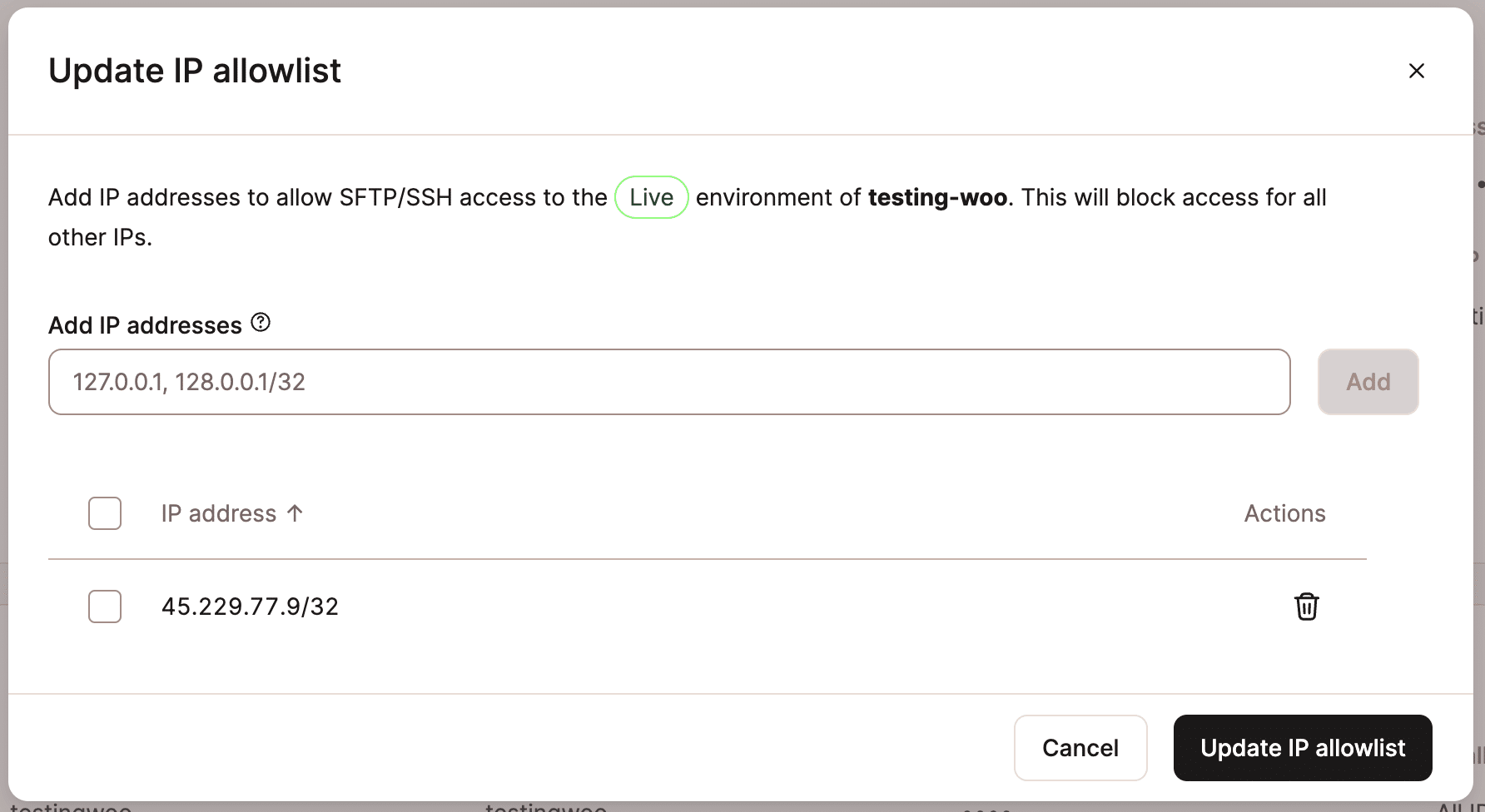

Als je op het Bewerk pictogram van de allowlijst klikt in een van de panels, verschijnt het dialoogvenster IP allowlist bijwerken zoals hieronder:

Je kunt een allowlist maken door geldige adressen in te voeren (Voorbeeld: 45.229.77.9/32) in het veld IP adressen toevoegen en op de knop Toevoegen te klikken. Je kunt ook meerdere IP-adressen tegelijk toevoegen door ze te scheiden met komma’s.

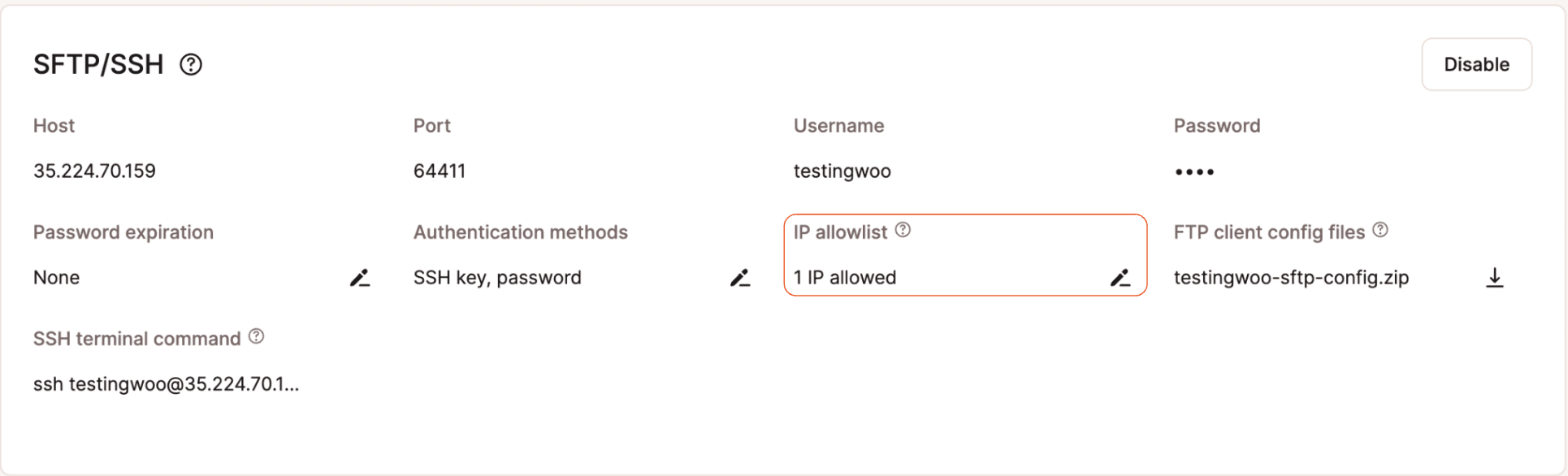

Als er een allowlist actief is voor SFTP/SSH of database, wordt het aantal toegestane IP’s weergegeven:

Je kunt ook altijd adressen uit de IP allowlist verwijderen door op het prullenbakpictogram naast individuele vermeldingen te klikken of door de selectievakjes te gebruiken om vermeldingen in de lijst te selecteren en vervolgens op de rode knop IP-adres(sen) verwijderen te klikken.

Het voordeel van deze feature is dat hackers en kwaadwillenden die niet op de allowlist staan niet eens kunnen proberen om in te loggen.

3. Verbeterde SFTP/SSH wachtwoordcontrole

Het kunnen differentiëren van toegang voor alle omgevingen en het beperken van aanmeldingen per IP adres zijn nuttige beveiligingsverbeteringen, maar misschien heb je nog meer nodig. Er zijn bijvoorbeeld scenario’s waarbij je tijdelijk toegang moet verlenen aan een ontwikkelaar of een externe dienst. Het kan zijn dat je er niet meer aan denkt om die persoon van de goedgekeurde IP lijst te verwijderen zodra zijn taak erop zit. Dit is waar uitgebreide SFTP wachtwoordcontrole om de hoek komt kijken.

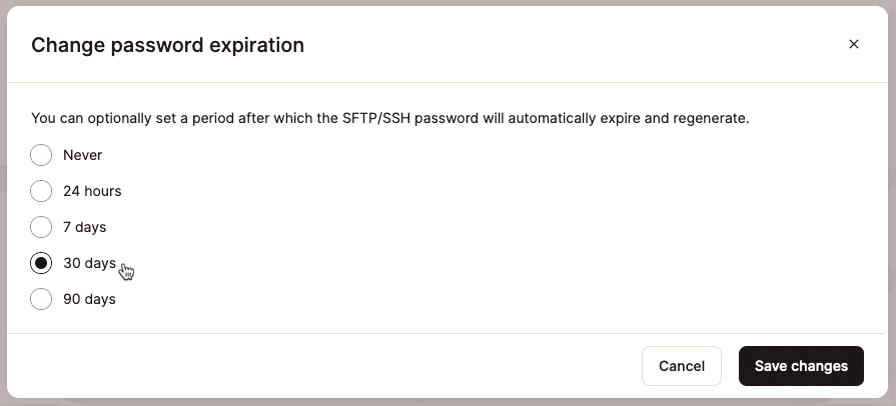

Standaard verlopen wachtwoorden die zijn aangemaakt in MyKinsta voor SFTP/SSH toegang niet automatisch. Met onze recente beveiligingsverbeteringen kun je nu klikken op het bewerken (potlood) pictogram naast het Wachtwoordverval label om een automatische vervaloptie te kiezen:

Als je automatisch verlopen inschakelt, genereert het systeem van Kinsta een nieuw wachtwoord aan het einde van de door jou gekozen periode. Je hebt toegang tot het nieuwe wachtwoord door het te onthullen of te kopiëren in het SFTP/SSH paneel.

Daarnaast hebben we nu complexere wachtwoorden. De standaard en gegenereerde wachtwoorden zijn nu complexer, waardoor wachtwoorden moeilijker te raden of te kraken zijn. Complexe wachtwoorden bevatten meestal hoofdletters en kleine letters, cijfers en speciale tekens, waardoor ze aanzienlijk sterker zijn tegen brute-force aanvallen.

4. SFTP verbinding shortcuts

Stel je voor dat je meerdere WordPress omgevingen beheert binnen Kinsta, zoals testomgevingen en productie. Elke omgeving heeft unieke SFTP instellingen nodig voor toegang. Zonder verbindingsshortcuts moet je deze instellingen elke keer dat je verbinding maakt handmatig invoeren en verifiëren in je SFTP-client.

Met de nieuwe sneltoetsen voor SFTP verbindingen kun je eenvoudig de configuratiebestanden voor elke omgeving downloaden en importeren in je SFTP-client. Dit zorgt ervoor dat alle instellingen correct zijn en vermindert de tijd en moeite die nodig zijn om beveiligde verbindingen tot stand te brengen aanzienlijk.

Op de Site Informatie pagina in MyKinsta, te vinden onder WordPress Sites > sitenaam > Info, klik je op het download icoon naast het FTP client configuratiebestanden label om deze documenten te downloaden als een ZIP archief. In het archief vind je bestanden zoals deze:

De bovenstaande bestandsformats kunnen worden gebruikt voor verschillende client software; de naam suggereert al de perfecte client. Bijvoorbeeld:

.xmlwordt ondersteund door FileZilla.csvkan worden gebruikt door Terminus.duckbestanden zijn vrijwel exclusief voor Cyberduck

5. Mogelijkheid om SFTP/SSH uit te schakelen

Dus je hebt net een grote update uitgevoerd op je WordPress site. Zoals gebruikelijk gebruik je SFTP en SSH om deze wijzigingen door te voeren. Zodra de update klaar is, kun je SFTP en SSH toegang uitschakelen tot de volgende keer dat je ze nodig hebt. Op deze manier, zelfs als iemand probeert verbinding te maken met behulp van gestolen inloggegevens, zouden ze geen toegang kunnen krijgen omdat de services niet actief zijn.

Veel van onze gebruikers hebben in het verleden om deze feature gevraagd en we zijn blij dat we deze hebben geïmplementeerd, zodat de mogelijkheden om een site te kraken tot een minimum wordt beperkt.

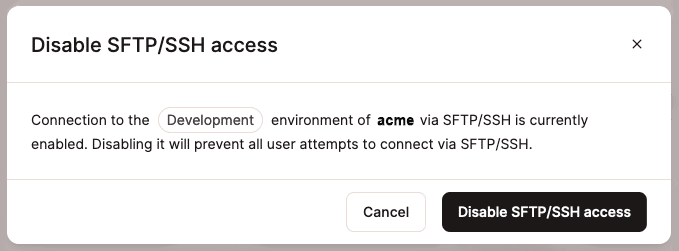

Op de pagina Site informatie in MyKinsta, als SFTP/SSH momenteel is ingeschakeld, zie je een Uitschakelen knop in de rechterbovenhoek van het panel. Klik op de knop en je wordt gevraagd om de actie te bevestigen:

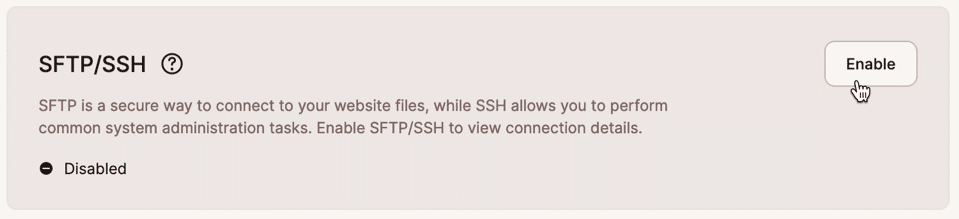

Wanneer SFTP/SSH is uitgeschakeld voor een website-omgeving, zijn configuratiedetails niet relevant, dus het hele SFTP/SSH paneel wordt grijs weergegeven en een knop Inschakelen vervangt de knop Uitschakelen:

Dit is vooral handig als je deze protocollen slechts af en toe gebruikt voor onderhoud of updates.

6. Mogelijkheid om SFTP/SSH alleen te gebruiken met een SSH sleutel

Standaard kunnen wachtwoorden en SSH-sleutelparen SFTP/SSH toegang tot WordPress omgevingen bij Kinsta verifiëren. Veel van onze klanten hebben echter hun bezorgdheid geuit over de veiligheid van toegang met een wachtwoord en geven de voorkeur aan de robuustheid van authenticatie met een SSH sleutel.

Met onze recente beveiligingsverbeteringen kun je nu de wachtwoordverificatie uitschakelen en alleen vertrouwen op SSH sleutels.

Waarom SSH sleutels gebruiken? SSH sleutels zijn cryptografische sleutelparen die worden gebruikt om een gebruiker te verifiëren. SSH sleutels zijn vrijwel onmogelijk te kraken, in tegenstelling tot wachtwoorden, die geraden of gekraakt kunnen worden. Dit maakt ze een veel veiligere authenticatiemethode.

Je kunt ook een beveiligingslaag toevoegen door een wachtwoordzin in te stellen voor je SSH sleutel. Dit betekent dat zelfs als iemand toegang krijgt tot je privésleutel, hij nog steeds de wachtwoordzin nodig heeft om hem te gebruiken, wat extra bescherming biedt.

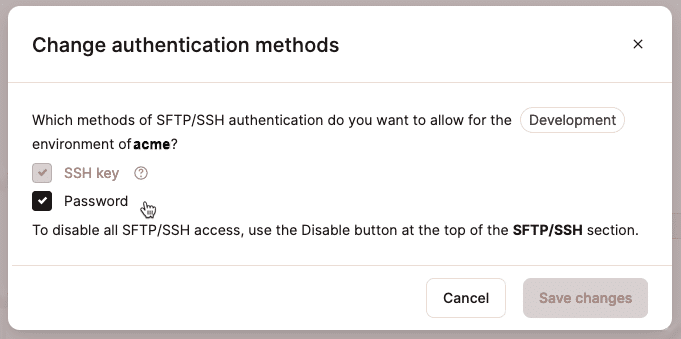

Klik op het bewerken (potlood) pictogram naast het Authenticatiemethoden label om wachtwoordverificatie uit of weer in te schakelen. Je ziet deze prompt:

Verificatie met een wachtwoord is altijd beschikbaar zolang SFTP/SSH is ingeschakeld. Je kunt de optie Wachtwoord selecteren of deselecteren en vervolgens op de knop Wijzigingen opslaan klikken.

Wat is het einddoel van deze beveiligingsverbeteringen?

We nemen beveiliging serieus bij Kinsta. Het einddoel van deze beveiligingsuitbreidingen is het bieden van een uitgebreid en robuust beveiligingsframework voor je WordPress site.

Door deze geavanceerde SSH- en SFTP features te implementeren, willen we verschillende belangrijke doelstellingen bereiken:

- Het verminderen van kwetsbaarheden: Elk van deze verbeteringen pakt specifieke kwetsbaarheden aan die te maken hebben met toegang op afstand, wachtwoordbeheer en ongeautoriseerde inlogpogingen. Door deze gebieden te versterken, verminderen we de potentiële aanvalsvectoren die kwaadwillenden kunnen gebruiken aanzienlijk.

- Verbeterde bescherming: Deze functies werken samen om meerdere beveiligingslagen te creëren. Van het gebruik van complexe en automatisch verlopen wachtwoorden tot de implementatie van IP adres aanmeldbeperkingen en sleutelgebaseerde SSH authenticatie, elke laag voegt een barrière toe tegen ongeautoriseerde toegang.

- Het beheer verbeteren: Beveiliging mag niet ten koste gaan van de bruikbaarheid. Functies zoals shortcuts voor SFTP verbindingen en de mogelijkheid om verificatiemethoden te beheren via MyKinsta maken het eenvoudiger voor sitebeheerders om robuuste beveiligingspraktijken te implementeren en te onderhouden zonder dat dit ten koste gaat van het gebruiksgemak.

- Zorgen voor flexibiliteit: Door opties te bieden zoals het uitschakelen van SFTP/SSH-toegang en het configureren van aparte referenties voor test- en live-omgevingen, bieden we flexibiliteit die tegemoet komt aan verschillende operationele behoeften terwijl de hoge beveiligingsnormen gehandhaafd blijven.

- Vertrouwen opbouwen: Als je weet dat je WordPress site wordt beschermd door deze geavanceerde beveiligingsmaatregelen, kun je je richten op het bouwen en onderhouden van je site zonder je voortdurend zorgen te maken over mogelijke beveiligingsrisico’s.

Samenvatting

Deze geavanceerde beveiligingsfeatures bieden een robuuste bescherming voor je WordPress site, waardoor je gemoedsrust wordt gegarandeerd en je je kunt richten op wat echt belangrijk is: het bouwen en onderhouden van je site.

Naast deze nieuwe verbeteringen maken we gebruik van tools zoals Google Cloud en Cloudflare voor firewalling, DDoS bescherming en gratis wildcard SSL.

Onafhankelijke auditors hebben ook bevestigd dat we voldoen aan de SOC beveiligingsnormen (System and Organization Controls). Je kunt toegang aanvragen tot Kinsta’s SOC 2 Type II rapport op onze Trust rapport pagina.

Begin met onze veilige omgeving door het beste webhostingpakket te vinden.