Als je een website hebt, ben je verantwoordelijk voor de beveiliging van je gegevens, maar ook die van je gebruikers en klanten. Hoewel wachtwoorden een traditionele eerste verdedigingslinie zijn, zijn ze op zichzelf vaak ontoereikend.

Met steeds meer meldingen van datalekken en groeiende zorgen over privacy, is beveiliging voor veel bedrijven een onderscheidende factor geworden. Aandacht voor beveiliging geeft je gebruikers het signaal dat je de bescherming van hun gegevens serieus neemt. Daarom kan twee-factor authenticatie (2FA), die verder gaat dan wachtwoorden, een belangrijk onderdeel zijn van je beveiligingsstrategie.

Laten we eens nader bekijken wat 2FA is en waarom je het zou moeten gebruiken.

De basis begrijpen: Wat zijn MFA en 2FA?

Multi-factor authenticatie (MFA) vereist twee of meer verificatiefactoren van gebruikers die toegang proberen te krijgen tot een bron zoals een website, applicatie of online account. In plaats van alleen te vragen naar iets dat je weet (zoals een wachtwoord), vereist MFA ook een reactie van jou via een alternatief communicatiekanaal, of biometrie, of misschien een fysiek apparaat zoals een beveiligingssleutel.

2FA is de meest voorkomende vorm van MFA en vereist precies twee verschillende verificatiefactoren. De meest voorkomende benaderingen beginnen met een wachtwoord en dan een secundaire bevestiging, vaak met een van de volgende:

- Een code die per sms wordt verstuurd

- Een code verzonden per e-mail

- Een code die wordt weergegeven in een authenticatietoepassing

- Biometrische gegevens met behulp van een vingerafdruk of gezichtsherkenning

- Een fysiek apparaat, zoals een USB-gebaseerde beveiligingssleutel

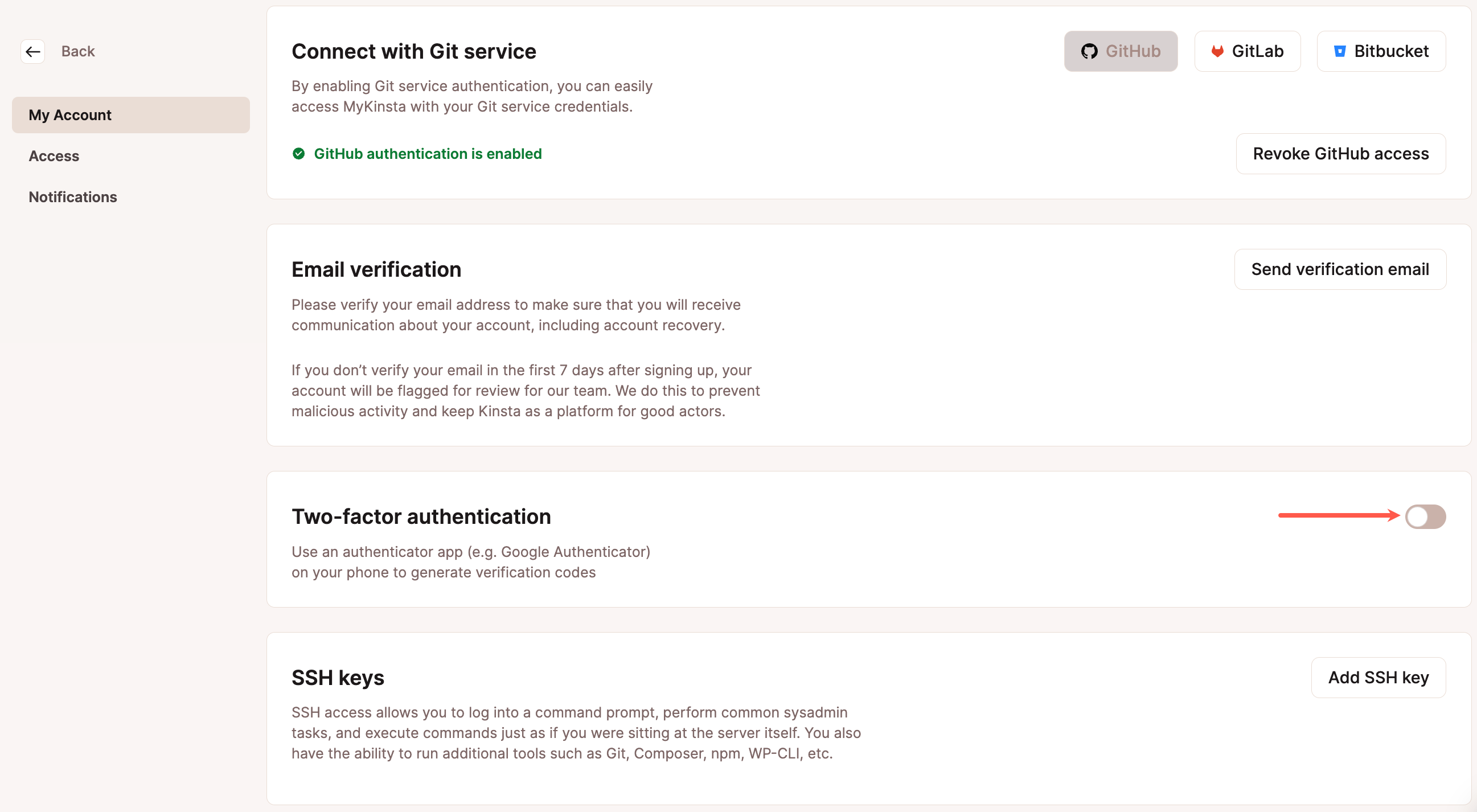

Kinsta-klanten kunnen ervoor kiezen om e-mail of een authenticatietoepassing zoals Google Authenticator of Authy te gebruiken als hun tweede authenticatiemethode na het inschakelen van 2FA om toegang te krijgen tot hun MyKinsta dashboards.

Door deze extra beveiligingslaag te implementeren, wordt het risico op ongeautoriseerde toegang verkleind, zelfs als een wachtwoord gecompromitteerd is.

Het probleem met alleen wachtwoordverificatie

Wachtwoorden zijn sinds het ontstaan van computers de primaire authenticatiemethode. Ze zijn echter om verschillende redenen steeds kwetsbaarder geworden:

Hergebruik van wachtwoorden en zwakke werkwijzen

Ondanks herhaalde waarschuwingen blijven gebruikers een slechte wachtwoordhygiëne hanteren door:

- Eenvoudige, gemakkelijk te raden wachtwoorden te gebruiken

- Hetzelfde wachtwoord te hergebruiken op meerdere sites

- Wachtwoorden zelden te veranderen

- Wachtwoorden op te schrijven op toegankelijke plaatsen

Onderzoekers van het Ponemon Institute hebben ontdekt dat zelfs IT-beveiligingsprofessionals vaak dezelfde wachtwoorden gebruiken voor werk- en privéaccounts, waardoor een gevaarlijk domino-effect ontstaat wanneer één account wordt gecompromitteerd.

Datalekken en “credential stuffing”

Datalekken hebben in de afgelopen decennia miljarden inloggegevens blootgelegd. Hackers gebruiken deze gelekte combinaties van gebruikersnamen en wachtwoorden in “credential stuffing” aanvallen, waarbij ze deze automatisch op meerdere websites uitproberen.

In 2024 blokkeerde Wordfence meer dan 55 miljard pogingen om wachtwoorden te kraken, volgens het laatste Vulnerability and Threat Report (PDF) van de maker van de WordPress beveiligingsplugin. Deze aanvallen zijn gericht op WordPress inlogpagina’s voor credential stuffing, evenals brute force aanvallen en andere wachtwoordgerelateerde exploits.

Voorbeelden van kwetsbaarheden in wachtwoorden uit de praktijk

Het Dropbox lek: In 2016 bevestigde Dropbox een vier jaar oude inbreuk die de gegevens van meer dan 68 miljoen gebruikers blootlegde. De aanval was het gevolg van een gestolen wachtwoord van een werknemer dat hackers toegang gaf tot een projectdocument met gebruikersgegevens.

WordPress VIP Go platform aanval: In 2019 kreeg het WordPress VIP Go platform te maken met een significante aanval waarbij hackers probeerden gestolen inloggegevens te gebruiken om toegang te krijgen tot admin-accounts. WordPress.com VIP werd gedwongen om alle wachtwoorden opnieuw in te stellen en de implementatie van 2FA voor alle gebruikers verplicht te stellen.

De cruciale rol van 2FA voor controlepanels van webhosting

Je WordPress site is zo veilig als de hostingomgeving waarin hij staat. Webhosting controlepanels zoals cPanel, Plesk – of ons eigen MyKinsta dashboard – zijn uitstekende doelen voor aanvallers omdat ze uitgebreide toegang bieden tot al je websites en domeinen.

Waarom het beveiligen van toegang tot controlepanels niet onderhandelbaar zou moeten zijn

Als een aanvaller toegang krijgt tot je hostingcontrolepanel, kan hij:

- Alle websitebestanden openen en wijzigen

- E-mailaccounts maken of verwijderen

- Kwaadaardige scripts installeren

- Achterdeurtjes aan je websites toevoegen

- Complete databases downloaden die gevoelige gebruikersinformatie bevatten

- Je domein omleiden naar kwaadaardige sites

- Je server gebruiken voor phishingcampagnes of om malware te verspreiden

Veel grote hostingproviders hebben melding gemaakt van toenemende pogingen om specifiek inbreuk te maken op cPanel accounts. In 2022 documenteerde Hostinger een toename van 43% in pogingen tot ongeautoriseerde toegang tot controlepanels van klanten vergeleken met het jaar daarvoor.

2FA implementeren op je hostingaccount

De meeste gerenommeerde hostingproviders bieden nu ingebouwde 2FA-opties voor hun controlepanelen:

- MyKinsta: Ons dashboard ondersteunt 2FA voor alle gebruikers via e-mail of authenticatie-apps zoals Google Authenticator en Authy.

- cPanel: cPanel biedt ingebouwde 2FA met ondersteuning voor authenticatie apps en hardware beveiligingssleutels.

- Plesk: Plesk biedt twee-factor authenticatie via de Plesk extensie.

Andere grote hostingproviders:

- Bluehost biedt 2FA via Google Authenticator

- SiteGround biedt eigen 2FA via de Site Tools

- WP Engine biedt 2FA bescherming voor alle gebruikersportaal logins

Als je hostingprovider geen MFA-bescherming biedt voor toegang tot het controlepanel, moet dit worden gezien als een belangrijke rode vlag voor de beveiliging, die mogelijk een verandering van hostingprovider rechtvaardigt.

Voordelen van het implementeren van 2FA voor WordPress sitebeheer

Hier zijn vier goede redenen om 2FA in te voeren als onderdeel van je beveiligingsprotocollen:

1. Drastisch verminderd risico op ongeautoriseerde toegang

Als 2FA is ingeschakeld, hebben aanvallers, zelfs als ze je wachtwoord hebben, nog steeds de tweede factor nodig (meestal je smartphone) om toegang te krijgen. Volgens Microsoft blokkeren accounts die worden beschermd door MFA 99,9% van de geautomatiseerde aanvallen.

2. Bescherming tegen phishing-aanvallen

Phishing aanvallen kunnen gebruikers verleiden om wachtwoorden vrij te geven, maar de meeste 2FA methodes zijn bestand tegen deze aanvallen omdat de tweede factor constant verandert of fysiek gescheiden is.

3. Voldoen aan industrienormen

Veel industrieën hebben voorschriften die sterkere authenticatie vereisen voor systemen die gevoelige gegevens verwerken:

- PCI DSS voor e-commerce sites die creditcards verwerken

- HIPAA voor informatie over de gezondheidszorg

- GDPR en andere privacyregels die passende beveiligingsmaatregelen vereisen

4. Meer vertrouwen van klanten

Laten zien dat je site gebruik maakt van geavanceerde beveiligingsmaatregelen zoals 2FA helpt om het vertrouwen van klanten op te bouwen, vooral voor e-commerce sites of lidmaatschapsplatforms waar gebruikers persoonlijke informatie delen.

2FA toevoegen aan je WordPress websites

Hierboven hadden we het over 2FA voor je eigen toegang tot web-eigendommen vanuit controlepanels van derden, zoals het MyKinsta dashboard. Maar toegang tot elke WordPress site – met name voor beheerders – is ook een betere beveiliging waard.

Het implementeren van 2FA op een WordPress site is meestal eenvoudig, dankzij de vele speciaal gebouwde plugins. We gaan dieper in op 2FA WordPress tips en plugins, maar hier zijn enkele van de meest populaire en effectieve add-ons

De beste WordPress 2FA plugins

Je kunt 2FA aan de WordPress kant onder controle krijgen met plugins zoals deze:

1. Two-Factor

Two-Factor is een gratis plugin die ontwikkeld en onderhouden wordt door het WordPress.org team, waardoor het een zeer betrouwbare optie is.

Belangrijkste features:

- Ondersteuning voor meerdere 2FA methoden (authenticator apps, e-mail, backup codes)

- Eenvoudig installatieproces

- Regelmatige updates en compatibiliteitstesten

- Minimale invloed op prestaties

Geschikt voor: Websites die op zoek zijn naar een betrouwbare oplossing zonder franje, ondersteund door het WordPress coreteam.

2. Wordfence Security

Wordfence Security is een uitgebreide beveiligingsplugin met onder andere 2FA.

Belangrijkste features:

- Aanmelden via mobiele telefoon (2FA via SMS)

- TOTP (Time-based One-Time Password) authenticatie

- Integratie met een compleet beveiligingspakket, inclusief firewall en malwarescanning

- Gedetailleerde logbestanden van aanmeldpogingen

Geschikt voor: Sites die 2FA willen als onderdeel van een bredere beveiligingsoplossing.

3. miniOrange 2-Factor Authentication

miniOrange 2-Factor Authentication is een featurerijke 2FA plugin die verschillende verificatiemethoden biedt.

Belangrijkste features:

- Meerdere authenticatiemethoden (Google Authenticator, SMS, e-mail, hardware tokens)

- Rolgebaseerde 2FA (alleen afdwingen voor admins, redacteuren, etc.)

- Custom doorverwijzing na inloggen

- Vertrouwde apparaten instellen

Geschikt voor: Sites die flexibele 2FA-implementatieopties en meerdere authenticatiemethoden nodig hebben.

4. WP 2FA

Een andere gebruiksvriendelijke 2FA oplossing is WP 2FA, die zich uitsluitend richt op het bieden van robuuste twee-factor authenticatie.

Belangrijkste features:

- Afgedwongen 2FA voor gespecificeerde gebruikersrollen

- Respijtperioden voor het instellen van 2FA

- Backup methoden als de primaire 2FA niet beschikbaar is

- White labeling opties voor bureaus en ontwikkelaars

Geschikt voor: Klantensites en multi-user WordPress installaties waar het afdwingen van 2FA compliance essentieel is.

Best practices implementeren

Volg deze best practices bij het toevoegen van 2FA aan je WordPress site:

1. Begin met beheerdersaccounts

Begin met het inschakelen van 2FA voor beheerdersaccounts, omdat deze het grootste risico vormen als ze gecompromitteerd worden.

Maak een gefaseerd afbouwplan

Voor sites met meerdere gebruikers:

- Kondig de komende beveiligingsuitbreiding aan

- Geef duidelijke instructies voor het instellen

- Overweeg een uitstelperiode in te stellen voor gebruikers om 2FA in te schakelen

- Maak 2FA geleidelijk verplicht voor verschillende gebruikersrollen

Zorg voor herstelopties

Zorg ervoor dat je backupcodes of alternatieve herstelmethoden configureert als de primaire tweede factor verloren gaat of niet beschikbaar is.

Test grondig

Test voor de volledige implementatie de 2FA implementatie op verschillende apparaten en scenario’s om een soepele gebruikerservaring te garanderen.

Documenteer je proces

Maak documentatie voor zowel beheerders als gebruikers die uitleg geeft:

- Hoe je 2FA instelt

- Wat ze moeten doen als ze de toegang tot hun verificatie-apparaat verliezen

- Contactgegevens voor ondersteuning bij 2FA problemen

Veel voorkomende zorgen en misvattingen over 2FA

“Het is te ingewikkeld voor mijn gebruikers”

Moderne 2FA oplossingen zijn steeds gebruiksvriendelijker. De meeste gebruikers zijn vertrouwd met 2FA via bank apps en social media accounts. Daarnaast kun je beginnen met 2FA alleen verplicht te stellen voor administratieve rollen en het optioneel te houden voor abonnees.

“Het zal inlogproblemen veroorzaken”

Hoewel elke beveiligingsmaatregel een klein beetje frictie toevoegt aan het inlogproces, weegt dat niet op tegen de aanzienlijke beveiligingsvoordelen. De meeste authenticatie-apps zijn snel en eenvoudig te gebruiken.

“Mijn site is te klein om een doelwit te zijn”

Kleine sites zijn vaak juist het doelwit omdat ze naar verwachting een zwakkere beveiliging hebben. Geautomatiseerde bots maken geen onderscheid op basis van de grootte van de site – ze zoeken naar zwakke plekken.

Uit een ITRC Business Impact Report van 2023 bleek dat 73% van de MKB’s het afgelopen jaar te maken had gehad met een cyberaanval, gegevensinbreuk of beide.

Verder dan WordPress: Je hele digitale aanwezigheid beveiligen

Hoewel het beveiligen van je WordPress site met 2FA cruciaal is, moet je onthouden dat een allesomvattende beveiligingsaanpak het volgende omvat:

Overal waar mogelijk 2FA implementeren

Breid 2FA bescherming uit naar alle diensten die verbonden zijn met je website:

- E-mailaccounts (vooral die gebruikt worden voor WordPress admin)

- FTP/SFTP toegang

- Tools voor databasebeheer

- CDN en prestatie optimalisatie diensten

- Domeinregistratieaccounts

Regelmatige beveiligingsaudits

Plan periodieke beveiligingsaudits om potentiële kwetsbaarheden te identificeren en aan te pakken voordat ze worden misbruikt.

Training van medewerkers

Zorg ervoor dat iedereen in je team de best practices op het gebied van beveiliging begrijpt en het belang van het volgen van de juiste verificatieprotocollen.

Samenvatting

Het implementeren van multi-factor authenticatie voor je hosting controlepanel en je WordPress website is een van de meest effectieve beveiligingsmaatregelen. De minimale investering in tijd en middelen om 2FA in te stellen levert exponentieel rendement op in bescherming tegen de meest voorkomende aanvallen.

Omdat WordPress bijna 40% van alle websites op internet aandrijft, blijft het een belangrijk doelwit voor aanvallers. Door deze eenvoudige beveiligingslaag in te stellen voor WordPress admin toegang en je hosting dashboards, verklein je je risicoprofiel aanzienlijk en toon je je betrokkenheid bij het beschermen van je gegevens en die van je gebruikers.

In het veranderende landschap van cyberbeveiligingsbedreigingen is 2FA niet langer een “nice to have” functie, maar een essentieel onderdeel van elke serieuze WordPress beveiligingsstrategie.

Als je net zo over beveiliging denkt als wij, bekijk dan de Managed Hosting voor WordPress opties van Kinsta.