Zowel TLS als SSL zijn protocollen waarmee je gegevens op het internet veilig kunt verifiëren en overdragen. Maar wat is het verschil tussen TLS vs SSL? En moet je je zorgen maken over jouw SSL- of TLS-certificaat?

In dit artikel leer je alles over de belangrijkste verschillen tussen TLS vs SSL en hoe beide protocollen verbinding maken met HTTPS. En je leert ook waarom je je als eindgebruiker waarschijnlijk geen zorgen hoeft te maken over TLS vs SSL of dat je een “SSL-certificaat” of een “TLS-certificaat” hebt.

Je kan hieronder naar een specifieke sectie gaan of het hele artikel doorlezen:

- Wat is het verschil tussen TLS vs SSL?

- Hoe beveiligen TLS en SSL de data?

- Waarom wordt het een SSL-certificaat genoemd en geen TLS-certificaat?

- Waarom je TLS moet gebruiken en geen SSL (en waarom je dat waarschijnlijk al doet, ook al weet je het zelf niet)

Wat is het verschil tussen TLS en SSL?

TLS, dat staat voor Transport Layer Security, en SSL, dat staat voor Secure Socket Layers, zijn beide cryptografische protocollen die gegevens coderen en een verbinding verifiëren bij het overdragen van data via het internet.

Als je bijvoorbeeld creditcardbetalingen op je website verwerkt, dan helpen TLS en SSL je om die gegevens veilig te verwerken, zodat kwaadwillenden geen toegang krijgen tot deze data.

Maar wat is nou het verschil tussen TLS vs SSL?

Nou, eigenlijk is TLS niets meer dan de meest recente versie van SSL. Het lost een aantal beveiligingsproblemen op die werden aangetroffen in eerdere SSL-protocollen.

Maar voordat we ons met de details bemoeien, is het belangrijk om het eens kort over de geschiedenis van SSL en TLS te hebben.

SSL 2.0 werd voor het eerst uitgebracht in februari 1995 (SSL 1.0 is nooit uitgebracht vanwege veiligheidsproblemen). Hoewel SSL 2.0 voor algemeen gebruik werd uitgebracht, bevatte ook deze versie beveiligingsfouten en werd dus kort daarna, in 1996, vervangen door SSL 3.0.

Een aantal jaren later, in 1999, kwam de eerste versie van TLS (1.0) uit als een upgrade van SSL 3.0. Sindsdien zijn er nog drie TLS-releases geweest, met de meest recente release TLS 1.3 in augustus 2018.

Op dit moment zijn de beide openbare SSL-releases afgeschreven en hebben ze bovendien beveiligingslekken (hierover later meer).

Hier is het volledige overzicht van de SSL- en TLS-releases:

- SSL 1.0 – nooit vrijgegeven voor openbaar gebruik vanwege beveiligingsproblemen.

- SSL 2.0 – uitgebracht in 1995. Vervallen in 2011. Heeft beveiligingsproblemen.

- SSL 3.0 – uitgebracht in 1996. Vervallen in 2015. Heeft beveiligingsproblemen.

- TLS 1.0 – uitgebracht in 1999 als een upgrade van SSL 3.0. Geplande afschrijving in 2020.

- TLS 1.1 – uitgebracht in 2006. Geplande afschrijving in 2020.

- TLS 1.2 – uitgebracht in 2008.

- TLS 1.3 – uitgebracht in 2018.

Hoe beveiligen TLS en SSL de data?

Hier is het volledige overzicht van hoe SSL en TLS werken.

Wanneer je een SSL/TLS-certificaat installeert op je webserver (ook wel gewoon een “SSL-certificaat” genoemd), bevat deze een openbare sleutel en een geheime sleutel die je server verifiëren en waarmee je server gegevens kan coderen en decoderen.

Wanneer een bezoeker je site bezoekt, zoekt zijn webbrowser naar het SSL/TLS-certificaat van je site. Vervolgens voert de browser een “handshake” uit om de geldigheid van je certificaat te controleren en je server te verifiëren. Als het SSL certificaat niet geldig is, bestaat de kans dat je gebruikers de foutmelding “your connection is not private” krijgen, waardoor ze je site mogelijk verlaten.

Nadat de browser van een bezoeker de geldigheid van je certificaat heeft vastgesteld en je server heeft geverifieerd, creëert het in wezen een gecodeerde koppeling tussen de browser en de server om gegevens veilig te transporteren.

En dit is ook waar HTTPS ten tonele verschijnt (HTTPS staat voor “HTTP via SSL/TLS”).

HTTP, en de meer recente HTTP/2, zijn applicatieprotocollen die een cruciale rol spelen bij het overbrengen van informatie via internet.

Als je de gewone HTTP gebruikt, dan is deze informatie kwetsbaar voor aanvallen. Maar als je HTTPS via SSL of TLS (HTTPS) gebruikt, dan versleutel en verifieer je de data tijdens het transport, waardoor ze veilig.

Dit is waarom het veilig is om creditcardgegevens te versturen via HTTPS, maar niet via HTTP en ook de reden waarom Google Chrome zo hard pusht op de implementatie van HTTPS.

Waarom noemt men het een SSL-certificaat als SSL al afgeschreven is?

Eerder kon je lezen dat TLS de meer recente versie is van SSL en dat beide openbare releases van SSL al jaren niet meer in gebruik zijn en bekende beveiligingsproblemen bevatten.

Daarom vraag je je misschien af: waarom heet het een SSL-certificaat en niet een TLS-certificaat? TLS is immers het moderne beveiligingsprotocol.

Als je bijvoorbeeld op de pagina van Kinsta kijkt met onze features, dan zie je dat Kinsta adverteert met een gratis SSL-certificaat en niet met een gratis TLS-certificaat.

Maar maak je geen zorgen: Kinsta maakt geen gebruik van verouderde technologie!

De reden waarom mensen het een SSL-certificaat noemen is eigenlijk vrij simpel: het is een kwestie van branding. De meeste grote aanbieders van dergelijke certificaten noemen het SSL-certificaten, waardoor het deze naam blijft behouden.

In werkelijkheid zijn alle “SSL-certificaten” SSL/TLS-certificaten (dat is inclusief de gratis SSL certificaten die we aanbieden als onderdeel van onze Cloudflare integratie).

Dat wil zeggen, je kan met je certificaat zowel de SSL- als de TLS-protocollen gebruiken.

Er bestaat niet zoiets als alleen een SSL-certificaat of alleen een TLS-certificaat en je hoeft je dus ook geen zorgen te maken over het vervangen van je SSL-certificaat door een TLS-certificaat.

Moet je TLS of SSL gebruiken? Is TLS bezig om SSL te vervangen?

Ja, TLS is bezig om SSL te vervangen. En ja, je zou TLS moeten gebruiken in plaats van SSL.

Zoals je hierboven het kunnen zien, zijn beide openbare releases van SSL afgeschreven, met name de bekende beveiligingsproblemen. Als zodanig wordt SSL vandaag de dag niet als een volledig veilig protocol beschouwd.

TLS, de modernere versie van SSL, is wél veilig. Bovendien bieden recente versies van TLS ook prestatievoordelen en andere verbeteringen.

TLS is niet alleen veiliger en presteert beter, de meeste moderne webbrowsers ondersteunen niet langer SSL 2.0 en SSL 3.0. Google Chrome stopte in 2014 bijvoorbeeld helemaal met het ondersteunen van SSL 3.0 en de meeste grote browsers zijn van plan om de ondersteuning van TLS 1.0 en TLS 1.1 in 2020 in te trekken.

Google geeft sinds kort de foutmelding ERR_SSL_OBSOLETE_VERSION weer in Chrome.

Dus hoe zorg je ervoor dat je de meest recente versies van TLS gebruikt en niet oudere, onveilige SSL-protocollen?

Onthoud allereerst dat het door jou gebruikte certificaat gelijkstaat aan het protocol dat jouw server gebruikt. Je hoeft je certificaat niet te wijzigingen om TLS te gebruiken. Hoewel het misschien als een “SSL-certificaat” wordt gepresenteerd, ondersteunt je certificaat zowel SSL- als TLS-protocollen.

In plaats daarvan kan je op serverniveau bepalen welk protocol je site gebruikt.

Als Kinsta je host is, dan heeft Kinsta TLS 1.3 al voor je ingeschakeld, de meest moderne, veilige en prestatie verhogende versie, samen met als TLS 1.2.

Als je elders je site host, dan kan je de tool SSL Labs gebruiken om te controleren welke protocollen voor jouw site zijn ingeschakeld.

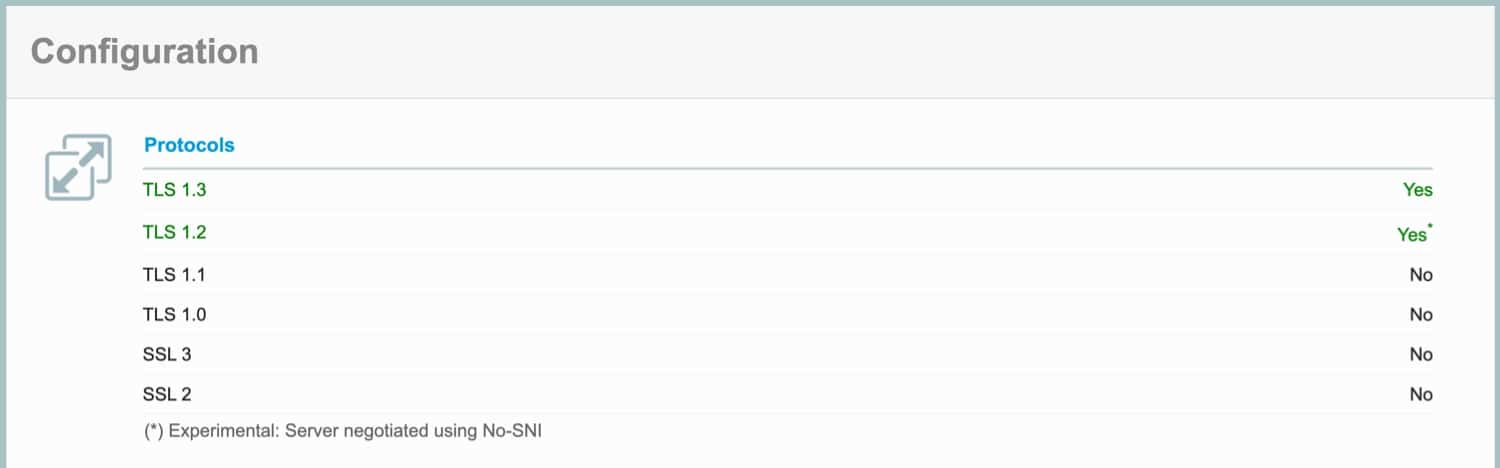

Als je bijvoorbeeld een website test die wordt gehost door Kinsta, dan kan je zien hoe Kinsta TLS 1.2 en TLS 1.3 toestaat, maar de oudere, onveilige versies van SSL uitschakelt:

Als je merkt dat je server nog steeds de verouderde SSL-protocollen ondersteunt, kan je contact opnemen met de support van je host of deze instructies volgen om SSL uit te schakelen op de twee meest populaire webservers (Apache en Nginx):

- Verouderde SSL-versies uitschakelen op een Apache-webserver

- Verouderde SSL-versies uitschakelen op een Apache-webserver

Waarom staat Kinsta meerdere TLS-protocollen toe?

Als TLS 1.3 het modernste protocol met de beste prestaties is, waarom staat Kinsta dan ook de iets oudere TLS 1.2-protocollen toe?

Met andere woorden: wat is het voordeel van het toestaan van meerdere protocollen?

Zoals je hierboven hebt gezien, bestaat de SSL/TLS-handshake uit twee delen:

- Je webserver

- De client (meestal de webbrowser van een bezoeker)

Om de handshake te laten werken, moeten beide hetzelfde protocol ondersteunen.

Het grootste voordeel van meerdere protocollen is dus compatibiliteit.

Terwijl Chrome en Firefox in 2018 bijvoorbeeld vrijwel onmiddellijk na de release van TLS 1.3 het protocol ondersteunden, hadden Apple en Microsoft iets meer tijd nodig om dit voor elkaar te krijgen.

Zelfs in 2020 missen de volgende browsers nog steeds ondersteuning voor TLS 1.3:

- Internet Explorer

- Opera Mini

- Android Browser

- Opera Mobile

- UC Browser for Android

- Samsung Internet

- Baidu Browser

TLS 1.3 wordt dus nog niet door alle browsers geaccepteerd, terwijl alle grote browsers in 2020 wel allemaal TLS 1.2 ondersteunen:

Door zowel TLS 1.3 als TLS 1.2 op je server in te schakelen, zorg je dat je voor volledige compatibiliteit gaat, terwijl je wel van de voordelen van TLS 1.3 geniet voor browsers die deze versie ondersteunen, zoals Chrome en Firefox.

Als je wil checken welke SSL/TLS-versie jouw browser momenteel gebruikt, kan je dat doen met de tool How’s my SSL:

Samenvatting

Om nog even alles samen te vatten: TLS en SSL zijn protocollen om de overdracht van gegevens op internet te verifiëren en te versleutelen.

De twee zijn nauw met elkaar verbonden; TLS is in feite niets meer dan de modernere, veiligere versie van SSL.

Hoewel de term SSL op internet nog steeds overal te vinden, bedoelen de meesten hier eigenlijk TLS mee, omdat beide openbare versies van SSL onveilig zijn en daardoor al lang niet meer gebruikt worden.

Om SSL- en TLS-protocollen te gebruiken, moet je een certificaat installeren op je server. Nogmaals, hoewel de meesten dit “SSL-certificaten” noemen, ondersteunen deze certificaten zowel de SSL- als de TLS-protocollen.

Je hoeft je dus geen zorgen te maken over het “wijzigen” van je SSL-certificaat in een TLS-certificaat (hier is hoe u een SSL-certificaat op WooCommerce kunt installeren). Als je al een “SSL-certificaat” hebt geïnstalleerd, dan kan je erop vertrouwen dat dit ook TLS ondersteunt.

Het is belangrijk om de nieuwste versie van TLS te gebruiken, omdat SSL onveilig is. Houd er rekening mee dat je certificaat niet bepaalt welk protocol je server gebruikt. In plaats daarvan kies je, na activatie van een certificaat, op serverniveau welke protocollen gebruikt moeten worden.

Als je bij Kinsta zit, dan schakelt Kinsta momenteel TLS 1.2, en TLS 1.3 in, die allemaal veilig zijn en worden ondersteund door alle belangrijke browsers.