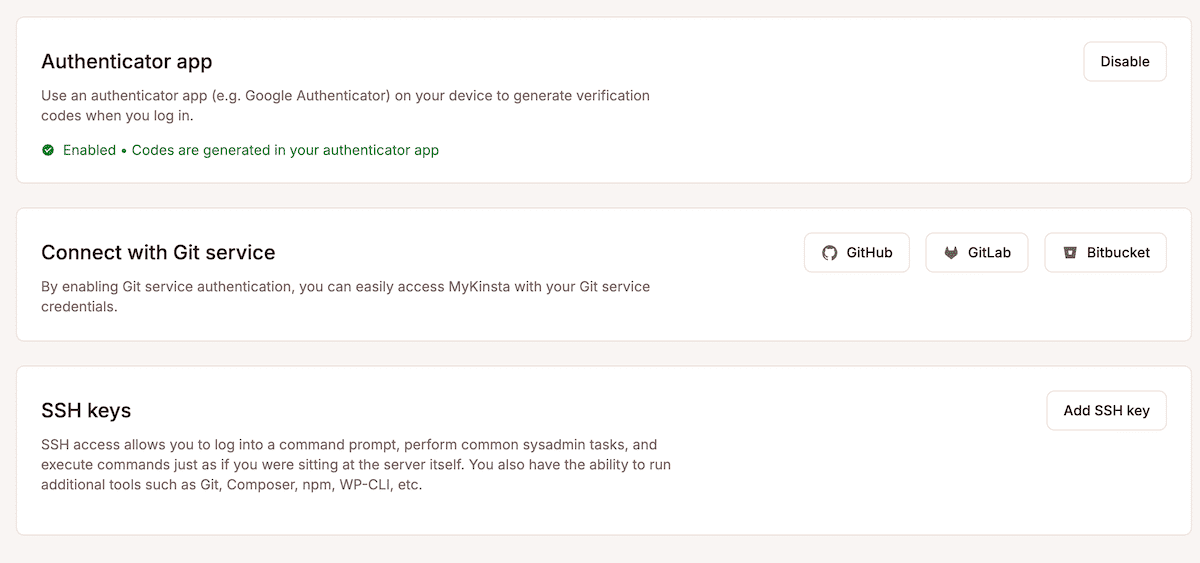

Mit den nativen Sicherheitsfunktionen von Kinsta wie isolierten Containern, einer Cloudflare Enterprise WAF, SOC 2 Typ II Konformität und der obligatorischen MyKinsta Zwei-Faktor-Authentifizierung (2FA) hast du bereits Schutz für deine Infrastruktur auf Unternehmensniveau.

Die Sicherheit der Infrastruktur ist jedoch nur die Hälfte der Gleichung. WordPress-Sicherheitsworkflows sind notwendig, um die raffinierten Angriffe zu stoppen, die direkt auf die Plattform abzielen, um Plugin-Schwachstellen auszunutzen und deine Anmeldedaten zu kompromittieren.

Dieser Leitfaden zeigt dir, wie du Sicherheits-Workflows erstellst, die die nativen Funktionen von Kinsta nutzen und gleichzeitig einige wichtige Schutzmaßnahmen auf WordPress-Ebene implementieren.

Zwei-Faktoren-Authentifizierung (2FA) für Administratoren, Kunden und Mitarbeiter

Kinsta schreibt 2FA für den MyKinsta-Zugang vor, was ein guter Anfang für die Sicherung deiner Hosting-Infrastruktur ist. Dies schützt Serverkonfigurationen, Abrechnungen, Bereitstellungstools und alles, was du zur Verwaltung deiner Server und Websites verwendest.

WordPress arbeitet jedoch unabhängig. Angreifer, die es auf wp-login.php abgesehen haben, können MyKinsta zum Beispiel komplett umgehen. Auch wenn die Kinsta-Infrastruktur gesperrt ist, gewähren gültige WordPress-Zugangsdaten demjenigen, der sie hat, sofortigen Zugriff auf die Website, ohne dass eine weitere Überprüfung erforderlich ist.

Dieser Unterschied ist entscheidend: MyKinsta 2FA schützt den Zugriff auf das Hosting-Konto (SSH, Staging, Backups und mehr), während WordPress 2FA den Zugriff auf das Content Management schützt. Du brauchst also beide Ebenen, um deine Website in ihrer Gesamtheit zu schützen.

Implementierung von WordPress 2FA zusammen mit dem Infrastrukturschutz von Kinsta

Die Verwendung eines Plugins, um 2FA für deine Website einzurichten, ist ein fast notwendiger Schritt. Es gibt viele Optionen, die von einigen der führenden WordPress-Entwickler angeboten werden. Die erste Option ist Two-Factor, vom WordPress.org-Team.

Es ist eine unkomplizierte Lösung, die zeitbasierte Einmalpasswörter (TOTP), FIDO Universal 2nd Factor (U2F), E-Mail-Codes und sogar eine Dummy-Einstellung zum Testen bietet. Außerdem gibt es eine Reihe von Aktionen und Filtern für eine bessere Integration.

Für andere Optionen gibt es eine ganze Reihe von Lösungen:

- Du kannst das WP 2FA-Plugin von Melapress so konfigurieren, dass es 2FA für alle Nutzerrollen erzwingt und gleichzeitig Karenzzeiten für das Onboarding bietet. Das Plugin unterstützt TOTP-Apps (wie Google Authenticator und Authy), E-Mail-Codes und Sicherungsmethoden. Die Premium-Funktionalität bietet zusätzlich vertrauenswürdige Geräte und White Labeling.

- Wordfence Login Security ist ein Ableger des Kern-Plugins und bietet eine eigenständige Authentifizierung ohne die vollständige Sicherheitssuite. Es merkt sich Geräte für 30 Tage und enthält reCAPTCHA v3. Das Plugin funktioniert auch mit benutzerdefinierten Login-Seiten und XML-RPC, was für mobile Apps und Remote Publishing wichtig ist.

- Das SSO-Plugin von miniOrange ist ideal für Unternehmensumgebungen, da es WordPress mit Identitätsanbietern wie Azure AD, Google Workspace und Okta verbindet. Verzeichnisgruppen werden automatisch den WordPress-Rollen zugeordnet, so dass das Marketing Zugriff auf den Editor erhält, der Support auf den Contributor und so weiter.

Darüber hinaus sind diese Plugins alle kostenlos und schnell eingerichtet.

Einrichten von Echtzeit-Warnungen mit Webhooks und Monitoring

Kinsta bietet die Überwachung der Infrastruktur als Kerndienstleistung an: Alle drei Minuten wird die Betriebszeit von zehn globalen Standorten aus überprüft, Leistungsanomalien werden erkannt und bei Ausfällen gibt es E-Mail-Benachrichtigungen. Außerdem gibt es das Aktivitätsprotokoll, das alle administrativen Aktionen mit Zeitstempeln und Benutzerzuordnung aufzeichnet.

Allerdings müssen Ereignisse auf WordPress-Ebene zusätzlich überwacht und protokolliert werden, um die Infrastrukturüberwachung von Kinsta zu ergänzen.

Melapress bietet hier mit WP Activity Log eine hervorragende Lösung. Es erfasst WordPress-spezifische Ereignisse mit minimalen Auswirkungen auf die Leistung der optimierten Kinsta-Umgebung.

Mit dem Plugin kannst du Warnmeldungen für kritische Sicherheitsereignisse wie das Anlegen neuer Benutzer, fehlgeschlagene Anmeldeversuche, Plugin- oder Theme-Installationen und sogar Änderungen an Core-Dateien konfigurieren.

Mithilfe von Webhooks kannst du Alarme sogar mit den Workflow-Tools deines Teams verbinden. Wenn du zum Beispiel einen Webhook für eingehende Slack-Nachrichten erstellst, kannst du WP Activity Log so konfigurieren, dass es strukturierte Benachrichtigungen sendet:

{

"event_type": "user_privilege_escalation",

"severity": "critical",

"user_affected": "[email protected]",

"role_change": "editor_to_administrator",

"timestamp": "2025-08-10T14:30:00Z",

"site": "client-production.kinsta.cloud"

}

Der Payload identifiziert den Nutzer, der die Aktion durchführt, und ermöglicht dir eine schnelle Bewertung und Reaktion. Darüber hinaus kannst du auch andere Tools einsetzen, die dich bei der Sicherheitsüberwachung unterstützen:

- Main WP sammelt Sicherheitsereignisse in deinem gesamten Portfolio, sodass du es auf einer speziellen Kinsta-Site einsetzen kannst, um alle deine Sites zu überwachen. Die Activity Log-Erweiterung leitet Ereignisse an SIEM-Plattformen für Sicherheitsoperationen in Unternehmen weiter.

- Patchstack bietet Schwachstellenüberwachung mit Echtzeitwarnungen. Wenn deine Standorte von Schwachstellen betroffen sind, erhältst du sofort eine Benachrichtigung mit Hinweisen zur Behebung. Das Testen von Patches ist ein idealer Anwendungsfall für die Staging-Umgebungen von Kinsta, bevor sie in der Produktion eingesetzt werden.

Bei der Konfiguration deiner Log-Aufbewahrung solltest du mit 30 Tagen für GDPR, 90 Tagen für PCI DSS und einem Jahr für HIPAA beginnen. Für eine langfristige Aufbewahrung empfiehlt es sich außerdem, die Logs in Google Cloud Storage zu exportieren.

WP-CLI und Kinsta zur Überprüfung deiner Sicherheit nutzen

In jeder Kinsta-Umgebung ist WP-CLI vorinstalliert und über SSH zugänglich. Dies ermöglicht eine schnelle Sicherheitsprüfung und Notfallreaktion, die sonst über andere Schnittstellen Stunden dauern würde.

Die WordPress-Entwickler-Ressourcen für WP-CLI helfen dir, systematische Audits zu erstellen, indem du bestimmte Befehle verwendest. Der Befehl wp user list filtert zum Beispiel nach Rollen, während Datenbankabfragen zeitliche Muster finden:

#!/bin/bash

# Monthly user security audit

echo "=== Administrator Accounts ==="

wp user list --role=administrator --fields=ID,user_login,user_email --format=table

echo "=== Recently Created Users ==="

wp db query "SELECT user_login, user_registered FROM wp_users

WHERE user_registered > DATE_SUB(NOW(), INTERVAL 30 DAY)"

Das Skript identifiziert Sicherheitsrisiken in deiner Benutzerbasis, wie z. B. nicht autorisierte Administratorkonten und verdächtige Benutzererstellungsmuster.

Mit dem Befehl wp core verify-checksums kannst du die WordPress-Kerndateien mit offiziellen Prüfsummen vergleichen. Dadurch werden unautorisierte Änderungen aufgedeckt, die auf eine Kompromittierung hindeuten könnten:

#!/bin/bash

# Daily integrity check

core_check=$(wp core verify-checksums 2>&1)

if echo "$core_check" | grep -v "Success"; then

echo "Alert: Core files modified"

# Send notification to team

fi

Wenn es dennoch in seltenen Fällen zu einer Kompromittierung kommt, kannst du ein Lockdown-Skript implementieren, um Bedrohungen zu neutralisieren und gleichzeitig die Beweise zu sichern:

#!/bin/bash

# Emergency lockdown script

# Step 1: Preserve evidence

echo "Creating forensic backup..."

wp db export emergency_backup.sql

tar czf site_snapshot.tar.gz ~/public

# Step 2: Block public access

echo "Enabling maintenance mode..."

wp maintenance-mode activate

# Step 3: Revoke admin privileges

echo "Removing administrative access..."

wp user list --role=administrator --field=ID | while read userid;

do

wp user set-role $userid subscriber

echo "Revoked admin: User ID $userid"

done

# Step 4: Force re-authentication

echo "Invalidating all sessions..."

wp config shuffle-salts

Jeder Schritt dient einem bestimmten Zweck: Er bewahrt Beweise für den Verstoß für die Untersuchung auf, verhindert den Zugriff, um weiteren Schaden zu verhindern, entzieht Privilegien, um die Bedrohung zu neutralisieren, und macht die Sitzung ungültig, um eine erneute Authentifizierung zu erzwingen.

Multisite-Überwachung mit MyKinsta und externen Dashboards

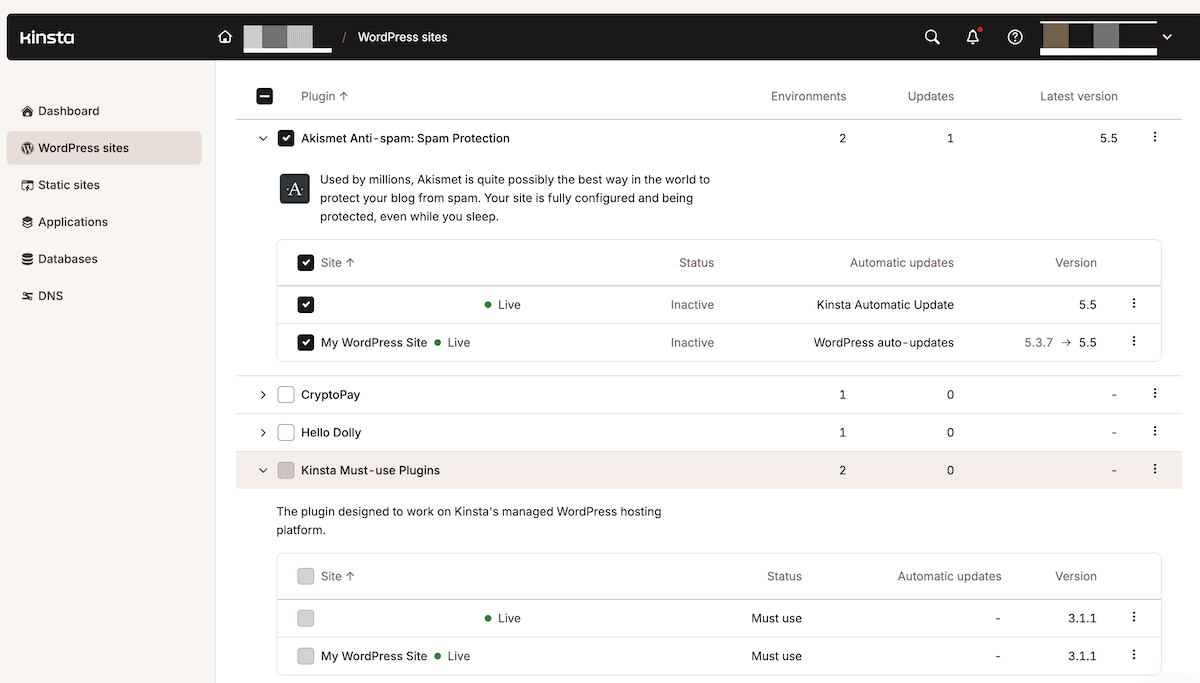

Wenn du Dutzende von WordPress-Websites verwaltest, musst du oft die Infrastrukturkontrollen von MyKinsta mit WordPress-Verwaltungsplattformen kombinieren. MyKinsta bietet Massenaktionen wie Updates, Backups und Cache-Löschung für dein gesamtes Portfolio (unterstützt durch das Activity Log).

Die nativen Funktionen von MyKinsta sind die Grundlage für deine Sicherheit:

- Massenaktionen für gleichzeitige Operationen an verschiedenen Standorten.

- Aktivitätsprotokollierung für umfassende Prüfpfade.

- Benutzerdefinierte Labels für die Organisation von Websites nach Client oder Sicherheitsstufe.

- API-Zugang für programmatische Kontrolle.

Du kannst diese Funktion auch mit anderen WordPress-Verwaltungsplattformen erweitern:

- MainWP kann dir mehr bieten als nur Protokollierungsfunktionen. Es kann auf deinem Kinsta-Plan laufen und dir helfen, dein Portfolio als „Child“-Sites zu verwalten. Das Tool bietet Schwachstellen-Scans, zentrale Plugin-Verwaltung, Überwachung der Dateiintegrität, Bulk Hardening und weitere Funktionen.

- ManageWP ist eine Software-as-a-Service (SaaS)-Lösung für WordPress Multisite und wird über ein Worker-Plugin angebunden. Das Premium-Angebot bietet zusätzlich Echtzeit-Scans und White-Label-Berichte.

Du könntest sogar in Erwägung ziehen, die Kinsta API zu nutzen, um eigene Sicherheits-Dashboards zu erstellen. Hier ist ein einfacher und einfacher Weg für den Anfang:

// Kinsta API security monitoring

async function checkSitesSecurity() {

const response = await fetch('https://api.kinsta.com/v2/sites', {

headers: {

'Authorization': `Bearer ${process.env.KINSTA_API_KEY}`

}

});

const sites = await response.json();

// Check each site's security status

return sites.map(site => ({

name: site.name,

ssl_active: site.ssl?.status === 'active',

php_current: parseFloat(site.php_version) >= 8.0,

backup_recent: site.backups?.[0]?.created_at > Date.now() - 86400000

}));

}

Wenn du das implementierst, solltest du jedoch sicherstellen, dass du auf die wichtigsten Sicherheitsindikatoren der Infrastruktur achtest: Überprüfe den SSL-Status, die PHP-Versionen und die Aktualität der Backups.

Sicherheitstransparenz auf Kundenseite entwickeln

Unabhängig davon, was du einführst, wollen und brauchen deine Kunden den Beweis, dass ihre Investition Schutz bietet. Eine transparente Politik in Bezug auf deine Sicherheitsvorkehrungen schafft Vertrauen und rechtfertigt die von dir abgeschlossenen Wartungsverträge.

Die Struktur und Präsentation deiner Berichte ist dir überlassen. Achte jedoch darauf, dass du Analysen und Kennzahlen einbeziehst, die sowohl die Sicherheit der Infrastruktur als auch der Anwendungen belegen. Du kannst z.B. Infrastruktur-Metriken von Kinsta bereitstellen:

- Betriebszeit in Prozent und Verlauf der Vorfälle.

- Von Cloudflare blockierte DDoS-Versuche.

- Status und Erneuerungsdaten von SSL-Zertifikaten.

- Erfolgsquote und Verfügbarkeit von Backups.

- PHP-Version und Sicherheitspatches.

Von WordPress aus kannst du deine Metriken abrufen:

- Die Anzahl der blockierten Anmeldeversuche.

- Schwachstellen, die du entdeckt und gepatcht hast.

- Die Verfolgung von Änderungen der Benutzerrechte.

- Ergebnisse der Überprüfung der Dateiintegrität.

- Ergebnisse von Sicherheitsscans.

Je nachdem, welchen Bericht du benötigst, kann es auch nützlich sein, Geschäftskennzahlen einzubeziehen. Zum Beispiel kann er die Einnahmen auflisten, die du bei Angriffen geschützt hast, wie du die Einhaltung von Vorschriften sichergestellt hast, die Verfügbarkeit der Website und vieles mehr.

Manche Kunden benötigen Echtzeit-Transparenz, was einfacher zu implementieren ist, als du denkst. Mit dem Rollen- und Fähigkeitssystem von WordPress kannst du zum Beispiel Protokolle mit eingeschränktem Zugriff erstellen:

/**

* Create client security viewer role

* Based on WordPress Roles and Capabilities documentation

*/

function create_security_viewer_role() {

remove_role('security_viewer');

add_role('security_viewer', 'Security Viewer', array(

'read' => true,

'view_security_reports' => true,

'view_activity_logs' => true

));

}

add_action('init', 'create_security_viewer_role');

/**

* Restrict viewer access to sensitive areas

*/

function restrict_viewer_access() {

$user = wp_get_current_user();

if (in_array('security_viewer', $user->roles)) {

$restricted = array('plugins.php', 'themes.php', 'users.php');

$current = basename($_SERVER['SCRIPT_NAME']);

if (in_array($current, $restricted)) {

wp_redirect(admin_url('index.php'));

exit;

}

}

}

add_action('admin_init', 'restrict_viewer_access');

Das Endergebnis dieser Implementierung ist eine Viewer-Rolle mit eingeschränkten Fähigkeiten. Auf diese Weise kannst du deinen Kunden eine Sicherheitsüberwachung in Echtzeit bieten und gleichzeitig verhindern, dass sie beim Surfen kritische Änderungen vornehmen.

Zusammenfassung

Der Aufbau effektiver WordPress-Sicherheitsworkflows auf Kinsta erfordert sowohl Schutzmaßnahmen auf der Infrastruktur- als auch auf der Anwendungsebene.

Kinsta bietet mit seiner isolierten Containertechnologie, der Cloudflare WAF, der obligatorischen 2FA und den Überwachungsfunktionen die Grundlage dafür. WordPress-Workflows benötigen zusätzliche Plugins, um die Lücken zu füllen, aber eine vollständige Sicherheitsarchitektur ist mehr als möglich.

Einige dieser Tools lassen sich auch nahtlos in die Infrastruktur von Kinsta integrieren. So kannst du z. B. WP-CLI auf jedem Server einsetzen, APIs für die Automatisierung nutzen und Massenoperationen für mehr Effizienz durchführen.

Wenn du bereit bist, WordPress-Sicherheitsabläufe auf Unternehmensebene aufzubauen, solltest du das Managed WordPress Hosting von Kinsta kennenlernen und herausfinden, wie die richtige Infrastruktur die Sicherheit in großem Maßstab handhabbar macht.