Ya dispones de protección de infraestructura de nivel empresarial gracias a las funcionalidades de seguridad integradas de Kinsta a través de contenedores aislados, un WAF de Cloudflare Enterprise, el cumplimiento de SOC 2 Tipo II y la Autenticación de Dos Factores (2FA) obligatoria de MyKinsta.

Sin embargo, la seguridad de la infraestructura es sólo la mitad de la ecuación. Los flujos de trabajo de seguridad de WordPress son necesarios para detener los sofisticados ataques que se dirigen directamente a la plataforma para explotar las vulnerabilidades de los plugins y comprometer tus credenciales.

Esta guía muestra cómo crear flujos de trabajo de seguridad que aprovechan las capacidades nativas de Kinsta al tiempo que implementan algunas protecciones esenciales a nivel de WordPress.

Autenticación de dos factores (2FA) para administradores, clientes y equipo

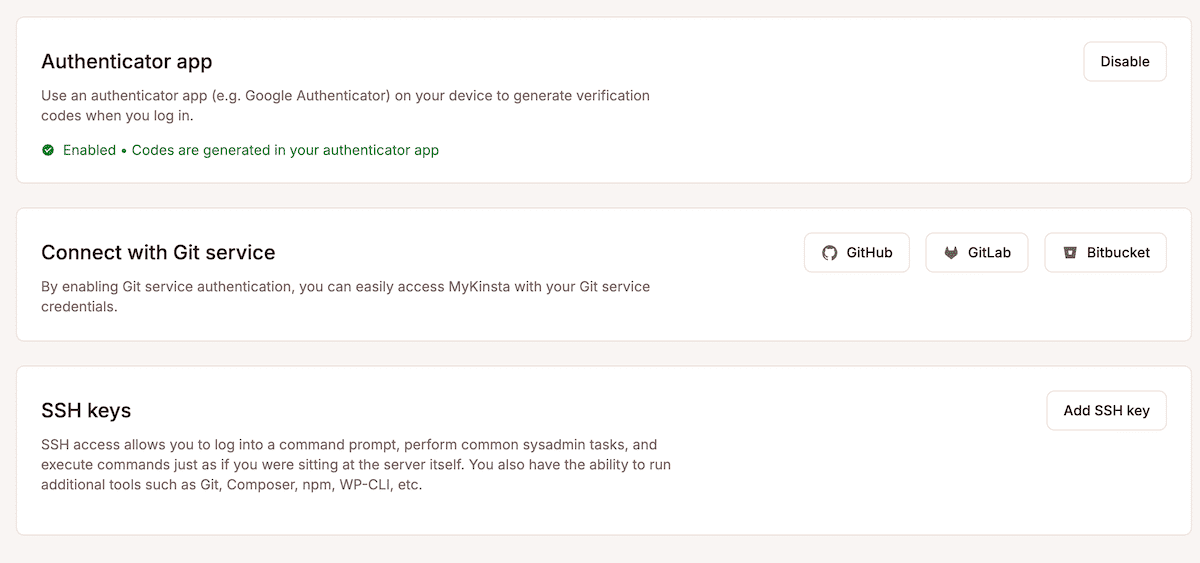

Kinsta exige la autenticación de dos factores (2FA) para acceder a MyKinsta, lo cual es un gran paso para proteger tu infraestructura de alojamiento. Esto protege las configuraciones del servidor, la facturación, las herramientas de implementación y todo lo que utilizas para gestionar tus servidores y sitios web.

Sin embargo, WordPress funciona de forma independiente. Por ejemplo, los atacantes que tengan como objetivo wp-login.php evitarán MyKinsta por completo. Incluso con el bloqueo de la infraestructura de Kinsta,las credenciales válidas de WordPress otorgan acceso inmediato al sitio a cualquiera que las tenga, sin necesidad de verificación adicional.

La distinción resulta crítica: MyKinsta 2FA protege el acceso a la cuenta de alojamiento (SSH, staging, copias de seguridad, etc.), mientras que WordPress 2FA protege cualquier acceso a la gestión de contenidos. Por lo tanto, necesitas ambas capas para proteger la totalidad de tu sitio.

Implementar WordPress 2FA junto con la protección de la infraestructura de Kinsta

Utilizar un plugin para añadir 2FA a tu sitio web es un paso casi necesario. Hay muchas opciones disponibles de algunos de los principales desarrolladores de WordPress. La primera opción es Two-Factor, del equipo de WordPress.org.

Es una solución sencilla que proporciona contraseñas de un solo uso basadas en el tiempo (TOTP), el segundo factor universal FIDO (U2F), códigos de correo electrónico e incluso una configuración ficticia para realizar pruebas. También hay una gran cantidad de acciones y filtros para una mayor integración.

Para el resto de opciones, existen numerosas soluciones:

- Puedes configurar el plugin WP 2FA de Melapress para aplicar la 2FA a todos los roles de usuario, ofreciendo periodos de gracia durante el proceso de incorporación. El plugin es compatible con aplicaciones TOTP (como Google Authenticator y Authy), códigos por correo electrónico y métodos de seguridad alternativos. La funcionalidad premium añade dispositivos de confianza y la personalización con marca blanca.

- Wordfence Login Security es una versión derivada del plugin principal que proporciona autenticación independiente sin el paquete de seguridad completo. Recuerda los dispositivos durante 30 días e incluye reCAPTCHA v3. El plugin también funciona con páginas de inicio de sesión personalizadas y XML-RPC, lo cual es fundamental para las aplicaciones móviles y la publicación remota.

- El plugin miniOrange SSO es ideal para entornos empresariales, ya que conecta WordPress a proveedores de identidad como Azure AD, Google Workspace y Okta. Los grupos de directorio también se asignan automáticamente a los roles de WordPress, de modo que el departamento de marketing obtiene acceso de Editor, el de soporte recibe privilegios de Colaborador, etc.

Además, todos estos plugins son gratuitos y se instalan rápidamente.

Configurar alertas en tiempo real mediante webhooks y monitorización

Kinsta proporciona monitorización de la infraestructura como un servicio básico: comprobaciones del tiempo de actividad cada tres minutos desde diez ubicaciones globales, detección de anomalías en el rendimiento y notificaciones por correo electrónico en caso de interrupciones. También hay un Registro de Actividad, que rastrea todas las acciones administrativas con marcas de tiempo y atribución de usuarios.

Aun así, los eventos a nivel de WordPress requieren una monitorización y un registro adicionales para complementar el control de la infraestructura de Kinsta.

Melapress ofrece aquí una solución excelente con WP Activity Log. Captura eventos específicos de WordPress con un impacto mínimo en el rendimiento del entorno optimizado de Kinsta.

Usando el plugin, puedes configurar alertas para eventos críticos de seguridad como la creación de nuevos usuarios, intentos fallidos de inicio de sesión, instalaciones de plugins o temas, e incluso modificaciones de archivos del núcleo.

Mediante el uso de webhooks, incluso puedes conectar las alertas a las herramientas de flujo de trabajo de tu equipo. Por ejemplo, si creas un webhook entrante de Slack, puedes configurar WP Activity Log para que envíe notificaciones estructuradas:

{

"event_type": "user_privilege_escalation",

"severity": "critical",

"user_affected": "[email protected]",

"role_change": "editor_to_administrator",

"timestamp": "2025-08-10T14:30:00Z",

"site": "client-production.kinsta.cloud"

}

El payload identificará al usuario que realiza la acción y te permitirá evaluar y responder rápidamente. Además de esto, podrías implementar algunas otras herramientas para ayudarte con la monitorización de la seguridad:

- Main WP agrega eventos de seguridad de todo tu portfolio para que puedas implementarlo en un sitio Kinsta dedicado y monitorizar todos tus sitios. La extensión Activity Log reenvía los eventos a plataformas SIEM para operaciones de seguridad empresarial.

- Patchstack proporciona monitorización de vulnerabilidades con alertas en tiempo real. Cuando las vulnerabilidades afectan a tus sitios, recibes una notificación inmediata con orientaciones para remediarlas. Las pruebas de parches son un excelente caso de uso para los entornos staging de Kinsta antes del despliegue en producción.

Cuando configures la retención de registros, empieza con 30 días para GDPR, 90 días para PCI DSS y un año para HIPAA. Para la retención a largo plazo, también es una buena idea exportar los registros a Google Cloud Storage.

Utilizar WP-CLI y Kinsta para auditar tu seguridad

Cada entorno Kinsta incluye WP-CLI preinstalado y accesible a través de SSH. Esto permite una rápida auditoría de seguridad y respuesta de emergencia, que de otro modo llevaría horas a través de otras interfaces.

Los Recursos para Desarrolladores de WordPress para WP-CLI pueden ayudarte a crear auditorías sistemáticas aprovechando comandos específicos. Por ejemplo, el comando wp user list filtra por roles, mientras que las consultas a la base de datos encuentran patrones temporales:

#!/bin/bash

# Monthly user security audit

echo "=== Administrator Accounts ==="

wp user list --role=administrator --fields=ID,user_login,user_email --format=table

echo "=== Recently Created Users ==="

wp db query "SELECT user_login, user_registered FROM wp_users

WHERE user_registered > DATE_SUB(NOW(), INTERVAL 30 DAY)"

El script identifica riesgos de seguridad en tu base de usuarios, como cuentas de administrador no autorizadas y patrones sospechosos de creación de usuarios.

Con el comando wp core verify-checksums, puedes comprobar los archivos del núcleo de WordPress comparándolos con los checksums oficiales. Esto detecta modificaciones no autorizadas que podrían indicar una brecha de seguridad:

#!/bin/bash

# Daily integrity check

core_check=$(wp core verify-checksums 2>&1)

if echo "$core_check" | grep -v "Success"; then

echo "Alert: Core files modified"

# Send notification to team

fi

Sin embargo, cuando el compromiso se produce en raras ocasiones, puedes implementar un script de bloqueo para neutralizar las amenazas y, al mismo tiempo, preservar las pruebas:

#!/bin/bash

# Emergency lockdown script

# Step 1: Preserve evidence

echo "Creating forensic backup..."

wp db export emergency_backup.sql

tar czf site_snapshot.tar.gz ~/public

# Step 2: Block public access

echo "Enabling maintenance mode..."

wp maintenance-mode activate

# Step 3: Revoke admin privileges

echo "Removing administrative access..."

wp user list --role=administrator --field=ID | while read userid;

do

wp user set-role $userid subscriber

echo "Revoked admin: User ID $userid"

done

# Step 4: Force re-authentication

echo "Invalidating all sessions..."

wp config shuffle-salts

Cada paso tiene un propósito específico: conserva las pruebas de la infracción para su investigación, impide el acceso para evitar daños mayores, revoca los privilegios para neutralizar la amenaza e invalida la sesión para forzar una nueva autenticación.

Monitorización multisitio con MyKinsta y paneles externos

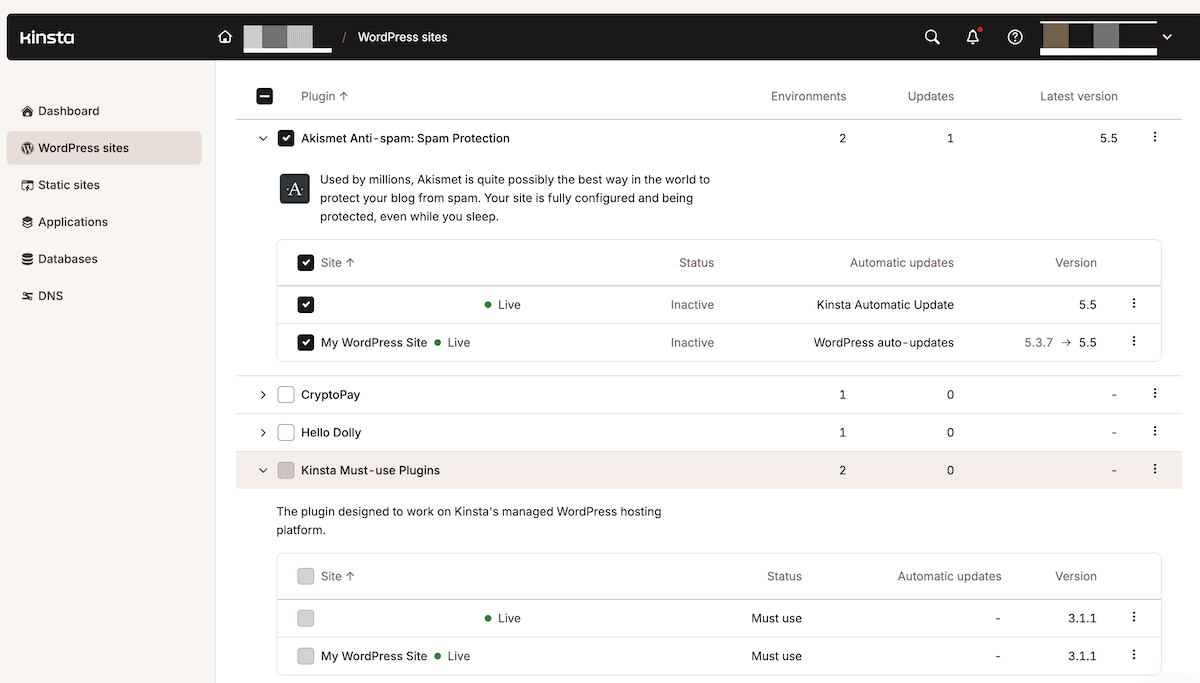

La gestión de decenas de sitios de WordPress a menudo requiere que combines los controles de infraestructura de MyKinsta con las plataformas de gestión de WordPress. MyKinsta ofrece acciones en lote como actualizaciones, copias de seguridad y limpieza de caché en todo tu portfolio (respaldadas por el Registro de Actividad).

La funcionalidad nativa de Kinsta será la pieza fundamental de los cimientos de tu seguridad:

- Acciones en lote para operaciones simultáneas en todos los sitios.

- Registro de actividades para realizar auditorías exhaustivas.

- Etiquetas personalizadas para organizar los sitios por cliente o nivel de seguridad.

- Acceso a la API para un control mediante programación.

También puedes ampliarlo con otras plataformas de gestión de WordPress:

- MainWP puede ofrecerte mucho más que una simple funcionalidad de registro. Puede ejecutarse en tu plan de Kinsta y ayudarte a gestionar tu portfolio como sitios «hijos». La herramienta incluye análisis de vulnerabilidades, gestión centralizada de plugins, monitorización de la integridad de los archivos, refuerzo en lote de la seguridad y otras capacidades adicionales.

- ManageWP funciona como una solución de Software como Servicio (SaaS) para WordPress Multisitio y se conecta a través de un plugin de tipo Worker. Su oferta premium añade análisis en tiempo real e informes de marca blanca.

Incluso puedes plantearte utilizar la API de Kinsta para crear paneles de seguridad personalizados. Aquí tienes una forma sencilla y básica de empezar:

// Kinsta API security monitoring

async function checkSitesSecurity() {

const response = await fetch('https://api.kinsta.com/v2/sites', {

headers: {

'Authorization': `Bearer ${process.env.KINSTA_API_KEY}`

}

});

const sites = await response.json();

// Check each site's security status

return sites.map(site => ({

name: site.name,

ssl_active: site.ssl?.status === 'active',

php_current: parseFloat(site.php_version) >= 8.0,

backup_recent: site.backups?.[0]?.created_at > Date.now() - 86400000

}));

}

Sin embargo, cuando lo pongas en práctica, debes asegurarte de que vigilas los indicadores clave de seguridad de la infraestructura: comprobar los estados SSL, las versiones de PHP y la antigüedad de las copias de seguridad.

Desarrollo de la transparencia en materia de seguridad de cara al cliente

Independientemente de lo que implementes, los clientes quieren y necesitan pruebas de que su inversión les ofrece protección. Tener una política de transparencia en lo que se refiere a tu provisión de seguridad genera confianza y justifica los contratos de mantenimiento que tengas en vigor.

La estructura y presentación de tus informes depende de ti. Sin embargo, procura incluir analíticas y métricas que demuestren la seguridad tanto de la infraestructura como de las aplicaciones. Por ejemplo, puedes proporcionar métricas de infraestructura de Kinsta:

- Porcentaje de tiempo de actividad e historial de incidentes.

- Intentos de DDoS bloqueados por Cloudflare.

- Estado del certificado SSL y fechas de renovación.

- Porcentaje de éxito y disponibilidad de las copias de seguridad.

- Versión de PHP y parches de seguridad.

Desde WordPress, puedes sacar estas métricas:

- El número de intentos fallidos de inicio de sesión bloqueados.

- Las vulnerabilidades que has descubierto y parcheado.

- El seguimiento de los cambios de privilegios de usuario.

- Resultados de la verificación de la integridad de los archivos.

- Resultados del escaneo de seguridad

Dependiendo del informe que necesites, también puede ser útil incluir métricas empresariales. Por ejemplo, podría incluir los ingresos que has protegido durante los ataques, cómo has mantenido el cumplimiento normativo, la disponibilidad del sitio y mucho más.

Algunos clientes pueden necesitar visibilidad en tiempo real, lo que puede ser más sencillo de implementar de lo que crees. Por ejemplo, utilizando el sistema de roles y capacidades de WordPress, puedes crear protocolos de acceso restringido:

/**

* Create client security viewer role

* Based on WordPress Roles and Capabilities documentation

*/

function create_security_viewer_role() {

remove_role('security_viewer');

add_role('security_viewer', 'Security Viewer', array(

'read' => true,

'view_security_reports' => true,

'view_activity_logs' => true

));

}

add_action('init', 'create_security_viewer_role');

/**

* Restrict viewer access to sensitive areas

*/

function restrict_viewer_access() {

$user = wp_get_current_user();

if (in_array('security_viewer', $user->roles)) {

$restricted = array('plugins.php', 'themes.php', 'users.php');

$current = basename($_SERVER['SCRIPT_NAME']);

if (in_array($current, $restricted)) {

wp_redirect(admin_url('index.php'));

exit;

}

}

}

add_action('admin_init', 'restrict_viewer_access');

El resultado final de esta implementación es la creación de un rol de «Lector» (Viewer) con permisos limitados. Esto te permite ofrecer a tus clientes una monitorización de la seguridad en tiempo real, a la vez que les impide realizar modificaciones críticas mientras navegan.

Resumen

La creación de flujos de trabajo de seguridad eficaces para WordPress en Kinsta necesita protecciones tanto de la infraestructura como de la capa de aplicación.

Kinsta proporciona la base a través de su tecnología de contenedor aislado, Cloudflare WAF, 2FA obligatorio y funcionalidad de monitorización. Los flujos de trabajo a nivel de WordPress necesitan plugins adicionales para rellenar los espacios en blanco, pero es más que posible crear una arquitectura de seguridad completa.

Algunas de estas herramientas también se integran perfectamente con la infraestructura de Kinsta. Por ejemplo, puedes tener WP-CLI en cada servidor, APIs para automatización y operaciones en lote para mayor eficiencia.

Si estás listo para crear flujos de trabajo de seguridad para WordPress de nivel empresarial, explora el alojamiento administrado para WordPress de Kinsta y descubre cómo una infraestructura adecuada hace que la seguridad sea gestionable a gran escala.