Si sueles seguir los newsletters de WordPress o las actualizaciones de ciberseguridad, probablemente habrás notado un patrón familiar: casi todas las semanas hay un nuevo informe sobre una vulnerabilidad de un plugin de WordPress. ¿Por qué ocurre esto tan a menudo?

Una de las razones de estas vulnerabilidades es que el desarrollo de plugins en el ecosistema de WordPress es muy amplio e implica a muchos desarrolladores que no están directamente vinculados al propio WordPress. Aunque WordPress proporciona directrices claras para garantizar la seguridad, la enorme escala y complejidad del ecosistema — con miles de plugins y temas trabajando juntos — a veces puede dificultar la detección de todos los posibles fallos.

Además, a veces los desarrolladores se apresuran a publicar actualizaciones o nuevas funciones, e incluso los programadores bienintencionados pueden pasar por alto involuntariamente problemas de seguridad, permitiendo a los hackers aprovechar las vulnerabilidades.

Una vez descubierta una vulnerabilidad, los hackers pueden utilizar varios métodos técnicos para comprometer tu sitio web. Entre los métodos más comunes se encuentran el cross-site scripting (XSS), la inyección SQL y la falsificación de petición cross-site (CSRF). Estos exploits permiten a los hackers realizar una serie de actividades maliciosas, como:

- Redirigir a los visitantes a sitios maliciosos.

- Inyectar anuncios de spam y contenido no deseado en tu sitio.

- Instalar malware (por ejemplo, infectar archivos como

wp-feed.php) para ejecutar otros ataques. - Crear cuentas de administrador fraudulentas para tomar el control de tu sitio.

- Utilizar tu servidor para lanzar ataques DDoS o enviar correos spam.

Estos ataques pueden paralizar el rendimiento de tu sitio, reducir tu posicionamiento SEO y, lo que es más importante, dañar tu negocio, tus ingresos y tu reputación.

Sin embargo, es importante tener en cuenta que las vulnerabilidades de los plugins no son el único problema. Una de las principales razones del éxito de estos ataques es que muchos usuarios de WordPress no actualizan sus plugins. Este artículo explora por qué están aumentando estas vulnerabilidades y qué puedes hacer para proteger tu sitio.

La verdadera causa de la mayoría de los hackeos a WordPress

Cuando los sitios de WordPress son hackeados, nos apresuramos a culpar al proveedor de alojamiento o a los plugins que supuestamente abrieron la puerta a los atacantes. Es cierto que las vulnerabilidades de los plugins desempeñan un papel importante. Según el informe de vulnerabilidades de WordPress de SolidWP de 2022, el 93% de las vulnerabilidades de WordPress procedían de los plugins. Sin embargo, el problema subyacente suele ser la negligencia del usuario.

La mayoría de los hackeos se producen no porque la plataforma o los plugins sean intrínsecamente inseguros, sino porque los usuarios no actualizan sus plugins a tiempo o porque algunos plugins están abandonados.

Para entender mejor cómo estas vulnerabilidades exponen tu sitio, veamos más de cerca los dos factores principales:

Plugins desactualizados

Cuando se descubre un fallo de seguridad en un plugin, se notifica a los desarrolladores, que suelen trabajar rápidamente para crear un parche. Una vez que el parche está listo, se publica como una actualización, y se envía una divulgación de la vulnerabilidad, alertando a los usuarios para que apliquen la actualización.

Sin embargo, a menudo hay un retraso entre la divulgación y el momento en que los usuarios actualizan realmente sus plugins. Los hackers se aprovechan de esta brecha, escaneando la web en busca de sitios que aún no hayan parcheado la vulnerabilidad.

Un ejemplo llamativo de esto fue la vulnerabilidad del plugin File Manager descubierta en septiembre de 2020, que afectó a más de 600.000 sitios de WordPress. Esta vulnerabilidad de ejecución remota de código de día cero permitió a los atacantes acceder al área de administración, ejecutar código malicioso y cargar scripts dañinos en sitios que ejecutaban versiones antiguas del plugin (versiones 6.0 a 6.8). Aunque los desarrolladores publicaron una versión parcheada (File Manager 6.9) en cuestión de horas, más de 300.000 sitios seguían siendo vulnerables porque los usuarios no habían actualizado sus plugins, y los hackers se aprovecharon rápidamente de este retraso.

Este ejemplo muestra lo peligroso que puede ser un simple retraso en la aplicación de actualizaciones, dejando claro que la negligencia de los usuarios a la hora de actualizar los plugins es una de las principales causas de los hackeos de WordPress.

Plugins abandonados

Los plugins abandonados son una bomba de relojería para muchos sitios de WordPress. Aunque el equipo de WordPress elimina permanentemente algunos de estos plugins de su repositorio, muchos permanecen activos en sitios web sin un mantenimiento continuo ni actualizaciones de seguridad.

Sólo en 2023, se informó del abandono de 827 plugins y temas, lo que supone un aumento significativo respecto a los 147 de 2022. De ellos, más de la mitad (58,16%) fueron eliminados permanentemente debido a graves problemas de seguridad.

Por ejemplo, el plugin Eval PHP estuvo abandonado durante más de una década antes de que los hackers empezaran a explotarlo en 2023. El plugin, que originalmente se diseñó para permitir a los usuarios ejecutar código PHP dentro de las entradas y páginas de WordPress, se convirtió en una herramienta para que los atacantes inyectaran puertas traseras en los sitios web. Como Eval PHP ya no se mantenía, las vulnerabilidades de seguridad quedaron sin parchear, y los hackers se aprovecharon de ello, utilizando el plugin para obtener acceso no autorizado a sitios web.

Una vez dentro, los atacantes podían robar información confidencial, tomar el control total de un sitio o utilizarlo como parte de campañas maliciosas mayores, como ataques DDoS. Incluso la eliminación del plugin no resolvía necesariamente el problema — los hackers podían persistir en los sitios web comprometidos ocultando puertas traseras en el contenido del sitio.

Esto pone de relieve los peligros de utilizar plugins abandonados. Cuando un plugin deja de mantenerse, sus vulnerabilidades se convierten en puntos de entrada permanentes para los hackers. Los propietarios de sitios web deben ser proactivos a la hora de eliminar dichos plugins y sustituirlos por alternativas compatibles para mantener sus sitios seguros.

Cómo proteger tu sitio de WordPress

Dado el creciente número de vulnerabilidades de los plugins y los riesgos que plantean los plugins obsoletos y abandonados, es esencial tomar medidas proactivas para proteger tu sitio de WordPress. Aquí tienes algunos pasos prácticos que puedes seguir para minimizar los riesgos y mantener tu sitio seguro:

1. Utiliza un proveedor de alojamiento de calidad

Tu proveedor de alojamiento puede desempeñar un papel crucial en la seguridad de tu sitio de WordPress, ofreciendo medidas de seguridad para evitar ataques comunes. Por ejemplo, Kinsta envía alertas de vulnerabilidad por correo electrónico a las bandejas de entrada de los clientes cada vez que se informa de vulnerabilidades de los plugins instalados en sus sitios.

Muchas personas crean sitios de WordPress y se olvidan de ellos, o confían en agencias que gestionan cientos de sitios a la vez. Es fácil perder de vista las actualizaciones de seguridad. Precisamente por eso es tan importante contar con un alojamiento que vigile activamente las vulnerabilidades.

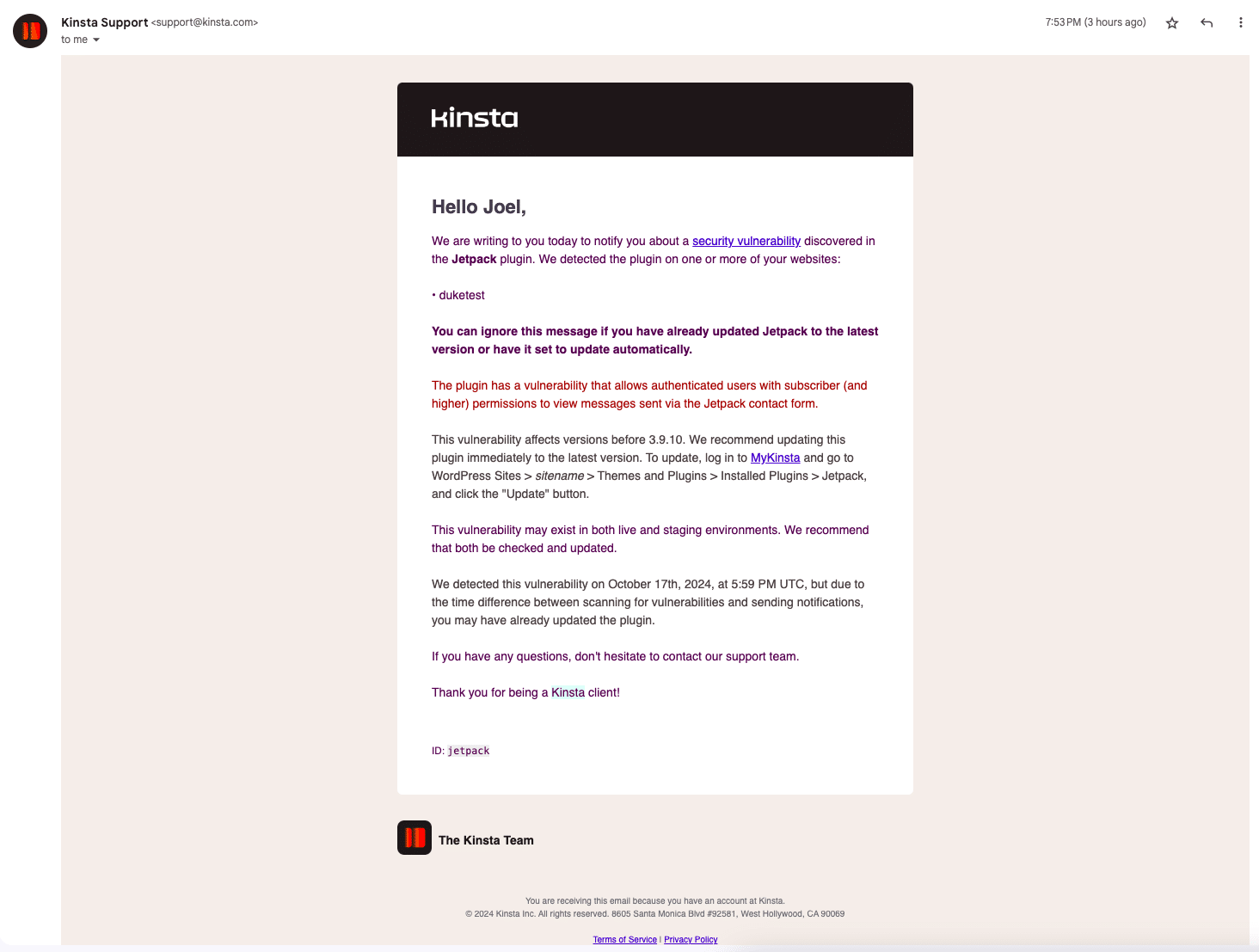

Tomemos como ejemplo el plugin Jetpack, que ha sido noticia recientemente. Sus desarrolladores publicaron una actualización que corregía una vulnerabilidad crítica que afectaba a 27 millones de sitios, ¡una vulnerabilidad que había pasado desapercibida desde 2016!

El fallo permitía a cualquier usuario conectado ver los envíos de formularios de otros usuarios. El equipo de Jetpack confirmó que no había pruebas de que se hubiera explotado, pero una vez publicada la actualización, advirtieron de que alguien podría intentar aprovecharse de los sitios sin parches.

En Kinsta, enviamos inmediatamente un informe de vulnerabilidad a todos nuestros clientes que utilizaban Jetpack, instándoles a actualizar y explicándoles por qué era necesario. Este es el tipo de soporte proactivo que necesitas de un alojamiento de calidad.

Otras formas en las que un buen alojamiento puede proteger tu sitio web son:

- Detección y limpieza de malware — Tu alojamiento debe escanear regularmente en busca de malware para garantizar la seguridad de tu sitio. En Kinsta, realizamos escaneos periódicos de malware en los contenedores de los clientes para detectar la mayoría de las huellas maliciosas conocidas. Si se detecta algún malware, nuestro equipo de abusos lo limpiará rápidamente y te lo notificará. Si tu sitio ya ha sufrido un ataque y no eres consciente de ello, nuestro proceso de escaneado está diseñado para identificar compromisos. Como parte de nuestro compromiso con tu seguridad, tenemos una promesa de seguridad: si tu sitio es hackeado mientras está alojado con nosotros, te ayudaremos a arreglarlo gratis. Consulta nuestro proceso de eliminación de malware para más detalles.

- Cortafuegos y monitorización de la seguridad — Un cortafuegos protege tu sitio contra el tráfico malicioso. Bloquea a los actores maliciosos antes incluso de que puedan llegar a tus plugins. Sin esto, los hackers pueden atacar fácilmente las vulnerabilidades de los plugins obsoletos. En Kinsta, ofrecemos tecnología de cortafuegos que ayuda a proteger nuestra red contra las amenazas más comunes. Nuestra integración con Cloudflare proporciona protección DDoS, y utilizamos el cortafuegos de Google Cloud Platform para mantener segura nuestra infraestructura.

Además, asegúrate de que tu sitio dispone de copias de seguridad automáticas diarias para que, si se ve comprometido, puedas restaurarlo rápidamente a una versión anterior, minimizando el tiempo de inactividad y evitando la pérdida de datos.

2. Mantén actualizados los plugins

Una de las formas más sencillas y eficaces de proteger tu sitio de WordPress es asegurarte de que todos los plugins, temas y el core de WordPress están actualizados. La mayoría de las actualizaciones incluyen parches de seguridad que solucionan vulnerabilidades conocidas, y no aplicar estas actualizaciones expone tu sitio.

Para asegurarte de que tus plugins están siempre actualizados, sigue estos pasos:

- Comprueba regularmente si hay actualizaciones de plugins en tu panel de control de WordPress.

- Considera la posibilidad de configurar un proceso automatizado para gestionar las actualizaciones y activar alertas para los plugins esenciales cuando estén obsoletos. En Kinsta, nuestra API expone endpoints que puedes utilizar para crear herramientas que automaticen el proceso de actualización de plugins. El panel de control de MyKinsta también incluye una función de actualización en lote, que te permite actualizar un plugin en varios sitios con un solo clic.

- Establece un calendario para revisar y actualizar los plugins que no se actualizan automáticamente.

3. Eliminar plugins abandonados o no compatibles

Los plugins abandonados son uno de los mayores riesgos de seguridad para los sitios de WordPress. Si un plugin ya no es mantenido por su desarrollador, no recibirá actualizaciones de seguridad críticas, dejándolo vulnerable a la explotación.

Para proteger tu sitio, asegúrate de:

- Auditar regularmente los plugins instalados y eliminar los que no se hayan actualizado en mucho tiempo.

- Busca alternativas mantenidas activamente para sustituir plugins obsoletos o sin soporte.

- Comprueba el repositorio de plugins de WordPress para confirmar la fecha de la última actualización del plugin y la actividad del desarrollador.

4. Utiliza sólo plugins de confianza

No todos los plugins y temas son igual de seguros. Instalar plugins de fuentes no verificadas puede exponer tu sitio a código malicioso o software mal escrito.

Para minimizar el riesgo, asegúrate de:

- Limitarte a los plugins y temas disponibles en el repositorio de plugins de WordPress o de desarrolladores conocidos con un historial probado.

- Comprueba siempre las reseñas, valoraciones y el número de instalaciones activas antes de instalar un plugin.

- Da prioridad a los plugins que se actualizan con regularidad y que cuentan con el soporte de sus desarrolladores.

- Evita los plugins con un historial de vulnerabilidades de seguridad o prácticas de seguridad deficientes.

5. Limita el número de plugins que instalas

Cada plugin que instalas en tu sitio introduce vulnerabilidades potenciales, por lo que es importante limitar el número de plugins que utilizas. Al elegir un proveedor de alojamiento de calidad como Kinsta, puedes evitar instalar plugins innecesarios para tareas que ya están integradas en tu entorno de alojamiento.

Por ejemplo, los usuarios de Kinsta no necesitan instalar plugins independientes para:

- Copias de seguridad — Kinsta proporciona copias de seguridad diarias automáticas, eliminando la necesidad de un plugin de copias de seguridad.

- Escaneo de malware — Kinsta ofrece escaneo de malware integrado, por lo que no hay necesidad de un plugin de seguridad adicional.

- Integración CDN — Con la integración de Cloudflare incluida en Kinsta, puedes evitar instalar un plugin CDN.

- Protección contra vulnerabilidades — Kinsta monitoriza proactivamente las vulnerabilidades de seguridad y toma medidas, por lo que no se necesitan plugins de ataque a vulnerabilidades.

Al utilizar menos plugins, reduces tu superficie de ataque y minimizas el riesgo de vulnerabilidades relacionadas con plugins, al tiempo que mantienes un mejor rendimiento del sitio.

6. Limita el acceso de administrador y activa una autenticación fuerte

Limitar el acceso al área de administración de WordPress reduce el riesgo de acceso no autorizado. Utilizar contraseñas seguras y activar la autenticación de dos factores (2FA) refuerza aún más la seguridad de tu sitio. A continuación te explicamos cómo hacerlo:

- Asegúrate de que sólo los usuarios de confianza tienen acceso a nivel de administrador a tu sitio de WordPress.

- Utiliza contraseñas fuertes y únicas, y exígelas a todos los usuarios con acceso al área de administración.

- Activa el 2FA para añadir una capa adicional de protección a los intentos de inicio de sesión por fuerza bruta, dificultando la entrada a los atacantes.

- Limita el acceso a determinadas direcciones IP, rangos de IP o ubicaciones geográficas. Por ejemplo, si tienes una tienda WooCommerce que sólo vende a clientes de EE.UU., puedes restringir la creación de cuentas y el acceso de inicio de sesión sólo a usuarios de EE.UU.. Esto ayuda a reducir la exposición de tu sitio a los ataques.

7. Supervisa los informes de vulnerabilidad

Mantenerte informado sobre los problemas de seguridad de tus plugins y temas te ayuda a actuar con rapidez antes de que los hackers puedan explotar las vulnerabilidades. Para estar al tanto de posibles amenazas, asegúrate de:

- Suscribirte a informes de seguridad o a servicios como WPScan, Wordfence o iThemes Security para recibir alertas de vulnerabilidad en tiempo real.

- Comprueba regularmente si hay actualizaciones de vulnerabilidades relacionadas con los plugins de tu sitio.

- Actúa de inmediato si los plugins o temas que tienes instalados aparecen como vulnerables.

Resumen

Proteger tu sitio requiere una vigilancia continua. Los plugins obsoletos y abandonados son dos de las puertas de entrada más comunes para los hackers, pero la buena noticia es que estos riesgos son controlables con el alojamiento adecuado.

En Kinsta, nos comprometemos a garantizar la seguridad de tu sitio de WordPress. Nuestra plataforma de alojamiento ofrece una serie de funciones de seguridad integradas para proteger tu sitio de las amenazas, como informes proactivos sobre vulnerabilidades, certificados SSL gratuitos, dos potentes cortafuegos e integración con Cloudflare para una mayor protección contra ataques DDoS y otras vulnerabilidades.

Para saber más sobre cómo pueden ayudarte las funciones de seguridad de Kinsta, ¡habla hoy mismo con nuestro equipo de ventas!