Les organisations utilisent quotidiennement d’innombrables applications et services en ligne, chacun d’entre eux nécessitant des identifiants différents, ce qui fait de la gestion des mots de passe un défi de plus en plus important.

Votre équipe peut utiliser quotidiennement un CRM, un intranet, un chat professionnel et d’autres services tiers, tels que le tableau de bord de votre fournisseur d’hébergement. Si cela vous semble familier, vous avez probablement besoin d’un système d’authentification centralisé qui permette aux membres de votre équipe d’utiliser les mêmes identifiants de connexion sur de nombreux sites web et plates-formes.

C’est là qu’intervient le Single Sign-On (SSO), une solution conçue pour rationaliser l’authentification, renforcer la sécurité et améliorer l’efficacité des flux de travail de votre équipe. Pour les entreprises en ligne, l’authentification unique est plus qu’une simple fonctionnalité agréable à utiliser. C’est un outil puissant qui peut vous aider à renforcer la sécurité de votre organisation et à améliorer les processus opérationnels.

L’intégration SSO avec le tableau de bord MyKinsta utilisant le langage SAML (Security Assertion Markup Language) est conçu spécifiquement dans ce but : il centralise le contrôle d’accès avec les principaux fournisseurs d’identité, automatise le processus d’onboarding via le provisionnement JIT, et renforce la sécurité de votre compte d’hébergement et des données de vos clients.

Cet article explore les aspects clés du SAML SSO. Vous apprendrez ce qu’il est et pourquoi il est non négociable pour l’adoption d’une politique de confiance zéro dans votre entreprise.

Il y a beaucoup de choses à couvrir, alors commençons !

Qu’est-ce que le SAML SSO et comment fonctionne-t-il ?

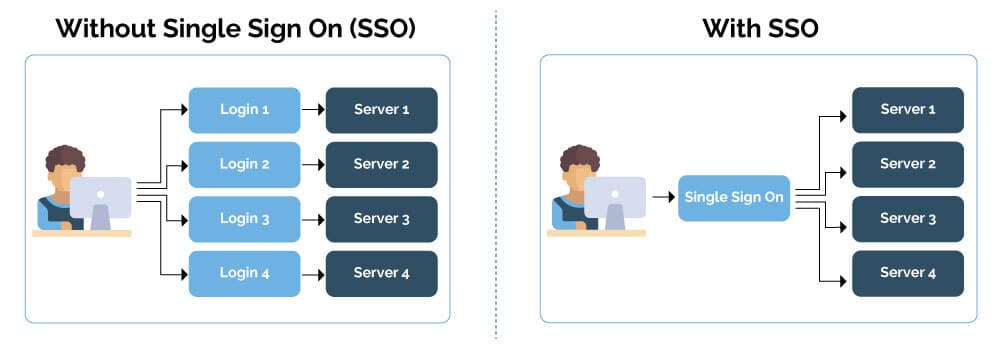

SAML SSO est un schéma d’authentification qui permet à un utilisateur de se connecter en toute sécurité à plusieurs applications ou services logiciels indépendants à l’aide d’un seul jeu d’identifiants. Les utilisateurs n’ont pas besoin de stocker ou de gérer plusieurs mots de passe pour différents services ; il leur suffit de se connecter à l’un d’entre eux pour accéder aux autres en toute sécurité.

Un système SSO comprend deux acteurs principaux : le fournisseur de services et le fournisseur d’identité.

- Le fournisseur de services est l’application, le service web ou la ressource à laquelle un utilisateur final souhaite accéder. Il peut s’agir d’un intranet, d’un CRM ou d’un service tiers.

- Le fournisseur d’identité (IdP) est un service ou un système qui crée, maintient et gère les informations d’identité et fournit des services d’authentification à des services tiers.

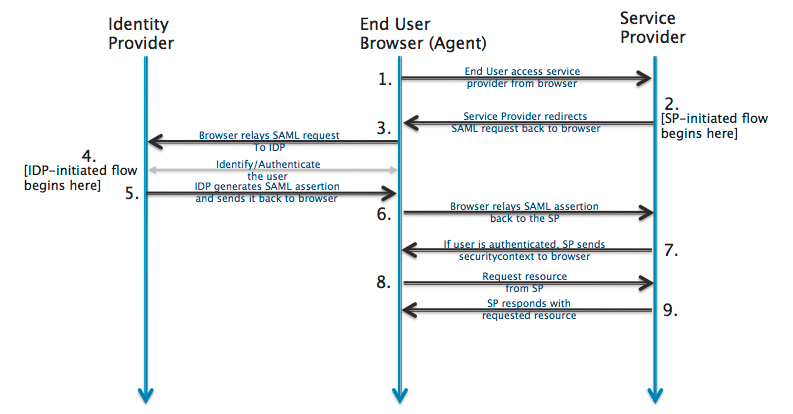

Voici comment cela fonctionne :

- Un utilisateur tente de se connecter à une application, telle qu’un site WordPress ou le tableau de bord de votre hébergeur.

- Si l’application (le SP) détecte que l’utilisateur n’est pas authentifié, elle le redirige vers le fournisseur d’identité.

- Le fournisseur d’identité invite alors l’utilisateur à se connecter à l’aide de ses informations d’identification.

- Le fournisseur d’identité vérifie les informations d’identification de l’utilisateur. Si elles sont correctes, il authentifie l’utilisateur et génère un jeton de sécurité.

- L’IdP envoie le jeton de sécurité au prestataire de services.

- Ce dernier reçoit le jeton, le valide et accorde l’accès à l’utilisateur.

Voici quelques IdP populaires :

- Microsoft Entra ID : Le service de gestion des identités et des accès de Microsoft basé sur le cloud. Conçu pour une intégration transparente avec les services Microsoft 365 et Azure, il peut être intégré à des milliers d’applications SaaS. Il prend en charge les protocoles SAML, OAuth 2.0 et OpenID Connect, ainsi qu’un large éventail de méthodes d’authentification.

- Google Identity Platform : Solution évolutive et sécurisée de gestion des identités et des accès basée sur l’infrastructure mondiale de Google. Elle prend en charge les protocoles d’authentification standard, tels que SAML, OAuth 2.0 et OpenID Connect.

- Okta : Un service de gestion des identités de niveau entreprise. Okta prend en charge les protocoles d’authentification les plus courants, tels que Kerberos, LDAP, OAuth 2.0, RADIUS et SAML.

- Auth0 : Faisant désormais partie d’Okta, Auth0 est une plateforme de gestion des identités et des accès qui offre aux développeurs une grande flexibilité et des options de personnalisation pour créer des applications sur mesure. Elle prend en charge les protocoles standard de l’industrie, notamment OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP, etc.

- Keycloak : Une solution de gestion des identités et des accès (IAM) open-source développée par Red Hat et publiée sous la licence Apache 2.0. Elle est basée sur des protocoles standard et prend en charge OpenID Connect, OAuth 2.0 et SAML.

SAML SSO vs connexion sociale

Le SAML SSO est souvent confondu avec la connexion sociale, mais il existe des différences essentielles entre les deux. La connexion sociale est une implémentation spécifique de l’authentification unique, mais elle présente des différences importantes et des cas d’utilisation spécifiques.

Comme le SAML SSO de Kinsta, la connexion sociale permet aux utilisateurs d’accéder à plusieurs services avec une seule identité gérée par un fournisseur d’identité. Avec la connexion sociale, le fournisseur d’identité (IdP) est un réseau social, tel que Facebook, Google ou GitHub.

Les deux systèmes d’authentification sont similaires en ce sens qu’ils utilisent des protocoles communs, tels que OAuth 2.0 et OpenID Connect, pour permettre l’authentification par l’intermédiaire d’un seul fournisseur de services. Dans les deux cas, l’expérience d’authentification et l’administration des identifiants d’accès sont considérablement améliorées, tout comme la sécurité du système et la productivité de l’équipe informatique.

Cependant, il existe des différences significatives entre les deux systèmes.

B2B vs B2C : Le SSO est un système d’authentification et de gestion des identités conçu principalement pour les entreprises. Le login social est un type de SSO destiné aux consommateurs et utilisé dans des applications ou des sites web tiers.

Plates-formes publiques ou IdP internes ou dédiées : Le type d’IdP est également différent. Pour la connexion sociale, l’IdP est un réseau social ou une plateforme publique. Pour le SSO d’entreprise, le fournisseur d’identité peut être un système interne ou un IdP dédié, comme Okta, Auth0 ou Microsoft Entra ID.

Accessibilité et contrôle : Les IdP de connexion sociale sont des plateformes grand public accessibles à toute personne disposant d’un compte et ne nécessitent pas de configuration complexe de la part d’une équipe informatique qualifiée.

À l’inverse, le SSO implique la configuration du système et la gestion de l’identité, qui relèvent de la responsabilité d’une organisation. L’organisation détermine les données à partager, les protocoles à utiliser et les politiques de sécurité à adopter (comme l’authentification à deux facteurs).

Partage des données : Avec la connexion sociale, les fournisseurs de services peuvent partager les données des utilisateurs en fonction des autorisations accordées.

En revanche, le SSO traditionnel ne partage que les données nécessaires à l’authentification et à l’autorisation, sans exposer d’informations personnelles.

Pourquoi le SSO est essentiel pour les organisations modernes

Le SSO est un élément clé de l’écosystème numérique actuel. Il renforce la sécurité, améliore l’expérience utilisateur et rationalise la gestion des utilisateurs.

Une sécurité solide

Le SSO centralise la gestion des identités dans un système sécurisé et spécialisé : l’IdP. En clair, grâce au SSO, votre site n’a plus besoin de gérer directement le processus d’authentification car cette responsabilité est déléguée à l’IdP. Cela réduit les risques liés à une mauvaise gestion des informations de connexion et des comptes. Voyons cela de plus près.

Mots de passe faibles : Avec le SSO, vous n’avez plus besoin de créer et de stocker plusieurs mots de passe sécurisés. Le seul ensemble d’informations d’identification dont vous avez besoin provient de l’IdP, qui a généralement des politiques de mot de passe claires et strictes, ce qui rend les choses beaucoup plus sûres.

Le bourrage d’identifiants : L’une des erreurs les plus courantes en matière de gestion des mots de passe consiste à utiliser le même mot de passe pour différents services en ligne. Cela peut accroître la vulnérabilité globale d’un système car, si un site est piraté, la même combinaison d’informations d’identification peut être utilisée pour accéder à d’autres sites. Ce type d’attaque est connu sous le nom de « credential stuffing ».

Grâce au SSO, les utilisateurs n’ont pas besoin de réutiliser les mêmes informations d’identification pour accéder à plusieurs services web. Lorsqu’un utilisateur se connecte à un service web via SSO, ce service ne reçoit ni ne stocke le mot de passe de l’utilisateur. Par conséquent, une attaque éventuelle n’exposerait pas les identifiants de connexion de vos utilisateurs. Cela réduit considérablement la surface d’attaque et élimine le risque de vol de mot de passe.

Que se passe-t-il si l’IdP est compromis ? L’IdP étant le seul point de dé-provisionnement, il est également le seul point de contrôle pour désactiver les comptes piratés. Dès qu’une violation est détectée, l’administrateur peut désactiver le compte, empêchant ainsi toute violation des applications connectées (SP).

Vol d’informations d’identification à partir de systèmes non sécurisés : Les sites web dont les mesures de sécurité sont insuffisantes peuvent stocker les mots de passe dans un format non crypté ou facilement réversible.

Avec le SSO, vous déléguez la responsabilité de la gestion et du stockage de vos informations d’identification à l’IdP, qui se spécialise dans le stockage sécurisé et utilise les meilleures pratiques de l’industrie pour la protection des informations d’identification.

Phishing et attaques « machine-in-the-middle » : Une attaque par hameçonnage est une tentative de vol d’informations sensibles, telles que des noms d’utilisateur, des mots de passe, des numéros de carte bancaire ou des coordonnées bancaires, en vue d’une utilisation ou d’une vente dans une intention malveillante. Un scénario similaire se produit dans le cas d’une attaque « machine-in-the-middle », où un attaquant s’insère dans le canal de communication entre deux appareils.

En général, les IdP offrent des fonctions de sécurité avancées, telles que l’authentification multifactorielle (MFA) et la détection des fraudes. Cela signifie que même si un utilisateur fournit ses informations d’identification à un acteur malveillant, un deuxième facteur d’authentification bloque l’accès. En outre, des protocoles sécurisés tels que SAML et OIDC protègent les communications entre les utilisateurs, les fournisseurs de services et les fournisseurs d’identité.

Inefficacité de l’onboarding et du de-provisioning : Lorsqu’un utilisateur quitte l’organisation, certains comptes peuvent rester inutilement actifs. Cela peut créer des points faibles dans la sécurité du système.

Avec le SSO, le processus de déprovisionnement est centralisé. La désactivation de l’utilisateur dans l’IdP bloque son accès à tous les services connectés.

Amélioration de l’expérience utilisateur

Avec SAML SSO, un seul login authentifie automatiquement les utilisateurs à travers tous les services, leur donnant accès à toutes les ressources de l’écosystème.

La productivité des membres de l’équipe s’en trouve également améliorée. Les utilisateurs peuvent passer rapidement d’une application à l’autre sans interruption, ce qui élimine le temps nécessaire à la saisie ou à la récupération des mots de passe. Moins de connexions signifie également moins d’erreurs d’authentification, moins de réinitialisations de mots de passe et moins de travail pour les services informatiques.

Pour les propriétaires d’entreprises en ligne, le SSO n’est pas seulement une fonctionnalité agréable à avoir ; c’est un outil stratégique qui a un impact direct sur la sécurité de l’entreprise et l’expérience de l’utilisateur.

Augmentation de la productivité et réduction des coûts d’exploitation

Le SSO SAML offre des avantages considérables en termes d’efficacité opérationnelle et de viabilité à long terme de l’entreprise :

Réduction de la charge des services informatiques : L’un des écueils les plus courants de la gestion des informations d’identification est que les utilisateurs oublient leur mot de passe ou tentent plusieurs fois de se connecter avec des informations d’identification incorrectes. Il en résulte souvent des demandes de support auprès des services informatiques pour réinitialiser les mots de passe. Ces demandes représentent un coût en termes de temps et de ressources.

En mettant en œuvre le SSO, les utilisateurs ne doivent gérer qu’un seul mot de passe. Il y a donc moins de demandes d’assistance et l’équipe informatique peut se concentrer sur des activités stratégiques, telles que l’innovation technologique et la sécurité de l’infrastructure.

Gestion simplifiée des utilisateurs : Dans les grandes organisations complexes, la gestion des utilisateurs est une tâche particulièrement lourde. Prenons l’exemple d’une entreprise qui utilise des dizaines d’applications différentes. Sans SSO, chaque fois qu’un nouveau membre de l’équipe rejoint l’organisation, il doit créer un nouveau compte pour chaque application utilisée.

Lorsqu’un employé quitte l’entreprise, vous devez supprimer son compte de tous ces services. Ce processus est fastidieux et le fait de laisser par inadvertance un compte utilisateur actif sur un service peut créer des failles de sécurité. Avec le SSO, vous n’avez plus à vous soucier de cela. Il suffit de créer un compte et l’utilisateur peut immédiatement accéder à tous les services.

Le dé-provisionnement est également rapide et sûr, car il suffit de supprimer un compte pour déconnecter l’utilisateur de tous les services de l’organisation.

Intégration simplifiée des services : La gestion des utilisateurs est un aspect important et complexe du développement d’applications. Chaque fois que vous introduisez un nouveau service dans votre organisation, vous devez développer un nouveau système d’authentification et de gestion des comptes utilisateurs.

Avec des protocoles de gestion des identités tels que SAML et OpenID Connect, l’intégration du SSO dans votre système est relativement simple car votre application n’a pas à gérer la gestion des identités, ce qui permet à votre service informatique de se concentrer sur les fonctions stratégiques de votre cœur de métier.

Contrôle d’accès centralisé : Avec de nombreux services utilisés, contrôler qui a accès à chacun de ces services est une tâche difficile pour les administrateurs informatiques.

SAML SSO résout ce problème en fournissant un point d’accès unique à tous les services. À partir d’un point central unique, les administrateurs peuvent surveiller l’accès et l’activité des utilisateurs, ainsi que détecter les failles de sécurité, le tout à partir d’un seul tableau de bord. Il en résulte une capacité accrue de contrôle de l’accès et un temps de réponse plus rapide en cas d’incident.

Authentification SAML SSO de Kinsta

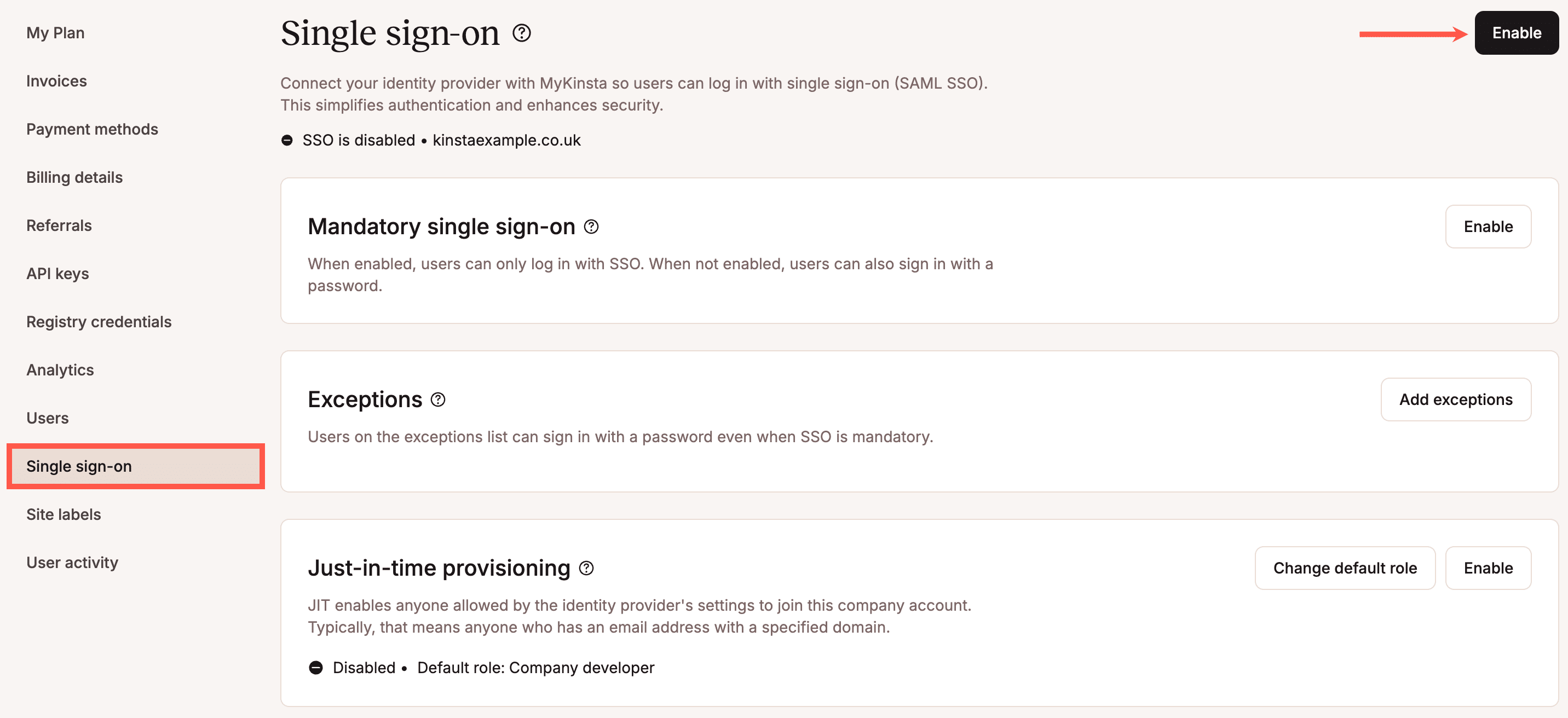

MyKinsta supporte le protocole SAML basé sur XML pour permettre l’échange sécurisé de données d’authentification et d’autorisation entre un IdP et un SP.

Cela signifie que les agences clientes de Kinsta peuvent ajouter une fonctionnalité d’authentification unique et de sécurité à leur tableau de bord d’hébergement.

L’utilisation du SSO avec MyKinsta est idéale pour les agences dont les équipes s’agrandissent, car elle élimine les tracas de la gestion manuelle des accès et rationalise l’ensemble du processus d’inscription, de gestion des utilisateurs et de désinscription.

Gestion centralisée des identités et contrôle granulaire des accès

En activant le SSO SAML de Kinsta, les agences peuvent combiner la gestion centralisée des identités avec le tableau de bord multi-utilisateurs de MyKinsta.

L’IdP agit comme une source unique de vérité. Ici, les agences décident quels membres de l’équipe peuvent accéder au compte de leur entreprise dans MyKinsta.

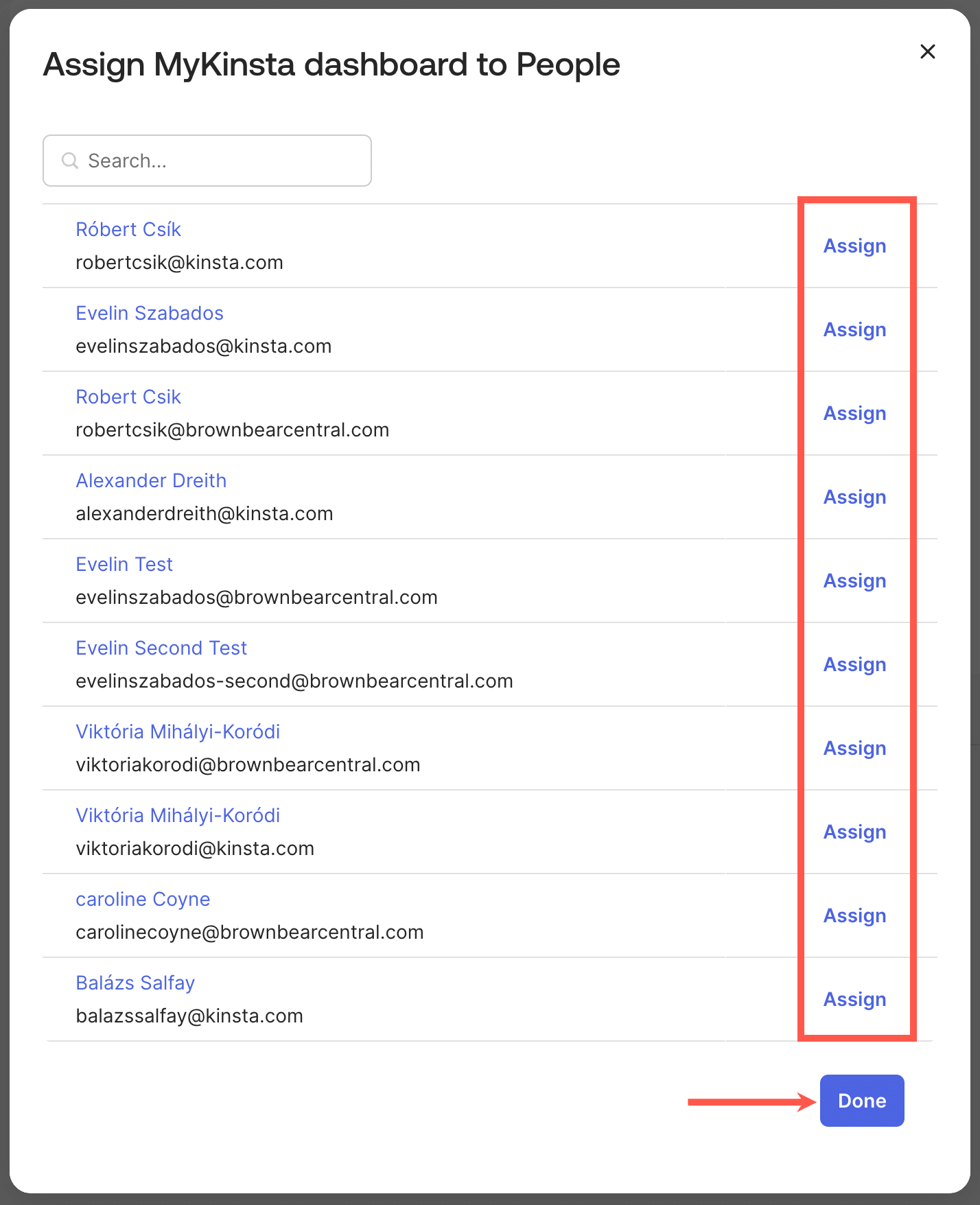

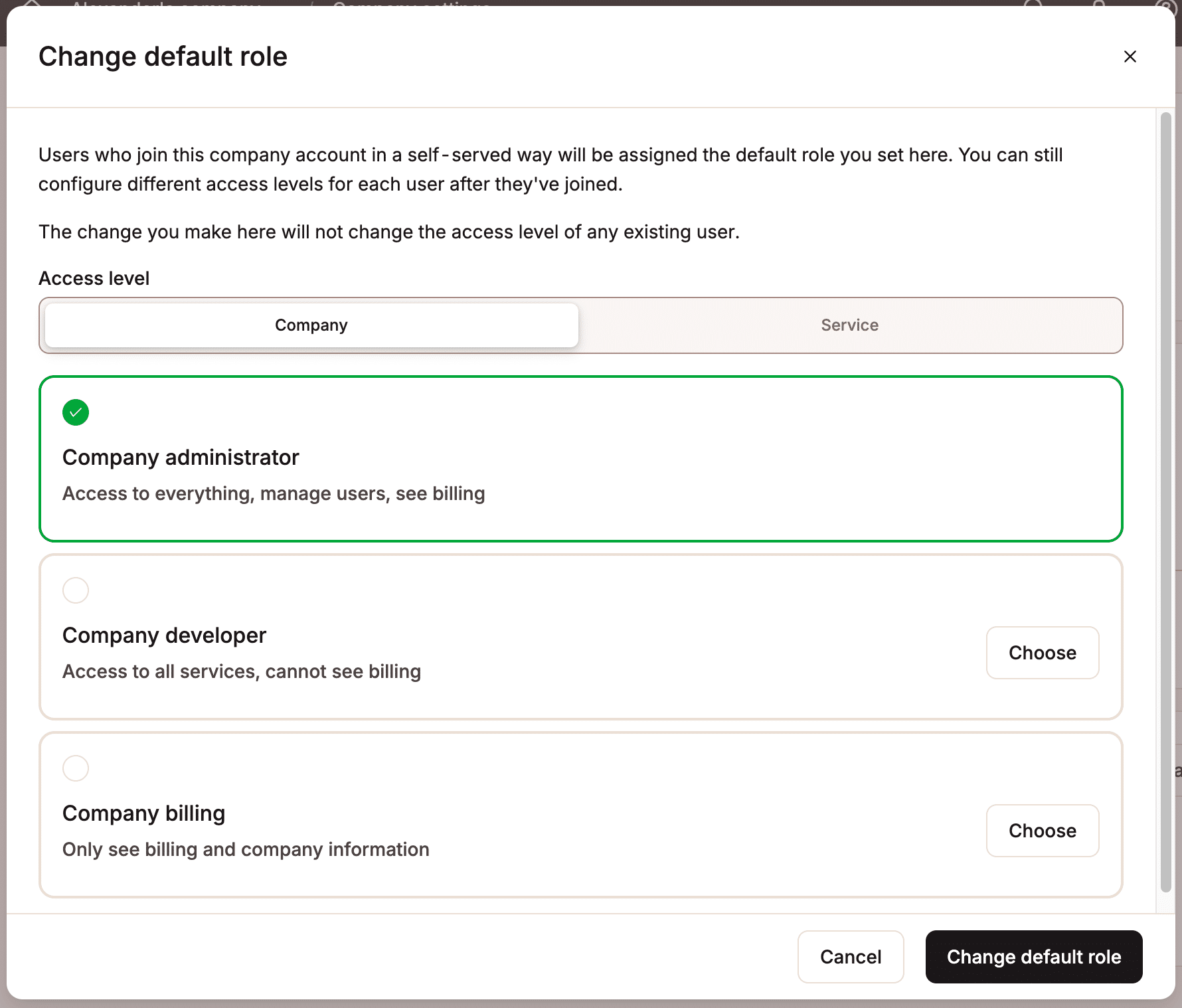

MyKinsta est votre centre de contrôle granulaire des utilisateurs. Lorsque les utilisateurs se connectent à MyKinsta, un rôle par défaut leur est attribué. Celui-ci peut être modifié ultérieurement par le propriétaire de l’entreprise ou les administrateurs.

L’activation du SAML SSO de Kinsta renforce la sécurité en protégeant votre compte d’agence avec les politiques de sécurité de l’IdP, y compris l’authentification multifactorielle et les exigences strictes en matière de mot de passe. De plus, les utilisateurs du compte de l’entreprise n’ont plus besoin d’utiliser leurs identifiants de connexion, ce qui minimise le risque de vol d’identifiants.

Approvisionnement juste à temps avec Kinsta SAML SSO

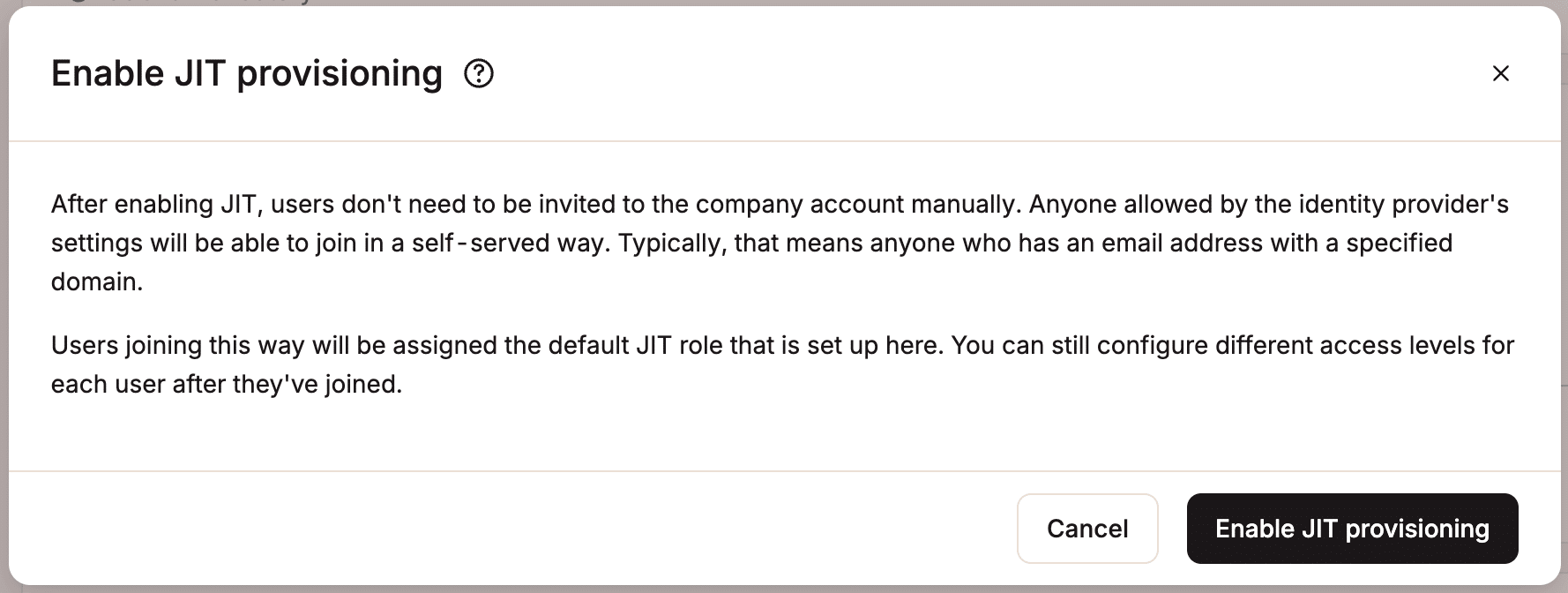

MyKinsta supporte le provisionnement juste à temps (Just In Time ou JIT), qui vous permet de créer automatiquement un nouveau compte utilisateur MyKinsta lorsqu’un utilisateur se connecte pour la première fois via SAML SSO.

Lorsque le provisionnement JIT est activé, les utilisateurs autorisés de l’IdP peuvent accéder directement à MyKinsta sans avoir besoin d’une invitation manuelle ou d’un compte utilisateur séparé. Cela signifie que les utilisateurs autorisés n’ont besoin que d’une adresse e-mail avec le domaine de votre entreprise pour accéder à votre compte MyKinsta.

Par défaut, les membres de l’équipe qui accèdent à MyKinsta via le JIT provisioning se voient attribuer le rôle de développeur de l’entreprise. Les propriétaires et administrateurs de l’entreprise peuvent changer le rôle d’un utilisateur après son adhésion ou modifier le rôle par défaut pour les nouveaux utilisateurs provisionnés par l’ECE avant que l’utilisateur n’adhère à l’entreprise.

En automatisant le processus d’intégration, les agences et autres organisations peuvent réduire de manière significative le temps et les efforts consacrés aux processus d’intégration et de gestion des utilisateurs. Cela leur permet de répondre rapidement aux demandes des clients en développant leur équipe avec un minimum d’efforts.

Dé-provisionnement efficace

Pour une organisation qui adopte une philosophie de confiance zéro, il est essentiel de révoquer rapidement et en toute sécurité l’accès des utilisateurs qui quittent l’organisation. Un dé-provisionnement efficace est également essentiel pour garantir la conformité avec les réglementations en matière de sécurité et de confidentialité des données.

Lorsqu’un utilisateur quitte l’organisation, l’administrateur de l’équipe doit supprimer le compte de l’utilisateur auprès du fournisseur d’identité. Cependant, lorsque le provisionnement JIT est activé, révoquer l’accès d’un utilisateur à l’IdP n’est pas suffisant, et vous devez le supprimer à la fois de l’IdP et de MyKinsta. Les supprimer simplement de l’IdP ne fonctionnera pas, car ils seront toujours en mesure d’accéder au compte de votre entreprise avec leurs informations d’identification MyKinsta.

Conformité réglementaire

Afin de se conformer aux réglementations en matière de sécurité et d’obtenir des certifications telles que SOC2 et ISO 27001, les organisations doivent démontrer qu’elles ont mis en place des mesures strictes de contrôle d’accès. L’adoption du SAML SSO de Kinsta assure la conformité à ces exigences car il garantit que les politiques de sécurité sont appliquées de manière cohérente à travers tous les services connectés.

Kinsta SAML SSO est également compatible avec des réglementations telles que le RGPD, car il suit l’accès aux données personnelles et assure le respect des principes de minimisation des données et de révocation de l’accès en temps voulu grâce à un dé-provisionnement rapide.

Résumé

La fonction d’authentification SAML SSO de Kinsta complète les capacités multi-utilisateurs du tableau de bord MyKinsta. Les agences peuvent rationaliser leurs flux de travail en combinant la gestion granulaire des utilisateurs pour le compte de l’entreprise avec la gestion de l’identité et de l’accès SSO, en automatisant une grande partie du processus d’intégration et en renforçant la sécurité du compte.

Les administrateurs de compte peuvent attribuer des rôles prédéfinis aux utilisateurs provisionnés, faire des exceptions au processus de provisionnement IdP et bloquer l’accès à des utilisateurs spécifiques. Pour les agences qui comptent des dizaines de développeurs et de membres d’équipe ayant des rôles différents, Kinsta SAML SSO est essentiel pour améliorer la sécurité, la flexibilité et l’efficacité opérationnelle.

Curieux d’essayer notre hébergement WordPress infogéré haut de gamme ? Essayez Kinsta gratuitement dès aujourd’hui!