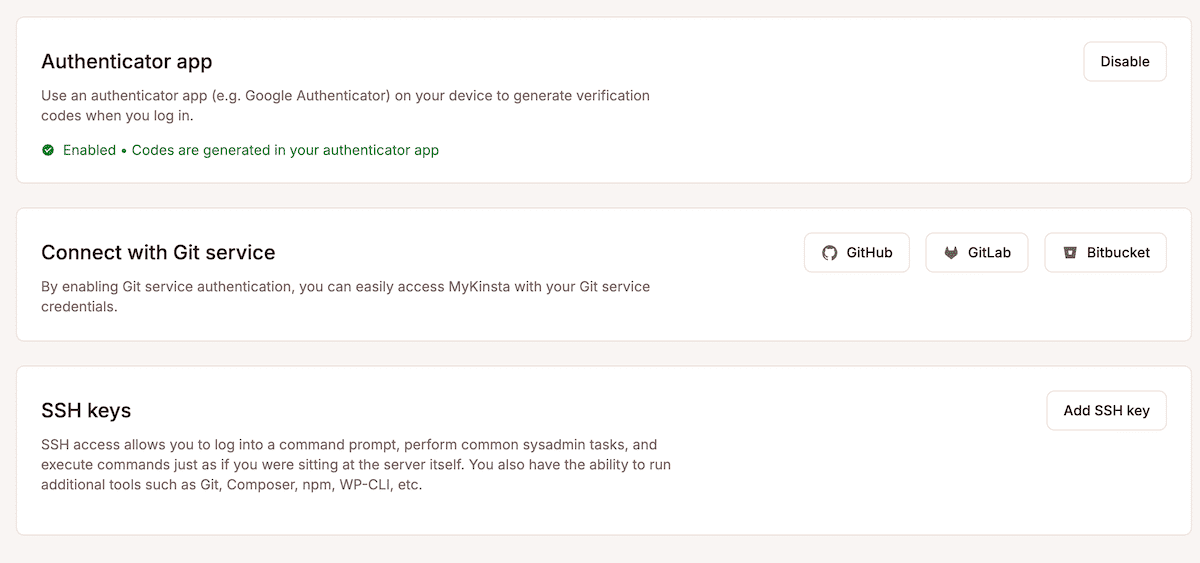

Vous disposez déjà d’une protection d’infrastructure de niveau entreprise grâce aux fonctions de sécurité natives de Kinsta via des conteneurs isolés, un WAF d’entreprise Cloudflare, la conformité SOC 2 de type II et l’authentification à deux facteurs (2FA) obligatoire de MyKinsta.

Cependant, la sécurité de l’infrastructure ne forme que la moitié de l’équation. Les flux de travail de sécurité WordPress sont nécessaires pour stopper les attaques sophistiquées qui ciblent directement la plateforme pour exploiter les vulnérabilités des extensions et compromettre vos informations d’identification.

Ce guide montre comment construire les flux de sécurité qui exploitent les capacités natives de Kinsta tout en mettant en œuvre certaines protections essentielles au niveau de WordPress.

Authentification à deux facteurs (2FA) pour les administrateurs, les clients et les équipes.

Kinsta impose l’authentification à deux facteurs pour l’accès à MyKinsta, ce qui est un excellent début pour sécuriser votre infrastructure d’hébergement. Cela protège les configurations des serveurs, la facturation, les outils de déploiement et tout ce que vous utilisez pour gérer vos serveurs et vos sites.

Cependant, WordPress fonctionne de manière indépendante. Par exemple, les attaquants ciblant wp-login.php contourneront entièrement MyKinsta. Même en verrouillant l’infrastructure de Kinsta, les identifiants WordPress valides donnent un accès immédiat au site à quiconque les possède, sans vérification supplémentaire.

Cette distinction s’avère cruciale : MyKinsta 2FA protège l’accès au compte d’hébergement (SSH, staging, sauvegardes, etc.), tandis que WordPress 2FA protège tout accès à la gestion du contenu. En tant que tel, vous avez besoin des deux couches pour protéger l’intégralité de votre site.

Mise en œuvre de WordPress 2FA avec la protection de l’infrastructure de Kinsta

L’utilisation d’une extension pour ajouter 2FA à votre site web est une étape presque nécessaire. Il existe de nombreuses options disponibles chez certains des principaux développeurs de WordPress. La première option est Two-Factor, de l’équipe de WordPress.org.

Il s’agit d’une solution simple qui propose des mots de passe uniques basés sur le temps (TOTP), le 2e facteur universel FIDO (U2F), des codes d’e-mail et même une configuration factice pour les tests. Il existe également une foule d’actions et de filtres pour une meilleure intégration.

Pour les autres options, vous avez une foule de solutions :

- Vous pouvez configurer l’extension WP 2FA de Melapress pour appliquer le 2FA à tous les rôles d’utilisateurs tout en offrant des délais de grâce pour l’onboarding. L’extension prend en charge les applications TOTP (telles que Google Authenticator et Authy), les codes de messagerie et les méthodes de sauvegarde. La fonctionnalité Premium ajoute des appareils de confiance et la marque blanche.

- Wordfence Login Security est un dérivé de l’extension principale, qui fournit une authentification autonome sans la suite de sécurité complète. Il se souvient des appareils pendant 30 jours et inclut reCAPTCHA v3. L’extension fonctionne également avec des pages de connexion personnalisées et XML-RPC, ce qui est essentiel pour les applications mobiles et la publication à distance.

- L’extension miniOrange SSO est idéale pour les environnements d’entreprise car elle connecte WordPress à des fournisseurs d’identité tels que Azure AD, Google Workspace et Okta. Les groupes de l’annuaire correspondent aussi automatiquement aux rôles de WordPress, de sorte que le marketing obtient l’accès à l’éditeur, le support reçoit les privilèges du contributeur, et ainsi de suite.

De plus, ces extensions sont toutes gratuites et ont des temps de configuration rapides.

Mise en place d’alertes en temps réel à l’aide de webhooks et de la surveillance

Kinsta propose une surveillance de l’infrastructure en tant que service de base : Vérification du temps de fonctionnement toutes les trois minutes à partir de dix sites mondiaux, détection des anomalies de performance et notifications par e-mail en cas de panne. Il y a aussi le journal d’activité qui suit toutes les actions administratives avec des horodatages et l’attribution de l’utilisateur.

Cependant, les évènements liés à WordPress nécessitent une surveillance et un enregistrement supplémentaires pour compléter la surveillance de l’infrastructure de Kinsta.

Melapress propose une excellente solution avec WP Activity Log. Elle capture les évènements spécifiques à WordPress avec un impact minimal sur les performances de l’environnement optimisé de Kinsta.

En utilisant l’extension, vous pouvez configurer des alertes pour les évènements de sécurité critiques tels que la création d’un nouvel utilisateur, les tentatives de connexion échouées, les installations d’extensions ou de thèmes, et même les modifications de fichiers centraux.

À l’aide des webhooks, vous pouvez même connecter les alertes aux outils de flux de travail de votre équipe. Par exemple, si vous créez un webhook entrant Slack, vous pouvez ensuite configurer WP Activity Log pour qu’elle envoie des notifications structurées :

{

"event_type": "user_privilege_escalation",

"severity": "critical",

"user_affected": "[email protected]",

"role_change": "editor_to_administrator",

"timestamp": "2025-08-10T14:30:00Z",

"site": "client-production.kinsta.cloud"

}

La charge utile identifiera l’utilisateur qui effectue l’action et vous permettra d’évaluer et de répondre rapidement. En plus de cela, vous pouvez mettre en place d’autres outils pour vous aider dans la surveillance de la sécurité :

- Main WP regroupe les évènements de sécurité de l’ensemble de votre portfolio afin que vous puissiez le déployer sur un site Kinsta dédié pour surveiller l’ensemble de vos sites. L’extension Activity Log transmet les évènements aux plateformes SIEM pour les opérations de sécurité de l’entreprise.

- Patchstack assure la surveillance des vulnérabilités avec des alertes en temps réel. Lorsque des vulnérabilités affectent vos sites, vous recevez une notification immédiate avec des conseils de remédiation. Le test des correctifs est un excellent cas d’utilisation pour les environnements de staging de Kinsta avant le déploiement vers la production.

Lorsque vous configurez la conservation de vos journaux, commence par 30 jours pour le GDPR, 90 jours pour le PCI DSS et un an pour l’HIPAA. Pour une conservation à long terme, c’est aussi une bonne idée d’exporter les journaux vers Google Cloud Storage.

Utiliser WP-CLI et Kinsta pour auditer votre sécurité

Chaque environnement Kinsta comprend WP-CLI préinstallé et accessible par SSH. Cela permet un audit de sécurité et une réponse d’urgence rapides, qui prendraient des heures avec d’autres interfaces.

Les ressources du développeur WordPress pour WP-CLI peuvent vous aider à réaliser des audits systématiques en exploitant des commandes spécifiques. Par exemple, la commande wp user list filtre par rôle, tandis que les requêtes de base de données trouvent des modèles temporels :

#!/bin/bash

# Monthly user security audit

echo "=== Administrator Accounts ==="

wp user list --role=administrator --fields=ID,user_login,user_email --format=table

echo "=== Recently Created Users ==="

wp db query "SELECT user_login, user_registered FROM wp_users

WHERE user_registered > DATE_SUB(NOW(), INTERVAL 30 DAY)"

Le script identifie les risques de sécurité dans votre base d’utilisateurs, tels que les comptes d’administrateurs non autorisés et les modèles de création d’utilisateurs suspects.

La commande wp core verify-checksums permet de vérifier les fichiers du noyau de WordPress par rapport aux sommes de contrôle officielles. Cela permet de détecter les modifications non autorisées qui pourraient indiquer une compromission :

#!/bin/bash

# Daily integrity check

core_check=$(wp core verify-checksums 2>&1)

if echo "$core_check" | grep -v "Success"; then

echo "Alert: Core files modified"

# Send notification to team

fi

Cependant, lorsque la compromission se produit en de rares occasions, vous pouvez mettre en place un script de verrouillage pour neutraliser les menaces tout en préservant les preuves :

#!/bin/bash

# Emergency lockdown script

# Step 1: Preserve evidence

echo "Creating forensic backup..."

wp db export emergency_backup.sql

tar czf site_snapshot.tar.gz ~/public

# Step 2: Block public access

echo "Enabling maintenance mode..."

wp maintenance-mode activate

# Step 3: Revoke admin privileges

echo "Removing administrative access..."

wp user list --role=administrator --field=ID | while read userid;

do

wp user set-role $userid subscriber

echo "Revoked admin: User ID $userid"

done

# Step 4: Force re-authentication

echo "Invalidating all sessions..."

wp config shuffle-salts

Chaque étape a un but précis : elle préserve les preuves de la violation pour l’enquête, empêche l’accès pour stopper tout dommage supplémentaire, révoque les privilèges pour neutraliser la menace et invalide la session pour forcer la réauthentification.

Supervision multisite avec MyKinsta et des tableaux de bord externes

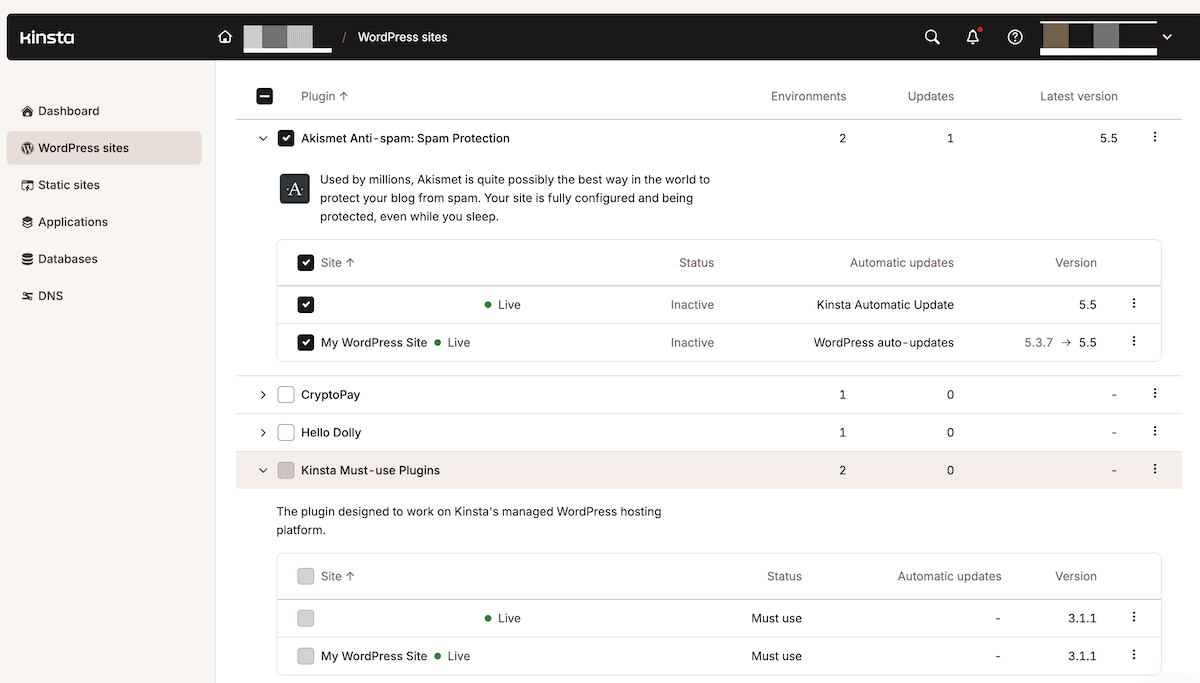

La gestion de dizaines de sites WordPress nécessite souvent de combiner les contrôles de l’infrastructure de MyKinsta avec les plateformes de gestion WordPress. MyKinsta propose des actions groupées telles que des mises à jour, des sauvegardes et des vidages de cache sur l’ensemble de votre portfolio (soutenues par le journal d’activité).

Les fonctionnalités natives de Kinsta seront au cœur de vos fondements en matière de sécurité :

- Actions groupées pour des opérations simultanées sur plusieurs sites.

- Enregistrement des activités pour des pistes d’audit complètes.

- Libellés personnalisés pour organiser les sites par client ou par niveau de sécurité.

- Accès à l’API pour un contrôle programmatique.

Vous pouvez également l’étendre à d’autres plateformes de gestion WordPress :

- MainWP peut vous apporter plus qu’une simple fonctionnalité de journalisation. Il peut fonctionner sur votre plan Kinsta et vous aider à gérer votre portfolio en tant que sites « enfants ». L’outil propose une analyse des vulnérabilités, une gestion centralisée des extensions, une surveillance de l’intégrité des fichiers, un durcissement groupé et des capacités supplémentaires.

- ManageWP fonctionne comme une solution SaaS (Software as a Service) pour WordPress Multisite et se connecte par l’intermédiaire d’une extension Worker. Son offre premium ajoute l’analyse en temps réel et la création de rapports en marque blanche.

Vous pouvez même envisager d’utiliser l’API de Kinsta pour créer des tableaux de bord de sécurité personnalisés. Voici une façon simple et dépouillée de commencer :

// Kinsta API security monitoring

async function checkSitesSecurity() {

const response = await fetch('https://api.kinsta.com/v2/sites', {

headers: {

'Authorization': `Bearer ${process.env.KINSTA_API_KEY}`

}

});

const sites = await response.json();

// Check each site's security status

return sites.map(site => ({

name: site.name,

ssl_active: site.ssl?.status === 'active',

php_current: parseFloat(site.php_version) >= 8.0,

backup_recent: site.backups?.[0]?.created_at > Date.now() - 86400000

}));

}

Cependant, lorsque vous mettez cela en place, vous devez vous assurer de surveiller les indicateurs clés de sécurité de l’infrastructure : vérification des statuts SSL, des versions PHP et de la récence des sauvegardes.

Développer la transparence de la sécurité face aux clients

Indépendamment de ce que vous mettez en œuvre, les clients veulent et ont besoin de preuves que leur investissement leur apporte une protection. Une politique de transparence en matière de sécurité renforce la confiance et justifie les contrats de maintenance mis en place.

La structure et la présentation de vos rapports dépendent de vous. Cependant, il est préférable d’inclure des analyses et des mesures pour démontrer la sécurité de l’infrastructure et des applications. Par exemple, vous pouvez fournir des mesures d’infrastructure à partir de Kinsta :

- Pourcentage de disponibilité et historique des incidents.

- Tentatives de DDoS bloquées par Cloudflare.

- Statut des certificats SSL et dates de renouvèlement.

- Taux de réussite des sauvegardes et disponibilité.

- Version de PHP et correctifs de sécurité.

À partir de WordPress, vous pouvez saisir vos mesures :

- Le nombre d’échecs de tentatives de connexion bloquées.

- Les vulnérabilités que vous avez découvertes et patchées.

- Suivi des changements de privilèges des utilisateurs.

- Résultats de la vérification de l’intégrité des fichiers.

- Les résultats des analyses de sécurité.

Selon le rapport dont vous avez besoin, il peut également être utile d’inclure des mesures commerciales. Par exemple, il peut énumérer les revenus que vous avez protégés pendant les attaques, la façon dont vous avez maintenu la conformité, la disponibilité du site, et bien d’autres choses encore.

Certains clients peuvent avoir besoin d’une visibilité en temps réel, ce qui peut être plus simple à mettre en œuvre que vous ne le pensez. Par exemple, en utilisant le système de rôles et de capacités de WordPress, vous pouvez créer des protocoles d’accès restreints :

/**

* Create client security viewer role

* Based on WordPress Roles and Capabilities documentation

*/

function create_security_viewer_role() {

remove_role('security_viewer');

add_role('security_viewer', 'Security Viewer', array(

'read' => true,

'view_security_reports' => true,

'view_activity_logs' => true

));

}

add_action('init', 'create_security_viewer_role');

/**

* Restrict viewer access to sensitive areas

*/

function restrict_viewer_access() {

$user = wp_get_current_user();

if (in_array('security_viewer', $user->roles)) {

$restricted = array('plugins.php', 'themes.php', 'users.php');

$current = basename($_SERVER['SCRIPT_NAME']);

if (in_array($current, $restricted)) {

wp_redirect(admin_url('index.php'));

exit;

}

}

}

add_action('admin_init', 'restrict_viewer_access');

Le résultat final de cette mise en œuvre crée un rôle de visualiseur avec des capacités limitées. Cela vous permet d’offrir une surveillance de la sécurité en temps réel aux clients tout en empêchant toute modification critique pendant qu’ils naviguent.

Résumé

La mise en place de flux de sécurité WordPress efficaces sur Kinsta nécessite des protections au niveau de l’infrastructure et de l’application.

Kinsta fournit la base grâce à sa technologie de conteneurs isolés, au WAF de Cloudflare, au 2FA obligatoire et à la fonctionnalité de surveillance. Les flux de travail au niveau de WordPress ont besoin d’extensions supplémentaires pour combler les lacunes, mais une architecture de sécurité complète est plus que possible.

Certains de ces outils s’intègrent également de manière transparente à l’infrastructure de Kinsta. Par exemple, vous pouvez avoir WP-CLI sur chaque serveur, des API pour l’automatisation et des opérations groupée pour plus d’efficacité.

Si vous êtes prêt à construire des flux de travail de sécurité WordPress de niveau entreprise, explorez l’hébergement WordPress infogéré de Kinsta et découvrez comment une infrastructure appropriée rend la sécurité gérable à l’échelle.