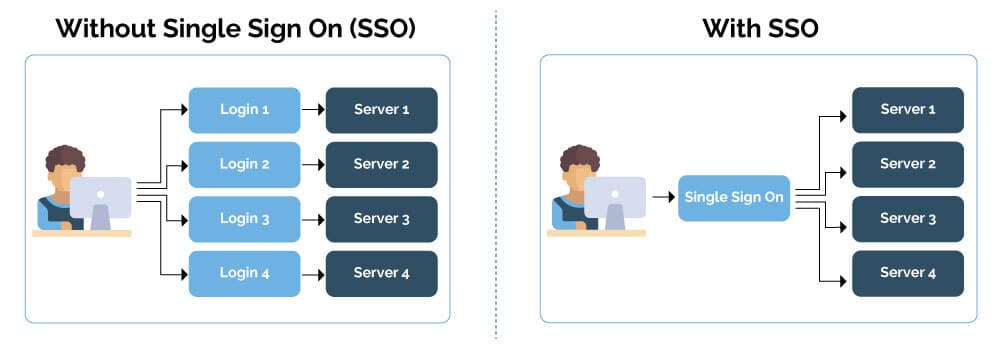

Le organizzazioni si affidano quotidianamente a innumerevoli applicazioni e servizi online, ognuno dei quali richiede diversi login, rendendo la gestione delle password una sfida sempre più impegnativa.

Forse il tuo team utilizza quotidianamente un CRM, una intranet, una chat di lavoro e altri servizi di terze parti, come la dashboard del provider di hosting. Se tutto ciò ti suona familiare, probabilmente hai bisogno di un sistema di autenticazione centralizzato che permetta ai membri del team di utilizzare le stesse credenziali di accesso su numerosi siti web e piattaforme.

È qui che entra in gioco il Single Sign-On (SSO), una soluzione progettata per semplificare l’autenticazione, aumentare la sicurezza e migliorare l’efficienza dei flussi di lavoro dei team. Per le aziende online, l’SSO è più di una semplice funzione in più da avere. È uno strumento potente che può aiutare a rafforzare la sicurezza di un’organizzazione e a migliorare i processi aziendali.

L’integrazione SSO con la dashboard di MyKinsta tramite il Security Assertion Markup Language (SAML) è stata progettata appositamente per questo scopo: centralizza il controllo degli accessi con i principali Identity Provider, automatizza il processo di onboarding tramite il JIT provisioning e rafforza la sicurezza del tuo account di hosting e dei dati dei tuoi clienti.

Questo articolo esplora il SAML SSO nei suoi aspetti principali. Scoprirai cos’è e perché è indispensabile per adottare un modello di sicurezza di fiducia zero nella tua azienda.

C’è molto da dire, quindi iniziamo!

Cos’è e come funziona SAML SSO

SAML SSO è uno schema di autenticazione che consente a un utente di accedere in modo sicuro a più applicazioni o servizi software indipendenti utilizzando un unico set di credenziali. Gli utenti non devono memorizzare o gestire più password per diversi servizi; devono solo accedere a uno di essi per accedere agli altri in modo sicuro.

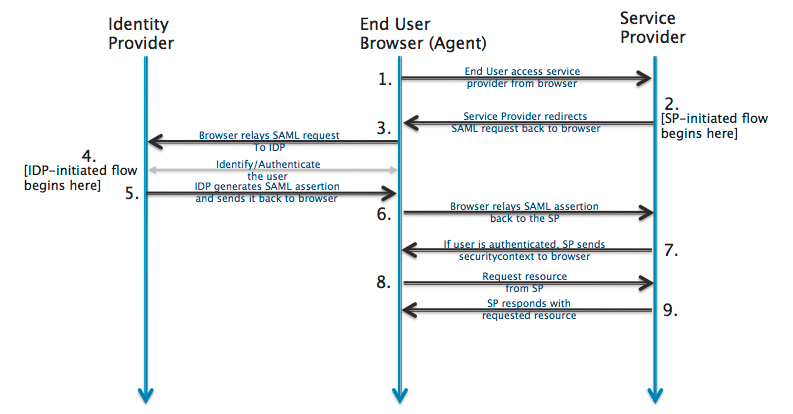

Un sistema SSO ha due attori chiave: il fornitore di servizi e il fornitore di identità.

- Il fornitore di servizi (Service Provider, SP) è l’applicazione, il servizio web o la risorsa a cui l’utente finale vuole accedere. Può essere una intranet, un CRM o un servizio di terze parti.

- L’identity provider (IdP) è un servizio o un sistema che crea, mantiene e gestisce le informazioni sull’identità e fornisce servizi di autenticazione a servizi di terze parti.

Ecco come funziona:

- Un utente tenta di accedere a un’applicazione, come un sito web WordPress o la dashboard del provider di hosting.

- Se l’applicazione (l’SP) rileva che l’utente non è autenticato, lo reindirizza all’Identity Provider.

- L’IdP chiede all’utente di accedere con le proprie credenziali.

- L’IdP verifica le credenziali dell’utente. Se sono corrette, l’IdP autentica l’utente e genera un token di sicurezza.

- L’IdP invia il token di sicurezza all’SP.

- L’SP riceve il token, lo convalida e concede l’accesso all’utente.

Ecco alcuni IdP popolari:

- Microsoft Entra ID. Il servizio di gestione degli accessi e delle identità basato sul cloud di Microsoft. Progettato per una perfetta integrazione con i servizi Microsoft 365 e Azure, può essere integrato con migliaia di applicazioni SaaS. Supporta i protocolli SAML, OAuth 2.0 e OpenID Connect, oltre a un’ampia gamma di metodi di autenticazione.

- Google Identity Platform. Una soluzione scalabile e sicura per la gestione delle identità e degli accessi basata sull’infrastruttura globale di Google. Supporta i protocolli di autenticazione standard del settore, come SAML, OAuth 2.0 e OpenID Connect.

- Okta. Un servizio di gestione delle identità di livello aziendale. Okta supporta i protocolli di autenticazione più comuni, come Kerberos, LDAP, OAuth 2.0, RADIUS e SAML.

- Auth0. Ora parte di Okta, Auth0 è una piattaforma di gestione delle identità e degli accessi con una grande flessibilità e possibilità di personalizzazione per gli sviluppatori che possono creare applicazioni personalizzate. Supporta i protocolli standard del settore, tra cui OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP e altri ancora.

- Keycloak. Una soluzione open-source per la gestione dell’identità e dell’accesso (IAM) sviluppata da Red Hat e rilasciata sotto la licenza Apache 2.0. Si basa su protocolli standard e supporta OpenID Connect, OAuth 2.0 e SAML.

SAML SSO vs social login

SAML SSO viene spesso confuso con il social login, ma ci sono differenze fondamentali tra i due. Il social login è un’implementazione specifica del single sign-on, ma presenta importanti differenze e casi d’uso specifici.

Simile al SAML SSO di Kinsta, il social login consente agli utenti di accedere a più servizi con un’unica identità gestita da un identity provider. Con il social login, l’identity provider (IdP) è un social network, come Facebook, Google o GitHub.

I due sistemi di autenticazione sono simili in quanto entrambi utilizzano protocolli comuni, come OAuth 2.0 e OpenID Connect, per consentire l’autenticazione attraverso un unico fornitore di servizi. In entrambi gli scenari, l’esperienza di autenticazione e la gestione delle credenziali di accesso risultano notevolmente migliorate, così come la sicurezza del sistema e la produttività del team IT.

Tuttavia, esistono differenze significative tra i due sistemi.

B2B vs B2C: l’SSO è un sistema di autenticazione e gestione delle identità progettato principalmente per le aziende. Il social login è un tipo di SSO orientato ai consumatori e utilizzato in applicazioni o siti web di terze parti.

Piattaforme pubbliche vs IdP interni o dedicati: anche il tipo di IdP è diverso. Per il social login, l’IdP è un social network o una piattaforma pubblica. Per l’SSO aziendale, l’identity provider può essere un sistema interno o un IdP dedicato, come Okta, Auth0 o Microsoft Entra ID.

Accessibilità e controllo: gli IdP di social login sono piattaforme consumer accessibili a chiunque abbia un account e non richiedono una configurazione complessa da parte di un team IT specializzato.

Al contrario, l’SSO implica la configurazione del sistema e la gestione delle identità, che rientrano nelle responsabilità di un’organizzazione. L’organizzazione determina quali dati condividere, quali protocolli utilizzare e quali politiche di sicurezza adottare (come l’autenticazione a due fattori).

Condivisione dei dati: con il social login, i fornitori di servizi possono condividere i dati degli utenti in base alle autorizzazioni concesse.

D’altra parte, l’SSO tradizionale condivide solo i dati necessari per l’autenticazione e l’autorizzazione senza esporre le informazioni personali.

Perché l’SSO è essenziale per le organizzazioni moderne

L’SSO è un elemento chiave nell’ecosistema digitale di oggi. Aumenta la sicurezza, migliora l’esperienza degli utenti e ne semplifica la gestione.

Sicurezza solida

L’SSO centralizza la gestione delle identità in un sistema sicuro e specializzato: l’IdP. In parole povere, grazie all’SSO il tuo sito non deve più gestire direttamente il processo di autenticazione perché questa responsabilità è delegata all’IdP. In questo modo si riducono i rischi legati a una gestione scorretta delle informazioni di login e degli account. Diamo un’occhiata più da vicino.

Password deboli. Con l’SSO non è più necessario creare e conservare diverse password sicure. L’unica serie di credenziali di cui si ha bisogno è quella dell’IdP, che di solito ha politiche di password chiare e rigorose, il che rende tutto molto più sicuro.

Imbottimento di credenziali. Uno degli errori più comuni nella gestione delle password è quello di utilizzare la stessa password per diversi servizi online. Questo può aumentare la vulnerabilità complessiva di un sistema perché, se un sito viene violato, la stessa combinazione di credenziali può essere utilizzata per accedere ad altri siti. Questo tipo di attacchi è noto come credential stuffing.

Grazie all’SSO, gli utenti non devono riutilizzare le stesse credenziali per accedere a più servizi web. Quando un utente accede a un servizio web tramite SSO, tale servizio non riceve né memorizza la password dell’utente. Pertanto, un eventuale attacco non esporrebbe le credenziali di accesso degli utenti. Questo riduce drasticamente la superficie di attacco, eliminando il rischio di furto della password.

Cosa succede se l’IdP viene compromesso? Poiché l’IdP è l’unico punto di de-provisioning, è anche l’unico punto di controllo per disabilitare gli account violati. Non appena viene rilevata una violazione, l’amministratore può disabilitare l’account, evitando che tutte le applicazioni collegate (SP) vengano violate.

Furto di credenziali da sistemi non sicuri. I siti web con misure di sicurezza deboli possono memorizzare le password in un formato non criptato o facilmente reversibile.

Con l’SSO, deleghi la responsabilità della gestione e dell’archiviazione delle credenziali all’IdP, che è specializzato nell’archiviazione sicura e adotta le migliori pratiche del settore per la protezione delle credenziali.

Attacchi di phishing e machine-in-the-middle. Un attacco di phishing è un tentativo di rubare informazioni sensibili, come nomi utente, password, numeri di carte di credito o dati bancari, per usarli o venderli con intenti malevoli. Uno scenario simile si verifica con un attacco machine-in-the-middle, in cui un aggressore si inserisce nel canale di comunicazione tra due dispositivi.

In genere, gli IdP offrono funzioni di sicurezza avanzate, come l’autenticazione a più fattori (multi-factor authentication, MFA) e il rilevamento delle frodi. Ciò significa che anche se un utente fornisce le proprie credenziali a un malintenzionato, un secondo fattore di autenticazione blocca l’accesso. Inoltre, protocolli sicuri come SAML e OIDC proteggono le comunicazioni tra utenti, fornitori di servizi e identity provider.

Onboarding e de-provisioning inefficienti. Quando un utente lascia l’organizzazione, alcuni account possono rimanere inutilmente attivi. Questo può creare punti deboli nella sicurezza del sistema.

Con l’SSO, il processo di de-provisioning è centralizzato. La disabilitazione dell’utente nell’IdP blocca il suo accesso a tutti i servizi connessi.

Esperienza utente migliorata

Con SAML SSO, un unico login autentica automaticamente gli utenti in tutti i servizi, garantendo loro l’accesso a tutte le risorse dell’ecosistema.

Questo aumenta anche la produttività dei membri del team. Gli utenti possono passare rapidamente da un’applicazione all’altra senza interruzioni, eliminando il tempo necessario per inserire o recuperare le password. Meno accessi significano anche meno errori di autenticazione, meno reimpostazioni di password e meno lavoro per i reparti IT.

Per i proprietari di aziende online, l’SSO non è solo una funzione piacevole da avere: è uno strumento strategico che ha un impatto diretto sulla sicurezza aziendale e sull’esperienza degli utenti.

Aumento della produttività e riduzione dei costi operativi

SAML SSO offre notevoli vantaggi in termini di efficienza operativa e sostenibilità aziendale a lungo termine:

Riduzione del carico sui reparti IT. Una delle insidie più comuni della gestione delle credenziali è che gli utenti dimenticano la password o fanno più tentativi di accesso con credenziali errate. Questo comporta spesso richieste di assistenza ai reparti IT per il ripristino delle password. Queste richieste rappresentano un costo in termini di tempo e risorse.

Implementando l’SSO, gli utenti devono gestire una sola password. Di conseguenza, le richieste di assistenza diminuiscono e il team IT può concentrarsi su attività strategiche, come l’innovazione tecnologica e la sicurezza dell’infrastruttura.

Gestione semplificata degli utenti. Nelle organizzazioni grandi e complesse, la gestione degli utenti è un compito particolarmente gravoso. Considera un’azienda che utilizza decine di applicazioni diverse. Senza SSO, ogni volta che un nuovo membro del team si unisce all’organizzazione, deve creare un nuovo account per ogni applicazione in uso.

Quando un dipendente lascia l’azienda, è necessario cancellare il suo account da tutti i servizi. Questo processo è macchinoso e lasciare inavvertitamente un account utente attivo su un servizio può creare delle falle nella sicurezza. Con l’SSO, non c’è bisogno di preoccuparsi di questo. Basta creare un unico account e l’utente potrà accedere immediatamente a tutti i servizi.

Anche il de-provisioning è veloce e sicuro perché basta eliminare un solo account per disconnettere l’utente da tutti i servizi dell’organizzazione.

Integrazione semplificata dei servizi. La gestione degli utenti è un aspetto importante e complesso dello sviluppo di un’applicazione. Ogni volta che introduci un nuovo servizio nella tua organizzazione, devi sviluppare un nuovo sistema per l’autenticazione e la gestione degli account utente.

Con i protocolli di gestione delle identità come SAML e OpenID Connect, l’integrazione dell’SSO nel sistema è relativamente semplice perché l’applicazione non deve occuparsi della gestione delle identità, consentendo al tuo reparto IT di concentrarsi sulle caratteristiche strategiche del core business.

Controllo centralizzato degli accessi. Con molti servizi in uso, controllare chi ha accesso a ciascuno di essi è un compito impegnativo per gli amministratori IT.

SAML SSO risolve questo problema fornendo un unico punto di accesso a tutti i servizi. Da un unico punto centrale, gli amministratori possono monitorare l’accesso e l’attività degli utenti e individuare le falle nella sicurezza, il tutto da un’unica dashboard. Il risultato è una maggiore capacità di controllo degli accessi e tempi di risposta più rapidi in caso di incidenti.

Autenticazione SAML SSO di Kinsta

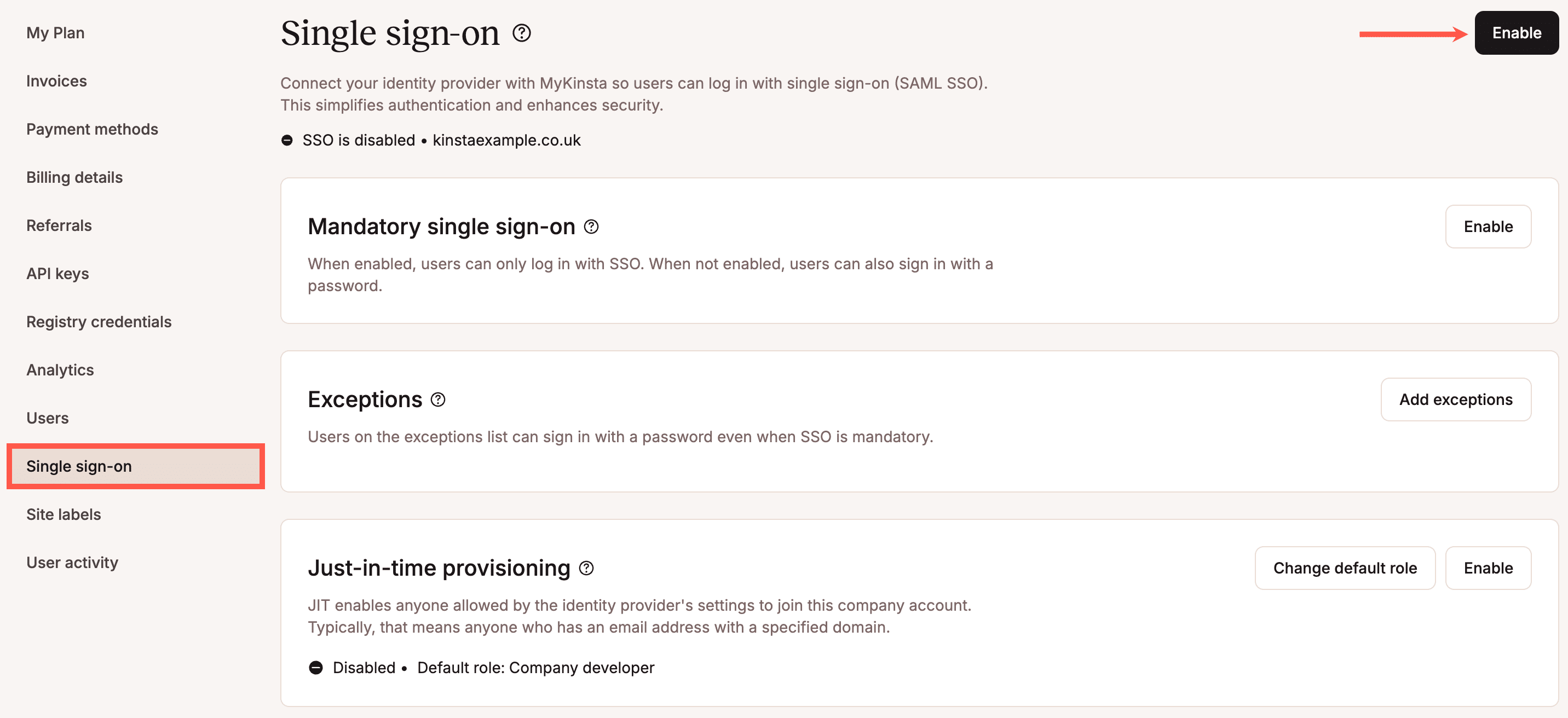

MyKinsta supporta il protocollo SAML basato su XML per consentire lo scambio sicuro di dati di autenticazione e autorizzazione tra un IdP e un SP.

Ciò significa che le agenzie clienti di Kinsta possono aggiungere funzionalità di single sign-on e sicurezza al loro cruscotto di hosting.

L’utilizzo dell’SSO con MyKinsta è ideale per le agenzie con team in crescita, in quanto elimina il fastidio della gestione manuale degli accessi e semplifica l’intero processo di onboarding, gestione degli utenti e offboarding.

Gestione centralizzata delle identità e controllo granulare degli accessi

Abilitando il SAML SSO di Kinsta, le agenzie possono combinare la gestione centralizzata delle identità con la dashboard multi-utente di MyKinsta.

L’IdP agisce come singola fonte di verità. In questo modo le agenzie decidono quali membri del team possono accedere al loro account aziendale in MyKinsta.

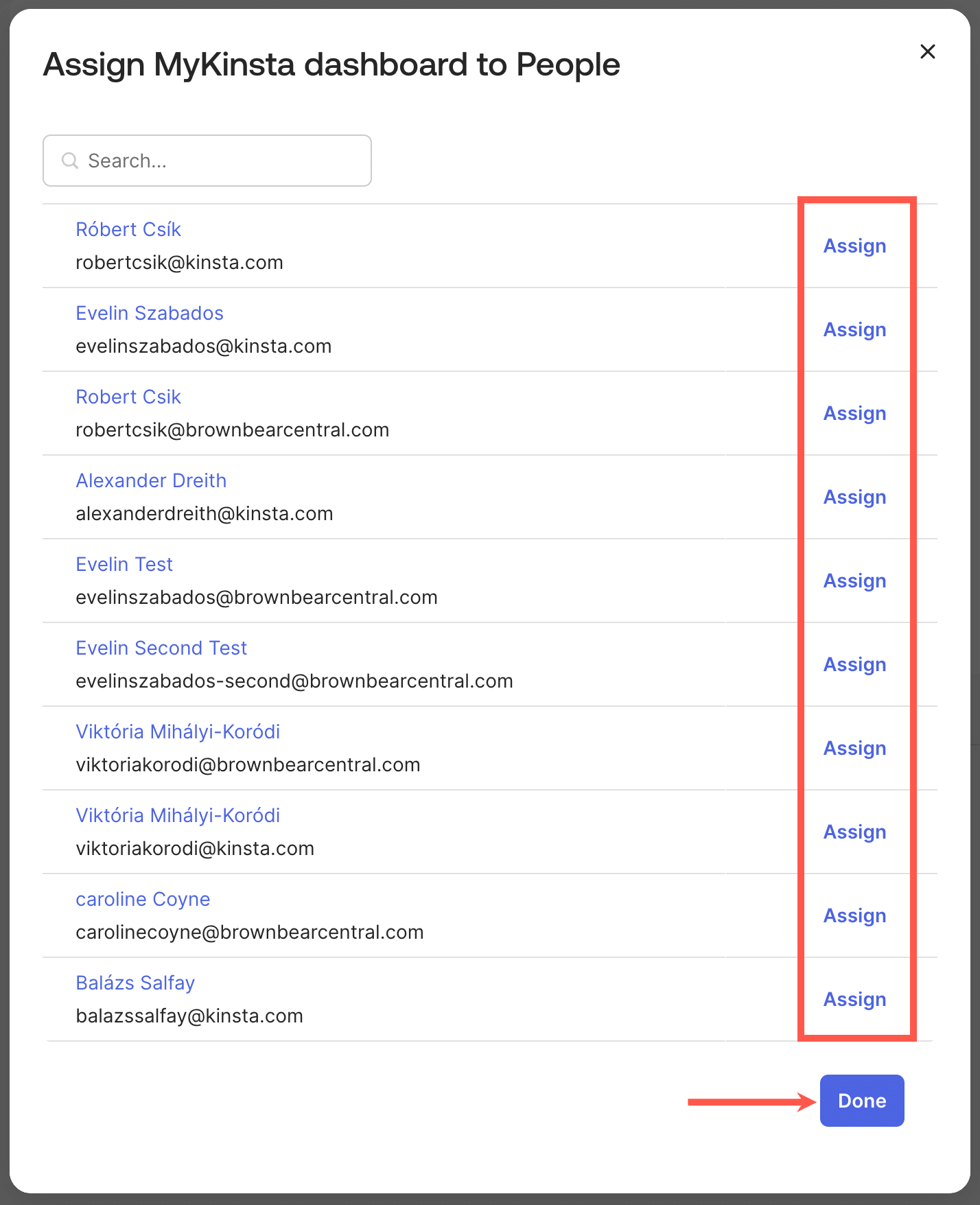

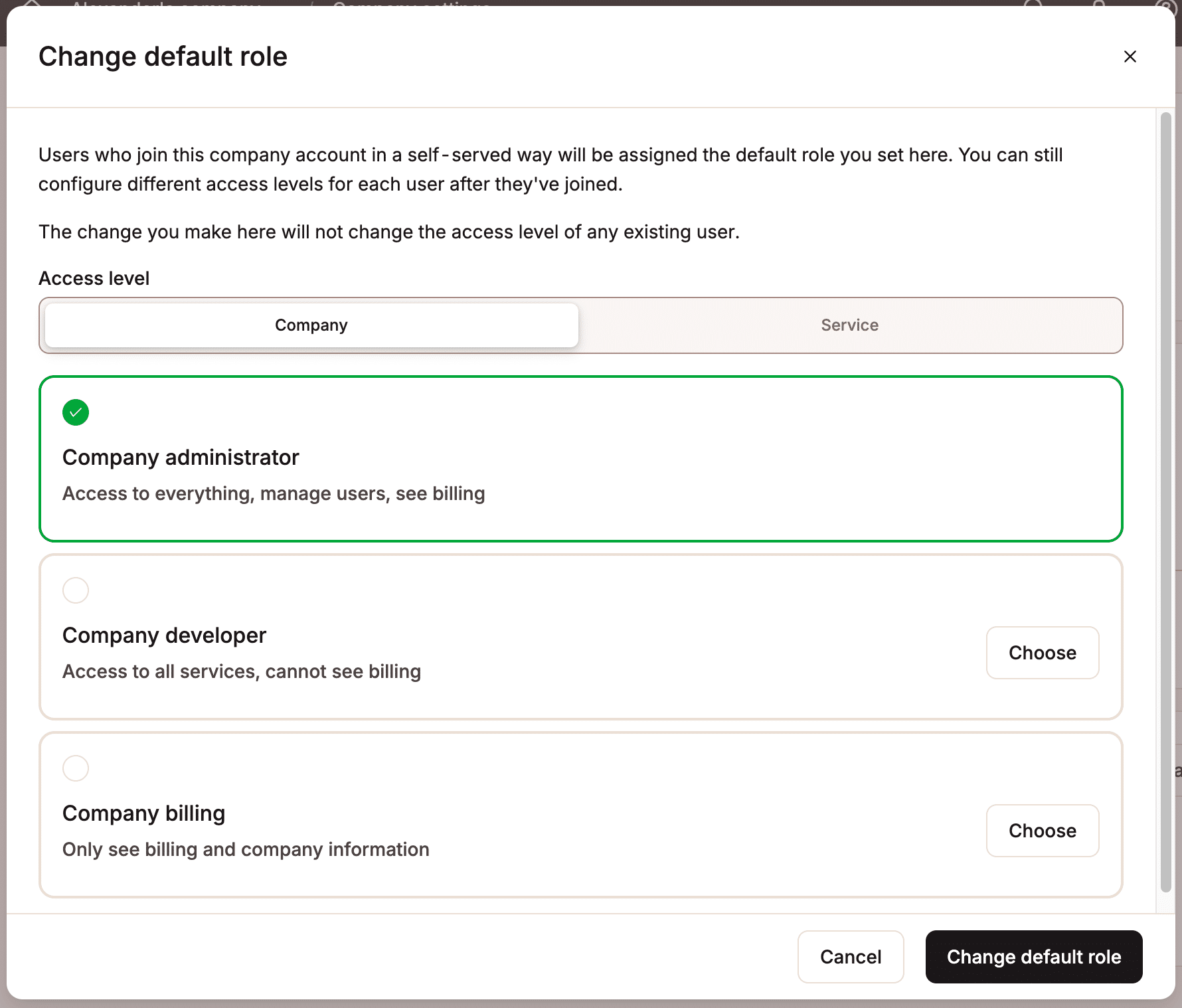

MyKinsta è il centro per il controllo granulare degli utenti. Quando gli utenti accedono a MyKinsta, viene loro assegnato un ruolo predefinito. Questo ruolo può essere modificato in seguito dal proprietario dell’azienda o dagli amministratori.

L’abilitazione del SAML SSO di Kinsta aumenta la sicurezza proteggendo l’account dell’agenzia con i criteri di sicurezza dell’IdP, tra cui l’autenticazione a più fattori e i requisiti rigorosi per le password. Inoltre, gli utenti dell’account aziendale non devono più utilizzare le proprie credenziali di accesso, riducendo così al minimo il rischio di furto di credenziali.

Provisioning just-in-time con Kinsta SAML SSO

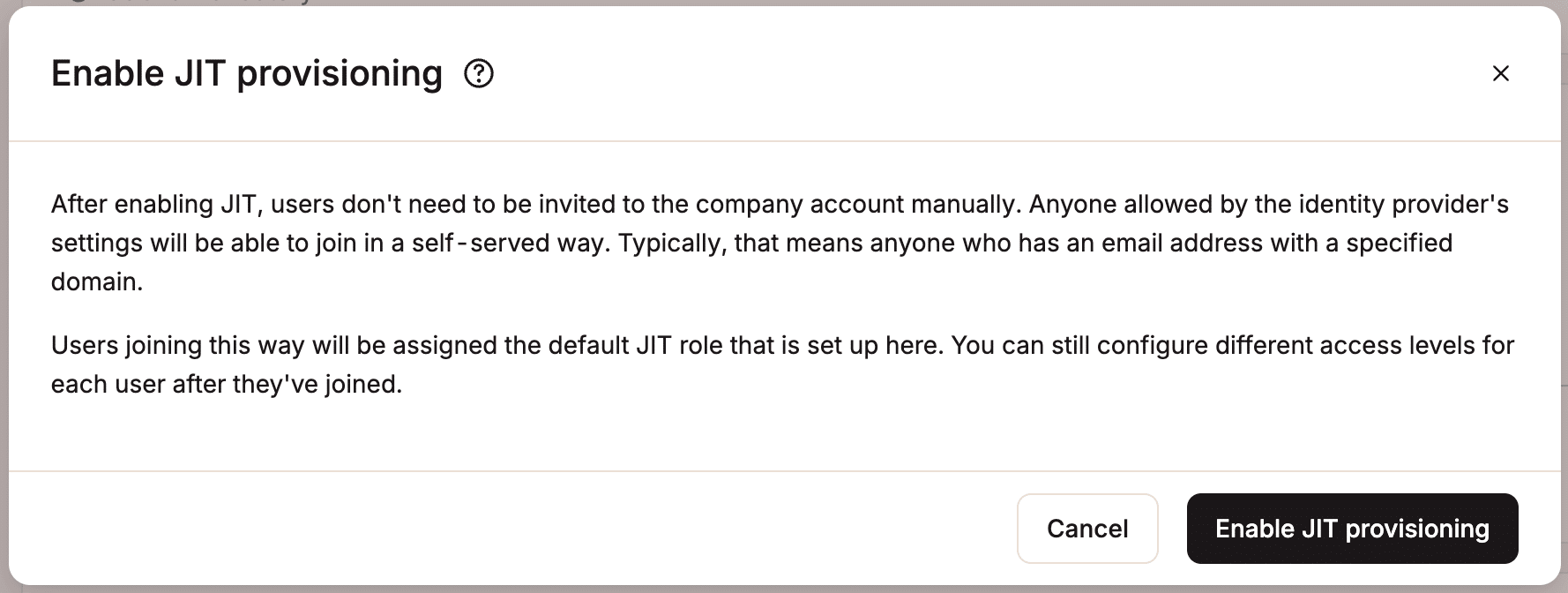

MyKinsta supporta il provisioning just-in-time (JIT), che permette di creare automaticamente un nuovo account utente MyKinsta quando un utente accede per la prima volta tramite SAML SSO.

Quando il provisioning JIT è abilitato, gli utenti autorizzati dall’IdP possono accedere direttamente a MyKinsta senza bisogno di un invito manuale o di un account utente separato. Ciò significa che gli utenti autorizzati hanno bisogno solo di un indirizzo e-mail con il dominio della tua azienda per accedere all’account MyKinsta.

Per impostazione predefinita, ai membri del team che accedono a MyKinsta tramite il provisioning JIT viene assegnato il ruolo di Sviluppatore Azienda. I Proprietari e gli amministratori azienda possono cambiare il ruolo di un utente dopo che si è iscritto o modificare il ruolo predefinito per i nuovi utenti con provisioning JIT prima che l’utente si iscriva.

Automatizzando il processo di onboarding, le agenzie e le altre organizzazioni possono ridurre significativamente il tempo e l’impegno necessari per i processi di onboarding e di gestione degli utenti. In questo modo possono rispondere rapidamente alle richieste dei clienti e scalare il proprio team con il minimo sforzo.

Deprovisioning efficace

Per un’organizzazione che adotta una filosofia di fiducia zero, è essenziale revocare in modo rapido e sicuro l’accesso agli utenti che lasciano l’organizzazione. Un deprovisioning efficace è essenziale anche per garantire la conformità alle normative sulla sicurezza dei dati e sulla privacy.

Quando un utente lascia l’organizzazione, l’amministratore del team deve eliminare l’account dell’utente dall’identity provider. Tuttavia, quando il JIT provisioning è abilitato, la revoca dell’accesso di un utente all’IdP non è sufficiente e devi rimuoverlo sia dall’IdP che da MyKinsta. La semplice rimozione dall’IdP non funzionerà, perché l’utente continuerà ad accedere al tuo account aziendale con le sue credenziali MyKinsta.

Conformità alle normative

Per rispettare le normative di sicurezza e ottenere certificazioni come SOC2 e ISO 27001, le organizzazioni devono dimostrare di aver adottato misure rigorose di controllo degli accessi. L’adozione di Kinsta SAML SSO assicura la conformità a questi requisiti perché garantisce che le politiche di sicurezza siano applicate in modo coerente a tutti i servizi connessi.

Kinsta SAML SSO è anche compatibile con normative come il GDPR, in quanto tiene traccia dell’accesso ai dati personali e garantisce il rispetto dei principi di minimizzazione dei dati e di revoca tempestiva dell’accesso attraverso un rapido deprovisioning.

Riepilogo

La funzione di autenticazione SAML SSO di Kinsta integra le funzionalità multiutente della dashboard MyKinsta. Le agenzie possono ottimizzare i loro flussi di lavoro combinando la gestione granulare degli utenti per l’account aziendale con la gestione delle identità e degli accessi SSO, automatizzando gran parte del processo di onboarding e migliorando la sicurezza dell’account.

Gli amministratori dell’account possono assegnare ruoli predefiniti agli utenti in provisioning, fare eccezioni al processo di provisioning dell’IdP e bloccare l’accesso a utenti specifici. Per le agenzie con decine di sviluppatori e membri del team con ruoli diversi, Kinsta SAML SSO è essenziale per migliorare la sicurezza, la flessibilità e l’efficienza operativa.

Che ne dici di provare il nostro hosting WordPress gestito di alta qualità? Prova Kinsta gratis oggi stesso!