分散型サービス拒否(DDoS)攻撃は、ウェブサイトにとって最大の脅威の1つ。

Cloudflareの2023年第4四半期DDoS脅威レポートによると、ネットワーク層のDDoS攻撃は同期前年比で117%増加しており、ブラックフライデーやセール時期前後には小売、出荷、広報のサイトを標的としたDDoS攻撃が全体的に拡大しています。

企業や政府機関に対するサイバー攻撃にDDoSが利用され、その数が増えているとなれば、徹底したセキュリティ強化策がこれまで以上に重要になります。例えば、イスラエルとハマスの戦争が始まった後、DDoS攻撃が増加したことをCloudflareが報告しています。

DDoS攻撃の仕組み

DDoS攻撃はいつでも発生する可能性のある攻撃で、大量のトラフィックでサーバー、サービス、またはネットワークに超過負荷を欠け、通常のオペレーションを中断させるものです。

多くの場合、DDoS攻撃ではボットネット(「ゾンビ」または「ボット」として知られる、侵害されたコンピュータネットワーク)が利用されます。このボットは通常マルウェアに感染しています。

悪意あるユーザーがボットネット内のすべてのボットに遠隔操作で命令し、標的のサーバーやネットワークに大量のリクエストを送信します。この圧倒的なトラフィックの流入は、正当なリクエストを処理するサーバーの能力を超え、速度低下や完全な機能停止を引き起こします。

DDoS攻撃には以下3つの種類があります。

- ボリュームベース型:最も一般的な攻撃。標的のサイトやネットワークの帯域幅を飽和させることを目的とし、UDPフラッド、ICMPフラッドのような、なりすましパケットフラッドなどの手法がある。

- プロトコル型:サーバーリソースやファイアウォール、ロードバランサーなどの中間通信機器を消費する攻撃。SYN(同期)メッセージのフラッド、断片化パケット攻撃、ping-of-death攻撃に使用される特大パケットなど。

- アプリケーション層:特定のアプリケーションやサービスを標的とした最も巧妙でステルス性の高い攻撃。正規のトラフィックとの区別が困難なリクエストを大量に生成。HTTPフラッドやSlowloris DDoS攻撃などがある。サーバー接続を開いたままにしておくことで、標準的なHTTPフラッドよりも低いリクエスト量で効果を発揮する。

DDoS攻撃対策でサイトを保護する方法

DDoS攻撃を防ぐには、戦略的かつ多層的なアプローチが求められます。以下、DDoS対策に役立つ5つのヒントをご紹介します。

1. ネットワークとアプリケーションの保護

まずは、特定の時間内にユーザーがサーバーに送信できるリクエスト数を制限することから。

そして、ウェブアプリケーションファイアウォール(WAF)を使用します。WAFはセキュリティチェックポイントのような役割を果たし、トラフィックを検査して正当なリクエストのみを通過させながら、有害なリクエストをブロックしてくれます。

また、侵入検知システム(IDPS)の導入も重要です。ネットワーク上の監視カメラのように不審な動きを監視し、有害なものを自動でブロックします。

2. スケーラブルで分散型のインフラを活用する

スケーラブルで分散型のインフラを利用することで、DDoS攻撃の被害に遭うリスクを軽減することができます。たとえば、エニーキャストは画期的なルーティング方式です。世界中に読者を持つ人気ブログを運営しているとします。エニーキャストルーティングは、受信トラフィックを複数のデータセンターに誘導するため、大量のトラフィック発生時でも、トラフィックを各データセンターに分散し、1つのサーバーにかかる負担を軽減します。

また、ロードバランサーも有用で、交通整理をする警察のごとくトラフィックを複数のサーバーに振り分けてくれます。これにより、1つのサーバーに過度に負荷がかかることがありません。例えば、AWS Elastic Load Balancingは、複数のAmazon EC2インスタンスにトラフィックを自動的に分散します。

AkamaiやCloudflareのようなコンテンツデリバリネットワーク(CDN)もまた重要な役割を果たし、世界中のサーバーにウェブサイトのコンテンツのコピーを保存します。突然トラフィックが急増しても、CDNが複数の場所からコンテンツを提供することで対応し、メインサーバーの負荷を軽減することができます。

3. DDoS対策サービスを利用する

DDoS攻撃の対策に特化した専用サービスの利用は、自分のウェブサイト専用にボディーガードを雇うようなもの。トラフィックを継続的に監視し、高度な技術を使用して有害なトラフィックをフィルタリングすることができます。たとえば、CloudflareのDDoS対策やAWS Shieldのようなサービスはリアルタイムで攻撃を検出し、軽減します。

このようなサービスはまた、最大規模の攻撃にも対応できる堅牢なグローバルインフラを備えており、これはセキュリティ専任のチームが常にサイトを監視してくれるようなものです。

4. トラフィックの異常を監視する

トラフィックを監視することは非常に重要です。リアルタイムのトラフィック分析ツールを使用し、何かしらの異常が見られないかを確認してください。利用するサーバーサービスによっては、トラフィックパターンを監視し、異常を検出するのに役立つ分析機能が提供されています。単一のソースからのトラフィックが突然急増した場合は、DDoS攻撃かもしれません。

レートベースの警告を設定して、トラフィックが特定の制限を超えた場合に通知を受け取れるようにしておくと便利です。例えば、普段のトラフィックが1分あたり100リクエストである中、突然10,000件に急増すると警告が表示されるなど。Datadogなどのツールを利用すると、このような警告を設定し、リアルタイムでトラフィックを監視することができます。

5. 高度なアクセス制御と定期的な監査を実施する

最後に、誰がネットワークにアクセスできるかをきめ細かく制御することも重要です。悪意のある既知のIPアドレスをブロックするためのIPブロックリスト、信頼できるアドレスのみを許可するたIP許可リストを実装します。例えば、過去に悪質な行為でフラグを立てたIPアドレスからのトラフィックをブロックするようにサーバーを設定することが可能です。

加えて、定期的なセキュリティ監査を実施し、脆弱性を見つけ次第修正しましょう。これは、定期的に健康診断を受けるようなものです。Nessusのようなツールは、ネットワークの潜在的な弱点をスキャンし、対策が最新の状態であることを確認するのに役立ちます。

KinstaのDDoS攻撃対策

利用するサーバーサービスは、DDoS攻撃からサイトを保護する上で重要な役割を果たします。優れたサーバーサービスでは、上記で挙げたDDoS対策をすべて提供しています。

Kinstaでは、プラットフォーム上のすべてのDDoS攻撃を軽減することに尽力しています。サイバー攻撃を徹底して防ぐための堅牢なセキュリティを確保し、攻撃の発生時には即座に通知、攻撃を回避するためのサポートを行います。さらに、毎日WordPressサイトの自動バックアップを行い、データの安全性を確保しています。

以下、Kinstaのセキュリティ部門、DevOps、およびSysOpsのエンジニアが講じるDDoS対策をご紹介します。

Cloudflare統合によるセキュリティ強化策

最高レベルのセキュリティをお客様に提供するため、すべてのプランにCloudflare統合を導入しています。これによりDDoS攻撃を効果的に処理・軽減し、サービスの中断を回避して、ユーザーの保護を強化します。

KinstaのDevOpsチームによる統計では、過去30日間(2024年4月22日~5月23日)にCloudflareを通じて755億1,000万という驚異的な数のリクエストを処理しています。このうちの33億件は、Cloudflareのウェブアプリケーションファイアウォール(WAF)によって軽減され、潜在的な脅威がサイトに到達するのを阻止します。

また、200件のDDoS攻撃の警告も受信しましたが、すべてCloudflareによって自動で軽減されています。直近の3月には深刻な攻撃が発生し、ピーク時には1秒あたり31万8,930件のリクエストを受けましたが、これもCloudflareによってシームレスに処理されました。

これらの数値は、セキュリティ強化策の堅牢さ、継続的なサイト保護、そしてプレミアムCloudflara統合の価値の裏付けになります。

Cloudflare統合を導入する以前は、すべての攻撃をエンジニアの手で管理していました。攻撃がそれほど深刻でなければ、SSHでロードバランサー(LB)にアクセスし、tcpdumpやWiresharkのようなツールを使用してトラフィックを分析。その結果に基づいて、特定のIPをブロックしたり、標的型のiptablesルールやGCPファイアウォールルールを作成して攻撃を緩和したりしていました。

また、負荷に対応するため、LBインスタンスのサイズを一時的に変更。さまざまなカーネル設定を微調整して、随時プロセスの大部分を自動化し、必要に応じてiptablesルールやカーネルパラメーターを設定・解除するスクリプトを実行しました。重大な攻撃にはLBの複製を作成し、インスタンスを増殖して負荷を分散しました。

その後攻撃がより巧妙になり発生頻度も増加。これを受け、お客様のサイトの安全性と健全性を確保するため、Cloudflareをホスティングインフラストラクチャに統合するに至ります。統合後、サーバーに到達する攻撃の量はすぐに減少しました。

DDoS攻撃を緩和するKinstaのインフラストラクチャ

現在、Kinstaでは組み込みの機能、専任チーム、およびCloudflare統合により、DDoS攻撃からサイトを保護する最高クラスのホスティングインフラを構築しています。

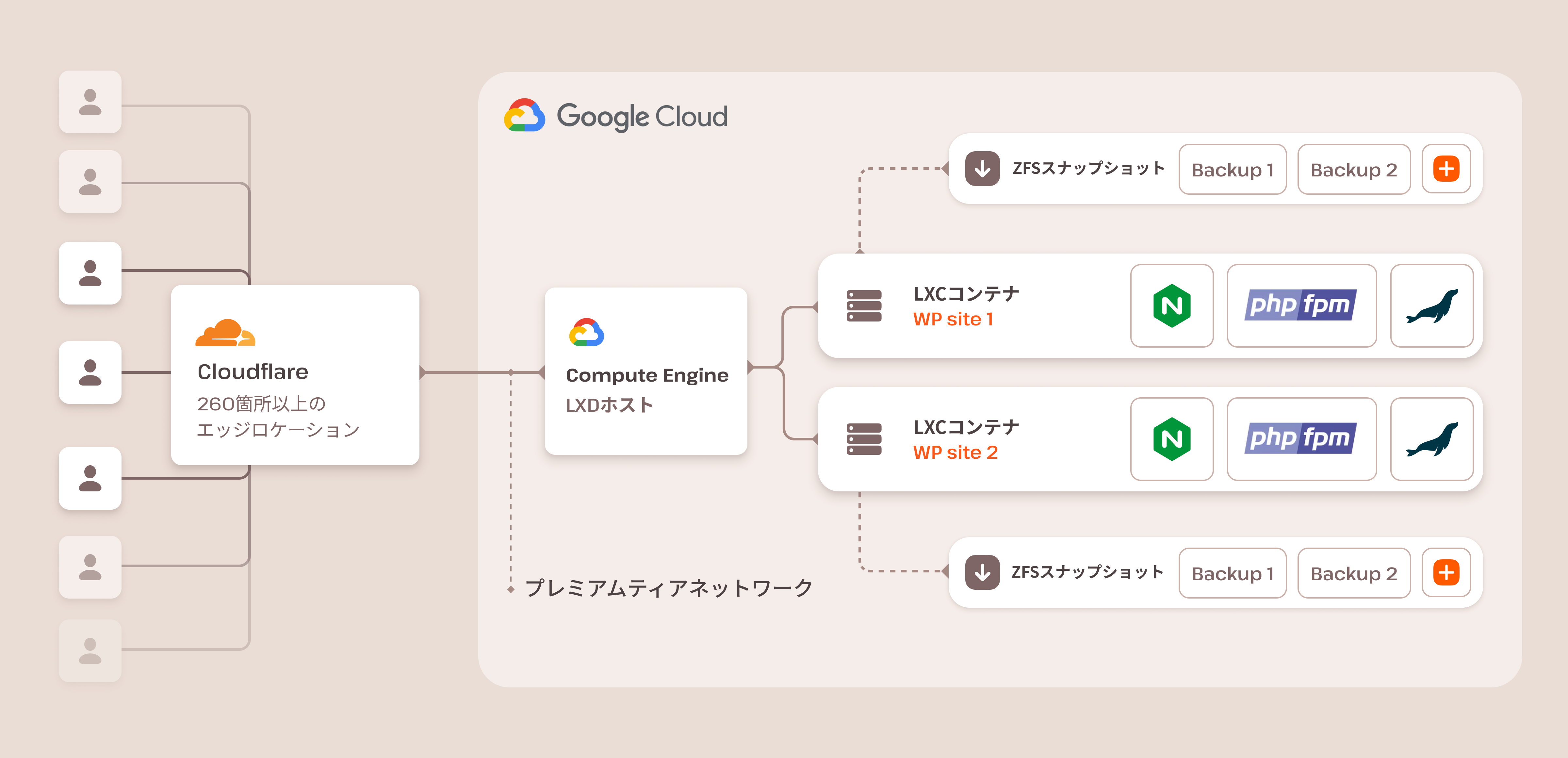

Cloudflareとの統合後は、すべてのウェブトラフィックがCloudflareを介してルーティングされるようになり、低レベルのSYNフラッドDDoS攻撃を効果的に排除できるように。また、DDoS対策(レイヤー3、4、7)の提供により、ネットワークのエッジで特定のIPアドレスやネットワークから発信される不要なTCP/UDP接続がブロックされます。

さらに、Google Cloud Platform(GCP)のファイアウォールを使用して、インフラを標的とした攻撃からネットワークを保護しています。

加えて、定期的に更新が行われるカスタムルールセットと構成を備えたフルマネージドのWAFを提供し、最新の脅威に対する継続的な保護を保証。

そして、/wp-login.phpパス上の総当たり攻撃を常に自動検出する機能も採用し、攻撃者をインフラからブロックし、セキュリティを一層強化しています。

お客様の事例─大規模なDDoS攻撃の軽減

最近、Kinstaのクラウドサーバーサービスに乗り換えたある金融企業(以下A社で統一)の実例をご紹介します。後から知ることになりますが、A社のサイトは、当時利用していたサーバーサービスで大規模なDDoS攻撃を受けていました。Kinstaに移行して本稼働した後、サイトにはすぐさま複数のIPアドレスから何百万件ものリクエストが殺到し、大きな混乱を引き起こしました。

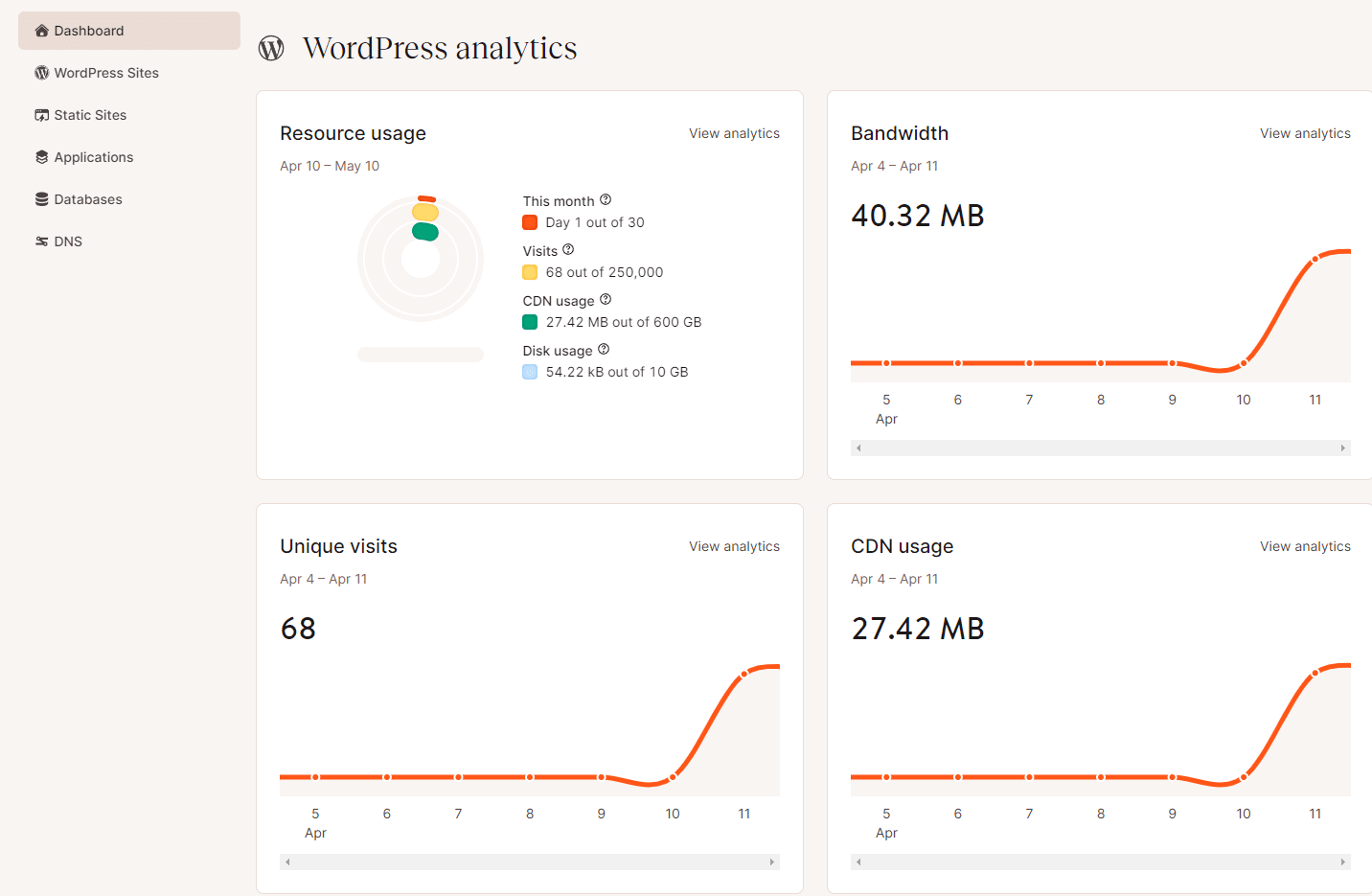

本稼働前は一見すべてが順調でしたが、WordPressテーマの問題解決をサポートし、DNSをKinstaに紐付け始めた直後、MyKinstaの分析で正常でない帯域幅の統計を確認したA社から連絡がありました。

KinstaのSysOpsチームがすぐさま確認したところ、DDoS攻撃が発生していることが判明。この時、移行前のサーバーサービスで同様の問題を経験していたA社は、これがDDoS攻撃によるものだとは知らず、Kinstaに移行することでパフォーマンスの問題が解消されることを期待していました。

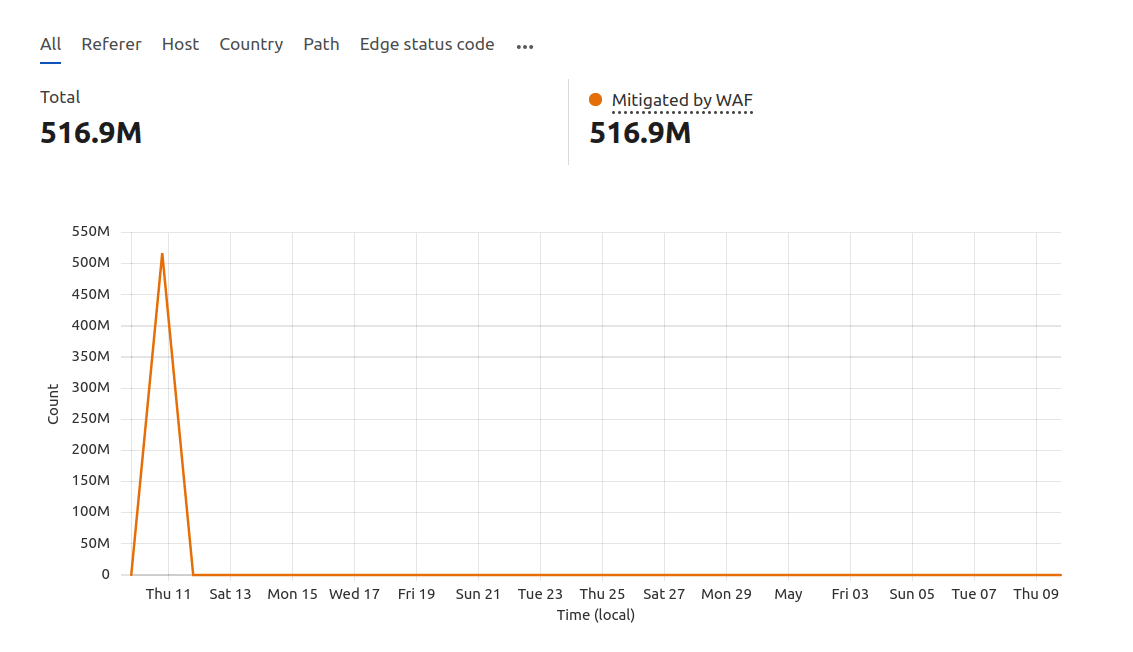

この状況に対処するため、Cloudflareと協力して攻撃を緩和することに。CloudflareのカスタムWAFルールを実装し、不審なトラフィックに挑戦して特別な保護を提供しました。

この期間中にテストを行ったところ、サイトにアクセスすることはできましたが、A社からモバイルでの問題の報告が。後に古いAAAAレコードに起因するDNS伝播の問題であることがわかりました。

その日の終わりまでには、攻撃を沈静化することに成功し、DDoS攻撃対策ルールセットが悪意のあるトラフィックの大部分を処理し、5億1,600万件を超えるリクエストを自動的に緩和。KinstaのカスタムWAFルールがさらなるセキュリティを提供し、A社のウェブサイトの稼働率が改善されました。

350,000件/秒の攻撃を緩和するのにかかった時間は、わずか27分。これはサーバー会社の堅牢な監視、プロによるサポート、高度なセキュリティ強化策を通じて、いかにDDoS攻撃を防ぐことができるということを示しています。

MyKinstaでの帯域幅と分析の追跡から、サポートチームとの連携、専任スタッフによるWAFルールのカスタマイズ、堅牢なインフラストラクチャの活用まで、Kinstaのような信頼性に優れたサーバーサービスを選ぶことで、ほぼすべての攻撃を撃退し、サイトの安全を保つことができます。

まとめ

DDoS攻撃を軽減してサイトの安全性と運用性を維持することに、ホスティング選びがいかに重要であるかをご紹介しました。

Kinstaのインフラストラクチャは、DDoS攻撃だけでなく、あらゆる形態のサイバー攻撃に対して強固な保護を提供しています。プラットフォーム上のすべてのサイトが、個別に隔離されたソフトウェアコンテナで実行され、完全プライバシーを確保し、たとえ自社のサイト間であってもソフトウェアおよびハードウェアリソースが共有されることはありません。

Google Cloud Platformのプレミアムティアを活用し、Googleのプロビジョニングされた、低レイテンシのグローバルネットワークでデータを安全に転送。GmailやGoogleなどのトップ製品を保護するため、15年以上にわたって開発されたセキュリティモデルの恩恵をそのまま受けることができます。

DDoS攻撃に対してどのような対策を講じていますか?以下のコメント欄でお聞かせください。