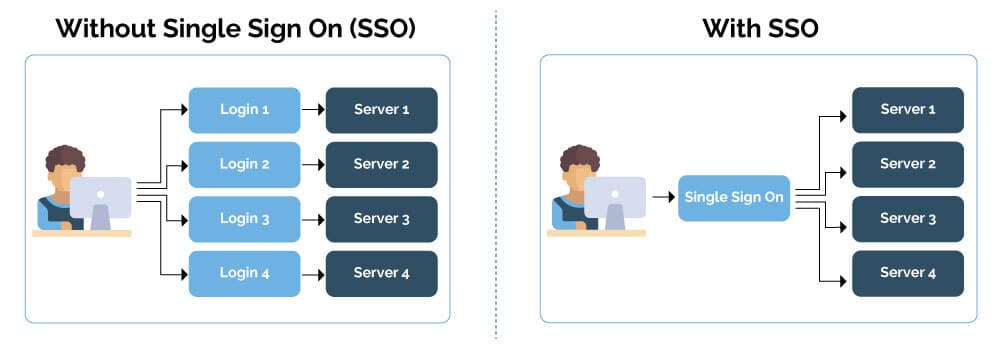

Organisaties gebruiken vandaag de dag een breed scala aan online apps en diensten. Die diversiteit brengt echter een uitdaging met zich mee: elk platform vereist een aparte login, waardoor wachtwoordbeheer steeds complexer wordt.

Teams schakelen ondertussen voortdurend tussen systemen zoals een CRM, intranet, werkchat en externe platforms zoals het dashboard van hun hostingprovider. Wanneer die complexiteit toeneemt, wordt één ding duidelijk: je hebt een gecentraliseerd authenticatiesysteem nodig waarmee teamleden met één set inloggegevens toegang krijgen tot meerdere platforms.

Single Sign-On (SSO) biedt die oplossing. Het vermindert frictie, verhoogt de veiligheid en maakt workflows efficiënter. Voor moderne online bedrijven is SSO geen luxe, maar een essentieel instrument om controle te houden over gebruikersbeheer en de beveiliging van de organisatie te versterken.

De SSO-integratie met het MyKinsta dashboard via Security Assertion Markup Language (SAML) sluit hier naadloos op aan. Ze centraliseert toegangsbeheer via toonaangevende Identity Providers, automatiseert onboarding met JIT-provisioning en verhoogt de beveiliging van zowel je hostingomgeving als de gegevens van je klanten.

In dit artikel worden de belangrijkste aspecten van SAML SSO besproken. Je leert wat het is en waarom het onmisbaar is voor een zero-trust beleid in je bedrijf.

Er is veel te behandelen, dus laten we beginnen!

Wat SAML SSO is en hoe het werkt

SAML SSO is een authenticatiemethode waarmee gebruikers met één set inloggegevens veilig toegang krijgen tot meerdere, onafhankelijk van elkaar opererende applicaties en online diensten. In plaats van verschillende wachtwoorden te moeten onthouden en beheren, logt een gebruiker slechts één keer in bij de Identity Provider, waarna de overige diensten automatisch en veilig toegang verlenen.

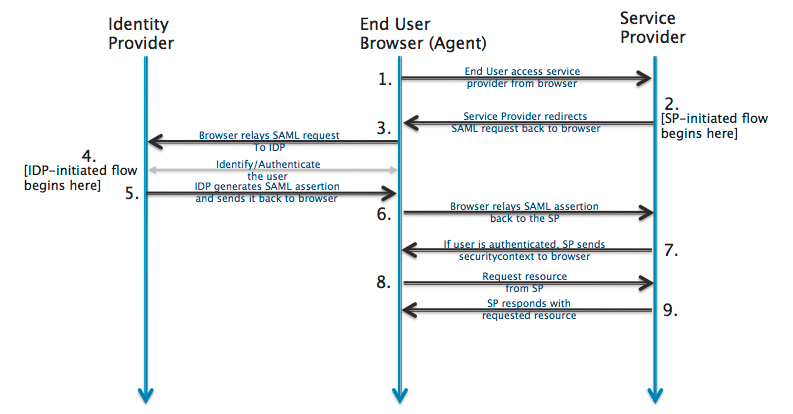

Een SSO-systeem heeft twee hoofdrolspelers: de serviceprovider en de identity provider.

- De serviceprovider (SP) is de applicatie, webdienst of bron waartoe een eindgebruiker toegang wil. Het kan een intranet, een CRM of een dienst van een derde partij zijn.

- De identity provider (IdP) is een dienst of systeem dat identiteitsinformatie creëert, onderhoudt en beheert en authenticatiediensten levert aan diensten van derden.

Dit is hoe het werkt:

- Een gebruiker probeert in te loggen op een applicatie, zoals een WordPress website of het dashboard van je hostingprovider.

- Als de applicatie (de SP) detecteert dat de gebruiker niet is geverifieerd, stuurt het de gebruiker door naar de Identity Provider.

- De IdP vraagt de gebruiker dan om in te loggen met zijn inloggegevens.

- De IdP verifieert de referenties van de gebruiker. Als ze correct zijn, verifieert de IdP de gebruiker en genereert een beveiligingstoken.

- De IdP stuurt het security token naar de SP.

- De SP ontvangt het token, valideert het en verleent de gebruiker toegang.

Hier zijn enkele populaire IdP’s:

- Microsoft Entra ID: Microsofts cloudgebaseerde dienst voor identiteits- en toegangsbeheer. Ontworpen voor naadloze integratie met Microsoft 365 en Azure diensten, kan het worden geïntegreerd met duizenden SaaS-applicaties. Het ondersteunt SAML, OAuth 2.0 en OpenID Connect protocollen, evenals een breed scala aan authenticatiemethoden.

- Google Identity Platform: Een schaalbare en veilige oplossing voor identiteits- en toegangsbeheer op basis van de wereldwijde infrastructuur van Google. Het ondersteunt standaard verificatieprotocollen, zoals SAML, OAuth 2.0 en OpenID Connect.

- Okta: Een enterprise-grade identiteitsbeheerservice. Okta ondersteunt de meest voorkomende verificatieprotocollen, zoals Kerberos, LDAP, OAuth 2.0, RADIUS en SAML.

- Auth0: Auth0, nu onderdeel van Okta, is een identiteits- en toegangsbeheerplatform met grote flexibiliteit en aanpassingsmogelijkheden voor ontwikkelaars om aangepaste toepassingen te bouwen. Het ondersteunt industriestandaard protocollen, waaronder OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP en meer.

- Keycloak: Een open-source Identity and Access Management (IAM) oplossing ontwikkeld door Red Hat en uitgebracht onder Apache License 2.0. Het is gebaseerd op standaard protocollen en ondersteunt OpenID Connect, OAuth 2.0 en SAML.

SAML SSO vs sociaal inloggen

SAML SSO wordt vaak verward met social login, maar er zijn belangrijke verschillen tussen de twee. Social login is een specifieke implementatie van single sign-on, maar heeft belangrijke verschillen en specifieke use cases.

Net als Kinsta SAML SSO stelt social login gebruikers in staat om toegang te krijgen tot meerdere diensten met een enkele identiteit die wordt beheerd door een identity provider. Bij social login is de identiteitsprovider (IdP) een sociaal netwerk, zoals Facebook, Google of GitHub.

De twee authenticatiesystemen lijken op elkaar omdat ze allebei gebruik maken van gemeenschappelijke protocollen, zoals OAuth 2.0 en OpenID Connect, om authenticatie via één serviceprovider mogelijk te maken. In beide scenario’s worden de authenticatie-ervaring en het beheer van de toegangsgegevens aanzienlijk verbeterd, net als de veiligheid van het systeem en de productiviteit van het IT-team.

Er zijn echter belangrijke verschillen tussen de twee systemen.

B2B vs B2C: SSO is een authenticatie- en identiteitsbeheersysteem dat in de eerste plaats is ontworpen voor bedrijven. Social login is een type SSO dat gericht is op consumenten en gebruikt wordt in applicaties of websites van derden.

Openbare platforms vs interne of dedicated IdP’s: Het type IdP is ook verschillend. Voor sociaal inloggen is de IdP een sociaal netwerk of openbaar platform. Voor zakelijke SSO kan de identiteitsprovider een intern systeem zijn of een dedicated IdP, zoals Okta, Auth0 of Microsoft Entra ID.

Toegankelijkheid en controle: Social login IdP’s zijn consumentenplatforms die toegankelijk zijn voor iedereen met een account en vereisen geen complexe configuratie door een ervaren IT-team.

SSO daarentegen heeft te maken met systeemconfiguratie en identiteitsbeheer, die onder de verantwoordelijkheid van een organisatie vallen. De organisatie bepaalt welke gegevens worden gedeeld, welke protocollen worden gebruikt en welk beveiligingsbeleid wordt aangenomen (zoals twee-factor authenticatie).

Gegevens delen: Met social login kunnen dienstverleners gebruikersgegevens delen op basis van de verleende machtigingen.

Aan de andere kant deelt traditionele SSO alleen de gegevens die nodig zijn voor authenticatie en autorisatie zonder persoonlijke informatie bloot te geven.

Waarom SSO essentieel is voor moderne organisaties

SSO is een belangrijk element in het huidige digitale ecosysteem. Het verbetert de beveiliging, verbetert de gebruikerservaring en stroomlijnt het gebruikersbeheer.

Solide beveiliging

SSO centraliseert identiteitsbeheer in een veilig en gespecialiseerd systeem: de IdP. Simpel gezegd: dankzij SSO hoeft je site het authenticatieproces niet meer rechtstreeks te beheren, omdat deze verantwoordelijkheid wordt gedelegeerd aan de IdP. Dit vermindert de risico’s die gepaard gaan met onjuist beheer van aanmeldgegevens en accounts. Laten we het eens van dichterbij bekijken.

Zwakke wachtwoorden: Met SSO hoef je niet langer verschillende veilige wachtwoorden aan te maken en op te slaan. De enige set inloggegevens die je nodig hebt is van de IdP, die meestal een duidelijk en strikt wachtwoordbeleid heeft, waardoor alles veel veiliger is.

Credential stuffing: Een van de meest voorkomende fouten bij wachtwoordbeheer is het gebruik van hetzelfde wachtwoord voor verschillende online diensten. Dit kan de algehele kwetsbaarheid van een systeem vergroten omdat, als één site wordt gehackt, dezelfde combinatie van inloggegevens kan worden gebruikt om toegang te krijgen tot andere sites. Dit soort aanvallen staat bekend als credential stuffing.

Dankzij SSO hoeven gebruikers dezelfde inloggegevens niet opnieuw te gebruiken om toegang te krijgen tot meerdere webservices. Als een gebruiker inlogt bij een webservice via SSO, ontvangt of bewaart die service niet het wachtwoord van de gebruiker. Daarom zou een mogelijke aanval de inloggegevens van je gebruikers niet blootleggen. Dit verkleint het aanvalsoppervlak drastisch en elimineert het risico op wachtwoorddiefstal.

Wat gebeurt er als de IdP gecompromitteerd is? Omdat de IdP het enige de-provisioning punt is, is het ook het enige controlepunt voor het uitschakelen van gehackte accounts. Zodra een inbreuk wordt gedetecteerd, kan de beheerder het account uitschakelen, waardoor wordt voorkomen dat alle aangesloten applicaties (SP’s) worden gekraakt.

Diefstal van inloggegevens van onveilige systemen: Websites met zwakke beveiligingsmaatregelen kunnen wachtwoorden opslaan in een onversleuteld of gemakkelijk omkeerbaar format.

Met SSO delegeer je de verantwoordelijkheid voor het beheer en de opslag van je referenties aan de IdP, die gespecialiseerd is in veilige opslag en de best practices uit de sector toepast voor de bescherming van referenties.

Phishing en machine-in-the-middle aanvallen: Een phishing-aanval is een poging om gevoelige informatie te stelen, zoals gebruikersnamen, wachtwoorden, creditcardnummers of bankgegevens, voor gebruik of verkoop met kwade bedoelingen. Een soortgelijk scenario doet zich voor bij een machine-in-the-middle aanval, waarbij een aanvaller zich in het communicatiekanaal tussen twee apparaten mengt.

IdP’s bieden meestal geavanceerde beveiligingsfuncties, zoals multifactor authenticatie (MFA) en fraudedetectie. Dit betekent dat zelfs als een gebruiker zijn gegevens aan een kwaadwillende verstrekt, een tweede authenticatiefactor de toegang blokkeert. Daarnaast beschermen veilige protocollen zoals SAML en OIDC de communicatie tussen gebruikers, dienstverleners en identiteitsproviders.

Inefficiënte onboarding en de-provisioning: Als een gebruiker de organisatie verlaat, kunnen sommige accounts onnodig actief blijven. Dit kan leiden tot zwakke plekken in de beveiliging van het systeem.

Met SSO wordt het de-provisioning proces gecentraliseerd. Het uitschakelen van de gebruiker in de IdP blokkeert zijn toegang tot alle aangesloten diensten.

Verbeterde gebruikerservaring

Met SAML SSO worden gebruikers met één aanmelding automatisch geverifieerd voor alle diensten, waardoor ze toegang krijgen tot alle bronnen binnen het ecosysteem.

Dit verhoogt ook de productiviteit van teamleden. Gebruikers kunnen zonder onderbreking snel wisselen tussen applicaties, waardoor ze geen tijd meer hebben om wachtwoorden in te voeren of op te vragen. Minder aanmeldingen betekent ook minder verificatiefouten, minder wachtwoorden resetten en minder werk voor IT-afdelingen.

Voor online bedrijfseigenaren is SSO geen “nice to have”, maar een strategisch hulpmiddel dat meteen impact heeft op de veiligheid én het gebruiksgemak.

Verhoogde productiviteit en lagere bedrijfskosten

SAML SSO biedt aanzienlijke voordelen op het gebied van operationele efficiëntie en zakelijke duurzaamheid op de lange termijn:

Minder belasting voor IT-afdelingen: Een van de meest voorkomende valkuilen van credential management is dat gebruikers hun wachtwoord vergeten of meerdere inlogpogingen doen met onjuiste credentials. Dit resulteert vaak in ondersteuningsverzoeken aan IT-kantoren om wachtwoorden opnieuw in te stellen. Deze verzoeken kosten tijd en middelen.

Door SSO te implementeren hoeven gebruikers maar één wachtwoord te beheren. Daardoor zijn er minder ondersteuningsverzoeken en kan het IT-team zich richten op strategische activiteiten, zoals technologische innovatie en beveiliging van de infrastructuur.

Vereenvoudigd gebruikersbeheer: In grote, complexe organisaties is gebruikersbeheer een bijzonder lastige taak. Denk aan een bedrijf dat tientallen verschillende applicaties gebruikt. Zonder SSO moet een nieuw teamlid elke keer dat hij of zij bij de organisatie komt een nieuw account aanmaken voor elke applicatie die in gebruik is.

Als een medewerker vertrekt, moet je zijn account uit al die diensten verwijderen. Dit proces is omslachtig en als je per ongeluk een actieve gebruikersaccount op een dienst achterlaat, kan dat gaten in de beveiliging veroorzaken. Met SSO hoef je je hier geen zorgen over te maken. Maak gewoon één account aan en de gebruiker heeft meteen toegang tot alle diensten.

De-provisioning is ook snel en veilig omdat je maar één account hoeft te verwijderen om de gebruiker los te koppelen van alle diensten in de organisatie.

Gestroomlijnde integratie van diensten: Gebruikersbeheer is een belangrijk en complex aspect van applicatieontwikkeling. Wanneer je een nieuwe dienst introduceert in je organisatie, moet je een nieuw systeem ontwikkelen voor het authenticeren en beheren van gebruikersaccounts.

Met protocollen voor identiteitsbeheer zoals SAML en OpenID Connect is de integratie van SSO in je systeem relatief eenvoudig, omdat je applicatie niet hoeft om te gaan met identiteitsbeheer, waardoor je IT-afdeling zich kan richten op de strategische functies van je core business.

Gecentraliseerde toegangscontrole: Met veel diensten in gebruik is het een uitdagende taak voor IT-beheerders om te controleren wie toegang heeft tot elk van deze diensten.

SAML SSO lost dit probleem op door één toegangspunt te bieden voor alle diensten. Vanuit één centraal punt kunnen beheerders de toegang en activiteit van gebruikers controleren en gaten in de beveiliging opsporen, allemaal vanuit één dashboard. Het resultaat is een verhoogde capaciteit om toegang te controleren en een snellere reactietijd in geval van incidenten.

Kinsta SAML SSO-authenticatie

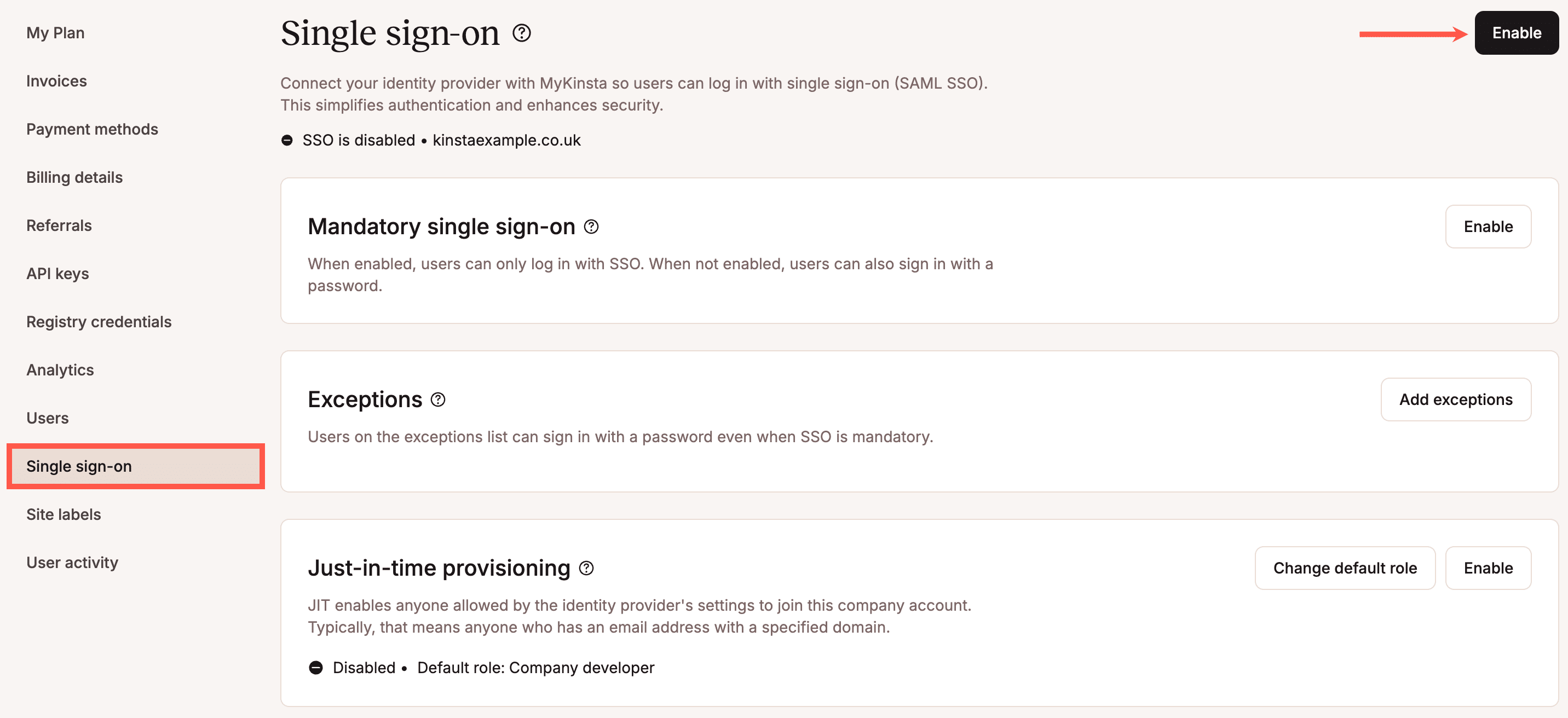

MyKinsta ondersteunt het op XML gebaseerde SAML-protocol om de veilige uitwisseling van authenticatie- en autorisatiegegevens tussen een IdP en een SP mogelijk te maken.

Dit betekent dat de klantbureaus van Kinsta single sign-on kunnen toevoegen aan hun hostingdashboard en hiermee direct profiteren van extra gebruiksgemak en beveiliging.

Het gebruik van SSO met MyKinsta is ideaal voor bureaus met groeiende teams, omdat het de rompslomp van handmatig toegangsbeheer wegneemt en het hele onboarding-, gebruikersbeheer- en offboardingproces stroomlijnt.

Gecentraliseerd identiteitsbeheer en uitgebreide toegangscontrole

Door Kinsta SAML SSO in te schakelen, kunnen instanties gecentraliseerd identiteitsbeheer combineren met het MyKinsta dashboard voor meerdere gebruikers.

De IdP fungeert als single source of truth. Hier bepalen instanties welke teamleden toegang hebben tot hun bedrijfsaccount in MyKinsta.

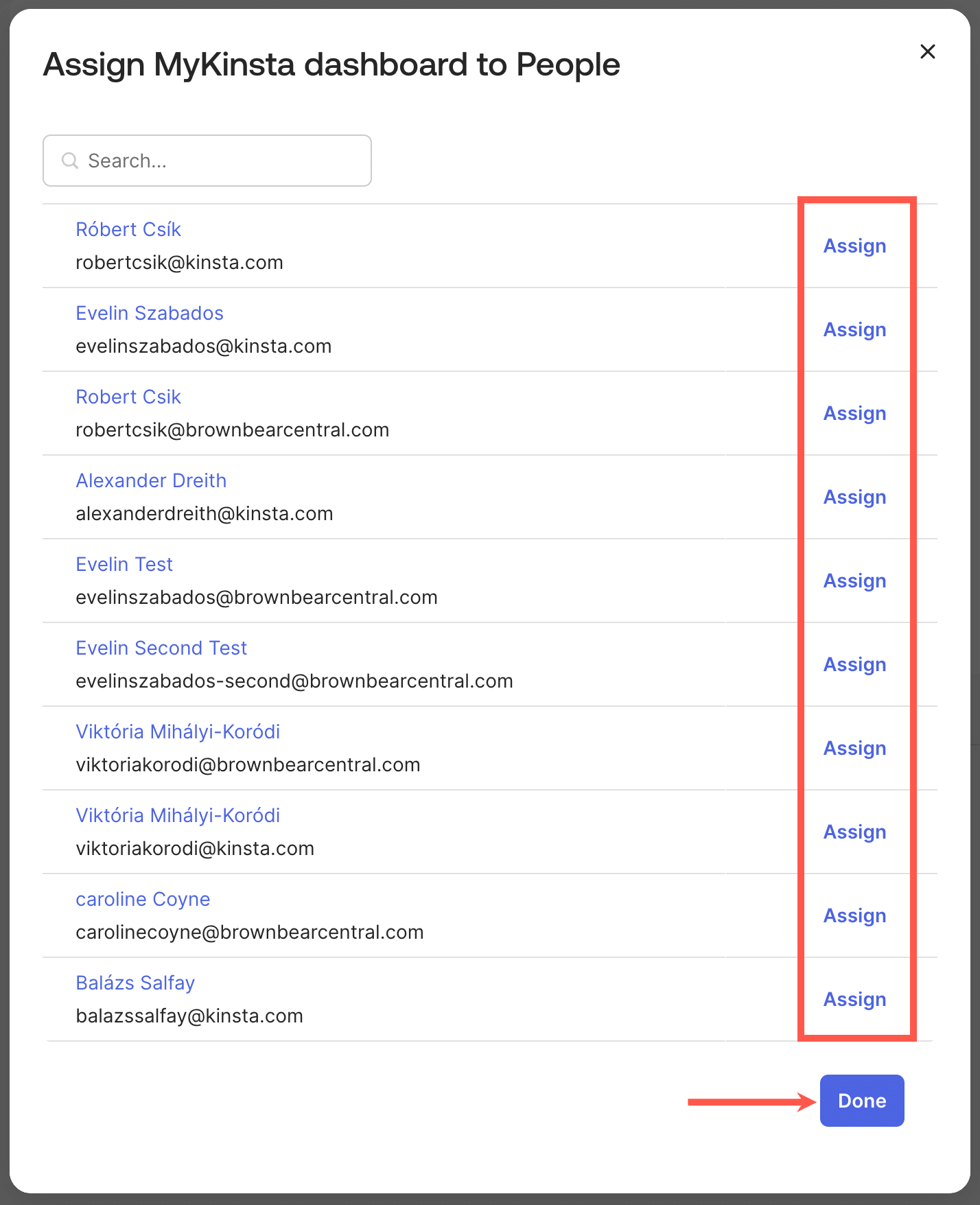

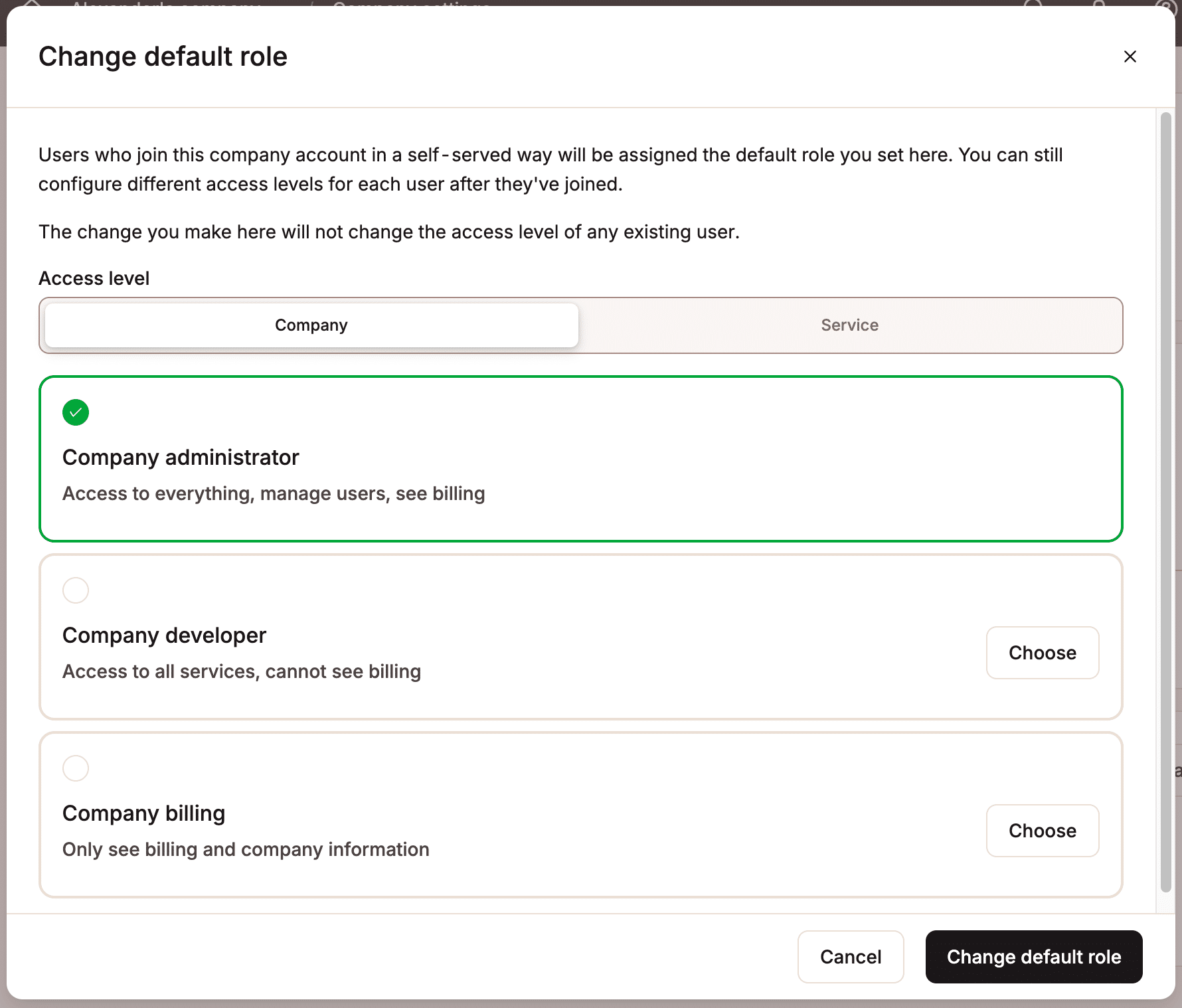

MyKinsta fungeert als het centrale punt voor het beheren van gebruikers en hun toegangsrechten. Wanneer een nieuwe gebruiker voor het eerst inlogt, krijgt hij automatisch een standaardrol toegewezen. Deze rol kan op elk moment worden aangepast door de bedrijfseigenaar of andere beheerders.

Het inschakelen van Kinsta SAML SSO verbetert de beveiliging door je agentschapsaccount te beschermen met het beveiligingsbeleid van de IdP, inclusief multi-factor authenticatie en strenge wachtwoordvereisten. Bovendien hoeven gebruikers van bedrijfsaccounts niet langer hun inloggegevens te gebruiken, wat het risico op diefstal van inloggegevens minimaliseert.

Just-in-time provisioning met Kinsta SAML SSO

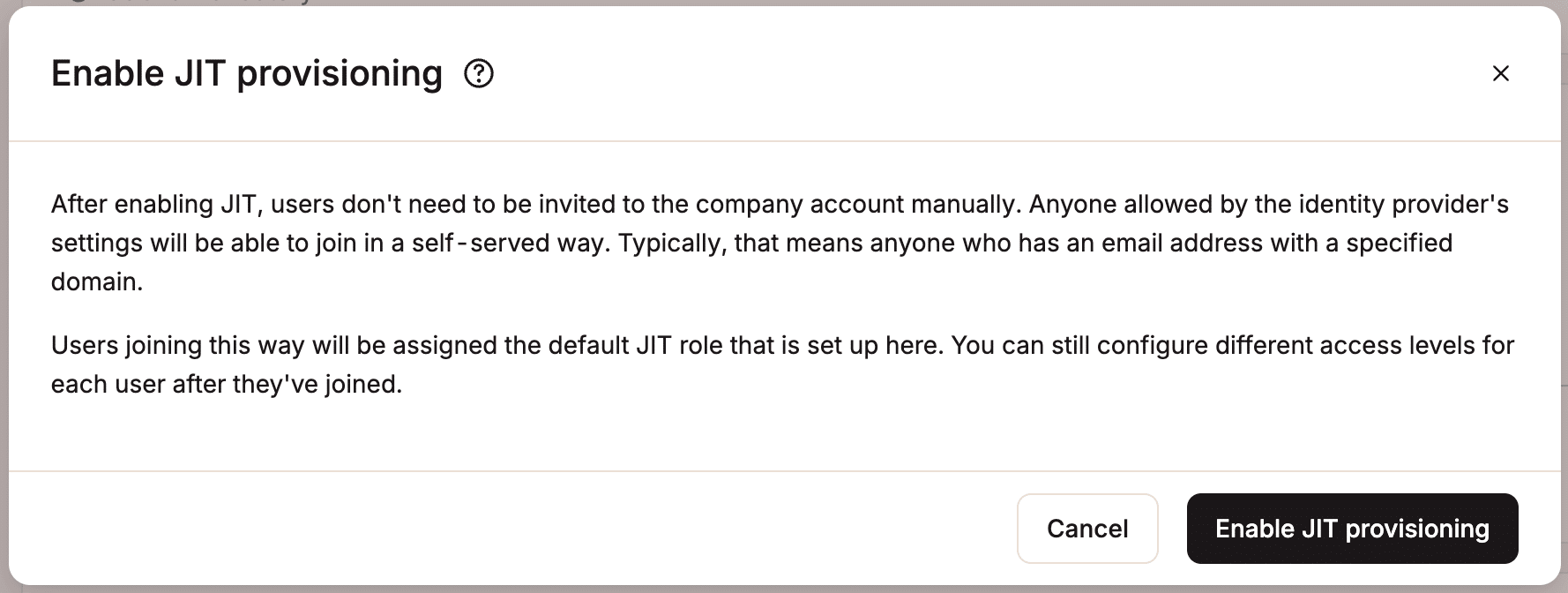

MyKinsta ondersteunt just-in-time (JIT) provisioning, waarmee je automatisch een nieuw MyKinsta gebruikersaccount kunt aanmaken wanneer een gebruiker zich voor het eerst aanmeldt via SAML SSO.

Wanneer JIT provisioning is ingeschakeld, kunnen geautoriseerde gebruikers bij de IdP direct toegang krijgen tot MyKinsta zonder een handmatige uitnodiging of een apart gebruikersaccount nodig te hebben. Dit betekent dat geautoriseerde gebruikers alleen een e-mailadres met het domein van je bedrijf nodig hebben om toegang te krijgen tot je MyKinsta-account.

Standaard krijgen teamleden die toegang krijgen tot MyKinsta via JIT provisioning de rol Company Developer toegewezen. Bedrijfseigenaren en beheerders kunnen de rol van een gebruiker wijzigen nadat deze lid is geworden of de standaardrol voor nieuwe gebruikers met JIT-provisioning wijzigen voordat de gebruiker lid wordt.

Door het onboardingproces te automatiseren, kunnen bureaus en andere organisaties de tijd en moeite die gemoeid zijn met onboarding en gebruikersbeheerprocessen aanzienlijk verminderen. Hierdoor kunnen ze snel reageren op verzoeken van klanten door hun team met minimale inspanning te schalen.

Effectief deprovisioning

Voor een organisatie die een zero-trust filosofie hanteert, is het essentieel om de toegang van gebruikers die de organisatie verlaten snel en veilig in te trekken. Effectieve deprovisioning is ook essentieel om te voldoen aan de regelgeving voor gegevensbeveiliging en privacy.

Als een gebruiker de organisatie verlaat, moet de teambeheerder het account van de gebruiker verwijderen van de identity provider. Wanneer JIT provisioning echter is ingeschakeld, is het intrekken van de toegang van een gebruiker bij de IdP niet voldoende en moet je hem zowel bij de IdP als bij MyKinsta verwijderen. Simpelweg verwijderen uit de IdP werkt niet, omdat ze dan nog steeds toegang hebben tot je bedrijfsaccount met hun MyKinsta inloggegevens.

Naleving van regelgeving

Om te voldoen aan beveiligingsvoorschriften en certificeringen zoals SOC2 en ISO 27001 te verkrijgen, moeten organisaties aantonen dat ze strikte toegangscontrolemaatregelen hebben ingesteld. Het gebruik van Kinsta SAML SSO zorgt voor naleving van deze eisen, omdat het garandeert dat het beveiligingsbeleid consistent wordt toegepast op alle verbonden diensten.

Kinsta SAML SSO is ook compatibel met regelgeving zoals de GDPR, omdat het de toegang tot persoonlijke gegevens bijhoudt en de naleving van de principes van dataminimalisatie en tijdige intrekking van toegang door snelle deprovisioning garandeert.

Samenvatting

Kinsta’s SAML SSO authenticatiefunctie is een aanvulling op de multi-user mogelijkheden van het MyKinsta dashboard. Bureaus kunnen hun workflows stroomlijnen door uitgebreid gebruikersbeheer voor de bedrijfsaccount te combineren met SSO identiteits- en toegangsbeheer, waardoor een groot deel van het onboardingproces wordt geautomatiseerd en de accountbeveiliging wordt verbeterd.

Accountbeheerders kunnen vooraf gedefinieerde rollen toewijzen aan gebruikers, uitzonderingen maken op het IdP provisioningproces en de toegang voor specifieke gebruikers blokkeren. Voor instanties met tientallen ontwikkelaars en teamleden in verschillende rollen is Kinsta SAML SSO essentieel voor het verbeteren van de beveiliging, flexibiliteit en operationele efficiëntie.

Nieuwsgierig naar onze premium managed WordPress hosting? Probeer Kinsta vandaag nog gratis!