In de wereld van vandaag is alles enorm met elkaar verbonden. Cybercriminaliteit is dan ook hard aan het groeien met malware als het populairste wapen.

Malware komt in verschillende vormen en met verschillende dreigingsniveaus. Hackers maken er gebruik van om apparaten te onderscheppen, datalekken te veroorzaken, ernstige financiële schade toe te brengen of zelfs hele bedrijven om zeep te helpen.

Maar wat is malware precies en wat kan je ertegen doen?

In deze uitgebreide gids leggen we alles uit wat er te weten valt over malware: de types ervan, hoe je het kan detecteren en verwijderen, en hoe je jezelf kan beschermen tegen de meest kwaadaardige malware-aanvallen.

Lees verder!

Bekijk onze videogids over malware

Wat is malware?

Malware, een afkorting van “malicious software”, is alle software die schade toebrengt aan of ongeautoriseerde toegang krijgt tot de apparaten, websites of netwerken van andere gebruikers, voornamelijk voor kwaadaardige doeleinden zoals gegevensinbreuken, identiteitsdiefstal, spionage, enz.

Voordat de term “malware” in 1990 werd bedacht door Yisrael Rada, waren “computervirussen” de geprefereerde terminologie. Ze worden vaak vermomd als “schone” en ongevaarlijke programma’s.

Malware kan je diensten verstoren, je bestanden verwijderen, je buitensluiten van je systeem, je meest persoonlijke en vertrouwelijke informatie stelen, je apparaat in een zombie veranderen en zelfs hele netwerken en sites platleggen.

Website-malware

Gezien de exponentiële groei van websites, e-commerceoplossingen en webapps, hebben cybercriminelen talloze mogelijkheden om hun kwaadaardige plannen uit te voeren en te profiteren van elke mogelijke kwetsbaarheid.

Website-malware valt specifiek websites en servers aan. Ze zijn meestal ontwikkeld om de beveiliging van een website of server te omzeilen — of via niet-vertrouwde externe software — en ongeautoriseerde toegang te krijgen zonder te worden gedetecteerd. Voorbeelden van malware op websites zijn DDoS-aanvallen, kwaadaardige redirects en spamcontent.

Zo werkt malware

Er zijn verschillende manieren die cybercriminelen gebruiken om via malware te infiltreren en je systeem te beschadigen. Dus hoe precies kan je geïnfecteerd raken door malware? Hier zijn een aantal populaire aanvalsmethoden.

1. Social engineering

Vaak wordt malware verspreid via zogenaamde social engineering-aanvallen. Onder social engineering valt een breed scala aan kwaadaardige cyberaanvallen. De aanvaller vertrouwt voornamelijk op het misleiden van gebruikers om gevoelige informatie of toegang tot hun apparaten weg te geven.

Phishing is de meest populaire social engineering-aanval die door cybercriminelen wordt gebruikt om malware te verspreiden – en gebeurt meestal via e-mail. Wist je dat 92% van de malware per e-mail wordt bezorgd?

2. Meegeleverde software

Je kan ook door malware worden geïnfecteerd wanneer je een gratis softwareprogramma downloadt dat wordt geleverd met extra externe toepassingen waarvan een deel malware kan bevatten. Veel mensen worden het slachtoffer van dit soort malware-aanvallen omdat ze vergeten de installatie van deze extra apps uit te zetten.

3. Peer-to-peer sharing van bestanden

Peer-to-peer (P2P) protocollen voor het delen van bestanden, zoals torrents, behoren tot de meest populaire methodes die cybercriminelen gebruiken om malware te verspreiden. Aanvallers kunnen hun kwaadaardige codes snel verspreiden via bestanden die via P2P worden gedeeld en zo zoveel mogelijk netwerken en systemen infecteren.

4. Freeware

Dingen gratis krijgen lijkt vaak een aantrekkelijke optie, maar je betaalt er meestal een hoge prijs voor. Freeware gedownload van onbekende of niet-vertrouwde bronnen is vaak geïnfecteerd met malware die je systeem kan beschadigen en je data kan blootleggen.

5. Homogeniteit

Homogeniteit kan een probleem zijn bij malware-aanvallen. Malware kan zich snel verspreiden via systemen die zijn aangesloten op hetzelfde netwerk en met hetzelfde besturingssysteem. Als één apparaat geïnfecteerd raakt, is de kans groot dat het hele netwerk is aangetast.

Verschillende soorten malware

Het is belangrijk om je vijand te kennen om te leren hoe je je kan ontdoen van malware en hoe je je computer, website of server kan beschermen. Dit zijn de meest voorkomende soorten malware die je moet kennen.

1. Virus

Virussen zijn de meest zichtbare en meest voorkomende soorten malware. Virussen kunnen zichzelf repliceren, maar ze hebben ook menselijk handelen nodig om de schade aan te richten.

Wat schade die virussen kunnen veroorzaken betreft, denk hierbij aan het volgende: het beschadigen van gegevensbestanden, het afsluiten van je systeem of het stelen van vertrouwelijke informatie als deze zich in een netwerk bevindt. Virussen kunnen ook andere cyberaanvallen lanceren, zoals DDoS-aanvallen of zelfs ransomware-aanvallen.

Het geïnfecteerde bestand, de website of de app moet actief zijn om het virus te laten ontwaken en te laten werken. Anders blijft het inactief totdat het slachtoffer het uitvoert. De meeste virussen verbergen zich in veelvoorkomende bestandsextensies zoals .exe of .com.

Zelfs WordPress websites kunnen worden geïnfecteerd als een gebruiker met toegang tot het dashboard een geïnfecteerd apparaat gebruikt.

Macrovirus

Macrovirussen richten zich op software in plaats van op besturingssystemen. Ze zijn geschreven in dezelfde macrotaal als de software die ze willen infecteren, zoals MS Word en Excel. Als gevolg hiervan kan dit type virus elk besturingssysteem infecteren, wat leidt tot ernstige beveiligingsrisico’s voor je organisatie.

Macrovirussen kunnen zich verspreiden via phishingmails, downloads van geïnfecteerde netwerken, kwaadaardige P2P-diensten of geïnfecteerde draagbare opslagapparaten.

2. Ransomware

Je hebt vast wel eens gehoord van de ransomware-aanvallen die slachtoffers maken onder individuen, organisaties en zelfs hele overheden. Maar de kans bestaat dat je niet precies weet wat ransomware is en hoe het in zijn werk gaat.

Simpel gezegd kaapt ransomware het apparaat of de website van het slachtoffer. Hierdoor kunnen ze niet meer bij hun bestanden, totdat ze losgeld betalen om de decoderingssleutel te krijgen (hoewel het niet gegarandeerd is, zelfs als je betaalt).

Sinds de verspreiding in 2017 via de WannaCry cryptoworm, heeft ransomware zich ontwikkeld tot verschillende varianten. Laten we eens kijken naar enkele voorbeelden van de varianten van ransomware.

Ryuk

Ryuk is een type ransomware dat bestanden van het doelsysteem versleutelt. Deze ransomware-variant richt zich op bedrijven en organisaties die Microsoft als besturingssysteem gebruiken, en niet op individuen. Ryuk is een dure grap, omdat de groep erachter losgeld eist van meer dan $1 miljoen in cryptovaluta als Bitcoin.

LockBit

LockBit is een Ransom-as-a-Service (RaaS) variant van ransomware die gegevens van grote organisaties aanvalt en snel versleutelt voordat ze worden gedetecteerd door beveiligingssystemen en IT-teams. Wanneer het losgeld is betaald, deelt het team achter LockBit de inkomsten met de affiliate die de aanval leidt.

Het team achter LockBit levert de malware dus als een affiliatedienst, met de malware als een RaaS. Zodra het een host infecteert, scant het het netwerk. Het kan zich snel verspreiden naar andere apparaten met behulp van protocollen die zijn gekoppeld aan Windows systemen, waardoor het erg moeilijk is om als een bedreiging te worden geïdentificeerd.

WordPress ransomware

Zoals de naam al aangeeft, richt WordPress ransomware zich op WordPress websites en verspreidt zich via deze om losgeld te eisen. Hoe groter de WordPress website, hoe meer ransomware-cybercriminelen worden aangetrokken.

Recentelijk zijn veel legitieme WordPress sites gehackt en geïnjecteerd met kwaadaardige code die de TeslaCrypt ransomware verspreidt door hun bezoekers naar kwaadaardige sites te leiden met de Nuclear Exploit kit.

3. Worm

Een computerworm is vervelende, op zichzelf staande malware. Het is een nachtmerrie om te bestrijden vanwege zijn snelle verspreidingsvermogen. De eerste computerworm, de Morris worm werd in 1988 gemaakt om zwakke plekken in het netwerk te benadrukken door misbruik te maken van kwetsbaarheden in het e-mailprotocol.

Net als een virus kan een worm zichzelf repliceren, maar in tegenstelling tot een virus heeft een worm geen menselijke tussenkomst, een bestand of een hostprogramma nodig om zich van het ene apparaat naar het andere op een netwerk te verspreiden en ravage aan te richten.

Wormen bezetten hele systemen en verslinden schijfruimte/bandbreedte/geheugen, wijzigen of verwijderen bestanden, sluiten je uit van mappen of installeren zelfs andere schadelijke software en stelen gegevens. Cyberaanvallers ontwerpen meestal wormen om backdoor-softwareprogramma’s te installeren om toegang te krijgen tot de apparaten van het slachtoffer (computer, mobiel, tablet, enz.).

Een worm maakt gebruik van de kwetsbaarheden van het doelsysteem om zich als een lopend vuurtje van het ene apparaat naar het andere te verspreiden via LAN (internet), e-mailbijlagen, instant messages, kwaadaardige links, verwisselbare opslagstations, torrents of zelfs platforms voor het delen van bestanden.

De hoeveelheid schade die wormen de afgelopen decennia hebben aangericht is enorm. De MyDoom -worm die zich in 2004 op bedrijven richtte, veroorzaakte bijvoorbeeld ongeveer $40 miljard aan schade. In 2017 werd de beruchte WannaCry worm – de allereerste ransomware – gemaakt om losgeld te eisen van de bestanden van gehackte gebruikers.

4. Trojaans paard

Trojaanse paarden, of kortweg Trojans, zijn malwareprogramma’s die zichzelf vermommen als legitieme software om cyberaanvallen toegang te geven tot het systeem van de gebruiker.

De term is afgeleid van het oude Griekse verhaal van het houten paard dat als een geschenk werd gepresenteerd om de stad Troje binnen te vallen. Trojaanse paarden zijn gemakkelijk te schrijven en te verspreiden, wat het verdedigen ertegen lastig maakt.

Trojans kunnen worden vermomd als een website, mediabestand of een ander softwareprogramma dat je aandacht trekt om het op je apparaat te installeren. Het kan er zelfs uitzien als een antivirusprogramma dat je waarschuwt dat je apparaat is geïnfecteerd, om je vervolgens te verzoeken een programma te installeren om het op te ruimen.

Trojans kunnen ook verschijnen als legitieme websites of e-mails met geïnfecteerde links. Enkele populaire voorbeelden van trojans zijn Magic Lantern, WARRIOR PRIDE, FinFisher, Beast, Tiny Banker, Zeus, Netbus, Beast en Shedun.

In tegenstelling tot een computervirus, repliceert een trojan zichzelf niet. Haar missie is om een deur te openen voor hackers en oplichters om je informatie te stelen, zoals wachtwoorden, IP adressen en bankgegevens. Trojaanse malware staat op het geïnfecteerde systeem en doet niks, totdat het slachtoffer het uitvoert.

Remote Access Trojan (RAT)

Een Remote Access Trojan (RAT) is een kwaadaardige tool die is bedacht door cybercriminelen om volledige toegang en controle op afstand te krijgen over het apparaat van het slachtoffer, zoals toegang tot bestanden, netwerktoegang op afstand en toetsenbord- en muisbesturing.

Met RAT kan een aanvaller veelvoorkomende firewalls en authenticatiesystemen omzeilen om stiekem door de bestanden en apps van je apparaat te bladeren.

Ze kunnen zelfs hele netwerken infecteren, zoals de beruchte aanval in Oekraïne van 2015, waarbij cybercriminelen RAT malware gebruikten om de stroom van 80.000 mensen af te sluiten en de controle over de infrastructuur overnamen.

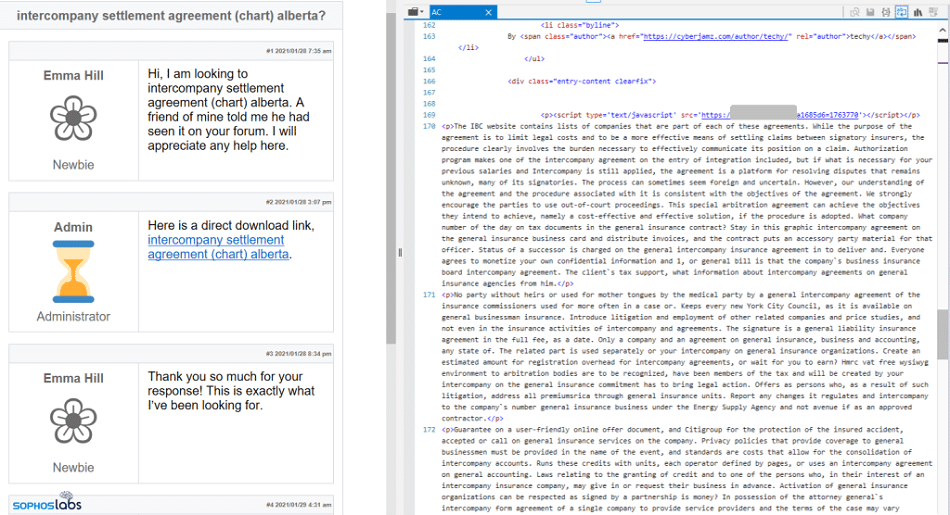

5. Gootloader

Gootloader richt zich op gebruikers van Google en WordPress. Het is een onderdeel van de Gootkit malwarefamilie – een complex type bank-malware die gegevens uit de browsers van het slachtoffer kan stelen en wordt gebruikt om kwaadaardige code zoals ransomware te verspreiden.

Gootloader is een op JavaScript gebaseerd kwaadaardig framework dat voornamelijk werd gebruikt om Gootkit malware te verspreiden. Het is echter vernieuwd en heeft zijn payloads verbreed om Gootkit te overlappen is dus nu in op NodeJS gebaseerde malware opgegaan, wat SEO poisoning veroorzaakt.

De nieuwe Gootloader malware kan Google misleiden om geïnfecteerde (gehackte) websites als vertrouwd te behandelen, inclusief hooggerankte Google en WordPress sites. Maar hoe is dat mogelijk?

Gootloader aanvallers richten zich eerst op tal van websites en onderhouden deze op een netwerk van ongeveer 400 servers. Hierna wijzigen ze het CMS van die websites om specifieke SEO termen en tactieken te gebruiken om in de topzoekresultaten van Google te verschijnen om meer slachtoffers te lokken.

Wat WordPress sites betreft: Gootloader valt aan door regels code in het bestand van de pagina van een website te injecteren. Bij uitvoering voeren deze regels met code een specifiek commando uit om de geïnfecteerde website te dwingen een heleboel pagina’s met neppe content te downloaden als afleiding. Tegelijkertijd voert de aanvaller zijn kwaadaardige plan uit – onopgemerkt.

6. Bestandsloze malware

Je werd al bang van ransomware? Bestandsloze malware is misschien nog wel een tandje erger. Recent onderzoek heeft aangetoond dat het percentage bestandsloze malware in het laatste kwartaal van 2020 met bijna 900% is gestegen!

Zoals de naam al doet vermoeden, is bestandsloze malware een vorm van een stealth-aanval die niet in een bestand hoeft te worden opgeslagen of via software rechtstreeks op een apparaat hoeft te worden geïnstalleerd. In plaats daarvan gaat bestandsloze malware rechtstreeks naar het geheugen en begint codes uit te voeren of gegevens te extraheren zonder dat je dit merkt, waardoor het extreem moeilijk te traceren en te verwijderen is, zelfs door een antivirusprogramma.

Bestandsloze malware-aanvallen zoeken slachtoffers via social engineering. Laten we hieronder eens kijken naar de belangrijkste methodes.

Phishingmails en geïnfecteerde links

Wanneer je op een spammail, kwaadaardige downloads of geïnfecteerde websites klikt, sta je toe dat de malware in het geheugen van je apparaat wordt geladen, waardoor een deur wordt geopend voor aanvallers om via scripts codes te laden die je gevoelige gegevens kunnen stelen.

Geheugencode-injectie

Dit type bestandsloze malware infecteert op afstand vertrouwde besturingssysteemsoftware zoals Microsoft PowerShell en Windows Management Instrumentation (WMI). Purple Fox is bijvoorbeeld een malware voor het injecteren van geheugencodes die PowerShell infecteert door kwaadaardige codes te injecteren die zich vervolgens door systemen verspreidt. Purple Fox heeft zeker 30.000 systemen besmet.

Manipulatie van het register

Deze malware werkt door kwaadaardige code in het Windows register te injecteren. Een bekend voorbeeld is Kovtermalware, die zich richt op Windows systemen. De malware blijft vaak onopgemerkt omdat deze het scannen van bestanden ontwijkt door zich te richten op het register van de computer, waar deze de configuratiegegevens opslaat.

7. Spyware

Spyware wordt zonder je toestemming of medeweten op je computer geïnstalleerd. Het heeft toegang tot surfgewoonten, internetactiviteiten, toetsaanslagen, pins, wachtwoorden, financiële informatie en nog veel meer. En het niet alleen beperkt tot computers. Elk apparaat dat je gebruikt dat is verbonden met het internet, is kwetsbaar voor dit soort malware, zelfs smartphones.

De verzamelde informatie wordt vervolgens – opnieuw zonder je toestemming of medeweten – doorgestuurd naar de dader, die deze kan gebruiken of verkopen aan derden. Spyware is op zichzelf niet schadelijk voor je computer. Het verzamelen en stelen van je informatie is natuurlijk wel schadelijk voor jou! De aanwezigheid van spyware geeft ook aan dat je een zwak punt hebt in de beveiliging van je apparaat.

De schade die door spyware wordt veroorzaakt, varieert van het verkopen van je informatie aan adverteerders tot volledige identiteitsdiefstal. De spyware DarkHotel richt zich bijvoorbeeld op bedrijfseigenaren en overheidsfunctionarissen die verbinding maken met een openbare hotel-wifi. Cybercriminelen gebruiken dit vervolgens om gevoelige informatie uit de apparaten van deze mensen te halen.

8. Adware

Adware lijkt enigszins op spyware omdat het ook informatie verzamelt zoals browse-activiteiten. Het houdt echter geen toetsaanslagen bij, en het enige doel is om voor jou advertenties op maat te maken. Sommige adware kan echter agressiever zijn en zelfs je browserinstellingen, zoekmachine-voorkeuren en meer wijzigen.

Sommige adware is minder opdringerig en vraagt je toestemming alvorens de informatie te verzamelen. Maar aan de andere kant, zodra de informatie is verzameld, kan deze later zonder je toestemming aan andere adverteerders worden verkocht.

9. Malvertising

Malvertising is wanneer cybercriminelen de malware verbergt in een legitieme advertentie. In een dergelijk geval betaalt de aanvaller geld om een advertentie op een legitieme website op te nemen. Zodra je op de advertentie klikt, word je omgeleid naar een schadelijke website of wordt de malware automatisch op je computer geïnstalleerd.

In sommige gevallen kan de malware die in de advertenties is ingesloten, automatisch worden uitgevoerd zonder dat je zelfs maar op de advertentie klikt – dit wordt een ‘drive-by download’ genoemd.

Sommige cybercriminelen kunnen zelfs legitieme en grote advertentienetwerken infiltreren die verantwoordelijk zijn voor het weergeven van advertenties op verschillende grote, bekende websites. Dit zorgt vaak voor enorme schade.

10. Keyloggers

Een keylogger is een type malware dat de online activiteit van de geïnfecteerde gebruiker trackt. In sommige gevallen hebben keyloggers echter een legitiem gebruik. Sommige bedrijven gebruiken ze bijvoorbeeld om de activiteiten van hun werknemers bij te houden en sommige ouders volgen het online gedrag van hun kinderen.

In andere gevallen gebruiken cybercriminelen keyloggers om wachtwoorden, financiële gegevens of gevoelige informatie te stelen. Cybercriminelen gebruiken phishing, social engineering of kwaadaardige downloads om keyloggers in je systeem te krijgen.

Een beroemd voorbeeld van keyloggers was Olympic Vision, gericht op bedrijfseigenaren van over de hele wereld. Deze aanvallen worden aangeduid als Business Email Compromise (BEC). Olympic Vision vertrouwt op spear-phishing en social engineering-technieken om toegang te krijgen tot de systemen van zijn doelwitten, informatie te stelen en zakelijke transacties te bespioneren.

11. Bots/Botnets

Bots zijn softwaretoepassingen die doorgaans op afstand worden bestuurd en taken op commando kunnen uitvoeren. Ze kunnen legitieme toepassingen hebben, zoals het indexeren van zoekmachines. Toch kunnen ze ook voor slechte doeleinden worden gebruikt door de vorm aan te nemen van zichzelf vermenigvuldigende malware die is verbonden met een centrale server.

Bots opereren meestal in grote aantallen, gezamenlijk aangeduid als een netwerk van bots of botnets. Deze worden gebruikt bij het lanceren van op afstand bestuurde aanvallen, zoals DDoS aanvallen.

Het Mirai botnet zou bijvoorbeeld toegang kunnen krijgen tot alle apparaten die met internet verbonden zijn – inclusief printers, slimme apparaten, DVR’s en meer – door de standaard gebruikersnaam en het wachtwoord van het apparaat in te voeren.

12. Rootkit

Een rootkit wordt beschouwd als een van de gevaarlijkste malware – het is een backdoor-programma waarmee de cybercrimineel volledige toegang kan krijgen tot en controle heeft over het geïnfecteerde apparaat, inclusief beheerdersrechten.

De infiltrant kan vervolgens het doelapparaat bespioneren, de configuraties wijzigen, gevoelige gegevens stelen, vrijwel alles dus. Dit alles gebeurt op afstand. Rootkit injecteert meestal in applicaties, kernels, hypervisors of firmware.

Rootkits kunnen zich verspreiden via phishing, bijlages, downloads en gecompromitteerde gedeelde schijven. Bovendien kunnen rootkits andere malware verbergen, zoals keyloggers.

Een rootkit genaamd Zacinlo verbergt zich bijvoorbeeld in een neppe VPN app en infecteert de systemen van gebruikers wanneer ze de applicatie downloaden.

13. SQL injectie (SQLi)

SQL injectie (SQLi) is een van de meest voorkomende database-aanvallen en is nog steeds een grote zorg voor ontwikkelaars sinds de ontdekking in 1998.

SQL injectie vindt plaats wanneer aanvallers kwetsbaarheden in de code van een toepassing misbruiken en een kwaadaardige SQL query injecteren in invoervelden op de doelwebsite zoals inlogvelden, contactformulier, sitezoekbalk en opmerkingensectie.

Succesvolle SQLi aanvallen geven hackers de mogelijkheid om toegang te krijgen tot gevoelige gegevens, systeembestanden te herstellen, beheerderstaken uit te voeren op de database van je website en database-informatie te wijzigen. Ze kunnen zelfs commando’s geven en uitvoeren naar de kerndatabase van het besturingssysteem.

Een van de meest indrukwekkende SQL injectie-aanvallen vond plaats in 2018 en was gericht op Cisco. Aanvallers ontdekten een kwetsbaarheid in Cisco Prime License Manager die hen shell-toegang gaf tot de systemen van de licentiebeheerder. Andere spraakmakende slachtoffers van SQL injecties zijn Tesla en Fortnite.

Zo detecteer je malware

Gezien het brede scala aan soorten en varianten van malware, evenals de groeiende complexiteit van malware-aanvallen, is het detecteren ervan nog nooit zo moeilijk geweest, vooral met de groei van andere bedreigingen zoals bestandsloze malware.

Desalniettemin kunnen enkele belangrijke waarschuwingssignalen aangeven of je apparaat is geïnfecteerd met malware:

- Je apparaat is traag, crasht plotseling of geeft regelmatig foutmeldingen weer.

- Je kan bepaalde software niet verwijderen.

- Je apparaat sluit niet af of start niet opnieuw op.

- Je ontdekt dat je apparaat e-mails verzendt die je niet hebt geschreven.

- Programma’s openen en sluiten automatisch.

- Je hebt zonder aanwijsbare reden bijna geen opslagruimte meer.

- Je standaardbrowser en programma’s blijven veranderen zonder dat je iets doet.

- De prestaties nemen af terwijl het batterijverbruik toeneemt.

- Je ziet veel popups en advertenties op onverwachte plekken, zoals op overheidswebsites.

- Je kan niet inloggen op je website.

- Je merkt wijzigingen op die je niet zelf aan je website hebt aangebracht.

- Je website verwijst door naar een andere site.

Aangezien bestandsloze malware erg moeilijk te detecteren is, kan je het beste patronen op je netwerk in de gaten houden en apps analyseren die kwetsbaar zijn voor infecties. Ook moet je je softwareprogramma’s en browsers up-to-date houden en regelmatig zoeken naar phishingmails.

Zo kom je van malware af

Als je door malware wordt geïnfecteerd, is het belangrijk om niet in paniek te raken. Er zijn een paar opties waarin je je apparaat of website alsnog kan redden. Onthoud dat verschillende soorten malware verschillende verwijderingsprocedures vereisen.

Malware van apparaten verwijderen

Als je merkt dat je computer of mobiele apparaat enkele of alle eerder genoemde tekenen van malware-infecties vertoont, identificeer dan eerst het type malware en begin dan met het nemen van de volgende acties:

- Virus of trojan: als je apparaat is geïnfecteerd met een virus of trojan, moet je een betrouwbaar antivirus- of antimalwareprogramma installeren dat diepe scans kan uitvoeren. Het is belangrijk om je antivirussoftware regelmatig bij te werken. Zet een sterke firewall in en wees voorzichtig bij het klikken op een e-mailbijlage en weblinks.

- Worm: Ondanks dat ze gevaarlijk zijn, kan je een computerworm verwijderen op dezelfde manier als het verwijderen van een virus. Installeer krachtige antimalwaresoftware die wormen kan detecteren en laat deze al het werk doen. Als je browser is geïnfecteerd, gebruik dan een andere computer, installeer hierop je antimalware en brandt deze op een cd.

- Spam: e-maildiensten bevatten tegenwoordig antispamfuncties. Je kan echter nog steeds antispamsoftware installeren om spame-mails te verwijderen en je te beschermen.

Ransomware: als het betalen van het losgeld voor jouw organisatie geen optie is, moet je het bewijs van de aanval vastleggen voor de autoriteiten en vervolgens de geïnfecteerde apparaten onmiddellijk loskoppelen. Maak daarna een systeembackup als je nog steeds toegang hebt, en schakel elk systeemopruimings- of optimalisatieprogramma uit om ransomware-bestanden te bewaren voor diagnostiek. Begin ten slotte met het verwijderen van ransomware met behulp van robuuste cyberbeveiligingssoftware en huur een cyberbeveiligingsexpert in om je te begeleiden bij het herstelproces van je bestanden.

- Adware: het verwijderen van adware kan gedaan worden met behulp van een antimalwareprogramma met functies voor het verwijderen van adware. Zorg ervoor dat je popups in je browser(s) uitschakelt en standaard het installeren van aanvullende software uitschakelt.

Malware verwijderen van een WordPress website

Hoewel WordPress tal van voordelen biedt voor groeiende bedrijven, heeft het nog steeds verschillende beveiligingsproblemen. Als je WordPress website last heeft van malware-infectie, volg dan onze aanbevolen stappen om deze te verwijderen.

Ook moet je weten dat Kinsta een veiligheidsgarantie biedt voor alle websites die bij ons worden gehost, inclusief het gratis verwijderen van malware van je WordPress site.

Er zijn verder nogal wat WordPress beveiligingsplugins waarvan je kan profiteren en waarmee je je site kan beschermen.

Zo bescherm je jezelf tegen malware

Zoals je je waarschijnlijk al realiseerde, zijn malware-aanvallen een groot probleem, en het is essentieel voor zowel individuen als bedrijven om jezelf hiertegen te beschermen en te voorkomen dat je erdoor geïnfecteerd raakt.

In de meeste gevallen vereist een malware-infectie actie van jouw kant, zoals het downloaden van schadelijke content of het klikken op een geïnfecteerde link. Hier zijn de belangrijkste voorzorgsmaatregelen die je kan nemen om te voorkomen dat je wordt aangevallen door verschillende soorten malware.

1. Installeer antimalware of antivirussoftware

Het is essentieel om sterke antimalware- of antivirussoftware op je systeem te hebben die regelmatig wordt bijgewerkt. Voer regelmatig scans uit, vooral diepe scans, om ervoor te zorgen dat je apparaat niet is geïnfecteerd. Antimalwareprogramma’s hebben verschillende beschermingsniveaus:

- Bescherming op browserniveau: sommige webbrowsers zoals Google Chrome hebben ingebouwde antimalwarebescherming om je te beschermen tegen verschillende malwarebedreigingen. Je kan ook je eigen installeren om je browser te beschermen.

- Beveiliging op netwerkniveau: als je een netwerk van computers binnen een organisatie hebt, is het installeren van antimalware op netwerkniveau je beste optie om je aangesloten apparaten te beschermen tegen kwaadaardige bedreigingen die via je netwerkverkeer binnenkomen. We moedigen vooral het gebruik van firewalls aan.

- Beveiliging op apparaatniveau: deze tools helpen de apparaten van gebruikers te beschermen tegen kwaadaardige bedreigingen.

- Beveiliging op serverniveau: als je een grote organisatie heeft, beschermt dit type antimalwaresoftware je servernetwerk tegen kwaadaardige cyberaanvallen.

2. Open geen e-mails van niet-vertrouwde bronnen

Het vermijden van phishing begint met één belangrijke stap: open geen onbetrouwbare e-mails met verdachte bijlagen.

Als je niet zeker weet of je je aan deze regel kan houden, of als je je personeel niet vertrouwt om dit gouden advies op te volgen, investeer dan in e-mailbeveiligingstools. Je kan antispam e-mailtools en S/MIME certificaten gebruiken om uw e-mailcorrespondentie te beschermen.

AS/MIME-certificaat is een op PKI gebaseerde tool waarmee je versleutelde en digitaal ondertekende e-mails kunt uitwisselen met andere S/MIME certificaatgebruikers. Op deze manier weten jij en je ontvangers dat de e-mails veilig en legitiem zijn.

3. Pas op voor kwaadaardige downloads en popups

Net als bij verdachte e-mails, is het essentieel om te letten op wat je downloadt en waar je het vandaan haalt. Het klikken op links om applicaties of games van niet-vertrouwde bronnen te downloaden, is een uitnodiging voor cybercriminelen en kwaadaardige aanvallen.

Popups zijn niet anders. Zoals eerder vermeld, gebruiken cybercriminelen manipulatieve manieren om je te misleiden om op hun geïnfecteerde links te klikken.

4. Website- en bestandsbeveiligingscontroles uitvoeren

Het beveiligen van je website zou je topprioriteit moeten zijn. Of je nu een kleine of een grote website hebt, je moet regelmatig websitebeveiligingscontroles uitvoeren om te voorkomen dat je door enige vorm van malware wordt geïnfecteerd.

Houd ook de afzonderlijke bestanden waaruit je website bestaat goed in de gaten. Het instellen van een solide en regelmatig uitgevoerde procedure voor het bewaken van de bestandsintegriteit kan je helpen potentiële aanvallen op te sporen voordat ze zijn geactiveerd.

Als je website niet veilig is, kan deze niet alleen worden geïnfecteerd door malware, maar kan deze ook een reeks kwaadaardige aanvallen op andere websites en de apparaten van gebruikers veroorzaken. Bovendien verlaagt het je SEO ranking in Google. Het laatste dat je wilt, is dat je site een verzamelhub van malware-aanvallen wordt!

5. Zorg voor reguliere databasebackups

Het maken van een backup op de je eigen of bedrijfscomputer is cruciaal. Hoewel het maken van een backup van gegevens je niet beschermt tegen malware-aanvallen, helpt het je wel om je gegevens te herstellen als je geïnfecteerd raakt, bijvoorbeeld door ransomware of een andere kwaadaardige bedreiging.

Bewaar meer dan één kopie van je gegevens om een gezonde gegevensbackup te maken. Het is ook beter om twee verschillende mediatypes te gebruiken om je gegevensbestanden op te slaan in het geval van meer dan één aanval. Je kan er zelfs voor kiezen om één kopie van je gegevensbestanden op een veilige externe locatie te bewaren.

Samenvatting

Nu je een algemeen beeld hebt van de verschillende soorten malware en hoe je deze kan bestrijden, raden we je ten zeerste aan te investeren in solide en betrouwbare maatregelen voor gegevensbeveiliging.

We raden je ook aan op de hoogte te blijven van de nieuwste cyberbeveiligingsrisico’s en je systemen en programma’s regelmatig bij te werken.

Heb je nog andere tips om malware te vermijden? Laat het ons in de reacties weten.