Als je regelmatig WordPress nieuwsbrieven of cyberbeveiligingsupdates volgt, heb je waarschijnlijk een bekend patroon opgemerkt: bijna elke week is er wel weer een nieuw bericht over een WordPress plugin kwetsbaarheid. Waarom gebeurt dit toch zo vaak?

Een van de redenen voor deze kwetsbaarheden is dat de ontwikkeling van plugins in het WordPress ecosysteem enorm rap gaat en dat er veel ontwikkelaars bij betrokken zijn die niet direct verbonden zijn aan WordPress zelf. Hoewel WordPress duidelijke richtlijnen geeft om de veiligheid te waarborgen, kan de enorme schaal en complexiteit van het ecosysteem – met duizenden plugins en thema’s die met elkaar samenwerken – het soms moeilijk maken om elke potentiële fout op te sporen.

Bovendien haasten ontwikkelaars zich soms om updates of nieuwe features uit te brengen, en zelfs goedbedoelende programmeurs kunnen onbedoeld beveiligingsproblemen over het hoofd zien, waardoor hackers kwetsbaarheden kunnen uitbuiten.

Zodra een kwetsbaarheid is ontdekt, kunnen hackers verschillende technische exploits gebruiken om je site te compromitteren. Veelgebruikte methoden zijn cross-site scripting (XSS), SQL-injectie en cross-site request forgery (CSRF). Met deze exploits kunnen hackers een reeks kwaadaardige activiteiten uitvoeren, zoals:

- Bezoekers omleiden naar kwaadaardige sites.

- Spamadvertenties en ongewenste inhoud op je site plaatsen.

- Installeren van malware (bijvoorbeeld het infecteren van bestanden zoals

wp-feed.php) om verdere aanvallen uit te voeren. - Adminaccounts aanmaken om de controle over je site over te nemen.

- Je server gebruiken om DDoS aanvallen uit te voeren of spam e-mails te versturen.

Deze aanvallen kunnen de prestaties van je site lamleggen, je SEO-klasseringen verlagen en, nog belangrijker, je bedrijf, inkomsten en reputatie schaden.

Het is echter belangrijk om op te merken dat de kwetsbaarheden in de plugin zelf niet het enige probleem zijn. Een belangrijke reden waarom deze aanvallen slagen is dat veel WordPress gebruikers hun plugins niet bijwerken. Dit artikel onderzoekt waarom deze kwetsbaarheden toenemen en wat je kunt doen om je site te beschermen.

De echte oorzaak van de meeste WordPress hacks

Wanneer WordPress sites worden gehackt, geven we al snel de hostingprovider of de plugins die de deur zouden hebben opengezet voor aanvallers de schuld. Het is waar dat kwetsbaarheden in plugins een belangrijke rol spelen. Volgens het rapport over WordPress kwetsbaarheden van SolidWP uit 2022 was 93% van de WordPress kwetsbaarheden afkomstig van plugins. Het onderliggende probleem is echter vaak nalatigheid van gebruikers.

De meeste hacks ontstaan niet omdat het platform of de plugins inherent onveilig zijn, maar omdat gebruikers hun plugins niet tijdig bijwerken of omdat sommige plugins niet meer worden gebruikt.

Om beter te begrijpen hoe deze kwetsbaarheden je site blootstellen, nemen we de twee belangrijkste factoren onder de loep:

Verouderde plugins

Wanneer er een beveiligingslek in een plugin wordt ontdekt, worden de ontwikkelaars hiervan op de hoogte gesteld en werken ze meestal snel aan een patch. Zodra de patch klaar is, wordt deze uitgebracht als update en wordt er een melding van de kwetsbaarheid verstuurd, waarin gebruikers worden gewaarschuwd om de update toe te passen.

Er zit echter vaak een vertraging tussen de bekendmaking en het moment waarop gebruikers hun plugins daadwerkelijk bijwerken. Hackers profiteren van dit gat en scannen het web af op zoek naar sites die de kwetsbaarheid nog niet hebben bijgewerkt.

Een treffend voorbeeld hiervan was het File Manager plugin lek dat in september 2020 werd ontdekt en dat meer dan 600.000 WordPress sites trof. Deze zero-day kwetsbaarheid voor remote code execution stelde aanvallers in staat om toegang te krijgen tot het beheerdersgedeelte, kwaadaardige code uit te voeren en schadelijke scripts te uploaden op sites met oudere versies van de plugin (versies 6.0 tot 6.8). Hoewel de ontwikkelaars binnen enkele uren een gepatchte versie uitbrachten (File Manager 6.9), bleven meer dan 300.000 sites kwetsbaar omdat gebruikers hun plugins niet hadden bijgewerkt, en hackers maakten snel misbruik van deze vertraging.

Dit voorbeeld laat zien hoe gevaarlijk een simpele vertraging in het toepassen van updates kan zijn en maakt duidelijk dat nalatigheid van gebruikers bij het updaten van plugins een belangrijke oorzaak is van WordPress hacks.

Verlaten plugins

Verlaten plugins zijn een tikkende tijdbom voor veel WordPress sites. Hoewel het WordPress team sommige van deze plugins permanent uit de repository verwijdert, blijven veel plugins actief op websites zonder doorlopend onderhoud of beveiligingsupdates.

Alleen al in 2023 werden 827 plugins en thema’s gerapporteerd als verlaten – een aanzienlijke stijging ten opzichte van 147 in 2022. Hiervan werd meer dan de helft (58,16%) permanent verwijderd vanwege ernstige beveiligingsproblemen.

De Eval PHP-plugin bijvoorbeeld werd meer dan tien jaar verlaten voordat hackers er in 2023 misbruik van begonnen te maken. De plugin, die oorspronkelijk was ontworpen om gebruikers PHP-code te laten uitvoeren binnen WordPress berichten en pagina’s, werd een hulpmiddel voor aanvallers om achterdeurtjes in websites te injecteren. Omdat Eval PHP niet langer werd onderhouden, bleven de beveiligingslekken ongepatcht en hackers maakten hier gebruik van door de plugin te gebruiken om ongeautoriseerde toegang tot websites te krijgen.

Eenmaal binnen konden aanvallers gevoelige informatie stelen, de volledige controle over een site overnemen of de site gebruiken als onderdeel van grotere kwaadaardige campagnes, zoals DDoS-aanvallen. Zelfs het verwijderen van de plugin loste het probleem niet noodzakelijk op – hackers konden doorgaan op gecompromitteerde websites door achterdeurtjes te verbergen in de inhoud van de site.

Dit benadrukt de gevaren van het gebruik van verlaten plugins. Wanneer een plugin niet langer wordt onderhouden, worden de kwetsbaarheden permanente toegangspunten voor hackers. Website-eigenaren moeten proactief dergelijke plugins verwijderen en vervangen door ondersteunde alternatieven om hun sites veilig te houden.

Hoe je je WordPress site kunt beschermen

Gezien het groeiende aantal kwetsbaarheden in plugins en de risico’s die verouderde en verlaten plugins met zich meebrengen, is het essentieel om proactieve maatregelen te nemen om je WordPress site te beveiligen. Hier zijn een aantal praktische stappen die je kunt volgen om de risico’s te minimaliseren en je site veilig te houden:

1. Gebruik een hostingprovider van goede kwaliteit

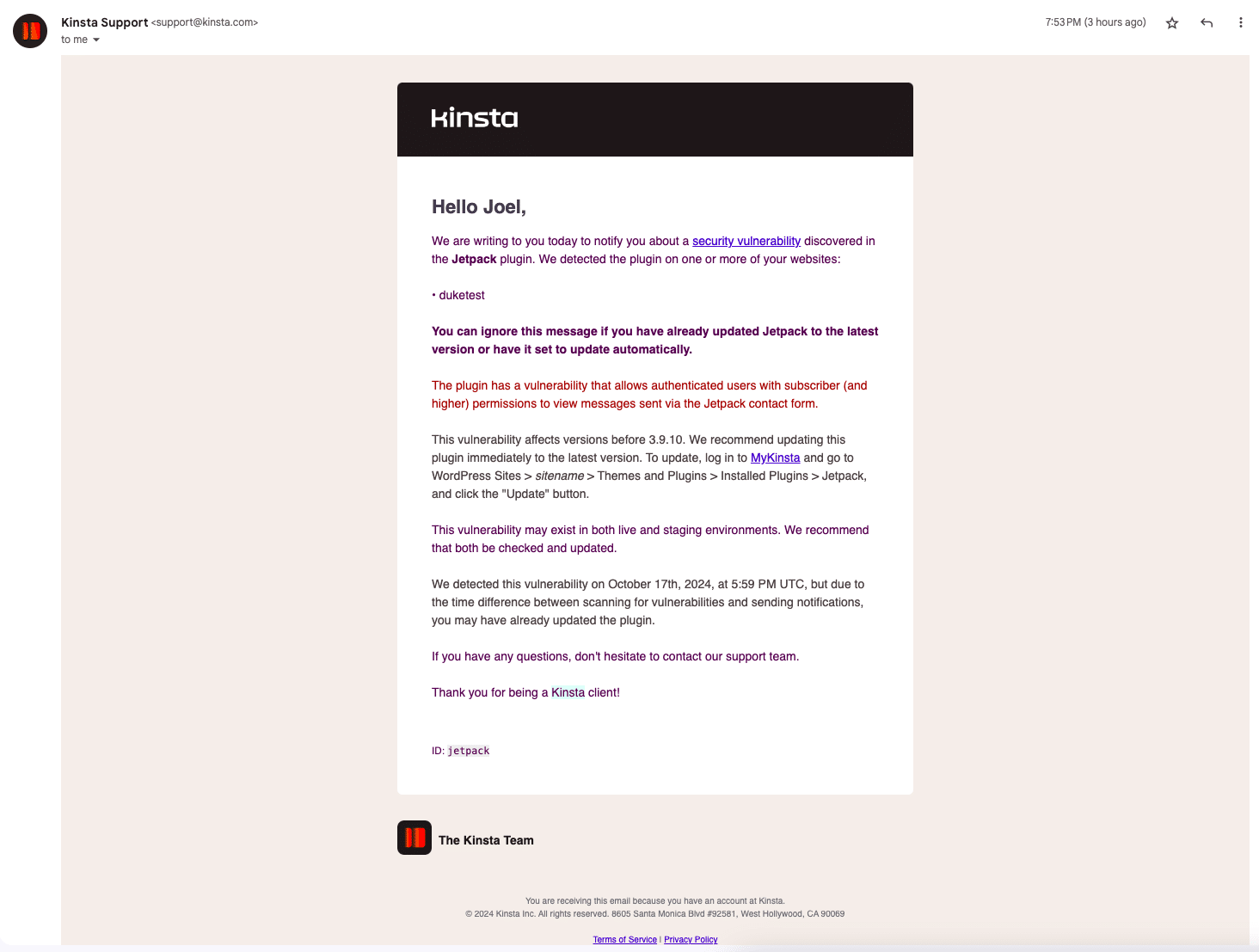

Je hostingprovider kan een cruciale rol spelen in de beveiliging van je WordPress site door beveiligingsmaatregelen aan te bieden om veelvoorkomende aanvallen te voorkomen. Kinsta e-mailt bijvoorbeeld kwetsbaarheidswaarschuwingen naar de inbox van klanten wanneer er kwetsbaarheden worden gemeld voor plugins die op hun sites zijn geïnstalleerd.

Veel mensen zetten WordPress sites op en vergeten ze, of ze vertrouwen op bureaus die honderden sites tegelijk beheren. Het is gemakkelijk om beveiligingsupdates uit het oog te verliezen. Dit is precies waarom het zo belangrijk is om een host te hebben die actief op zoek is naar kwetsbaarheden.

Neem bijvoorbeeld de Jetpack plugin, die onlangs in het nieuws kwam. De ontwikkelaars ervan brachten een update uit die een kritieke kwetsbaarheid repareerde die 27 miljoen sites trof – een kwetsbaarheid die sinds 2016 onopgemerkt was gebleven!

Door het lek kon elke ingelogde gebruiker de formulierinzendingen van andere gebruikers bekijken. Het team van Jetpack bevestigde dat er geen bewijs was dat er misbruik van werd gemaakt, maar toen de update eenmaal uit was, waarschuwden ze dat iemand zou kunnen proberen voordeel te halen uit ongepatchte sites.

Bij Kinsta hebben we onmiddellijk een rapport over de kwetsbaarheid verspreid onder al onze klanten die Jetpack gebruiken, waarin we hen aanspoorden om te updaten en waarin we uitlegden waarom dat nodig was. Dit is het soort proactieve ondersteuning dat je nodig hebt van een kwaliteitshost.

Andere manieren waarop een goede host je site kan beschermen zijn onder andere:

- Malware opsporen en opschonen – Je host moet regelmatig scannen op malware om de veiligheid van je site te waarborgen. Bij Kinsta voeren we periodieke malwarescans uit binnen containers van klanten om de meeste bekende kwaadaardige vingerafdrukken te detecteren. Als er malware wordt gedetecteerd, zal ons misbruikteam deze onmiddellijk opschonen en je op de hoogte stellen. Als je site al is aangevallen en je bent je er niet van bewust, is ons scanproces ontworpen om compromissen te identificeren. Als onderdeel van onze toewijding aan jouw veiligheid, hebben we een veiligheidsbelofte: als je site gehackt wordt terwijl hij bij ons gehost wordt, helpen we je om het gratis te repareren. Bekijk ons malwareverwijderingsproces voor meer informatie.

- Firewall en beveiligingsmonitoring – Een firewall beschermt je site tegen kwaadaardig verkeer. Het blokkeert kwaadwillenden nog voordat ze je plugins kunnen bereiken. Zonder dit kunnen hackers zich gemakkelijk richten op kwetsbaarheden in verouderde plugins. Bij Kinsta bieden we firewalltechnologie die helpt bij het beschermen van ons netwerk tegen veelvoorkomende bedreigingen. Onze Cloudflare integratie biedt DDoS bescherming en we gebruiken de firewall van Google Cloud Platform om onze infrastructuur veilig te houden.

Zorg er daarnaast voor dat je site dagelijks automatische backups maakt, zodat je de site snel kunt terugzetten naar een vorige versie als deze wordt aangetast, zodat de downtime tot een minimum wordt beperkt en gegevensverlies wordt voorkomen.

2. Houd plugins up-to-date

Een van de eenvoudigste en meest effectieve manieren om je WordPress site te beschermen is door ervoor te zorgen dat alle plugins, thema’s en de WordPress kern up-to-date zijn. De meeste updates bevatten beveiligingspatches die bekende kwetsbaarheden verhelpen en als je deze updates niet toepast, stelt dat je site bloot.

Volg deze stappen om ervoor te zorgen dat je plugins altijd up-to-date zijn:

- Controleer regelmatig je WordPress dashboard op plugin-updates.

- Overweeg om een geautomatiseerd proces in te stellen om updates af te handelen en waarschuwingen te triggeren voor essentiële plugins als ze verouderd zijn. Bij Kinsta stelt onze API eindpunten beschikbaar die je kunt gebruiken om tools te bouwen voor het automatiseren van het plugin updateproces. Het MyKinsta dashboard bevat ook een bulk update functie, waarmee je met één klik een plugin op meerdere sites kunt bijwerken.

- Stel een schema in om plugins te controleren en bij te werken die niet automatisch worden bijgewerkt.

3. Verwijder verlaten of niet-ondersteunde plugins

Verlaten plugins zijn een van de grootste beveiligingsrisico’s voor WordPress sites. Als een plugin niet langer wordt onderhouden door de ontwikkelaar, ontvangt deze geen essentiële beveiligingsupdates, waardoor deze kwetsbaar is voor uitbuiting.

Om je site te beschermen, moet je ervoor zorgen dat:

- Controleer regelmatig je geïnstalleerde plugins en verwijder plugins die al lange tijd niet zijn bijgewerkt.

- Zoek naar actief onderhouden alternatieven om verouderde of niet-ondersteunde plugins te vervangen.

- Controleer de WordPress plugin repository om de laatste update datum van de plugin en de activiteit van de ontwikkelaar te bevestigen.

4. Gebruik alleen vertrouwde plugins

Niet alle plugins en thema’s zijn even veilig. Het installeren van plugins van niet-geverifieerde bronnen kan je site blootstellen aan kwaadaardige code of slecht geschreven software.

Om risico’s te minimaliseren, moet je ervoor zorgen dat:

- Blijf bij plugins en thema’s die beschikbaar zijn uit de WordPress plugin repository of bekende ontwikkelaars met een bewezen staat van dienst.

- Controleer altijd beoordelingen, ratings en het aantal actieve installaties voordat je een plugin installeert.

- Geef de voorkeur aan plugins die regelmatig worden bijgewerkt en ondersteund door hun ontwikkelaars.

- Vermijd plugins met een geschiedenis van beveiligingsproblemen of slechte beveiligingspraktijken.

5. Beperk het aantal plugins dat je installeert

Elke plugin die je op je site installeert introduceert potentiële kwetsbaarheden, dus het is belangrijk om het aantal plugins dat je gebruikt te beperken. Door een kwaliteitshostingprovider zoals Kinsta te kiezen, kun je voorkomen dat je onnodige plugins installeert voor taken die al in je hostingomgeving zijn ingebouwd.

Kinsta gebruikers hoeven bijvoorbeeld geen aparte plugins te installeren voor:

- Backups – Kinsta biedt automatische dagelijkse backups, waardoor je geen backupplugin nodig hebt.

- Malware scans– Kinsta biedt ingebouwde malware scanning, dus er is geen extra beveiligingsplugin nodig.

- CDN integratie – Met Kinsta’s ingebouwde Cloudflare-integratie hoef je geen CDN-plugin te installeren.

- Bescherming tegen kwetsbaarheden – Kinsta controleert proactief op kwetsbaarheden in de beveiliging en onderneemt actie, dus je hebt geen plugins nodig om kwetsbaarheden aan te pakken.

Door minder plugins te gebruiken, verklein je het aanvalsoppervlak en minimaliseer je het risico op plugin-gerelateerde kwetsbaarheden, terwijl je betere siteprestaties behoudt.

6. Beperkt admintoegang en kies voor sterke verificatie

Door de toegang tot je WordPress admingebied te beperken, verklein je het risico op ongeautoriseerde toegang. Het gebruik van sterke wachtwoorden en het inschakelen van twee-factor authenticatie (2FA) versterkt de beveiliging van je site nog meer. Hier lees je hoe je dat kunt doen:

- Zorg ervoor dat alleen vertrouwde gebruikers op admin-niveau toegang hebben tot je WordPress site.

- Gebruik sterke, unieke wachtwoorden en eis dit van alle gebruikers met toegang tot je beheerdersgedeelte.

- Schakel 2FA in om een extra beschermingslaag toe te voegen aan brute-force inlogpogingen, waardoor het moeilijker wordt voor aanvallers om in te breken.

- Beperk de inlogtoegang tot specifieke IP-adressen, IP-bereiken of geografische locaties. Als je bijvoorbeeld een WooCommerce winkel hebt die alleen verkoopt aan klanten in de VS, dan kun je het aanmaken van accounts en het inloggen beperken tot Amerikaanse gebruikers. Dit helpt de blootstelling van je site aan aanvallen te verminderen.

7. Rapporten over kwetsbaarheden bijhouden

Door op de hoogte te blijven van beveiligingsproblemen met je plugins en thema’s kun je snel handelen voordat hackers misbruik kunnen maken van kwetsbaarheden. Om op de hoogte te blijven van potentiële bedreigingen, kun je het volgende doen:

- Abonneer je op beveiligingsrapporten of diensten zoals WPScan, Wordfence of iThemes Security voor realtime waarschuwingen over kwetsbaarheden.

- Controleer regelmatig op updates van kwetsbaarheden met betrekking tot de plugins op je site.

- Onderneem onmiddellijk actie als je geïnstalleerde plugins of thema’s als kwetsbaar worden aangemerkt.

Samenvatting

Het beveiligen van je site vereist voortdurende waakzaamheid. Verouderde en verlaten plugins zijn twee van de meest voorkomende toegangspoorten voor hackers, maar het goede nieuws is dat deze risico’s beheersbaar zijn met de juiste hosting.

Bij Kinsta doen we er alles aan om ervoor te zorgen dat je WordPress site veilig blijft. Ons hostingplatform biedt een reeks ingebouwde beveiligingsfeatures om je site te beschermen tegen bedreigingen, waaronder proactieve rapporten over kwetsbaarheden, gratis SSL-certificaten, twee krachtige firewalls en Cloudflare-integratie voor betere bescherming tegen DDoS-aanvallen en andere kwetsbaarheden.

Praat vandaag nog met ons verkoopteam om meer te weten te komen over hoe de beveiligingsfeatures van Kinsta je kunnen helpen!