Enquanto as empresas sempre tiveram muitas ameaças para enfrentar, os ataques cibernéticos estão se tornando cada vez mais preocupantes. Um ataque de dia zero é uma das mais severas ameaças de malware.

Os ataques cibernéticos podem ter consequências severas para as empresas, pois os hackers podem roubar dinheiro, dados ou propriedade intelectual que compromete suas operações. E nenhuma empresa está imune. Eles impactam comerciantes, empresas locais, redes nacionais e até mesmo gigantes globais como o Google (na verdade, o Google tem pelo menos 22 ataques imprevistos a cada ano).

Mas isso não quer dizer que os ataques cibernéticos sejam inevitáveis. Há passos que podemos dar para nos proteger.

Neste artigo, nós lhe diremos tudo o que você precisa saber sobre explorações de dia zero, por que elas são perigosas e como você pode identificá-las e evitá-las.

Vamos começar!

O que significa dia zero?

Um dia zero é uma falha de segurança previamente desconhecida em seu software ou hardware que os hackers podem explorar para violar seus sistemas. As explorações de dia zero têm muitos nomes diferentes, incluindo “explorações de hora zero” ou “explorações de dia 0”

Não importa o nome, a origem do “dia zero” é a mesma. O termo “dia zero” enfatiza a seriedade do problema. Depois que alguém descobre uma vulnerabilidade de dia zero, os desenvolvedores têm zero dias para corrigir o erro antes que ele se torne um problema urgente.

Ao aprender sobre explorações de dia zero, você pode ouvi-las chamadas de “vulnerabilidades de dia zero” ou “ataques de dia zero” Há uma distinção essencial entre estes termos:

- “Zero-day exploit” (Explorações de dia zero) refere-se ao método que os hackers usam para atacar software

- “Zero-day vulnerability” (Vulnerabilidades de dia zero) refere-se à falha não descoberta em seu sistema

- “Zero-day attack” (Ataques de dia zero) refere-se à ação que os hackers tomam quando usam a vulnerabilidade para violar o seu sistema

O termo “não descoberto” é crucial ao discutir vulnerabilidades de dia zero, pois a vulnerabilidade deve ser desconhecida pelos criadores do sistema para ser considerada uma “vulnerabilidade de dia zero” Uma vulnerabilidade de segurança deixa de ser uma “vulnerabilidade de dia-zero” uma vez que os desenvolvedores tenham conhecimento do problema e tenham lançado um patch.

Muitos grupos diferentes de pessoas realizam ataques de dia zero, inclusive:

- Cibercriminosos: Hackers criminosos com motivação financeira

- Hacktivistas: Pessoas que procuram invadir sistemas para promover uma causa ou agenda política

- Hackers corporativos: Hackers que procuram aprender informações sobre um concorrente

- Hackers com fins lucrativos: Pessoas que encontram vulnerabilidades para vendê-las a empresas (mas não pretendem explorar a vulnerabilidade em si)

Como funciona um ataque de dia zero

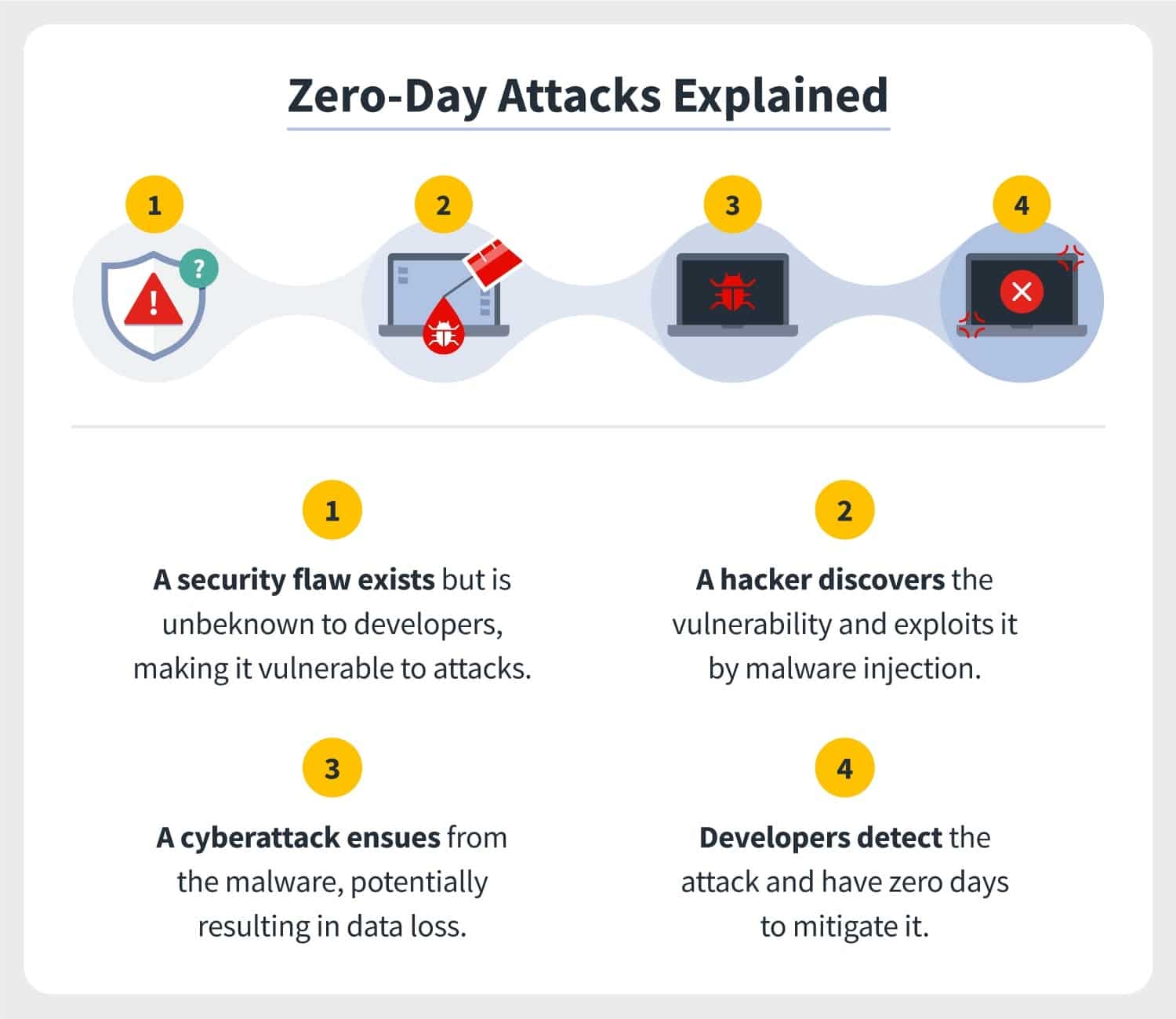

Enquanto cada ataque é diferente, a maioria dos ataques geralmente funciona dessa forma:

- Passo 1: Seus desenvolvedores criam um sistema. Este sistema contém uma vulnerabilidade de dia zero que os desenvolvedores não conhecem.

- Passo 2: Após o sistema estar no ar “ativo”, o hacker (às vezes chamado de “ator da ameaça” ou “ator malicioso”) descobre uma vulnerabilidade no sistema.

- Passo 3: O hacker escreve e executa código malicioso para explorar a vulnerabilidade e violar seu sistema.

- Passo 4: Ou o público ou os desenvolvedores notam um problema grave e os desenvolvedores corrigem o problema com um patch.

Algumas vezes, o hacker que descobre sua ameaça de dia zero e o hacker que ataca seu sistema são pessoas diferentes.

Alguns hackers vendem informações para outros hackers através do mercado negro. O mercado negro existe na dark web – uma seção da internet que você não pode alcançar com mecanismos de pesquisa como Google, Yahoo, e Bing. As pessoas acessam a dark web através de navegadores anônimos como o Tor.

Algumas empresas de cibersegurança também procuram por explorações para vender essa informação aos proprietários do sistema.

Essas empresas vendem esses dados nos mercados “branco” ou “cinza” (embora as distinções entre os mercados branco, cinza e preto variem dependendo das leis locais de segurança cibernética).

Agora que você sabe como funcionam as explorações de dia zero, você provavelmente está se perguntando como os hackers violam seu sistema.

Embora não exista um método testado e verdadeiro, muitos hackers usam:

Fuzzing

O fuzzing (ou “teste de fuzz”) é uma técnica de força bruta que os hackers usam para encontrar buracos no seu sistema.

Quando um hacker esvoaça um alvo, eles usam um software que introduz dados aleatórios nas caixas de entrada do seu sistema (caixas de texto onde as pessoas introduzem informações). Então, o hacker assiste a falhas, vazamentos de memória ou afirmações de falha que indicam um buraco no seu código.

Muitas técnicas de fuzzing focam em caixas de entrada de spam com respostas aleatórias, sem sentido, ou inválidas. Por exemplo, se você tivesse uma caixa de texto para alguém digitar sua idade em anos, um hacker testaria para ver como o seu sistema responde quando ele coloca “-94” ou “@45”

Engenharia Social

Engenharia social é uma técnica de manipulação que os hackers usam para obter acesso a um sistema através de seus usuários.

Há muitos tipos de engenharia social, inclusive:

- Pretextos: Quando alguém usa pretextos, eles tentam ganhar sua confiança criando um cenário credível. Por exemplo, eles podem fingir ser do seu departamento de TI e dizer que precisam da sua senha.

- Quando alguém o fisga, eles tentam quebrar o seu sistema, seduzindo-o a interagir com material corrupto. Por exemplo, em 2018, um hacker chinês enviou um misterioso CD para várias autoridades estaduais e locais dos EUA. O objetivo era enganá-los para que abrissem o conteúdo do CD por curiosidade.

- Phishing: Quando alguém lhe faz phishing, ele imita alguém que você conhece para convencê-lo a dar informações confidenciais, abrir um arquivo malicioso, ou clicar em um link corrompido. Por exemplo, se você estava esperando um e-mail de “[email protected]”, um hacker pode usar o endereço de e-mail “[email protected]” para fazer phishing. Como 38% dos ataques cibernéticos a empresas americanas em 2019 usaram phishing, muitas empresas se protegem do phishing com ferramentas de prevenção de fraude como FraudLabsPro ou Simility.

Uma vez que um hacker usa engenharia social para violar um sistema, eles usam a conta do usuário para caçar vulnerabilidades de dia zero a partir de dentro.

Metas Comuns

Você não precisa ser uma empresa bancária multibilionária para que um hacker tenha você como alvo. Os hackers terão como alvo qualquer organização, indivíduo ou entidade da qual eles possam lucrar, especialmente:

- Organizações com baixa segurança cibernética

- Organizações que lidam com dados pessoais (especialmente endereços, números do Seguro Social (SSNs), nomes legais completos dos clientes e datas de nascimento dos clientes)

- Agências governamentais

- Organizações que possuem informações confidenciais

- Organizações que criam software ou hardware para clientes (já que podem usar a tecnologia para hackear clientes)

- Organizações que trabalham na área de defesa

Ao escolher quem hackear, muitos hackers procuram alvos fáceis que renderão uma alta recompensa, pois eles querem ganhar mais dinheiro com o menor esforço e risco.

Embora cada hacker trabalhe de forma diferente, a maioria dos alvos são:

- Sistemas operacionais

- Navegadores de Internet

- Hardware e firmware

- Aplicativosde software

- Dispositivos de Internet of Things (IoT)

Exemplos

Embora você possa não pensar em ataques cibernéticos regularmente, eles acontecem com mais frequência do que você pode imaginar. Até 2020, indivíduos e organizações detectaram mais de 677 milhões de peças de malware. Este é um aumento de 2.317,86% em relação a 2010, quando as pessoas só haviam detectado mais de 28 milhões de pedaços de malware.

De acordo com pesquisas do Instituto Ponemon, quase 48% das organizações experimentaram uma quebra de dados nos últimos dois anos. 62% dessas organizações não estavam cientes da vulnerabilidade antes do ataque (o que significa que eles eram ataques de dia zero).

Embora a maioria das organizações não torne públicos os detalhes de seus ataques, nós conhecemos muitos ataques grandes dos últimos anos. Estes incluem:

O Google Chrome Hack 2021

Em abril de 2021, o Google lançou uma atualização para seu navegador Google Chrome em dispositivos Windows, Linux e Mac. Entre outras coisas, esta atualização corrigiu uma vulnerabilidade de dia zero que um hacker explorava. Eles chamaram a vulnerabilidade de “CVE-2021-21224”

Embora o Google não tenha compartilhado os detalhes completos do ataque, o CVE-2021-21224 permitiu que alguém executasse o código em uma caixa de teste através de uma página HTML criada.

O Hack do Zoom 2020

Em julho de 2020, a empresa ciber-segurança 0patch relatou que uma pessoa anônima havia identificado uma vulnerabilidade de dia zero no Zoom. A vulnerabilidade permitiu que um hacker executasse o código remotamente no Zoom uma vez que eles ganharam a entrada, fazendo um usuário clicar em um link ou abrir um malware. A vulnerabilidade só existia em computadores rodando Windows 7 ou versões anteriores do Windows.

Depois de aprender sobre a vulnerabilidade, 0patch levou a informação para o Zoom, e os desenvolvedores do Zoom lançaram um patch de segurança para o problema dentro de um dia.

O Ataque do Microsoft Word 2016/2017

Em 2016, Ryan Hanson (um pesquisador e consultor de segurança da Optiv) identificou uma vulnerabilidade de dia zero dentro do Microsoft Word. A vulnerabilidade (conhecida como “CVE-2017-0199”) permitiu que um atacante instalasse malware no computador de um usuário depois que o usuário baixou um documento do Word que executava scripts maliciosos.

Segundo a Reuters, os hackers exploraram o CVE-2017-0199 para roubar milhões das contas bancárias online antes que os desenvolvedores da Microsoft o corrigissem em 2017. Curiosamente, Hanson não foi a única pessoa a descobrir o CVE-2017-0199 – em abril de 2017, pesquisadores da McAfee e do FireEye relataram que ambos encontraram a vulnerabilidade.

O Ataque Stuxnet 2010

Em 2010, a Stuxnet teve como alvo várias instalações (incluindo instalações nucleares) no Irã. O Stuxnet era um worm de computador que infectava computadores Windows através de pendrives que continham malware.

O malware Stuxnet então atacava as máquinas, visando seus Controladores Lógicos Programáveis (PLCs). Estes PLCs automatizam os processos das máquinas, o que significa que o Stuxnet poderia interferir com as máquinas de seu alvo.

De acordo com a McAfee, a Stuxnet destruiu várias estações de tratamento de água, usinas elétricas, linhas de gás e centrífugas nas instalações de enriquecimento de urânio de Natanz, no Irã. A Stuxnet também gerou muitos descendentes, incluindo o Duqu (um pedaço de malware que rouba dados dos computadores visados por ela).

Porque Ataques de dia zero são perigosos

O impacto financeiro, operacional e legal de um ataque de dia zero pode ser devastador. De acordo com o Relatório de Investigação de Violação de Dados de 2021 da Verizon, 95% das organizações visadas pelos hackers perderam:

- Entre US$ 250-US$ 984,855 em ataques ao Compromisso de e-mail comercial (BEC – Business Email Compromise)

- Entre $148-US$ 1,594,648 em incidentes de Quebra de Dados do Computador (CDB – Computer Data Breach)

- Entre US$ 69-US$ 1.155.755 em incidentes de resgate

Entretanto, ataques de dia zero ainda são devastadores, mesmo que você não perca dinheiro. Aqui está o porquê:

Eles podem ficar sem ser detectados por dias, meses ou até mesmo anos

Como as vulnerabilidades de dia zero são desconhecidas pelos desenvolvedores, muitas organizações não sabem quando um atacante violou seus sistemas até muito tempo depois do ataque. Infelizmente, isto significa que os hackers podem abusar repetidamente do seu sistema antes que você possa detê-los.

Vulnerabilidades podem ser difíceis de corrigir

Uma vez que seu negócio aprenda que um hacker comprometeu seu sistema, você precisará descobrir onde está a vulnerabilidade. Como muitas organizações usam vários sistemas, pode levar algum tempo para localizar e consertar o buraco.

Os hackers podem usá-los para roubar dados financeiros ou informações bancárias

Muitos atacantes entram em sistemas para roubar dados financeiros ou informações bancárias. Alguns hackers vendem esses dados para terceiros, enquanto outros usarão suas informações financeiras para roubar dinheiro de você.

Os criminosos podem usá-los para reter sua empresa em troca de resgate

Enquanto muitos hackers usam ataques de dia zero para roubar dados, outros mantêm sua empresa para resgate através de ataques de negação de serviço distribuída (DDoS) e outras técnicas de resgate. O DDoS ataca seu site com spam com pedidos até que ele trave.

Se você gostaria de aprender como parar um ataque DDoS, você pode ler nosso estudo de caso:”Como bloquear um ataque DDoS em andamento”

Criminosos podem atingir seus clientes

Se você vende software ou hardware com uma base de usuários dedicada, os hackers podem violar seu sistema e usá-lo para atacar seus clientes.

Recentemente vimos um exemplo devastador disso quando criminosos violaram o software da Kaseya e usaram seu sistema para atacar 800-1.500 dos clientes da Kaseya com um resgate.

Como Identificar um ataque de dia zero

Como cada ataque de dia zero funciona de maneira diferente, não há uma maneira perfeita de detectá-los. Entretanto, há muitas maneiras comuns de as organizações identificarem os ataques. Aqui estão seis delas.

1. Efetue um escaneamento de vulnerabilidades

O escaneamento de vulnerabilidade é o processo de busca por vulnerabilidades de dia zero em seu sistema. Uma vez que você encontre uma vulnerabilidade, você trabalha para corrigi-la antes que os hackers possam explorá-la.

A verificação da vulnerabilidade pode ser uma atividade independente ou uma parte regular do seu processo de desenvolvimento. Muitas organizações também optam por terceirizar seu escaneamento de vulnerabilidade para empresas especializadas em segurança cibernética.

2. Colete e monitore relatórios dos usuários do sistema

Como os usuários do seu sistema interagem regularmente com o seu sistema, eles podem detectar potenciais problemas antes que você o faça. Naturalmente, você deve rastrear seus relatórios de usuários para relatórios sobre e-mails suspeitos, pop-ups ou notificações sobre tentativas de senha.

3. Veja o desempenho do seu site

De acordo com o relatório Verizon’s 2021 Data Breach Investigations Report, mais de 20% dos ataques cibernéticos têm como alvo aplicativos web. Enquanto você nem sempre será capaz de dizer se os hackers violaram seu aplicativo web ou site, alguém pode ter atacado seu site se:

- Você não pode entrar no site

- A aparência do seu site mudou

- Seu site redireciona os visitantes para um site desconhecido

- Seu site tem um desempenho inesperado

- Seu site está mostrando avisos do navegador, como este:

4. Utilize o Retro Hunting

O Retro Hunting é o processo de procurar por relatórios de ciberataques significativos e verificar se a sua organização foi afetada. Para obter o máximo do Retro Hunting, certifique-se de que você:

- Direcione todos os e-mails de seus fornecedores de software para uma caixa de entrada central, e verifique regularmente para notificações sobre falhas de segurança

- Escaneie as notícias diariamente para verificar novos ataques a organizações em sua indústria

- Leia os detalhes dos ataques recentes e peça aos seus desenvolvedores para verificar se seus sistemas podem resistir a um ataque similar

5. Cuidado com a velocidade reduzida da rede

Quando um hacker ganha acesso a um sistema através de malware, o aumento no tráfego de rede às vezes retarda a conexão da vítima com a Internet. Então, se você ficar de olho nas velocidades da sua rede, você pode identificar um ataque à medida que ele acontece.

6. Acompanhe o desempenho do seu software

Quando alguém ganha acesso ao seu sistema através de uma vulnerabilidade, o código que ele injeta em seu software pode retardar seu programa, alterar suas funções ou tirar recursos off-line. Naturalmente, você poderia identificar um ataque de dia zero, observando mudanças significativas ou inexplicáveis em seu sistema.

Como se proteger de ataques de dia zero

Como você não tem escolha a não ser sentar e ver hackers roubando dinheiro, dados e segredos comerciais enquanto você espera pelos desenvolvedores para consertar o buraco, os ataques de dia zero são muito estressantes.

A melhor arma da sua organização contra ataques de dia zero é uma boa preparação. Aqui estão oito maneiras de você proteger seus sistemas contra ataques de dia zero.

1. Use o software de segurança

O software de segurança protege seu sistema contra vírus, intrusões baseadas na Internet e outras ameaças à segurança.

Enquanto cada software oferece tipos ligeiramente diferentes de proteção, a maioria das soluções de software pode procurar malware em downloads, bloquear usuários não autorizados do seu sistema e criptografar seus dados.

Algumas empresas de software de segurança também desenvolvem software especializado para sites. Por exemplo, se você usa WordPress (como 40% dos sites), você pode proteger o seu site com:

- Software de Monitoramento de Integridade de Arquivos (FIM)

- Plugins que buscam comentários duvidosos (como Astra Web Security e WP fail2ban)

- Plugins que protegem seu site contra ataques de força bruta

- Uma Rede de Entrega de Conteúdo (CDN)

Alternativamente, você poderia usar um plugin de segurança geral como Sucuri ou Wordfence.

2. Instale novas atualizações de software

Como os hackers encontram vulnerabilidades em código desatualizado, atualizar seu site, aplicativos web e software é fundamental para manter seus sistemas seguros. Novas atualizações protegem o seu sistema porque:

- Eles contêm correções para vulnerabilidades conhecidas de cibersegurança (incluindo explorações de dia zero)

- Eles removem partes antigas ou não utilizadas de programas que os hackers poderiam explorar

- Eles introduzem novas medidas de ciber-segurança para manter os usuários seguros

- Eles corrigem bugs menores que são vulneráveis a penugem

3. Use hospedagem web segura

Os hackers violam mais de 127.000 sites todos os dias. E como os hackers podem violar seu site através de plugins, temas de sites ou versões desatualizadas do núcleo do WordPress, os sites WordPress são alvos principais.

Felizmente, você pode proteger sua organização usando um provedor de hospedagem seguro como a Kinsta. Kinsta protege o seu site com:

- Conexões criptografadas do Secure File Transfer Protocol (SFTP) e Secure Shell (SSH)

- Uma conexão segura com o Google Cloud Platform

- Uma garantia de correção contra hack

- Uma ferramenta de negação de IP que lhe permite bloquear o acesso de endereços IP ao seu site

- Proteção Distributed Denial of Service (DDoS) e um firewall de nível empresarial através do Cloudflare

- Backups automáticos a cada duas semanas

- Uma penhor de segurança contra malware

4. Use um Firewall

Firewalls são exatamente como eles soam: paredes digitais entre o seu sistema e o mundo exterior. Firewalls adicionam uma camada extra de proteção aos seus sistemas, pois os hackers precisam quebrar o firewall antes de poderem atacar seu sistema.

Existem muitos tipos de firewalls que você pode escolher, incluindo firewalls pessoais, de filtragem de pacotes, stateful, aplicativo web e firewalls da Próxima Geração (NGFW).

5. Use a regra do acesso mínimo

A regra do acesso mínimo diz que as pessoas em sua organização devem ter acesso apenas aos dados, hardware e software que precisam para realizar suas tarefas regulares de trabalho.

A regra de acesso mínimo cria menos pontos de entrada para hackers que usam engenharia social, limitando o número de pessoas que têm acesso administrativo a cada sistema.

6. Mude para o desenvolvimento DevOps

DevOps é uma abordagem que utiliza um sistema de desenvolvimento contínuo para atualizar programas constantemente. Ele pode ajudar você a reforçar sua segurança contra explorações de dia zero, pois força você a atualizar e mudar seu sistema constantemente.

Se você gostaria de aprender mais sobre o desenvolvimento DevOps, você pode ler nosso artigo “Ferramentas DevOps” Mas em resumo, o desenvolvimento do DevOps segue este ciclo de vida:

7. Implemente treinamento de segurança do usuário

O treinamento de segurança do usuário ensina seus funcionários a identificar técnicas de engenharia social e ameaças à segurança na natureza.

Treinar seus funcionários para detectar ameaças cibernéticas de segurança os ajudará a identificar ataques, informar as pessoas certas rapidamente e agir sem entrar em pânico ou dar informações aos hackers.

8. Use VPNs

As Redes Privadas Virtuais (VPNs) são servidores intermediários que protegem seus dados de navegação, endereço IP e dados de conexão enquanto você navega na internet. O uso de VPNs tornará mais difícil para os hackers criminosos violarem seu sistema através do seu navegador da web, pois eles têm menos informações para usar contra você.

As VPNs funcionam assim:

Resumo

Ataques de dia zero são cada vez mais comuns e uma preocupação natural para organizações em todo o mundo. Entretanto, existem passos que você pode tomar para reduzir o risco de ataque, inclusive:

- Treinando sua equipe para detectar e responder a ataques

- Usando medidas de ciber-segurança como VPNs, software de segurança e firewalls

- Alterando seu processo de desenvolvimento para atualizar os sistemas regularmente

- Controle cuidadoso do acesso aos dados e sistemas vulneráveis

- Usando serviços de hospedagem segura de sites (como Kinsta)

Agora que nós compartilhamos nossas dicas. Que medidas você toma para mitigar o risco de um ataque cibernético à sua organização? Por favor, nos informe nos comentários abaixo.

Deixe um comentário