Wenn du regelmäßig WordPress-Newsletter oder Cybersecurity-Updates verfolgst, ist dir wahrscheinlich ein vertrautes Muster aufgefallen: Fast jede Woche gibt es einen neuen Bericht über eine Sicherheitslücke in einem WordPress-Plugin. Warum passiert das so oft?

Ein Grund für diese Schwachstellen ist, dass die Entwicklung von Plugins im WordPress-Ökosystem sehr umfangreich ist und viele Entwickler/innen involviert sind, die nicht direkt mit WordPress selbst verbunden sind. WordPress gibt zwar klare Richtlinien vor, um die Sicherheit zu gewährleisten, aber die schiere Größe und Komplexität des Ökosystems – mit Tausenden von Plugins und Themes, die zusammenarbeiten – kann es manchmal schwierig machen, alle potenziellen Schwachstellen zu erkennen.

Außerdem haben es die Entwickler manchmal eilig, Updates oder neue Funktionen zu veröffentlichen, und selbst wohlmeinende Programmierer/innen könnten unbeabsichtigt Sicherheitsbedenken übersehen, so dass Hacker Schwachstellen ausnutzen können.

Sobald eine Schwachstelle entdeckt wird, können Hacker verschiedene technische Möglichkeiten nutzen, um deine Website zu kompromittieren. Zu den gängigen Methoden gehören Cross-Site Scripting (XSS), SQL-Injection und Cross-Site Request Forgery (CSRF). Diese Exploits ermöglichen es Hackern, eine Reihe bösartiger Aktivitäten durchzuführen, wie z. B:

- Umleitung von Besuchern auf bösartige Websites.

- Einschleusen von Spam-Werbung und unerwünschten Inhalten auf deiner Website.

- Installation von Malware (z. B. Infizierung von Dateien wie

wp-feed.php), um weitere Angriffe durchzuführen. - Die Erstellung von betrügerischen Administratorkonten, um die Kontrolle über deine Website zu übernehmen.

- Nutzung deines Servers für DDoS-Angriffe oder den Versand von Spam-E-Mails.

Diese Angriffe können die Leistung deiner Website beeinträchtigen, dein SEO-Ranking verschlechtern und vor allem dein Geschäft, deinen Umsatz und deinen Ruf schädigen.

Es ist jedoch wichtig zu wissen, dass die Schwachstellen in den Plug-ins selbst nicht das einzige Problem sind. Ein Hauptgrund für den Erfolg dieser Angriffe ist, dass viele WordPress-Nutzer/innen ihre Plugins nicht aktualisieren. In diesem Artikel erfährst du, warum diese Schwachstellen auf dem Vormarsch sind und was du tun kannst, um deine Website zu schützen.

Der wahre Grund für die meisten WordPress-Hacks

Wenn WordPress-Websites gehackt werden, sind wir schnell dabei, entweder dem Hosting-Anbieter oder den Plugins die Schuld zu geben, die den Angreifern angeblich die Tür geöffnet haben. Es stimmt, dass Schwachstellen in Plugins eine wichtige Rolle spielen. Laut dem WordPress-Schwachstellenbericht 2022 von SolidWP gehen 93 % der WordPress-Schwachstellen auf Plugins zurück. Das eigentliche Problem ist jedoch oft die Nachlässigkeit der Nutzer.

Die meisten Hacks ereignen sich nicht, weil die Plattform oder die Plugins von Natur aus unsicher sind, sondern weil die Nutzer/innen ihre Plugins nicht rechtzeitig aktualisieren oder weil einige Plugins aufgegeben werden.

Um besser zu verstehen, wie diese Schwachstellen deine Website gefährden, sehen wir uns die beiden wichtigsten Faktoren genauer an:

Veraltete Plugins

Wenn eine Sicherheitslücke in einem Plugin entdeckt wird, werden die Entwickler benachrichtigt und arbeiten in der Regel schnell daran, einen Patch zu erstellen. Sobald der Patch fertig ist, wird er als Update veröffentlicht und eine Meldung über die Sicherheitslücke verschickt, die die Nutzer/innen auffordert, das Update anzuwenden.

Allerdings gibt es oft eine Verzögerung zwischen der Veröffentlichung und dem Zeitpunkt, an dem die Nutzer/innen ihre Plug-ins tatsächlich aktualisieren. Hacker machen sich diese Lücke zunutze, indem sie das Internet nach Websites durchsuchen, die die Sicherheitslücke noch nicht geschlossen haben.

Ein eindrucksvolles Beispiel dafür war die im September 2020 entdeckte Sicherheitslücke im Dateimanager-Plugin, von der über 600.000 WordPress-Websites betroffen waren. Diese Zero-Day-Schwachstelle zur Remotecodeausführung ermöglichte es Angreifern, auf den Adminbereich zuzugreifen, bösartigen Code auszuführen und schädliche Skripte auf Websites hochzuladen, auf denen ältere Versionen des Plugins (Versionen 6.0 bis 6.8) verwendet wurden. Obwohl die Entwickler innerhalb weniger Stunden eine gepatchte Version (File Manager 6.9) veröffentlichten, blieben über 300.000 Websites anfällig, weil die Nutzer/innen ihre Plugins nicht aktualisiert hatten.

Dieses Beispiel zeigt, wie gefährlich eine einfache Verzögerung beim Einspielen von Updates sein kann, und macht deutlich, dass die Nachlässigkeit der Nutzer bei der Aktualisierung von Plugins eine der Hauptursachen für WordPress-Hacks ist.

Aufgegebene Plugins

Aufgegebene Plugins sind für viele WordPress-Websites eine tickende Zeitbombe. Obwohl das WordPress-Team einige dieser Plugins dauerhaft aus dem Repository entfernt, bleiben viele auf Websites aktiv, ohne dass sie laufend gewartet oder sicherheitsrelevant aktualisiert werden.

Allein im Jahr 2023 wurden 827 Plugins und Themes als nicht mehr aktiv gemeldet – ein deutlicher Anstieg gegenüber 147 im Jahr 2022. Von diesen wurden mehr als die Hälfte (58,16 %) aufgrund ernsthafter Sicherheitsbedenken dauerhaft entfernt.

Das Eval-PHP-Plugin wurde zum Beispiel über ein Jahrzehnt lang nicht mehr verwendet, bevor Hacker es 2023 ausnutzten. Das Plugin, das ursprünglich entwickelt wurde, um PHP-Code in WordPress-Beiträgen und -Seiten auszuführen, wurde zu einem Werkzeug für Angreifer, um Hintertüren in Websites einzubauen. Da Eval PHP nicht mehr gewartet wurde, blieben die Sicherheitslücken ungepatcht und Hacker nutzten dies aus, um sich unbefugten Zugang zu Websites zu verschaffen.

Wenn sie erst einmal drin waren, konnten die Angreifer sensible Daten stehlen, die volle Kontrolle über eine Website übernehmen oder sie als Teil größerer bösartiger Kampagnen wie DDoS-Angriffe nutzen. Selbst das Entfernen des Plugins löste das Problem nicht unbedingt – Hacker konnten auf kompromittierten Websites bleiben, indem sie Hintertüren in den Inhalten der Website versteckten.

Dies verdeutlicht die Gefahren, die von der Verwendung nicht mehr genutzter Plugins ausgehen. Wenn ein Plugin nicht mehr gewartet wird, werden seine Schwachstellen zu dauerhaften Einfallstoren für Hacker. Website-Betreiber/innen müssen solche Plugins proaktiv entfernen und durch unterstützte Alternativen ersetzen, um ihre Websites sicher zu halten.

Wie du deine WordPress-Website schützen kannst

Angesichts der wachsenden Zahl von Plugin-Schwachstellen und der Risiken, die von veralteten und nicht mehr genutzten Plugins ausgehen, ist es unerlässlich, proaktive Maßnahmen zum Schutz deiner WordPress-Website zu ergreifen. Hier sind einige praktische Schritte, die du befolgen kannst, um die Risiken zu minimieren und deine Seite sicher zu halten:

1. Verwende einen guten Hosting-Anbieter

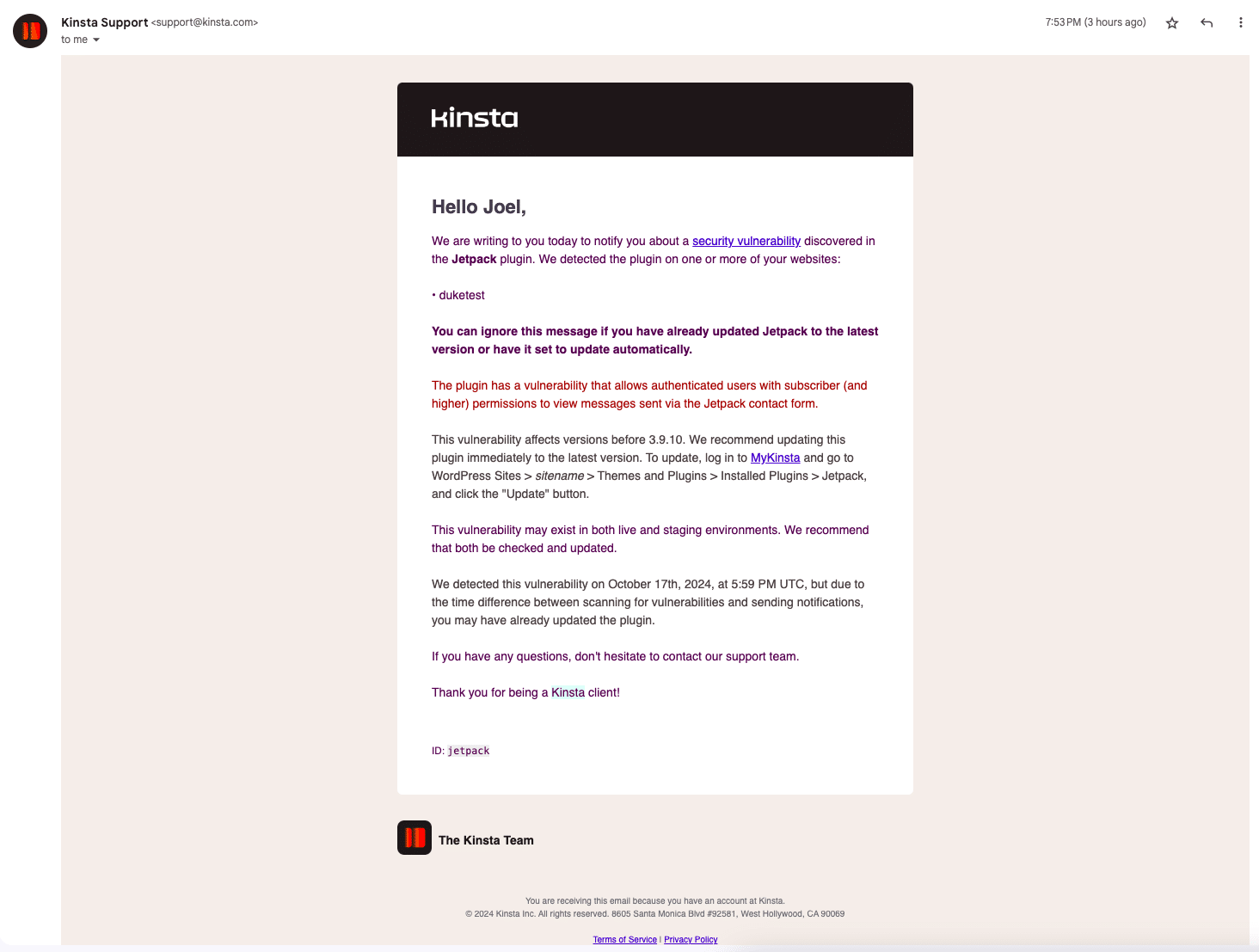

Dein Hosting-Anbieter kann eine entscheidende Rolle für die Sicherheit deiner WordPress-Website spielen, indem er Sicherheitsmaßnahmen anbietet, um häufige Angriffe zu verhindern. Kinsta sendet zum Beispiel Warnmeldungen per E-Mail an die Postfächer seiner Kunden, wenn Schwachstellen in den auf ihren Websites installierten Plugins gemeldet werden.

Viele Menschen richten WordPress-Websites ein und vergessen sie dann, oder sie verlassen sich auf Agenturen, die Hunderte von Websites gleichzeitig verwalten. Da kann man leicht den Überblick über Sicherheitsupdates verlieren. Genau deshalb ist es so wichtig, einen Hoster zu haben, der aktiv nach Sicherheitslücken Ausschau hält.

Ein Beispiel ist das Jetpack-Plugin, das kürzlich für Schlagzeilen sorgte. Seine Entwickler haben ein Update veröffentlicht, das eine kritische Sicherheitslücke behebt, von der 27 Millionen Websites betroffen sind – eine, die seit 2016 unbemerkt geblieben war!

Die Schwachstelle ermöglichte es jedem eingeloggten Benutzer, die Formulareingaben anderer Benutzer einzusehen. Das Team von Jetpack bestätigte, dass es keine Anzeichen dafür gab, dass die Schwachstelle ausgenutzt wurde, aber nachdem das Update veröffentlicht wurde, warnten sie, dass jemand versuchen könnte, ungepatchte Websites auszunutzen.

Wir bei Kinsta haben sofort einen Bericht über die Sicherheitslücke an alle unsere Kunden verschickt, die Jetpack nutzen, und sie aufgefordert, das Update zu installieren und zu erklären, warum es notwendig ist. Das ist die Art von proaktiver Unterstützung, die du von einem guten Anbieter brauchst.

Weitere Möglichkeiten, wie ein guter Hoster deine Website schützen kann, sind:

- Malware-Erkennung und -Bereinigung – Dein Hoster sollte regelmäßig nach Malware scannen, um die Sicherheit deiner Website zu gewährleisten. Bei Kinsta führen wir regelmäßige Malware-Scans in den Kunden-Containern durch, um die meisten bekannten bösartigen Fingerabdrücke zu erkennen. Wenn Malware entdeckt wird, bereinigt unser Missbrauchsteam es umgehend und benachrichtigt dich. Wenn deine Website bereits angegriffen wurde und du nichts davon weißt, ist unser Scan-Prozess so konzipiert, dass er Kompromisse aufdeckt. Als Teil unseres Engagements für deine Sicherheit haben wir ein Sicherheitsversprechen: Wenn deine Website gehackt wird, während du bei uns gehostet bist, helfen wir dir, sie kostenlos wiederherzustellen. Weitere Informationen findest du in unserem Prozess zur Entfernung von Malware.

- Firewall und Sicherheitsüberwachung – Eine Firewall schützt deine Website vor bösartigem Datenverkehr. Sie blockiert böswillige Akteure, bevor sie deine Plugins überhaupt erreichen können. Ohne sie können Hacker leicht Schwachstellen in veralteten Plugins ausnutzen. Bei Kinsta bieten wir eine Firewall-Technologie, die unser Netzwerk vor gängigen Bedrohungen schützt. Unsere Cloudflare-Integration bietet DDoS-Schutz, und wir nutzen die Firewall der Google Cloud Platform, um unsere Infrastruktur zu schützen.

Außerdem solltest du sicherstellen, dass deine Website täglich automatisch gesichert wird, damit du im Falle eines Angriffs schnell eine frühere Version wiederherstellen kannst, um Ausfallzeiten zu minimieren und Datenverluste zu vermeiden.

2. Plugins auf dem neuesten Stand halten

Eine der einfachsten und effektivsten Möglichkeiten, deine WordPress-Website zu schützen, besteht darin, sicherzustellen, dass alle Plugins, Themes und der WordPress-Kern auf dem neuesten Stand sind. Die meisten Updates enthalten Sicherheits-Patches, die bekannte Schwachstellen beheben, und wenn du diese Updates nicht einspielst, ist deine Website gefährdet.

Um sicherzustellen, dass deine Plugins immer auf dem neuesten Stand sind, befolge diese Schritte:

- Überprüfe dein WordPress-Dashboard regelmäßig auf Plugin-Updates.

- Ziehe in Erwägung, einen automatisierten Prozess einzurichten, der Updates verarbeitet und Warnmeldungen für wichtige Plugins auslöst, wenn sie veraltet sind. Bei Kinsta bietet unsere API Endpunkte, mit denen du Tools zur Automatisierung des Plugin-Update-Prozesses erstellen kannst. Das MyKinsta-Dashboard enthält auch eine Funktion für Massenaktualisierungen, mit der du ein Plugin mit nur einem Klick für mehrere Websites aktualisieren kannst.

- Lege einen Zeitplan fest, um Plugins zu überprüfen und zu aktualisieren, die sich nicht automatisch aktualisieren lassen.

3. Entfernen aufgegebener oder nicht unterstützter Plugins

Aufgegebene Plugins sind eines der größten Sicherheitsrisiken für WordPress-Websites. Wenn ein Plugin nicht mehr von seinem Entwickler gewartet wird, erhält es keine kritischen Sicherheitsupdates und ist damit anfällig für Angriffe.

Um deine Website zu schützen, solltest du Folgendes tun

- Überprüfe regelmäßig deine installierten Plugins und entferne alle, die seit langem nicht mehr aktualisiert wurden.

- Suche nach aktiv gepflegten Alternativen, um veraltete oder nicht unterstützte Plugins zu ersetzen.

- Überprüfe das WordPress-Plugin-Repository, um das letzte Aktualisierungsdatum des Plugins und die Aktivität des Entwicklers zu erfahren.

4. Verwende nur vertrauenswürdige Plugins

Nicht alle Plugins und Themes sind gleichermaßen sicher. Wenn du Plugins aus ungeprüften Quellen installierst, kann deine Website durch bösartigen Code oder schlecht geschriebene Software gefährdet sein.

Um das Risiko zu minimieren, achte auf folgendes:

- Halte dich an Plugins und Themes aus dem WordPress-Plugin-Repository oder von bekannten Entwicklern mit einer nachgewiesenen Erfolgsbilanz.

- Überprüfe immer die Bewertungen, Rezensionen und die Anzahl der aktiven Installationen, bevor du ein Plugin installierst.

- Bevorzuge Plugins, die regelmäßig aktualisiert und von ihren Entwicklern unterstützt werden.

- Vermeide Plugins, die in der Vergangenheit Sicherheitslücken oder schlechte Sicherheitspraktiken aufwiesen.

5. Begrenze die Anzahl der installierten Plugins

Jedes Plugin, das du auf deiner Website installierst, birgt potenzielle Schwachstellen. Deshalb ist es wichtig, die Anzahl der Plugins zu begrenzen. Wenn du dich für einen hochwertigen Hosting-Anbieter wie Kinsta entscheidest, kannst du die Installation unnötiger Plugins für Aufgaben vermeiden, die bereits in deiner Hosting-Umgebung enthalten sind.

Kinsta-Nutzer müssen zum Beispiel keine separaten Plugins installieren für:

- Backups – Kinsta bietet automatische tägliche Backups und macht damit ein Backup-Plugin überflüssig.

- Malware-Scanning – Kinsta bietet ein integriertes Malware-Scanning, so dass kein zusätzliches Sicherheits-Plugin erforderlich ist.

- CDN-Integration – Mit der integrierten Cloudflare-Integration von Kinsta kannst du die Installation eines CDN-Plugins vermeiden.

- Schutz vor Sicherheitslücken – Kinsta sucht proaktiv nach Sicherheitslücken und ergreift Maßnahmen, so dass keine Plugins zur Abwehr von Sicherheitslücken erforderlich sind.

Indem du weniger Plugins verwendest, reduzierst du deine Angriffsfläche und minimierst das Risiko von Plugin-bedingten Schwachstellen, während du gleichzeitig die Leistung deiner Website verbesserst.

6. Beschränke den Admin-Zugang und aktiviere eine starke Authentifizierung

Wenn du den Zugang zu deinem WordPress-Adminbereich einschränkst, verringert sich das Risiko eines unbefugten Zugriffs. Die Verwendung sicherer Passwörter und die Aktivierung der Zwei-Faktor-Authentifizierung (2FA) erhöhen die Sicherheit deiner Website zusätzlich. Hier erfährst du, wie du das machen kannst:

- Stelle sicher, dass nur vertrauenswürdige Nutzer/innen Zugang zur Admin-Ebene deiner WordPress-Website haben.

- Verwende starke, eindeutige Passwörter und verlange dies von allen Nutzern, die Zugang zu deinem Admin-Bereich haben.

- Aktiviere 2FA, um einen zusätzlichen Schutz vor Brute-Force-Anmeldeversuchen zu bieten und es Angreifern zu erschweren, einzudringen.

- Beschränke den Login-Zugang auf bestimmte IP-Adressen, IP-Bereiche oder geografische Standorte. Wenn du zum Beispiel einen WooCommerce-Shop betreibst, der nur an Kunden in den USA verkauft, kannst du die Kontoerstellung und den Login-Zugang auf US-Benutzer/innen beschränken. So ist deine Website weniger anfällig für Angriffe.

7. Berichte über Sicherheitslücken überwachen

Wenn du über Sicherheitsprobleme bei deinen Plugins und Themes informiert bist, kannst du schnell handeln, bevor Hacker die Schwachstellen ausnutzen können. Um über potenzielle Bedrohungen auf dem Laufenden zu bleiben, solltest du:

- Sicherheitsberichte oder Dienste wie WPScan, Wordfence oder iThemes Security abonnieren, um in Echtzeit über Sicherheitslücken informiert zu werden.

- Regelmäßig überprüfen, ob es neue Sicherheitsupdates für die Plugins auf deiner Website gibt.

- Ergreife sofort Maßnahmen, wenn deine installierten Plugins oder Themes als gefährdet eingestuft werden.

Zusammenfassung

Die Absicherung deiner Website erfordert ständige Wachsamkeit. Veraltete und nicht mehr genutzte Plugins sind zwei der häufigsten Einfallstore für Hacker, aber die gute Nachricht ist, dass diese Risiken mit dem richtigen Hosting beherrschbar sind.

Wir bei Kinsta setzen uns dafür ein, dass deine WordPress-Website sicher bleibt. Unsere Hosting-Plattform bietet eine Reihe von eingebauten Sicherheitsfunktionen, um deine Website vor Bedrohungen zu schützen. Dazu gehören proaktive Berichte über Sicherheitslücken, kostenlose SSL-Zertifikate, zwei leistungsstarke Firewalls und die Integration von Cloudflare für einen verbesserten Schutz vor DDoS-Angriffen und anderen Schwachstellen.

Wenn du mehr darüber erfahren möchtest, wie die Sicherheitsfunktionen von Kinsta dir helfen können, sprich noch heute mit unserem Vertriebsteam!