Distributed Denial-of-Service (DDoS)-Angriffe sind eine der größten Bedrohungen für eine Website. Die Zahl der DDoS-Angriffe steigt jedes Jahr weiter an.

Im DDoS-Bedrohungsbericht Q4 2023 von Cloudflare heißt es, dass das Unternehmen im Vergleich zum Vorjahr einen Anstieg von 117 % bei DDoS-Angriffen auf der Netzwerkebene und insgesamt eine Zunahme von DDoS-Aktivitäten festgestellt hat, die auf Websites des Einzelhandels, des Versands und der Öffentlichkeitsarbeit während und um den Black Friday und die Weihnachtszeit abzielen.

Dies zeigt, dass die Zahl der DDoS-Angriffe zunimmt, da sie gegen Unternehmen und staatliche Einrichtungen eingesetzt werden, um Cyberangriffe durchzuführen. Cloudflare meldete zum Beispiel einen Anstieg der DDoS-Angriffe nach dem Beginn des Krieges zwischen Israel und der Hamas.

Wie DDoS-Angriffe funktionieren

DDoS-Angriffe können jederzeit erfolgen und zielen darauf ab, einen Server, einen Dienst oder ein Netzwerk mit übermäßigem Internetverkehr zu überlasten und den normalen Betrieb zu stören.

DDoS-Angreifer nutzen oft Botnetze – kompromittierte Computernetzwerke, die als „Zombies“ oder „Bots“ bekannt sind Diese Bots sind in der Regel mit Schadsoftware infiziert und werden von den Angreifern ferngesteuert.

Wenn der Angreifer einen DDoS-Angriff startet, befiehlt er allen Bots im Botnet, eine große Menge an Anfragen an den Zielserver oder das Netzwerk zu senden. Dieser überwältigende Zustrom an Datenverkehr übersteigt die Kapazität des Servers, legitime Anfragen zu bearbeiten, und führt zu einer Verlangsamung oder einem kompletten Ausfall.

Es gibt drei Arten von DDoS-Angriffen:

- Volumenbasierte Angriffe – Dies sind die häufigsten Arten von DDoS-Angriffen. Sie zielen darauf ab, die Bandbreite der Zielseite oder des Netzwerks zu sättigen. Zu den Techniken gehören UDP-Floods, ICMP-Floods und andere Spoofed-Packet-Floods.

- Protokollangriffe – Diese Angriffe verbrauchen Serverressourcen oder zwischengeschaltete Kommunikationseinrichtungen wie Firewalls und Load Balancer. Beispiele hierfür sind SYN-(Synchronisations-)Nachrichtenfluten, fragmentierte Paketangriffe und die übergroßen Pakete, die bei Ping-of-Death-Angriffen verwendet werden.

- Angriffe auf der Anwendungsebene – Dies sind die raffiniertesten und heimlichsten DDoS-Angriffe, die auf bestimmte Anwendungen oder Dienste abzielen. Sie generieren legitim aussehende Anfragen, aber in großen Mengen, so dass es schwierig ist, zwischen legitimem Verkehr und Angriffsverkehr zu unterscheiden. Beispiele hierfür sind HTTP-Floods und Slowloris-Angriffe, die bei einem geringeren Anfragevolumen als bei normalen HTTP-Floods effektiv sein können, da sie die Serververbindungen offen halten.

Wie man DDoS-Angriffe verhindert

Die Verhinderung von DDoS-Angriffen erfordert einen strategischen und vielschichtigen Ansatz. Indem du verschiedene Methoden kombinierst, kannst du dein Netzwerk und deine Anwendungen effektiv schützen.

Hier sind fünf Methoden, die helfen können, DDoS-Angriffe zu verhindern:

1. Netzwerk- und Anwendungsschutz implementieren

Beginne damit, die Anzahl der Anfragen zu begrenzen, die ein Benutzer innerhalb eines bestimmten Zeitraums an deinen Server stellen kann. Wenn du zum Beispiel einen Online-Shop betreibst, kannst du deinen Server so konfigurieren, dass er nur 10 Anfragen pro Sekunde von jedem Nutzer zulässt. So verhinderst du, dass ein einzelner Kunde deinen Server mit zu vielen Anfragen auf einmal überlastet.

Als nächstes solltest du eine Web Application Firewall (WAF) einsetzen. Eine WAF funktioniert wie ein Sicherheitskontrollpunkt, der den eingehenden Datenverkehr prüft und schädliche Anfragen blockiert, während er legitime Anfragen durchlässt. Wenn du z. B. Cloudflare nutzt, kann die WAF bösartigen Datenverkehr auf der Grundlage bekannter Angriffsmuster herausfiltern. Um mit neuen Bedrohungen Schritt zu halten, ist es wichtig, dass du deine WAF-Regeln regelmäßig aktualisierst.

Setze außerdem Intrusion Detection and Prevention Systeme (IDPS) ein. Diese Systeme sind wie Sicherheitskameras für dein Netzwerk, die auf verdächtige Aktivitäten achten und alles Schädliche automatisch blockieren. Snort zum Beispiel ist ein beliebtes Open-Source-IDPS, das Angriffe erkennt und verhindert.

2. Nutze eine skalierbare und verteilte Infrastruktur

Der Einsatz einer skalierbaren und verteilten Infrastruktur hilft, die Auswirkungen von DDoS-Angriffen zu bewältigen und abzuschwächen. Anycast-Netzwerk-Routing ist eine großartige Technik. Stell dir vor, du hast einen beliebten Blog mit Lesern in der ganzen Welt. Das Anycast-Routing leitet den eingehenden Datenverkehr an mehrere Rechenzentren weiter. Wenn du also mit viel Datenverkehr konfrontiert wirst, wird dieser auf verschiedene Standorte verteilt, wodurch die Belastung eines einzelnen Servers verringert wird.

Load Balancer sind ein weiteres nützliches Werkzeug. Sie funktionieren wie Verkehrspolizisten und leiten den eingehenden Datenverkehr an mehrere Server weiter, damit kein einzelner Server überlastet wird. AWS Elastic Load Balancing zum Beispiel kann den Datenverkehr automatisch auf mehrere Amazon EC2-Instanzen verteilen.

Content Delivery Networks (CDNs) wie Akamai oder Cloudflare können ebenfalls eine große Rolle spielen. CDNs speichern Kopien der Inhalte deiner Website auf Servern rund um den Globus. Wenn der Datenverkehr plötzlich in die Höhe schießt, kann das CDN dies bewältigen, indem es die Inhalte von mehreren Standorten aus bereitstellt und so die Belastung deines Hauptservers verringert.

3. Nutze spezialisierte DDoS-Schutzdienste

Spezialisierte DDoS-Schutzdienste sind wie ein persönlicher Bodyguard für deine Website. Diese Dienste überwachen deinen Datenverkehr kontinuierlich und nutzen fortschrittliche Techniken, um schädlichen Datenverkehr zu filtern. Dienste wie der DDoS-Schutz von Cloudflare oder AWS Shield können zum Beispiel Angriffe in Echtzeit erkennen und abwehren.

Diese Anbieter verfügen über robuste globale Infrastrukturen, die selbst die größten Angriffe abwehren können. Es ist, als hätte man ein Team von Sicherheitsexperten, das ständig über deine Website wacht.

4. Überwache und reagiere auf Verkehrsanomalien

Es ist wichtig, deinen Datenverkehr im Auge zu behalten. Nutze Tools zur Analyse des Datenverkehrs in Echtzeit, um ungewöhnliche Vorgänge zu erkennen. Dein Hosting-Anbieter kann dir zum Beispiel Analysen zur Verfügung stellen, mit denen du Verkehrsmuster überwachen und Anomalien erkennen kannst. Wenn du einen plötzlichen Anstieg des Datenverkehrs von einer einzigen Quelle feststellst, könnte dies auf einen DDoS-Angriff hindeuten.

Richte ratenbasierte Warnmeldungen ein, die dich benachrichtigen, wenn der Datenverkehr bestimmte Grenzen überschreitet. Wenn dein normaler Datenverkehr z.B. 100 Anfragen pro Minute beträgt und plötzlich auf 10.000 Anfragen ansteigt, erhältst du eine Warnung. Tools wie Datadog können dir dabei helfen, diese Warnmeldungen einzurichten und deinen Datenverkehr in Echtzeit zu überwachen.

5. Implementiere eine robuste Zugangskontrolle und regelmäßige Audits

Kontrolliere schließlich, wer auf dein Netzwerk zugreifen darf. Implementiere eine IP-Blockliste, um bekannte bösartige IP-Adressen zu blockieren, und eine IP-Zulassungsliste, um nur vertrauenswürdige Adressen zuzulassen. Du kannst deinen Server zum Beispiel so konfigurieren, dass er den Datenverkehr von IP-Adressen blockiert, die in der Vergangenheit als bösartig aufgefallen sind.

Führe regelmäßige Sicherheitsprüfungen durch, um Schwachstellen zu finden und zu beheben. Das ist wie eine Routineuntersuchung beim Arzt, um sicherzustellen, dass du in guter Verfassung bist. Mit Tools wie Nessus kannst du dein Netzwerk auf potenzielle Schwachstellen untersuchen und sicherstellen, dass deine Abwehrmaßnahmen auf dem neuesten Stand sind.

Wie Kinsta DDoS-Angriffe verhindert

Dein Hosting-Anbieter kann eine wichtige Rolle beim Schutz deiner Website vor DDoS-Angriffen spielen. Wenn du einen guten Hosting-Anbieter wählst, sollte er alle oben genannten DDoS-Präventionsmaßnahmen anwenden.

Wir bei Kinsta sind bestrebt, alle DDoS-Angriffe auf unserer Plattform zu entschärfen. Wir setzen robuste Sicherheitsmaßnahmen ein, um diese Angriffe zu verhindern, benachrichtigen dich sofort, wenn ein Angriff stattfindet, und helfen dir, ihn abzuwehren. Außerdem erstellen wir täglich automatische Backups deiner WordPress-Website, um die Sicherheit deiner Daten zu gewährleisten.

Um dir ein genaueres Bild zu geben, haben wir einige unserer Sicherheits-, DevOps- und SysOps-Ingenieure bei Kinsta gefragt, wie wir DDoS-Angriffe verhindern. Sie hatten eine Menge zu erzählen.

Verbesserte Kinsta-Sicherheit durch Cloudflare-Integration

Ein wichtiger Bestandteil unserer Bemühungen, unseren Kunden ein Höchstmaß an Sicherheit zu bieten, ist unsere Premium-Tier-Integration mit Cloudflare. Diese strategische Integration ermöglicht es uns, DDoS-Angriffe effektiv zu bewältigen und zu entschärfen und so einen unterbrechungsfreien Service und verbesserten Schutz für unsere Nutzer zu gewährleisten.

Statistiken des DevOps-Teams zeigen, dass wir in den letzten 30 Tagen (22. April – 23. Mai 2024) unglaubliche 75,51 Milliarden Anfragen über Cloudflare abgewickelt haben. Davon wurden 3,3 Milliarden von der Web Application Firewall (WAF) von Cloudflare abgewehrt, damit potenzielle Bedrohungen unsere Kunden nicht erreichen.

Außerdem erhielten wir Warnungen für 200 DDoS-Angriffe, die alle automatisch von Cloudflare abgewehrt wurden. Einer der größten Angriffe, mit denen wir in letzter Zeit konfrontiert waren, war im März mit einem Spitzenwert von 318.930 Anfragen pro Sekunde, den wir mit Cloudflare problemlos bewältigen konnten.

Diese Zahlen verdeutlichen, wie robust unsere Sicherheitsmaßnahmen sind, zeigen den kontinuierlichen Schutz, den wir unseren Kunden bieten, und verdeutlichen den Wert unserer Premium Cloudflare-Integration.

Vor unserer Integration in Cloudflare mussten wir alle Angriffe manuell abwehren. Wenn ein Angriff nicht zu heftig war, konnten wir uns per SSH in die Load Balancer (LBs) einloggen und den Datenverkehr mit Tools wie tcpdump und Wireshark analysieren. Auf der Grundlage unserer Erkenntnisse sperrten wir bestimmte IPs oder erstellten gezielte iptables-Regeln und GCP-Firewall-Regeln, um den Angriff zu entschärfen.

Außerdem haben wir die Größe der LB-Instanzen vorübergehend angepasst, um die Last zu bewältigen, und verschiedene Kernel-Einstellungen verändert. Mit der Zeit automatisierten wir viele dieser Prozesse, indem wir Skripte ausführten, um iptables-Regeln und Kernel-Parameter je nach Bedarf zu setzen oder zu löschen. Wenn ein Angriff zu intensiv war, klonten wir LBs und vervielfachten die Instanzen, um die Last zu verteilen.

Als die Angriffe immer häufiger und raffinierter wurden, integrierten wir Cloudflare in unsere Hosting-Infrastruktur, um die Sicherheit der Websites unserer Kunden zu gewährleisten. Wir bemerkten sofort, dass weniger Angriffe unsere Server erreichten.

Die aktuelle Infrastruktur von Kinsta zur DDoS-Abwehr

Heute verfügen wir über eine der besten Hosting-Infrastrukturen, um DDoS-Angriffe abzuwehren – dank eingebauter Tools, eines engagierten Teams und unserer Integration mit Cloudflare.

Nach der Integration von Cloudflare haben wir Low-Level-Sync-Flood-Angriffe effektiv unterbunden, da unser gesamter Webverkehr über Cloudflare geleitet wird. Dies bietet DDoS-Schutz (Layer 3, 4 und 7), um unerwünschte TCP/UDP-Verbindungen zu blockieren, die von bestimmten IP-Adressen oder Netzwerken am Rande unseres Netzwerks ausgehen.

Außerdem nutzen wir die Google Cloud Platform (GCP) Firewall, um unser Netzwerk vor potenziellen Angriffen zu schützen, die direkt unsere Infrastruktur betreffen.

Kinsta bietet eine vollständig verwaltete WAF mit regelmäßig aktualisierten benutzerdefinierten Regelsätzen und Konfigurationen, die einen kontinuierlichen Schutz vor den neuesten Bedrohungen gewährleisten.

Außerdem verwenden wir eine automatische Funktion, die ständig Brute-Force-Angriffe auf den Pfad /wp-login.php deiner Website erkennt. Wir blockieren diese Angreifer dann von unserer Infrastruktur und verstärken so unsere Sicherheitsmaßnahmen.

Wie wir einen massiven DDoS-Angriff für einen Finanzkunden abgewehrt haben

Vor kurzem entschied sich ein Finanzunternehmen, zu Kinsta als neuem Hosting-Anbieter zu wechseln. Was wir nicht wussten, war, dass sie gerade mitten in einem massiven DDoS-Angriff auf ihren bisherigen Hoster steckten. Nach der Inbetriebnahme von Kinsta wurde die Website des Kunden sofort mit Millionen von Anfragen von verschiedenen IP-Adressen bombardiert, was zu erheblichen Störungen führte.

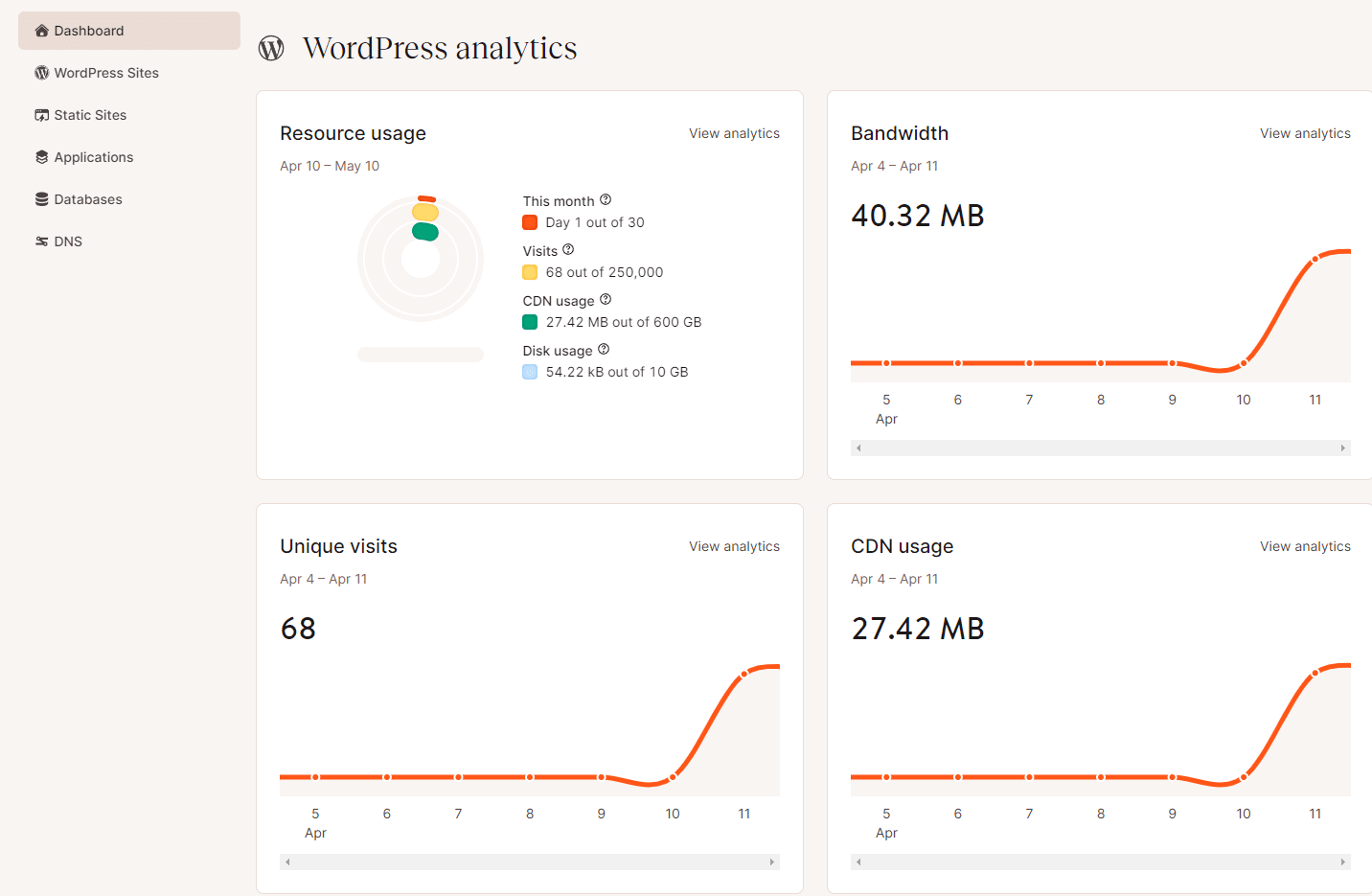

Am Tag der Umstellung der Website schien alles reibungslos zu verlaufen, bevor die Website online ging. Wir halfen ihnen bei einem Problem mit dem WordPress-Theme, und sie begannen, ihre DNS auf Kinsta zu richten. Kurz darauf bemerkten sie jedoch merkwürdige Bandbreitenstatistiken in ihren MyKinsta-Analysen und wandten sich an uns, weil sie sich Sorgen über den ungewöhnlichen Traffic machten.

Unser SysOps-Team trat schnell in Aktion und bestätigte, dass es sich tatsächlich um einen DDoS-Angriff handelte. Der Kunde erzählte, dass er mit seinem vorherigen Hoster ähnliche Probleme hatte, aber nicht wusste, dass dies auf einen DDoS-Angriff zurückzuführen war. Sie hatten gehofft, dass der Wechsel zu Kinsta ihre Leistungsprobleme lösen würde.

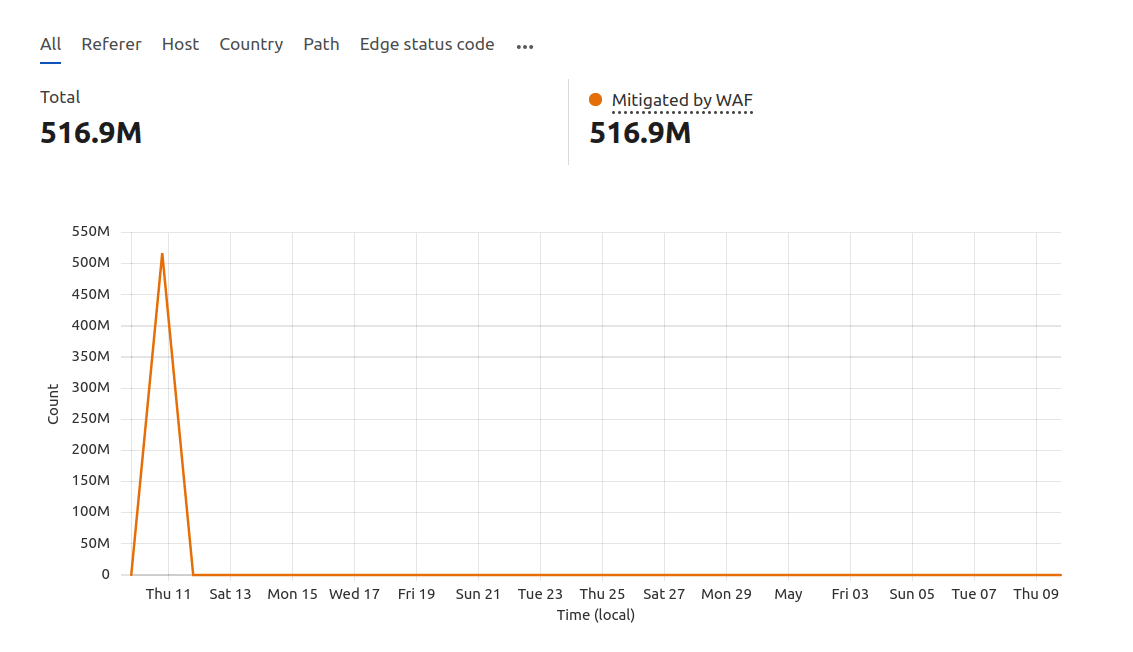

Um die Situation zu lösen, arbeitete unser SysOps-Team mit Cloudflare zusammen, um den Angriff zu entschärfen. Wir implementierten eine benutzerdefinierte WAF-Regel von Cloudflare, um verdächtigen Datenverkehr herauszufordern und zusätzlichen Schutz zu bieten.

Während dieser Zeit war die Website bei Tests durch unser Support-Team weiterhin erreichbar. Der Kunde meldete jedoch Probleme auf dem Handy, die wir später auf ein DNS-Propagationsproblem zurückführten, das durch einen alten AAAA-Eintrag verursacht wurde.

Am Ende des Tages war der Angriff abgeklungen. Die verwalteten DDoS-Regelsätze von Cloudflare bewältigten den Großteil des bösartigen Datenverkehrs und entschärften automatisch über 516 Millionen Anfragen. Unsere benutzerdefinierte WAF-Regel sorgte für zusätzliche Sicherheit und stellte sicher, dass die Website des Kunden betriebsbereit blieb.

In nur 27 Minuten haben wir einen Angriff mit einer durchschnittlichen Anfragerate von 350.000 pro Sekunde abgewehrt. Dies zeigt, wie ein hervorragender Hosting-Anbieter DDoS-Angriffe durch robuste Überwachung, fachkundigen Support und fortschrittliche Sicherheitsmaßnahmen verhindern kann.

Von der Überwachung der Bandbreite und der Analysen im MyKinsta-Dashboard bis hin zur Zusammenarbeit mit den Support-Teams, der Anpassung der WAF-Regeln durch Experten und der Nutzung einer soliden Infrastruktur – ein zuverlässiger Hosting-Anbieter wie Kinsta kann die meisten Angriffe abwehren und deine Website sicher machen.

Zusammenfassung

Dieser Artikel hat gezeigt, wie du und ein guter Webhosting-Anbieter zusammenarbeiten können, um DDoS-Angriffe abzuwehren und dafür zu sorgen, dass deine Website sicher und betriebsbereit bleibt.

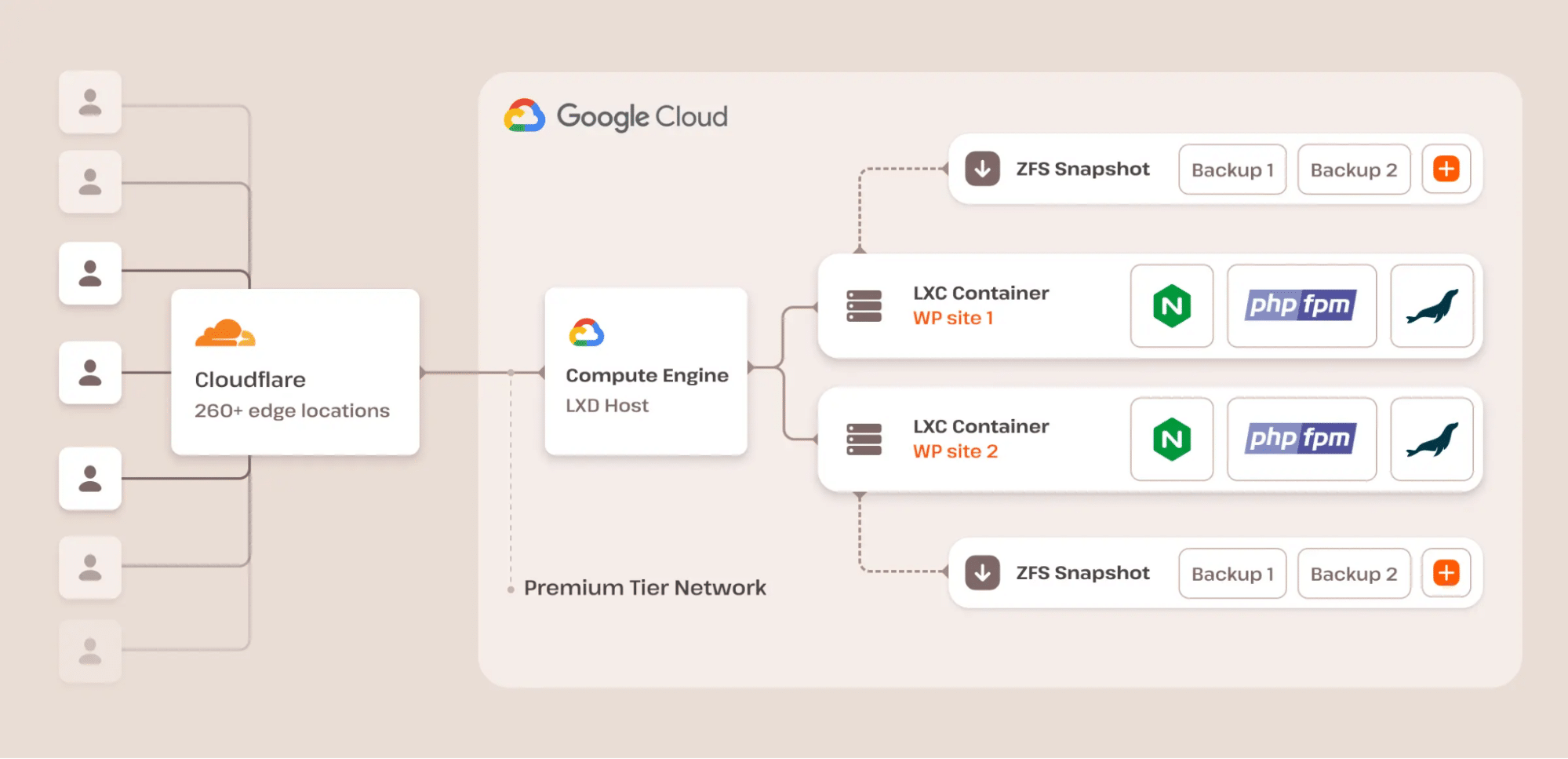

Über DDoS-Angriffe hinaus bietet die Infrastruktur von Kinsta einen robusten Schutz gegen alle Formen von Cyberangriffen. Jede Website auf unserer Plattform läuft in einem isolierten Software-Container, der 100% Privatsphäre und keine gemeinsamen Software- oder Hardwareressourcen garantiert, auch nicht zwischen deinen eigenen Websites.

Wir nutzen den Premium-Tier der Google Cloud Platform, der den sicheren Transport deiner Daten über das gut ausgestattete, globale Netzwerk von Google mit niedriger Latenz gewährleistet. Damit profitierst du von einem Sicherheitsmodell, das in 15 Jahren entwickelt wurde und Top-Produkte wie Gmail und Google Search schützt.

Wie verhinderst du DDoS-Angriffe? Wir würden gerne von dir hören. Teile es uns im Kommentarbereich mit.