Unternehmen nutzen täglich unzählige Online-Anwendungen und -Dienste, für die jeweils unterschiedliche Logins erforderlich sind, was die Passwortverwaltung zu einer wachsenden Herausforderung macht.

Dein Team kann täglich ein CRM, ein Intranet, einen Arbeits-Chat und andere Dienste von Drittanbietern, wie das Dashboard deines Hosting-Anbieters, nutzen. Wenn dir das bekannt vorkommt, brauchst du wahrscheinlich ein zentrales Authentifizierungssystem, das es deinen Teammitgliedern ermöglicht, dieselben Anmeldedaten auf zahlreichen Websites und Plattformen zu verwenden.

Hier kommt Single Sign-On (SSO) ins Spiel, eine Lösung, die die Authentifizierung vereinfacht, die Sicherheit erhöht und die Effizienz der Arbeitsabläufe deines Teams verbessert. Für Online-Unternehmen ist SSO mehr als nur ein Nice-to-have-Feature. Es ist ein leistungsfähiges Werkzeug, das dir helfen kann, die Sicherheit deines Unternehmens zu erhöhen und die Geschäftsprozesse zu verbessern.

Die SSO-Integration mit dem MyKinsta-Dashboard unter Verwendung der Security Assertion Markup Language (SAML) wurde speziell für diesen Zweck entwickelt: Sie zentralisiert die Zugangskontrolle mit den wichtigsten Identitätsanbietern, automatisiert den Onboarding-Prozess durch JIT-Provisioning und stärkt die Sicherheit deines Hosting-Accounts und der Daten deiner Kunden.

In diesem Artikel wird SAML SSO in seinen wichtigsten Aspekten erläutert. Du erfährst, was es ist und warum es für die Einführung einer Zero-Trust-Politik in deinem Unternehmen unverzichtbar ist.

Es gibt viel zu berichten, also lass uns loslegen!

Was SAML SSO ist und wie es funktioniert

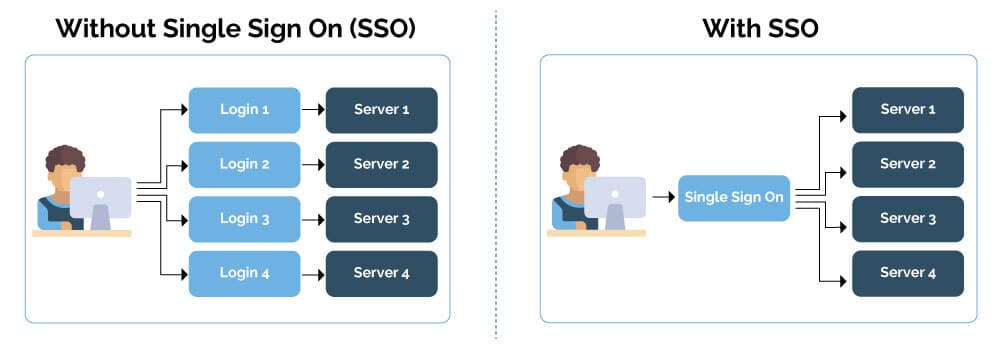

SAML SSO ist ein Authentifizierungsverfahren, das es einem Nutzer ermöglicht, sich mit einem einzigen Set von Anmeldedaten sicher bei mehreren unabhängigen Anwendungen oder Softwarediensten anzumelden. Die Nutzer/innen müssen nicht mehrere Passwörter für verschiedene Dienste speichern oder verwalten, sondern müssen sich nur bei einem von ihnen anmelden, um sicher auf die anderen zuzugreifen.

Ein SSO-System hat zwei Hauptakteure: den Dienstanbieter und den Identitätsanbieter.

- Der Service Provider (SP) ist die Anwendung, der Webdienst oder die Ressource, auf die ein Endnutzer zugreifen möchte. Das kann ein Intranet, ein CRM oder ein Drittanbieterdienst sein.

- Der Identitätsanbieter (IdP) ist ein Dienst oder ein System, das Identitätsinformationen erstellt, verwaltet und Authentifizierungsdienste für Drittanbieterdienste anbietet.

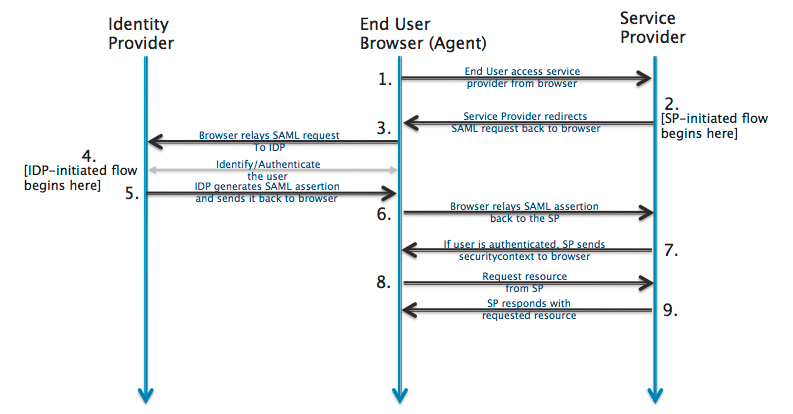

So funktioniert es:

- Ein Nutzer versucht, sich bei einer Anwendung anzumelden, z. B. bei einer WordPress-Website oder dem Dashboard deines Hosting-Anbieters.

- Wenn die Anwendung (der SP) feststellt, dass der Nutzer nicht authentifiziert ist, leitet sie den Nutzer an den Identitätsanbieter weiter.

- Der IdP fordert den Nutzer dann auf, sich mit seinen Anmeldedaten anzumelden.

- Der IdP prüft die Anmeldedaten des Nutzers. Wenn sie korrekt sind, authentifiziert der IdP den Nutzer und erstellt ein Sicherheits-Token.

- Der IdP sendet das Sicherheits-Token an den SP.

- Der SP erhält das Token, validiert es und gewährt dem Nutzer Zugang.

Hier sind einige bekannte IdPs:

- Microsoft Entra ID: Microsofts Cloud-basierter Identitäts- und Zugangsverwaltungsdienst. Er wurde für die nahtlose Integration mit Microsoft 365 und Azure-Diensten entwickelt und kann in Tausende von SaaS-Anwendungen integriert werden. Es unterstützt die Protokolle SAML, OAuth 2.0 und OpenID Connect sowie eine Vielzahl von Authentifizierungsmethoden.

- Google Identity Platform: Eine skalierbare und sichere Lösung für das Identitäts- und Zugangsmanagement, die auf der globalen Infrastruktur von Google basiert. Sie unterstützt branchenübliche Authentifizierungsprotokolle wie SAML, OAuth 2.0 und OpenID Connect.

- Okta: Ein Identitätsmanagementdienst der Enterprise-Klasse. Okta unterstützt die gängigsten Authentifizierungsprotokolle, wie Kerberos, LDAP, OAuth 2.0, RADIUS und SAML.

- Auth0: Auth0 ist jetzt Teil von Okta und ist eine Identitäts- und Zugriffsmanagement-Plattform mit großer Flexibilität und Anpassungsmöglichkeiten für Entwickler, um eigene Anwendungen zu erstellen. Sie unterstützt branchenübliche Protokolle wie OpenID Connect, SAML, OAuth 2.0, WS-Federation, LDAP und mehr.

- Keycloak: Eine Open-Source-Lösung für das Identitäts- und Zugriffsmanagement (IAM), die von Red Hat entwickelt und unter der Apache License 2.0 veröffentlicht wurde. Sie basiert auf Standardprotokollen und unterstützt OpenID Connect, OAuth 2.0 und SAML.

SAML SSO vs. Social Login

SAML SSO wird oft mit Social Login verwechselt, aber es gibt wichtige Unterschiede zwischen den beiden. Social Login ist eine spezielle Implementierung von Single Sign-On, aber es gibt wichtige Unterschiede und spezielle Anwendungsfälle.

Ähnlich wie Kinsta SAML SSO ermöglicht Social Login den Zugang zu mehreren Diensten mit einer einzigen Identität, die von einem Identitätsanbieter verwaltet wird. Beim Social Login ist der Identitätsanbieter (IdP) ein soziales Netzwerk, wie Facebook, Google oder GitHub.

Die beiden Authentifizierungssysteme ähneln sich insofern, als sie gemeinsame Protokolle wie OAuth 2.0 und OpenID Connect verwenden, um die Authentifizierung über einen einzigen Dienstanbieter zu ermöglichen. In beiden Szenarien werden das Authentifizierungserlebnis und die Verwaltung der Zugangsdaten erheblich verbessert, ebenso wie die Systemsicherheit und die Produktivität des IT-Teams.

Allerdings gibt es erhebliche Unterschiede zwischen den beiden Systemen.

B2B vs. B2C: SSO ist ein Authentifizierungs- und Identitätsmanagementsystem, das hauptsächlich für Unternehmen entwickelt wurde. Social Login ist eine Form von SSO, die sich an Verbraucher richtet und in Anwendungen oder Websites von Drittanbietern verwendet wird.

Öffentliche Plattformen vs. interne oder spezielle IdPs: Auch die Art des IdP ist unterschiedlich. Beim Social Login ist der IdP ein soziales Netzwerk oder eine öffentliche Plattform. Bei SSO in Unternehmen kann der Identitätsanbieter ein internes System oder ein spezieller IdP sein, wie Okta, Auth0 oder Microsoft Entra ID.

Zugänglichkeit und Kontrolle: Social Login IdPs sind Verbraucherplattformen, die für jeden mit einem Konto zugänglich sind und keine komplexe Konfiguration durch ein erfahrenes IT-Team erfordern.

SSO hingegen umfasst die Systemkonfiguration und das Identitätsmanagement, die in den Verantwortungsbereich einer Organisation fallen. Die Organisation bestimmt, welche Daten freigegeben werden, welche Protokolle verwendet werden und welche Sicherheitsrichtlinien (wie die Zwei-Faktor-Authentifizierung) eingeführt werden sollen.

Gemeinsame Nutzung von Daten: Mit dem Social Login können Dienstanbieter Nutzerdaten auf der Grundlage der erteilten Berechtigungen freigeben.

Beim traditionellen SSO werden dagegen nur die Daten freigegeben, die für die Authentifizierung und Autorisierung notwendig sind, ohne dass persönliche Informationen preisgegeben werden.

Warum SSO für moderne Organisationen unerlässlich ist

SSO ist ein Schlüsselelement im digitalen Ökosystem von heute. Es erhöht die Sicherheit, verbessert das Benutzererlebnis und rationalisiert die Benutzerverwaltung.

Solide Sicherheit

SSO zentralisiert das Identitätsmanagement in einem sicheren und spezialisierten System: dem IdP. Einfach ausgedrückt: Dank SSO muss deine Website den Authentifizierungsprozess nicht mehr direkt verwalten, da diese Aufgabe an den IdP delegiert wird. Dadurch werden die Risiken reduziert, die mit der falschen Verwaltung von Anmeldeinformationen und Konten verbunden sind. Schauen wir uns das mal genauer an.

Schwache Passwörter: Mit SSO musst du nicht mehr mehrere sichere Passwörter erstellen und speichern. Die einzigen Anmeldedaten, die du brauchst, stammen vom IdP, der in der Regel klare und strenge Passwortrichtlinien hat, was die Sache viel sicherer macht.

Credential Stuffing: Einer der häufigsten Fehler bei der Passwortverwaltung ist die Verwendung desselben Passworts für verschiedene Online-Dienste. Dies kann die allgemeine Verwundbarkeit eines Systems erhöhen, denn wenn eine Website gehackt wird, kann dieselbe Kombination von Anmeldedaten für den Zugang zu anderen Websites verwendet werden. Diese Art von Angriffen wird als „Credential Stuffing“ bezeichnet.

Dank SSO müssen die Nutzer/innen nicht dieselben Anmeldedaten für den Zugang zu mehreren Webdiensten wiederverwenden. Wenn sich ein Nutzer über SSO bei einem Webdienst anmeldet, erhält oder speichert dieser Dienst das Passwort des Nutzers nicht. Daher würde ein möglicher Angriff die Anmeldedaten deiner Nutzer/innen nicht aufdecken. Dadurch wird die Angriffsfläche drastisch reduziert und das Risiko eines Passwortdiebstahls eliminiert.

Was passiert, wenn der IdP kompromittiert wird? Da der IdP der einzige De-Provisioning-Punkt ist, ist er auch der einzige Kontrollpunkt, um gehackte Konten zu deaktivieren. Sobald ein Verstoß festgestellt wird, kann der Administrator das Konto deaktivieren und so verhindern, dass alle angeschlossenen Anwendungen (SPs) angegriffen werden.

Diebstahl von Anmeldedaten aus unsicheren Systemen: Websites mit schwachen Sicherheitsmaßnahmen können Passwörter in einem unverschlüsselten oder leicht umkehrbaren Format speichern.

Mit SSO überträgst du die Verantwortung für die Verwaltung und Speicherung deiner Anmeldedaten an den IdP, der auf die sichere Speicherung spezialisiert ist und branchenübliche Best Practices für den Schutz von Anmeldedaten anwendet.

Phishing und Machine-in-the-Middle-Angriffe: Bei einem Phishing-Angriff wird versucht, sensible Daten wie Benutzernamen, Passwörter, Kreditkartennummern oder Bankdaten zu stehlen, um sie in böser Absicht zu verwenden oder zu verkaufen. Ein ähnliches Szenario tritt bei einem Machine-in-the-Middle-Angriff auf, bei dem sich ein Angreifer in den Kommunikationskanal zwischen zwei Geräten einschleust.

In der Regel bieten IdPs fortschrittliche Sicherheitsfunktionen wie die Multi-Faktor-Authentifizierung (MFA) und Betrugserkennung. Das bedeutet, dass ein zweiter Authentifizierungsfaktor den Zugang blockiert, selbst wenn ein Nutzer seine Anmeldedaten an einen böswilligen Akteur weitergibt. Außerdem schützen sichere Protokolle wie SAML und OIDC die Kommunikation zwischen Nutzern, Dienstleistern und Identitätsanbietern.

Ineffizientes Onboarding und De-Provisioning: Wenn eine Nutzerin oder ein Nutzer das Unternehmen verlässt, können einige Konten unnötigerweise aktiv bleiben. Dies kann zu Schwachstellen in der Sicherheit des Systems führen.

Mit SSO wird der De-Provisioning-Prozess zentralisiert. Durch die Deaktivierung des Nutzers im IdP wird sein Zugang zu allen angeschlossenen Diensten gesperrt.

Verbesserte Nutzererfahrung

Mit SAML SSO werden die Nutzer/innen mit einer einzigen Anmeldung automatisch bei allen Diensten authentifiziert und erhalten so Zugang zu allen Ressourcen innerhalb des Ökosystems.

Das steigert auch die Produktivität der Teammitglieder. Die Nutzer/innen können schnell und ohne Unterbrechung zwischen den Anwendungen wechseln und müssen keine Passwörter mehr eingeben oder abrufen. Weniger Anmeldungen bedeuten auch weniger Authentifizierungsfehler, weniger Passwortrücksetzungen und weniger Arbeit für die IT-Abteilung.

Für Online-Unternehmer/innen ist SSO nicht nur ein nettes Feature, sondern ein strategisches Werkzeug, das sich direkt auf die Unternehmenssicherheit und die Benutzerfreundlichkeit auswirkt.

Höhere Produktivität und geringere Betriebskosten

SAML SSO bietet erhebliche Vorteile in Bezug auf die betriebliche Effizienz und die langfristige Nachhaltigkeit des Unternehmens:

Geringere Belastung der IT-Abteilungen: Eines der häufigsten Probleme bei der Verwaltung von Anmeldedaten ist, dass Nutzer/innen ihre Passwörter vergessen oder sich mehrfach mit falschen Anmeldedaten anmelden. Dies führt oft zu Supportanfragen an die IT-Abteilung, um Passwörter zurückzusetzen. Diese Anfragen verursachen Kosten in Form von Zeit und Ressourcen.

Durch die Einführung von SSO müssen die Nutzer/innen nur noch ein Passwort verwalten. Infolgedessen gibt es weniger Supportanfragen und das IT-Team kann sich auf strategische Aktivitäten wie technologische Innovation und Sicherheit der Infrastruktur konzentrieren.

Vereinfachte Benutzerverwaltung: In großen, komplexen Unternehmen ist die Benutzerverwaltung eine besonders mühsame Aufgabe. Stell dir ein Unternehmen vor, das Dutzende von verschiedenen Anwendungen nutzt. Ohne SSO muss jedes neue Teammitglied ein neues Konto für jede verwendete Anwendung anlegen.

Wenn ein Mitarbeiter das Unternehmen verlässt, musst du sein Konto bei all diesen Diensten löschen. Dieser Prozess ist mühsam und das versehentliche Hinterlassen eines aktiven Benutzerkontos bei einem Dienst kann zu Sicherheitslücken führen. Mit SSO musst du dir darüber keine Gedanken mehr machen. Es genügt, ein einziges Konto zu erstellen, und der Nutzer kann sofort auf alle Dienste zugreifen.

Auch das De-Provisioning ist schnell und sicher, da du nur ein Konto löschen musst, um den Nutzer von allen Diensten in der Organisation zu trennen.

Rationalisierte Dienstintegration: Die Benutzerverwaltung ist ein wichtiger und komplexer Aspekt der Anwendungsentwicklung. Immer wenn du einen neuen Dienst in dein Unternehmen einführst, musst du ein neues System für die Authentifizierung und Verwaltung der Benutzerkonten entwickeln.

Mit Identitätsmanagementprotokollen wie SAML und OpenID Connect ist die Integration von SSO in dein System relativ einfach, denn deine Anwendung muss sich nicht um das Identitätsmanagement kümmern, sodass sich deine IT-Abteilung auf die strategischen Aspekte deines Kerngeschäfts konzentrieren kann.

Zentralisierte Zugangskontrolle: Bei einer Vielzahl von Diensten ist es für IT-Administratoren eine große Herausforderung, zu kontrollieren, wer Zugang zu jedem dieser Dienste hat.

SAML SSO löst dieses Problem, indem es einen einzigen Zugangspunkt zu allen Diensten bietet. Von einem zentralen Punkt aus können Administratoren den Zugang und die Aktivitäten der Nutzer/innen überwachen und Sicherheitslücken aufdecken – alles über ein einziges Dashboard. Das Ergebnis ist eine bessere Zugangskontrolle und eine schnellere Reaktionszeit im Falle von Vorfällen.

Kinsta SAML SSO-Authentifizierung

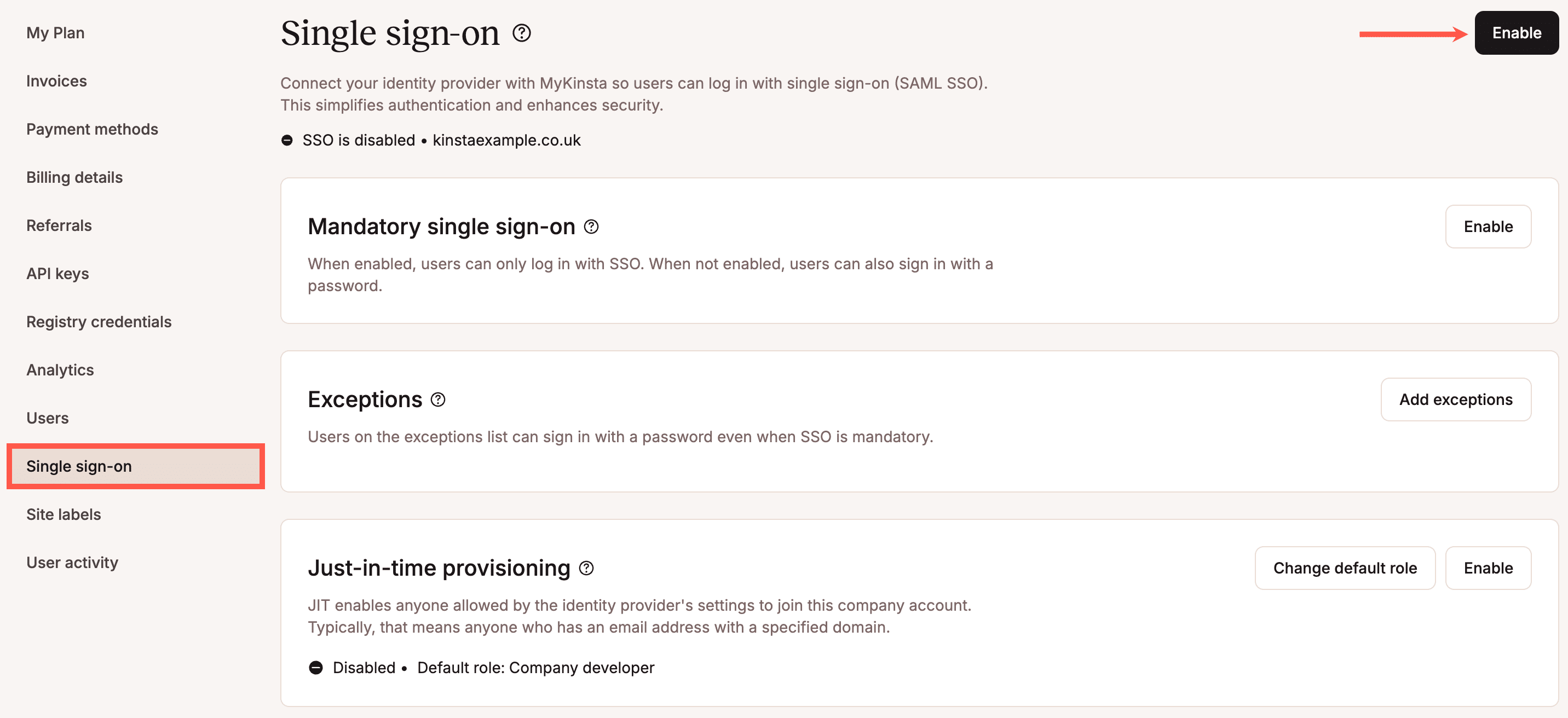

MyKinsta unterstützt das XML-basierte SAML-Protokoll, um den sicheren Austausch von Authentifizierungs- und Autorisierungsdaten zwischen einem IdP und einem SP zu ermöglichen.

Das bedeutet, dass Kinstas Kundenagenturen ihr Hosting-Dashboard um Single-Sign-On-Funktionen und Sicherheit erweitern können.

Der Einsatz von SSO mit MyKinsta ist ideal für Agenturen mit wachsenden Teams, da die manuelle Zugangsverwaltung entfällt und der gesamte Onboarding-, User-Management- und Offboarding-Prozess rationalisiert wird.

Zentrales Identitätsmanagement und granulare Zugriffskontrolle

Durch die Aktivierung von Kinsta SAML SSO können Agenturen ein zentralisiertes Identitätsmanagement mit dem MyKinsta-Dashboard für mehrere Benutzer kombinieren.

Der IdP fungiert als einzige Quelle der Wahrheit. Hier entscheiden die Agenturen, welche Teammitglieder auf ihr Unternehmenskonto in MyKinsta zugreifen können.

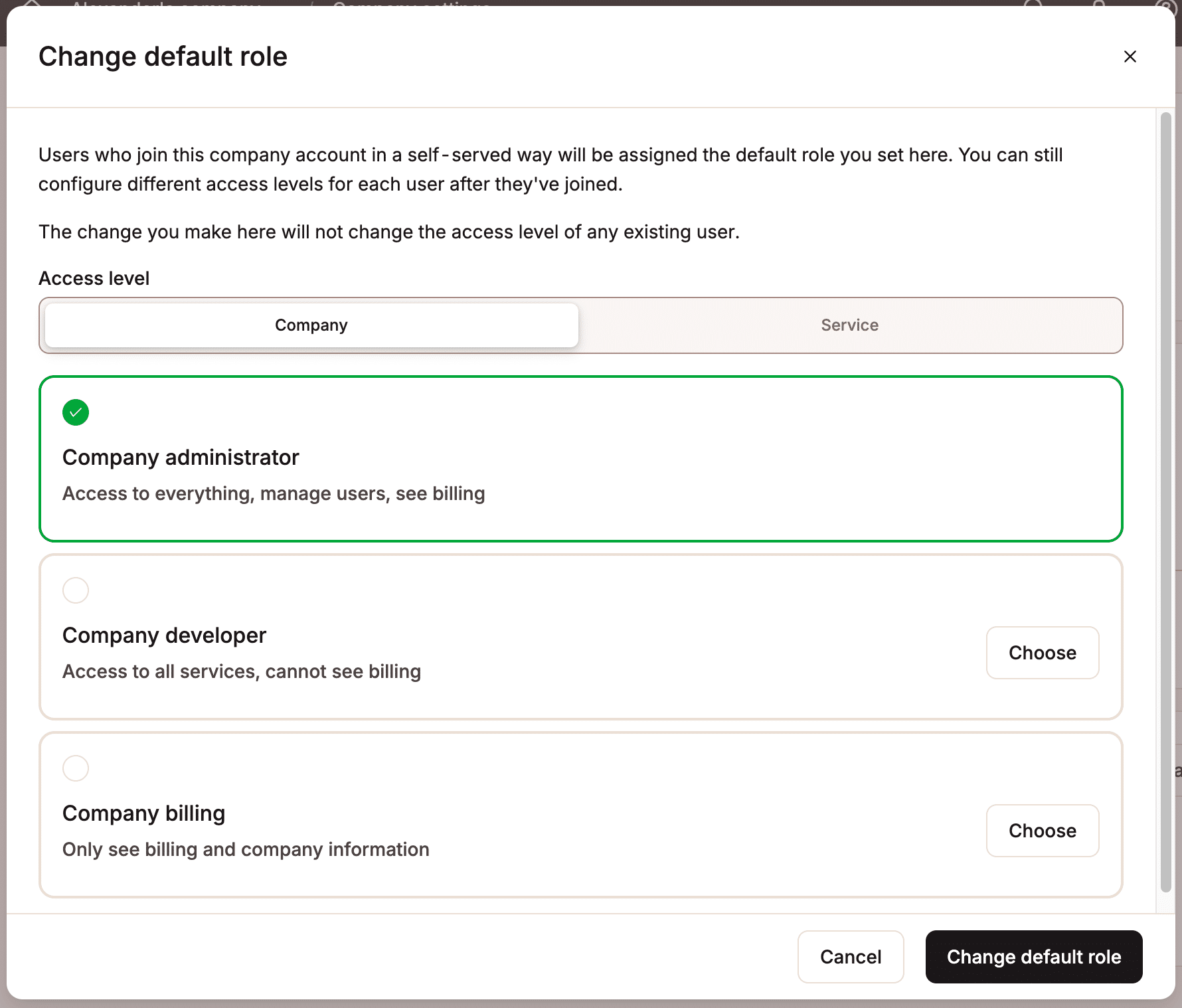

MyKinsta ist dein Zentrum für granulare Benutzerkontrolle. Wenn sich Nutzer bei MyKinsta anmelden, wird ihnen eine Standardrolle zugewiesen. Diese kann später vom Unternehmenseigentümer oder den Administratoren geändert werden.

Die Aktivierung von Kinsta SAML SSO erhöht die Sicherheit, indem es dein Agenturkonto mit den Sicherheitsrichtlinien des IdP schützt, einschließlich der Multi-Faktor-Authentifizierung und strenger Passwortanforderungen. Außerdem müssen die Nutzer/innen des Unternehmenskontos ihre Anmeldedaten nicht mehr verwenden, was das Risiko des Diebstahls von Anmeldedaten minimiert.

Just-in-time-Bereitstellung mit Kinsta SAML SSO

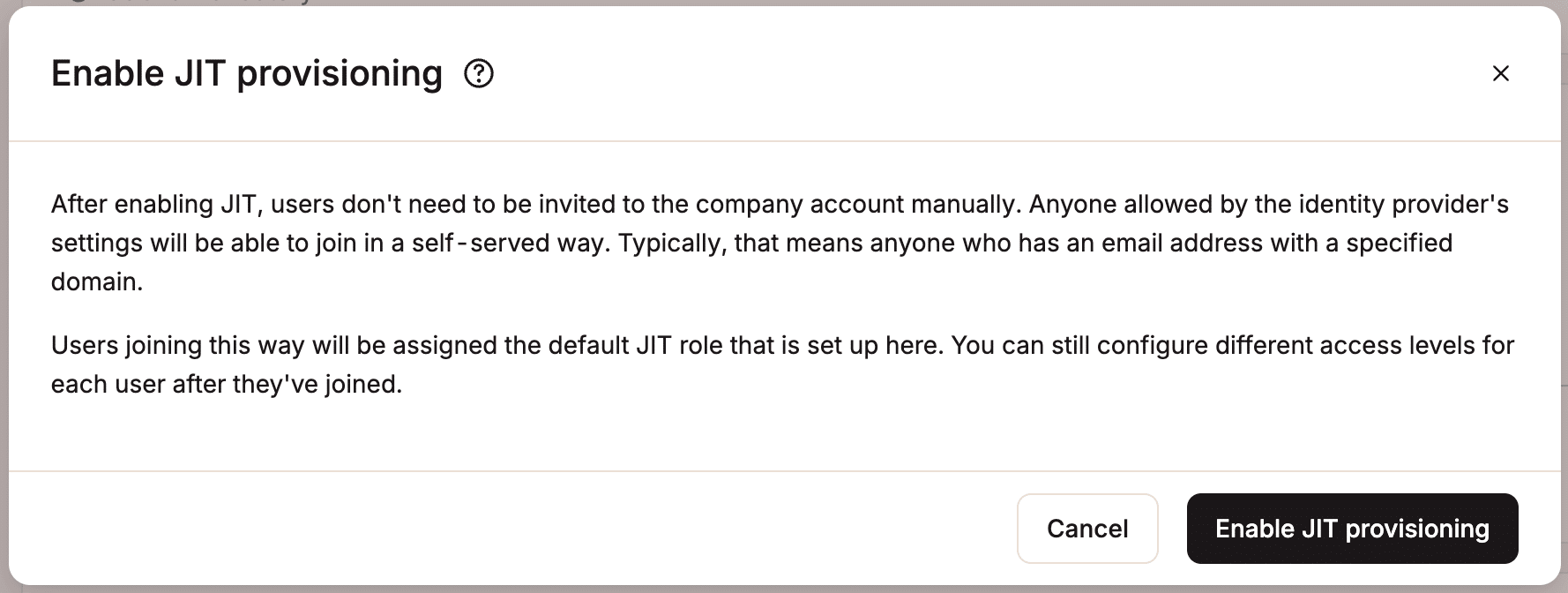

MyKinsta unterstützt die Just-in-Time-Bereitstellung (JIT), mit der du automatisch ein neues MyKinsta-Benutzerkonto erstellen kannst, wenn sich ein Benutzer zum ersten Mal über SAML SSO anmeldet.

Wenn die JIT-Bereitstellung aktiviert ist, können autorisierte Benutzer beim IdP direkt auf MyKinsta zugreifen, ohne dass eine manuelle Einladung oder ein separates Benutzerkonto erforderlich ist. Das bedeutet, dass autorisierte Nutzer nur eine E-Mail-Adresse mit der Domäne deines Unternehmens benötigen, um auf dein MyKinsta-Konto zuzugreifen.

Standardmäßig wird Teammitgliedern, die über JIT Provisioning auf MyKinsta zugreifen, die Rolle Unternehmensentwickler zugewiesen. Unternehmenseigentümer und -administratoren können die Rolle eines Benutzers nach dessen Beitritt ändern oder die Standardrolle für neue Benutzer mit JIT-Bereitstellung ändern, bevor der Benutzer beitritt.

Durch die Automatisierung des Onboarding-Prozesses können Agenturen und andere Organisationen den Zeit- und Arbeitsaufwand für das Onboarding und die Benutzerverwaltung erheblich reduzieren. So können sie schnell auf Kundenanfragen reagieren und ihr Team mit minimalem Aufwand skalieren.

Effektives Deprovisioning

Für eine Organisation, die eine Zero-Trust-Philosophie verfolgt, ist es unerlässlich, Benutzern, die das Unternehmen verlassen, schnell und sicher den Zugang zu entziehen. Ein effektives Deprovisioning ist auch wichtig, um die Einhaltung von Vorschriften zur Datensicherheit und zum Datenschutz zu gewährleisten.

Wenn ein Nutzer die Organisation verlässt, muss der Teamadministrator das Konto des Nutzers beim Identitätsanbieter löschen. Wenn die JIT-Bereitstellung aktiviert ist, reicht es jedoch nicht aus, den Zugang eines Nutzers beim IdP zu widerrufen, sondern du musst ihn sowohl vom IdP als auch von MyKinsta entfernen. Eine einfache Löschung beim IdP reicht nicht aus, da die Person weiterhin mit ihren MyKinsta-Zugangsdaten auf dein Unternehmenskonto zugreifen kann.

Einhaltung gesetzlicher Vorschriften

Um Sicherheitsvorschriften einzuhalten und Zertifizierungen wie SOC2 und ISO 27001 zu erhalten, müssen Unternehmen nachweisen, dass sie strenge Zugangskontrollmaßnahmen eingeführt haben. Die Einführung von Kinsta SAML SSO gewährleistet die Einhaltung dieser Anforderungen, da es garantiert, dass die Sicherheitsrichtlinien in allen verbundenen Diensten einheitlich angewendet werden.

Kinsta SAML SSO ist auch mit Vorschriften wie der Datenschutz-Grundverordnung (DSGVO) vereinbar, da es den Zugriff auf personenbezogene Daten nachverfolgt und die Einhaltung der Grundsätze der Datenminimierung und des rechtzeitigen Entzugs des Zugriffs durch eine schnelle Deprovisionierung gewährleistet.

Zusammenfassung

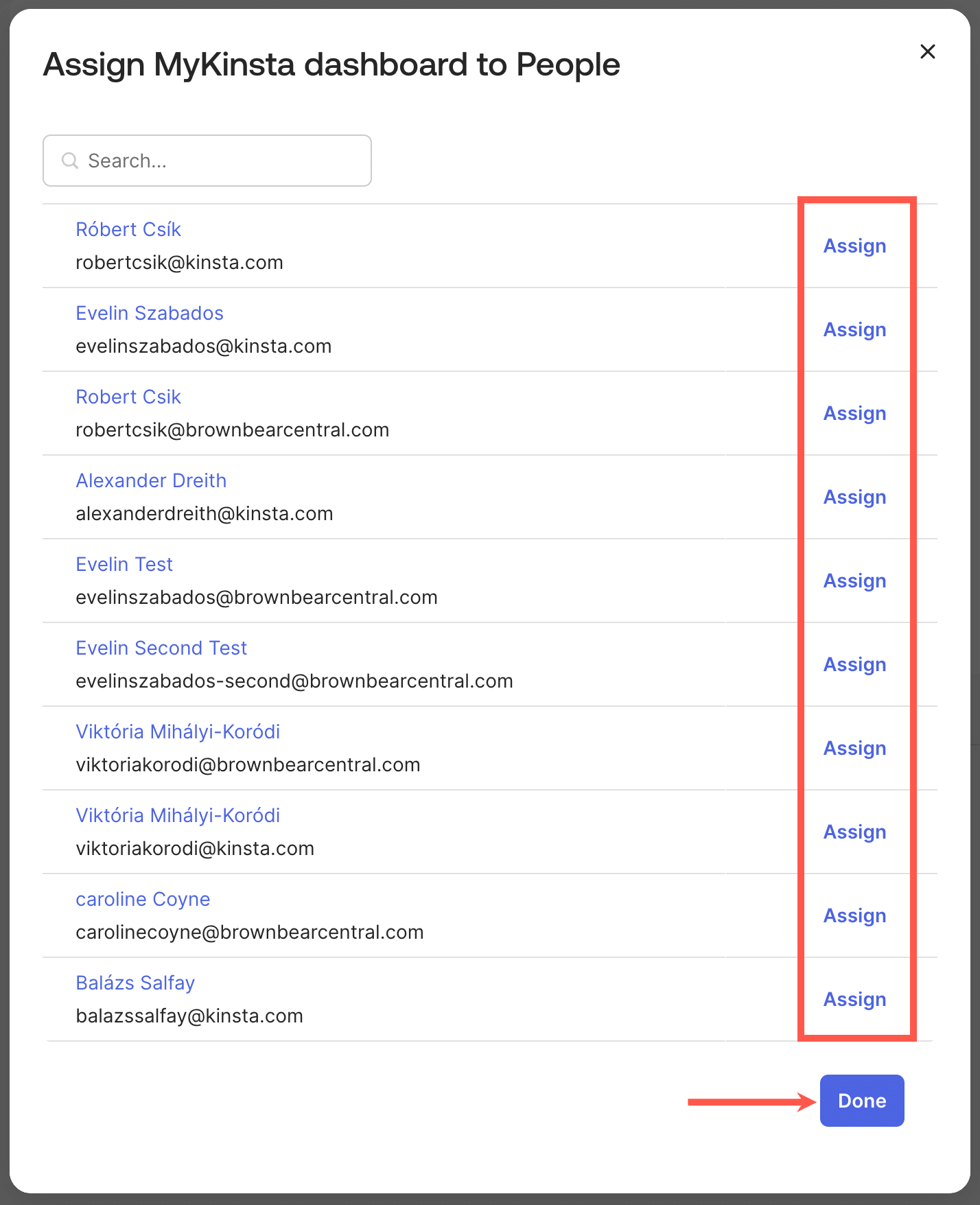

Die SAML SSO-Authentifizierungsfunktion von Kinsta ergänzt die Multi-User-Funktionen des MyKinsta-Dashboards. Agenturen können ihre Arbeitsabläufe straffen, indem sie die granulare Benutzerverwaltung für das Unternehmenskonto mit dem SSO-Identitäts- und Zugriffsmanagement kombinieren, wodurch ein Großteil des Onboarding-Prozesses automatisiert und die Kontosicherheit erhöht wird.

Kontoverwalter können den eingerichteten Nutzern vordefinierte Rollen zuweisen, Ausnahmen vom IdP-Bereitstellungsprozess machen und den Zugang für bestimmte Nutzer sperren. Für Behörden mit Dutzenden von Entwicklern und Teammitgliedern in unterschiedlichen Rollen ist Kinsta SAML SSO ein unverzichtbares Instrument zur Verbesserung der Sicherheit, Flexibilität und betrieblichen Effizienz.

Bist du neugierig auf unser Premium Managed WordPress Hosting? Teste Kinsta noch heute kostenlos!