Secure File Transfer Protocol (SFTP) und Secure Shell (SSH) sind wichtige Werkzeuge, um deine WordPress-Website aus der Ferne zu verwalten. Sie ermöglichen es dir, Verwaltungsaufgaben durchzuführen, Dateien zu übertragen und deine Website von jedem Ort aus zu aktualisieren, ohne dass du auf dem Server sein musst, auf dem deine Website gehostet wird.

Diese Bequemlichkeit hat jedoch den Nachteil, dass sie mit potenziellen Cyber-Bedrohungen einhergeht. Wenn du zum Beispiel schwache Passwörter verwendest oder den Zugang zu diesen Tools nicht regulierst, kann deine Website für Hacker und andere böswillige Akteure angreifbar sein.

Um diese Bedrohungen zu bekämpfen, ist es wichtig, fortschrittliche SFTP- und SSH-Sicherheitsfunktionen zu implementieren. Deshalb hat Kinsta zusätzliche sicherheitsrelevante Funktionen veröffentlicht, um die Sicherheit von WordPress zu erhöhen. Zu diesen Funktionen gehören:

- Unterschiedliche Datenbank- und SFTP/SSH-Zugänge für deine Umgebungen.

- Einschränkungen für die Anmeldung über IP-Adressen.

- Verbesserte SFTP/SSH-Passwortkontrollen.

- Abkürzungen für SFTP-Verbindungen.

- Die Möglichkeit, SFTP/SSH zu deaktivieren.

- Zugang nur mit SSH-Schlüssel.

Im Folgenden werden wir jede dieser Funktionen anhand von praktischen Beispielen erläutern, wie sie dir helfen können, deine Website besser zu verwalten und zu schützen.

1. Unterschiedliche Datenbank- und SFTP/SSH-Zugänge für deine Umgebungen

Wir sind immer auf der Suche nach Möglichkeiten, wie du mögliche Sicherheitslücken vermeiden kannst. Eine bewährte Methode ist, die Verwendung identischer Anmeldedaten für verschiedene Dienste und Website-Umgebungen zu vermeiden.

Jede Website-Umgebung, die bei Kinsta gehostet wird, hat eine eigene Datenbank und SFTP/SSH-Zugangsdaten. Das bedeutet, dass jede Staging-Umgebung und die Live-Umgebung eigene Zugangsdaten haben.

Wenn du das Passwort für eine Umgebung änderst, hat das keine Auswirkungen auf die andere. Diese Isolierung stellt sicher, dass alle Änderungen an der Zugangskontrolle auf die jeweilige Umgebung beschränkt bleiben, was die Sicherheit insgesamt erhöht.

Mit dieser Funktion kannst du den Zugriff auf die Dateien und Datenbanken deiner Website verhindern. Wenn du z. B. Entwickler mit der Arbeit an deiner Website beauftragst, möchtest du vielleicht, dass sie nur auf deine Staging-Umgebung zugreifen können, in der du ihre Arbeit in der Vorschau sehen kannst. Wenn die Arbeit dann genehmigt ist, schaltest du sie in die Live-Umgebung, wo sie keinen Zugriff auf die Dateien und Datenbanken der Website haben.

2. Anmeldebeschränkungen für IP-Adressen

Eine weitere leistungsstarke Sicherheitsfunktion, die wir kürzlich eingeführt haben, ist die Möglichkeit, den Login-Zugang nach IP-Adresse zu beschränken. Mit dieser Funktion kannst du eine Liste von IP-Adressen erstellen, die über SFTP/SSH und phpMyAdmin-Datenbank-Dashboards auf deine Website zugreifen dürfen.

Stell dir vor, du betreibst eine WordPress-Website mit einem Team von Entwicklern, die für Updates und Wartungsarbeiten auf das SFTP der Website zugreifen müssen. Für diese zusätzliche Sicherheitsstufe richtest du eine Zulassen-Liste ein, um sicherzustellen, dass nur die Entwickler oder Personen mit genehmigten IP-Adressen eine Verbindung über SFTP herstellen können.

Wenn ein Entwickler seinen Standort wechselt oder du einer neuen IP-Adresse vorübergehend Zugang gewähren musst, kannst du die Zulassungsliste entsprechend aktualisieren. So wird sichergestellt, dass der Zugang auf vertrauenswürdige Quellen beschränkt bleibt und deine Website vor unberechtigten Zugriffsversuchen geschützt ist.

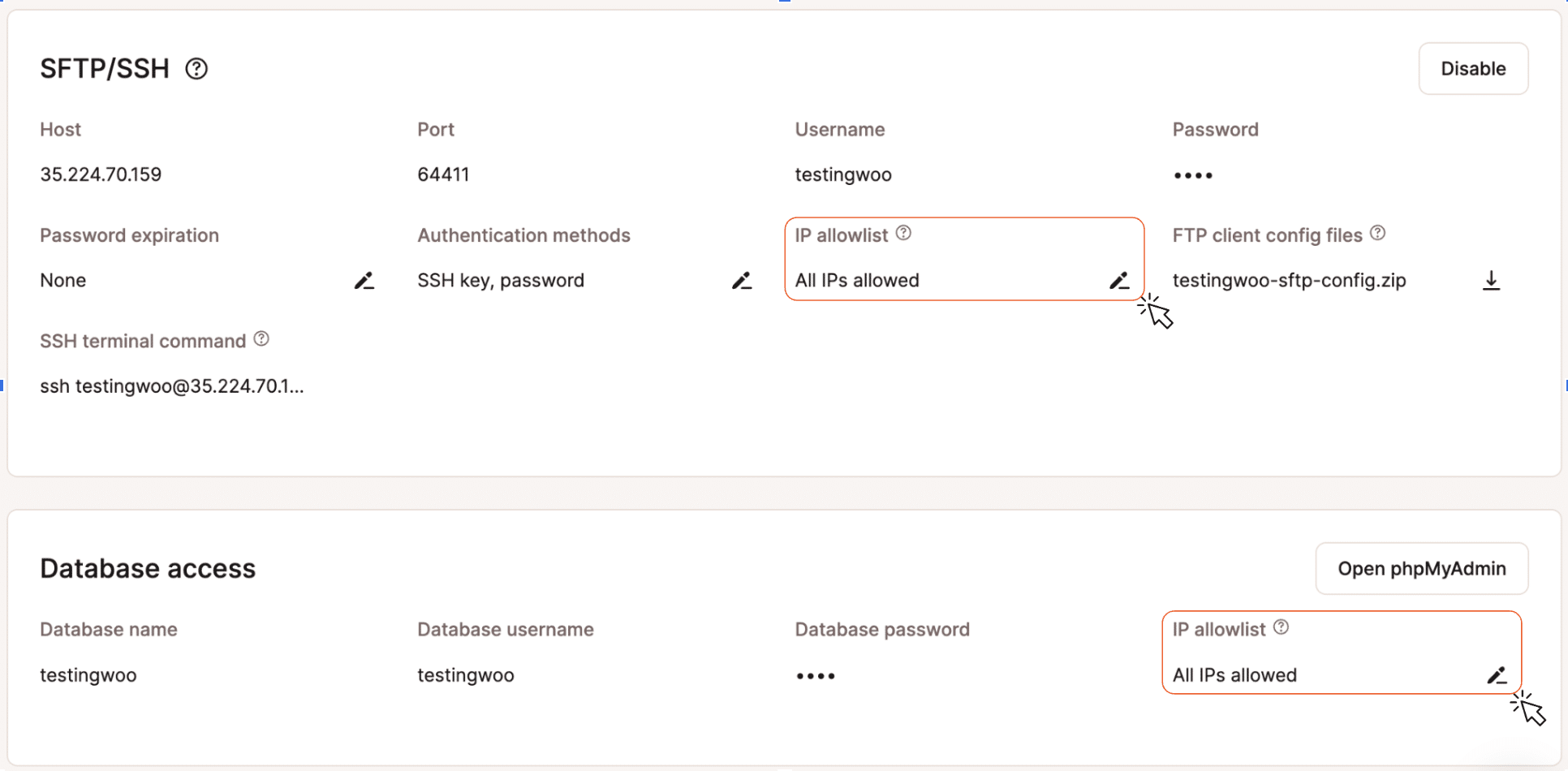

IP-Zugriffslisten werden auf der Website-Informationsseite in MyKinsta verwaltet, die du unter WordPress Seiten > Seitenname > Info findest.

Auf der Seite für den SFTP/SSH- und Datenbankzugriff findest du rechts neben der Bezeichnung der IP-Zugriffsliste ein Bearbeitungssymbol. Klicke auf dieses Symbol, um IP-Adressen hinzuzufügen oder zu löschen, die auf deine phpMyAdmin-Datenbank zugreifen oder sich für den Shell- oder SFTP-Zugriff verbinden dürfen:

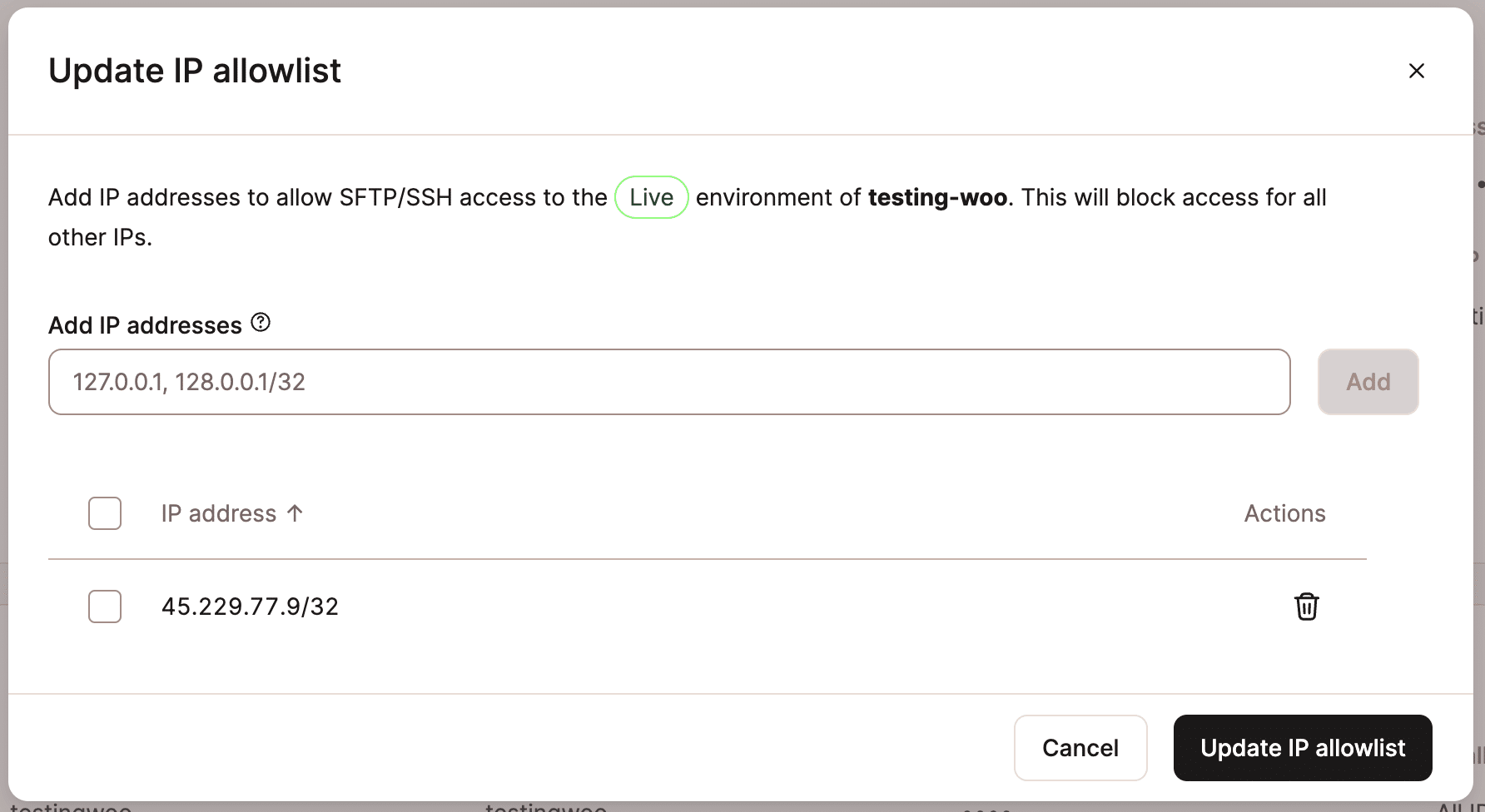

Wenn du in einem der beiden Bereiche auf das Symbol für die Bearbeitung der Zugriffsliste klickst, wird ein Dialogfenster wie das folgende geöffnet, in dem du die IP-Liste aktualisieren kannst:

Du kannst eine Zugriffsliste erstellen, indem du gültige Adressen (Beispiel: 45.229.77.9/32) in das Feld IP-Adressen hinzufügen eingibst und auf die Schaltfläche Hinzufügen klickst. Du kannst auch mehrere IP-Adressen auf einmal hinzufügen, indem du sie mit Kommata trennst.

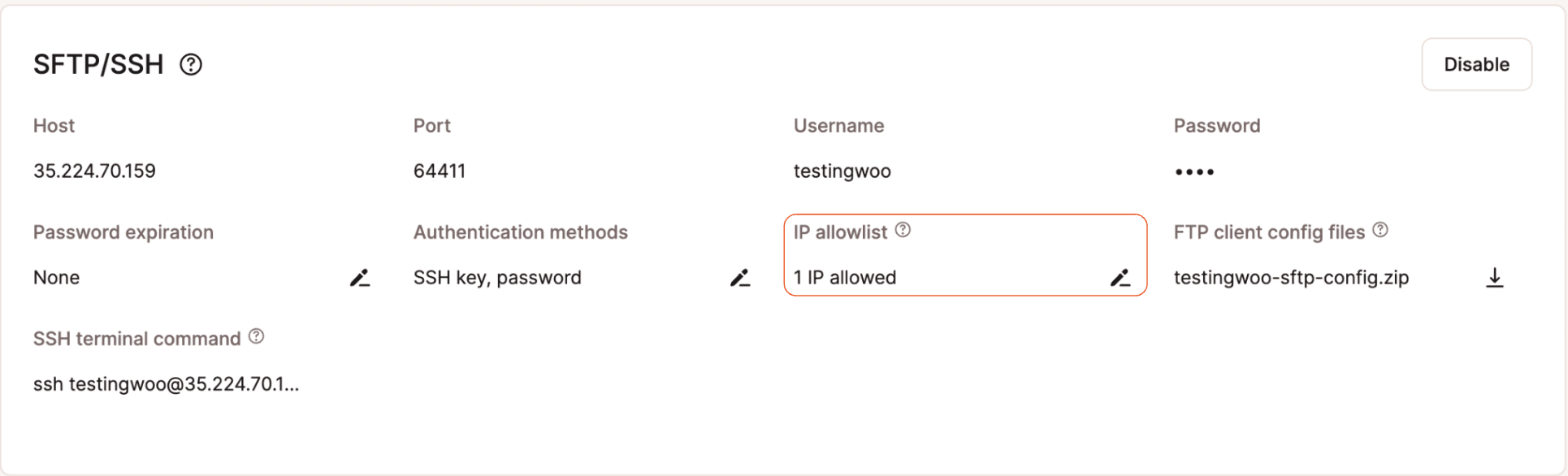

Wenn eine Zugriffsliste für SFTP/SSH oder die Datenbank aktiv ist, wird die Anzahl der erlaubten IPs angezeigt:

Du kannst auch jederzeit Adressen aus der IP-Zugriffsliste entfernen, indem du auf das Mülleimer-Symbol neben den einzelnen Einträgen klickst oder mit den Kontrollkästchen Einträge in der Liste auswählst und dann auf die rote Schaltfläche IP-Adresse(n) entfernen klickst.

Der Vorteil dieser Funktion ist, dass Hacker und böswillige Akteure, die nicht auf der Liste stehen, nicht einmal versuchen können, sich einzuloggen.

3. Verbesserte SFTP/SSH-Passwortkontrollen

Die Möglichkeit, den Zugang für alle Umgebungen zu differenzieren und die Anmeldung nach IP-Adresse einzuschränken, ist eine nützliche Sicherheitsverbesserung, aber du brauchst vielleicht noch mehr. Es gibt zum Beispiel Szenarien, in denen du einem Entwickler oder einem Drittanbieterdienst vorübergehend Zugang gewähren musst. Es kann sein, dass du nicht daran denkst, die Person aus der Liste der zugelassenen IP-Adressen zu entfernen, sobald ihre Aufgabe abgeschlossen ist. Hier kommen erweiterte SFTP-Kennwortkontrollen ins Spiel.

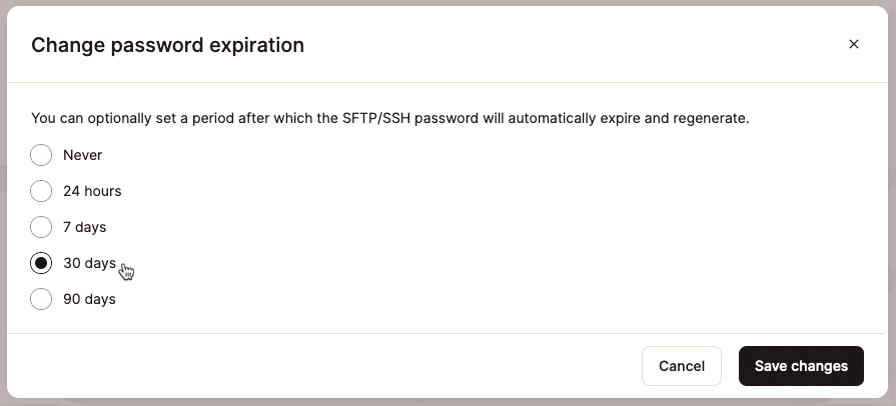

Standardmäßig laufen Passwörter, die in MyKinsta für den SFTP/SSH-Zugang erstellt werden, nicht automatisch ab. Mit unseren jüngsten Sicherheitsverbesserungen kannst du jetzt auf das Bearbeitungssymbol (Bleistift) neben dem Etikett Passwortablauf klicken, um eine automatische Ablaufoption zu wählen:

Wenn du den automatischen Ablauf aktivierst, generiert das Kinsta-System am Ende des von dir gewählten Zeitraums ein neues Passwort. Du kannst auf das neue Passwort zugreifen, indem du es im SFTP/SSH-Panel aufdeckst oder kopierst.

Außerdem haben wir jetzt komplexere Passwörter. Die voreingestellten oder generierten Passwörter sind jetzt komplexer, so dass sie schwerer zu erraten oder zu knacken sind. Komplexe Passwörter enthalten in der Regel Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen, was sie deutlich stärker gegen Brute-Force-Angriffe macht.

4. Abkürzungen für SFTP-Verbindungen

Stell dir vor, du verwaltest mehrere WordPress-Umgebungen in Kinsta, z. B. Staging und Produktion. Jede Umgebung benötigt eigene SFTP-Einstellungen für den Zugang. Ohne Verbindungsverkürzungen musst du diese Einstellungen bei jeder Verbindung manuell in deinen SFTP-Client eingeben und überprüfen.

Mit den neuen SFTP-Verbindungsverknüpfungen kannst du einfach die Konfigurationsdateien für jede Umgebung herunterladen und in deinen SFTP-Client importieren. So wird sichergestellt, dass alle Einstellungen korrekt sind, und der Zeit- und Arbeitsaufwand für den Aufbau sicherer Verbindungen wird erheblich reduziert.

Auf der Website-Informationsseite in MyKinsta, die du unter WordPress-Seiten > Seitenname > Info findest, klickst du auf das Download-Symbol neben dem Label FTP-Client-Konfigurationsdateien, um diese Dokumente als ZIP-Archiv herunterzuladen. In diesem Archiv findest du Dateien wie diese:

Die oben genannten Dateiformate können für verschiedene Client-Software verwendet werden; der Name deutet bereits auf den perfekten Client hin. Zum Beispiel:

.xmlwird von FileZilla unterstützt..csvkann von Terminus verwendet werden..duckdateien sind so ziemlich exklusiv für Cyberduck

5. Die Möglichkeit, SFTP/SSH zu deaktivieren

Du hast gerade ein großes Update an deiner WordPress-Website durchgeführt. Wie üblich verwendest du SFTP und SSH, um diese Änderungen vorzunehmen. Sobald die Aktualisierung abgeschlossen ist, kannst du den SFTP- und SSH-Zugang deaktivieren, bis du ihn das nächste Mal brauchst. Selbst wenn jemand versucht, sich mit gestohlenen Zugangsdaten einzuloggen, kann er nicht darauf zugreifen, weil die Dienste nicht laufen.

Viele unserer Nutzerinnen und Nutzer haben in der Vergangenheit um diese Funktion gebeten und wir freuen uns, dass wir sie nun implementiert haben, um die Angriffsfläche auf Webseiten zu minimieren.

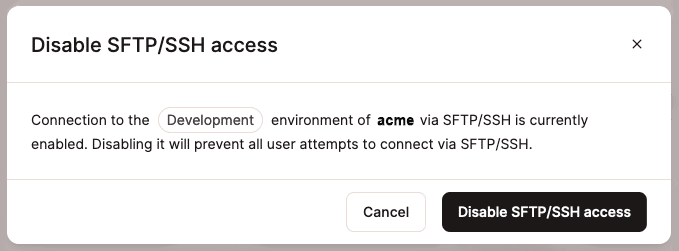

Wenn SFTP/SSH auf der Website-Informationsseite in MyKinsta aktiviert ist, siehst du in der oberen rechten Ecke des Fensters eine Schaltfläche Deaktivieren. Wenn du auf die Schaltfläche klickst, wirst du aufgefordert, die Aktion zu bestätigen:

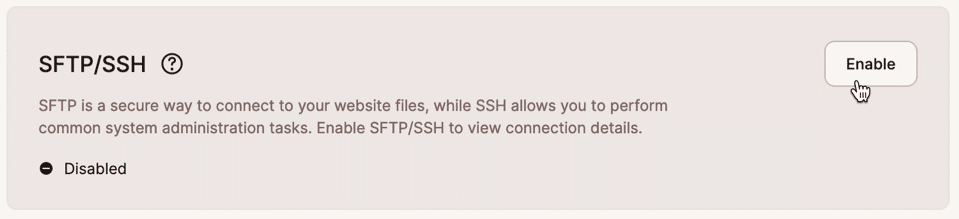

Wenn SFTP/SSH für eine Website-Umgebung deaktiviert ist, sind die Konfigurationsdetails nicht relevant, sodass das gesamte SFTP/SSH-Panel ausgegraut ist und die Schaltfläche Deaktivieren durch die Schaltfläche Aktivieren ersetzt wird:

Dies ist besonders nützlich, wenn du diese Protokolle nur gelegentlich für Wartungsarbeiten oder Updates verwendest.

6. Möglichkeit, SFTP/SSH nur mit einem SSH-Schlüssel zu verwenden

Standardmäßig können Passwörter und SSH-Schlüsselpaare den SFTP/SSH-Zugang zu WordPress-Umgebungen bei Kinsta authentifizieren. Viele unserer Kunden haben jedoch Bedenken hinsichtlich der Sicherheit des passwortbasierten Zugangs geäußert und bevorzugen die Robustheit der SSH-Schlüssel-Authentifizierung.

Mit unseren jüngsten Sicherheitsverbesserungen kannst du jetzt die Passwortauthentifizierung deaktivieren und dich ausschließlich auf SSH-Schlüssel verlassen.

Warum SSH-Schlüssel verwenden? SSH-Schlüssel sind Paare von kryptografischen Schlüsseln, die zur Authentifizierung eines Nutzers verwendet werden. SSH-Schlüssel sind praktisch nicht zu knacken, im Gegensatz zu Passwörtern, die erraten oder geknackt werden können. Das macht sie zu einer viel sichereren Methode der Authentifizierung.

Du kannst die Sicherheit noch erhöhen, indem du eine Passphrase für deinen SSH-Schlüssel festlegst. Das bedeutet, dass selbst wenn jemand Zugang zu deinem privaten Schlüssel hat, er die Passphrase braucht, um ihn zu benutzen, was zusätzlichen Schutz bietet.

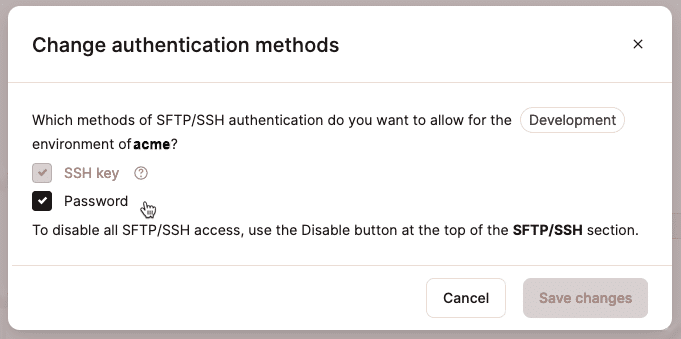

Klicke auf das Bearbeitungssymbol (Bleistift) neben der Bezeichnung Authentifizierungsmethoden, um die Passwortauthentifizierung zu deaktivieren oder wieder zu aktivieren. Du wirst diese Aufforderung sehen:

Die schlüsselbasierte Authentifizierung ist immer verfügbar, solange SFTP/SSH aktiviert ist. Du kannst die Option Passwort aktivieren oder deaktivieren und dann auf die Schaltfläche Änderungen speichern klicken.

Was ist das Ziel dieser Sicherheitsverbesserungen?

Wir bei Kinsta nehmen das Thema Sicherheit sehr ernst. Das Ziel dieser Sicherheitsverbesserungen ist es, einen umfassenden und robusten Sicherheitsrahmen für deine WordPress-Website zu schaffen.

Durch die Implementierung dieser erweiterten SSH- und SFTP-Funktionen wollen wir mehrere wichtige Ziele erreichen:

- Verringerung von Schwachstellen: Jede dieser Verbesserungen behebt bestimmte Schwachstellen im Zusammenhang mit Fernzugriff, Passwortverwaltung und unbefugten Anmeldeversuchen. Indem wir diese Bereiche stärken, reduzieren wir die potenziellen Angriffsvektoren, die böswillige Akteure ausnutzen könnten, erheblich.

- Verbesserter Schutz: Diese Funktionen arbeiten zusammen, um mehrere Sicherheitsebenen zu schaffen. Von der Verwendung komplexer und automatisch ablaufender Passwörter bis hin zur Einführung von Anmeldebeschränkungen für IP-Adressen und schlüsselbasierter SSH-Authentifizierung – jede Ebene stellt eine zusätzliche Barriere gegen unbefugten Zugriff dar.

- Verbessern der Verwaltung: Die Sicherheit sollte nicht auf Kosten der Benutzerfreundlichkeit gehen. Funktionen wie SFTP-Verbindungsverkürzungen und die Möglichkeit, Authentifizierungsmethoden über MyKinsta zu verwalten, erleichtern es Website-Administratoren, robuste Sicherheitspraktiken zu implementieren und aufrechtzuerhalten, ohne auf Komfort verzichten zu müssen.

- Gewährleistung von Flexibilität: Mit Optionen wie der Deaktivierung des SFTP/SSH-Zugriffs und der Konfiguration separater Anmeldedaten für Staging- und Live-Umgebungen bieten wir eine Flexibilität, die verschiedenen betrieblichen Anforderungen gerecht wird und gleichzeitig hohe Sicherheitsstandards gewährleistet.

- Vertrauen schaffen: Die Gewissheit, dass deine WordPress-Website durch diese fortschrittlichen Sicherheitsmaßnahmen geschützt ist, ermöglicht es dir, dich auf den Aufbau und die Pflege deiner Website zu konzentrieren, ohne dass du dir ständig Gedanken über mögliche Sicherheitsbedrohungen machen musst.

Zusammenfassung

Diese fortschrittlichen Sicherheitsfunktionen bieten einen soliden Schutz für deine WordPress-Website, damit du dich auf das konzentrieren kannst, was wirklich wichtig ist: den Aufbau und die Pflege deiner Website.

Zusätzlich zu diesen neuen Erweiterungen nutzen wir Tools wie Google Cloud und Cloudflare für Firewalling, DDoS-Schutz und kostenloses Wildcard SSL.

Unabhängige Prüfer haben außerdem bestätigt, dass wir die Sicherheitsstandards der System and Organization Controls (SOC) erfüllen. Du kannst den SOC 2 Typ II-Bericht von Kinsta auf unserer Seite Vertrauensbericht anfordern.

Nutze unsere sichere Umgebung, indem du dir das beste Webhosting-Angebot suchst.