Los ataques Distribuidos de Denegación de Servicio (DDoS, Distributed Denial-of-Service) son una de las amenazas más difíciles para un sitio web. El número de ataques DDoS sigue aumentando cada año.

El informe sobre amenazas DDoS del cuarto trimestre de 2023 de Cloudflare afirma que la empresa ha observado un aumento interanual del 117% en los ataques DDoS en la capa de red y un aumento general de la actividad DDoS dirigida a sitios web de venta al por menor, envíos y relaciones públicas durante y en torno al Black Friday y la campaña navideña.

Esto demuestra que el número de ataques DDoS está creciendo, ya que se utilizan contra empresas e instituciones gubernamentales para realizar ciberataques. Por ejemplo, Cloudflare informó de un aumento de los ataques DDoS tras el inicio de la guerra entre Israel y Hamás.

Cómo funcionan los ataques DDoS

Los ataques DDoS pueden producirse en cualquier momento y su objetivo es saturar un servidor, servicio o red con un tráfico de Internet excesivo, interrumpiendo las operaciones normales.

Los atacantes DDoS suelen utilizar botnets — redes informáticas comprometidas, conocidas como «zombis» o «bots» Estos bots suelen estar infectados con malware y controlados a distancia por el atacante.

Cuando el atacante inicia un ataque DDoS, ordena a todos los bots de la red de bots que envíen un volumen masivo de peticiones al servidor o red objetivo. Esta abrumadora afluencia de tráfico supera la capacidad del servidor para gestionar las peticiones legítimas, provocando una ralentización o una interrupción completa.

Hay tres tipos de ataques DDoS:

- Ataques basados en el volumen — Son los tipos más comunes de ataques DDoS. Su objetivo es saturar el ancho de banda del sitio o red objetivo. Las técnicas incluyen inundaciones UDP, inundaciones ICMP y otras inundaciones de paquetes falsos.

- Ataques de protocolo — Estos ataques consumen recursos del servidor o equipos de comunicación intermedios, como cortafuegos y equilibradores de carga. Algunos ejemplos son las inundaciones de mensajes SYN (sincronización), los ataques de paquetes fragmentados y los paquetes sobredimensionados utilizados en los ataques de tipo «ping-of-death» (pin de la muerte).

- Ataques a la capa de aplicación — Son los ataques DDoS más sofisticados y sigilosos, dirigidos a aplicaciones o servicios específicos. Generan peticiones que parecen legítimas, pero en grandes volúmenes, lo que dificulta distinguir entre el tráfico legítimo y el de ataque. Algunos ejemplos son las inundaciones HTTP y los ataques Slowloris, que pueden ser eficaces con volúmenes de peticiones menores que las inundaciones HTTP estándar, al mantener abiertas las conexiones con el servidor.

Cómo prevenir los ataques DDoS

Prevenir los ataques DDoS requiere un enfoque estratégico y multicapa. Combinando varios métodos, puedes salvaguardar eficazmente tu red y tus aplicaciones.

Aquí tienes cinco métodos que pueden ayudarte a prevenir los ataques DDoS:

1. Implementar la protección de la red y las aplicaciones

Empieza por limitar el número de peticiones que un usuario puede hacer a tu servidor en un plazo de tiempo determinado. Por ejemplo, si diriges una tienda online, puedes configurar tu servidor para que sólo permita 10 peticiones por segundo de cualquier usuario. Esto ayuda a evitar que un solo cliente sature tu servidor con demasiadas peticiones a la vez.

A continuación, utiliza un cortafuegos de aplicaciones web (WAF). Un WAF actúa como un puesto de control de seguridad, inspeccionando el tráfico entrante y bloqueando las peticiones dañinas mientras deja pasar las legítimas. Por ejemplo, si utilizas Cloudflare, su WAF puede filtrar el tráfico malicioso basándose en patrones de ataque conocidos. Actualizar regularmente las reglas de tu WAF es crucial para estar al día de las nuevas amenazas.

Además, despliega sistemas de detección y prevención de intrusiones (IDPS). Estos sistemas son como cámaras de seguridad para tu red, que vigilan cualquier actividad sospechosa y bloquean automáticamente cualquier cosa dañina. Por ejemplo, Snort es un popular IDPS de código abierto que detecta y previene ataques.

2. Aprovecha la infraestructura escalable y distribuida

Utilizar una infraestructura escalable y distribuida ayuda a gestionar y mitigar el impacto de los ataques DDoS. El enrutamiento de red Anycast es una gran técnica. Imagina que tienes un blog popular con lectores en todo el mundo. El enrutamiento Anycast dirige el tráfico entrante a varios centros de datos, de modo que si recibes una gran cantidad de tráfico, éste se reparte entre distintas ubicaciones, reduciendo la carga de un solo servidor.

Los equilibradores de carga son otra herramienta útil. Actúan como policías de tráfico, dirigiendo el tráfico entrante a varios servidores para que ninguno se vea desbordado. Por ejemplo, AWS Elastic Load Balancing puede distribuir automáticamente el tráfico entre varias instancias de Amazon EC2.

Las Redes de Entrega de Contenidos (CDN) como las de Akamai o Cloudflare también pueden desempeñar un papel importante. Las CDN almacenan copias del contenido de tu sitio web en servidores de todo el mundo. Si el tráfico se dispara de repente, la CDN puede gestionarlo sirviendo contenido desde múltiples ubicaciones, reduciendo la carga de tu servidor principal.

3. Utiliza servicios especializados de protección DDoS

Los servicios especializados de protección DDoS son como contratar un guardaespaldas personal para tu sitio web. Estos servicios supervisan continuamente tu tráfico y utilizan técnicas avanzadas para filtrar el tráfico dañino. Por ejemplo, servicios como la protección DDoS de Cloudflare o AWS Shield pueden detectar y mitigar los ataques en tiempo real.

Estos proveedores disponen de sólidas infraestructuras globales que pueden hacer frente incluso a los mayores ataques. Es como tener un equipo de expertos en seguridad vigilando constantemente tu sitio web.

4. Vigila y responde a las anomalías del tráfico

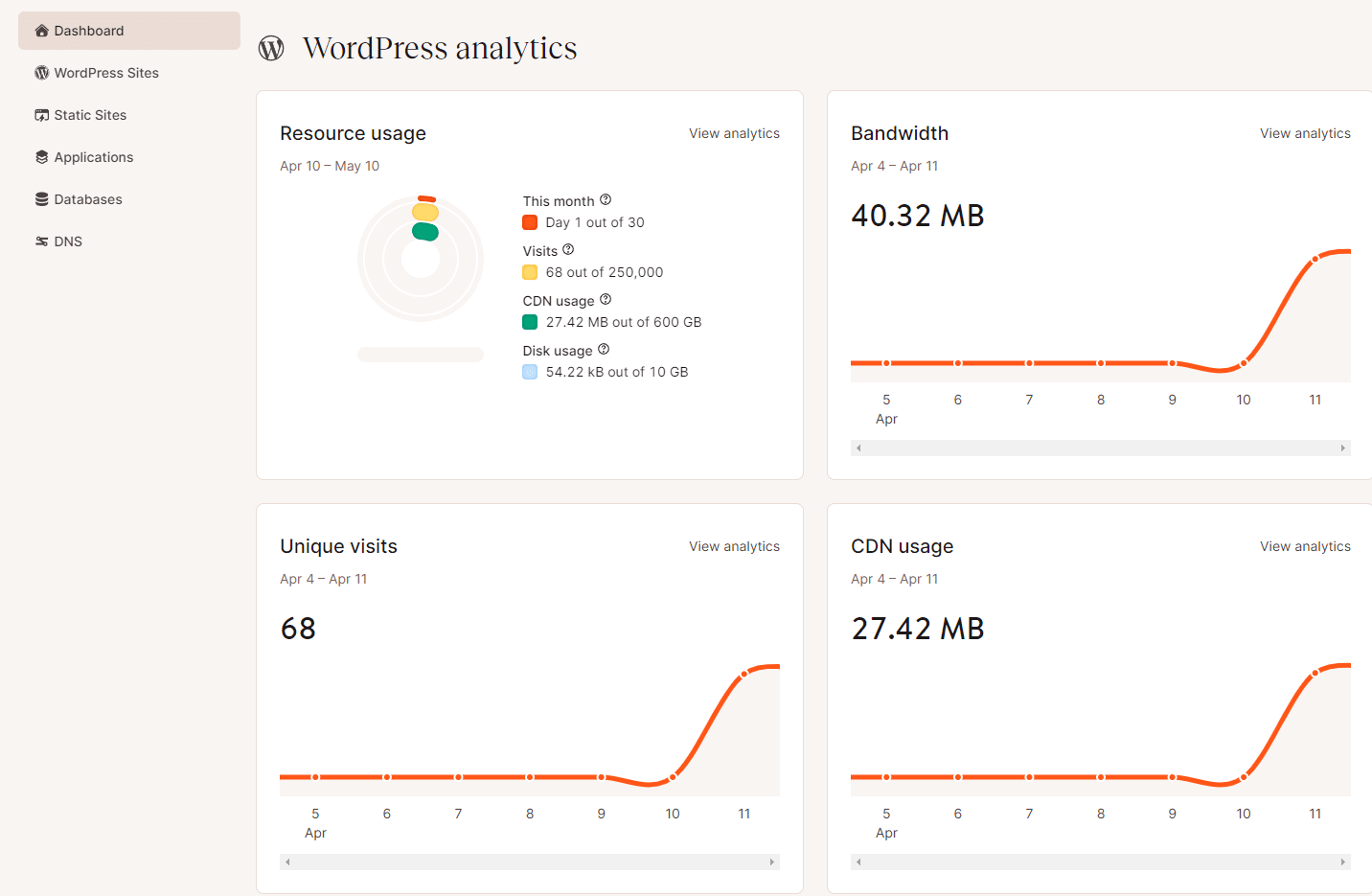

Vigilar tu tráfico es crucial. Utiliza herramientas de análisis del tráfico en tiempo real para detectar cualquier cosa inusual. Por ejemplo, tu proveedor de alojamiento puede proporcionarte analíticas que te ayuden a controlar los patrones de tráfico y detectar anomalías. Si observas un pico repentino de tráfico procedente de una sola fuente, podría indicar un ataque DDoS.

Configura alertas basadas en la velocidad para que te avisen cuando el tráfico supere ciertos límites. Por ejemplo, si tu tráfico habitual es de 100 peticiones por minuto y de repente salta a 10.000 peticiones, recibirás una alerta. Herramientas como Datadog pueden ayudarte a configurar estas alertas y supervisar tu tráfico en tiempo real.

5. Implementa un sólido control de acceso y auditorías periódicas

Por último, controla quién puede acceder a tu red. Implementa listas de bloqueo de IP para bloquear las direcciones IP maliciosas conocidas y listas de permiso de IP para permitir sólo las direcciones de confianza. Por ejemplo, puedes configurar tu servidor para bloquear el tráfico procedente de direcciones IP marcadas por actividades maliciosas en el pasado.

Realiza auditorías de seguridad periódicas para encontrar y corregir vulnerabilidades. Esto es como hacerte un chequeo médico rutinario para asegurarte de que estás en buena forma. Herramientas como Nessus pueden ayudarte a escanear tu red en busca de posibles puntos débiles y asegurarte de que tus defensas están actualizadas.

Cómo previene Kinsta los ataques DDoS

Tu proveedor de alojamiento puede desempeñar un papel clave en la protección de tu sitio contra ataques DDoS. De hecho, si utilizas un buen proveedor de alojamiento, debería encargarse de todas las técnicas de prevención de DDoS enumeradas anteriormente.

En Kinsta, nos comprometemos a mitigar todos los ataques DDoS en nuestra plataforma. Ponemos en práctica sólidas medidas de seguridad para prevenir estos ataques, te notificamos inmediatamente si se produce un ataque y te ayudamos a repelerlos. Además, realizamos copias de seguridad automáticas diarias de tu sitio WordPress para garantizar la seguridad de tus datos.

Para darte una idea más clara, preguntamos a algunos de nuestros ingenieros de Seguridad, DevOps y SysOps de Kinsta cómo prevenimos los ataques DDoS. Tenían mucho que compartir.

Mejorar la seguridad de Kinsta mediante la integración con Cloudflare

Un componente crucial de nuestro esfuerzo por ofrecer a nuestros clientes el máximo nivel de seguridad es nuestra integración de Nivel Premium con Cloudflare. Esta integración estratégica nos permite gestionar y mitigar eficazmente los ataques DDoS, garantizando un servicio ininterrumpido y una mayor protección para nuestros usuarios.

Las estadísticas proporcionadas por el equipo de DevOps muestran que en los últimos 30 días (del 22 de abril al 23 de mayo de 2024), hemos servido la asombrosa cifra de 75.510 millones de peticiones a través de Cloudflare. De ellas, 3.300 millones fueron mitigadas por el cortafuegos de aplicaciones web (WAF) de Cloudflare, garantizando que las amenazas potenciales nunca lleguen a nuestros clientes.

También recibimos alertas de 200 ataques DDoS, todos ellos mitigados automáticamente por Cloudflare. Uno de los ataques más importantes a los que nos enfrentamos recientemente fue en marzo, con un pico de 318.930 peticiones por segundo, que gestionamos sin problemas con Cloudflare.

Estas cifras ponen de relieve la solidez de nuestras medidas de seguridad, demuestran la protección continua que proporcionamos a nuestros clientes y ponen de manifiesto el valor de nuestra integración Premium con Cloudflare.

Históricamente, antes de nuestra integración con Cloudflare, teníamos que gestionar todos los ataques manualmente. Si un ataque no era demasiado intenso, podíamos acceder mediante SSH a los equilibradores de carga (LB) y analizar el tráfico utilizando herramientas como tcpdump y Wireshark. En función de nuestras conclusiones, prohibíamos IP específicas o creábamos reglas iptables y reglas de cortafuegos GCP específicas para mitigar el ataque.

También redimensionamos temporalmente las instancias LB para manejar la carga y ajustamos varias configuraciones del kernel. Con el tiempo, automatizamos muchos de estos procesos, ejecutando scripts para establecer y desactivar reglas iptables y parámetros del kernel según fuera necesario. Si un ataque era demasiado intenso, clonábamos los LB y multiplicábamos las instancias para distribuir la carga.

Cuando los ataques se hicieron más frecuentes y sofisticados, integramos Cloudflare en nuestra infraestructura de alojamiento para garantizar que los sitios de nuestros clientes estuvieran sanos y salvos. Inmediatamente empezamos a notar que llegaban menos ataques a nuestros servidores.

La actual infraestructura de mitigación de DDoS de Kinsta

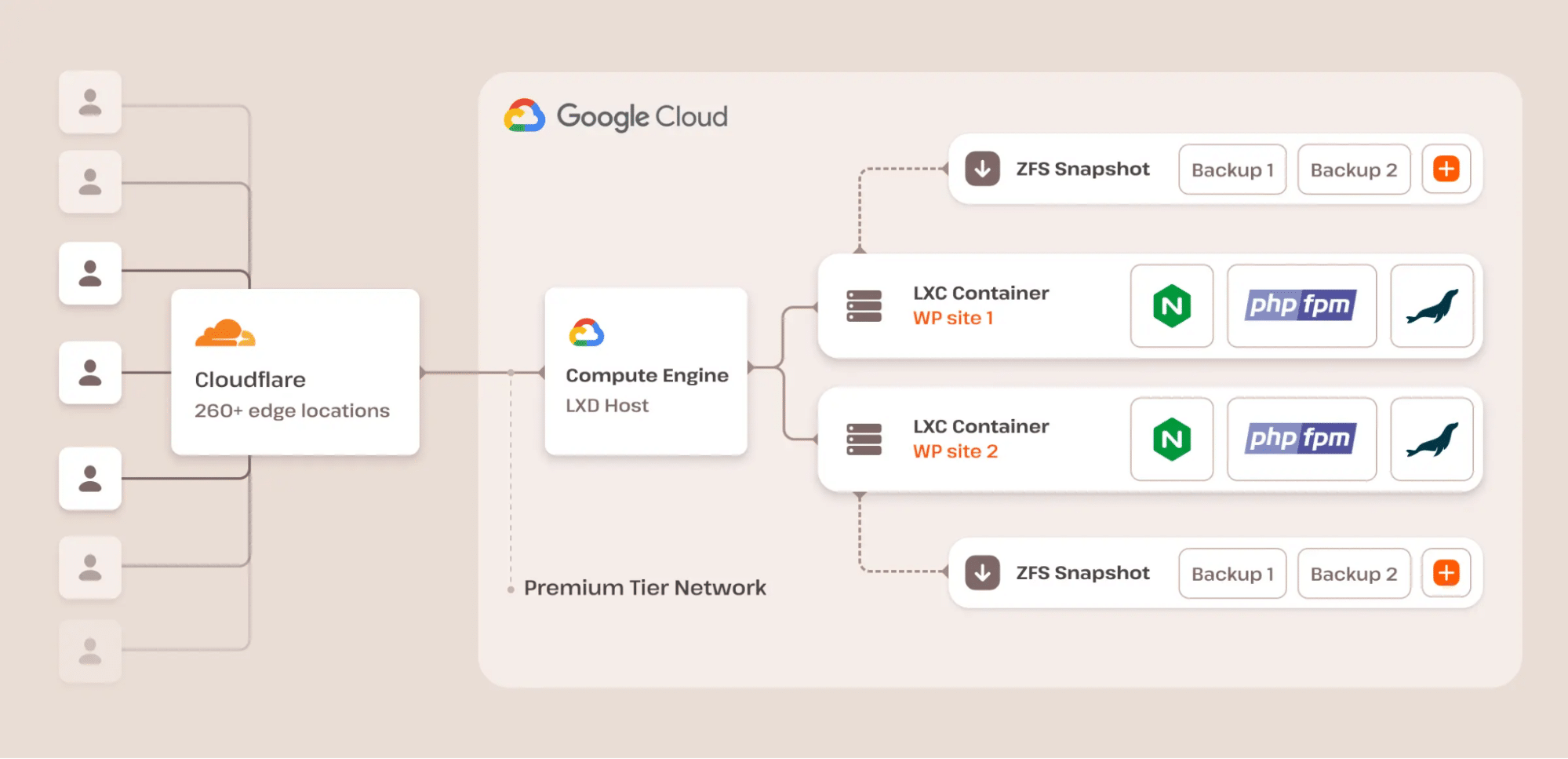

Hoy en día, tenemos una de las mejores infraestructuras de alojamiento para defendernos de los ataques DDoS, gracias a las herramientas incorporadas, a un equipo dedicado y a nuestra integración con Cloudflare.

Tras integrarnos con Cloudflare, eliminamos eficazmente los ataques de inundación de sincronización de bajo nivel porque todo nuestro tráfico web se enruta a través de Cloudflare. Esto proporciona protección DDoS (capas 3, 4 y 7) para bloquear conexiones TCP/UDP no deseadas procedentes de direcciones IP o redes específicas en el edge de nuestra red.

Además, utilizamos el cortafuegos de Google Cloud Platform (GCP) para proteger nuestra red de posibles ataques que afecten directamente a nuestra infraestructura.

Kinsta proporciona un WAF totalmente administrado con conjuntos de reglas y configuraciones personalizadas que se actualizan periódicamente, garantizando una protección continua contra las amenazas más recientes.

Además, empleamos una función automatizada que detecta constantemente ataques de fuerza bruta en la ruta /wp-login.php de tu sitio. A continuación, bloqueamos a estos actores de nuestra infraestructura, reforzando aún más nuestras medidas de seguridad.

Cómo mitigamos un ataque DDoS masivo para un cliente financiero

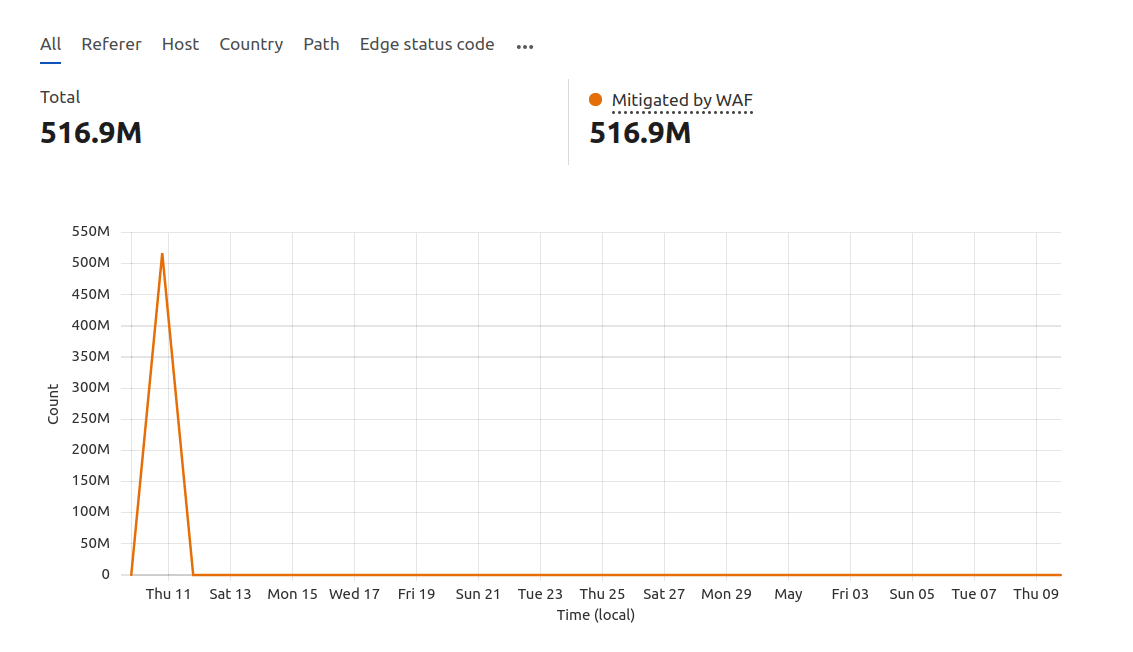

Hace poco, una empresa financiera decidió pasarse a Kinsta como nuevo proveedor de alojamiento. Lo que no sabíamos es que se encontraban en medio de un ataque DDoS masivo contra su proveedor anterior. Tras empezar a funcionar en Kinsta, el sitio web del cliente fue bombardeado inmediatamente con millones de peticiones procedentes de varias direcciones IP, lo que causó importantes trastornos.

El día de la migración de tu sitio, antes de entrar en funcionamiento, todo parecía ir sobre ruedas. Les ayudamos con un problema del tema de WordPress y empezaron a apuntar sus DNS a Kinsta. Sin embargo, poco después, observaron estadísticas extrañas de ancho de banda en sus analíticas de MyKinsta y se pusieron en contacto con nosotros, preocupados por el tráfico inusual.

Nuestro equipo de SysOps entró rápidamente en acción y confirmó que, efectivamente, se estaba produciendo un ataque DDoS. El cliente nos contó que habían tenido problemas similares con su anterior proveedor, pero que no se habían dado cuenta de que se debían a un ataque DDoS. Esperaban que el cambio a Kinsta resolviera sus problemas de rendimiento.

Para hacer frente a la situación, nuestro equipo de SysOps trabajó con Cloudflare para mitigar el ataque. Implementamos una regla WAF personalizada de Cloudflare para cuestionar el tráfico sospechoso y proporcionar protección adicional.

Durante este periodo, nuestro equipo de soporte comprobó que el sitio web seguía siendo accesible. Sin embargo, el cliente informó de problemas en el móvil, que más tarde rastreamos hasta un problema de propagación DNS causado por un registro AAAA antiguo.

Al final del día, el ataque había remitido. Los conjuntos de reglas DDoS administrados de Cloudflare gestionaron la mayor parte del tráfico malicioso, mitigando automáticamente más de 516 millones de peticiones. Nuestra regla WAF personalizada proporcionó seguridad adicional, garantizando que el sitio del cliente siguiera operativo.

En sólo 27 minutos, mitigamos un ataque con una tasa media de solicitudes de 350.000 por segundo. Esto demuestra cómo un proveedor de alojamiento excepcional puede prevenir los ataques DDoS mediante una sólida supervisión, un soporte experto y medidas de seguridad avanzadas.

Desde el seguimiento del ancho de banda y las analíticas en el panel de MyKinsta hasta la colaboración con los equipos de soporte, pasando por la personalización de las reglas WAF por parte de expertos y el aprovechamiento de una infraestructura sólida, un proveedor de alojamiento fiable como Kinsta puede repeler la mayoría de los ataques y mantener tu sitio seguro.

Resumen

Este artículo ha explorado cómo tú y una empresa de alojamiento web de calidad podéis trabajar juntos para mitigar los ataques DDoS, garantizando que tu sitio permanezca seguro y operativo.

Más allá de los ataques DDoS, la infraestructura de Kinsta ofrece una sólida protección contra todas las formas de ciberataque. Cada sitio de nuestra plataforma se ejecuta en un contenedor de software aislado, lo que garantiza un 100% de privacidad y la ausencia de recursos de software o hardware compartidos, incluso entre tus propios sitios.

Aprovechamos el nivel premium de Google Cloud Platform, que garantiza el transporte seguro de tus datos a través de la red global de Google, bien provista y de baja latencia. De este modo, te beneficias de un modelo de seguridad desarrollado a lo largo de 15 años, que garantiza la seguridad de productos de primera línea como Gmail y Google Search.

¿Cómo evitas los ataques DDoS? Nos encantaría conocer tu opinión. Compártelo con nosotros en la sección de comentarios.