WordPress est, de loin, le moyen le plus populaire de construire un site Web. Cette popularité a le malheureux effet secondaire de faire des sites WordPress une cible juteuse pour les acteurs malveillants du monde entier. Et cela pourrait vous amener à vous demander si WordPress est suffisamment sécurisé pour gérer ces attaques.

D’abord, quelques mauvaises nouvelles : Chaque année, des centaines de milliers de sites WordPress sont piratés, ainsi que les sites de eCommerce (c’est pourquoi nous avons un guide approfondi sur la prévention des fraudes dans le eCommerce).

Ça a l’air sinistre, non ? Eh bien… pas vraiment, parce qu’il y a aussi de bonnes nouvelles :

Les pirates informatiques ne s’introduisent pas en raison des vulnérabilités du dernier logiciel de base WordPress. Au contraire, la plupart des sites sont piratés à cause de problèmes entièrement évitables, comme le fait de ne pas tenir les choses à jour ou d’utiliser des mots de passe non sécurisés.

Répondre à la question « WordPress est-il sécurisé ? » demande donc quelques nuances. Pour ce faire, nous allons couvrir plusieurs angles différents :

- Statistiques sur la façon dont les sites WordPress sont piratés, afin que vous compreniez où se trouvent les failles de sécurité.

- Comment l’équipe du cœur de WordPress aborde les questions de sécurité, afin que vous sachiez qui est responsable et ce qu’elle est chargée de sécuriser.

- Si WordPress est sécurisé lorsque vous suivez les meilleures pratiques, vous savez donc si votre site Web sera sécurisé.

Comment les sites WordPress sont piratés (selon les données)

Ok, vous savez que beaucoup de sites WordPress sont piratés chaque année. Mais….comment ça se passe ? S’agit-il d’un problème mondial de WordPress ? Ou est-ce que ça vient des actions de ces webmasters ?

Voici pourquoi la plupart des sites WordPress sont piratés, selon les données dont nous disposons….

Coeur du logiciel obsolète

Voici une corrélation peu surprenante de la part de Sucuri 2017 Hacked Website Report. Parmi tous les sites WordPress piratés que Sucuri a consultés, 39,3 % utilisaient un logiciel WordPress obsolète au moment de l’incident.

Vous pouvez donc voir tout de suite une relation assez étroite entre le piratage et l’utilisation d’un logiciel obsolète. Il s’agit toutefois d’une nette amélioration par rapport aux 61 % de 2016. 👏

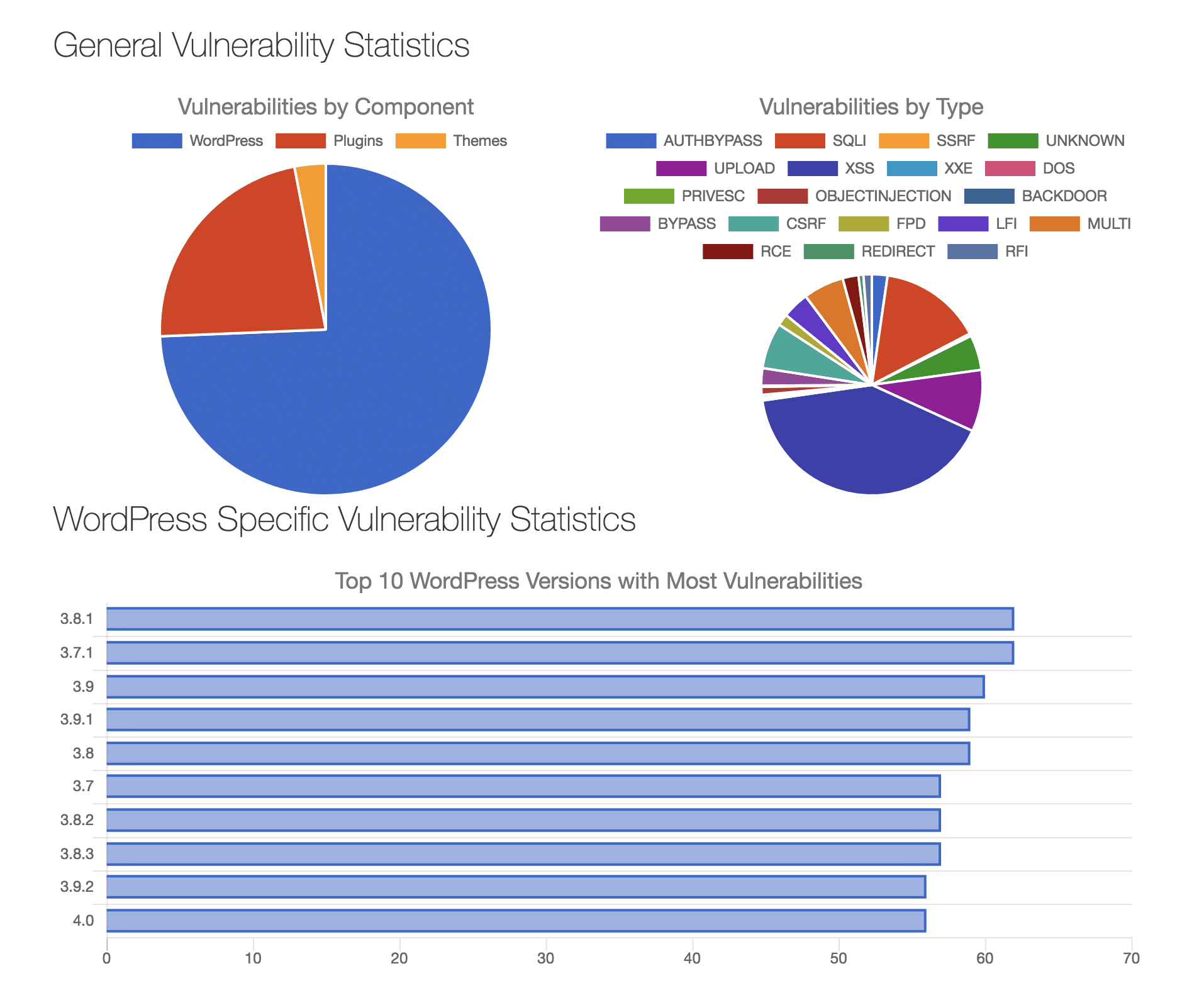

Selon la base de données sur la vulnérabilité de WPScan, environ 74 % des vulnérabilités connues qu’ils ont enregistrées se trouvent dans le logiciel principal WordPress. Mais voici le point fort : les versions avec le plus de vulnérabilités sont bien avant WordPress 3.X :

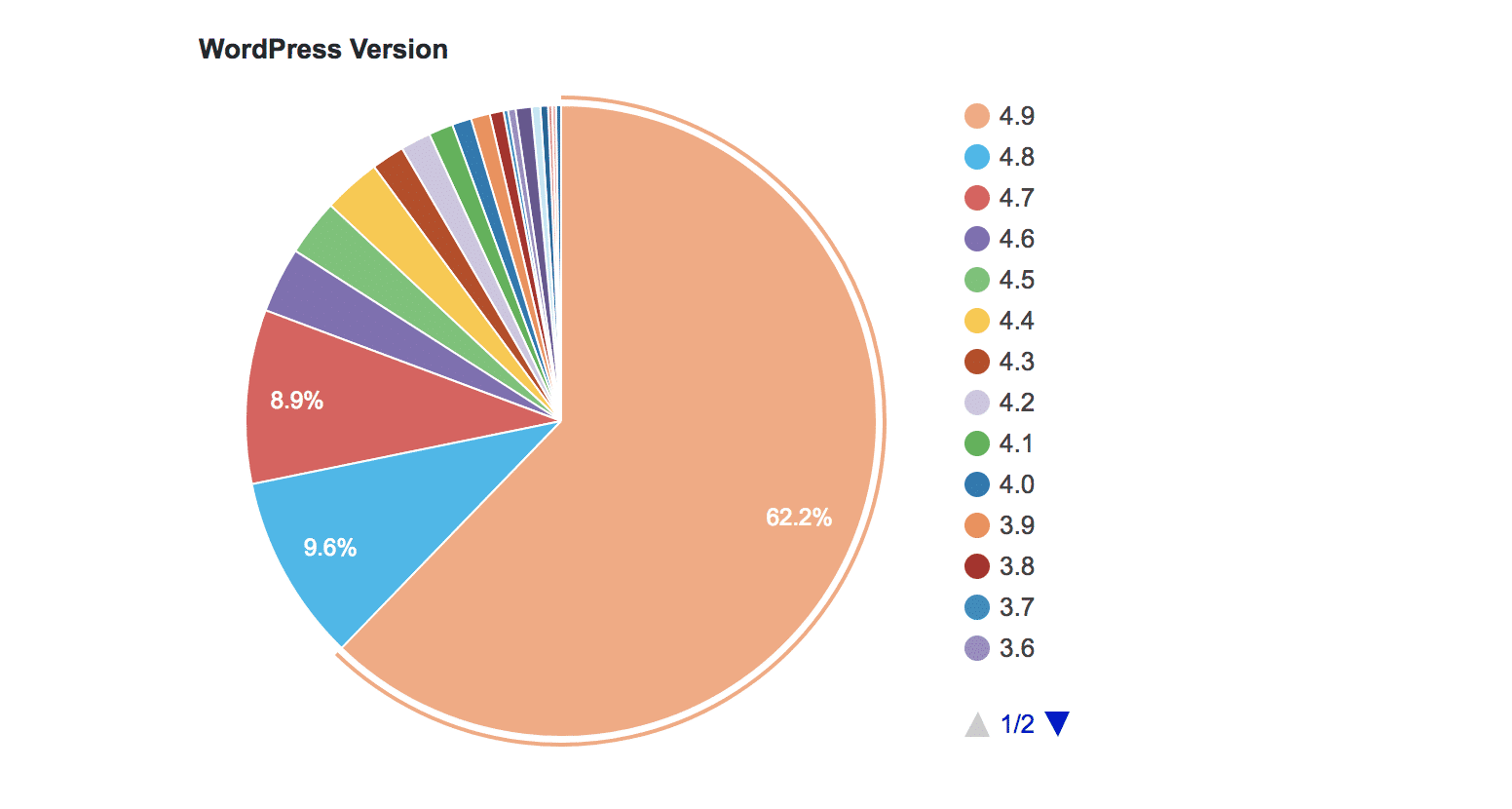

Mais – malheureusement – seulement 62% des sites WordPress utilisent la dernière version, c’est pourquoi de nombreux sites sont encore inutilement vulnérables à ces exploits :

Enfin, vous pouvez à nouveau constater ce lien avec la vulnérabilité majeure de l’API WordPress REST à partir de février 2017 où des centaines de milliers de sites ont été défigurés.

WordPress 4.7.1 contenait de multiples vulnérabilités qui ont finalement été utilisées pour dégrader ces sites. Mais….des semaines avant que les vulnérabilités ne soient exploitées, WordPress 4.7.2 a été publié pour corriger toutes ces vulnérabilités.

Tous les propriétaires de sites WordPress qui n’avaient pas désactivé les correctifs de sécurité automatiques ou qui n’avaient pas rapidement mis à jour WordPress 4.7.2 étaient en sécurité. Mais ceux qui n’ont pas appliqué la mise à jour ne l’ont pas été.

À savoir : L’équipe de sécurité de WordPress fait un excellent travail pour résoudre rapidement les problèmes dans le cœur de WordPress. Si vous appliquez rapidement toutes les mises à jour de sécurité, il est très peu probable que votre site connaisse des problèmes dus à des vulnérabilités majeures. Mais si vous ne le faites pas, vous prenez un risque dès qu’un exploit est sorti dans la nature.

2. Plugins ou thèmes obsolètes

L’une des choses que les gens aiment à propos de WordPress, c’est le nombre vertigineux de plugins et thèmes disponibles. Au moment d’écrire ces lignes, il y en a plus de 56 000 sur le dépôt WordPress, et des milliers d’autres de qualité supérieure sont éparpillés sur le Web.

Bien que toutes ces options soient excellentes pour étendre votre site, chaque extension est une nouvelle passerelle potentielle pour un acteur malveillant. Et bien que la plupart des développeurs WordPress font un bon travail en suivant les normes du code et en corrigeant avec des mises à jour au fur et à mesure qu’elles deviennent connues, il y a encore quelques problèmes potentiels :

- Un plugin ou un thème a une vulnérabilité et, parce qu’il n’y a pas autant d’yeux sur lui que sur le logiciel WordPress, cette vulnérabilité n’est pas détectée.

- Le développeur a arrêté de travailler sur l’extension mais les gens l’utilisent toujours.

- Le développeur corrige rapidement le problème, mais les gens ne mettent pas à jour.

Quelle est l’ampleur du problème ?

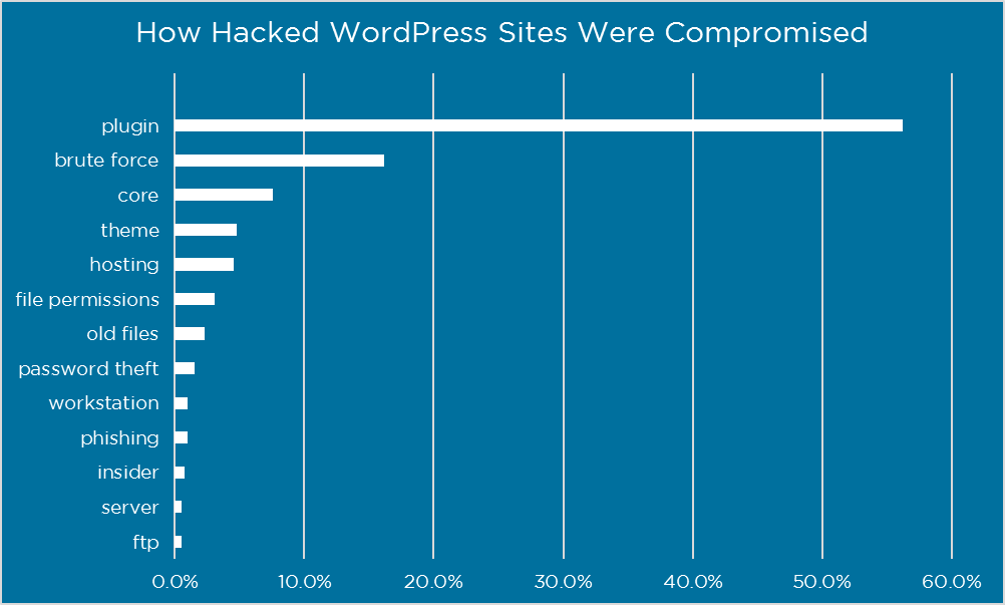

Eh bien, dans une enquête menée par Wordfence auprès des propriétaires de sites Web piratés, plus de 60% des propriétaires de sites Web qui savaient comment le pirate était entré Web qui savaient comment le pirate était entré l’attribuaient à une vulnérabilité de plugin ou de thème.

De même, dans le rapport de Sucuri de 2016, seulement 3 plugins représentaient plus de 15% des sites piratés qu’ils ont consultés.

Mais voilà le plus important:

Les vulnérabilités de ces plugins avaient été corrigées depuis longtemps – les propriétaires de sites n’avaient tout simplement pas mis à jour le plugin pour protéger leur site.

À savoir : Les thèmes et plugins WordPress peuvent ouvrir votre site à des acteurs malveillants. Une grande partie de ce risque peut toutefois être atténuée en suivant les meilleures pratiques. Gardez vos extensions à jour et n’installez que des extensions provenant de sources réputées.

Nous devons également mentionner ces clubs GPL que vous pourriez voir flotter sur Internet où vous pouvez obtenir n’importe quel plugin ou thème WordPress premium pour seulement quelques dollars. Bien que WordPress soit sous licence GPL, ce qui est génial et c’est l’une des raisons pour lesquelles nous l’aimons, mais l’acheteur doit faire attention. Ils sont parfois aussi appelés plugins annulés.

Acheter des plugins des clubs GPL signifie que vous faites confiance à un tiers pour obtenir les dernières mises à jour du développeur et souvent vous n’aurez pas de support. Obtenir les mises à jour des plugins par le développeur est l’itinéraire le plus sûr. De plus, nous sommes là pour soutenir les développeurs et leur dur labeur !

3. Identifiants de connexion compromis pour WordPress, FTP ou Hébergement

Ok, ce n’est pas vraiment la faute de WordPress. Mais un pourcentage non négligeable de piratages provient d’acteurs malveillants qui mettent la main sur les identifiants de connexion WordPress, ou les identifiants de connexion pour l’hébergement des webmasters ou les comptes FTP.

Dans cette même enquête Wordfence, les attaques par brute force représentaient environ 16 % des sites piratés, le vol de mots de passe, les postes de travail, le hameçonnage et les comptes FTP donnant tous une apparence petite, mais perceptible.

Une fois qu’un acteur malveillant obtient la clé métaphorique de la porte d’entrée, peu importe à quel point votre site WordPress est sécurisé.

WordPress fait en fait un excellent travail pour atténuer ce problème en générant automatiquement des mots de passe sécurisés, mais c’est toujours aux utilisateurs de garder ces mots de passe sécurisés et d’utiliser des mots de passe forts pour l’hébergement et FTP.

À savoir : Prendre des mesures élémentaires pour sécuriser les informations d’identification des comptes peut empêcher les acteurs malveillants d’entrer directement. Utilisez/appliquez des mots de passe forts pour tous les comptes WordPress et limitez les tentatives de connexion pour empêcher les attaques par brute force (l’hébergement Kinsta le fait par défaut 👍).

Pour les comptes d’hébergement, utilisez l’authentification à deux facteurs si disponible et ne stockez jamais votre mot de passe FTP en texte clair (comme le font certains programmes FTP).

Si vous avez le choix entre FTP et SFTP (SSH File Transfer Protocol), utilisez toujours SFTP (apprenez la différence entre FTP et SFTP pour comprendre pourquoi). Si votre hébergeur n’utilise que FTP, nous vous recommandons de vous renseigner sur le support SFTP ou de passer à un hébergeur qui supporte SFTP. Cela garantit qu’aucun mot de passe en texte clair ou aucune donnée de fichier n’est jamais transférée. Chez Kinsta, nous supportons uniquement SFTP pour les transferts de fichiers.

4. Attaques de Supply Chain

Récemment, il y a eu quelques cas où des pirates informatiques ont accédé à des sites par le biais d’un mauvais tour appelé attaque de Supply Chain. Essentiellement, voici ce que l’acteur malveillant fait :

- Acheter un plugin de haute qualité précédemment répertorié sur WordPress.org

- Ajouter une porte dérobée dans le code du plugin

- Attendre que les gens mettent à jour le plugin et injectent ensuite la porte dérobée

Wordfence a une explication plus profonde si ça vous intéresse. Bien que ces types d’attaques ne soient pas très répandus, elles sont plus difficiles à prévenir parce qu’elles résultent de ce que vous devriez faire (garder un plugin à jour).

Ceci étant dit, l’équipe de WordPress.org repère généralement rapidement ces problèmes et supprime le plugin du répertoire.

À savoir : Celui-ci peut être difficile à prévenir car c’est une bonne chose de toujours mettre à jour la dernière version. Pour vous aider, des plugins de sécurité comme Wordfence peuvent vous avertir lorsqu’un plugin est supprimé de WordPress.org afin que vous puissiez l’adresser rapidement. Et une bonne stratégie de sauvegarde peut vous aider à revenir en arrière sans dommages permanents.

5. Mauvais environnement d’hébergement et technologie obsolète

Au-delà de ce qui se passe sur votre site WordPress, votre environnement d’hébergement et les technologies que vous utilisez font aussi une différence. Par exemple, malgré le fait que PHP 7 offre de nombreuses améliorations de sécurité par rapport à PHP 5, seulement ~33% des sites WordPress utilisent PHP 7 ou plus.

Le support de sécurité de PHP 5.6 expire officiellement fin 2018. expire officiellement fin 2018

Cela signifie que l’utilisation d’un environnement d’hébergement utilisant PHP 5.6 ou moins ouvrira bientôt de potentielles vulnérabilités de sécurité PHP non corrigées.

Malgré cela, 28 % des sites Web WordPress utilisent encore des versions PHP inférieures à 5.6, ce qui est un énorme problème si l’on considère que récemment nous avons vu des années record pour le nombre de vulnérabilités PHP découvertes.

En plus de vous donner accès aux dernières technologies, l’

l’utilisation d’un hébergement WordPress sécurisé peut également vous aider à atténuer automatiquement de nombreuses autres vulnérabilités de sécurité potentielles avec :

- Pare-feu d’application Web comme Cloudflare (tous les sites de Kinsta sont protégés par notre intégration de Cloudflare) et Sucuri.

- Mises à jour automatiques pour les versions de sécurité

- Authentification à deux facteurs

- Sauvegardes automatiques

À savoir : L’utilisation d’un environnement d’hébergement sécurisé et de versions récentes de technologies importantes comme PHP permet de garantir la sécurité de votre site WordPress.

Qui est responsable de la sécurité de WordPress ?

Vous vous demandez peut-être qui est responsable de la lutte contre tous ces problèmes ?

Officiellement, cette responsabilité incombe à l’équipe de sécurité de WordPress (Officiellement, cette responsabilité incombe à l’équipe de sécurité de WordPress ().

L’équipe de sécurité de WordPress est composée de « 50 experts dont des développeurs et des chercheurs en sécurité ». Environ la moitié de ces experts travaillent chez Automattic. D’autres travaillent dans le domaine de la sécurité Web, et l’équipe consulte également des chercheurs en sécurité et des sociétés d’hébergement.

Si vous êtes intéressés par un aperçu détaillé du fonctionnement de l’équipe de sécurité de WordPress, vous pouvez

regarder l’exposé de 48 minutes d’Aaron Campbell au WordCamp Europe 2017. Mais en général, l’équipe de sécurité de WordPress :

- Détecte et corrige les bugs et les problèmes potentiels en utilisant, en partie, des outils comme HackerOne’s bug bounties

- Consultate tous les communiqués du cœur de WordPress

L’équipe de sécurité de WordPress a une politique de divulgation qui signifie que, une fois qu’ils ont réussi à corriger le bug et publié la correction de sécurité, ils divulguent publiquement le problème ( c’est en partie la raison pour laquelle tant de sites ont été endommagés en 2017 – ils n’avaient toujours pas appliqué la mise à jour même après que l’équipe de sécurité a rendu public le bug).

Ce que l’équipe de sécurité de WordPress ne fait pas, c’est vérifier tous les thèmes et plugins sur WordPress.org. Les thèmes et plugins de WordPress.org sont révisés manuellement par des bénévoles Mais cet examen n’est pas « une garantie qu’ils sont exempts de vulnérabilités en matière de sécurité ».

Donc – WordPress est-il sécurisé si vous suivez les meilleures pratiques ?

Si vous regardez toutes les données et tous les faits ci-dessus, vous verrez cette tendance générale :

Bien qu’ aucun système de gestion de contenu ne soit sûr à 100 %, WordPress dispose d’un dispositif de sécurité de qualité pour le logiciel de base et la plupart des piratages sont le résultat direct de webmasters qui ne suivent pas les meilleures pratiques de sécurité de base.

Si vous faites des choses comme…

- Gardez votre WordPress, vos plugins, et thèmes à jour.

- Choisissez judicieusement les plugins et les thèmes et n’installez que des extensions provenant de développeurs/sources réputés. Méfiez-vous des clubs GPL et des plugins/thèmes annulés.

- Si vous avez le choix entre FTP et SFTP, utilisez toujours SFTP.

- Utilisez des mots de passe forts pour WordPress, ainsi que pour vos comptes d’hébergement et SFTP (et l’authentification à deux facteurs si disponible).

- N’utilisez pas « admin » pour votre nom d’utilisateur.

- Configurez un pare-feu devant votre site. Tous les sites Kinsta sont protégés par notre intégration Cloudflare gratuite, qui comprend un pare-feu de niveau entreprise avec une protection DDoS intégrée. Si vous n’êtes pas hébergé chez Kinsta, l’ajout de Cloudflare ou du WAF de Sucuri peut rendre votre site plus sûr.

- Gardez votre ordinateur à l’abri des virus.

- Modifiez votre URL de connexion WordPress pour diminuer les attaques de force brute.

- Utilisez un certificat TLS (HTTPS) pour que toutes les communications avec votre site WordPress (comme la connexion à votre tableau de bord) soient cryptées. Kinsta fournit des certificats HTTPS gratuits !

- Utilisez les clés SSH. Ceci fournit une manière plus sûre de se connecter à un serveur et d’éliminer le besoin d’un mot de passe.

- Choisissez un hébergeur avec un environnement sécurisé et utilisez les dernières technologies comme PHP 7+.

…alors WordPress est sécurisé et votre site devrait rester libre de tout piratage, maintenant et à l’avenir. Si vous êtes un client Kinsta, vous n’avez pas à vous inquiéter non plus. Si par hasard votre site est piraté, nous le réparerons gratuitement !