Gli attacchi DDoS (Distributed Denial-of-Service) sono una delle minacce più impegnative per un sito web. Il numero di attacchi DDoS continua ad aumentare ogni anno.

Il rapporto sulle minacce DDoS del Q4 2023 di Cloudflare afferma che l’azienda ha riscontrato un aumento del 117% rispetto all’anno precedente degli attacchi DDoS a livello di rete e un aumento generale dell’attività DDoS rivolta a siti web di vendita al dettaglio, spedizioni e pubbliche relazioni durante il Black Friday e le vacanze natalizie.

Ciò dimostra che il numero di attacchi DDoS è in crescita, in quanto vengono utilizzati contro aziende e istituzioni governative per sferrare attacchi informatici. Ad esempio, Cloudflare ha registrato un aumento degli attacchi DDoS in seguito all’inizio della guerra tra Israele e Hamas.

Come funzionano gli attacchi DDoS

Gli attacchi DDoS possono colpire in qualsiasi momento e mirano a sovraccaricare un server, un servizio o una rete con un traffico Internet eccessivo, interrompendo le normali operazioni.

Gli aggressori DDoS spesso utilizzano botnet – reti di computer compromesse, note come “zombie” o “bot”. Questi bot sono in genere infettati da malware e controllati in remoto da chi esegue l’attacco.

Quando l’aggressore avvia un attacco DDoS, ordina a tutti i bot della botnet di inviare un volume massiccio di richieste al server o alla rete bersaglio. L’afflusso di traffico supera la capacità del server di gestire le richieste legittime, causando un rallentamento o un’interruzione completa.

Esistono tre tipi di attacchi DDoS:

- Attacchi basati sul volume: sono i tipi più comuni di attacchi DDoS. Mirano a saturare la larghezza di banda del sito o della rete presi di mira. Le tecniche includono flood UDP, flood ICMP e altri flood di pacchetti spoofed.

- Attacchi di protocollo: questi attacchi consumano le risorse dei server o le apparecchiature di comunicazione intermedie come i firewall e i bilanciatori di carico. Tra gli esempi vi sono i flood di messaggi SYN (synchronize), gli attacchi con pacchetti frammentati e i pacchetti sovradimensionati utilizzati negli attacchi “ping-of-death”.

- Attacchi a livello di applicazione: si tratta degli attacchi DDoS più sofisticati e furtivi, che prendono di mira applicazioni o servizi specifici. Generano richieste dall’aspetto legittimo ma in grandi volumi, rendendo difficile la distinzione tra traffico legittimo e traffico di attacco. Ne sono un esempio i flood HTTP e gli attacchi Slowloris, che possono essere efficaci con volumi di richieste inferiori rispetto ai flood HTTP standard, in quanto mantengono aperte le connessioni ai server.

Come prevenire gli attacchi DDoS

La prevenzione degli attacchi DDoS richiede un approccio strategico e multilivello. Combinando vari metodi, è possibile proteggere efficacemente sia la propria rete che le proprie applicazioni.

Ecco cinque metodi che possono aiutare a prevenire gli attacchi DDoS:

1. Implementare la protezione della rete e delle applicazioni

Iniziate limitando il numero di richieste che un utente può fare al vostro server in un determinato lasso di tempo. Ad esempio, se gestite un negozio online, potete configurare il vostro server in modo da consentire solo 10 richieste al secondo da parte di qualsiasi utente. In questo modo si evita che un singolo cliente possa sovraccaricare il server con troppe richieste in una volta sola.

Utilizzate poi un firewall per applicazioni web (WAF). Un WAF agisce come un punto di controllo della sicurezza, ispezionando il traffico in entrata e bloccando le richieste dannose e lasciando passare quelle legittime. Ad esempio, se utilizzate Cloudflare, il suo WAF può filtrare il traffico dannoso in base a schemi di attacco noti. Aggiornare regolarmente le regole del WAF è fondamentale per tenere il passo con le nuove minacce.

Inoltre, è bene implementare sistemi di rilevamento e prevenzione delle intrusioni (IDPS). Questi sistemi sono come delle telecamere di sicurezza per la vostra rete, che osservano le attività sospette e bloccano automaticamente tutto ciò che è dannoso. Ad esempio, Snort è un popolare IDPS open-source che rileva e previene gli attacchi.

2. Sfruttare un’infrastruttura scalabile e distribuita

L’utilizzo di un’infrastruttura scalabile e distribuita aiuta a gestire e a mitigare l’impatto degli attacchi DDoS. Il routing di una rete anycast è un’ottima tecnica. Immaginate di avere un blog popolare con lettori in tutto il mondo. L’instradamento anycast indirizza il traffico in entrata verso più data center, in modo che, se il traffico è elevato, venga distribuito in diverse località, riducendo il carico su ogni singolo server.

I bilanciatori di carico sono un altro strumento utile. Agiscono come poliziotti del traffico, dirigendo il traffico in arrivo verso più server in modo che nessun singolo server venga sopraffatto. Ad esempio, AWS Elastic Load Balancing può distribuire automaticamente il traffico su diverse istanze Amazon EC2.

Anche le reti di distribuzione dei contenuti (CDN) come Akamai o Cloudflare possono svolgere un ruolo importante. I CDN memorizzano copie dei contenuti del vostro sito web su server sparsi in tutto il mondo. Se il traffico aumenta improvvisamente, il CDN può gestirlo servendo i contenuti da più postazioni, riducendo il carico sul vostro server principale.

3. Utilizzare servizi di protezione DDoS specializzati

Utilizzare servizi di protezione DDoS specializzati è un po’ come assumere una guardia del corpo personale per il vostro sito web. Questi servizi monitorano continuamente il vostro traffico e utilizzano tecniche avanzate per filtrare il traffico dannoso. Ad esempio, servizi come la protezione DDoS di Cloudflare o AWS Shield possono rilevare e mitigare gli attacchi in tempo reale.

Questi fornitori dispongono di solide infrastrutture globali in grado di gestire anche gli attacchi più gravi. È come avere un team di esperti di sicurezza che vigila costantemente sul vostro sito web.

4. Monitorare e rispondere alle anomalie del traffico

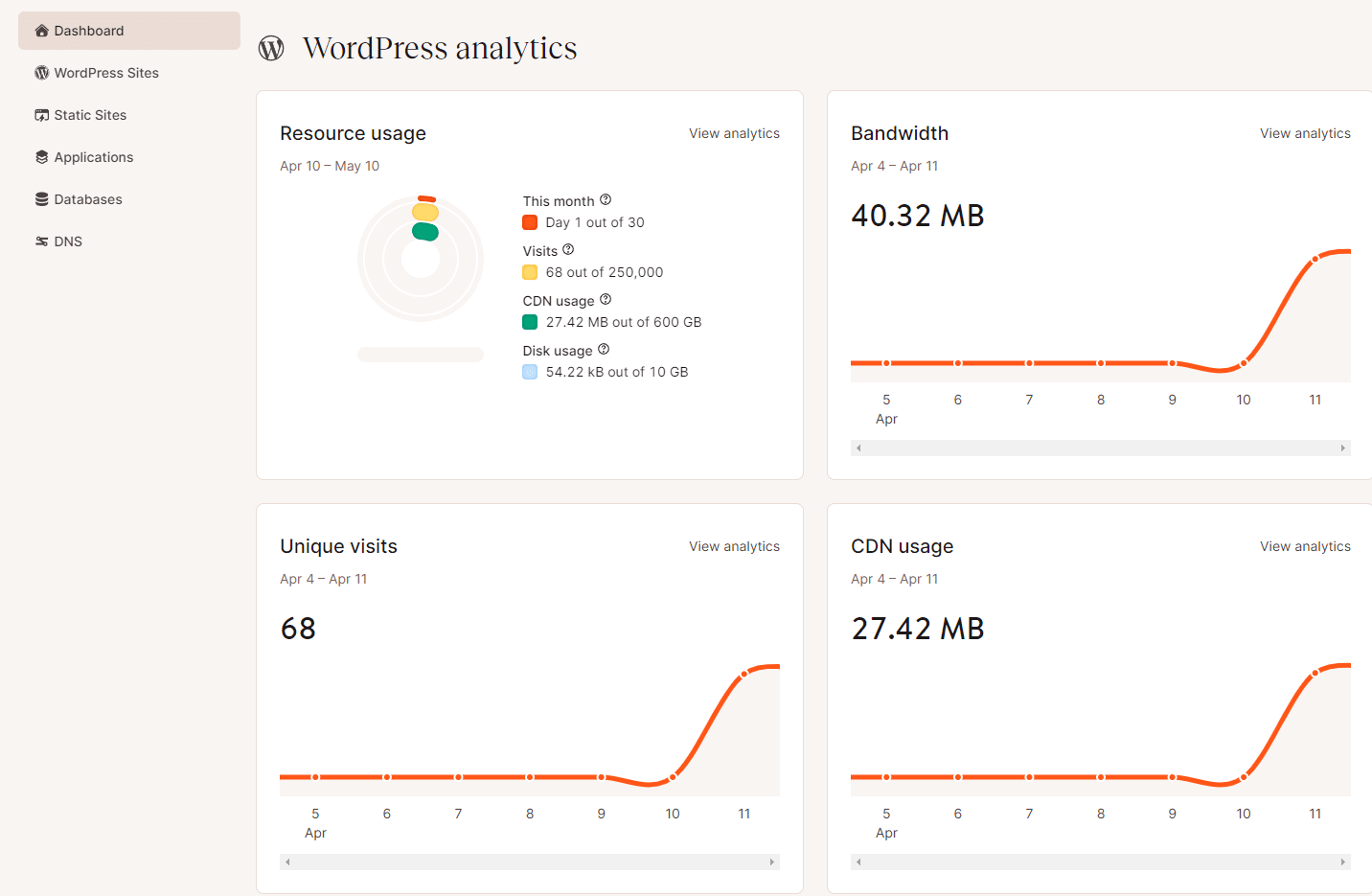

Tenere sotto controllo il traffico è fondamentale. Utilizzate strumenti di analisi del traffico in tempo reale per individuare qualsiasi anomalia. Ad esempio, il vostro provider di hosting può fornire statistiche che aiutano a monitorare i modelli di traffico e a individuare le anomalie. Se notate un improvviso picco di traffico da un’unica fonte, questo potrebbe indicare un attacco DDoS.

Impostate degli avvisi basati sulla velocità per avvisarvi quando il traffico supera determinati limiti. Ad esempio, se il traffico abituale è di 100 richieste al minuto e improvvisamente sale a 10.000 richieste, riceverete un avviso. Strumenti come Datadog possono aiutarvi a impostare questi avvisi e a monitorare il traffico in tempo reale.

5. Implementare un solido controllo degli accessi e verifiche periodiche

Infine, controllate chi può accedere alla vostra rete. Implementate il blocklisting degli IP per bloccare gli indirizzi IP noti come dannosi e il allowlisting degli IP per consentire solo gli indirizzi affidabili. Ad esempio, potete configurare il vostro server per bloccare il traffico proveniente da indirizzi IP segnalati in passato per attività dannose.

Eseguite controlli di sicurezza regolari per trovare e risolvere le vulnerabilità. È come fare un check-up medico di routine per assicurarsi di essere in buona salute. Strumenti come Nessus possono aiutarvi a scansionare la vostra rete alla ricerca di potenziali punti deboli e a garantire che le vostre difese siano aggiornate.

Come Kinsta previene gli attacchi DDoS

Il vostro provider di hosting può svolgere un ruolo fondamentale nella protezione del vostro sito dagli attacchi DDoS. Infatti, un buon provider di hosting dovrebbe gestire tutte le tecniche di prevenzione DDoS elencate sopra.

Noi di Kinsta ci impegniamo a mitigare tutti gli attacchi DDoS sulla nostra piattaforma. Implementiamo solide misure di sicurezza per prevenire questi attacchi, vi avvisiamo immediatamente se si verifica un attacco e vi aiutiamo a respingerlo. Inoltre, effettuiamo backup automatici giornalieri dei siti WordPress per garantire la sicurezza dei vostri dati.

Per darvi un quadro più chiaro, abbiamo chiesto ad alcuni dei nostri tecnici di sicurezza, DevOps e SysOps di Kinsta come preveniamo gli attacchi DDoS. Hanno avuto molto da condividere.

Migliorare la sicurezza di Kinsta grazie all’integrazione con Cloudflare

Una componente fondamentale del nostro impegno per fornire ai nostri clienti il massimo livello di sicurezza è l’integrazione Premium-Tier con Cloudflare. Questa integrazione strategica ci permette di gestire e mitigare efficacemente gli attacchi DDoS, garantendo un servizio ininterrotto e una maggiore protezione per i nostri utenti.

Le statistiche fornite dal team DevOps mostrano che negli ultimi 30 giorni (dal 22 aprile al 23 maggio 2024) abbiamo servito ben 75,51 miliardi di richieste attraverso Cloudflare. Di queste, 3,3 miliardi sono state mitigate dal Web Application Firewall (WAF) di Cloudflare, garantendo che le potenziali minacce non raggiungano mai i nostri clienti.

Abbiamo anche ricevuto avvisi per 200 attacchi DDoS, tutti mitigati automaticamente da Cloudflare. Uno degli attacchi più significativi che abbiamo affrontato di recente è stato quello di marzo, con un picco di 318.930 richieste al secondo, che abbiamo gestito senza problemi con Cloudflare.

Questi numeri evidenziano la solidità delle nostre misure di sicurezza, dimostrando la protezione continua che offriamo ai nostri clienti e il valore della nostra integrazione Premium con Cloudflare.

Storicamente, prima della nostra integrazione con Cloudflare, dovevamo gestire tutti gli attacchi manualmente. Se un attacco non era troppo intenso, potevamo accedere via SSH ai load balancer (LB) e analizzare il traffico utilizzando strumenti come tcpdump e Wireshark. In base alle nostre scoperte, potevamo vietare IP specifici o creare regole iptables mirate e regole firewall GCP per mitigare l’attacco.

Abbiamo anche ridimensionato temporaneamente le istanze LB per gestire il carico e modificato varie impostazioni del kernel. Con il tempo, abbiamo automatizzato molti di questi processi, eseguendo script per impostare e disattivare le regole iptables e i parametri del kernel secondo le necessità. Se un attacco era troppo intenso, clonavamo gli LB e moltiplicato le istanze per distribuire il carico.

Quando gli attacchi sono diventati più frequenti e sofisticati, abbiamo integrato Cloudflare nella nostra infrastruttura di hosting per garantire che i siti dei nostri clienti fossero sani e salvi. Abbiamo iniziato subito a notare una riduzione degli attacchi che raggiungevano i nostri server.

L’attuale infrastruttura di mitigazione DDoS di Kinsta

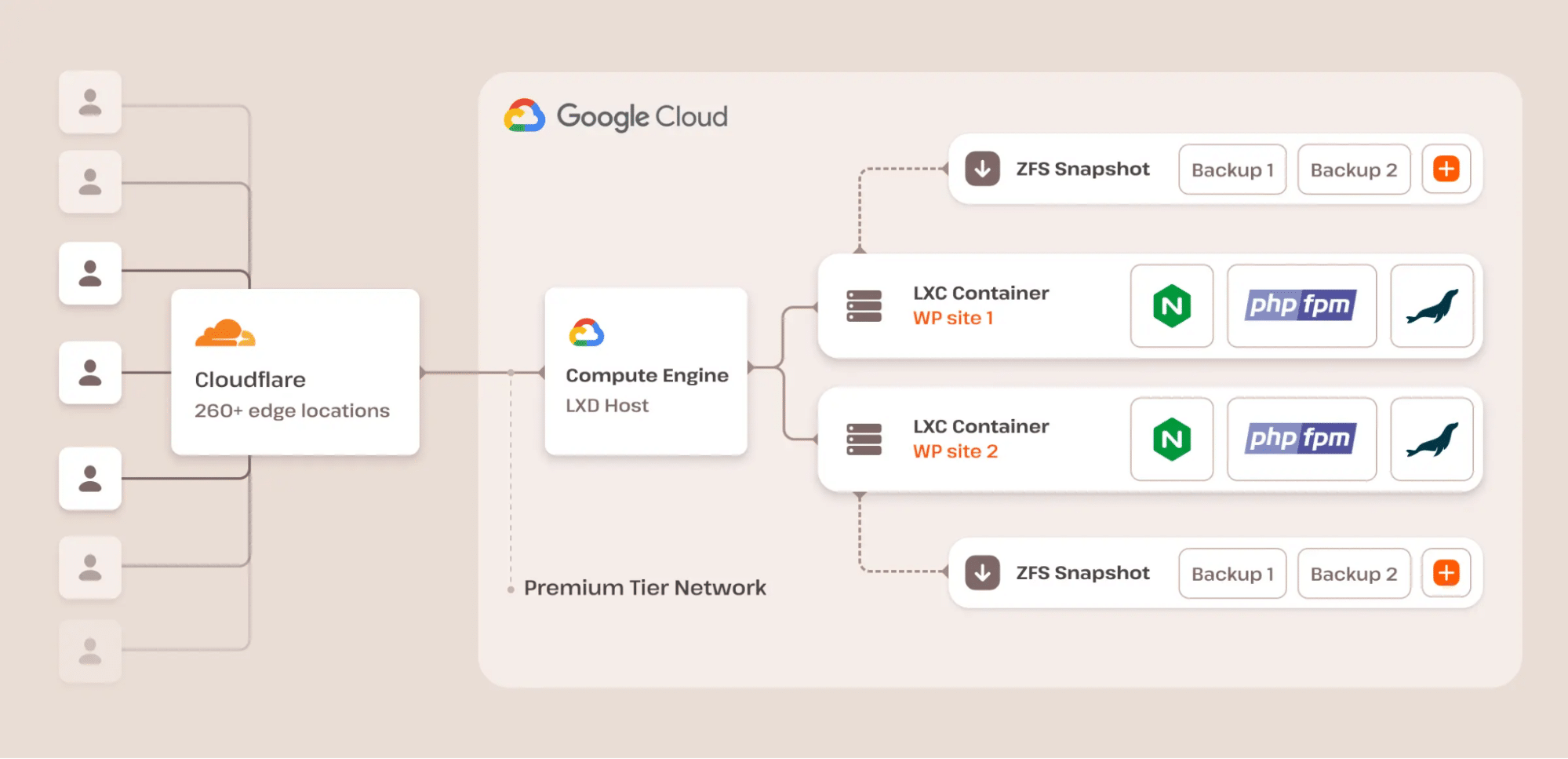

Oggi disponiamo di una delle migliori infrastrutture di hosting per contrastare gli attacchi DDoS, grazie a strumenti integrati, a un team dedicato e all’integrazione con Cloudflare.

Dopo l’integrazione con Cloudflare, abbiamo eliminato efficacemente gli attacchi sync flood di basso livello perché tutto il nostro traffico web viene instradato attraverso Cloudflare. Questo fornisce una protezione DDoS (livelli 3, 4 e 7) per bloccare le connessioni TCP/UDP indesiderate provenienti da indirizzi IP o reti specifiche ai margini della nostra rete.

Inoltre, utilizziamo il firewall di Google Cloud Platform (GCP) per proteggere la nostra rete da potenziali attacchi che colpiscono direttamente la nostra infrastruttura.

Kinsta fornisce un WAF completamente gestito con regole e configurazioni personalizzate aggiornate regolarmente, garantendo una protezione continua contro le minacce più recenti.

Inoltre, utilizziamo una funzione automatica che rileva costantemente gli attacchi brute force sul percorso /wp-login.php dei siti. Blocchiamo quindi questi attori dalla nostra infrastruttura, rafforzando ulteriormente le nostre misure di sicurezza.

Come abbiamo mitigato un massiccio attacco DDoS per un cliente del settore finanziario

Recentemente, una società finanziaria ha deciso di passare a Kinsta come nuovo fornitore di hosting. Non sapevamo che si trovavano nel bel mezzo di un massiccio attacco DDoS al loro precedente host. Dopo il passaggio a Kinsta, il sito web del cliente è stato immediatamente bombardato da milioni di richieste provenienti da diversi indirizzi IP, causando notevoli disagi.

Il giorno della migrazione del sito, tutto sembrava filare liscio prima della messa in funzione. Li abbiamo aiutati a risolvere un problema con il tema di WordPress e hanno iniziato a puntare i DNS su Kinsta. Tuttavia, poco dopo, hanno notato strane statistiche sulla larghezza di banda nelle loro analisi MyKinsta e ci hanno contattato, preoccupati per il traffico insolito.

Il nostro team SysOps è entrato rapidamente in azione, confermando che si trattava effettivamente di un attacco DDoS. Il cliente ha raccontato di aver avuto problemi simili con il suo precedente host, ma di non essersi reso conto che era dovuto a un attacco DDoS. Speravano che il passaggio a Kinsta avrebbe risolto i problemi di prestazioni.

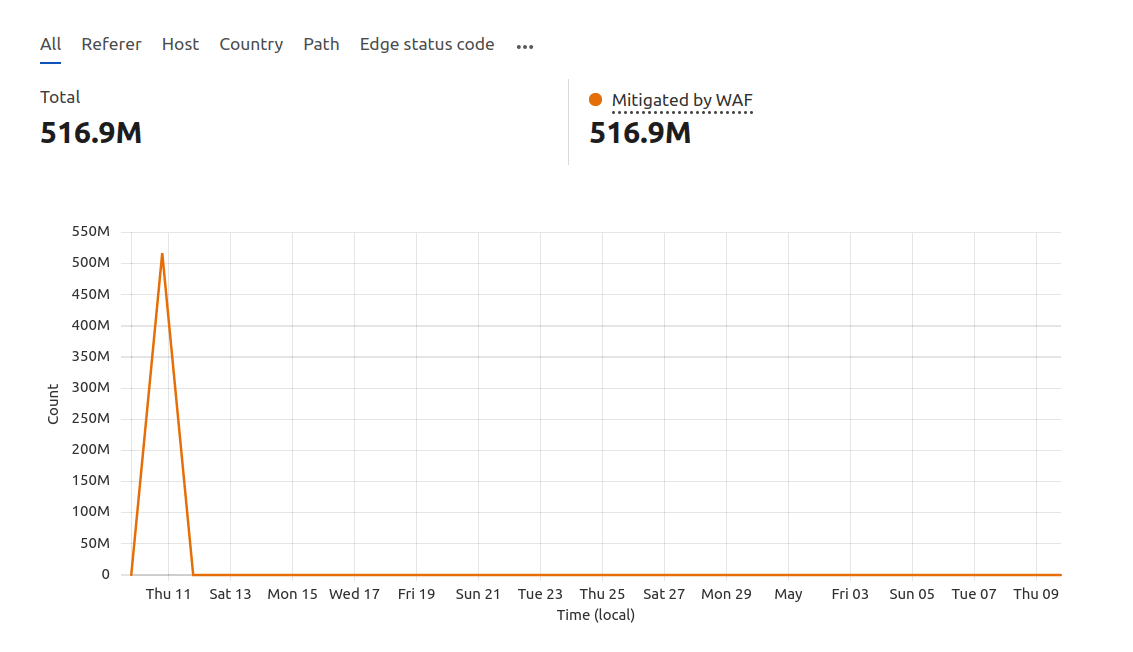

Per risolvere la situazione, il nostro team SysOps ha collaborato con Cloudflare per mitigare l’attacco. Abbiamo implementato una regola WAF personalizzata di Cloudflare per contrastare il traffico sospetto e fornire una protezione extra.

Durante questo periodo, il sito web è rimasto accessibile quando è stato testato dal nostro team di supporto. Tuttavia, il cliente ha segnalato problemi su mobile, che in seguito abbiamo ricondotto a un problema di propagazione DNS causato da un vecchio record AAAA.

Alla fine della giornata, l’attacco si è attenuato. I set di regole DDoS gestiti da Cloudflare hanno gestito la maggior parte del traffico dannoso, mitigando automaticamente oltre 516 milioni di richieste. La nostra regola WAF personalizzata ha fornito un’ulteriore sicurezza, assicurando che il sito del cliente rimanesse operativo.

In soli 27 minuti, abbiamo mitigato un attacco con un tasso medio di richieste di 350.000 al secondo. Questo dimostra come un eccellente provider di hosting possa prevenire gli attacchi DDoS grazie a un solido monitoraggio, a un supporto esperto e a misure di sicurezza avanzate.

Dal monitoraggio della larghezza di banda e delle analisi nella dashboard di MyKinsta al coinvolgimento dei team di supporto, dalla personalizzazione delle regole WAF da parte di esperti all’utilizzo di un’infrastruttura solida, un provider di hosting affidabile come Kinsta è in grado di respingere la maggior parte degli attacchi e di mantenere il vostro sito sicuro.

Riepilogo

In questo articolo abbiamo analizzato come voi e un’azienda di web hosting di qualità possiate collaborare per mitigare gli attacchi DDoS, garantendo che il vostro sito rimanga sicuro e operativo.

Al di là degli attacchi DDoS, l’infrastruttura di Kinsta offre una solida protezione contro tutte le forme di attacco informatico. Ogni sito sulla nostra piattaforma viene eseguito in un container software isolato, garantendo il 100% di privacy e nessuna condivisione di risorse software o hardware, nemmeno tra i vostri stessi siti.

Sfruttiamo il livello premium di Google Cloud Platform, che garantisce il trasporto sicuro dei vostri dati sulla rete globale di Google, ben fornita e a bassa latenza. In questo modo, potrete beneficiare di un modello di sicurezza sviluppato in 15 anni di attività, che garantisce la sicurezza di prodotti di punta come Gmail e Google Search.

Come prevenite gli attacchi DDoS? Condividetelo con noi nella sezione commenti.

Lascia un commento