Nel nostro ultimo caso di studio, vi abbiamo mostrato come abbiamo ripulito un attacco SEO negativa su Kinsta. Oggi vi mostreremo alcune delle azioni che abbiamo intrapreso per bloccare un attacco DDoS su un piccolo sito di e-commerce WordPress. Gli attacchi DDoS possono venir fuori dal nulla e i siti più piccoli di solito sono anche più vulnerabili, in quanto non sono pronti ad affrontarli quando si verificano.

Permetteteci questa domanda: se il vostro sito venisse attaccato domani, cosa fareste? Se non avete idee, forse dovreste leggere questo articolo e aggiungelo tra i segnalibri.

Cos’è un Attacco DDoS?

DDoS è l’abbreviazione di Distributed Denial of Service. Lo scopo principale di un attacco DDoS è semplicemente quello di sopraffare il server web e bloccarlo o mandarlo giù. Una delle cose frustranti di questi tipi di attacchi è generalmente che l’attaccante non guadagna nulla e di solito non viene violato nulla (leggi: WordPress Hacked: Cosa fare quando il tuo sito è in difficoltà).

Il grande problema generato dagli attacchi DDoS riguarda il carico travolgente ad essi associato. Molto probabilmente osserverete anche un picco nel consumo di banda a un livello incredibile, e questo potrebbe costarvi centinaia o addirittura migliaia di dollari. Se siete su un host più economico o condiviso, una situazione del genere può facilmente portarvi alla sospensione dell’account.

Il 21 ottobre 2016 si è verificato il più grande attacco DDoS (relativo ai DNS) della storia, che ha messo in crisi società di grandi dimensioni come PayPal, Spotify, Twitter, Reddit ed eBay. Alcuni lo hanno persino chiamato il DNS Doomsday di Internet. Dato che il web continua a crescere, non sorprende che gli attacchi DDoS aumentino ad un ritmo allarmante. Infatti, secondo i dati forniti da easyDNS, gli attacchi DDoS nel tempo diventano sempre peggiori. Per molti siti, essere colpiti potrebbe essere solo una questione di tempo.

Qui a Kinsta, siamo di solito in grado di respingere più attacchi rispetto agli host più economici: questo ci è possibile grazie alle misure di sicurezza aggiuntive che abbiamo in atto come la nostra implementazione del firewall di livello aziendale di Google Cloud Platform. Ma raccomandiamo anche di ricorrere ad aziende che dispongono di grandi infrastrutture e di software sviluppato appositamente per contrastare gli attacchi DDoS.

Sosterremo sempre che dovrebbero essere gli esperti a fare quello che sanno fare meglio. Cloudflare e Sucuri sono due delle aziende che raccomandiamo agli utenti di WordPress o di qualsiasi altro tipo di piattaforma. Investire in una buona protezione DDoS può farvi risparmiare tempo, denaro e frustrazione. Se il vostro sito è ospitato su Kinsta, non avrete bisogno di passare attraverso il processo di impostazione di Cloudflare o Sucuri. Tutti i siti ospitati su Kinsta sono automaticamente protetti dalla nostra integrazione Cloudflare, che include un firewall sicuro con protezione DDoS gratuita.

Fermare un Attacco DDoS su un Piccolo Sito EDD

In questo caso di studio, avevamo un piccolo sito di e-commerce WordPress su cui girava Easy Digital Downloads. Normalmente il sito generava solo tra i 30 e i 40 MB al giorno in larghezza di banda e un paio di centinaia di visitatori al giorno. A giugno, ha iniziato a utilizzare inaspettatamente una grande quantità di banda, senza che Google Analytics mostrasse traffico aggiuntivo. Il sito è passato istantaneamente a 15-19 GB di trasferimento dati al giorno! Un aumento del 4650%. Non era una cosa buona. E sicuramente non si trattava solo di un piccolo aumento del traffico di bot. Per fortuna, il proprietario è stato in grado di individuarlo rapidamente nelle Analytics di Kinsta.

Una volta che ci si è accorti dell’aumento, bisognava controllare i log del server per indagare su cosa stava succedendo. Queste cose possono facilmente sfuggire al controllo. Gli ultimi 7 giorni di log hanno mostrato che il sito/account/pagina è stato richiesto 5.110,00 volte e ha prodotto un totale di 66 GB di traffico. Tutto questo da un sito che genera normalmente poco più di 1 GB di dati totali in un intero mese. Abbiamo capito all’istante che c’era qualcosa che non andava.

L’analisi dei primi 10 client IP registrati sul sito negli ultimi 7 giorni ha mostrato immediatamente attività sospette. La maggior parte di questi indirizzi aveva oltre 10.000 richieste, e ce n’erano un bel po’. Ricordiamo che si trattava di un piccolo sito che avrebbe dovuto ricevere solo un paio di migliaia di richieste al mese.

Potete sempre fare affidamento su Google per avere i dati. Effettuando una ricerca per un paio dei principali IP individuati, abbiamo constatato che molti di loro erano indirizzi proxy, il che significa che probabilmente qualcuno stava cercando di nascondere il proprio traffico.

Cambiare gli URL

La prima cosa che abbiamo fatto è stata in realtà cambiare l’URL della pagina /account/. Questa è sempre una prima buona misura di prevenzione. Tuttavia, questo ha interrotto l’attacco solo per un breve periodo di tempo, fino a quando non hanno scoperto il nuovo URL. Ricordate, dato che questo è un sito di e-commerce, deve avere una pagina account pubblica.

Ovviamente su un semplice blog e, cambiando l’URL di login di WordPress, e nascondendolo completamente, si bloccheranno molti di questi attacchi. Ma questa soluzione non funzionerebbe in questo caso. Noi la chiamiamo WordPress Security by obscurity.

Hacking o Attacchi Brute-Force?

Un’altra cosa che potete verificare in queste situazioni è che non si tratti di un tentativo di hacking, cosa che in questo caso non era. WP Security Audit Log è un ottimo plugin per effettuare un rapido monitoraggio e vedere se ci sono tentativi di accesso non validi su una pagina.

Potete anche controllare i vostri registri per vedere se ci sono azioni POST che in gran numero. Questo sembrava essere un classico attacco DDoS in cui semplicemente generavano un po’ di traffico a una porzione del sito per cercare di sovraccaricarlo.

Blocco IP

Se state usando un vostro server, il passo successivo sarebbe probabilmente quello di installare un plugin per il blocco dell’IP o del firewall, come WordFence. Per i siti che invece funzionano su Kinsta, non consigliamo questo metodo per un paio di ragioni.

Prima di tutto, i plugin di sicurezza e firewall possono avere un’enorme influenza sulle vostre prestazioni, in particolare sulle capacità di scansione. In secondo luogo, utilizziamo i load balancer con Google Cloud Platform, il che significa che la maggior parte delle volte la loro funzionalità di blocco dell’IP non funzionerebbe come previsto.

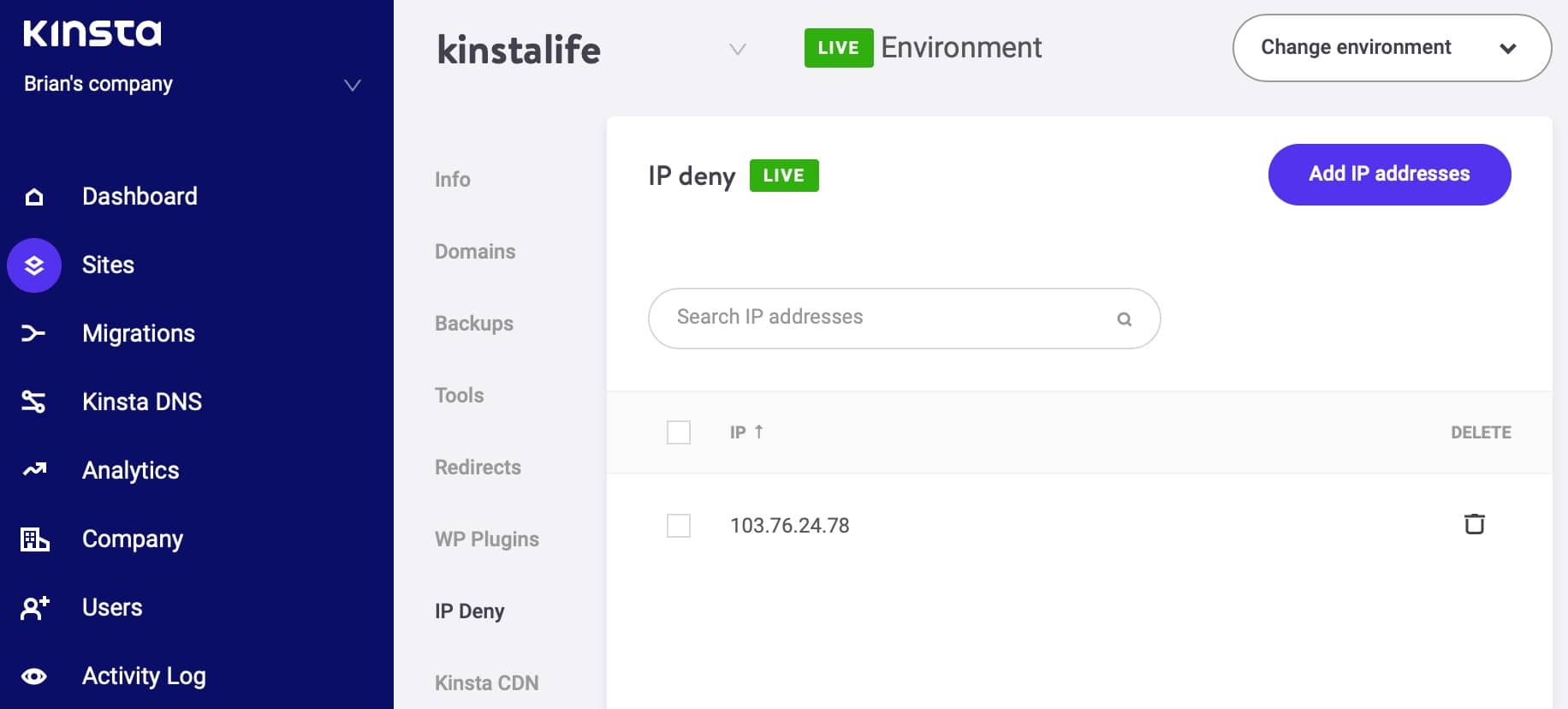

Pertanto, abbiamo creato un nostro tool. Ora potete bloccare facilmente gli indirizzi IP manualmente, utilizzando la funzionalità IP Deny tool nel cruscotto di MyKinsta. E potete sempre contattare il nostro team di supporto in quanto supportiamo anche il geoblocking.

Tuttavia, a seconda della durata e della dimensione dell’attacco, questo potrebbe essere un processo senza fine di blacklisting degli IP, cosa che nella maggior parte dei casi non risolve il problema abbastanza velocemente. Molti attacchi DDoS, quando vengono bloccati in un’area, compaiono semplicemente in un altra o cambiano indirizzi IP e proxy.

Quindi, in questo caso, ha senso trarre vantaggio da una soluzione DDoS che potrebbe essere d’aiuto per automatizzare il processo con regole già incorporate compilate in anni di registrazione dati.

Spostare il Sito su Cloudflare Non È Stato di Aiuto

Molte volte Cloudflare fa un buon lavoro nel bloccare traffico bot di base, ma per quel che riguarda il piano gratuito, la loro protezione DDoS non è tra le migliori. In effetti, abbiamo spostato il sito su Cloudflare e questo ha fatto sì che il sito fosse colpito da traffico ancora più sospetto.

Anche se pensiamo che questo fosse solo dovuto ad un aumento dell’intensità dello stesso attacco. Come si può vedere qui di seguito, si arrivava a circa 50.000 richieste all’ora. La loro porzione di CDN va alla grande, ma se ve ne serve di più, molto probabilmente dovrete pagare.

Abbiamo quindi implementato il “Rate limiting” sul sito. Il Rate limiting consente di creare un traffico basato su regole che corrisponde a un URL e quindi bloccarlo/limitarlo in base all’attività. Questo può essere abilitato sul piano gratuito e costa $0,05 per 10.000 richieste. Tuttavia, alla velocità con stavano arrivando, sarebbero state circa 36 milioni di richieste al mese, il che sarebbe costato $180 al mese. Quindi, ovviamente, non poteva essere una soluzione che potesse risolvere il problema. E sì, abbiamo provato ogni tipo di regola.

Nota: il Rate Limiting viene fatturato in base al numero di richieste buone (non bloccate) che corrispondono alle regole definite per tutti i vostri siti web. Purtroppo in questo caso non funzionava.

Il passo successivo, che sapevamo già di dover compiere, è stato quello di esaminare un buon firewall per applicazioni web. Molti utenti non se ne rendono conto, ma il piano gratuito di Cloudflare non lo include. E invece al giorno d’oggi un firewall è quasi obbligatorio per fermare gli attacchi DDoS. Quindi l’opzione successiva sarebbe stata quella di passare al piano pro di Cloudflare a $20 al mese. Tuttavia, prima di compiere questo passo è necessario prendersi il tempo di confrontare altre soluzioni di terze parti.

Cloudflare e Sucuri a Confronto

A nostro parere, due delle migliori soluzioni disponibili in questo momento per i firewall di applicazioni web, facili da implementare per qualsiasi tipo di sito, sono Cloudflare e Sucuri. Tuttavia, se volete approfondire questi strumenti, vedrete che Sucuri ha un rapporto qualità-prezzo migliore (se il vostro sito non è ospitato su Kinsta). Diamo un’occhiata, dato che entrambi hanno piani da 20 dollari al mese.

Cloudflare

Con il piano Pro di Cloudflare avrete solo protezione avanzata DDoS Layer 3 e 4 (leggete tutto ciò che c’è da sapere sugli attacchi DDoS layer 3 e 4). Ciò consente di bloccare automaticamente gli attacchi TCP SYN, UDP e ICMP sui loro server periferici, in modo che non raggiungano mai il vostro server di origine.

Per ottenere la protezione layer 7 dovete aggiornare al piano di $ 200/mese. Ricordate che questo è un sito di e-commerce molto piccolo, quindi $200/mese sarebbe piuttosto costoso, e si aggiunge alle spese di hosting.

Lettura consigliata: Come Impostare Cloudflare APO per WordPress.

Tutti i siti su Kinsta sono dotati di un’integrazione gratuita con Cloudflare, che include un CDN ad alte prestazioni abilitato per HTTP/3 e un firewall di livello aziendale con protezione DDoS integrata. A differenza di altri host che addebitano costi esorbitanti per i certificati SSL, Kinsta offre certificati SSL gratuiti di livello aziendale con supporto per domini wildcard tramite Cloudflare.

E soprattutto, la nostra integrazione con Cloudflare non richiede che abbiate un vostro account Cloudflare. Ciò significa che potete sfruttare la maggiore velocità e sicurezza senza dover sottoscrivere e gestire un altro servizio di abbonamento mensile.

Come parte della nostra integrazione con Cloudflare, Edge Caching salva la cache del vostro sito/pagina Kinsta in uno qualsiasi dei 260+ data center della rete globale di Cloudflare.

Edge Caching è incluso gratuitamente in tutti i piani Kinsta, non richiede un plugin separato e riduce il tempo necessario per servire l’HTML di WordPress nella cache di oltre il 50% (in media)!

Sucuri

Con il piano da $20/mese di Sucuri, avrete protezione avanzata DDoS layer 3 e 4, insieme al layer 7. Questo vi aiuta a rilevare automaticamente cambiamenti improvvisi nel traffico e protegge da inondazioni POST e attacchi basati su DNS, in modo che non raggiungano mai il vostro server di origine. Quindi, a prima vista, probabilmente avrete una più evidente riduzione di attacchi DDoS con Sucuri. E in questo caso, volevamo il layer 7 per gli attacchi HTTP flood.

Un attacco HTTP flood è un tipo di attacco all’application Layer 7 che utilizza richieste standard GET/POST valide per recuperare informazioni, come nei tipici recuperi di dati da URL (immagini, informazioni, ecc.) durante le sessioni SSL. Un flood GET/POST HTTP è un attacco volumetrico che non utilizza pacchetti malformati, spoofing o tecniche di riflessione. – Sucuri

Nel suo piano da $70/mese, Sucuri offre anche il bilanciamento del carico, mentre Cloudflare prevede diverse commissioni associate a diversi aspetti della loro funzionalità di bilanciamento del carico, come il calcolo dei prezzi basato sull’utilizzo, il bilanciamento del carico di lavoro geografico, ecc.

Entrambi hanno caratteristiche simili, come la possibilità di aggiungere sfide a determinate pagine, la lista nera degli IP, ecc. Tuttavia, per quanto riguarda la protezione DDoS, Sucuri offre di più. Ci piace molto anche l’interfaccia utente della blacklist degli IP in Sucuri e il modo in cui certe cose sono impostate rispetto a Cloudflare.

E ricordate, nessuna azienda può promettervi una protezione DDoS al 100%. Tutto ciò che possono fare è aiutarvi a mitigare automaticamente gli attacchi.

Spostare il Sito su Sucuri

Spostare il vostro sito su Sucuri è abbastanza semplice. Proprio come Cloudflare, non c’è tecnicamente nulla che è necessario installare, in quanto funziona come un servizio proxy completo. Ciò significa che voi puntate il vostro DNS verso di loro, e loro puntano al vostro host. E in sostanza il firewall dell’applicazione web (o WAF) si trova nel mezzo.

La loro dashboard, a nostro parere, non è così appariscente o moderna come Cloudflare, ma quando si tratta di un WAF, dovreste in realtà preoccuparvi di più di come funziona. Come potete vedere qui sotto, in pratica viene rilevato il vostro attuale IP di hosting e vi viene fornito un IP del Firewall. Verso quest’ultimo dovrete puntare il vostro DNS (record A name + record AAAA).

Potete essere operativi su Sucuri in pochi minuti. Ed è una cosa buona nel caso in cui vi troviate nel bel mezzo di un attacco DDoS. L’unico tempo di attesa è legato alla propagazione del DNS. È compreso anche un CDN Anycast HTTP/2. Quindi è qualcosa in più di un semplice firewall. Può anche aiutarvi a velocizzare il vostro sito WordPress. Ma potete anche utilizzare opzionalmente con Sucuri il vostro CDN come KeyCDN.

Includono un certificato SSL gratuito con Let’s Encrypt, oppure potete caricarne uno tutto vostro. Un punto di caduta è che Let’s Encrypt non è automatico, ma dovete aprire un ticket. Tuttavia, la loro procedura personalizzata di certificazione SSL è rapida.

Un altro suggerimento che riguarda le prestazioni è che potreste pensare di abilitare l’opzione di caching del sito. Ciò onorerà la cache del vostro server di origine invece di utilizzare Sucuri. Molto probabilmente avrete già impostato e personalizzato il caching sul vostro host WordPress.

Opzioni di Sicurezza Avanzate

Sotto la schermata sicurezza potete facilmente bloccare tutto il traffico XML-RPC e i bot aggressivi, abilitare intestazioni di sicurezza aggiuntivi come HSTS e molto altro. Nota: il traffico XML-RPC era già bloccato su questo particolare sito.

Vista in Tempo Reale

Una cosa che ci piace molto è stata la loro vista della protezione DDoS in tempo reale. Potete accedervi facilmente e vedere un intero registro delle richieste correnti. Potete con un solo clic inserire in blacklist o in whitelist qualsiasi cosa sospetta, e vi sarà mostrato anche il motivo nel caso in cui il blocco fosse già attivo.

Altri Report Utili

Ci sono molti altri report utili, come la tabella degli attacchi bloccati. Questa vi consente di visualizzare rapidamente una percentuale dei tipi di attacchi bloccati, compresi gli attacchi DDoS. Alcuni altri grafici presenti in questa finestra sono quello del traffico per tipo di browser, per dispositivo e per codice di risposta HTTP.

Il grafico del traffico medio per ora è utile per vedere quali sono gli orari di punta del vostro traffico e un indice delle richieste bloccate.

La tabella del traffico per paese può aiutarvi a determinare se qualcosa proviene da una geolocalizzazione specifica. Nella sezione dedicata ai controlli di accesso, potete facilmente bloccare temporaneamente un intero paese con un solo clic.

Altre funzionalità della sezione Access Control comprendono la possibilità di inserire in whitelist e in blacklist indirizzi IP e percorsi, bloccare gli user-agent, bloccare i cookie, bloccare i referrer HTTP e anche proteggere una determinata pagina con un captcha, due fattori o semplice password.

Sucuri è stato di aiuto per il nostro piccolo sito di e-commerce WordPress? In effetti, un’ora dopo che il DNS aveva terminato la propagazione, tutta la larghezza di banda e le richieste si sono immediatamente ridotte sul sito (come si vede di seguito) e da allora non c’è stato un solo problema. Quindi è sicuramente un buon investimento e un risparmio di tempo se vi imbattete in problemi come questi.

Ed ecco come appariva il sito un po’ di tempo dopo il trasferimento su Sucuri. Come potete vedere, ora è tornato al suo originale trasferimento dati di 30-40 MB al giorno.

Forse non siete sotto attacco, e magari state solo cercando un modo più semplice per impedire ai bot di rubare la larghezza di banda del vostro host.

Se avete già provato altre soluzioni, fate una prova con Sucuri. E non fraintenderci, Cloudflare è sempre un’ottima soluzione per molti siti, e lo consigliamo alla maggior parte dei nostri clienti. I piani superiori da $200 al mese molto probabilmente avrebbero mitigato l’attacco. Tuttavia, è sempre bene conoscere altre soluzioni. Soprattutto se avete un budget limitato.

Riepilogo

Ci auguriamo che le informazioni sopra riportate possano essere di aiuto per fermare un attacco DDoS. Quello presentato è ovviamente solo uno dei tanti modi in cui potete affrontare la situazione. Ma se siete già in modalità panico, di solito la migrazione a Cloudflare o Sucuri può farvi tornare operativi in pochissimo tempo.

Se state solo cercando di risparmiare denaro sul consumo di banda da bot spam, anche un firewall per applicazioni web può essere una soluzione molto efficace.

Cosa pensate di Cloudflare e Sucuri? In più, vi piace leggere questi casi di studio con dati reali? Se è così, fatecelo sapere di seguito, in modo da aiutarci a decidere quale tipo di contenuto dovremmo pubblicare in futuro.

Lascia un commento