Door als een reverse proxy voor je website te functioneren, is Cloudflare een alles-in-één oplossing wat betreft beveiliging als prestaties. En dat is te zien, want meer dan 12% van de websites ter wereld gebruikt Cloudflare. Als WordPress gebruiker kan je de prestaties van je website verbeteren en de impact van online criminelen verminderen door Cloudflare aan je website te koppelen.

Hoe komt dat?

Als je Cloudflare goed hebt ingesteld, zullen alle verzoeken naar je website eerst aankomen bij een Cloudflare server. Die server bepaalt of het verzoek doorgestuurd moet worden naar jouw eigenlijke webserver, geladen kan worden vanuit de cache, of verwerkt kan worden op basis van specifieke regels.

In deze gids zullen we dieper ingaan op de ideale instellingen van Cloudflare voor WordPress sites. We zullen vooral kijken naar de verschillen tussen Kinsta DNS en Cloudflare DNS, maar we zullen het ook hebben over de juiste instellingen voor caching en beveiliging en we laten zien hoe je Cloudflare instelt voor WordPress Multisite installaties.

Opmerking: Als je een Kinsta klant bent, als onderdeel van onze Cloudflare integratie, slaat Edge Caching je Kinsta site/pagina cache op in een van Cloudflare’s wereldwijde netwerk van 300+ datacenters.

Edge Caching is gratis inbegrepen bij alle Kinsta pakketten, vereist geen aparte plugin, en vermindert de tijd die nodig is om gecachete WordPress HTML te leveren met gemiddeld meer dan 50%!

Kinsta DNS vs Cloudflare DNS

Voordat we bezig gaan met de instellingen van Cloudflare en hoe je die kunt optimaliseren voor je WordPress website, kijken we eerst naar de verschillen tussen Kinsta DNS en Cloudflare DNS. Kinsta DNS, de premium DNS dienst die inbegrepen is in al onze pakketten, draait op Route 53 van Amazon. Route 53 is een enterprise DNS dienst die snelle en betrouwbare afhandeling biedt.

Qua prestaties en uptime zijn Cloudflare DNS en Kinsta DNS vergelijkbaar – het zijn allebei diensten van topkwaliteit. Het grootste verschil tussen de twee is dat Cloudflare extra features voor beveiliging en verbeterde prestaties levert. Kinsta DNS is een pure DNS oplossing, terwijl Cloudflare DNS aanbiedt als optionele proxylaag die als firewall, CDN en meer functioneert.

Als je een klant van Kinsta bent en je bent op zoek naar een DNS-only service, dan is Kinsta DNS de perfecte keuze. Als je op zoek bent naar een alles-in-één proxy-based product, is Cloudflare een betere keuze.

Zo configureer je de Cloudflare instellingen voor WordPress

Cloudflare biedt verschillende voordelen qua beveiliging en performance, maar die zijn niet allemaal compatibel met WordPress. Laten we daarom eens in detail kijken naar de instellingen van Cloudflare om de beste features voor jouw WordPress website te vinden.

SSL

Cloudflare ondersteunt vier modi voor SSL/TSL versleuteling – Off, Flexible, Full en Full (Strict).

- Off – Uit, dus geen versleuteling.

- Flexible – Versleutelt alleen de verbinding tussen de browser en Cloudflare.

- Full – Volledig, end-to-end versleuteling, maar staat een zelf geautoriseerd certificaat toe op de origin-server (met de origin-server bedoelen we de eigenlijke server waarop je je website host).

- Full (Strict) – Volledig (Strikt), end-to-end versleuteling en vereist een gratis origin-certificaat van Cloudflare of een certificaat van een vertrouwde ‘Certificate Authority'(CA). We raden je aan om de Full (Strict) SSL modus te gebruiken voor de maximale beveiliging.

Voor Kinsta klanten die Cloudflare willen gebruiken op hun WordPress website, raden we aan om een gratis Let’s Encrypt SSL certificaat binnen MyKinsta aan te maken en de Full (Strict) optie bij Cloudflare te gebruiken.

In plaats daarvan kun je ook een Cloudflare oorsprongscertificaat genereren en op je originele server installeren. Als je host geen gratis SSL certificaten aanbiedt, zorgt het installeren van een Cloudflare origin-certificaat op je server ervoor dat je de Full (Strict) SSL modus kunt gebruiken.

Als je Kinsta gebruikt om een website op een subdomein te hosten terwijl het root-domein de Flexible SSL modus van Cloudflare gebruikt, dan kun je een pagina-specifieke regel van Cloudflare gebruiken om het door Kinsta gehoste subdomein te dwingen om Full of Full (Strict) SSL te gebruiken.

Deze mogelijkheid zorgt ervoor dat je Flexible SSL van Cloudflare kunt gebruiken terwijl je tegelijkertijd afdwingt dat Cloudflare Full (Strict) SSL wordt gebruikt voor een subdomein binnen Kinsta.

Gebruik altijd HTTPS

Gebruikt altijd HTTPS – we raden je aan om deze optie in te schakelen zodat alle HTTP-verzoeken automatisch doorgestuurd worden naar HTTPS.

HSTS

HSTS staat voor “HTTP Strict Transport Security” en wordt gebruikt om af te dwingen dat een webbrowser HTTPS verbindingen gebruikt. Door HSTS in te schakelen binnen Cloudflare zorg je ervoor dat HTTP-verzoeken nooit aan kunnen komen bij de origin-server. Als je website al zo is ingesteld dat HTTPS gebruikt wordt, raden we je aan om ook HSTS in te stellen op je originele server.

Minimum TLS-versie

Transport Layer Security (TLS) is een cryptografisch protocol dat de beveiligde verzending van data over een netwerk regelt. Standaard gebruikt Cloudflare TLS 1.0 voor de versie van dit protocol. Maar sommige beveiligingseisen zoals PCI DSS 3.2 vragen een recentere versie van het TLS-protocol om aan bepaalde regelgeving te kunnen voldoen. Als je website een bepaalde versie van TLS nodig heeft, kun je dit instellen bij SSL/TLS > Edge Certificates > Minimum TLS Version.

Automatisch herschrijven naar HTTPS

Deze functie controleert binnen je HTML code de URL van bronnen die via HTTP worden opgevraagd om te kijken of ze ook toegankelijk zijn via HTTPS. Zo ja, dan worden de links automatisch herschreven naar de HTTPS variant. Het automatisch herschrijven naar HTTPS is handig om ervoor te zorgen dat je bezoekers veilig kunnen browsen zonder “mixed content” foutmeldingen te krijgen.

Snelheid

Het grootste deel van de instellingen voor Cloudflare heeft met de snelheid en prestaties te maken, waaronder het minimaliseren van assets en optimaliseren van afbeeldingen. Deze instellingen vind je in het tabblad “Speed”.

Het formaat wijzigen van afbeeldingen (alleen voor Business)

Cloudflare’s feature voor het wijzigen van het formaat van afbeeldingen is alleen beschikbaar als je een gebruiker bent met een Business pakket. Wanneer je deze feature op de juiste manier implementeert binnen je WordPress thema, kan het ervoor zorgen dat de thumbnails voor afbeeldingen worden gemaakt binnen Cloudflare. Dit heeft verschillende voordelen boven de ingebouwde feature in WordPress voor het genereren van thumbnails.

Voor websites die het formaat van een afbeelding dynamisch genereren kan het gebruiken van de resize-feature van Cloudflare het CPU gebruik aanzienlijk verminderen. Daardoor kan de CPU capaciteit worden gebruikt om meer gebruikers tegelijk te bedienen. De resize-feature van Cloudflare helpt ook bij het verminderen van het schijfruimte verbruik doordat de thumbnails niet meer op de server opgeslagen hoeven te worden.

Het resizen van afbeeldingen bij Cloudflare werkt door in de URL de afmetingen toe te voegen voor de eigenlijke URL van de afbeelding. Hieronder kun je precies zien hoe de feature werkt.

Originele URL van de afbeelding

https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

URL van de resized afbeelding

https://yourdomain.com/cdn-cgi/image/fit=contain,format=auto,metadata=none,onerror=redirect,quality=70,width=720/https://yourdomain.com/wp-content/uploads/2020/01/picture.jpg

De parameter “width” oftewel breedte kan aangepast worden om dynamisch verschillende groottes te maken voor je thumbnail zonder extra resources op te vragen van je origin-server. Als je op zoek bent naar een standalone service die lijkt op deze resizing feature van Cloudflare, zijn Imgix en Cloudinary goede opties om te bekijken.

Lees ook onze gedetailleerde uitleg over het optimaliseren van afbeeldingen voor het internet.

Polish (alleen voor Pro)

Cloudflare Polish, oftewel glans (dus niet de Poolse versie van Cloudflare), is een service voor het optimaliseren van afbeeldingen waarmee automatisch JPG, PNG, GIF en andere bestandstypen voor afbeeldingen worden gecomprimeerd. De afbeeldingen worden aan de kant van Cloudflare verwerkt, waardoor er geen resources worden verbruikt op de server waarop je je WordPress website host. Polish ondersteunt ook het WBP formaat van Google. Dat betekent dat geoptimaliseerde WEBP afbeeldingen automatisch gestuurd worden naar Chrome, Brave en andere browsers die het format ondersteunen.

Polish is een handige feature voor WordPress websites vanwege een aantal redenen. Als je een plugin voor het optimaliseren van afbeeldingen gebruikt, zoals TinyPNG of Imagify, kan Polish ervoor zorgen dat het CPU verbruik van je server aanzienlijk wordt verminderd. Dat kan ervoor zorgen dat je bezoekers een stabielere browse-ervaring krijgen. Aangezien door Polish geoptimaliseerde afbeeldingen buiten de server worden opgeslagen/gecachet hoef je je geen zorgen te maken over je schijfruimteverbruik voor de opslag van de WEBP versies van je afbeeldingen.

Auto Minify

De Auto Minify feature van Cloudflare minimaliseert automatisch gecachete CSS, JSS en HTML assets. Als je je assets nog niet minimaliseert met een WordPress plugin zoals Autoptimize of WP-Rocket, raden we je zeker aan om deze feature in te schakelen in Cloudflare.

Kinsta gebruikers kunnen hun code rechtstreeks vanuit het MyKinsta dashboard minificeren met behulp van de ingebouwde codeminificatiefeature. Dit stelt klanten in staat om automatische CSS en JavaScript minificatie in te schakelen met een enkele klik, waardoor hun sites zonder handmatige inspanning worden versneld.

Brotli

Brotli is een alternatief voor GZIP, een compressie-algoritme dat de grootte van webverzoeken vermindert voordat ze naar gebruikers worden teruggestuurd. Vergeleken met GZIP biedt Brotli een hogere compressie, dus kortere laadtijden voor je gebruikers. Het nadeel is dat helaas niet alle browsers Brotli ondersteunen. Toch raden we je aan om de Brotli feature van Cloudflare te gebruiken, aangezien verzoeken vanuit browsers die Brotli niet ondersteunen automatisch alsnog teruggaan naar GZIP compressie.

Verbeterde HTTP/2 prioritering (alleen voor Pro)

De introductie van HTTP/2 heeft de prestaties van website significant verbeterd door parallelisatie en multiplexing. De enhanced HTTP/2 prioriteringfeature van Cloudflare gaat daarin nog een stapje verder door de HTML van je website intelligent te parsen om te bepalen in welke volgorde assets geladen moeten worden zodat de beste prestaties geleverd worden. Volgens Cloudflare kan deze HTTP/2 prioritering de laadtijden van pagina’s tot wel 50% verkorten.

Mirage (alleen voor Pro)

Mirage is een feature voor het optimaliseren van afbeeldingen dat specifiek gericht is op mobiele apparaten en verbindingen met beperkte bandbreedte. Wanneer Mirage is ingeschakeld, worden afbeeldingen automatisch vervangen door placeholders met een lage resolutie wanneer een pagina voor de eerste keer wordt geladen. Als de pagina eenmaal is geladen, worden de afbeeldingen met volledige resolutie “ge-lazyload”, oftewel alleen pas wanneer het echt nodig is.

Mirage maakt het ook mogelijk meerdere afbeeldingsverzoeken te bundelen in één verzoek, waardoor het aantal trips om een pagina te laden afneemt. Als je website veel afbeeldingen bevat en zich richt op een doelgroep die veel mobiel browst, kan Cloudflare Mirage een aanzienlijke impact hebben op je prestaties.

Rocket Loader

Rocket Loader is een feature die de laadtijden van JavaScript vermindert door ze asynchroon te laden. Dit zorgt er in feite voor dat de hoeveelheid render-blocking content vermindert waardoor de pagina sneller laadt én sneller weergegeven wordt. We raden je aan om je website eerst met Rocket Loader te testen om te zien of het de laadtijden inderdaad verbetert. Als je WordPress website afhankelijk is van het laden van JavaScript assets in een bepaalde volgorde, kun je Rocket Loader omzeilen door een data-cfasync="false" attribute toe te voegen aan de script-tag.

Caching

Standaard cachet Cloudflare statische assets zoals CSS, JS en afbeeldingen. Let erop dat Cloudflare standaard niet de gegenereerde HTML van je website cachet.

Caching Level

We raden je aan om het cachingsniveau op “Standard” te laten staan. Daardoor worden bijgewerkte versies van assets toegankelijk via een unieke query-string.

Browser Cache Expiration

Voor websites die gehost worden bij Kinsta raden we aan om de vervaltijd van de browsercache in te stellen op “Respect Existing Headers”, oftewel het volgen van de al bestaande tijden die in headers aangegeven worden. Daardoor zullen statische assets een jaar lang in de browsercache bewaard worden. Als je dat graag wilt veranderen naar een kortere tijd, kun je deze instelling natuurlijk altijd veranderen.

Firewall

Bij Kinsta gebruiken we de enterprise-level firewall van Google Cloud Platform om je WordPress websites te beschermen tegen kwaadwillend verkeer. Kinsta klanten hebben daarnaast toegang tot onze tool om IP adressen te blokkeren binnen het MyKinsta dashboard. Verder kunnen meer complexe firewallregels (bijvoorbeeld het blokkeren van een heel land) toegevoegd worden door ons supportteam.

Als je host geen aanpasbare firewall biedt, biedt het gratis pakket van Cloudflare een eenvoudige firewall waarbij je vijf eigen regels kunt toevoegen. Firewallregels kunnen ingesteld worden om specifieke IP adressen, user agents, verzoekmethoden, HTTP referrers en zelfs hele landen te blokkeren.

Als je bijvoorbeeld ziet dat je WooCommerce webshop veel nepbestellingen krijgt vanuit een land dat sowieso buiten je doelmarkt ligt, dan kun je prima de gratis firewall van Cloudflare gebruiken om al het verkeer uit dat hele land te blokkeren.

Het Pro pakket van Cloudflare biedt een meer robuuste digitale waakhond in de vorm van een Web Application Firewall (WAF). De WAF biedt gespecialiseerde verzamelingen met regels (zogenaamde managed rulesets) die je website nog verder kunnen beschermen. Zo zijn er bijvoorbeeld speciale rulesets voor WordPress en PHP websites.

Voor de meeste WordPress website is het beveiligingsniveau dat het gratis pakket van Cloudflare biedt genoeg. Maar als je een onmisbare zakelijke website hebt die meer bescherming nodig heeft, kan de WAF uit het Pro pakket van Cloudflare samen met de managed rulesets een betere oplossing zijn.

(Voor meer hierover, lees eens Sucuri vs Wordfence)

Network

Binnen de “Network” instellingen van Cloudflare, raden we je aan om HTTP/2, HTTP/3 (met QUIC) en 0-RTT Connection Resumption in te schakelen.

Zoals we al eerder zeiden biedt HTTP/2 diverse verbeteringen ten opzichte van HTTP/1.1 via parallellisering en multiplexing. Op dezelfde manier verbetert HTTP/3 de prestaties van HTTP/2 nog verder door een nieuw UDP-based protocol, QUIC, te gebruiken in plaats van het traditionele TCP.

Veilige HTTP/3 verbindingen hebben verder het voordeel van een geoptimaliseerde handshake-routine, waardoor er sneller verbinding gemaakt kan worden. Wanneer HTTP/3 ingeschakeld is binnen je Cloudflare dashboard, zullen klanten die dit ondersteunen HTTP/3 kunnen gebruiken om verbinding te maken met de servers van Cloudflare.

Als laatste biedt de 0-RTT Connection Resumption feature kortere laadtijden voor bezoekers die al eens eerder op je website zijn geweest.

Page Rules

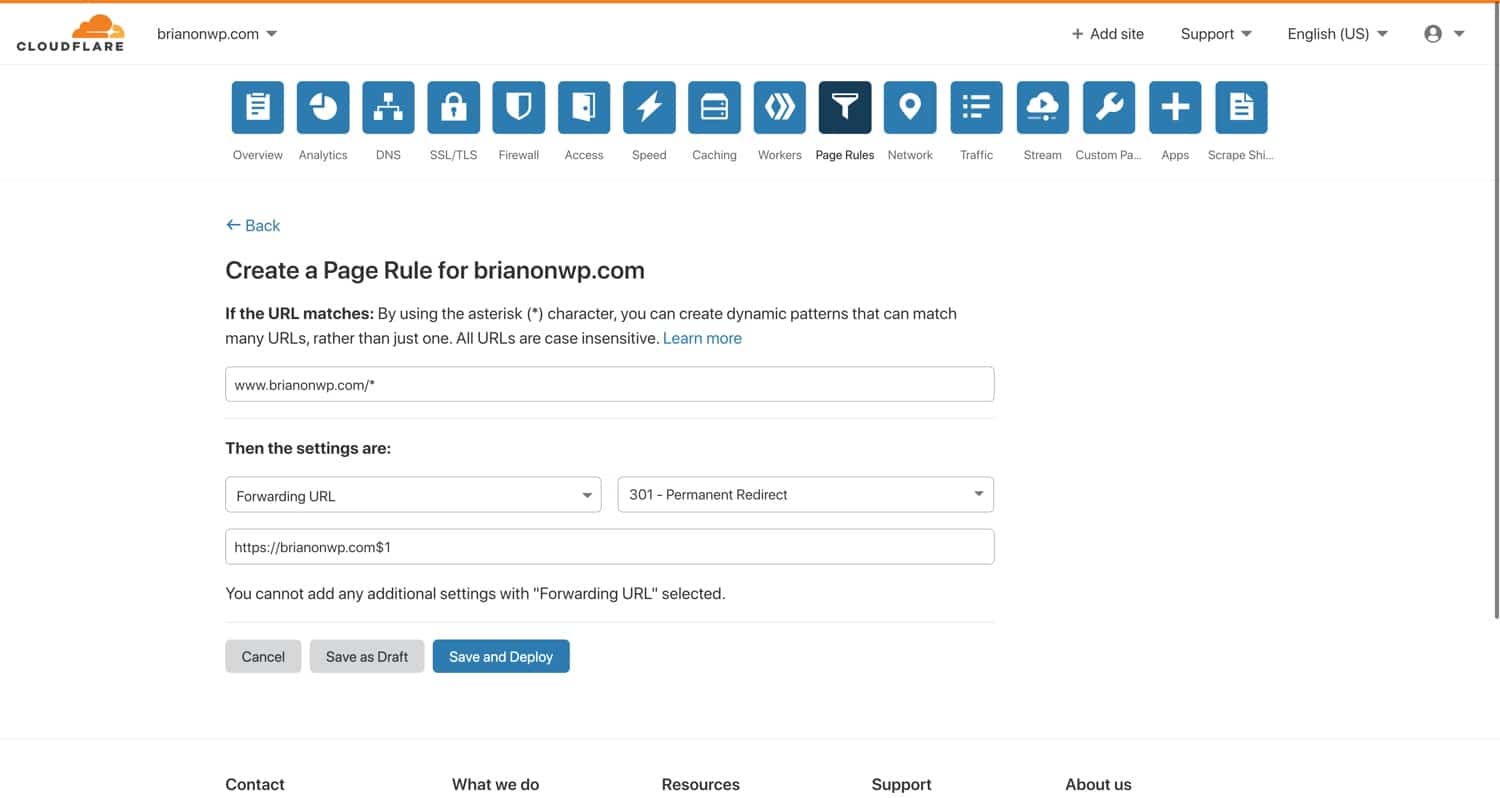

Met de paginaregel-feature van Cloudflare kan je voor specifieke URL’s de instellingen wijzigen. Paginaregels zijn bijzonder handig voor het uitschakelen van caching voor bepaalde assets, het wijzigen van het beveiligingsniveau voor een specifieke pagina, etc. Paginaregels hebben bij Cloudflare twee belangrijke componenten – een URL matching patroon en een actie die moet worden uitgevoerd op deze matchende URL’s. In het onderstaande screenshot ziet je een Cloudflare paginaregel die www URL’s omleidt naar de niet-www-versie.

Deze regelt matcht URL’s die beginnen met www.brianonwp.com. Merk op dat ik het asterisk-teken heb toegevoegd, waarmee je wildcard matchingpatronen kan maken. Beschouw de asterisk als “hier kan alles”. Onder het URL patroon kan je zien dat deze paginaregel is geconfigureerd om via een 301 redirect alle matchende verzoeken naar https://brianonwp.com/$1 om te leiden, waarbij “$1” verwijst naar het “eerste jokerteken” in het matchende patroon.

Met een dergelijke paginaregel worden verzoeken aan www.brianli.com/specifieke-pagina/ doorgestuurd naar brianli.com/specifieke-pagina/.

Met Cloudflare paginaregels kan je specfieke instellingen toepassen op elke matchende URL. Bekijk hieronder de lijst met instellingen die kunnen worden toegepast op paginaregels. Bepaalde instellingen kunnen zelfs worden gecombineerd tot een enkele paginaregel!

- Always Oline – schakel de Cloudflare feature “Always Online” in of uit. Deze levert statische HTML kopieën van pagina’s als de origin server offline blijkt te zijn.

- Always Use HTTPS – forceer HTTPS op matchende URL’s.

- Auto Minify – schakel minificatie van HTML, CSS en JS in of uit.

- Automatic HTTPS Rewrites – schakel het herschrijven van HTTP URL’s in HTML naar HTTPS versies in.

- Browser Cache TTL – specificeer de TTL van de browsercache op matchende URL’s. Je kan bijvoorbeeld voor verschillende soorten bestanden verschillende browsercache TTL’s inschakelen.

- Browser Integrity Check – schakel Cloudflare’s “Browser Integrity Check” functie in of uit. Deze inspecteert HTTP headers om bots en kwaadaardig verkeer te verwijderen.

- Cache Deception Armor – schakel Cloudflare’s “Cache Deception Armor” functie in of uit, die beschermt tegen webcache deceptionaanvallen door ervoor te zorgen dat de bestandsextensie van een asset overeenkomt met zijn “Content-Type”.

- Cache Level – configureer het cacheniveau voor matchende URL’s.

- Disable Apps – schakel Cloudflare app-integraties uit voor matchende URL’s.

- Disable Performance – schakel prestatiegerelateerde features uit voor matchende URL’s.

- Disable Railgun – schakel Railgun uit voor matchende URL’s.

- Disable Security – schakel beveiligingsfuncties uit voor matchende URL’s.

- Edge Cache TTL – specificeer de TTL van de edge-cache (de hoeveelheid tijd dat een asset in het cachegeheugen van Cloudflare’s edge-netwerk wordt bewaard).

- Email Obfuscation – schakel het e-mail obfuscation-script van Cloudflare in of uit, waarmee je bots belemmert je site te scrapen door e-mailadressen te scrambelen.

- Forwarding URL – maak een 301 of 302 omleiding naar een andere URL.

- IP Geolocation HEader – schakel Cloudflare’s IP geolocation HTTP header in of uit.

- Opportunistic Encryption – geeft clients toegang tot HTTP URL’s via een beveiligd TLS kanaal.

- Origin Cache Control – specificeer hoe je wil dat Cloudflare reageert op de “Cache-Control” directive van de origin server.

- Rocket Loader – schakel Rocket Loader in of uit op voor matchende URL’s.

- Security Level – specificeer het beveiligingsniveau voor matchende URL’s.

- Server Side Excludes – schakel Cloudflare’s “Server Side Excludes” feature in waarmee je gevoelige informatie kan verbergen voor verdacht verkeeer door de HTML te wrappen in

<!--sse-->tags. - SSL – specificeer het SSL niveau (disabled, flexible, full of full strict) voor matchende URL’s.

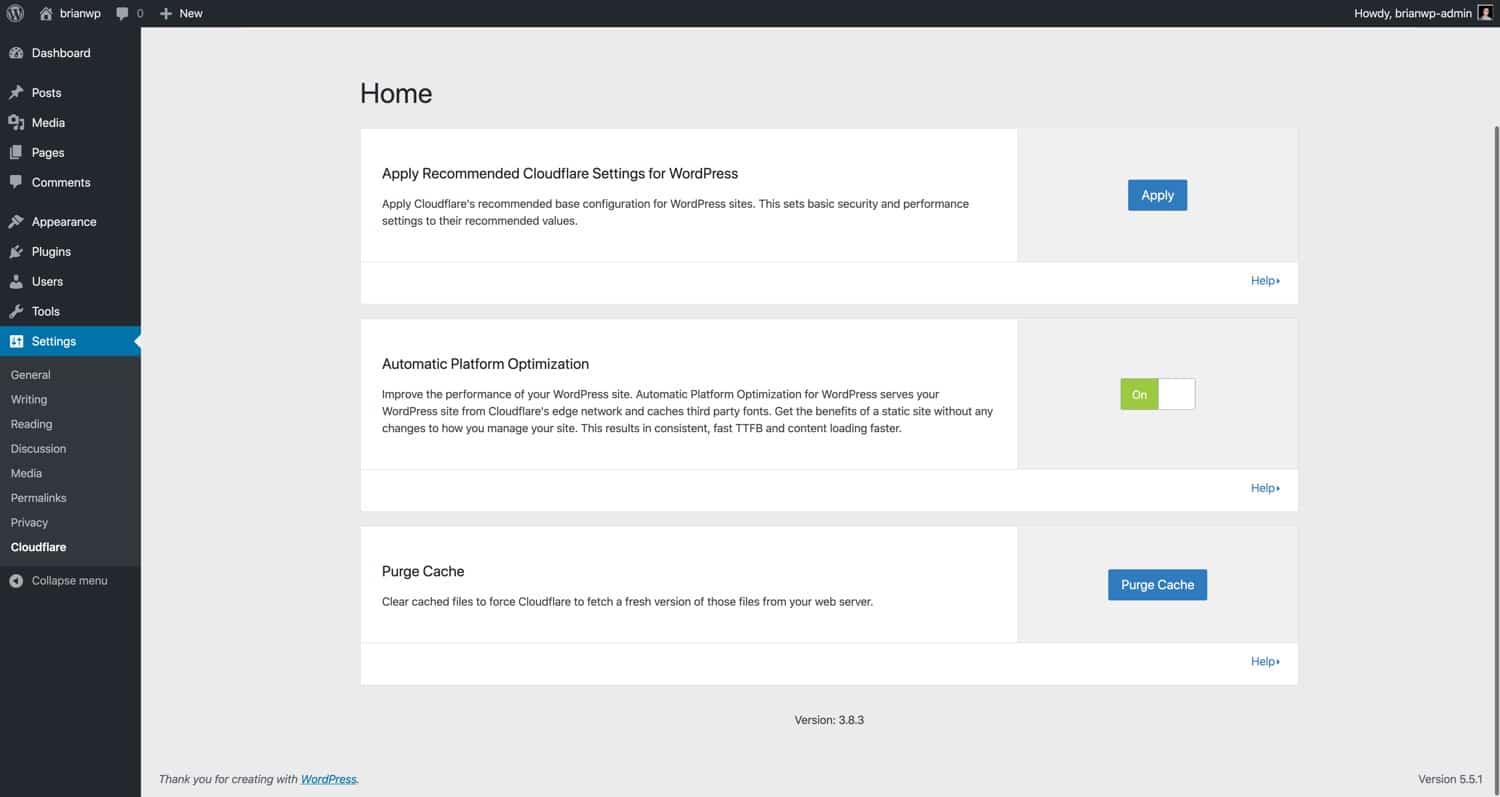

Cloudflare WordPress Plugin

Het Cloudflare team onderhoudt een officiële WordPress plugin. Hoewel deze plugin geen absolute vereiste is, biedt deze wel een aantal handige functies, waaronder voor WordPress geoptimaliseerde Cloudflare instellingen, WordPress specifieke beveiligings-rulesets, automatisch purgen van cache, HTTP/2 serverpush en meer.

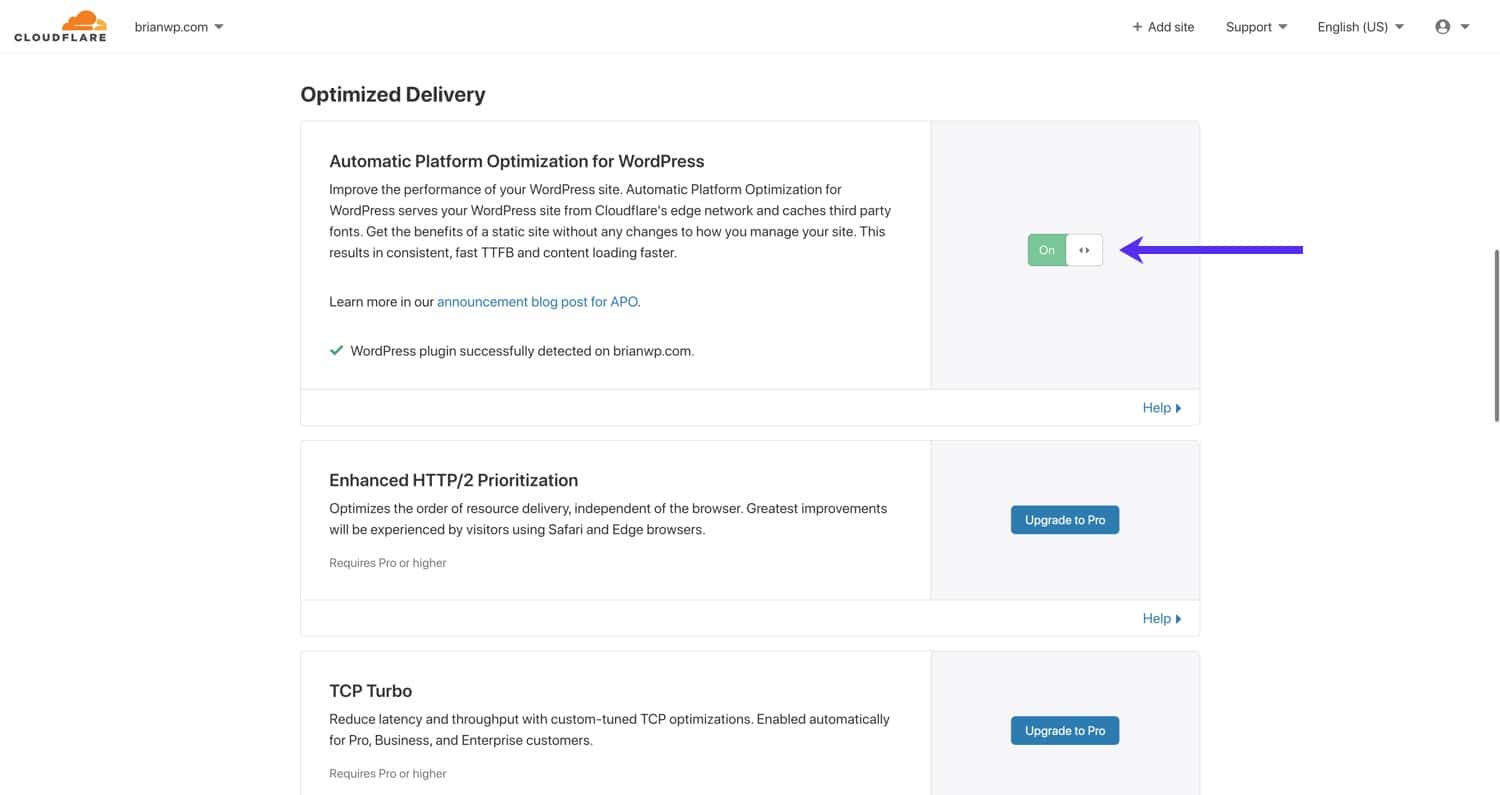

Cloudflare Automatic Platform Optimization voor WordPress

Cloudflare’s Automatic Platform Optimization (APO) voor WordPress is een speciale dienst voor het optimaliseren van prestaties voor WordPress sites. Cloudflare APO werkt door de HTML pagina’s van je WordPress site rechtstreeks op het Cloudflare edge-netwerk te cachen. Dit is een enorme stap verder dan hoe CDN’s je statische assets (CSS, JS, afbeeldingen, etc.) normaal gesproken cachen. In onze benchmarktests ontdekten we dat het inschakelen van Cloudflare APO resulteerde in een prestatieverbetering van 70-300% afhankelijk van de testlocatie.

Cloudflare APO voor WordPress werkt door HTML kopieën van je pagina’s op te slaan in Workers KV, een wereldwijd gedistribueerde opslagservice voor zogenaamde key-values. Als APO is ingeschakeld, worden verzoeken aan je site beantwoord door Workers KV of Cloudflare’s edge-cache in plaats van je origin server. Dit is een enorme stap voorwaarts in de wereld van WordPress prestaties, omdat met APO WordPress sites niet langer worden gehinderd door de locatie van de origin server.

Voorheen, met traditionele CDN setups, moestn HTML pagina’s nog worden geleverd door de origin server. Als de origin server van je site zich bijvoorbeeld in de VS, dan moet een bezoeker van Londen wachten tot het HTML document vanuit de VS wordt afgeleverd. Met APO wordt de HTML, samen met andere statische items, geleverd vanuit een Cloudflare datacenter dat dichter bij Londen ligt.

Cloudflare APO werkt het best met traditionele blogs, nieuwssites, landingspagina’s en andere sites die niet afhankelijk zijn van dynamische functionaliteiten (zoals WooCommerce winkels, discussieforums, enz.). APO omzeilt voor ingelogde gebruikers automatisch de HTML cache van Cloudflare en op pagina’s die bepaalde cookies bevatten (bijv WooCommerce). APO is beschikbaar als gratis dienst voor de Cloudflare pakketten Pro, Business en Enterprise. Voor gratis Cloudflare gebruikers, is APO een add-on voor $5/maand.

Als je meer wil weten over Cloudflare APO, bekijk dan hier onze uitgebreide gids en ons webinar met Cloudflare Director of Product Garrett Galow.

Cloudflare Argo en Railgun

Cloudflare biedt ook nog andere producten aan die de prestaties van je WordPress kunnen verbeteren. Deze features kosten extra geld, maar zijn zeker het overwegen waard als je echt je website helemaal wilt optimaliseren.

Argo

Argo is een Cloudflare add-on service die “smart routing” mogelijk maakt voor je website. Als Argo ingeschakeld is, zal je verkeer omgeleid worden, weg bij drukke gebieden binnen het netwerk van Cloudflare. Bij onze tests verminderde Argo de laadtijden van pagina’s met 20-30%. Als je dus een Cloudflare gebruiker bent die nog een stap verder wil gaan, kan het significante resultaten opleveren om Argo eens uit te proberen.

Railgun

Cloudflare’s Railgun is een WAN product dat een veilige ’tunnel’ tussen jouw server en de servers van Cloudflare maakt. Railgun is ontwikkeld om sneller ongecachete content af te leveren door alleen het verschil tussen verschillende verzoeken te bezorgen. Een voorbeeld om dat goed te begrijpen: als pagina A en pagina B allebei identieke headers en footers hebben, maar verschillende content in de body, kan Railgun dat detecteren en levert vervolgens alleen die verschillen in de content af, via een zwaar gecomprimeerde binaire datastroom.

Railgun is alleen beschikbaar binnen de Business en Enterprise pakketten van Railgun, en vereist dat je webhost extra software installeert op de server van je website. Voor de meeste gebruikers is Railgun niet nodig om snelle laadtijd te hebben met Cloudflare. Maar als je een WooCommerce winkel hebt met veel verkeer, of een forum dat niet gecachet kan worden, kan Railgun waarschijnlijk je snelheid aanzienlijk verbeteren.

Cloudflare WordPress plugin

Het Cloudflare team onderhoudt een officiële WordPress plugin. Alhoewel deze plugin geen absolute vereiste is, biedt het een aantal mooie features. Denk bijvoorbeeld aan Cloudflare instellingen die zijn geoptimaliseerd voor WordPress, WordPress specifieke beveiligings-rulesets, automatisch legen van caches, HTTP/2 server push en nog meer.

Voor geavanceerde gebruikers raden we niet aan om de plugin te installeren, maar de instellingen via het Cloudflare dashboard in te stellen om conflicten tussen aangepaste paginaregels te voorkomen.

Zo configureer je de Cloudflare instellingen bij WordPress Multisite

Als je Cloudflare gebruikt voor een WordPress multisite, zijn er een paar specifieke dingen waar je over na moet denken bij de instellingen.

SSL Setup

Om een goede Cloudflare SSL setup voor een WordPress multisite te kunnen laten zien, hebben we een subdomein-multisite als test gemaakt. Je zou namelijk geen SSL problemen moeten tegenkomen als je een submap-multisite gebruikt.

Dit is de structuur van onze multisite-testsite met een subdomein:

- Hoofdwebsite– brianwp.com en www.brianwp.com

- Subsite 1 – site1.brianwp.com

- Subsite 2 – site2.brianwp.com

In MyKinsta hebben we de domeinens toegevoegd voor de multisite.

We hebben de domeinen ook geconfigureerd met de juiste A records binnen Cloudflare. De Cloudflare proxy is ingeschakeld, zoals te zien aan het oranje wolk-icoon.

Om Cloudflare te kunnen gebruiken in Full (Strict) SSL modus, moeten alle gerelateerde domeinen aanwezig zijn op het SSL certificaat van de origin-server. Er zijn twee manieren om dat te doen.

Let’s Encrypt SSL

Als je host het gratis Let’s Encrypt SSL ondersteunt, kun je eenvoudig een SSL certificaat laten maken die al je multisite domeinen bevat.

Bij Kinsta kun je eenvoudig een SSL certificaat genereren voor al je domeinen via onze Let’s Encrypt tool binnen het MyKinsta dashboard.

Cloudflare Origin SSL Certificaat

Daarnaast kun je een Cloudflare origin SSL certificaat aanmaken dat ook al je multisite-domeinen dekt. Om een origin certificaat te maken, ga je naar SSL/TLS> Origin Server en klik je op “Create Certificate”.

Het origin-certificaat-menu is opgedeeld in drie delen. In het eerste stuk kies je “Let Cloudflare generate a private key and a CSR”, tenzij je een specifieke reden hebt om je eigen gegevens te gebruiken.

In het tweede deel typ je de domeinen en subdomeinen die gedekt moeten worden door het SSL certificaat. Je kunt alleen certificaten genereren voor domeinen die zich in je Cloudflare account bevinden.

Als laatste kies je in het derde deel een geldigheidsperiode.

Nadat je een goed SSL certificaat instelt dat al je multisite domeinen bevat, zul je Cloudflare in de aanbevolen Full (Strict) SSL modus kunnen gebruiken. Als je in de toekomst nog extra domeinen of subdomeinen aan je multisite toevoegt, let er dan op dat je elke keer een nieuw SSL- certificaat aanmaakt dat ook de nieuwe domeinen dekt.

Page rules voor WordPress multisites

De andere Cloudflare features voor beveiliging en prestaties worden globaal toegepast op alle subdomeinen onder je root-domein. In andere woorden, als CSS minification is ingeschakeld voor onze hoofdsite brianwp.com, zal het ook ingeschakeld worden voor site1.brianwp.com en site2.wpbrianli.com.

Deze standaardtoepassing kan problemen geven in bepaalde situaties. Zo zou je bijvoorbeeld liever niet HTML, CSS en JS optimalisatie globaal uitschakelen alleen maar omdat het incompatibel is met één enkele subsite. Om dit probleem te omzeilen kun je aangepaste paginaregels gebruiken om bepaalde features uit te schakelen voor specifieke subdomeinen.

In het voorbeeld hieronder hebben we een regel opgesteld die zich richt op *site2.brianwp.com/*. Het * symbool wordt gebruikt als wildcard. Je kunt * dus lezen als “hier staat iets”.

Voor deze paginaregel hebben we auto minification van HTML, CSS en JS uitgeschakeld, Rocket Loader uitgeschakeld, de Cloudflare cache omzeild en de automatische HTTPS rewrites uitgezet.

Als je het gratis pakket van Cloudflare gebruikt, bedenk je dan dat je slechts drie paginaregels kunt gebruiken. Als je dus specifieke aanpassingen moet doen op meerdere subsites, zul je moeten upgraden naar het Pro pakket, of extra paginaregels moeten kopen.

Samenvatting

Weten hoe je de juiste instellingen voor Cloudflare voor je WordPress website kunt instellen en hoe je alles goed integreert met je hosting stack kan de snelheid en beveiliging van je website aanzienlijk verbeteren.

Of je nou een eenmansbedrijf bent of een full-service bureau met honderden klanten, Cloudflare is een service met aanzienlijke beveiligings- en prestatieverbeteringen. Dat biedt een hoop toegevoegde waarde. Wanneer je dat op de juiste manier combineert met WordPress en een supersnelle host, kan het feest beginnen!