Stell dir vor, du möchtest eine Textnachricht verschicken und sicher sein, dass niemand außer dem vorgesehenen Empfänger sie lesen kann. Wie würdest du das machen? Mit einem Wort: Verschlüsselung.

Bei der Verschlüsselung wird normaler Text in eine kodierte Sprache umgewandelt, die nur jemand entschlüsseln kann, der den richtigen Schlüssel hat. Sie wird eingesetzt, um die Kommunikation zu sichern, sensible Informationen zu schützen und Datenpannen zu verhindern. Verschlüsselung wird im täglichen Leben auf eine Weise eingesetzt, die du vielleicht gar nicht bemerkst, z. B. zum Schutz deiner Kreditkartendaten bei Online-Einkäufen.

Dieser Artikel befasst sich mit Theorien, Arten und praktischen Anwendungen der Verschlüsselung, die dazu beitragen, unsere digitale Welt sicher zu machen.

Was ist Verschlüsselung?

Verschlüsselung ist der Prozess der Kodierung von lesbarem Text in einen sicheren Code. Sie ist eine grundlegende Technologie, um Informationen vor fremdem Zugriff zu schützen.

In der Vergangenheit wurde sie in der Spionage und im Krieg für sensible Kommunikation eingesetzt, aber heute wird sie vor allem für Online-Daten verwendet.

Persönliche Informationen, Finanzdaten und vertrauliche Dokumente, die online ausgetauscht werden, müssen verschlüsselt werden, um sie vor Cyberkriminalität zu schützen.

Bei der Verschlüsselung wird eine Formel verwendet, die als „Chiffre“ oder Verschlüsselungsalgorithmus bezeichnet wird. Sie stellt sicher, dass jeder, der versucht, die über einen digitalen Raum übertragenen Informationen abzufangen, ihren wahren Inhalt nicht lesen kann.

Die Verschlüsselung schaltet die Informationen nur für den vorgesehenen Empfänger frei, indem sie einen speziellen Schlüssel verwendet, den nur dessen Gerät besitzt. Jeder, der diesen Schlüssel nicht hat, kann die Nachricht nicht richtig entschlüsseln.

Was ist Verschlüsselung in der Cybersecurity?

Verschlüsselung ist ein Grundpfeiler vieler Cybersicherheitsprotokolle und -verfahren. Wenn zum Beispiel Cyberangreifer in dein Netzwerk eindringen, könnten leicht zugängliche persönliche und vertrauliche Informationen gestohlen und entweder als Lösegeld gefordert oder an den Meistbietenden verkauft werden.

Wenn dein Gerät jedoch nur verschlüsselte Informationen speichert, werden die Daten, auf die die Hacker zugreifen, unbrauchbar, da sie sie ohne den richtigen Geheimschlüssel nicht lesen können.

Viele Vorschriften verlangen inzwischen Verschlüsselung als Teil ihrer Cybersicherheitsstandards. Das gilt vor allem für Organisationen, die private personenbezogene Daten speichern, wie Finanz- und Gesundheitseinrichtungen.

Was ist der Zweck der Datenverschlüsselung?

Der Hauptzweck der Verschlüsselung besteht darin, zu verhindern, dass sensible Informationen von Unbefugten eingesehen werden können. Die Verschlüsselung der Kommunikation hilft dir, die Vertraulichkeit der Daten während der Übertragung und Speicherung zu wahren.

Dies ist besonders wichtig für Personen und Organisationen, deren private Daten besonders sensibel oder vertraulich sind, wie z. B. Banken, Gesundheitsdienstleister, militärische Organisationen, Strom- und Energieversorger und Versicherungen.

Die Datenverschlüsselung ermöglicht es diesen Organisationen, persönliche Informationen auf eine sichere Art und Weise aufzubewahren, die deine Identität nicht gefährdet. Aber auch Privatpersonen möchten ihre Daten schützen.

Die Verschlüsselung verhindert, dass deine Daten manipuliert werden. In einem digitalen Zeitalter, in dem es an Vertrauen mangelt, kann Verschlüsselung dir das Gefühl geben, dass die Informationen, die du sendest und empfängst, authentisch sind. Die Verbesserung der Datenintegrität und -authentizität ist ein weiterer wichtiger Vorteil der Verschlüsselung.

Arten der Datenverschlüsselung

Es gibt viele verschiedene Arten der Verschlüsselung, jede mit einem unterschiedlichen Maß an Sicherheit und Benutzerfreundlichkeit. Im Folgenden werden die gängigsten Verschlüsselungsarten und ihre jeweiligen Vor- und Nachteile erläutert.

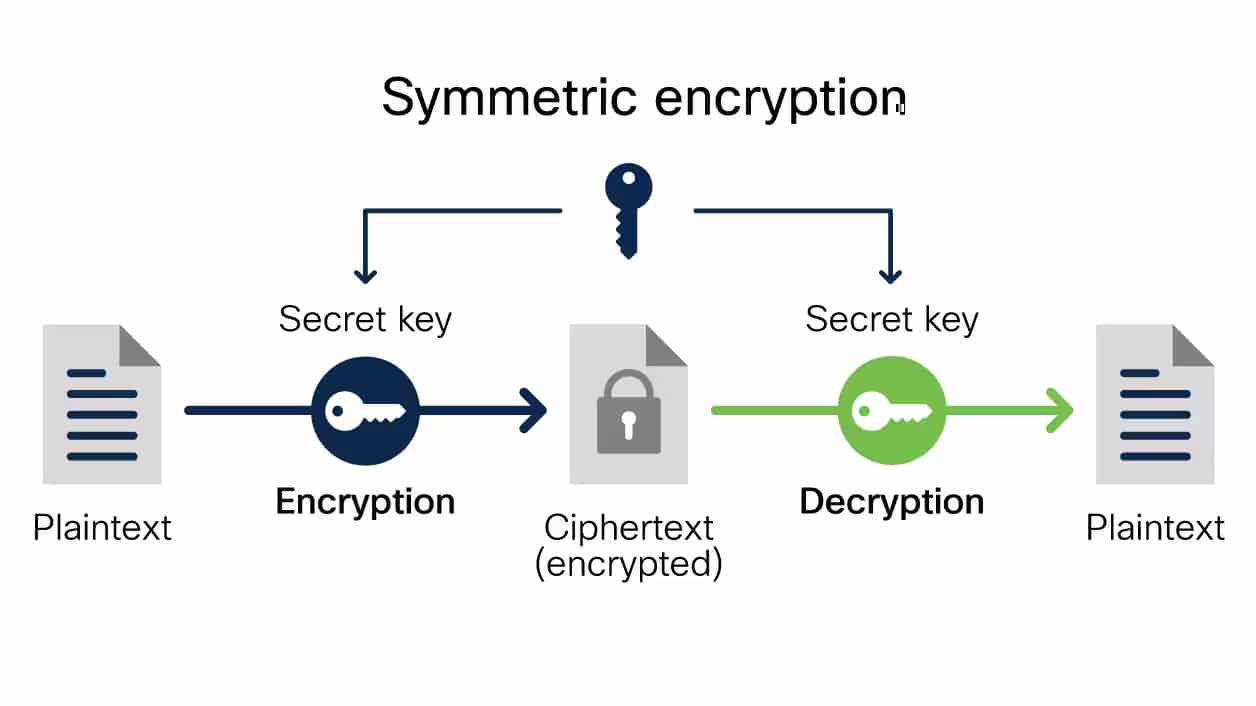

Symmetrische Verschlüsselung

Bei der symmetrischen Verschlüsselung wird ein einziger Schlüssel zum Ver- und Entschlüsseln von Informationen verwendet. Das bedeutet, dass sowohl die Person, die die Informationen sendet, als auch die Person, die die Informationen erhält, den Schlüssel kennen müssen.

Symmetrische Verschlüsselung kann mit einem Blockalgorithmus oder einem Stream-Algorithmus erstellt werden. Bei einem Blockalgorithmus verwendet das System einen einzigartigen geheimen Sicherheitsschlüssel, um eine bestimmte Anzahl von Bits in Blöcken zu verschlüsseln. Ein Stream-Algorithmus hingegen speichert die verschlüsselten Daten nicht im Speicher, sondern verschlüsselt sie, während sie einfließen.

Die Vorteile der symmetrischen Verschlüsselung liegen darin, dass sie eine sehr schnelle Form der Verschlüsselung ist und sich gut für Massenverschlüsselungen eignet. Allerdings sind symmetrische Schlüssel in großem Maßstab schwer zu verwalten und können die Sicherheit der übertragenen Nachrichten beeinträchtigen, wenn die Schlüsselinformationen nach außen dringen.

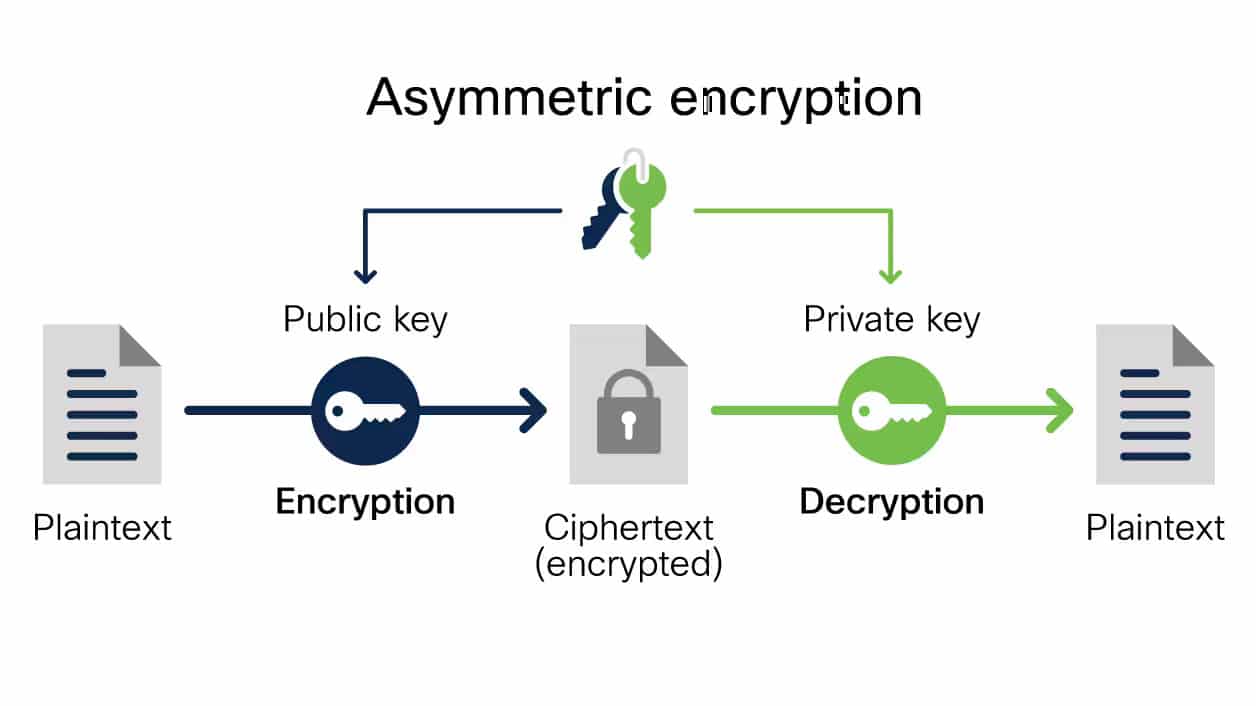

Asymmetrische Verschlüsselung

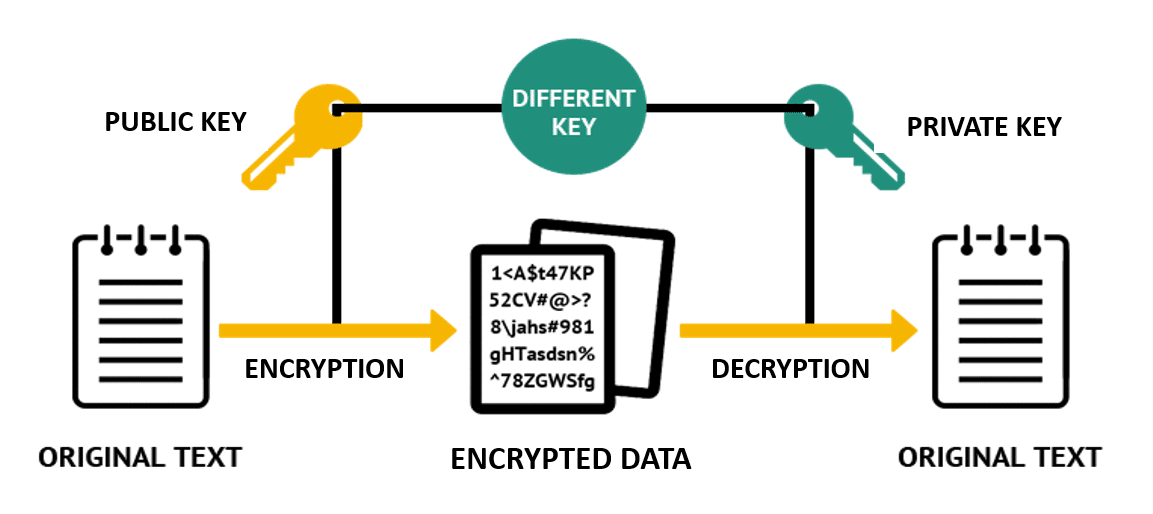

Im Gegensatz zur symmetrischen Verschlüsselung wird bei der asymmetrischen Verschlüsselung ein Schlüssel für die Verschlüsselung von Informationen und ein separater Schlüssel für die Entschlüsselung verwendet.

Die asymmetrische Verschlüsselung wird auch als Public-Key-Verschlüsselung bezeichnet, da der Schlüssel zur Verschlüsselung von Informationen öffentlich zugänglich ist und von vielen Personen verwendet werden kann. Die Person, die die Nachricht erhält, hat einen privaten Schlüssel, mit dem sie die Nachricht entschlüsseln kann.

Die asymmetrische Verschlüsselung wird in vielen grundlegenden Internetprotokollen verwendet. Eine Anwendung findet sich in Transport Layer Security (TLS) und Secure Sockets Layer (SSL).

Eine weitere häufige Anwendung der asymmetrischen Verschlüsselung findet sich in Software, die eine Verbindung über ein unsicheres Netzwerk aufbauen muss. Durch die Verschlüsselung der Informationen, die über diese Verbindung übertragen werden, können Browser und andere digitale Kommunikationsgeräte die Sicherheit gewährleisten.

Es ist wichtig zu wissen, dass die bei der Verschlüsselung verwendeten öffentlichen Schlüssel keine Metadaten verbergen, d.h. Informationen darüber, von welchem Computer die Nachricht kam oder wann sie gesendet wurde, sind verfügbar.

Außerdem ist es eine viel langsamere Form der Verschlüsselung. Interessanterweise besteht eine der häufigsten Anwendungen darin, den symmetrischen Verschlüsselungsschlüssel an den Empfänger einer Nachricht zu senden.

Hashing

Hashing ist ein Verfahren zur Anwendung eines Algorithmus, der Eingabedaten in eine Ausgabe mit fester Länge umwandelt. Dieselbe Eingabe ergibt immer dieselbe Hash-Zeichenfolge, sodass ein Vergleich der Hash-Ergebnisse nützlich ist, um die Integrität der Daten zu überprüfen.

Aus Sicherheitsgründen können sensible Informationen gehasht und in „Hash-Tabellen“ gespeichert werden, z. B. wenn ein Unternehmen Passwörter in gehashter Form statt im Klartext speichert.

Hashing wird häufig fälschlicherweise als eine Art der Verschlüsselung bezeichnet. Es ist zwar ein Werkzeug der Kryptografie, gilt aber nicht als Verschlüsselung, da gehashte Informationen auch ohne einen geheimen Schlüssel wiederhergestellt werden können.

Was ist ein Verschlüsselungsalgorithmus?

Unabhängig davon, ob du eine symmetrische oder asymmetrische Verschlüsselung verwendest, müssen die ausgetauschten geheimen Schlüssel einen Algorithmus zur Verschlüsselung von Informationen verwenden.

Diese Algorithmen werden mithilfe einer mathematischen Formel oder einer Reihe von Regeln erstellt. Mithilfe der spezifischen mathematischen Formel, die für diese Art der Verschlüsselung entwickelt wurde, wandelt der Algorithmus den Klartext in verschlüsselten Text um. Durch die Verwendung standardisierter Algorithmen wird sichergestellt, dass der Text immer auf vorhersehbare Weise entschlüsselt werden kann.

Es gibt verschiedene gängige Verschlüsselungsalgorithmen, die jeweils für unterschiedliche Zwecke, Branchen oder Sicherheitsanforderungen verwendet werden.

Was sind gängige Verschlüsselungsalgorithmen?

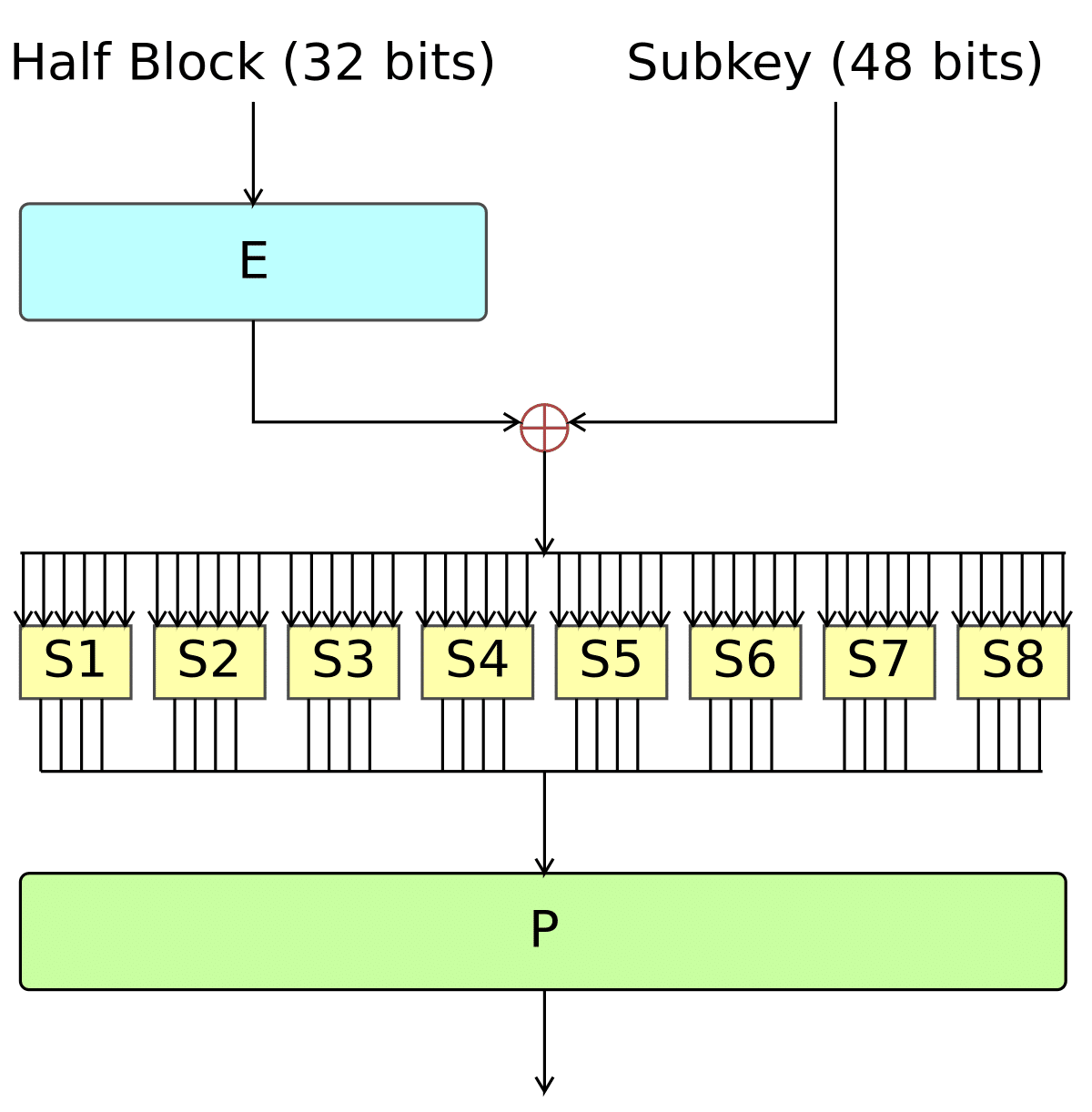

1. Datenverschlüsselungsstandard (DES)

Der Data Encryption Standard (DES) wurde in den 1970er Jahren von IBM entwickelt und zunächst von der US-Regierung zum Senden und Empfangen privater Daten verwendet.

Es handelt sich um einen symmetrischen Schlüsselalgorithmus zur Verschlüsselung elektronischer Daten. Er verwendet einen Blockalgorithmus mit 56 Bits, um Informationen zu verschlüsseln.

Da es sich um eine ältere Form der Verschlüsselung handelt, gilt sie heute für die meisten kryptografischen Funktionen nicht mehr als sicher. Mit der Weiterentwicklung der Computer reichten die 56 Bits nicht mehr aus, um Informationen sicher zu schützen, da die verbesserte Rechenleistung neuerer Geräte den DES-Algorithmus schnell knacken konnte.

Dennoch ebnete der DES-Algorithmus den Weg für stärkere und fortschrittlichere Verschlüsselungsalgorithmen, die ihm folgten.

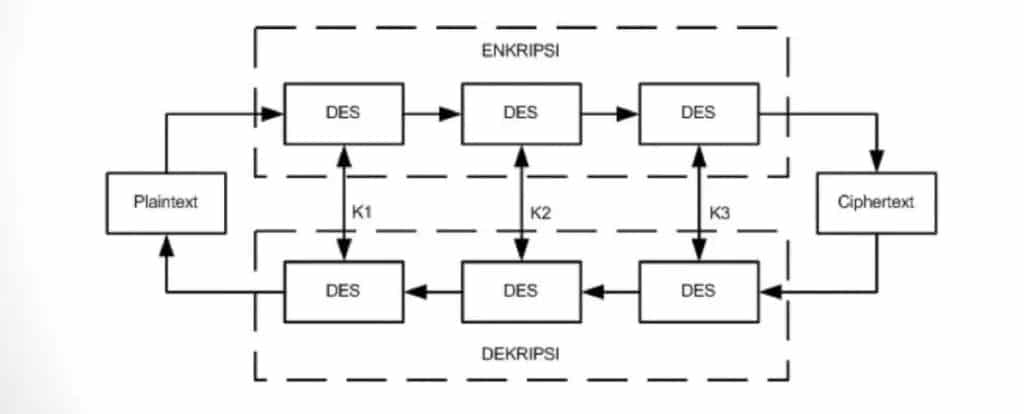

2. Triple Data Encryption Standard (3DES)

Einer der ersten Versuche, das ursprüngliche DES-Verschlüsselungsmodell zu verbessern, war der Triple Data Encryption Standard (3DES).

3DES ist ebenfalls ein symmetrischer Blockverschlüsselungsalgorithmus. Seine Blockchiffre verwendet 64-Bit-Blöcke, um Informationen zu verschlüsseln. Anstatt jedoch wie DES an dieser Stelle aufzuhören, durchläuft er drei Verschlüsselungsrunden, um ein höheres Maß an Sicherheit zu bieten, das die ursprüngliche Nachricht weiter verbirgt.

Dennoch hat das National Institute of Standards and Technology (NIST) erklärt, dass 3DES ab Ende 2023 veraltet ist. Das bedeutet, dass es zwar noch für alte Software verwendet werden kann, aber nicht mehr für die Entwicklung neuer, sicherer Anwendungen.

3. Advanced Encryption Standards (AES)

Wie DES ist auch Advanced Encryption Standards (AES) ein symmetrischer Verschlüsselungsalgorithmus, der eine Blockchiffre zum Ver- und Entschlüsseln von Informationen verwendet.

AES unterscheidet sich vor allem durch seine verfügbaren Schlüsselgrößen. Daten können mit AES mit drei verschiedenen Schlüsselgrößen verschlüsselt werden: 128-Bit, 192-Bit oder 256-Bit. Diese längeren Bitgrößen machen ihn viel stärker als DES, denn selbst die heutigen Computer würden unheimlich lange brauchen, um den Algorithmus zu knacken. Deshalb ist er weit verbreitet und gilt als eine der sichersten Verschlüsselungsmethoden, die es heute gibt.

AES wird in vielen gängigen Anwendungen eingesetzt, z. B. bei der Dateiverschlüsselung, der Sicherheit von Drahtlosnetzwerken, der Prozessorsicherheit und bei Cloud-Sicherheitsprotokollen wie SSL und TLS.

4. RSA-Verschlüsselung

Die Rivest-Shamir-Adleman (RSA)-Verschlüsselung, benannt nach den Nachnamen ihrer Schöpfer, ist eine Art der asymmetrischen Verschlüsselung, was bedeutet, dass du sowohl einen privaten als auch einen öffentlichen Schlüssel brauchst, um die übertragenen Informationen zu entschlüsseln.

RSA funktioniert, indem man zwei sehr große Primzahlen miteinander multipliziert und sich darauf verlässt, dass es unwahrscheinlich ist, dass Hacker erraten können, aus welchen beiden Zahlen genau die neue Zahl entstanden ist.

Sie verwendet auch extrem große Bits, um Informationen zu verschlüsseln, darunter 1.024-, 2.048- und manchmal 4.096-Bit-Verschlüsselung.

RSA kann auf verschiedene Anwendungsfälle angewandt werden, indem man den Aufbau der privaten und öffentlichen Schlüssel ändert. In der gängigsten Konfiguration wird der öffentliche Schlüssel zur Verschlüsselung verwendet und ein privater Schlüssel ist zur Entschlüsselung der Daten erforderlich. Diese Anordnung wird üblicherweise verwendet, um private Informationen zu versenden und sicherzustellen, dass sie nicht gelesen werden können, wenn sie abgefangen werden.

Die RSA-Verschlüsselung kann aber auch in umgekehrter Reihenfolge verwendet werden, d.h. der private Schlüssel verschlüsselt die Daten und der öffentliche Schlüssel entschlüsselt sie. Diese Methode wird verwendet, um die Authentizität des Absenders zu bestätigen und nicht, um Informationen zu verbergen.

5. Blowfish-Verschlüsselung

Die Blowfish-Verschlüsselung ist ein weiterer Blockchiffrieralgorithmus mit symmetrischem Schlüssel. Er wurde in den 1990er Jahren entwickelt, um DES zu ersetzen. Er kann variable Schlüsselgrößen von 32 bis 448 Bit verwenden.

Das Besondere an Blowfish ist, dass es sich um einen nicht patentierten Algorithmus handelt, d.h. er kann von jedem verwendet werden, ohne dass er für seine Nutzung bezahlen muss. Aus diesem Grund wird er häufig in Software- und Internet-Sicherheitsanwendungen eingesetzt.

Blowfish ist langsamer als andere Blockalgorithmen, was in manchen Anwendungsfällen von Vorteil ist.

6. Twofish-Verschlüsselung, Threefish-Verschlüsselung und mehr

Die Nachfrage nach mehr Sicherheit hat viele neue Verschlüsselungsalgorithmen hervorgebracht, darunter Twofish, Threefish und Macguffin, um nur einige zu nennen. Jeder Algorithmus verwendet seine eigene mathematische Formel und jeder hat seine eigenen Vor- und Nachteile.

Das Wichtigste ist, dass die Tools, die du zum Verschlüsseln von Daten verwendest, den heutigen höchsten Standards des NIST und anderer Sicherheitsbehörden entsprechen.

Wie wird Verschlüsselung eingesetzt?

Verschlüsselung wird jeden Tag eingesetzt, um eine Vielzahl von Datentransaktionen online zu schützen. An manchen Stellen ist dir vielleicht gar nicht bewusst, wo sie eingesetzt wird.

Sehen wir uns die alltäglichen Anwendungsfälle von Verschlüsselung an.

Dateiverschlüsselung

Wenn du vertrauliche Informationen über Dateien wie Word-Dokumente, PDFs oder Bilder versendest und empfängst, kann die Dateiverschlüsselung dazu dienen, die in diesen Dokumenten enthaltenen Informationen zu schützen.

Mit einem der Algorithmen, die wir im vorigen Abschnitt besprochen haben, oder einer anderen Verschlüsselungsmethode können Dateien so verschlüsselt werden, dass sie ohne einen Entschlüsselungsschlüssel nicht mehr lesbar sind.

Dieses Verfahren bietet Schutz vor unbefugtem Zugriff, Diebstahl und Datenmissbrauch. Es gibt Tools wie Filezilla, mit denen du die Dokumente, die du speicherst und versendest, verschlüsseln kannst. Wenn du dies zu einem Teil deines regelmäßigen Dokumentenaustauschs machst, sind deine Informationen viel sicherer.

Festplattenverschlüsselung

Auch wenn es heutzutage nicht mehr so häufig vorkommt, werden Informationen manchmal auf physischen Geräten wie Festplatten oder USB-Laufwerken gespeichert und weitergegeben. Wenn du sicherstellst, dass bei der Verteilung dieser Geräte angemessene Cybersicherheitsverfahren eingesetzt werden, können die darauf gespeicherten Informationen nicht in die Hände von Hackern gelangen.

Bei der Festplattenverschlüsselung werden Verschlüsselungsalgorithmen verwendet, um die Daten auf physischen Speichermedien zu verschlüsseln, und nur diejenigen, die den richtigen geheimen Schlüssel haben, können sie entschlüsseln. Während die Dateiverschlüsselung auf einzelne Dateien angewendet wird, kann die Festplattenverschlüsselung auf die gesamte Festplattenstruktur angewendet werden, um den Zugriff auf alle Dateien zu verhindern.

Indem du deine Festplatten verschlüsselst, kannst du sensible Daten vor Cyberangriffen oder davor schützen, dass die Informationen in die falschen Hände geraten.

E-Mail-Verschlüsselung

Eine sehr verbreitete und wichtige Anwendung der Verschlüsselung ist die Verschlüsselung von E-Mails.

Die E-Mail-Verschlüsselung schützt den Inhalt deiner E-Mails davor, von Unbefugten eingesehen zu werden. Selbst wenn deine E-Mails von einem Angreifer abgefangen werden, kann die Verschlüsselung verhindern, dass sie von einem Mittelsmann verstanden werden. E-Mail-Verschlüsselung kann Unternehmen auch dabei helfen, die Datenschutzbestimmungen einzuhalten und die Vertraulichkeit ihrer Kunden zu wahren.

Wenn du dich für einen sicheren E-Mail-Anbieter entscheidest, solltest du darauf achten, dass dieser starke Verschlüsselungsfunktionen anbietet.

Verschlüsselung in der Cloud

Die Cloud-Sicherheit ist heute eines der wichtigsten Instrumente der Cybersicherheit. Fast alles, was wir heute im Internet tun, wird auf Servern in der Cloud gespeichert. Aber wenn es um die Sicherheit geht, ist der einfache Zugriff darauf ebenso ein Nachteil wie ein Vorteil.

Deshalb ist die Verschlüsselung in der Cloud ein wesentlicher Bestandteil der Datensicherheit. Bei der Verschlüsselung in der Cloud werden die Daten verschlüsselt, bevor sie auf einem Cloud-Server gespeichert werden, um Hackern oder unbefugten Nutzern den Zugriff zu erschweren. Die Verschlüsselungsschlüssel werden in der Regel vom Cloud-Anbieter oder dem Nutzer verwaltet.

Ende-zu-Ende-Verschlüsselung

Wenn du heute Messaging-Apps nutzt, ist es wahrscheinlich, dass du eine Ende-zu-Ende-Verschlüsselung verwendest, ohne es zu merken. Die Ende-zu-Ende-Verschlüsselung stellt sicher, dass nur der Absender und der vorgesehene Empfänger auf den Inhalt einer Textnachricht zugreifen können.

Viele beliebte Messaging-Apps wie WhatsApp und Signal nutzen eine Ende-zu-Ende-Verschlüsselung, um die Kommunikation ihrer Nutzer/innen zu schützen.

Verschlüsselung ist in fast allen Bereichen des modernen digitalen Lebens alltäglich geworden und das aus gutem Grund. Im Folgenden gehen wir auf die wichtigsten Vorteile ein.

Vorteile der Datenverschlüsselung

Einhaltung von Datenschutzbestimmungen

Viele Organisationen und Einrichtungen sind verpflichtet, verschiedene Datenschutzbestimmungen einzuhalten. Viele dieser Vorschriften verlangen, dass sensible Daten mit Verschlüsselungsstandards gespeichert und übertragen werden.

Ein Beispiel dafür ist die PCI-Konformität, die von allen E-Commerce-Shops verlangt wird. Dieser Standard stellt sicher, dass Kreditkartendaten sicher und verschlüsselt gespeichert und übertragen werden.

Wenn du dir darüber im Klaren bist, ob deine Daten richtig verschlüsselt sind oder nicht, kann dich das vor Bußgeldern, Klagen oder der Verweigerung von Versicherungsansprüchen bewahren, wenn du die Vorschriften nicht einhältst. Erkundige dich beim IT-Sicherheitspersonal, um sicherzustellen, dass du die erforderlichen Standards einhältst.

Schutz der Fernarbeit

Fernarbeit hat zwar viele Vorteile, kann aber auch zusätzliche Risiken mit sich bringen, wenn es um die Übermittlung sensibler Daten geht. Bei der Telearbeit werden mehr Informationen per E-Mail und Instant Messaging übertragen, die alle abgefangen werden können.

Auch wenn viele Unternehmen VPNs, Firewalls und andere Cybersicherheitsverfahren einsetzen, um Angreifer abzuwehren, sollten die dahinter liegenden Daten dennoch verschlüsselt werden, falls diese Schutzmaßnahmen durchbrochen werden. Die Datenverschlüsselung bietet einen zusätzlichen Schutz für Nutzer/innen, die aus der Ferne arbeiten, indem sie sicherstellt, dass die Daten in verschlüsselter Form gesendet werden und nur von autorisiertem Personal abgerufen werden können.

Die Verschlüsselung verhindert, dass Angreifer den Netzwerkverkehr mit sensiblen Informationen abfangen oder isolierte Verbindungen über das Internet ausnutzen können.

Erhöhtes Verbrauchervertrauen

Der Einsatz von Verschlüsselung über die gesetzlichen Anforderungen hinaus ist für viele Unternehmen ebenfalls eine gute Idee. Wenn du deinen Kunden versprechen kannst, dass ihre Daten und Informationen durch Verschlüsselung sicher geschützt werden, werden sie eher dein Produkt nutzen als ein anderes, das keine ähnlichen Versprechen bietet. Es zeigt den Kunden, dass dein Unternehmen den Datenschutz ernst nimmt und sich für den Schutz seiner Kunden einsetzt.

Indem du, wann immer möglich, Verschlüsselung einsetzt, verringerst du außerdem die Wahrscheinlichkeit, von einem Daten- oder Compliance-Verstoß betroffen zu sein. Cyberangriffe oder Verstöße gegen die Datenschutzbestimmungen können dem Ruf deines Unternehmens schweren Schaden zufügen und deinen Gewinn schmälern.

Durch den Einsatz von Verschlüsselung kannst du kostspielige und schädliche Datenverletzungen vermeiden.

Können verschlüsselte Daten gehackt werden?

Verschlüsselung bietet einen starken Schutz vor unbefugtem Datenzugriff, aber sie ist nicht narrensicher. Wie wir bereits herausgefunden haben, sind einige Verschlüsselungsmethoden sicherer als andere. Ältere Algorithmen gelten als weniger sicher, weil sie nicht genügend Permutationen anwenden, um von modernen Computern nicht geknackt zu werden. Dieses Problem wird sich mit zunehmender Rechenleistung noch verschärfen, und die starke Verschlüsselung von heute könnte die schwache Verschlüsselung von morgen werden.

Außerdem besteht immer die Gefahr, dass Verschlüsselungsschlüssel gestohlen werden oder verloren gehen. Auch menschliches Versagen spielt eine Rolle, da Verschlüsselungsschlüssel versehentlich weitergegeben oder auf andere Weise kompromittiert werden können.

Du solltest dir auch darüber im Klaren sein, dass Verschlüsselung nicht kategorisch vor jeder Art von Cybersicherheitsrisiko schützt. Cyberkriminelle können versuchen, deine Domäne von anderen Seiten aus anzugreifen, z. B. durch DDoS-Angriffe, DNS-Vergiftung, Phishing und so weiter. Deshalb solltest du neben der Verschlüsselung weitere Sicherheitsmaßnahmen ergreifen, um sicherzustellen, dass deine Websites und Webanwendungen vollständig geschützt sind.

Obwohl diese Risiken bestehen, ist es wichtig, sich daran zu erinnern, dass Cybersicherheit am besten ist, wenn sie auf mehreren Sicherheitsstufen aufbaut. Verschlüsselte Daten sind immer noch besser als unverschlüsselte Daten, vor allem, wenn sie mit zusätzlichen Sicherheitsmaßnahmen kombiniert werden, die sicherstellen, dass die Geheimnisse der Verschlüsselung verborgen bleiben.

FAQs zur Datenverschlüsselung

Verschlüsselung ist ein weitreichendes Thema. Wenn du tiefer einsteigen möchtest, findest du hier einige häufig gestellte Fragen zur Verschlüsselung:

Verschlüsselung vs. Tokenisierung: Was ist der Unterschied?

Während Verschlüsselung ein Prozess ist, der verständliche Informationen unverständlich macht und dann wieder zurück, kann die Tokenisierung nicht rückgängig gemacht werden.

Bei der Tokenisierung werden wichtige Datenpunkte aus dem Datenspeicher eines Unternehmens entfernt und durch Platzhalterinformationen ersetzt. In der Zwischenzeit werden die korrekten Informationen, die entfernt wurden, an anderer Stelle gespeichert, so dass sie nicht zu den Informationen gehören, die ein Hacker bei einem Einbruch in das Unternehmen stehlen könnte.

In Transit vs. At Rest Verschlüsselung: Was ist der Unterschied?

Um den Unterschied zwischen diesen beiden Verschlüsselungsarten zu verstehen, muss man die beiden Zustände kennen, in denen sich Daten befinden können – im Ruhezustand oder bei der Übertragung.

Daten im Ruhezustand nennen wir Daten, die irgendwo gespeichert sind, auf einer Festplatte, einem USB-Stick oder einem anderen digitalen Speicherplatz. Diese Daten befinden sich an einem festen Ort und bewegen sich nicht. Daten im Transit sind Daten, die kommuniziert oder übertragen werden. Sie bewegen sich zwischen Computern, Netzwerken oder über das Internet. Bei der Verschlüsselung im Transit werden die Daten verschlüsselt, während sie von einem Ort zum anderen übertragen werden.

Verschlüsselung im Ruhezustand bedeutet, dass die Daten geschützt werden, während sie an ihrem physischen Standort gespeichert sind.

Um die privaten Daten deiner Kunden und deines Unternehmens zu schützen, ist es wichtig, dass deine Daten in beiden Zuständen verschlüsselt sind.

Was sind Verschlüsselungs-Hintertüren?

Der Schlüssel zum Verständnis von Verschlüsselungs-Hintertüren liegt darin, sich daran zu erinnern, dass viele Cybersicherheitsprotokolle mit dem Wissen entwickelt wurden, dass Menschen anfällig für Fehler sind und gelegentlich einen Ersatzplan brauchen.

Wie der Ersatzhausschlüssel, den du unter der Matte verstecken kannst, sind Verschlüsselungs-Backdoors eingebaute Umgehungsmöglichkeiten, die es autorisierten Personen ermöglichen, den Verschlüsselungsprozess im Notfall rückgängig zu machen. Wenn sie jedoch nicht richtig geschützt sind, können diese eingebauten Umgehungen von Angreifern ausgenutzt werden und als Hintertüren zu deinen verschlüsselten Daten dienen.

Zusammenfassung

Verschlüsselung ist ein wichtiges Instrument, um unsere sensiblen Daten zu schützen und sie vor Cyberkriminellen zu bewahren. Ob persönliche Daten wie Kreditkarteninformationen oder Geschäftsgeheimnisse, Verschlüsselung stellt sicher, dass nur autorisierte Personen darauf zugreifen können.

Als Website-Betreiber/in ist es wichtig, die verschiedenen Arten der Verschlüsselung zu kennen, zu wissen, welche Methoden du einsetzen musst, um die Vorschriften einzuhalten, und wie du sie richtig einsetzt, um maximale Sicherheit zu gewährleisten.

Mit dem technologischen Fortschritt wird die Verschlüsselung auch in Zukunft eine wichtige Rolle beim Schutz unserer Daten spielen. Wenn du wissen willst, wie du Verschlüsselung auf deiner Website einführen kannst, kontaktiere uns noch heute.