När det gäller WordPress-säkerhet finns det en hel del saker som du kan göra för att låsa din hemsida för att förhindra hackare och säkerhetsrisker från att påverka din e-handelshemsida eller blogg. Det sista du vill ska hända är att vakna en morgon för att finna din webbplats i spillror. Så idag kommer vi att dela med oss av många tips, strategier och tekniker du kan använda för att förbättra din WordPress-säkerhet och bli skyddad.

Om du är en Kinsta-kund behöver du inte oroa dig speciellt mycket över dessa, eftersom vi fixar intrången gratis! Men även med denna garanti bör du alltid följa bästa säkerhetspraxis.

Är WordPress säkert?

Den första frågan som du säkert under över är WordPress säkert? För det mesta, ja. Men WordPress får vanligen ett dåligt rykte för att vara benäget att ha säkerhetsproblem och i sig inte vara en säker plattform att använda för ett företag. För det mesta beror detta på det faktum att användarna fortsätter att följa branschbeprövad sämsta säkerhetspraxis.

Med hjälp av föråldrad WordPress-programvara, nollade plugins, dålig systemadministration, referenshantering och brist på nödvändiga nät- och säkerhetskunskaper bland de mindre tekniskt kunniga WordPress-användarna kan hackarna få ut mesta möjliga av sin IT-brottslighet. Inte ens branschledarna använder alltid de bästa metoderna. Reuters hackades eftersom de använde en föråldrad version av WordPress.

I grund och botten rör sig säkerhet inte om helt säkra system. En sådan sak kan mycket väl vara opraktiskt eller omöjligt att hitta och/eller underhålla. Vad säkerhet dock rör sig om är att minska riskerna, inte att eliminera dem. Det handlar om att införa alla lämpliga kontroller som är tillgängliga för dig, inom rimliga gränser, som låter dig förbättra din fullständiga situation genom att minska chansen att du själv blir ett mål, och att du därefter blir hackad. – WordPress Security Codex

Det innebär inte att säkerhetsrisker inte existerar. Enligt en studie av Sucri, ett säkerhetsföretag för flera plattformar, från Q3 2017 fortsätter WordPress att leda ligan över de infekterade hemsidor som de arbetat med (83%). Detta är en ökning från 74% år 2016

WordPress driver mer än 43.6% av alla hemsidor på internet, och med hundratusentals teman och plugin-kombinationer som finns tillgängliga är det inte förvånande att säkerhetsrisker förekommer och ständigt upptäcks. Men det finns också en stor gemenskap kring WordPress-plattformen, för att säkerställa att dessa saker blir patchade så snart som möjligt. Från och med 2025 består WordPress säkerhetsteam av ungefär 50 experter (upp från 25 under 2017), däribland ledande utvecklare och säkerhetsforskare – ungefär hälften är anställda hos Automattic och ett antal arbetar inom nätsäkerhetsområdet.

WordPress-sårbarheter

Kolla in några av de olika typerna av WordPress-säkerhetsproblem nedan.

- Bakdörrar

- Pharma Hacks

- Råstyrke-loginförsök

- Skadliga omdirigeringar

- Cross-site scripting (XSS)

- Nekande av service

Bakdörrar

för åtkomst till säkerhetskryptering för att få tillgång till WordPress-webbplatser via onormala metoder – wp-Admin, SFTP, FTP, etc. När de har utnyttjats möjliggör bakdörrar att hackare förstör på värdservrar med korskontamineringsattacker – och äventyrar flera webbplatser som hostas på samma server. I Q3 2017 rapporterade Sucuri att bakdörrarna fortsätter att vara en av de många post-hack-handlingarna som utförs, med 71 % av de infekterade sidorna drabbade genom någon form av bakdörrsåtkomst.

Bakdörrar är ofta krypterade för att verka som legitima WordPress-systemfiler, och de tar sig fram till WordPress-databaser genom att utnyttja svagheter och buggar i föråldrade versioner av plattformen. TimThumb-fiaskot var ett utmärkt exempel på en sårbarhet i bakdörren som utnyttjar skumma skript och föråldrad programvara och komprometterar miljontals webbplatser.

Lyckligtvis är förebyggande och botemedel av denna sårbarhet ganska enkel. Du kan skanna din WordPress-webbplats med verktyg som SiteCheck som lätt kan upptäcka vanliga bakdörrar. Tvåfaktorautentisering, blockering av IP-adresser, begränsning av administratörsåtkomst och förebyggande av obehörigt utförande av PHP-filer tar lätt hand om vanliga bakdörrshot, vilket vi kommer att gå in mer nedan. Canton Becker har också ett bra inlägg om att städa upp bakdörrsröran på dina WordPress-installationer.

Pharma Hacks

Pharma Hack-utnyttjandet används för att införa skurk-kod i föråldrade versioner av WordPress-webbplatser och plugins, vilket gör att sökmotorer kan returnera annonser för läkemedel när en komprometterad webbplats sökts. Sårbarheten är mer av en skräppostplåga än traditionell malware, men ger sökmotorer tillräcklig anledning att blockera webbplatsen efter anklagelser om att distribuera spam.

Rörliga delar av ett Pharma Hack inkluderar bakdörrar i plugin och databaser, som kan rengöras enligt instruktionerna från denna Sucuri-blogg. Utnyttjandet är dock ofta onda varianter av krypterade skadliga injektioner som är dolda i databaser och kräver en noggrann rengöringsprocess för att åtgärda sårbarheten. Ändå kan du enkelt förhindra Pharma Hacks genom att använda rekommenderade WordPress-webbhotell med uppdaterade servrar och regelbundet uppdatera dina WordPress-installationer, teman och plugin. Värdar som Kinsta fixar också en hackning gratis.

Råstyrke-loginförsök

Råstyrke-loginförsök använder automatiska skript för att utnyttja svaga lösenord och få tillgång till din webbplats. Tvåstegsautentisering, begränsande inloggningsförsök, övervakning av obehöriga inloggningar, blockering av IP-adresser och användning av starka lösenord är några av de enklaste och mest effektiva sätten att förebygga råstyrke-attacker. Men tyvärr misslyckas ett antal WordPress-webbplatsägare att utföra dessa säkerhetspraxis, medan hackare lätt kan kompromettera så mycket som 30 000 webbplatser på en enda dag genom att använda råstyrke-attacker.

Skadliga omdirigeringar

Skadliga omdirigeringar skapar bakdörrar i WordPress-installationer som använder FTP, SFTP, wp-admin och andra protokoll och injicerar omdirigeringskoder in på hemsidan. Omdirigeringarna är ofta placerade i din .htaccess-fil och andra WordPress-kärnfiler i kodad form, och styr webbtrafiken till skadliga hemsidor. Vi kommer att gå igenom några sätt som du kan förhindra dessa i våra säkerhetssteg för WordPress nedan.

Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) är när ett skadligt skript injiceras i en betrodd hemsida eller applikation. Angriparen använder detta för att skicka skadlig kod, typiskt webbläsarskript, till slutanvändaren utan att de vet om det. Syftet är oftast att hämta cookie- eller sessionsdata eller kanske till och med skriva om HTML på en sida.

Enligt WordFence, är säkerhetsrisker från Cross-Site Scripting med god marginal den vanligaste säkerhetsrisken som finns i WordPress-plugin.

Nekande av service

Kanske den farligaste av dem alla, utnyttjar sårbarheten Nekande av Service (DoS) fel och buggar i koden för att överväldiga minnet hos webbplatsens operativsystem. Hackare har komprometterat miljoner av webbsidor och tjänat miljoner dollar genom att utnyttja utdaterade och buggiga versioner av WordPress programvara med DoS attacker. Även om ekonomiskt motiverade cyberkriminella är mindre benägna att rikta sig till små företag, tenderar de att kompromettera föråldrade, sårbara webbplatser för att skapa botnetkedjor för att attackera stora företag.

Även de senaste versionerna av WordPress-programvaran kan inte fullständigt försvara sig mot högprofilerade DoS-attacker, men kommer åtminstone att hjälpa dig att undvika att hamna i korselden mellan finansiella institutioner och sofistikerade cyberkriminella. Och glöm inte bort den 21 oktober 2016. Det var dagen då internet gick ner på grund av en DNS DDoS-attack. Läs mer om varför det är viktigt att använda en premium DNS-leverantör och failover-strategi för att öka din WordPress-säkerhet.

WordPress Säkerhetsguide 2025

Enligt internet live stats hackas 100 000 webbplatser varje dag. 😮 Det är därför det är så viktigt att ta sig tid och gå igenom de följande rekommendationerna nedan om hur du bättre kan stärka din WordPress-säkerhet.

Vi kommer att se till att denna post uppdateras med relevant information under det att saker ändras i WordPress-plattformen och nya sårbarheter dyker upp.

- Säker WordPress-Hosting

- Använd senaste PHP-Versioner

- Smarta användarnman och lösenord

- Senaste Versionerna

- Lås WordPress Admin

- Tvåfaktorsautentisering

- HTTPS – SSL Certifikat

- Stärk wp-config.php

- Avaktivera XML-RPC

- Göm WordPressversion

- HTTP Säkerhetsrubriker

- WordPress Säkerhetsplugin

- Databassäkerhet

- Säkra förbindelser

- Fil och servertillåtelser

- Avaktivera redigering från Dashboard

- Förhindra Hotlinking

- Gör alltid WordPress-säkerhetskopior

- DDoS-skydd

1. Investera i Säker WordPress-Hosting

När det gäller WordPress-säkerhet finns det mycket mer än att bara låsa ner din webbplats, även om vi ger dig de bästa rekommendationerna om hur du gör det nedan. Det finns också säkerhet på webbservernivå för vilken din WordPress-värd är ansvarig. Vi tar säkerhet väldigt seriöst här hos Kinsta och hanterar många av dessa problem för våra kunder.

Det är mycket viktigt att du väljer ett webbhotell som du kan lita på för din verksamhet. Eller om du kör WordPress på din egen virtuella server (VPS), så behöver du ha den tekniska kunskapen för att klara av att göra de här sakerna själv. Och i ärlighetens namn så är det en dålig idé att försöka vara en systemadministratör bara för att kunna spara $20/månad.

Server-stärkning är nyckeln till att upprätthålla en grundligt säker WordPress-miljö. Det kräver flera lager säkerhetsåtgärder för hårdvara och mjukvara för att säkerställa att IT-infrastrukturen som är värd åt WordPress-webbplatser kan försvara sig mot sofistikerade hot, både fysiska och virtuella.

Av detta skäl bör servrar som är värd för WordPress uppdateras med det senaste operativsystemet och (säkerhets) programvaran, såväl som noggrant testade och skannade för sårbarheter och skadlig programvara. Ett nytt exempel på detta är när vi nyligen fick patcha NGINX for OpenSSL säkerhetssårbarheter som upptäcktes.

Brandväggar och intrångsdetekteringssystem på server-nivå bör vara på plats innan du installerar WordPress på servern för att hålla den väl skyddad även under WordPress installations- och webbsidebyggande faser. Alla program som är installerade på maskinen som är avsedda att skydda WordPress-innehåll bör dock vara kompatibla med de senaste databashanteringssystemen för att bibehålla optimal prestanda. Servern bör också konfigureras för att använda säkra nätverks- och filöverföringskrypteringsprotokoll (till exempel SFTP istället för FTP) för att dölja känsligt innehåll från skadliga inkräktare.

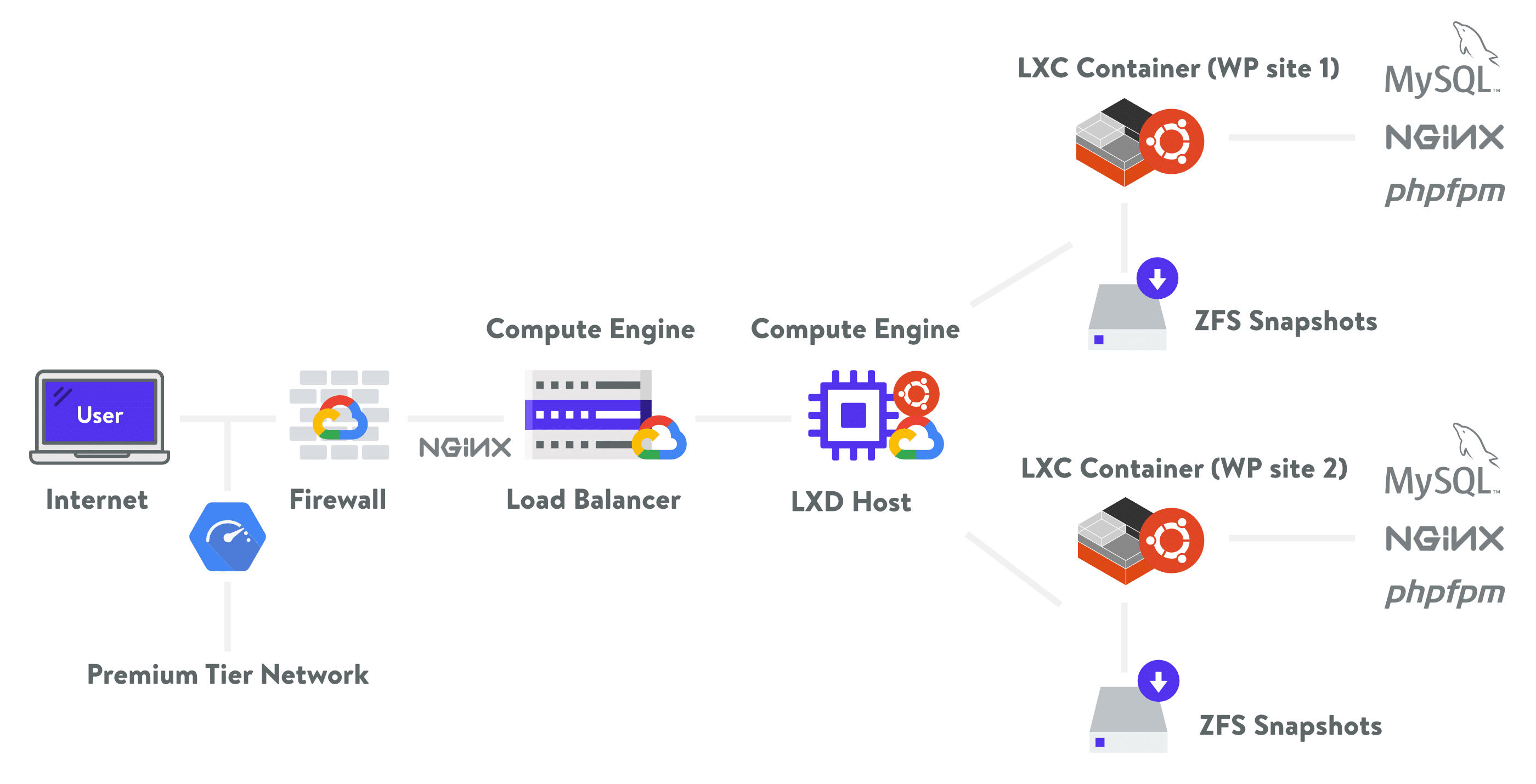

Vi använder Google Cloud Platform på Kinsta för alla våra WordPress-kunder för att säkra WordPress-hosting. En stor fördel med detta är att den är byggd på en säkerhetsmodell som har byggts på under 15 år och säkrar för närvarande produkter och tjänster som Gmail, Sök, etc. Google har för närvarande fler än 500 heltidssäkerhetsproffs. Alla webbplatser på Kinsta skyddas även av vår kostnadsfria Cloudflare-integrering, som inkluderar en säker brandvägg på enterprise-nivå samt kostnadsfritt DDoS-skydd.

Kinsta använder också Linux-containers (LXC) och LXD för att orkestrera dem, över Google Cloud Platform vilket gör att vi helt och hållet kan isolera inte bara varje konto utan varje separat WordPress-webbplats. Detta är en mycket säkrare metod än den som erbjuds av andra konkurrenter.

2. Använd senaste PHP-Versionen

PHP är ryggraden på din WordPress-webbplats och det är mycket viktigt att du använder den senaste versionen på din server. Varje större release av PHP har typiskt full support i två år efter dess release. Under den tiden är buggar och säkerhetsproblem fixade och patchade regelbundet. I nuläget saknar alla som kör på version PHP 7.1 eller lägre säkerhetsstöd och är exponerade mot opatchade säkerhetsrisker.

Och gissa vad? Enligt den officiella WordPress-statistik sidan använder, i skrivande stund, mer än 57% av WordPress-användarna fortfarande PHP 5.6 eller lägre. Om man kombinerar detta med PHP 7.0 visar det sig att otroliga 77,5% av användarna för närvarande använder PHP-versioner som inte längre stöds. Det är skrämmande!

Ibland tar det företagen och utvecklarna tid att testa och säkerställa kompatibilitet med sin kod, men det finns ingen ursäkt för dem att köra på något som saknar säkerhetsstöd. För att inte tala om den enorma prestandapåverkan som dyker upp när man kör på äldre versioner.

Vet du inte vilken version av PHP du använder för närvarande? De flesta webbvärdar inkluderar vanligtvis detta i en rubrikförfrågan på din hemsida. Ett snabbt sätt att kontrollera är att köra din hemsida via Pingdom. Klicka på den första förfrågan och leta efter en parameter kallad X-Powered-By .Vanligtvis kommer detta att visa den version av PHP som webbservern använder för närvarande. Dock kommer vissa värdar att ta bort denna rubrik på grund av säkerhetsskäl. Kinsta tar bort denna rubrik som standard för att hålla din hemsida säker.

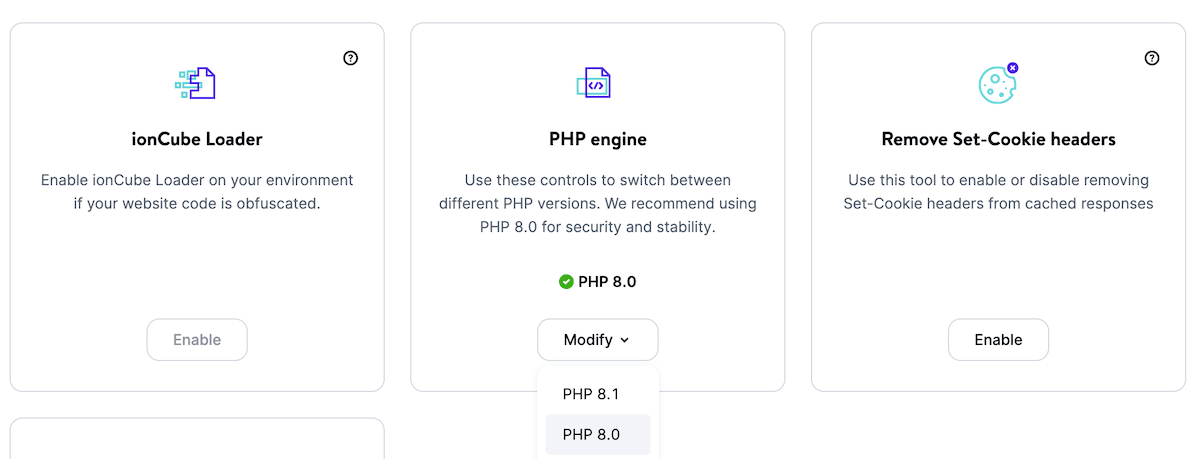

Här på Kinsta rekommenderar vi att du bara använder stabila och stödda versioner av PHP, inklusive 8.0 och 8.1. PHP 5.6, 7.0 och 7.1 har fasats ut. Du kan även växla mellan PHP-versioner genom att klicka på en knapp på MyKinsta-instrumentpanelen.

Om du är på en WordPress-värd som använder cPanel, kan du vanligtvis växla mellan PHP-versioner genom att klicka på ”PHP Select” under programvarukategorin.

3. Använd smarta användarnamn och lösenord

Förvånansvärt är ett av de bästa sätten att stärka din WordPress-säkerhet att helt enkelt använda smarta användarnamn och lösenord. Låter ganska lätt eller hur? Tja, kolla in SplashDatas 2019 års lista över de mest populära lösenorden som stulits under hela året (sorterad efter popularitet).

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

Det stämmer! Det mest populära lösenordet är ”123456”, följt av ett förvånande ”password”. Det är en anledning till att vi här på Kinsta vid nya WordPress-installationer tvingar dig till ett komplicerat lösenord som ska användas för din wp-admin-inloggning (se nedan under vår installationsprocess med ett klick). Detta är inte valfritt.

WordPress kärnfunktion wp_hash_password använder phpass lösenords-hashing-ramverket och åtta pass av MD5-baserad hashing.

Den bästa säkerheten börjar från grunderna. Google har några jättebra rekommendationer om hur man väljer ett starkt lösenord. Eller så kan du använda ett onlineverktyg som Starkt lösenordsgenerator. Du kan lära dig mer om hur du kan ändra ditt WordPress-lösenord.

Det är också viktigt att använda olika lösenord för varje webbplats. Det bästa sättet att lagra dem är lokalt i en krypterad databas på din dator. Ett bra gratis verktyg för detta är KeePass. Om du inte vill göra det på det sättet finns även nätbaserade lösenordshanterare såsom 1Password eller LastPass. Även om dina data är säkrade hos värden i molnet är dessa i allmänhet säkrare eftersom du inte använder samma lösenord på flera hemsidor. Det gör också att du kan undvika att använda klisterlappar. 😉

Och vad gäller din WordPress-installation ska du aldrig använda standard ”admin” som användarnamn. Skapa ett unikt WordPress användarnamn för administratörskontot och ta bort ”admin” -användaren om den finns. Du kan göra detta genom att lägga till en ny användare under ”Användare” i instrumentpanelen och tilldela den ”Administrator” -profilen (som ses nedan).

När du har tilldelat det nya kontot administratörsrollen kan du gå tillbaka och ta bort den ursprungliga ”Admin” -användaren. Se till att när du klickar på Ta bort så väljer du alternativet ”Attribuera allt innehåll till” och väljer din nya administratörsprofil. Detta kommer att göra personen författare till dessa inlägg.

Du kan också byta namn på ditt nuvarande admin-användarnamn manuellt i phpMyAdmin med följande kommando. Se till att säkerhetskopiera din databas innan du redigerar tabeller.

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';4. Använd alltid den senaste versionen av WordPress, plugins och teman

Ett annat mycket viktigt sätt att stärka din WordPress-säkerhet är att alltid hålla den uppdaterad. Detta inkluderar WordPress-kärnan, plugins, och teman (både de från WordPress egen samling och de du betalat för). Det finns en anledning till att de uppdateras, och många gånger inkluderar dessa säkerhetsförbättringar och buggfixar. Vi rekommenderar att du läser vår djupgående guide om hur automatiska uppdateringar på WordPress fungerar.

Tyvärr använder miljontals företag därute föråldrade versioner av WordPress-program och plugin, och tror fortfarande att de är på rätt väg för framgång. De citerar anledningar till att inte uppdatera som ”deras webbplats kommer att gå sönder” eller ”kärnändringar kommer att vara borta” eller ”plugin X kommer inte fungera” eller ”de behöver bara inte den nya funktionaliteten”.

Faktum är att webbplatser går sönder mest på grund av fel i äldre WordPress-versioner. Kärnändringar rekommenderas aldrig av WordPress-teamet och expertutvecklare som förstår riskerna. Och WordPress-uppdateringar innehåller mestadels viktiga säkerhetskorrigeringar tillsammans med den extra funktionen som krävs för att köra de senaste plugin.

Visste du att det har rapporterats att plugin-sårbarheter representerar 55,9 % av de kända åtkomstpunkterna för hackare? Det är vad WordFence fann i en studie där de intervjuade över 1.000 WordPress-webbplatsägare som hade blivit offer för attacker.

Det rekommenderas också att du bara installerar pålitliga plugins. De ”utvalda” och ”populära” kategorierna i WordPress-repository kan vara ett bra ställe att börja. Eller ladda ner den direkt från utvecklarens webbplats. Vi avskräcker starkt all användning av ogiltiga WordPress-plugins och teman.

Först av allt vet du aldrig vad den ändrade koden kan innehålla. Detta kan enkelt sluta med att din webbplats blir hackad. Att inte betala för premium WordPress-plugins hjälper inte communityt att växa som helhet. Vi behöver stödja utvecklare.

Så här tar du bort ett WordPress-tema på rätt sätt.

Du kan använda ett onlineverktyg som VirusTotal för att skanna ett plugin eller temas filer för att se om det upptäcker någon typ av skadlig kod.

Hur du uppdaterar din WordPress-kärna

Det finns ett par enkla sätt att uppdatera din WordPress-installation. Om du är en Kinsta-kund ger vi automatiska säkerhetskopior med ett- klickåterställningsalternativ. På så sätt kan du testa nya versioner av WordPress och plugin utan att behöva oroa dig för att det bryter någonting. Eller så kan du också först testa i vår staging-miljö.

För att uppdatera WordPress-kärnan kan du klicka på ”Uppdateringar” i din WordPress-kontrollpanel och klicka på ”Uppdatera nu” -knappen.

Du kan också uppdatera WordPress manuellt genom att ladda ner den senaste versionen och ladda upp den via FTP.

Följ stegen nedan för att uppdatera din existerande installation:

- Radera de gamla

wp-includesochwp-adminkatalogerna. - Ladda upp de nya

wp-includesochwp-adminkatalogerna. - Ladda upp de individuella filerna från den nya

wp-contentmappen till din existerandewp-contentmapp, skriv över de existerande filer. Radera INTE din existerandewp-contentmapp. Radera INTE några filer eller mappar I din existerandewp-contentkatalog (förutom de som skrivs över av nya filer). - Ladda upp alla nya lösa filer from rot-katalogen I den nya versionen till din existerande WordPress-rotkatalog.

Hur du uppdaterar WordPress-plugin

Uppdatering av dina WordPress-plugins är en mycket liknande process för att uppdatera WordPress-kärnan. Klicka på ”Uppdateringar” i din WordPress-kontrollpanel, välj de pluginprogram du vill uppdatera och klicka på ”Update Plugins.”

På samma sätt kan du också uppdatera ett plugin manuellt. Hämta bara den senaste versionen från pluginutvecklaren eller WordPress-arkivet och ladda upp den via FTP, skriv över det befintliga plugin-programmet i /wp-content/plugins katalogen.

Det är också viktigt att notera att utvecklare inte alltid håller sina plugin uppdaterade. Teamet över på WP Loop gjorde en bra liten analys av hur många WordPress-plugin i repositoriet inte är aktuella med den nuvarande WordPress-kärnan. Enligt deras forskning har nästan 50 % av plugin i utbudet inte uppdaterats på över 2 år.

Det betyder inte att pluginet inte fungerar med den nuvarande versionen av WordPress, men det rekommenderas att du väljer plugin som uppdateras aktivt. Utdaterade plugins är mer benägna att innehålla säkerhetsproblem.

Använd ditt bästa omdöme när det gäller plugin. Titta på datumet ”Senast uppdaterat” och hur många betyg ett plugin har. Såsom ses i exemplet nedan är den här föråldrad och har dåliga recensioner så vi skulle sannolikt rekommendera att hålla sig borta från den. WordPress har även en varning högst upp på de flesta plugin som inte blivit uppdaterade på ett tag.

Det finns också många resurser där ute som hjälper dig att hålla dig uppdaterad om de senaste WordPress-säkerhetsuppdateringarna och sårbarheterna. Se några av dem nedan:

- WP Security Bloggers: En fantastisk aggregerad resurs av 20 + säkerhetsfeeds.

- WPScan: Katalogiserar över 10 000 WordPress Kärn-, Plugin- och Tema-sårbarheter.

- Official WordPress Security Archive

5. Lås din WordPress Admin

Ibland är den populära strategin för WordPress-säkerhet genom dunkelhet effektiv för en vanlig online-verksamhet och WordPress-webbplats. Om du gör det svårare för hackare att hitta vissa bakdörrar är det mindre sannolikt att du bli attackerad. Att låsa ditt WordPress adminområde och inloggning är ett bra sätt att höja din säkerhet. Två fantastiska sätt att göra detta är först genom att ändra din standard login-URL för wp-admin och även begränsa antalet tillåtna inloggningsförsök.

Hur du ändrar din WordPress-inloggningsadress

Som standard är din inloggningsadress för din WordPress-webbplats domain.com/wp-admin. Ett av problemen med detta är att alla bots, hackare och skript där ute också vet detta. Genom att ändra webbadressen kan du göra dig till en mindre måltavla och bättre skydda dig mot råstyrke-attacker. Det här är inte en lösning, det är helt enkelt ett litet knep som definitivt kan hjälpa till att skydda dig.

För att ändra din WordPress-inloggningsadress rekommenderar vi att du använder gratis-pluginet WPS Hide login eller premium-pluginet Perfmatters. Respektive plugin har ett enkelt inmatningsfält. Kom bara ihåg att välja något unikt som inte redan finns på en lista som en bot eller ett skript kan komma att försöka att skanna.

Hur du begränsar inloggningsförsök

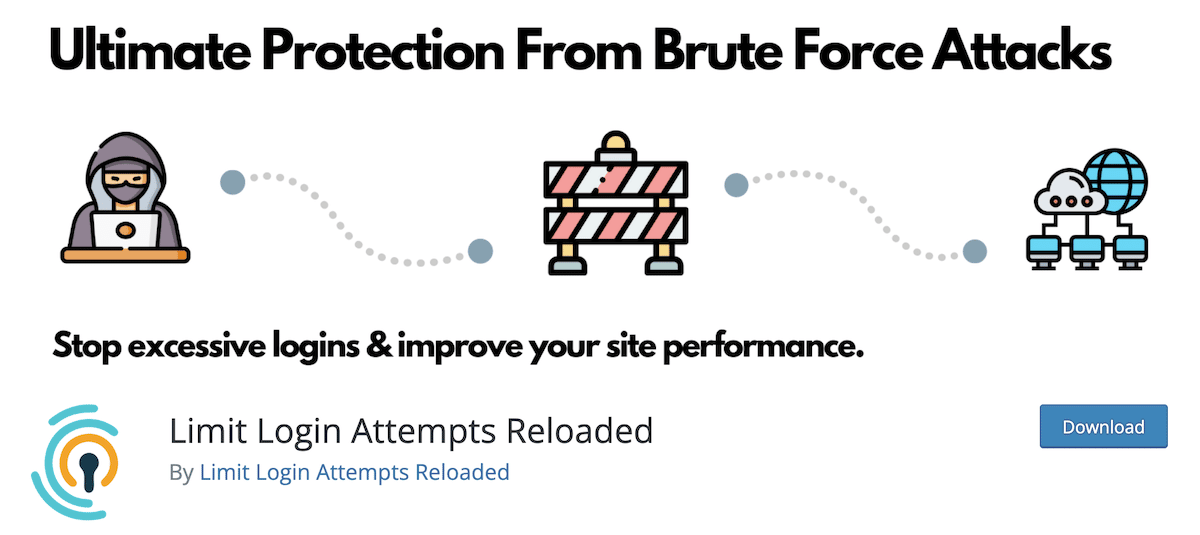

Medan ovanstående lösning för att ändra din administratörs-inloggningsadress kommer att minska en majoritet av de dåliga inloggningsförsöken, kan det också vara mycket effektivt att sätta en gräns på plats. Gratis-pluginet Limit Login Attempts Reloaded är ett utmärkt sätt att enkelt konfigurera lockout-varaktigheter, inloggningsförsök och IP vit-och svart-listor.

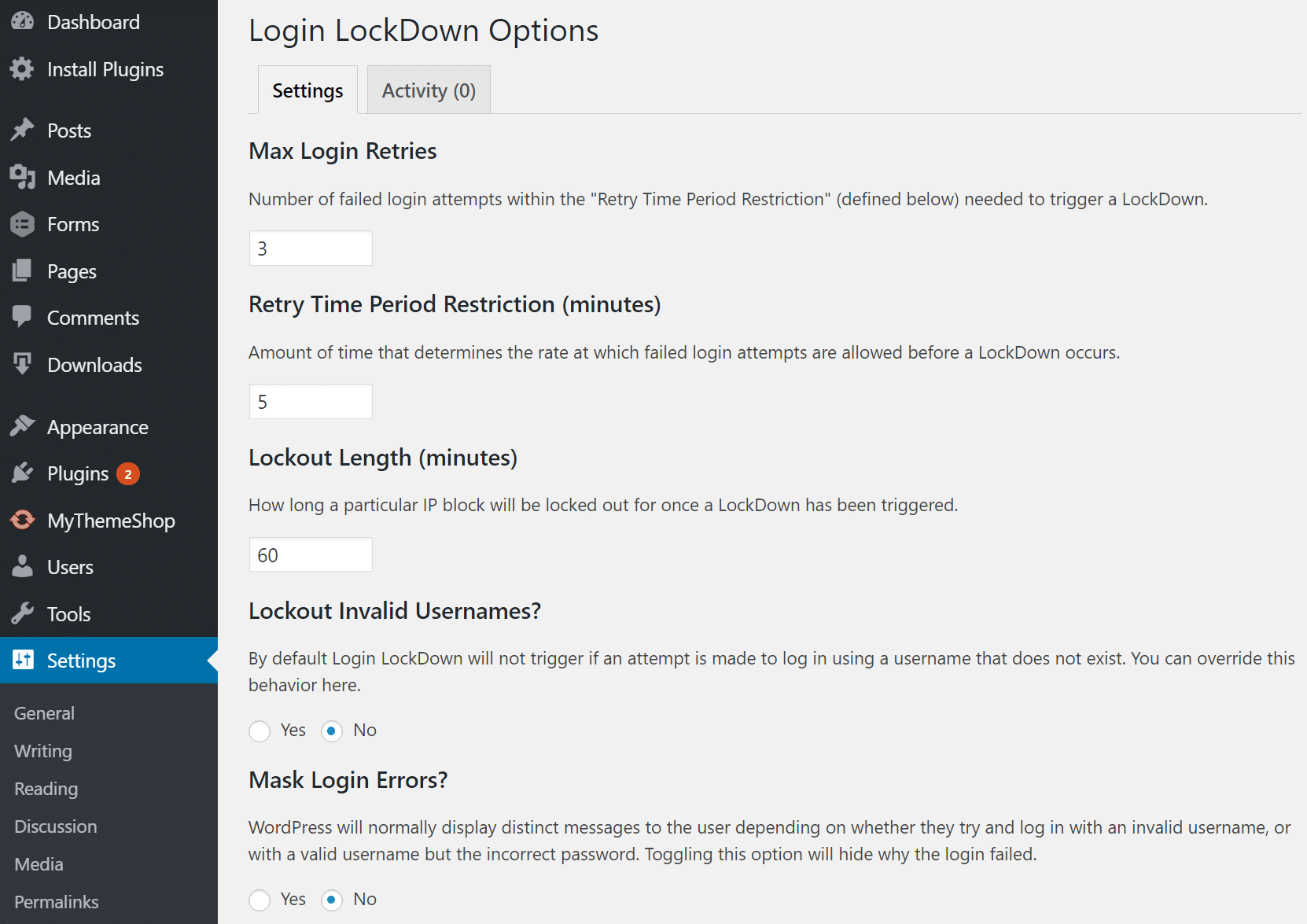

Om du letar efter en enklare WordPress-säkerhetslösning är ett annat bra alternativ gratispluginet Login Lockdown. Login LockDown registrerar IP-adressen och tidsstämpeln för varje misslyckat inloggningsförsök. Om mer än ett visst antal försök upptäcks inom kort tid från samma IP-område, är inloggningsfunktionen inaktiverad för alla förfrågningar från det här intervallet. Och det är helt kompatibelt med WPS Hide login-plugin som vi nämnde ovan.

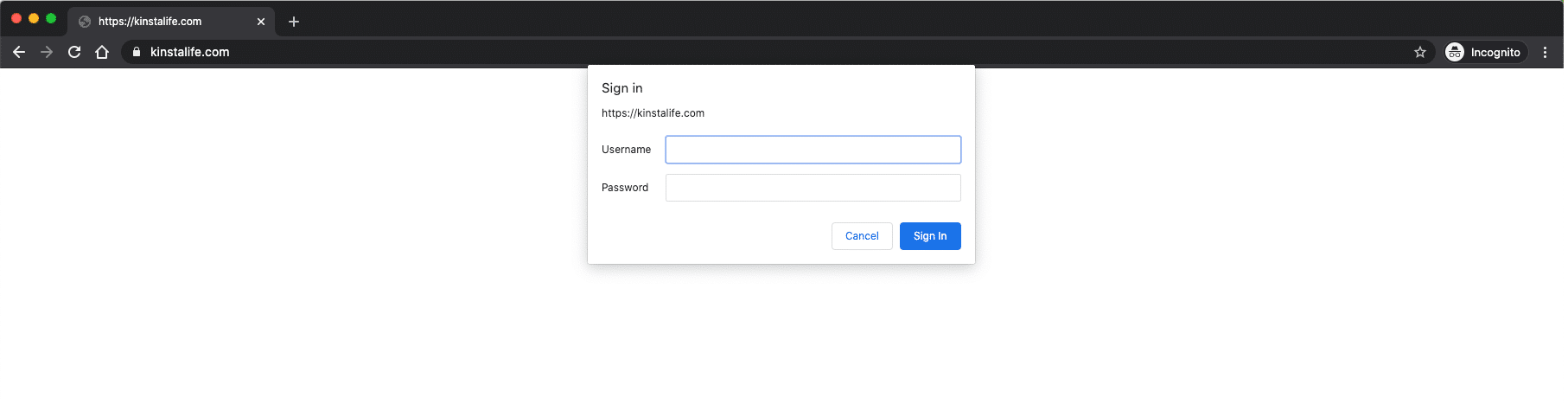

Hur du lägger till grundläggande HTTP-autentisering (htpasswd-skydd)

Ett annat sätt att låsa ner din administratör är att lägga till HTTP-autentisering. Detta kräver ett användarnamn och lösenord innan du ens kan komma åt WordPress inloggningssida. Obs! Detta bör i allmänhet inte användas på e-handelswebbplatser eller medlemskapswebbplatser. Men det kan vara ett mycket effektivt sätt att förhindra att robotar träffar din webbplats.

Apache

Om du använder en cPanel-värd kan du aktivera lösenordsskyddade kataloger från deras kontrollpanel. För att ställa in det manuellt måste du först skapa en .htpasswdfil. Du kan använda det här händiga generatorverktyget. Ladda sedan filen till en katalog under mappen wp-admin, till exempel:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Skapa sedan en .htaccess fil med följande kod och ladda upp den till din /wp-admin/ katalog. Se till att du uppdaterar katalogvägen och användarnamnet.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameDet enda problemet med att göra det på detta sätt är att det kommer att bryta AJAX (admin-ajax) på framsidan av din webbplats. Detta krävs av vissa pluginprogram från tredje part. Därför måste du också lägga till följande kod i ovanstående .htaccess-fil.

Order allow,deny

Allow from all

Satisfy any

Nginx

Om du kör Nginx kan du också begränsa åtkomst med HTTP-grundläggande autentisering. Kolla in den här guiden.

Om du hostar din WordPress-webbplats på Kinsta kan du använda vårt enkla lösenordsskyddsverktyg (htpasswd) i MyKinsta-instrumentpanelen. Du hittar det under avsnittet ”Verktyg” på din webbplats. Klicka bara på ”Aktivera”, välj ett användarnamn och lösenord, så är du redo att köra!

När den har aktiverats kräver din WordPress-webbplats sedan autentisering för att få åtkomst till den. Du kan ändra referenser när som helst eller inaktivera det när du inte längre behöver det.

Lås webbadressens sökväg

Om du använder en brandvägg för webbapplikationer (WAF) såsom Cloudflare eller Sucuri har de också olika sätt att låsa en sökväg för webbadressen. I princip kan du sätta upp en regel så att endast din IP-adress kan få tillgång till inloggningsadressen till WordPress admin. Detta bör dock normalt inte användas på e-handelshemsidor eller medlemshemsidor eftersom de också bygger på att komma åt hemsidans back-end.

- Cloudflare har en funktion med låsning av webbadressens sökväg i sina Pro och högre konton. Du kan sätta upp en regel för valfri webbadress eller sökväg.

- Sucuri har en funktion som svartlistar webbadressens sökväg. Du kan därefter vitlista din egen IP.

6. Utnyttja Tvåfaktorsautentisering

Och vi kan förstås inte glömma tvåfaktorsautentisering! Oavsett hur säkert ditt lösenord är finns det alltid risk för att någon upptäcker det. Tvåfaktorsautentisering innebär en två-stegs process där du inte bara behöver ditt lösenord för inloggning utan en andra metod. Det är oftast textmeddelande (SMS), telefonsamtal eller tidsbaserat engångslösenord (TOTP). I de flesta fall är detta 100% effektivt för att förhindra råstyrke-attacker på din WordPress-webbplats. Varför? Eftersom det är nästan omöjligt att angriparen har både ditt lösenord och din mobiltelefon.

Det finns egentligen två aspekter när det gäller tvåfaktors autentisering. Det finns första är ditt konto och eller dashboard som du har med din webbhotellsleverantör. Om någon får tillgång till detta kan de ändra dina lösenord, ta bort dina webbplatser, ändra DNS-poster och alla slags hemska saker. Vi här på Kinsta ingick samarbete med Authy och har tvåfaktorsautentisering för din MyKinsta dashboard.

Den andra delen av tvåfaktorsautentiseringen gäller din faktiska WordPress-installation. För detta finns det några plugins som vi rekommenderar:

Många av dessa har sin egen Autentiseringsapp som du kan installera på din mobil:

- Duo Mobile App för Android

- Duo Mobile App för iPhone

- Google Authenticator App för Android

- Google Authenticator App för iPhone

Efter att ha installerat och konfigurerat en av ovanstående plugins kommer du vanligtvis att ha ett extra fält på din WordPress-inloggningssida för att ange din personliga kod. Eller, med Duo plugin, så loggar du först in med dina referenser och sedan krävs det att du väljer en autentiseringsmetod, såsom Duo Push, samtal eller lösenord.

Denna metod kan enkelt kombineras med att ändra din standard inloggnings-URL, som vi gick igenom tidigare. Så din WordPress-inloggningsadress blir inte bara hemlig för alla utom dig, det krävs även extra autentisering för att komma in. 💪

Så se till att dra nytta av tvåfaktorsautentisering, eftersom det kan vara ett enkelt sätt att höja din WordPress-säkerhet.

7. Använd HTTPS för krypterade kontakter – SSL Certifikat

Ett av de mest förbisedda sätten att stärka din WordPress-säkerhet är att installera ett SSL-certifikat och köra din webbplats via HTTPS. HTTPS (Hyper Text Transfer Protocol Secure) är en mekanism som låter din webbläsare eller webbapplikation säkert ansluta till en webbplats. En stor missuppfattning är att om du inte accepterar kreditkort på din webbplats behöver du inte SSL.

Nja, låt oss berätta några skäl till varför HTTPS är viktigt utöver bara e-handeln. Många värdar, inklusive Kinsta, erbjuder även gratis SSL-certifikat med Let’s Encrypt.

1. Säkerhet

Naturligtvis är den största orsaken till HTTPS den extra säkerheten, och det här gäller starkt för e-handelswebbplatser. Men, hur viktig är din inloggningsinformation? För dig som kör WordPress-webbplatser med flera författare, om du kör över HTTP, skickas den informationen varje gång en person loggar in till servern i vanlig text. HTTPS är absolut nödvändigt för att upprätthålla en säker anslutning mellan en webbplats och en webbläsare. På det här sättet kan du lättare förhindra hackare och eller en mellanhand från att få tillgång till din webbplats.

Så oavsett om du har en blogg, nyhetshemsida, agentur, osv. kan alla kan dra nytta av HTTPS eftersom det garanterar att ingenting någonsin passerar i klartext.

2. SEO

Google har officiellt sagt att HTTPS är en rankningsfaktor. Medan det bara är en liten rankningsfaktor, skulle de flesta av er troligen ta varje fördel ni kan få i SERPs för att slå era konkurrenter.

3. Tillit och trovärdighet

Enligt en undersökning från GlobalSign letar 28,9 % av besökarna efter det gröna adressfältet i sin webbläsare. Och 77 % av dem är oroliga för att deras data blir avlyssnade eller missbrukas online. Genom att se det gröna hänglåset kommer kunderna direkt att ha mer sinnesro genom att veta att deras data är säkrare.

4. Referensdata

Många människor inser inte att HTTPS till HTTP-referensdata blockeras i Google Analytics. Så vad händer med datan? Jo, det mesta är bara klumpat samman med avsnittet ”Dirigerad trafik”. Om någon går från HTTP till HTTPS är referensen fortfarande förbisedd.

5. Chrome-varningar

Från och med 24 juli 2018 började versioner av Chrome 68 och högre att markera alla hemsidor som inte var HTTPS som ”Inte Säker”. Oavsett om de samlade in data eller ej. Det är därför HTTPS är viktigare än någonsin!

Detta är särskilt viktigt om din webbplats får en majoritet av sin trafik från Chrome. Du kan titta i Google Analytics under avsnittet Målgrupp i Webbläsare och Operativsystem och se hur mycket trafik till din WordPress-webbplats som kommer från Google Chrome. Google gör det mycket tydligt för besökare att din WordPress-webbplats kanske inte körs på en säker anslutning.

6. Prestanda

På grund av ett nytt protokoll som heter HTTP/2, kan de som kör riktigt optimerade webbplatser över HTTPS många gånger även se hastighetsförbättringar. HTTP/2 kräver HTTPS på grund av webbläsarsupport. Förbättringen i prestanda beror på olika orsaker som att HTTP/2 som kan stödja bättre multiplexering, parallelisering, HPACK-komprimering med Huffman-kodning, ALPN-förlängningen och serverns push.

Och med TLS 1.3 är HTTPS-anslutningar ännu snabbare. Kinsta stöder TLS 1.3 på alla våra servrar och vår Kinsta CDN.

Tänker du om angående HTTPS nu? Kolla in vår djupgående WordPress HTTPS-migreringsguide för att komma igång och lär dig mer i vår TLS vs SSL-jämförelse.

För att upprätta en säker, krypterad anslutning mellan dig och servern när du loggar in och administrerar din webbplats, lägg till följande rad till din wp-config.php fil:

define('FORCE_SSL_ADMIN', true);

(Föreslagen läsning: om du använder gamla TLS-versioner kanske du vill fixa ERR_SSL_OBSOLETE_VERSION Meddelanden i Chrome).

8. Stärk din wp-config.php fil

Din wp-config.php fil är som hjärtat och själen i din WordPress-installation. Det är överlägset den viktigaste filen på din webbplats när det gäller WordPress-säkerhet. Den innehåller din databasinloggningsinformation och säkerhetsnycklar som hanterar kryptering av information i cookies. Nedan är några saker du kan göra för att bättre skydda den här viktiga filen.

1. Flytta wp-config.php

Som standard finns din wp-config.php-fil i rotkatalogen i din WordPress-installation (din/public HTML-mapp). Men du kan flytta detta till en icke-www-tillgänglig katalog. Aaron Adams skrev upp en bra förklaring över varför det här är fördelaktigt.

För att flytta din wp-config.php fil, kopiera helt enkelt allt ur den till en annan fil. I din wp-config.php fil kan du sedan placera följande kod för att helt enkelt inkludera din andra fil. Obs! Katalogvägen kan vara annorlunda baserat på din webbhotell och inställning. Typiskt är det dock bara en katalognivå högre.

<?php

include('/home/yourname/wp-config.php');

Notera: Det här fungerar inte för Kinsta-kunder och kommer att bryta funktionaliteten på vår plattform. Detta beror på att våra open_basedir-begränsningar inte tillåter körning av PHP ovanför ~/public katalog av säkerhetsskäl. Den goda nyheten är att vi hanterar detta för dig! Vi gör effektivt samma sak genom att blockera åtkomst till wp-login.php inom ~/public katalogen. Vår standard Nginx config innehåller en regel som returnerar en 403 för eventuella försök att komma åt wp-config.php.

2. Uppdatera WordPress Säkerhetsnycklar

WordPress säkerhetsnycklar är en uppsättning slumpmässiga variabler som förbättrar kryptering av information som lagras i användarens cookies. Sedan WordPress 2.7 har det funnits 4 olika nycklar: AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY och NONCE_KEY.

När du installerar WordPress genereras dessa slumpmässigt för dig. Men om du har gått igenom flera migreringar (kolla vår sammanställda lista över de bästa WordPress-migreringsplugin) eller köpt en webbplats från någon annan kan det vara bra att skapa nya WordPress-nycklar.

WordPress har faktiskt ett gratis verktyg som du kan använda för att generera slumpmässiga nycklar till. Du kan uppdatera dina nuvarande nycklar som lagras i din wp-config.php-fil.

Läs mer om WordPress säkerhetsnycklar.

3. Ändra behörigheter

Vanligtvis kommer filer i rotkatalogen på en WordPress-webbplats att ställas in på 644, vilket innebär att filer kan läsas och skrivas av ägaren av filen och kan läsas av användare i gruppägaren till den filen och kan läsas av alla andra. Enligt dokumentationen från WordsPress bör behörigheterna i wp-config.php-filen sättas till 440 eller 400 för att förhindra att andra användare på servern läser den. Du kan enkelt ändra detta med din FTP-klient.

På vissa hosting-plattformar kan behörigheterna behöva vara annorlunda eftersom användaren som kör webbservern inte har behörighet att skriva i filerna. Om du är osäker på detta ska du kolla med ditt webbhotell.

9. Avaktivera XML-RPC

Under de senaste åren har XML-RPC blivit en ökad måltavla för råstyrkeattacker. Som Sucuri nämnde är en av de dolda egenskaperna hos XML-RPC att du kan använda system.multicall-metoden för att utföra flera metoder inom en enda förfrågan. Detta är mycket användbart eftersom det tillåter en applikation att skicka flera kommandon inom en HTTP-förfrågan. Men det som också händer är att det används för skadlig avsikt.

Det finns några WordPress-plugins som Jetpack som är beroende av XML-RPC, men en majoritet av människor där ute behöver inte detta och det kan vara fördelaktigt att helt enkelt avaktivera åtkomst till det. Är du osäker på om XML-RPC för närvarande körs på din webbplats? Danilo Ercoli, från The Automatic team, skrev ett litet verktyg som kallas the XML-RPC Validator. Du kan köra din WordPress-webbplats genom det för att se om det har XML-RPC aktiverat. Om inte är så ser du ett felmeddelande som visas på bilden nedan på Kinsta-bloggen.

För att inaktivera detta helt kan du installera gratispluginet Disable XML-RPC-API. Eller du kan inaktivera den med premiumpluginet perfmatters, som också innehåller förbättringar för webbprestanda.

Om du är kund här hos Kinsta är det inte nödvändigt eftersom att ett litet kodstycke läggs till i NGINX-konfigurationsfilen för att stoppa dem i farten när en attack genom XML-RPC detekteras. – vilket ger ett 403-fel.

location ~* ^/xmlrpc.php$ {

return 403;

}10. Göm din WordPress-version

Att gömma din WordPress-version berör återigen ämnet WordPress-säkerhet genom dunkelhet. Ju mindre andra människor vet om din WordPress-webbplatskonfiguration desto bättre. Om de ser att du kör en föråldrad WordPress-installation kan detta vara ett välkomsttecken för inkräktare. Som standard visas WordPress-versionen i rubriken på webbplatsens källkod. Återigen rekommenderar vi helt enkelt att din WordPress-installation alltid är uppdaterad så att du inte behöver oroa dig för det här.

Du kan använda följande kod för att ta bort detta. Lägg bara till den i WordPress-temats functions.php-fil.

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');

Du kan också använda en premium plugin som perfmatters (utvecklad av en teammedlem i Kinsta), som låter dig dölja WordPress-versionen med ett klick, tillsammans med andra optimeringar för din WordPress-webbplats.

En annan plats där WordPress-versionen visas är i standard readme.html-filen (som visas nedan) som ingår i varje WordPress-version. Den ligger i roten till din installation, domain.com/readme.html. Du kan säkert radera den här filen via FTP.

Om du kör WordPress 5.0 eller högre är detta inte längre tillämpligt eftersom versionsnummer inte längre är inkluderade i filen.

11. Senaste HTTP-säkerhetsrubriker

Ett annat steg du kan vidta för att stärka din WordPress-säkerhet är att utnyttja HTTP-säkerhetsrubriker. Dessa konfigureras vanligtvis på webbservernivå och berättar för webbläsaren hur den ska bete sig vid hanteringen av webbplatsens innehåll. Det finns många olika HTTP-säkerhetsrubriker, men nedan är vanligtvis de viktigaste.

- Innehållssäkerhetspolicy

- X-XSS-Protection

- Strict-Transport-Security

- X-Frame-Options

- Public-Key-Pins

- X-Content-Type

KeyCDN har ett djupgående bra inlägg om du vill läsa mer om HTTP-säkerhetsrubriker.

Du kan kolla vilka rubriker som körs på din WordPress-webbplats genom att starta Chrome-devtools och titta på rubriken på din webbplats första svar. Nedan är ett exempel på kinsta.com. Du kan se att vi använder strict-transport-security, x-content-type och x-frame-options-rubiker.

Du kan också skanna din WordPress-webbplats med gratisverktyget securityheaders.io av Scott Helme. Detta visar vilka HTTP-säkerhetsrubriker du för närvarande har på din webbplats. Om du inte är säker på hur du implementerar dem kan du alltid fråga din värd om de kan hjälpa till.

12. Använd WordPress-Säkerhetsplugin

Och naturligtvis måste vi nämna några WordPress-säkerhetsplugin. Det finns många bra utvecklare och företag där ute som erbjuder bra lösningar för att bättre skydda din WordPress-webbplats. Här är några av dem.

Kinsta har hårdvarubrandväggar, aktiv och passiv säkerhet, uppehållstidskontroller och många andra avancerade funktioner för att hindra angripare från att få tillgång till dina data. Om din hemsida skulle äventyras trots våra ansträngningar fixar vi det gratis.

Här är några typiska funktioner och användningar av pluginsen ovan:

- Generera och tvinga starka lösenord när du skapar användarprofiler

- Tvinga lösenord att löpa ut och återställas regelbundet

- Användarhandlingsloggning

- Enkla uppdateringar av WordPress-säkerhetsnycklar

- Malware-Skanning

- Tvåfaktorsautentisering

- reCAPTCHAs

- WordPress-säkerhetsbrandväggar

- IP vitlistning

- IP svartlistning

- Spara ändringsloggar

- Övervaka DNS-ändringar

- Blockera skadliga nätverk

- Visa WHOIS-information om besökare

En mycket viktig funktion som många säkerhetsplugin innehåller är ett checksum-verktyg. Vad det här innebär är att de inspekterar din WordPress-installation och letar efter ändringar i kärnfilerna som tillhandahålls av WordPress.org (via API). Eventuella ändringar eller modifieringar av dessa filer kan indikera ett hack. Du kan också använda WP-CLI för att köra din egen checksum.

Se till att du läser vår grundliga guide om övervakning av filintegritet.

En annan bra plugin som förtjänar ett hedervärd omnämnande är WP Security Audit Log pluginet. Det här är fantastiskt för dig som arbetar på en WordPress multisite eller helt enkelt multi-författarwebbplatser. Det hjälper till att säkerställa användarproduktivitet och låter administratörer se allt som ändras: till exempel inloggningar, ändringar av lösenord, temaändringar, widget-ändringar, nya inlägg, WordPress-uppdateringar etc.

Det är en fullständig aktivitetslogglösning för WordPress. Nästan allt som händer är loggat! I skrivande stund här har WP Security Audit Log pluginet över 80 000 + aktiva installationer med en rankning på 4,7 av 5 stjärnor. Detta är ett utmärkt val om du letar efter en kompatibel säkerhetslösning för WordPress multisidor.

Det har också ytterligare premiumtillägg, som e-postnotifikationer, hantering av användarsessioner, sökning och rapporter. Kolla in dessa ytterligare WordPress-säkerhetsplugins som kan hjälpa till att låsa ut de dåliga snubbarna.

13. Stärk Databassäkerhet

Det finns ett par sätt att förbättra säkerheten på din WordPress-databas. Den första är att använda ett smart databasnamn. Om din webbplats heter volleybolltricks, är din WordPress-databas vanligen benämnd wp_volleyballtricks. Genom att ändra ditt databasnamn till något mer dunkelt skyddar det din webbplats genom att det gör det svårare för hackare att identifiera och komma åt dina databasuppgifter.

En andra rekommendation är att använda ett annat databasprefix. Som standard använder WordPress wp_. Att ändra detta till något som 39xw_ kan vara mycket säkrare. När du installerar WordPress ber det om ett tabellprefix (se nedan). Det finns också sätt att byta WordPress-tabellprefix på befintliga installationer. Om du är en kund hos Kinsta behövs inte detta. Vi har låst hemsidan och databasen!

14. Använd alltid säkra anslutningar

Vi kan inte nog betona hur viktigt det är att använda säkra anslutningar! Se till att din WordPress-värd har försiktighetsåtgärder som att erbjuda SFTP eller SSH. SFTP eller Secure File Transfer Protocol (även känt som SSH-filöverföringsprotokoll), är ett nätverksprotokoll används för filöverföringar. Det är en säkrare metod jämfört med standard FTP.

Vi stöder endast SFTP-anslutningar på Kinsta för att säkerställa att din data är säker och krypterad. De flesta WordPress-värdar använder också vanligtvis port 22 för SFTP. Vi tar detta ett steg längre här hos Kinsta och varje sida har en slumpmässig port som finns i din MyKinsta instrumentbräda.

Det är också viktigt att säkerställa att din hemrouter är rätt inställd. Om någon hackar ditt hemnätverk kan de få tillgång till all slags information, inklusive eventuellt där din viktiga information om din WordPress-webbplats (er) lagras. Här är några enkla tips:

- Aktivera inte fjärrstyrning (VPN). Vanliga användare använder aldrig den här funktionen och genom att hålla den avstängd kan du hålla dig från att exponera ditt nätverk till omvärlden.

- Routrar använder som standard IP-adresser i intervallet som 192.168.1.1. Använd ett annat intervall, till exempel 10.9.8.7.

- Aktivera högsta krypteringsnivå på din WiFi.

- IP vit-lista din Wifi så att bara personer med lösenordet och viss IP kan komma åt den.

- Håll programvaran på din router uppdaterad.

Och var alltid försiktig när du loggar in på din WordPress-webbplats på offentliga platser. Kom ihåg, Starbucks är inte ett säkert nätverk! Ta försiktighetsåtgärder som att verifiera nätverk-SSID innan du klickar på anslut. Du kan också använda en VPN-tjänst från tredje part som, till exempel, ExpressVPN, för att kryptera din internettrafik och dölja din IP-adress från hackare.

15. Kontrollera Fil och Server-behörigheter

Filbehörigheter på både din installation och webbserver är avgörande för att höja din WordPress-säkerhet. Om behörigheterna är för lösa kan någon enkelt få tillgång till din webbplats och orsaka kaos. Å andra sidan, om dina behörigheter är för strikta kan det bryta funktionaliteten på din webbplats. Så det är viktigt att ha rätt behörigheter satt över hela linjen.

Fil-behörigheter

- Läsbehörigheterna är tilldelade om användaren har rätt att läsa filen.

- Skrivbehörigheter tilldelas om användaren har rätt att skriva eller ändra filen.

- Exekveringsbehörigheter tilldelas om användaren har rätt att köra filen och/eller kör den som ett skript.

Katalogbehörigheter

- Läsbehörigheter tilldelas om användaren har rätt att komma åt innehållet i den identifierade mappen/katalogen.

- Skrivbehörigheter tilldelas om användaren har rätt att lägga till eller radera filer som finns i mappen/katalogen.

- Exekveringsbehörigheter tilldelas om användaren har rätt att komma åt den faktiska katalogen och utföra funktioner och kommandon, inklusive möjligheten att radera data i mappen/katalogen.

Du kan använda en gratis plugin som iThemes Security för att skanna behörigheterna på din WordPress-webbplats.

Här är några typiska rekommendationer för behörigheter när det gäller fil och mappbehörigheter i WordPress. Se WordPress Codex-artikeln om ändring av filbehörigheter för en fördjupad förklaring.

- Alla filer borde vara 644 eller 640. Undantag: wp-config.php ska vara 440 eller 400 för att förhindra att andra användare på servern läser den.

- Alla kataloger borde vara 755 eller 750.

- Inga kataloger borde någonsin få 777, inte ens uppladdnings-kataloger.

16. Avaktivera Filredigering i WordPress Dashboard

Många WordPress-webbplatser har flera användare och administratörer, vilket kan göra WordPress-säkerhet mer komplicerad. En mycket dålig praxis är att ge författare eller bidragsgivare administratörsbehörighet, men tyvärr händer det hela tiden. Det är viktigt att ge användarna rätt roller och behörigheter så att de inte bryter något. På grund av detta kan det vara fördelaktigt att helt enkelt inaktivera ”Appearance Editor” i WordPress.

De flesta av er har förmodligen upplevt detta vid ett eller annat tillfälle. Du beger dig för att snabbt ändra något i Appearance Editor och plötsligt står man där med dödens vita skärm. Det är mycket bättre att redigera filen lokalt och ladda upp den via FTP. Och enligt bästa praxis bör du testa saker som detta på en utvecklingssida först.

Dessutom, om din WordPress-webbplats är hackad, är det allra första som de kanske försöker, att redigera en PHP-fil eller ett tema via Appearance Editor. Det här är ett snabbt sätt för dem att utföra skadlig kod på din webbplats. Om de inte har tillgång till det här från instrumentpanelen, kan det förebygga attacker. Placera följande kod i din wp-config.php-fil för att ta bort funktionerna ”edit_themes”, ”edit_plugins” och ”edit_files” för alla användare.

define('DISALLOW_FILE_EDIT', true);

17. Förhindra Hotlinking

Konceptet hotlinking är väldigt enkelt. Du hittar en bild på Internet någonstans och använder webbadressen till bilden direkt på din webbplats. Denna bild kommer att visas på din webbplats men den kommer att serveras från den ursprungliga platsen. Detta är faktiskt stöld eftersom det använder den länkade webbplatsens bandbredd. Det här kanske inte verkar som en stor sak, men det kan generera en hel del extra kostnader.

The Oatmeal är ett bra exempel. Huffington Post hotlänkade en av hans teckningar som bestod av flera bilder och det skapade en enorm $1000 + räkning.

Förhindra Hotlinking i Apache

För att förhindra hotlinking i Apache lägger du bara till följande kod i din .htaccess-fil.

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http(s)?://(www\.)?yourdomain.com [NC]

RewriteRule \.(jpg|jpeg|png|gif)$ http://dropbox.com/hotlink-placeholder.jpg [NC,R,L]Den andra raden definierar den tillåtna referenten – den webbplats som får länka till bilden direkt, det här borde vara din faktiska webbplats. Om du vill tillåta flera webbplatser kan du duplicera den här raden och ersätta referensen. Om du vill skapa några mer komplexa regler, ta en titt på den här htaccess hotlink-skyddsgeneratorn.

Förhindra Hotlinking i NGINX

För att förhindra hotlinking i NGINX lägger du bara till följande kod i din config-fil.

location ~ .(gif|png|jpe?g)$ {

valid_referers none blocked ~.google. ~.bing. ~.yahoo yourdomain.com *.yourdomain.com;

if ($invalid_referer) {

return 403;

}

}

Förhindra Hotlinking på CDN

Om du serverar dina bilder från ett CDN, kan installationen vara lite annorlunda. Här är några resurser med populära CDN-leverantörer.

18. Säkerhetskopiera alltid

Säkerhetskopior är något som alla vet att de behöver men inte alltid gör. De flesta av ovanstående rekommendationer är säkerhetsåtgärder du kan vidta för att bättre skydda dig. Men oavsett hur säker din webbplats är, kommer den aldrig att vara 100% säker. Så du kommer vilja ha säkerhetskopior om det värsta händer.

De flesta webbhotell med hanterad WordPress-hosting tillhandahåller numera säkerhetskopior. Kinsta har fem olika typer av säkerhetskopior, inklusive automatisk säkerhetskopiering så att du kan sova lugnt om natten. Du kan även återställa din hemsida med ett klick.

Om din värd inte har säkerhetskopior finns det några populära WordPress-tjänster och plugin som du kan använda för att automatisera processen.

WordPress Säkerhetskopieringstjänster

Säkerhetskopieringstjänster för WordPress-webbplatser brukar ha en låg månadsavgift och lagra dina säkerhetskopior åt dig i molnet.

- VaultPress (från the Automattic team, nu en del av Jetpack)

- CodeGuard

- BlogVault

WordPress Säkerhetskopieringsplugin

WordPress-backup-plugin gör att du kan ta dina säkerhetskopior via FTP eller integrera med en extern lagringskälla som Amazon S3, Google Cloud Storage, Google Drive eller Dropbox. Vi rekommenderar starkt att köra med en inkrementell lösning eftersom det använder färre resurser.

19. DDoS-skydd

DDoS är en typ av DOS-attack där flera system används för skada ett enda system genom att orsaka attacker av denial of service (DoS). DDoS-attacker är inte nya – enligt Britannica är det första dokumenterade fallet från och med början av 2000. I motsats till att någon hackar din webbplats, skadar dessa typer av attacker normalt inte din webbplats utan kommer helt enkelt att ta ner din webbplats i några timmar eller dagar .

Vad kan du göra för att skydda dig själv? En av de bästa rekommendationerna är att använda en välrenommerad tredjeparts säkerhetstjänst som Cloudflare eller Sucuri. Om du driver ett företag kan det vara meningsfullt att investera i deras premieplaner. Om du hostas på Kinsta behöver du inte oroa dig för att ställa in DDoS-skydd själv. Alla våra planer inkluderar en kostnadsfri Cloudflare-integrering med inbyggt DDoS-skydd.

Deras avancerade DDoS-skydd kan användas för att mildra DDoS-attacker av alla former och storlekar, inklusive de som riktar sig till UDP- och ICMP-protokoll, samt SYN/ACK, DNS-förstärkning och Layer 7-attacker. Andra fördelar är att sätta sig bakom en proxy som hjälper till att dölja din ursprungliga IP-adress, även om den inte är skottsäker.

Se till att du kolla in vår fallstudie om hur du stoppar en DDoS-attack. Vi hade en klient med en liten e-handelsplats med Easy Digital Downloads som fick över 5 miljoner förfrågningar på en enda sida inom 7 dagar. Webbplatsen genererade normalt endast mellan 30-40 MB per dag i bandbredd och ett par hundra besökare per dag. Men rakt ur ingenting gick webbplatsen direkt till mellan 15-19 GB dataöverföring om dagen! Det är en ökning med 4650 %. Och Google Analytics visade ingen ytterligare trafik. Så det är inte bra.

Klienten implementerade Sucuris webbprogramsbrandvägg på sin webbplats och all bandbredd och begäran avtog omedelbart på webbplatsen (som sett nedan) och det har inte varit ett enda problem sedan dess. Så definitivt en bra investering och tidsbesparing om du stöter på problem som dessa.

Sammanfattning

Som du kan se, finns det många sätt att du kan stärka din WordPress-säkerhet. Använda smarta lösenord, hålla kärnan och plugin uppdaterade och välja en säker managed WordPress-värd är bara några som kommer att hålla din WordPress-webbplats igång säkert. För många av er är er WordPress-webbplats både er verksamhet och inkomst, så det är viktigt att du tar lite tid och genomför några av de bästa säkerhetsmetoderna ovan, snarare hellre än senare.

Har du några viktiga WordPress-säkerhetstips som vi missade? Om så är fallet ber vid dig att meddela oss nedan i kommentarerna.