Aunque las empresas siempre han tenido que enfrentarse a muchas amenazas, los ciberataques son cada vez más preocupantes. Una vulnerabilidad de día cero es una de las amenazas de malware más graves.

Los ciberataques pueden tener graves consecuencias para las empresas, ya que los piratas informáticos pueden robar dinero, datos o propiedad intelectual que comprometan tus operaciones. Y ninguna empresa es inmune. Afectan a los comerciantes, a las empresas locales, a las cadenas nacionales e incluso a los gigantes mundiales como Google (de hecho, Google sufre al menos 22 ataques imprevistos cada año).

Pero eso no quiere decir que los ciberataques sean inevitables. Hay medidas que podemos tomar para protegernos.

En este artículo, te contaremos todo lo que necesitas saber sobre las vulnerabilidades de día cero, por qué son peligrosos y cómo puedes identificarlos y prevenirlos.

¡Empecemos!

¿Qué es un Exploit de Día Cero?

Un exploit de día cero es un fallo de seguridad no descubierto previamente en tu software o hardware que los hackers pueden aprovechar para penetrar en tus sistemas. Las vulnerabilidades de día cero tienen muchos nombres diferentes, como «exploits de hora cero» o «exploits de día 0»

No importa el nombre, el origen de «día cero» es el mismo. El término «día cero» subraya la gravedad del problema. Después de que alguien descubra una vulnerabilidad de día cero, los desarrolladores tienen cero días para solucionar el error antes de que se convierta en un problema urgente.

Al informarte sobre los exploits de día cero, es posible que los oigas llamar «vulnerabilidades de día cero» o «ataques de día cero» Hay una distinción esencial entre estos términos:

- «Exploit de Zero-day» se refiere al método que utilizan los hackers para atacar el software

- «Vulnerabilidad de Zero-day» se refiere al fallo no descubierto en tu sistema

- «Ataque de Zero-day» se refiere a la acción que realizan los hackers cuando utilizan la vulnerabilidad para vulnerar tu sistema

El término «sin descubrir» es crucial cuando se habla de vulnerabilidades de día cero, ya que la vulnerabilidad debe ser desconocida para los creadores del sistema para ser considerada una «vulnerabilidad de día cero». Una vulnerabilidad de seguridad deja de ser una «vulnerabilidad de día cero» una vez que los desarrolladores conocen el problema y han publicado un parche.

Muchos grupos diferentes de personas llevan a cabo ataques de día cero, entre ellos:

- Ciberdelincuentes: Hackers criminales con una motivación económica

- Hacktivistas: Personas que buscan hackear sistemas para promover una causa o programa político

- Hackers corporativos: Hackers que buscan obtener información sobre un competidor

- Hackers con ánimo de lucro: Personas que encuentran vulnerabilidades para venderlas a las empresas (pero que no tienen intención de explotar la vulnerabilidad ellos mismos)

Cómo Funciona un Ataque de Día Cero

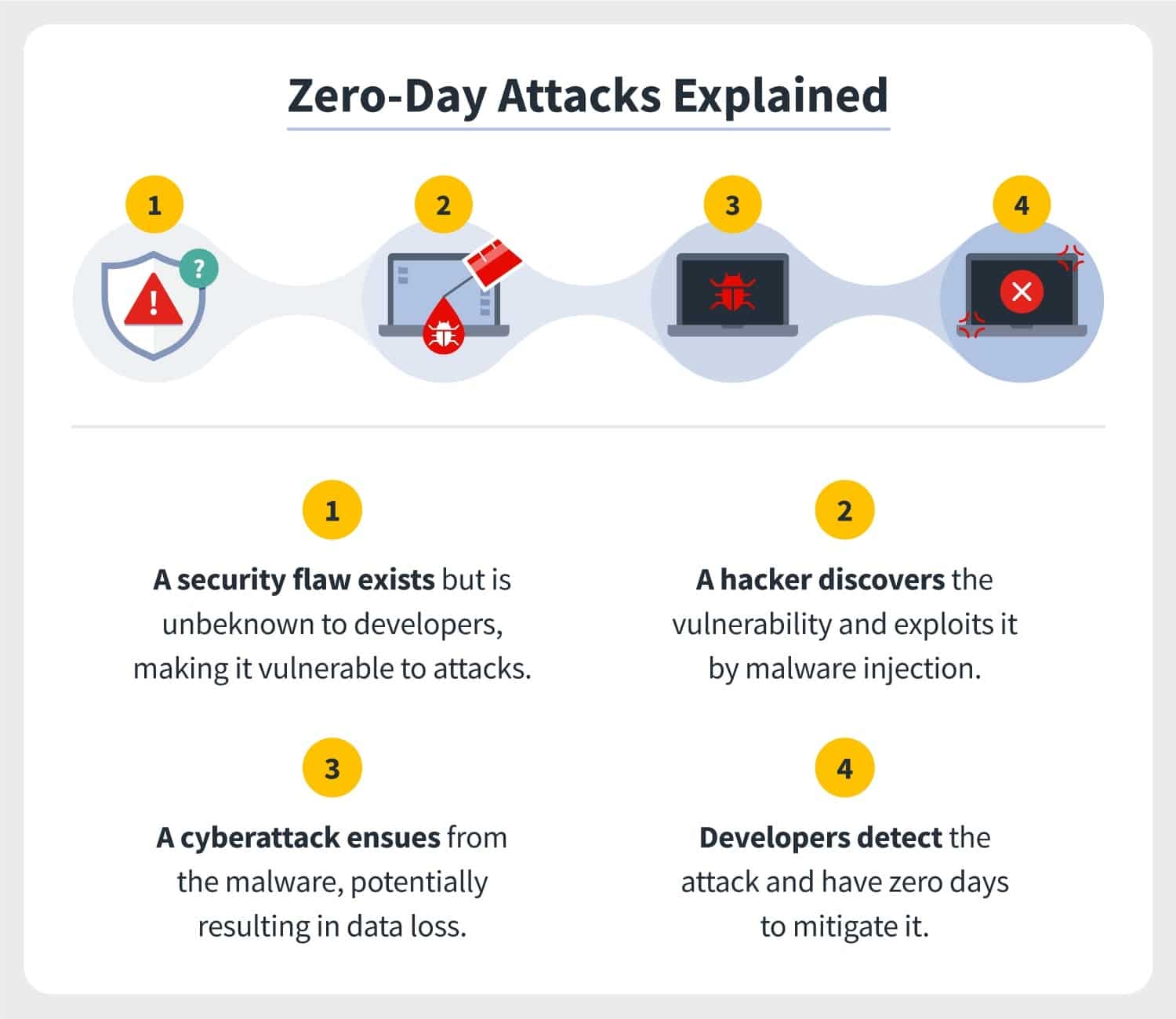

Aunque cada ataque es diferente, la mayoría de los ataques suelen funcionar así:

- Paso 1: Tus desarrolladores crean un sistema. Este sistema contiene una vulnerabilidad de día cero que los desarrolladores desconocen.

- Paso 2: Una vez que el sistema está en funcionamiento, el hacker (a veces llamado «actor de la amenaza» o «actor malicioso») descubre una vulnerabilidad en el sistema.

- Paso 3: El hacker escribe y ejecuta un código malicioso para explotar la vulnerabilidad y penetrar el sistema.

- Paso 4: El público o los desarrolladores notan un problema grave, y los desarrolladores solucionan el problema con un parche.

A veces, el hacker que descubre tu amenaza de día cero y el hacker que ataca tu sistema son personas diferentes.

Algunos hackers venden información a otros hackers a través del mercado negro. El mercado negro existe en la web oscura, una sección de Internet a la que no puedes llegar con motores de búsqueda como Google, Yahoo y Bing. La gente accede a la web oscura a través de navegadores anónimos como Tor.

Algunas empresas de ciberseguridad también buscan exploits para vender esa información a los propietarios del sistema.

Estas empresas venden esos datos en los mercados «blanco» o «gris» (aunque las distinciones entre los mercados blanco, gris y negro varían en función de las leyes locales de ciberseguridad).

Ahora que sabes cómo funcionan los exploits de día cero, probablemente te estés preguntando cómo los hackers penetran en tu sistema.

Aunque no existe un método probado, muchos hackers lo utilizan:

Fuzzing

El fuzzing (o «fuzz testing») es una técnica de fuerza bruta que utilizan los hackers para encontrar agujeros en tu sistema.

Cuando un hacker fuzzea un objetivo, utiliza un software que introduce datos aleatorios en los cuadros de entrada de tu sistema (cuadros de texto en los que la gente introduce información). A continuación, el hacker busca fallos, fugas de memoria o aserciones fallidas que indiquen un agujero en tu código.

Muchas técnicas de fuzzing se centran en bombardear los cuadros de entrada con respuestas aleatorias, sin sentido o no válidas. Por ejemplo, si tuvieras un cuadro de texto para que alguien introdujera su edad en años, un hacker comprobaría cómo responde tu sistema cuando pone «-94» o «@45»

Ingeniería Social

La ingeniería social es una técnica de manipulación que usan los hackers para acceder a un sistema a través de sus usuarios.

Hay muchos tipos de ingeniería social, entre ellos:

- Pretexto: Cuando alguien utiliza el pretexto, intenta ganarse tu confianza creando un escenario creíble. Por ejemplo, puede fingir ser de tu departamento de informática y decir que necesita tu contraseña.

- Cuando alguien te pone un cebo, intenta vulnerar tu sistema tentándote a interactuar con material corrupto. Por ejemplo, en 2018, un hacker chino envió un misterioso CD a varias autoridades estatales y locales de Estados Unidos. El objetivo era engañarlos para que abrieran el contenido del CD por curiosidad.

- Phishing: Cuando alguien te hace phishing, se hace pasar por alguien que conoces para convencerte de que le des información confidencial, abras un archivo malicioso o hagas clic en un enlace corrupto. Por ejemplo, si esperabas un correo electrónico de «[email protected]», un hacker puede utilizar la dirección de correo electrónico «[email protected]» para suplantarte. Como el 38% de los ciberataques a empresas estadounidenses en 2019 utilizaron el phishing, muchas empresas se protegen del phishing con herramientas de prevención del fraude como FraudLabsPro o Simility.

Una vez que un hacker utiliza la ingeniería social para vulnerar un sistema, utiliza la cuenta del usuario para buscar vulnerabilidades de día cero desde dentro.

Objetivos Comunes

No es necesario que seas una empresa bancaria multimillonaria para que un hacker te tome como objetivo. Los hackers tienen como objetivo cualquier organización, individuo o entidad de la que puedan sacar provecho, especialmente:

- Organizaciones con mala ciberseguridad

- Organizaciones que manejan datos personales (especialmente direcciones, números de la Seguridad Social (SSN), nombres legales completos de clientes y fechas de nacimiento de clientes)

- Organismos gubernamentales

- Organizaciones que tienen información confidencial

- Organizaciones que crean software o hardware para clientes (ya que pueden utilizar la tecnología para hackear a los clientes)

- Organizaciones que trabajan en el ámbito de la defensa

A la hora de elegir a quién hackear, muchos hackers buscan objetivos fáciles que les reporten una gran recompensa, ya que quieren ganar la mayor cantidad de dinero con el menor esfuerzo y riesgo.

Aunque cada hacker trabaja de forma diferente, la mayoría tiene como objetivo:

- Sistemas operativos

- Navegadores web

- Hardware y firmware

- Aplicaciones de software

- Dispositivos del Internet de las Cosas (IoT)

Ejemplos

Aunque no pienses en los ciberataques con regularidad, ocurren más a menudo de lo que crees. Hasta 2020, los particulares y las organizaciones han detectado más de 677 millones de piezas de malware. Esto supone un aumento del 2.317,86% respecto a 2010, cuando solo se habían detectado más de 28 millones de piezas de malware.

Según una investigación del Instituto Ponemon, casi el 48% de las organizaciones han sufrido una violación de datos en los últimos dos años. El 62% de estas organizaciones no eran conscientes de la vulnerabilidad antes del ataque (lo que significa que eran ataques de día cero).

Aunque la mayoría de las organizaciones no hacen públicos los detalles de sus ataques, sabemos de muchos grandes ataques de los últimos años. Entre ellos se encuentran

El Ataque a Google Chrome de 2021

En abril de 2021, Google publicó una actualización para su navegador Google Chrome en dispositivos Windows, Linux y Mac. Entre otras cosas, esta actualización corregía una vulnerabilidad de día cero que un hacker explotó. Llamaron a la vulnerabilidad «CVE-2021-21224»

Aunque Google no compartió todos los detalles del ataque, el CVE-2021-21224 permitía a alguien ejecutar código en una caja de arena a través de una página HTML manipulada.

El Hackeo de Zoom en 2020

En julio de 2020, la empresa de ciberseguridad 0patch informó de que una persona anónima había identificado una vulnerabilidad de día cero en Zoom. La vulnerabilidad permitía a un hacker ejecutar código de forma remota en Zoom una vez que conseguía entrar haciendo que un usuario hiciera clic en un enlace o abriera un malware. La vulnerabilidad solo existía en ordenadores con Windows 7 o versiones anteriores de Windows.

Tras conocer la vulnerabilidad, 0patch llevó la información a Zoom, y los desarrolladores de Zoom publicaron un parche de seguridad para el problema en un día.

El Ataque a Microsoft Word de 2016/2017

En 2016, Ryan Hanson (investigador y consultor de seguridad de Optiv) identificó una vulnerabilidad de día cero en Microsoft Word. La vulnerabilidad (conocida como «CVE-2017-0199») permitía a un atacante instalar malware en el ordenador de un usuario después de que este descargara un documento de Word que ejecutara scripts maliciosos.

Según Reuters, los hackers explotaron el CVE-2017-0199 para robar millones de cuentas bancarias en línea antes de que los desarrolladores de Microsoft lo parcheasen en 2017. Curiosamente, Hanson no fue la única persona que descubrió la CVE-2017-0199: en abril de 2017, los investigadores de McAfee y FireEye informaron de que habían encontrado la vulnerabilidad.

El Ataque Stuxnet de 2010

En 2010, Stuxnet tuvo como objetivo varias instalaciones (incluidas las nucleares) en Irán. Stuxnet era un gusano informático que infectaba ordenadores con Windows a través de memorias USB que contenían malware.

El malware Stuxnet atacó entonces las máquinas dirigiéndose a sus controladores lógicos programables (PLC). Estos PLC automatizan los procesos de las máquinas, lo que significa que Stuxnet podía interferir en la maquinaria de su objetivo.

Según McAfee, Stuxnet destruyó varias plantas de tratamiento de agua, centrales eléctricas, líneas de gas y centrifugadoras en la instalación de enriquecimiento de uranio de Natanz, en Irán. Stuxnet también engendró muchos descendientes, como Duqu (un programa malicioso que roba datos de los ordenadores a los que apunta).

Por Qué Son Peligrosos los Ataques de Día Cero

El impacto financiero, operativo y legal de un ataque de día cero puede ser devastador. Según el informe de Verizon sobre investigaciones de fugas de datos en 2021, el 95% de las organizaciones atacadas por los hackers perdieron:

- Entre 250 $-984.855 $ en ataques de compromiso de correo electrónico empresarial (BEC)

- Entre 148 $ y 1.594.648 $ en incidentes de violación de datos informáticos (CDB)

- Entre 69 y 1.155.755 dólares en incidentes de ransomware

Sin embargo, los ataques de día cero siguen siendo devastadores aunque no pierdas dinero. He aquí el motivo:

Pueden pasar desapercibidos durante días, meses o incluso años

Como las vulnerabilidades de día cero son desconocidas para los desarrolladores, muchas organizaciones no saben cuándo un atacante ha vulnerado sus sistemas hasta mucho después del ataque. Por desgracia, esto significa que los hackers pueden abusar repetidamente de tu sistema antes de que puedas detenerlos.

Las Vulnerabilidades Pueden ser Difíciles de Solucionar

Una vez que tu empresa se entere de que un hacker ha puesto en peligro tu sistema, tendrás que averiguar dónde está la vulnerabilidad. Como muchas organizaciones utilizan varios sistemas, podría llevar un tiempo localizar y parchear el agujero.

Los Hackers Pueden Utilizarlos para Robar Datos Financieros o Información Bancaria

Muchos atacantes entran en los sistemas para robar datos financieros o información bancaria. Algunos hackers venden estos datos a un tercero, mientras que otros utilizarán tu información financiera para robarte dinero.

Los Delincuentes Pueden Utilizarlos para Pedir un Rescate a Tu Empresa

Mientras que muchos hackers utilizan ataques de día cero para robar datos, otros piden un rescate por tu empresa mediante ataques de denegación de servicio distribuido (DDoS) y otras técnicas de rescate. Los ataques DDoS bombardean tu sitio web con peticiones hasta que se colapsa.

Si quieres saber cómo detener un ataque DDoS, puedes leer nuestro caso práctico:»Cómo detener un ataque DDoS en seco»

Los Delincuentes Pueden Dirigirse a Tus Clientes

Si vendes software o hardware con una base de usuarios dedicados, los hackers podrían vulnerar tu sistema y utilizarlo para atacar a tus clientes.

Recientemente, vimos un ejemplo devastador de esto cuando los delincuentes vulneraron el software de Kaseya y utilizaron su sistema para atacar a entre 800 y 1.500 clientes de Kaseya con ransomware.

Cómo Identificar un Ataque de Día Cero

Como cada ataque de día cero funciona de forma diferente, no hay una forma perfecta de detectarlos. Sin embargo, hay muchas maneras comunes de que las organizaciones identifiquen los ataques. Aquí tienes seis de ellas.

1. Realiza un Escaneo de Vulnerabilidad

El escaneo de vulnerabilidades es el proceso de búsqueda de vulnerabilidades de día cero en tu sistema. Una vez que encuentres una vulnerabilidad, trabaja para parchearla antes de que los hackers puedan explotarla.

La exploración de la vulnerabilidad puede ser una actividad independiente o una parte habitual de tu proceso de desarrollo. Muchas organizaciones también optan por subcontratar el escaneo de vulnerabilidades a empresas especializadas en ciberseguridad.

2. Reúne y supervisa los Informes de los Usuarios del Sistema

Como los usuarios de tu sistema interactúan regularmente con él, pueden detectar problemas potenciales antes que tú. Naturalmente, debes hacer un seguimiento de los informes de los usuarios en busca de informes sobre correos electrónicos sospechosos, ventanas emergentes o notificaciones sobre intentos de contraseña.

3. Vigila el Rendimiento de Tu Sitio Web

Según el informe de Verizon sobre investigaciones de fugas de datos en 2021, más del 20% de los ciberataques tienen como objetivo las aplicaciones web. Aunque no siempre podrás saber si los piratas informáticos han vulnerado tu aplicación web o tu sitio web, es posible que alguien haya atacado tu sitio web si:

- No puedes iniciar sesión

- La apariencia de tu sitio web ha cambiado

- Tu sitio web redirige a los visitantes a un sitio web desconocido

- El rendimiento de tu sitio web se reduce inesperadamente

- Tu sitio web muestra advertencias del navegador, como esta:

4. Utiliza la Caza Retroactiva

La caza retroactiva es el proceso de buscar informes de ciberataques significativos y comprobar si tu organización se vio afectada. Para sacar el máximo provecho de la caza retroactiva, asegúrate de que

- Diriges todos los correos electrónicos de tus proveedores de software a una bandeja de entrada central, y comprueba regularmente si hay notificaciones sobre fallos de seguridad

- Analiza las noticias a diario para comprobar si hay nuevos ataques a organizaciones de tu sector

- Lee los detalles de los ataques recientes y pide a tus desarrolladores que comprueben si tus sistemas podrían resistir un ataque similar

5. Observa si se Reduce la Velocidad de la Red

Cuando un hacker accede a un sistema a través de un malware, el aumento del tráfico de red a veces ralentiza la conexión a Internet de la víctima. Por eso, si vigilas la velocidad de tu red, podrás identificar un ataque en el momento en que se produzca.

6. Controla el Rendimiento de Tu Software

Cuando alguien consigue acceder a tu sistema a través de una vulnerabilidad, el código que inyecta en tu software podría ralentizar tu programa, alterar sus funciones o desconectar características. Naturalmente, puedes identificar un ataque de día cero si observas cambios significativos o inexplicables en tu sistema.

Cómo Protegerte de los Exploits de Día Cero

Como no tienes más remedio que sentarte a ver cómo los hackers roban dinero, datos y secretos comerciales mientras esperas a que los desarrolladores parcheen el agujero, los ataques de día cero son muy estresantes.

La mejor arma de tu organización contra los ataques de día cero es una mejor preparación. Aquí tienes ocho formas de proteger tus sistemas de los ataques de día cero.

1. Utiliza Software de Seguridad

El software de seguridad protege tu sistema contra los virus, las intrusiones basadas en Internet y otras amenazas a la seguridad.

Aunque cada software ofrece tipos de protección ligeramente diferentes, la mayoría de las soluciones de software pueden escanear las descargas en busca de malware, bloquear a los usuarios no autorizados de tu sistema y cifrar tus datos.

Algunas empresas de software de seguridad también desarrollan software especializado para sitios web. Por ejemplo, si utilizas WordPress (como el 40% de los sitios web), podrías proteger tu sitio con:

- Software de supervisión de la integridad de los archivos (FIM)

- Plugins que buscan comentarios dudosos (como Astra Web Security y WP fail2ban)

- Plugins que protegen tu sitio contra ataques de fuerza bruta

- Una red de entrega de contenidos (CDN)

Alternativamente, podrías utilizar un plugin de seguridad general como Sucuri o Wordfence.

2. Instala a Menudo Nuevas Actualizaciones de Software

Como los hackers encuentran vulnerabilidades en el código obsoleto, la actualización de tu sitio web, aplicaciones web y software es clave para mantener tus sistemas seguros. Las nuevas actualizaciones protegen tu sistema porque:

- Contienen parches para las vulnerabilidades de ciberseguridad conocidas (incluidos los exploits de día cero)

- Eliminan las partes antiguas o no utilizadas de los programas que los hackers podrían explotar

- Introducen nuevas medidas de ciberseguridad para mantener la seguridad de los usuarios

- Corrigen errores menores que son vulnerables al fuzzing

3. Utiliza un Alojamiento Web Seguro

Los hackers violan más de 127.000 sitios web cada día. Y como los hackers pueden violar tu sitio a través de plugins, temas del sitio web o versiones obsoletas del núcleo de WordPress, los sitios web de WordPress son objetivos principales.

Afortunadamente, puedes proteger tu organización utilizando un proveedor de alojamiento seguro como Kinsta. Kinsta protege tu sitio con:

- Conexiones encriptadas del Protocolo de Transferencia de Archivos Seguro (SFTP) y del Shell Seguro (SSH)

- Una conexión segura a Google Cloud Platform

- Una garantía de corrección de hackeos

- Una herramienta de denegación de IP que te permite bloquear direcciones IP para que no accedan a tu sitio web

- Protección contra la denegación de servicio distribuida (DDoS) y un cortafuegos de nivel empresarial a través de Cloudflare

- Copias de seguridad automáticas cada dos semanas

- Un compromiso de seguridad contra el malware

4. Utiliza un Cortafuegos

Los cortafuegos son precisamente lo que parecen: muros digitales entre tu sistema y el mundo exterior. Los cortafuegos añaden una capa extra de protección a tus sistemas, ya que los piratas informáticos necesitan atravesar el cortafuegos antes de poder atacar tu sistema.

Hay muchos tipos de cortafuegos entre los que puedes elegir, como los personales, los de filtrado de paquetes, los de aplicaciones web y los de próxima generación (NGFW).

5. Utiliza la Regla del Mínimo Acceso

La regla del mínimo acceso dice que las personas de tu organización solo deben tener acceso a los datos, el hardware y el software que necesiten para realizar sus tareas habituales.

La Regla del Mínimo Acceso crea menos puntos de entrada para los hackers que utilizan la ingeniería social, limitando el número de personas que tienen acceso administrativo a cada sistema.

6. Pasa al Desarrollo DevOps

DevOps es un enfoque que utiliza un sistema de desarrollo continuo para actualizar los programas constantemente. Puede ayudarte a reforzar tu seguridad contra los exploits de día cero, ya que te obliga a actualizar y cambiar tu sistema constantemente.

Si quieres saber más sobre el desarrollo DevOps, puedes leer nuestro artículo «Herramientas DevOps». Pero en resumen, el desarrollo DevOps sigue este ciclo de vida:

7. Implantar la Formación en Seguridad de los Usuarios

La formación en seguridad del usuario enseña a tus empleados a identificar las técnicas de ingeniería social y las amenazas a la seguridad en la naturaleza.

Formar a tus empleados para que detecten las amenazas de ciberseguridad les ayudará a identificar los ataques, a informar rápidamente a las personas adecuadas y a actuar sin entrar en pánico ni dar información a los hackers.

8. Utiliza las VPN

Las redes privadas virtuales (VPN) son servidores intermediarios que protegen tus datos de navegación, dirección IP y datos de conexión mientras navegas por Internet. El uso de VPN hará más difícil que los hackers criminales entren en tu sistema a través de tu navegador web, ya que tienen menos información para usar en tu contra.

Las VPN funcionan así:

Resumen

Los ataques de día cero son cada vez más comunes y una preocupación natural para las organizaciones de todo el mundo. Sin embargo, hay medidas que puedes tomar para reducir el riesgo de ataque, entre ellas:

- Formación de tu personal para detectar y responder a los ataques

- Utilizar medidas de ciberseguridad como VPN, software de seguridad y cortafuegos

- Alterar tu proceso de desarrollo para actualizar los sistemas regularmente

- Controlar cuidadosamente el acceso a los datos y a los sistemas vulnerables

- Utilizar servicios de alojamiento de sitios web seguros (como Kinsta)

Ahora que hemos compartido nuestros consejos, te toca a ti. ¿Qué medidas tomas para mitigar el riesgo de un ciberataque en tu organización? Háznoslo saber en los comentarios de abajo.

Deja una respuesta