Si vous suivez régulièrement les bulletins d’information sur WordPress ou les mises à jour sur la cybersécurité, vous avez probablement remarqué un schéma familier : presque chaque semaine, il y a un nouveau rapport sur la vulnérabilité d’une extension WordPress. Pourquoi cela se produit-il si souvent ?

L’une des raisons de ces vulnérabilités est que le développement d’extensions dans l’écosystème WordPress est vaste et implique de nombreux développeurs qui ne sont pas directement affiliés à WordPress lui-même. Bien que WordPress fournisse des lignes directrices claires pour garantir la sécurité, l’ampleur et la complexité de l’écosystème – avec des milliers d’extensions et de thèmes fonctionnant ensemble – peuvent parfois rendre difficile la détection de toutes les failles potentielles.

De plus, les développeurs se précipitent parfois pour publier des mises à jour ou de nouvelles fonctionnalités, et même des codeurs bien intentionnés peuvent involontairement négliger des problèmes de sécurité, permettant ainsi à des pirates d’exploiter des vulnérabilités.

Une fois qu’une vulnérabilité est découverte, les pirates peuvent utiliser divers exploits techniques pour compromettre votre site. Les méthodes les plus courantes sont le cross-site scripting (XSS), l’injection SQL et le cross-site request forgery (CSRF). Ces exploits permettent aux pirates d’effectuer une série d’activités malveillantes, telles que :

- Rediriger les visiteurs vers des sites malveillants.

- Injecter des publicités de spam et du contenu indésirable sur votre site.

- Installer des logiciels malveillants (par exemple, en infectant des fichiers tels que

wp-feed.php) pour exécuter d’autres attaques. - Créer des comptes d’administration frauduleux pour prendre le contrôle de votre site.

- Utiliser votre serveur pour lancer des attaques DDoS ou envoyer des courriers électroniques non sollicités.

Ces attaques peuvent paralyser les performances de votre site, faire chuter votre classement en matière de référencement et, surtout, nuire à votre entreprise, à votre chiffre d’affaires et à votre réputation.

Toutefois, il est important de noter que les vulnérabilités des extensions ne sont pas le seul problème. L’une des principales raisons pour lesquelles ces attaques réussissent est que de nombreux utilisateurs de WordPress ne mettent pas à jour leurs extensions. Cet article explique pourquoi ces vulnérabilités sont en augmentation et ce que vous pouvez faire pour protéger votre site.

La véritable cause de la plupart des piratages de sites WordPress

Lorsque des sites WordPress sont piratés, nous sommes prompts à blâmer soit l’hébergeur, soit les extensions qui ont soi-disant ouvert la porte aux attaquants. Il est vrai que les vulnérabilités des extensions jouent un rôle important. Selon le rapport de SolidWP sur les vulnérabilités de WordPress en 2022, 93 % des vulnérabilités de WordPress provenaient d’extensions. Cependant, le problème sous-jacent est souvent la négligence de l’utilisateur.

La plupart des piratages ne se produisent pas parce que la plateforme ou les extensions sont intrinsèquement peu sûres, mais parce que les utilisateurs ne mettent pas à jour leurs extensions en temps voulu ou parce que certaines extensions sont abandonnées.

Pour mieux comprendre comment ces vulnérabilités exposent votre site, examinons de plus près les deux principaux facteurs :

Plugins obsolètes

Lorsqu’une faille de sécurité est découverte dans une extension, les développeurs en sont informés et travaillent généralement rapidement à la création d’un correctif. Une fois le correctif prêt, il est publié sous forme de mise à jour et une divulgation de la vulnérabilité est envoyée pour avertir les utilisateurs qu’ils doivent appliquer la mise à jour.

Toutefois, il s’écoule souvent un certain temps entre la divulgation de la vulnérabilité et la mise à jour effective des extensions par les utilisateurs. Les pirates informatiques profitent de ce décalage pour rechercher sur le web les sites qui n’ont pas encore corrigé la vulnérabilité.

Un exemple frappant de cette situation est la vulnérabilité de l’extension File Manager découverte en septembre 2020, qui a affecté plus de 600.000 sites WordPress. Cette vulnérabilité d’exécution de code à distance de type « zero-day » permettait aux attaquants d’accéder à la zone d’administration, d’exécuter du code malveillant et de télécharger des scripts nuisibles sur des sites utilisant des versions plus anciennes de l’extension (versions 6.0 à 6.8). Bien que les développeurs aient publié une version corrigée (File Manager 6.9) dans les heures qui ont suivi, plus de 300.000 sites sont restés vulnérables parce que les utilisateurs n’avaient pas mis à jour leurs extensions, et les pirates ont rapidement exploité ce retard.

Cet exemple montre à quel point un simple retard dans l’application des mises à jour peut être dangereux, et montre clairement que la négligence des utilisateurs dans la mise à jour des extensions est une cause majeure des piratages de WordPress.

Plugins abandonnés

Les extensions abandonnées sont une bombe à retardement pour de nombreux sites WordPress. Bien que l’équipe de WordPress retire définitivement certaines de ces extensions de son référentiel, beaucoup restent actives sur des sites web qui ne bénéficient pas d’une maintenance continue ou de mises à jour de sécurité.

Rien qu’en 2023, 827 extensions et thèmes ont été signalés comme étant abandonnés, soit une augmentation significative par rapport aux 147 enregistrés en 2022. Plus de la moitié d’entre eux (58,16 %) ont été définitivement supprimés en raison de graves problèmes de sécurité.

Par exemple, l’extension Eval PHP a été abandonnée pendant plus d’une décennie avant que des pirates informatiques ne commencent à l’exploiter en 2023. Cette extension, conçue à l’origine pour permettre aux utilisateurs d’exécuter du code PHP dans les articles et les pages de WordPress, est devenu un outil permettant aux pirates d’injecter des portes dérobées dans les sites web. Comme Eval PHP n’était plus maintenu, les vulnérabilités de sécurité n’ont pas été corrigées et les pirates en ont profité pour utiliser l’extension afin d’obtenir un accès non autorisé aux sites web.

Une fois à l’intérieur, les attaquants pouvaient voler des informations sensibles, prendre le contrôle total d’un site ou l’utiliser dans le cadre de campagnes malveillantes plus vastes, telles que des attaques DDoS. Même la suppression de l’extension n’a pas nécessairement résolu le problème : les pirates pouvaient persister sur les sites web compromis en dissimulant des portes dérobées dans le contenu du site.

Cette situation met en évidence les dangers liés à l’utilisation d’extensions abandonnées. Lorsqu’une extension n’est plus maintenue, ses vulnérabilités deviennent des points d’entrée permanents pour les pirates. Les propriétaires de sites web doivent être proactifs en supprimant ces extensions et en les remplaçant par des alternatives supportées afin de maintenir la sécurité de leurs sites.

Comment protéger votre site WordPress

Compte tenu du nombre croissant de vulnérabilités des extensions et des risques posés par les extensions obsolètes et abandonnées, il est essentiel de prendre des mesures proactives pour sécuriser votre site WordPress. Voici quelques mesures pratiques que vous pouvez prendre pour minimiser les risques et assurer la sécurité de votre site :

1. Utilisez un hébergeur de qualité

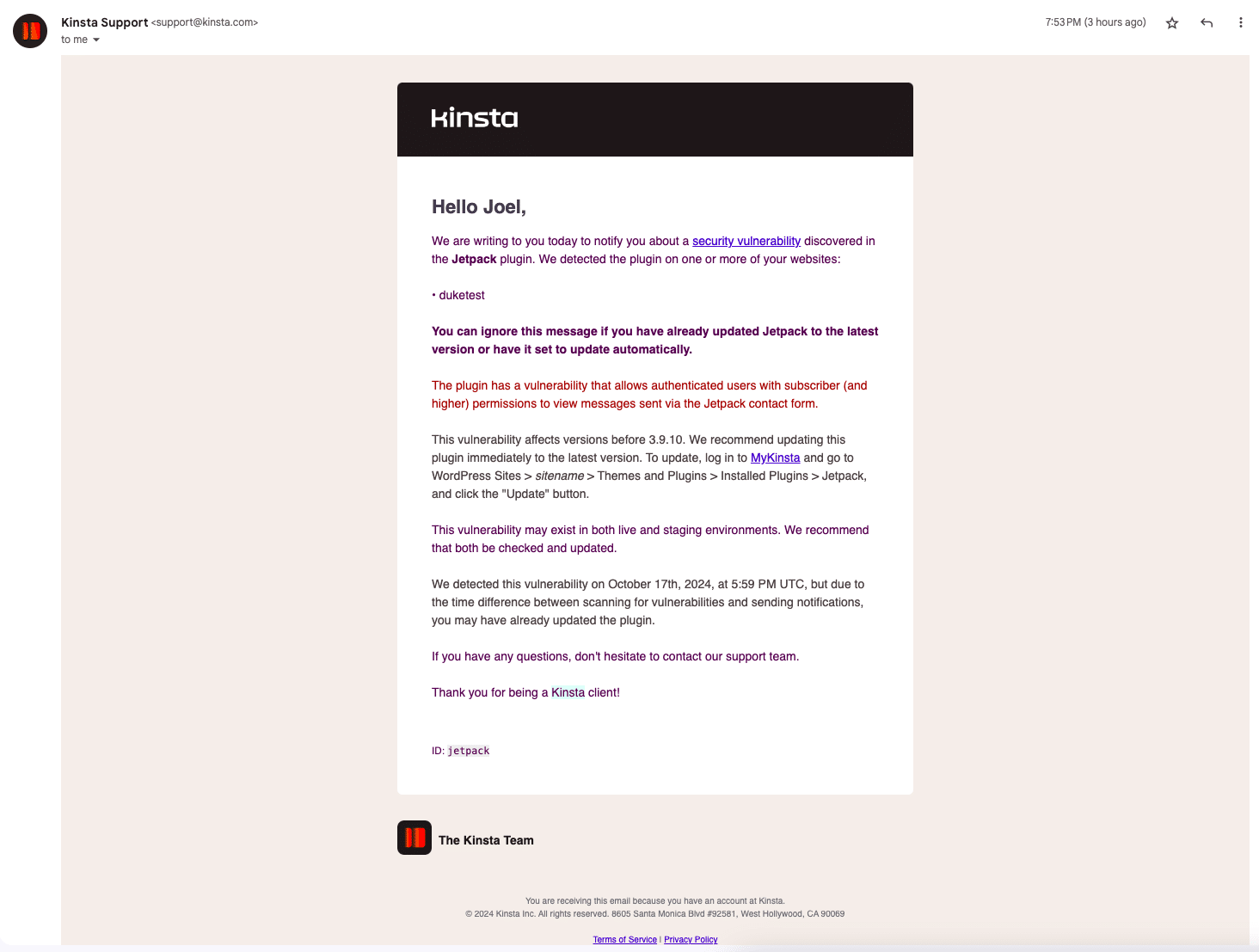

Votre hébergeur peut jouer un rôle crucial dans la sécurité de votre site WordPress en proposant des mesures de sécurité pour prévenir les attaques courantes. Par exemple, Kinsta envoie par e-mail des alertes de vulnérabilité à ses clients lorsque des vulnérabilités sont signalées pour des extensions installées sur leurs sites.

De nombreuses personnes créent des sites WordPress et les oublient, ou font appel à des agences qui gèrent des centaines de sites à la fois. Il est facile de perdre de vue les mises à jour de sécurité. C’est précisément la raison pour laquelle il est si important d’avoir un hébergeur qui recherche activement les vulnérabilités.

Prenez l’exemple de l’extension Jetpack, qui a récemment fait la une des journaux. Ses développeurs ont publié une mise à jour qui corrigeait une vulnérabilité critique affectant 27 millions de sites – une vulnérabilité qui était passée inaperçue depuis 2016 !

La faille permettait à tout utilisateur connecté de voir les envois de formulaires des autres utilisateurs. L’équipe de Jetpack a confirmé qu’il n’y avait aucune preuve d’exploitation de la faille, mais une fois la mise à jour publiée, elle a averti que quelqu’un pourrait essayer de profiter des sites non corrigés.

Chez Kinsta, nous avons immédiatement envoyé un rapport de vulnérabilité à tous nos clients utilisant Jetpack, en les invitant à mettre à jour leur site et en leur expliquant pourquoi c’était nécessaire. C’est le genre de soutien proactif dont vous avez besoin de la part d’un hébergeur de qualité.

Un bon hébergeur peut également protéger votre site :

- Détection et nettoyage des logiciels malveillants – Votre hébergeur doit régulièrement rechercher les logiciels malveillants pour garantir la sécurité de votre site. Chez Kinsta, nous effectuons des analyses périodiques des logiciels malveillants dans les conteneurs des clients afin de détecter la plupart des empreintes malveillantes connues. Si un logiciel malveillant est détecté, notre équipe de lutte contre les abus le nettoiera rapidement et vous en informera. Si votre site a déjà subi une attaque et que vous n’êtes pas au courant, notre processus de balayage est conçu pour identifier les compromis. Dans le cadre de notre engagement pour votre sécurité, nous avons une promesse de sécurité: si votre site est piraté alors qu’il est hébergé chez nous, nous vous aiderons à le réparer gratuitement. Consultez notre processus de suppression des logiciels malveillants pour plus de détails.

- Pare-feu et surveillance de la sécurité – Un pare-feu protège votre site contre le trafic malveillant. Il bloque les mauvais acteurs avant même qu’ils n’atteignent vos plugins. Sans cela, les pirates peuvent facilement cibler les vulnérabilités des extensions obsolètes. Chez Kinsta, nous offrons une technologie de pare-feu qui aide à protéger notre réseau contre les menaces courantes. Notre intégration à Cloudflare fournit une protection contre les attaques DDoS, et nous utilisons le pare-feu de Google Cloud Platform pour assurer la sécurité de notre infrastructure.

En outre, assurez-vous que votre site dispose de sauvegardes automatiques quotidiennes, de sorte qu’en cas de compromission, vous puissiez rapidement le restaurer à une version antérieure, minimisant ainsi les temps d’arrêt et évitant la perte de données.

2. Maintenez les plugins à jour

L’un des moyens les plus simples et les plus efficaces de protéger votre site WordPress est de veiller à ce que toutes les extensions, tous les thèmes et le noyau de WordPress soient à jour. La plupart des mises à jour comprennent des correctifs de sécurité qui corrigent les vulnérabilités connues, et le fait de ne pas appliquer ces mises à jour expose votre site.

Pour vous assurer que vos extensions sont toujours à jour, suivez les étapes suivantes :

- Vérifiez régulièrement les mises à jour des extensions dans votre tableau de bord WordPress.

- Envisagez de mettre en place un processus automatisé pour gérer les mises à jour et déclencher des alertes pour les extensions essentielles lorsqu’elles sont obsolètes. Chez Kinsta, notre API expose des points de terminaison que vous pouvez utiliser pour créer des outils d’automatisation du processus de mise à jour des plugins. Le tableau de bord MyKinsta comprend également une fonction de mise à jour groupée, vous permettant de mettre à jour une extension sur plusieurs sites en un seul clic.

- Définissez un calendrier pour réviser et mettre à jour les extensions qui ne se mettent pas à jour automatiquement.

3. Supprimez les plugins abandonnés ou non pris en charge

Les extensions abandonnées sont l’un des plus grands risques de sécurité pour les sites WordPress. Si une extension n’est plus maintenue par son développeur, elle ne recevra pas de mises à jour de sécurité critiques, ce qui la rend vulnérable à l’exploitation.

Pour protéger votre site, assurez-vous de

- Vérifier régulièrement les extensions installées et supprimez celles qui n’ont pas été mises à jour depuis longtemps.

- Recherchez des alternatives activement maintenues pour remplacer les extensions obsolètes ou non prises en charge.

- Vérifiez le dépôt d’extensions WordPress pour confirmer la date de la dernière mise à jour de l’extension et l’activité du développeur.

4. N’utilisez que des plugins de confiance

Toutes les extensions et tous les thèmes ne sont pas aussi sûrs les uns que les autres. L’installation d’extensions provenant de sources non vérifiées peut exposer votre site à des codes malveillants ou à des logiciels mal écrits.

Pour minimiser les risques, veillez à

- Vous en tenir aux extensions et aux thèmes disponibles dans le dépôt d’extensions de WordPress ou auprès de développeurs réputés qui ont fait leurs preuves.

- Vérifiez toujours les critiques, les évaluations et le nombre d’installations actives avant d’installer une extension.

- Donnez la priorité aux extensions qui sont régulièrement mises à jour et soutenus par leurs développeurs.

- Évitez les extensions qui présentent des failles de sécurité ou de mauvaises pratiques en matière de sécurité.

5. Limitez le nombre de plugins que vous installez

Chaque extension que vous installez sur votre site introduit des vulnérabilités potentielles, il est donc important de limiter le nombre d’extensions que vous utilisez. En choisissant un hébergeur de qualité comme Kinsta, vous pouvez éviter d’installer des extensions inutiles pour des tâches déjà intégrées dans votre environnement d’hébergement.

Par exemple, les utilisateurs de Kinsta n’ont pas besoin d’installer des extensions distinctes pour :

- Les sauvegardes – Kinsta fournit des sauvegardes quotidiennes automatiques, ce qui élimine le besoin d’une extension de sauvegarde.

- L’analyse des logiciels malveillants – Kinsta offre une analyse intégrée des logiciels malveillants, il n’est donc pas nécessaire d’installer une extension de sécurité supplémentaire.

- Intégration CDN – Avec l’intégration Cloudflare de Kinsta, vous pouvez éviter d’installer une extension de CDN.

- Protection contre les vulnérabilités – Kinsta surveille de manière proactive les vulnérabilités de sécurité et prend des mesures, de sorte qu’aucune extension d’attaque des vulnérabilités n’est nécessaire.

En utilisant moins d’extensions, vous réduisez votre surface d’attaque et minimisez le risque de vulnérabilités liées aux extensions tout en maintenant une meilleure performance du site.

6. Limitez l’accès à la zone d’administration et activez l’authentification forte

Limiter l’accès à votre zone d’administration WordPress réduit le risque d’accès non autorisé. L’utilisation de mots de passe forts et l’activation de l’authentification à deux facteurs (2FA) renforcent la sécurité de votre site. Voici comment procéder :

- Veillez à ce que seuls les utilisateurs de confiance aient un accès de niveau administrateur à votre site WordPress.

- Utilisez des mots de passe forts et uniques et exigez-les de tous les utilisateurs ayant accès à votre zone d’administration.

- Activez la fonction 2FA pour ajouter une couche de protection supplémentaire aux tentatives de connexion par force brute, ce qui complique la tâche des attaquants.

- Limitez l’accès aux connexions à des adresses IP, des plages d’adresses IP ou des emplacements géographiques spécifiques. Par exemple, si vous gérez une boutique WooCommerce qui ne vend qu’à des clients américains, vous pouvez limiter la création de compte et l’accès à la connexion aux seuls utilisateurs américains. Cela permet de réduire l’exposition de votre site aux attaques.

7. Surveillez les rapports de vulnérabilité

En restant informé des problèmes de sécurité liés à vos extensions et à vos thèmes, vous pouvez agir rapidement avant que les pirates n’exploitent les vulnérabilités. Pour rester au fait des menaces potentielles, assurez-vous de :

- Vous abonner aux rapports de sécurité ou à des services tels que WPScan, Wordfence ou iThemes Security pour obtenir des alertes de vulnérabilité en temps réel.

- Vérifier régulièrement les mises à jour des vulnérabilités liées aux extensions de votre site.

- Prendre des mesures immédiates si les extensions ou les thèmes que vous avez installés sont signalés comme vulnérables.

Résumé

La sécurisation de votre site nécessite une vigilance permanente. Les extensions obsolètes et abandonnées sont deux des portes d’entrée les plus courantes pour les pirates, mais la bonne nouvelle est que ces risques sont gérables avec un hébergement adéquat.

Chez Kinsta, nous nous engageons à garantir la sécurité de votre site WordPress. Notre plateforme d’hébergement offre une gamme de fonctions de sécurité intégrées pour protéger votre site contre les menaces, y compris des rapports de vulnérabilité proactifs, des certificats SSL gratuits, deux pare-feu puissants, et l’intégration de Cloudflare pour une protection accrue contre les attaques DDoS et autres vulnérabilités.

Pour en savoir plus sur la façon dont les fonctions de sécurité de Kinsta peuvent vous aider, contactez notre équipe de vente dès aujourd’hui!