Secure File Transfer Protocol (SFTP) et Secure Shell (SSH) sont des outils essentiels pour gérer votre site WordPress à distance. Ils vous permettent d’effectuer des tâches administratives, de transférer des fichiers et de mettre à jour votre site depuis n’importe quel endroit sans avoir besoin d’être sur le serveur physique qui héberge votre site.

Toutefois, cette commodité s’accompagne d’un inconvénient : les cyber-menaces potentielles. Par exemple, si vous utilisez des mots de passe faibles ou si vous ne régulez pas l’accès à ces outils, votre site peut devenir vulnérable aux pirates informatiques et à d’autres acteurs malveillants.

Pour lutter contre ces menaces, il est essentiel de mettre en œuvre des fonctions de sécurité SFTP et SSH avancées. C’est pourquoi Kinsta a mis en place des fonctionnalités de sécurité supplémentaires pour vous aider à améliorer la sécurité de votre site WordPress. Ces fonctionnalités incluent :

- Différents accès à la base de données et au SFTP/SSH pour vos environnements.

- Restrictions de connexion par adresse IP.

- Contrôles améliorés des mots de passe SFTP/SSH.

- Raccourcis de connexion SFTP.

- Possibilité de désactiver SFTP/SSH.

- Accès par clé SSH uniquement.

Nous allons explorer chacune de ces fonctionnalités, en donnant des exemples pratiques de la manière dont elles peuvent vous aider à mieux gérer et protéger votre site.

1. Différents accès à la base de données et à SFTP/SSH pour vos environnements

Nous sommes toujours à la recherche de moyens pour vous aider à éviter les failles de sécurité potentielles. L’une des meilleures pratiques consiste à éviter d’utiliser des identifiants de connexion identiques pour plusieurs services et environnements de sites web.

Aujourd’hui, chaque environnement de site web hébergé chez Kinsta dispose d’une base de données unique et d’identifiants d’accès SFTP/SSH. Cela signifie que chaque environnement d’essai et l’environnement réel auront des détails d’accès distincts.

De plus, changer le mot de passe d’un environnement n’affectera pas un autre. Cette isolation garantit que tout changement dans le contrôle d’accès est contenu dans l’environnement spécifique, ce qui améliore la sécurité globale.

Cette fonctionnalité permet d’empêcher l’accès aux fichiers et aux bases de données de votre site. Par exemple, si des développeurs travaillent sur votre site, vous voudrez peut-être qu’ils n’aient accès qu’à votre environnement de staging, où vous pouvez prévisualiser leur travail. Ensuite, lorsque le travail est approuvé, vous le transférez dans l’environnement réel, où ils n’ont pas accès aux fichiers et à la base de données du site.

2. Restrictions de connexion par adresse IP

Une autre fonction de sécurité puissante que nous avons récemment introduite est la possibilité de restreindre l’accès à la connexion par adresse IP. Cette fonctionnalité vous permet de créer une liste d’adresses IP autorisées à accéder à votre site web via SFTP/SSH et les tableaux de bord de la base de données phpMyAdmin.

Imaginez que vous gérez un site WordPress avec une équipe de développeurs qui ont besoin d’accéder au SFTP du site pour les mises à jour et la maintenance. Pour ce niveau supplémentaire de sécurité du site, vous configurez une liste d’autorisation pour vous assurer que seuls les développeurs ou les personnes ayant des adresses IP approuvées peuvent se connecter via SFTP.

Si un développeur change d’adresse ou si vous devez accorder un accès temporaire à une nouvelle adresse IP, vous pouvez mettre à jour la liste d’autorisation en conséquence. Ainsi, l’accès reste limité aux sources de confiance, ce qui protège votre site contre les tentatives d’accès non autorisées.

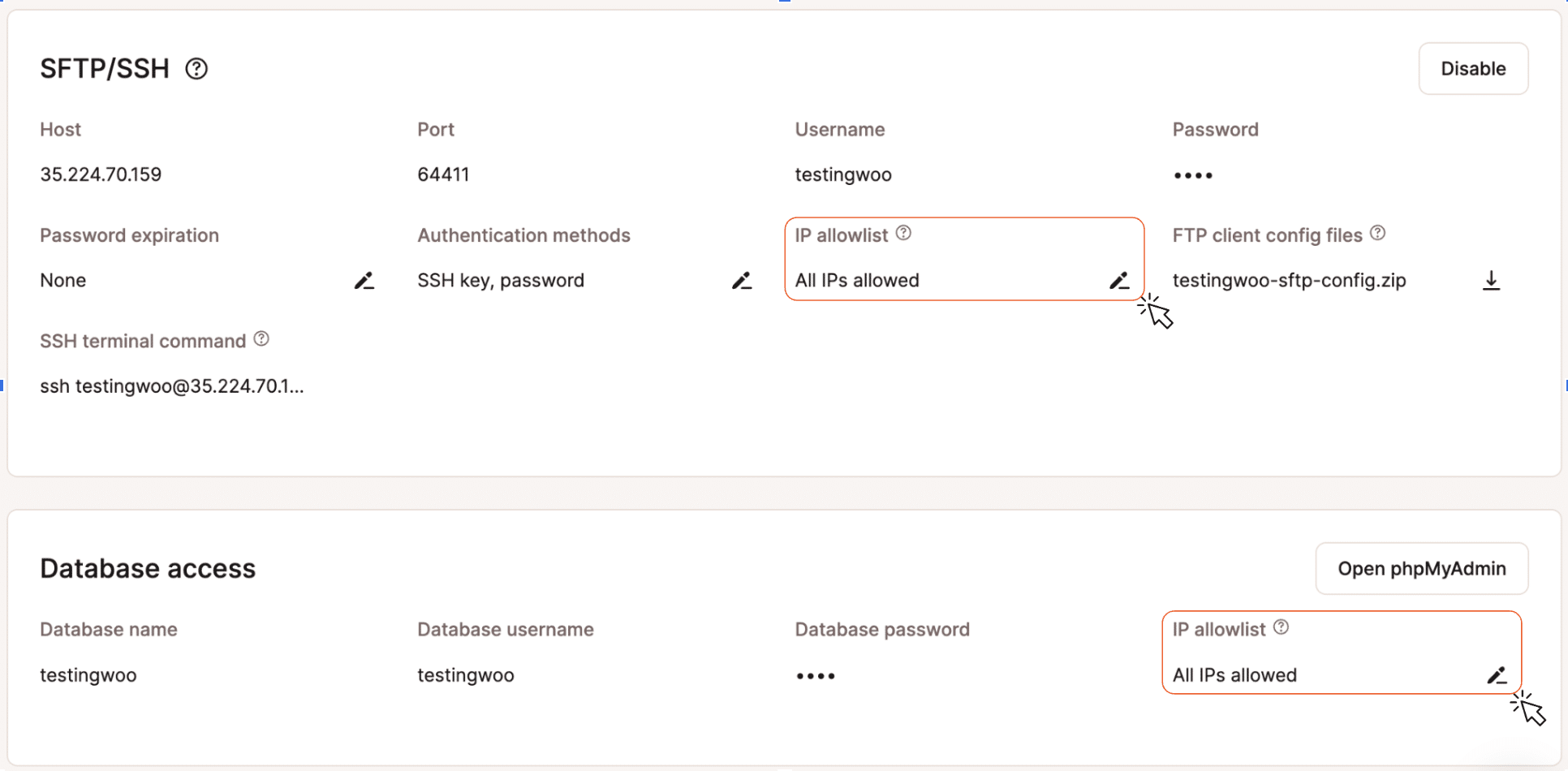

Les listes d’IP autorisées sont gérées sur la page d’information du site dans MyKinsta, sous Sites WordPress > nom du site > Info.

Vous trouverez une icône d’édition sur le panneau d’accès SFTP/SSH et Base de données à droite de l’étiquette de la liste d’IP autorisées. Cliquez sur cette icône pour commencer à ajouter ou supprimer des adresses IP autorisées à accéder à votre base de données phpMyAdmin ou à se connecter pour un accès shell ou SFTP :

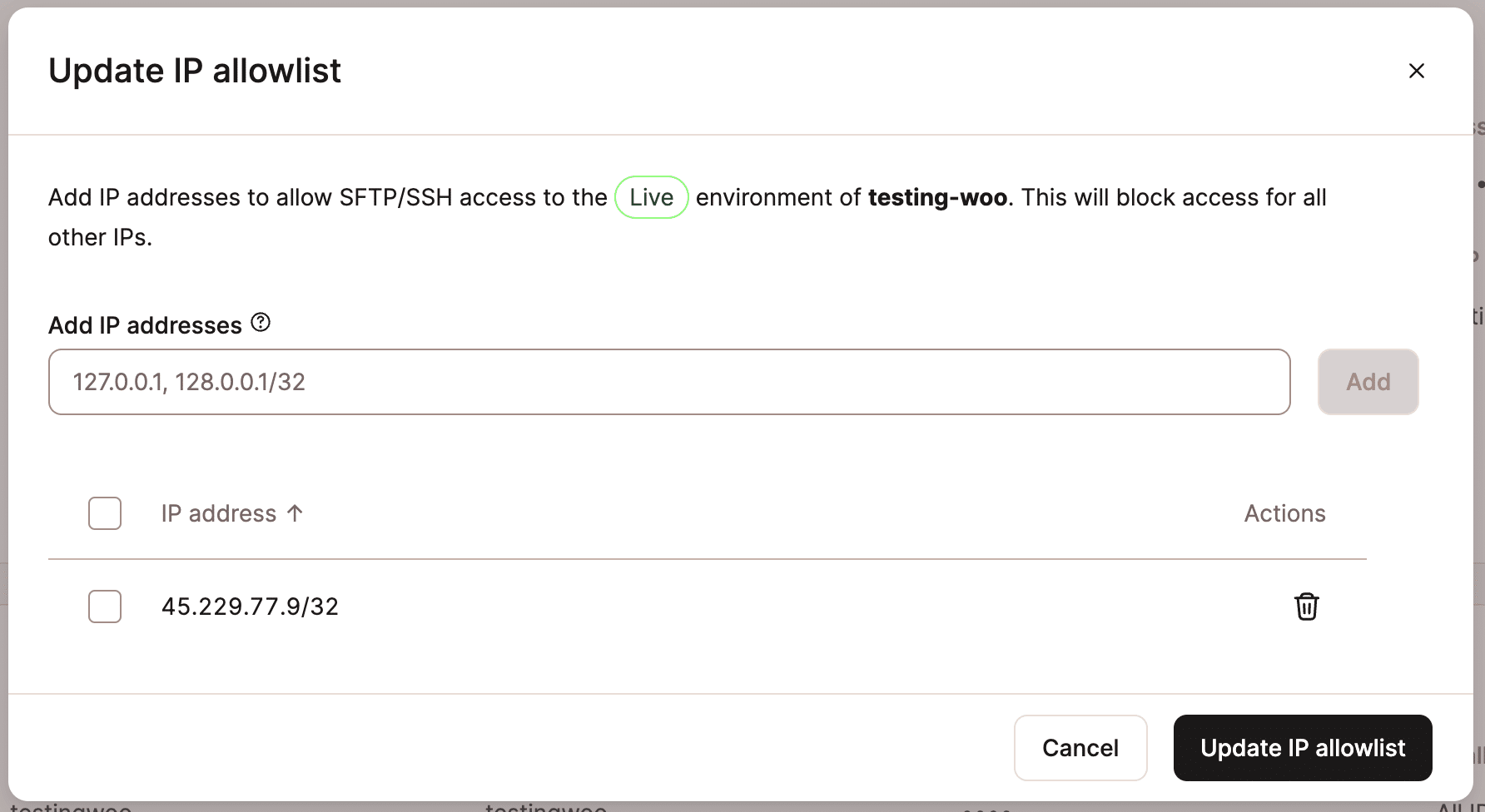

En cliquant sur l’icône d’édition de la liste d’autorisation sur l’un ou l’autre des panneaux, vous lancerez une boite de dialogue de mise à jour de la liste d’autorisation des adresses IP, comme celle ci-dessous :

Vous pouvez créer une liste d’autorisation en saisissant des adresses valides (Exemple : 45.229.77.9/32) dans le champ Ajouter des adresses IP et en cliquant sur le bouton Ajouter. Vous pouvez également ajouter plusieurs adresses IP à la fois en les séparant par des virgules.

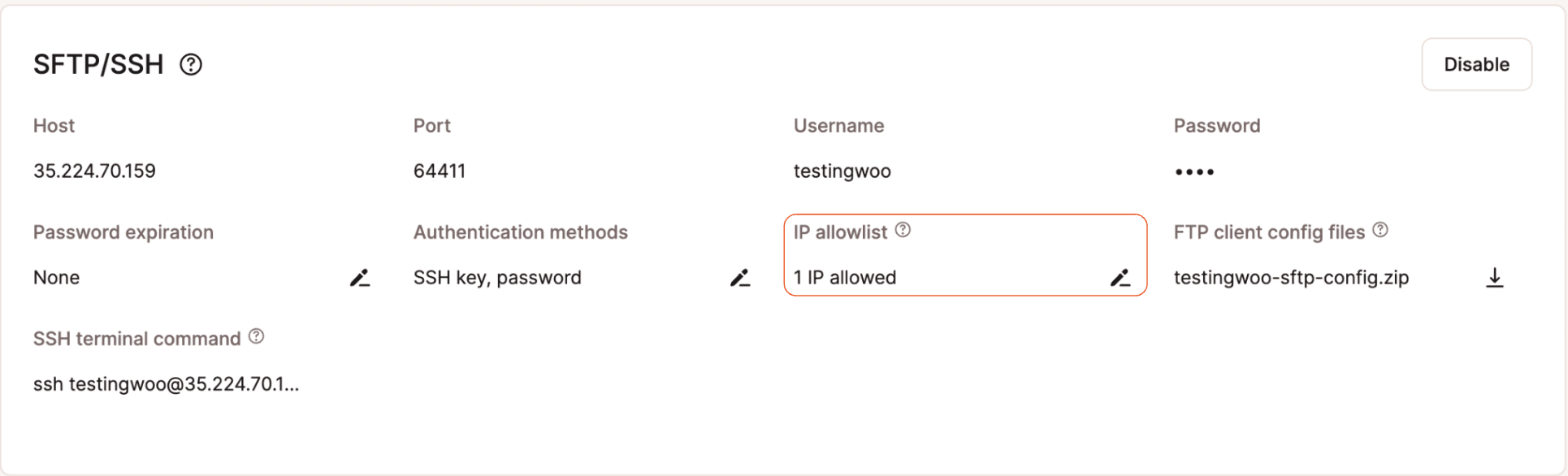

Lorsqu’une liste d’autorisation est active pour SFTP/SSH ou la base de données, le nombre d’IP autorisées s’affiche :

Vous pouvez également supprimer des adresses de la liste des IP autorisées en cliquant sur l’icône de la corbeille à côté des entrées individuelles ou en utilisant les cases à cocher pour sélectionner des entrées dans la liste, puis en cliquant sur le bouton rouge Supprimer des adresses IP.

L’avantage de cette fonction est que les pirates et les acteurs malveillants qui ne figurent pas sur la liste d’autorisation ne pourront même pas tenter de se connecter.

3. Contrôles améliorés des mots de passe SFTP/SSH

La possibilité de différencier l’accès pour tous les environnements et de restreindre les connexions par adresse IP sont des améliorations de sécurité utiles, mais vous pouvez avoir besoin d’encore plus. Par exemple, il peut arriver que vous deviez fournir un accès temporaire à un développeur ou à un service tiers. Il se peut que vous ne vous souveniez pas de supprimer cette personne de la liste des adresses IP approuvées une fois sa tâche terminée. C’est là que les contrôles de mot de passe SFTP améliorés entrent en jeu.

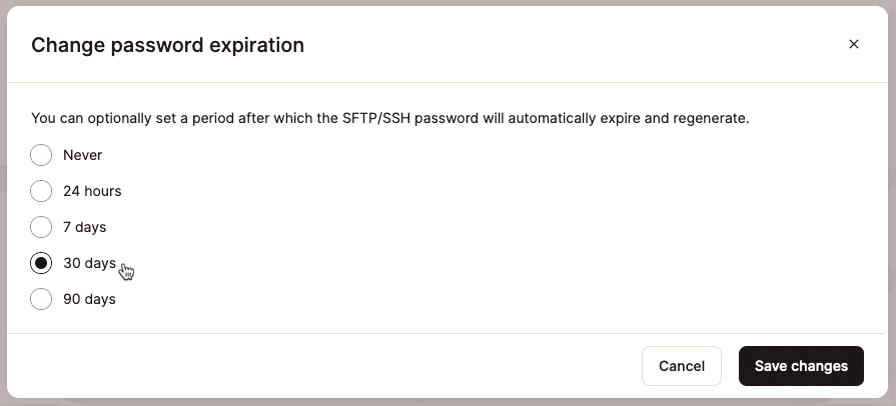

Par défaut, les mots de passe créés dans MyKinsta pour l’accès SFTP/SSH n’expirent pas automatiquement. Avec nos récentes améliorations de sécurité, vous pouvez maintenant cliquer sur l’icône d’édition (crayon) à côté du libellé d’expiration du mot de passe pour choisir une option d’expiration automatique :

Lorsque vous activez l’expiration automatique, le système de Kinsta génère un nouveau mot de passe à la fin de la période choisie. Vous pouvez accéder au nouveau mot de passe en le révélant ou en le copiant sur le panneau SFTP/SSH.

En outre, nous disposons désormais de mots de passe plus complexes. Les mots de passe par défaut ou générés sont désormais plus complexes, ce qui les rend plus difficiles à deviner ou à craquer. Les mots de passe complexes comprennent généralement des lettres majuscules et minuscules, des chiffres et des caractères spéciaux, ce qui les rend beaucoup plus résistants aux attaques par force brute.

4. Raccourcis de connexion SFTP

Imaginez que vous gérez plusieurs environnements WordPress au sein de Kinsta, tels que staging et production. Chaque environnement nécessite des réglages SFTP uniques pour l’accès. Sans raccourcis de connexion, vous devez manuellement entrer et vérifier ces réglages dans votre client SFTP à chaque fois que vous vous connectez.

Avec les nouveaux raccourcis de connexion SFTP, vous pouvez simplement télécharger les fichiers de configuration pour chaque environnement et les importer dans votre client SFTP. Cela garantit que tous les réglages sont corrects et réduit considérablement le temps et les efforts nécessaires pour établir des connexions sécurisées.

Sur la page d’information du site dans MyKinsta, qui se trouve sous Sites WordPress > nom du site > Info, cliquez sur l’icône de téléchargement à côté de l’étiquette Fichiers de configuration du client FTP pour télécharger ces documents sous forme d’archive ZIP. Dans l’archive, vous trouverez des fichiers comme ceux-ci :

Les formats de fichiers ci-dessus peuvent être utilisés pour différents logiciels clients ; le nom suggère déjà le client idéal :

.xmlest supporté par FileZilla..csvpeut être utilisé par Terminus..ducksont pratiquement exclusifs à Cyberduck

5. Possibilité de désactiver SFTP/SSH

Vous venez de réaliser une mise à jour importante de votre site WordPress. Comme d’habitude, vous pouvez utiliser SFTP et SSH pour effectuer ces changements. Une fois la mise à jour terminée, vous pouvez désactiver l’accès SFTP et SSH jusqu’à la prochaine fois que vous en aurez besoin. Ainsi, même si quelqu’un tente de se connecter en utilisant des informations d’identification volées, il ne pourra pas accéder à ces services car ils ne sont pas en cours d’exécution.

Beaucoup de nos utilisateurs ont demandé cette fonctionnalité par le passé, et nous sommes heureux de l’avoir implémentée, minimisant ainsi la surface d’attaque sur les sites web.

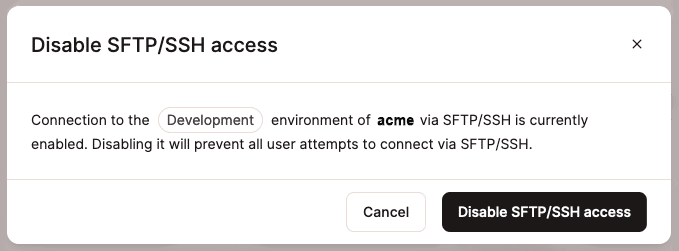

Sur la page Informations sur le site dans MyKinsta, si SFTP/SSH est actuellement activé, vous verrez un bouton Désactiver dans le coin supérieur droit du panneau. Cliquez sur le bouton, et vous serez invité à confirmer l’action :

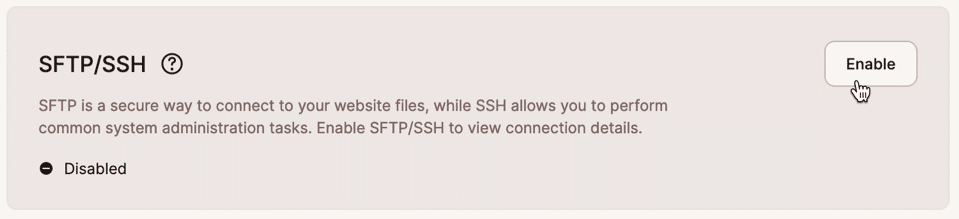

Lorsque SFTP/SSH est désactivé pour un environnement de site web, les détails de configuration ne sont pas pertinents, de sorte que l’ensemble du panneau SFTP/SSH est grisé et qu’un bouton Activer remplace le bouton Désactiver:

Ceci est particulièrement utile si vous n’utilisez ces protocoles qu’occasionnellement pour la maintenance ou les mises à jour.

6. Possibilité d’utiliser SFTP/SSH uniquement avec une clé SSH

Par défaut, les mots de passe et les paires de clés SSH peuvent authentifier l’accès SFTP/SSH aux environnements WordPress chez Kinsta. Cependant, beaucoup de nos clients ont exprimé des inquiétudes quant à la sécurité de l’accès par mot de passe et préfèrent la robustesse de l’authentification par clé SSH.

Grâce à nos récentes améliorations en matière de sécurité, vous pouvez désormais désactiver l’authentification par mot de passe et vous fier uniquement aux clés SSH.

Pourquoi utiliser des clés SSH ? Les clés SSH sont des paires de clés cryptographiques utilisées pour authentifier un utilisateur. Les clés SSH sont pratiquement impossibles à décoder, contrairement aux mots de passe, qui peuvent être devinés ou craqués. Elles constituent donc une méthode d’authentification beaucoup plus sure.

Vous pouvez également ajouter une couche de sécurité en définissant une phrase de passe pour votre clé SSH. Ainsi, même si quelqu’un accède à votre clé privée, il aura toujours besoin de la phrase de passe pour l’utiliser, ce qui constitue une protection supplémentaire.

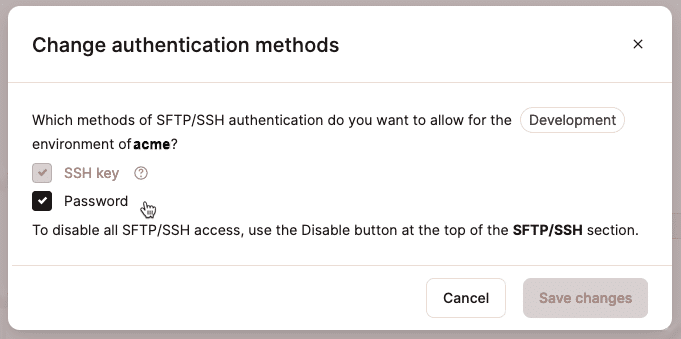

Cliquez sur l’icône d’édition (crayon) à côté de l’étiquette Méthodes d’authentification pour désactiver ou réactiver l’authentification par mot de passe. L’invite suivante s’affiche :

L’authentification par clé est toujours disponible tant que SFTP/SSH est activé. Vous pouvez sélectionner ou désélectionner l’option Mot de passe, puis cliquer sur le bouton Enregistrer les modifications.

Quel est l’objectif final de ces améliorations de la sécurité ?

Chez Kinsta, nous prenons la sécurité au sérieux. L’objectif final de ces améliorations de sécurité est de fournir un cadre de sécurité complet et robuste pour votre site WordPress.

En implémentant ces fonctionnalités SSH et SFTP avancées, nous visons à atteindre plusieurs objectifs clés :

- Réduire les vulnérabilités : Chacune de ces améliorations s’attaque à des vulnérabilités spécifiques associées à l’accès à distance, à la gestion des mots de passe et aux tentatives de connexion non autorisées. En renforçant ces domaines, nous réduisons considérablement les vecteurs d’attaque potentiels que les acteurs malveillants pourraient exploiter.

- Amélioration de la protection : Ces fonctionnalités s’associent pour créer plusieurs couches de sécurité. De l’utilisation de mots de passe complexes et à expiration automatique à la mise en œuvre de restrictions de connexion par adresse IP et d’une authentification SSH basée sur une clé, chaque couche ajoute une barrière contre les accès non autorisés.

- Améliorer la gestion : La sécurité ne doit pas se faire au détriment de la convivialité. Des fonctionnalités telles que les raccourcis de connexion SFTP et la possibilité de gérer les méthodes d’authentification via MyKinsta facilitent la mise en œuvre et le maintien de pratiques de sécurité robustes par les administrateurs de sites, sans sacrifier la commodité.

- Assurer la flexibilité : En fournissant des options telles que la désactivation de l’accès SFTP/SSH et la configuration d’identifiants distincts pour les environnements staging et live, nous offrons une flexibilité qui répond à divers besoins opérationnels tout en maintenant des normes de sécurité élevées.

- Renforcer la confiance : Savoir que votre site WordPress est protégé par ces mesures de sécurité avancées vous permet de vous concentrer sur la construction et la maintenance de votre site sans vous soucier constamment des menaces de sécurité potentielles.

Résumé

Ces fonctions de sécurité avancées offrent une protection solide à votre site WordPress, vous assurant une tranquillité d’esprit et vous permettant de vous concentrer sur ce qui compte vraiment : construire et maintenir votre site.

En plus de ces nouvelles améliorations, nous nous appuyons sur des outils tels que Google Cloud et Cloudflare pour le pare-feu, la protection DDoS et le SSL wildcard gratuit.

Des auditeurs indépendants ont également confirmé la conformité aux normes de sécurité SOC (System and Organization Controls). Vous pouvez demander l’accès au rapport SOC 2 Type II de Kinsta depuis notre page Rapport de confiance.

Commencez par profiter de notre environnement sécurisé en trouvant le meilleur plan d’hébergement web.