Når det kommer til WordPress-sikkerhed, er der mange ting, du kan gøre for at låse dit websted, for at forhindre hackere og sårbarheder i at påvirke dit e-handelssite eller blog. Det sidste du ønsker, er at vågne op en morgen for at opdage dit websted er en rodebutik. Så i dag skal vi dele mange tips, strategier og teknikker, du kan bruge til at forbedre din WordPress-sikkerhed og forblive beskyttet.

Hvis du er en Kinsta-klient, behøver du ikke bekymre dig om mange af dem, da vi tilbyder gratis hack-rettelser! Men selv med denne garanti, bør du altid følge de bedste sikkerhedspraksis.

Er WordPress sikkert?

Det første spørgsmål du sandsynligvis undrer dig over, er WordPress sikkert? For det meste ja. Men WordPress får normalt en dårlig omtale for at være tilbøjelig til sikkerhedsproblemer og sagens natur ikke at være en sikker platform til brug for en virksomhed. Oftere end ikke skyldes det, at brugerne følger industriens velprøvede værste praksis.

Ved hjælp af forældet WordPress-software, nulstillede plugins, dårlig systemadministration, legitimationsstyring og manglende nødvendig web- og sikkerhedskendskab hos ikke-tech kyndige WordPress-brugere, opbevares hackere oven på deres cyberkriminalitets-spil. Selv industriledere bruger ikke altid de bedste metoder. Reuters blev hacket fordi de brugte en forældet version af WordPress.

Grundlæggende handler sikkerhed ikke om helt sikre systemer. En sådan ting kan godt være upraktisk eller umuligt at finde og / eller vedligeholde. Hvilken sikkerhed er dog risiko-reduktion, ikke risiko-afskaffelse. Det handler om at anvende alle de nødvendige kontroller, der er tilgængelige for dig, inden for grunden, som giver dig mulighed for at forbedre din generelle holdning, hvilket reducerer oddsene ved at gøre dig selv til et mål og derefter blive hacket. – WordPress Security Codex

Nu er det ikke at sige, at der ikke findes sårbarheder. Ifølge en undersøgelse fra Q3 2017 af Sucuri, et multi-platform sikkerhedsfirma, fortsætter WordPress med at lede de inficerede hjemmesider, de arbejdede på (83%). Det stiger fra 74% i 2016.

WordPress driver over 43,5% af alle websteder på internettet, og med hundredtusinder af tema- og pluginkombinationer derude, er det ikke overraskende, at der findes sårbarheder, der konstant opdages. Men der er også et stort samfund omkring WordPress platformen, for at sikre, at disse ting bliver fikset ASAP. Består WordPress-sikkerhedsteamet af cirka 50 (op fra 25 i 2017) eksperter, herunder ledende udviklere og sikkerhedsforskere – omkring halvdelen er medarbejdere hos Automattic og et antal arbejde inden for websikkerhedsområdet.

WordPress Sårbarheder

Tjek nogle af de forskellige typer af WordPress-sikkerhedsproblemer nedenfor.

- Bagdøre

- Pharma Hacks

- Brute-force Login forsøg

- Malicious Redirects

- Cross-site Scripting (XSS)

- Nægtelse af service

Bagdøre

Den passende navngivet bagdørs-sårbarhed giver hackere skjulte passager som omgår sikkerhedskryptering for at få adgang til WordPress-websteder via unormale metoder – wp-Admin, SFTP, FTP osv. Når de udnyttes, muliggør bagdørs hackere at ødelægge hosting-servere med kontaminering på tværs af steder angreb – kompromitterer flere websteder, der er vært på den samme server. I 3. kvartal 2017 rapporterede Sucuri, at bagdørene fortsat er en af de mange post-hack-handlinger, som angriberne tager, idet 71% af de inficerede steder har en eller anden form for bagdørs-indsprøjtning.

Bagdøre er ofte krypterede til at fremstå som legitime WordPress-systemfiler, og tager deres vej gennem til WordPress-databaser ved at udnytte svagheder og fejl i forældede versioner af platformen. TimThumb fiasko var et glimrende eksempel på sårbarheden ved en bagdør, der udnytter skyggefulde scripts og forældet software, der kompromitterer millioner af websteder.

Heldigvis er forebyggelse og helbredelse af denne sårbarhed ret simpel. Du kan scanne dit WordPress-websted med værktøjer som SiteCheck, som nemt kan registrere almindelige bagdøre. Tofaktor-godkendelse, blokering af IP’er, begrænsning af admin-adgang og forebyggelse af uautoriseret udførelse af PHP-filer tager let hånd om fælles bagdørs-trusler, som vi vil gå ind i mere nedenfor. Canton Becker har også et godt indlæg om at rydde op i bagdørs-rodet på dine WordPress-installationer.

Pharma Hacks

Pharma Hack exploit bruges til at indsætte rogue kode i forældede versioner af WordPress hjemmesider og plugins, der forårsager søgemaskiner at returnere annoncer for farmaceutiske produkter, når et kompromitteret websted søgte efter. Sårbarheden er mere spam end den traditionelle malware, men giver søgemaskiner tilstrækkelig grund til at blokere webstedet for beskyldninger om distribution af spam.

At flytte dele af en Pharma Hack inkluderer bagdøre i plugins og databaser, som kan ryddes op efter instruktionerne fra denne Sucuri blog. Udnyttelserne er dog ofte onde varianter af krypterede ondsindede injektioner gemt i databaser og kræver en grundig oprydningsproces for at rette op på sårbarheden. Ikke desto mindre kan du let forhindre Pharma Hacks ved at bruge anbefalede WordPress-hosting-udbydere med opdaterede servere og jævnligt opdatere dine WordPress-installationer, temaer og plugins. Værter som Kinsta tilbyder også gratis hack fixes.

Råstyrke login-forsøg

Råstyrke login-forsøg bruger automatiserede scripts til at udnytte svage adgangskoder og få adgang til dit websted. To-trins-godkendelse, begrænsning af loginforsøg, overvågning af uautoriserede logins, blokering af IP’er og brug af stærke adgangskoder er nogle af de nemmeste og mest effektive måder at forebygge angreb på. Men desværre undlader en række WordPress-webstedsejere at udføre disse sikkerhedspraksis, mens hackere nemt kan kompromittere så meget som 30.000 hjemmesider på en enkelt dag ved hjælp af råstyrke-angreb.

Ondsindede omdirigeringer

Ondsindede omdirigeringer skaber bagdøre i WordPress-installationer ved hjælp af FTP, SFTP, wp-admin og andre protokoller og injicere omdirigeringskoder til hjemmesiden. Omdirigeringerne placeres ofte i din .htaccess-fil og andre WordPress-kernefiler i kodede formularer, der styrer webtrafik til ondsindede websteder. Vi vil gennemgå nogle måder, du kan forhindre disse i vores WordPress-sikkerheds trin nedenfor.

Cross-Site Scripting (XSS)

Cross-Site Scripting (XSS) er, når et ondsindet script indsprøjtes på et betroet websted eller program. Angriberen bruger dette til at sende ondsindet kode, typisk browser-side scripts, til slutbrugeren uden at vide det. Formålet er normalt at få fat i cookie- eller sessionsdata eller måske endda omskrive HTML på en side.

Ifølge WordFence er Cross-Site Scripting-sårbarheder den mest almindelige sårbarhed, der findes i WordPress-plugins med en betydelig margin.

Nægtelse af service

Måske udfordrer de mest farlige af dem alle, Deial of Service (DoS) sårbarheds fejl og fejl i koden for at overvinde hukommelsen af websteds-operativsystemer. Hackere har kompromitteret millioner af hjemmesider og tjent i millioner af dollars ved at udnytte forældede og dårlig versioner af WordPress software med DoS angreb. Selvom finansielt motiverede cyberkriminelle er mindre tilbøjelige til at målrette mod små virksomheder, har de en tendens til at kompromittere forældede sårbare hjemmesider for at skabe botnet-kæder for at angribe store virksomheder.

Selv de seneste versioner af WordPress-software kan ikke forsvarligt forsvare sig mod højt profilerede DoS-angreb, men vil i det mindste hjælpe dig med at undgå at blive fanget i krydsilden mellem finansielle institutioner og sofistikerede cyberkriminelle. Og glem ikke den 21. oktober 2016. Det var den dag, internettet gik ned på grund af et DNS DDoS-angreb. Læs mere om, hvorfor det er vigtigt at bruge en premium DNS-udbyder til at øge din WordPress-sikkerhed.

WordPress sikkerheds guide

Ifølge internet live stats over 100.000 websites er hacket hver dag. 😮 Derfor er det så vigtigt at tage lidt tid til at gennemgå nedenstående anbefalinger om, hvordan du bedre hærder din WordPress-sikkerhed.

Vi vil sørge for at holde dette indlæg opdateret med relevant information, da ting ændres med WordPress-platformen, og der opstår nye sårbarheder.

-

- Sikker WordPress hosting

- Brug nyeste PHP Version

- Smarte brugernavne og adgangskoder

- Seneste versioner

- Lås WordPress Admin

- To-faktor godkendelse

- HTTPS – SSL-certifikat

- Hærdning wp-config.php

- Deaktiver XML-RPC

- Skjul WordPress version

- HTTP sikkerheds headers

- WordPress sikkerheds plugins

- Database sikkerhed

- Sikker forbindelse

- Fil- og servertilladelser

- Deaktiver redigering i instrumentbrættet

- Forhindre hotlinking

- Tag altid WordPress-sikkerhedskopier

- DDoS beskyttelse

1. Invester i sikker WordPress hosting

Når det kommer til WordPress-sikkerhed, er der meget mere end bare at låse dit websted, selvom vi giver dig de bedste anbefalinger om, hvordan du gør det nedenfor. Der er også sikkerhed på webserverniveau, som din WordPress-vært er ansvarlig for. Vi tager sikkerhed meget alvorligt her hos Kinsta og håndterer mange af disse problemer for vores kunder.

Det er meget vigtigt, at du vælger en vært, som du kan stole på med din virksomhed. Eller hvis du er vært for WordPress på din egen VPS, så skal du have den tekniske viden til selv at gøre disse ting. Og for at være ærlig, er det en dårlig idé at forsøge at være en sysadmin for at spare 20 USD / måned.

Serverhærdning er nøglen til at opretholde et grundigt sikkert WordPress-miljø. Det kræver flere lag hardware og sikkerhedsniveauer for at sikre, at IT-infrastrukturen bag hosting af WordPress-websteder er i stand til at forsvare sig mod sofistikerede trusler, både fysiske og virtuelle.

Af denne grund skal servere, der er vært for WordPress, opdateres med det nyeste operativsystems- og (sikkerhed) software samt grundigt testet og scannet for sårbarheder og malware. Et godt eksempel på dette er, når Kinsta skulle patch NGINX for OpenSSL-sikkerhedsproblemer, der blev opdaget.

Server-niveau firewalls og indbruds-detekteringssystemer bør være på plads, før du installerer WordPress på serveren for at holde det godt beskyttet, selv under WordPress-installationen og webstedets byggeplaner. Enhver software, der er installeret på maskinen, der er beregnet til at beskytte WordPress-indhold, bør imidlertid være kompatibel med de nyeste database-håndteringssystemer for at opretholde optimal ydeevne. Serveren skal også konfigureres til at bruge sikre netværks- og filoverførsels-krypteringsprotokoller (f.eks. SFTP i stedet for FTP) for at skjule sensitivt indhold fra ondsindede indtrængere.

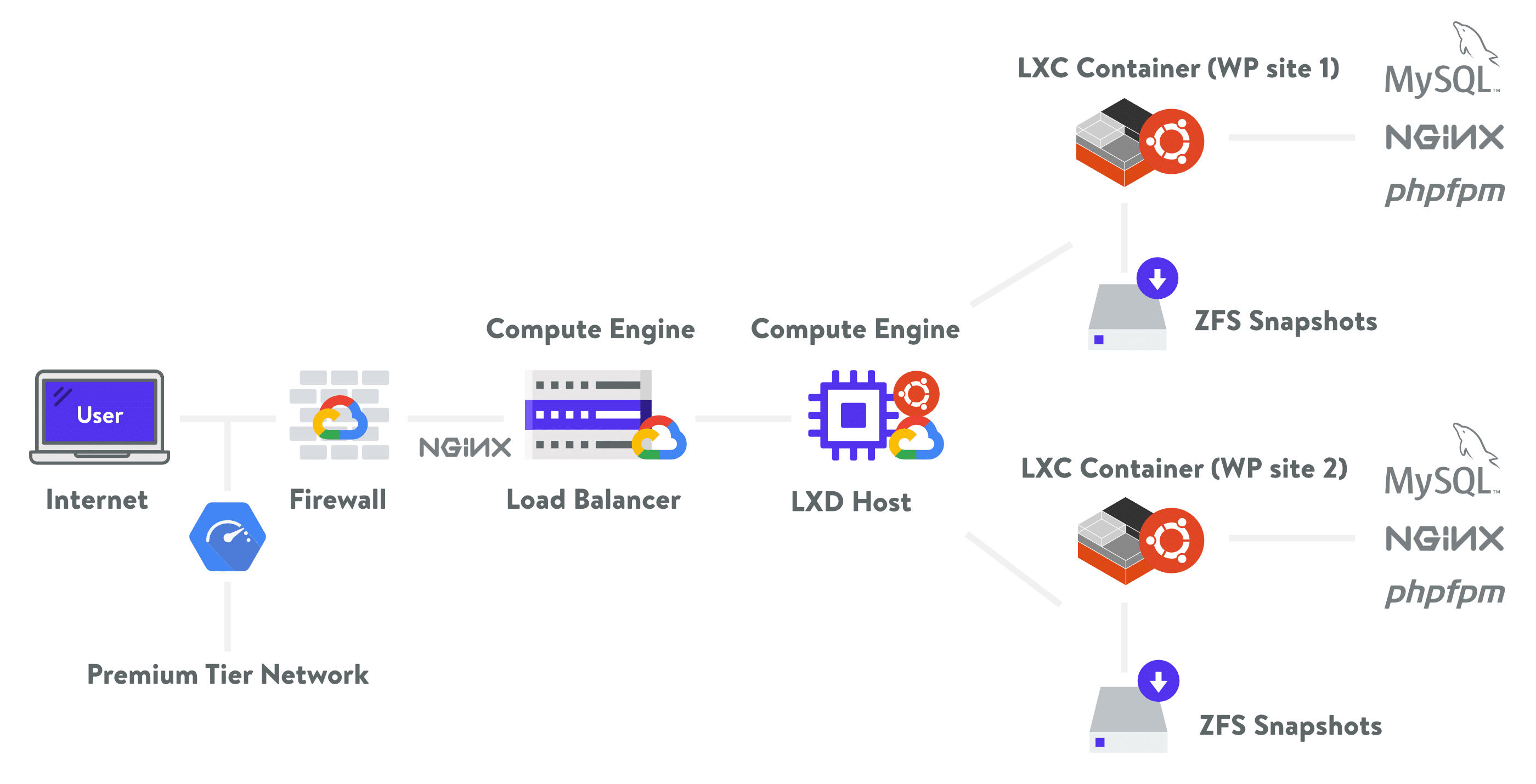

Her hos Kinsta bruger vi Google Cloud Platforms hurtigste servere og premium tier-netværk til alle vores WordPress-kunder for at sikre en hurtig og sikker WordPress-hostingoplevelse. En stor fordel ved dette er, at det er bygget på en sikkerhedsmodel, der er bygget på i løbet af 15 år, og som i øjeblikket sikrer produkter og tjenester som Gmail, Search osv. Google beskæftiger i øjeblikket mere end 500 sikkerhedsfolk på fuld tid. Alle sider på Kinsta er også beskyttet af vores gratis Cloudflare-integration, som inkluderer en sikker firewall på virksomhedsniveau samt gratis DDoS-beskyttelse.

Kinsta bruger også Linux-containere (LXC) og LXD til at orkestrere dem på toppen af Google Cloud Platform, som gør det muligt for os at fuldstændig isolere, ikke kun hver konto, men hvert separat WordPress-side. Sikkerhed er indbygget i vores arkitektur fra begyndelsen, og dette er en meget mere sikker metode end hvad tilbydes af andre konkurrenter.

2. Brug nyeste PHP version

PHP er rygraden på dit WordPress-websted, og det er derfor meget vigtigt at bruge den nyeste version på din server. Hver større udgivelse af PHP understøttes typisk fuldt ud i to år efter udgivelsen. I løbet af den tid er fejl og sikkerhedsproblemer rettet og lappet på regelmæssig basis. Fra nu af har enhver, der kører på version PHP 7.1 eller derunder, ikke længere sikkerhedsstøtte og er udsat for uovervindelige sikkerhedsproblemer.

Og gæt hvad? Ifølge den officielle WordPress Stats side er over 57% af WordPress-brugere stadig på PHP 5,6 eller lavere. Hvis du kombinerer dette med PHP 7.0, bruger en hel del 77,5% af brugerne i øjeblikket PHP-versioner, der ikke længere understøttes. Det er skræmmende!

Nogle gange tager det virksomheder og udviklere tid til at teste og sikre kompatibilitet med deres kode, men de har ingen undskyldning for at køre på noget uden sikkerhedsstøtte. For ikke at nævne den enorme præstations-påvirkning, som at køre på ældre versioner, har.

Ved du ikke hvilken version af PHP du er i øjeblikket på? De fleste værter omfatter typisk dette i en headerforespørgsel på dit websted. En hurtig måde at kontrollere er at køre dit websted gennem Pingdom. Klik ind i den første anmodning og se efter en X-Powered-By parameter. Dette vil typisk vise den version af PHP, din webserver bruger i øjeblikket. Men nogle værter vil fjerne denne overskrift på grund af sikkerhedsårsager. Kinsta fjerner denne overskrift som standard for at holde dit websted sikkert.

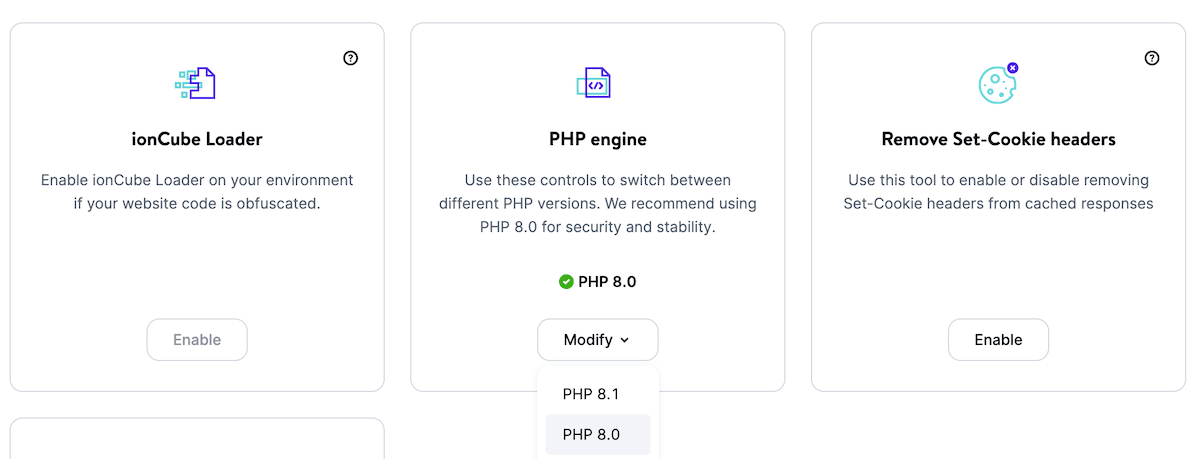

Her ved Kinsta anbefaler vi kun at bruge stabile og understøttede versioner af PHP, herunder 8.0 og 8.1. PHP 5.6, 7.0 og 7.1 er udfaset. Du kan endda skifte mellem PHP-versioner med et klik på en knap inde fra MyKinsta dashboard.

Hvis du er på en WordPress-vært, der bruger cPanel, kan du normalt skifte mellem PHP-versioner ved at klikke på “PHP Select” under softwarekategorien.

3. Brug klare brugernavne og adgangskoder

Overraskende nok, er en af de bedste måder at hærde din WordPress-sikkerhed på, blot at bruge kloge brugernavne og adgangskoder. Lyder ganske let ik? Nå, se SplashData’s 2019 årlige liste over de mest populære adgangskoder stjålet hele året (sorteret efter popularitet).

- 123456

- password

- 123456789

- 12345678

- 12345

- 111111

- 1234567

- sunshine

- qwerty

- iloveyou

Det er rigtigt! Det mest populære kodeord er “123456”, efterfulgt af en forbløffende “adgangskode”. Det er en grund til, at her hos Kinsta på nye WordPress-installationer, tvinge vi faktisk en kompleks adgangskode til at blive brugt til din wp-admin login (som vist under vores one-click installeringsproces). Dette er ikke valgfrit.

Den centrale WordPress wp_hash_password function bruger phpass-adgangskoden hashing framework og otte passerer af MD5-baserede hashing.

Nogle af de bedste sikkerhed starter fra det grundlæggende. Google har nogle gode anbefalinger om, hvordan du vælger et stærkt kodeord. Eller du kan bruge et online værktøj som Strong Password Generator. Du kan lære mere om her, hvordan du kan ændre dit password til WordPress.

Det er også vigtigt at bruge forskellige adgangskoder til alle hjemmesider. Den bedste måde at gemme dem på er lokalt i en krypteret database på din computer. Et godt gratis værktøj til dette er KeePass. Hvis du ikke vil gå ned på denne rute, er der også online adgangskode ledere som 1Password eller LastPass. Selv om dine data er hostet sikkert i skyen, er disse generelt mere sikre, da du ikke bruger samme adgangskode på tværs af flere websteder. Det holder dig også væk fra at bruge klæbende noter. 😉

Og så vidt din WordPress-installation går, bør du aldrig bruge standard “admin” brugernavn. Opret et unikt WordPress brugernavn til administratorkontoen og slet brugeren “admin”, hvis den eksisterer. Du kan gøre dette ved at tilføje en ny bruger under “Brugere” i betjeningspanelet og tildele det “Administrator” profilen (som vist nedenfor).

Når du har tildelt den nye konto administratorrollen, kan du gå tilbage og slette den oprindelige “Admin” bruger. Sørg for, at når du klikker på slet, skal du vælge “Attribut alle indhold til” og vælge din nye administratorprofil. Dette vil tildele personen som forfatter til disse stillinger.

Du kan også omdøbe dit nuværende admin-brugernavn manuelt i phpMyAdmin med følgende kommando. Sørg for at sikkerhedskopiere din database, før du redigerer tabeller.

UPDATE wp_users SET user_login = 'newcomplexadminuser' WHERE user_login = 'admin';4. Brug altid den nyeste version af WordPress, plugins og temaer

En anden meget vigtig måde at hærde din WordPress-sikkerhed på er altid at holde den opdateret. Dette omfatter WordPress-kerne, plugins og temaer (både dem fra WordPress-depotet og premium). Disse opdateres af en grund, og mange gange omfatter disse sikkerhedsforbedringer og fejlrettelser. Vi anbefaler dig at læse vores dybdegående vejledning om, hvordan WordPress automatiske opdateringer virker.

Desværre har millioner af virksomheder derude kørt forældede versioner af WordPress-software og plugins, og mener stadig, at de er på rette vej for forretningssucces. De nævner grunde til ikke at opdatere som “deres websted vil bryde” eller “kerneændringer vil være væk” eller “plugin X vil ikke fungere” eller “de har ikke behov for den nye funktionalitet”.

Faktisk bryder websites mest på grund af fejl i ældre WordPress versioner. Kerneændringer anbefales aldrig af WordPress-teamet og eksperter, der forstår de involverede risici. Og WordPress-opdateringer indeholder for det meste må-have-sikkerhedsrettelser sammen med den ekstra funktionalitet, der kræves for at køre de nyeste plugins.

Vidste du, at det er blevet rapporteret, at plugin-sårbarheder repræsenterer 55,9% af de kendte indgangssteder for hackere? Det er, hvad WordFence fandt i en undersøgelse, hvor de interviewede over 1.000 WordPress-webstedsejere, der havde været ofre for angreb. Ved at opdatere dine plugins kan du bedre sikre, at du ikke ender som et af disse ofre.

Det anbefales også, at du kun installerer pålidelige plugins. De “populære” og “populære” kategorier i WordPress-depotet kan være et godt sted at starte. Eller download den direkte fra udviklerens hjemmeside. Vi afskrækker kraftigt enhver brug af nulstillede WordPress-plugins og temaer.

For det første ved du aldrig, hvad den ændrede kode kan indeholde. Dette kan nemt ende med at blive hacket i dit websted. Ikke at betale for premium WordPress plugins hjælper heller ikke samfundet med at vokse som helhed. Vi skal støtte udviklere.

Her er, hvordan du korrekt sletter et WordPress-tema.

Du kan bruge et online værktøj som VirusTotal til at scanne et plugin eller temaets filer for at se om det registrerer nogen form for malware.

Sådan opdateres WordPress kernen

Der er et par nemme måder at opdatere din WordPress-installation på. Hvis du er en Kinsta-kunde, har vi givet automatisk sikkerhedskopiering med et enkelt-klik gendannelsesindstilling. På denne måde kan du teste nye versioner af WordPress og plugins uden at skulle bekymre dig om at bryde noget. Eller du kan også først teste i vores scenemiljø.

For at opdatere WordPress-kernen kan du klikke på “Opdateringer” i dit WordPress dashboard og klikke på knappen “Opdater nu”.

Du kan også opdatere WordPress manuelt ved at downloade den nyeste version og uploade den via SFTP.

Følg trinene herunder for at opdatere din eksisterende installation:

- Slet de gamle

wp-includesogwp-adminmapper. - Upload de nye

wp-includesogwp-adminmapper. - Upload de enkelte filer fra den nye

wp-contenttil din eksisterendewp-content, overskrive eksisterende filer. Slet IKKE din eksisterendewp-content. Slet IKKE filer eller mapper i din eksisterendewp-content(undtagen den overskrives af nye filer). - Upload alle nye løse filer fra rootmappen i den nye version til din eksisterende WordPress-rootmappe.

Sådan opdateres WordPress-plugins

Opdatering af dine WordPress-plugins er en meget lignende proces til opdatering af WordPress-kernen. Klik på “Opdateringer” i dit WordPress dashboard, vælg de plugins, du vil opdatere, og klik på “Update Plugins.”

På samme måde kan du også opdatere et plugin manuelt. Du skal bare gribe den nyeste version fra plugin-udvikleren eller WordPress-depotet og uploade den via FTP, overskrive det eksisterende plugin i /wp-content/plugins-biblioteket.

Det er også vigtigt at bemærke, at udviklere ikke altid holder deres plugins opdaterede. Holdet over på WP Loop gjorde en vigtig lille analyse af, hvor mange WordPress-plugins i depotet ikke er opdaterede med den nuværende WordPress-kerne. Ifølge deres forskning er næsten 50% af plugins i depotet ikke opdateret i over 2 år.

Dette betyder ikke, at pluginet ikke virker med den nuværende version af WordPress, men det anbefales at du vælger plugins, der opdateres aktivt. Uddaterede plugins er mere tilbøjelige til at indeholde sikkerhedsproblemer.

Brug din bedste dømmekraft når det kommer til plugins. Se på “Senest opdateret” dato og hvor mange bedømmelser et plugin har. Som det ses i eksemplet nedenfor, er denne forældet og har dårlige anmeldelser, så vi vil sandsynligvis anbefale at holde sig væk fra det. WordPress har også en advarsel øverst på de fleste plugins, der ikke er opdateret om et stykke tid.

Der er også mange ressourcer derude, der hjælper dig med at holde dig til de nyeste WordPress-sikkerhedsopdateringer og sårbarheder. Se nogle af dem nedenfor:

- WP Security Bloggers: En fantastisk samlet ressource på 20 + sikkerheds-feeds.

- WPScan: Kataloger over 10.000 WordPress core, plugin og tema sårbarheder.

- Officiel WordPress Security Archive

5. Lås din WordPress admin

Nogle gange er den populære strategi for WordPress-sikkerhed ved uklarhed passende for en gennemsnitlig online-forretning og WordPress-websted. Hvis du gør det sværere for hackere at finde bestemte bagdøre, så er du mindre tilbøjelige til at blive angrebet. Låsning af dit WordPress admin-område og login er en god måde at øge din sikkerhed på. To gode måder at gøre dette på er først ved at ændre din standard wp-admin login-URL og også begrænse login-forsøg.

Sådan ændrer du din WordPress-login-URL

Som standard er dit WordPress-site’s login-URL domain.com/wp-admin. Et af problemerne med dette er, at alle bots, hackere og scripts derude også ved dette. Ved at ændre webadressen kan du gøre dig til mindre af et mål og bedre beskytte dig mod råstyrke-angreb. Dette er ikke en løsning til alt, men blot et simpelthen lille trick, der helt sikkert kan hjælpe med at beskytte dig.

For at ændre din WordPress login URL anbefaler vi at bruge den gratis WPS Hide login plugin eller premium Perfmatters plugin. Begge plugins har et simpelt inputfelt. Bare husk at vælge noget unikt, der ikke allerede er på en liste, som en bot eller et script kan forsøge at scanne.

Sådan begrænses loginforsøg

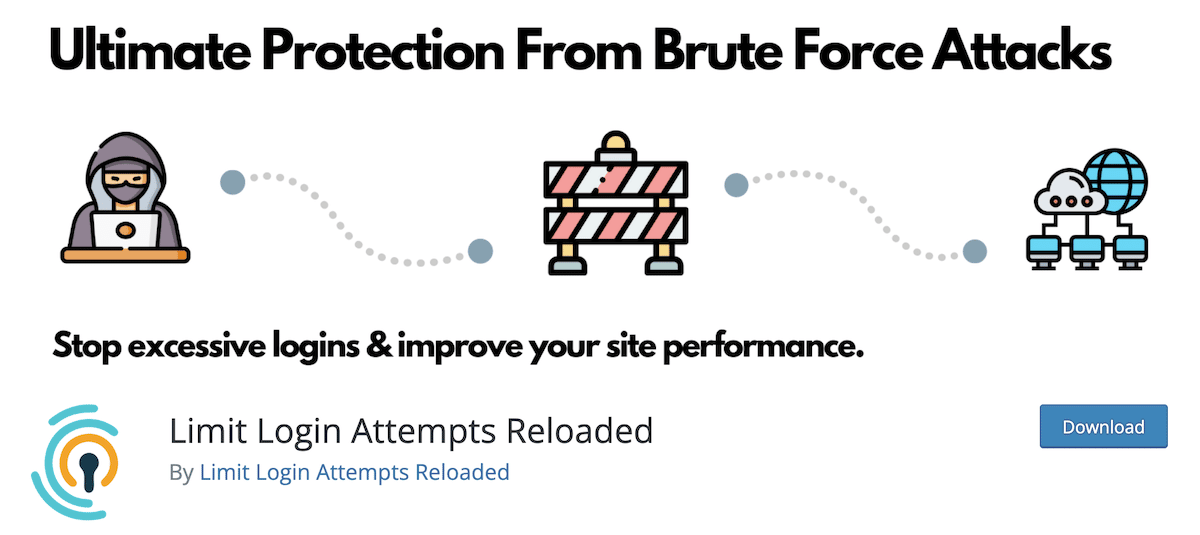

Selvom ovenstående løsning med at ændre din administrator login-URL kan bidrage til at reducere størstedelen af de dårlige login forsøg, kan det også være meget effektivt at sætte en grænse på plads. Det gratis Limit Login Attempts Reloaded plugin er en fantastisk måde til nemt at opsætte lockout varigheder, login forsøg og IP whitelists og blacklists.

Hvis du er på udkig efter en mere enkel WordPress-sikkerhedsløsning, er et andet godt alternativ det gratis Login Lockdown-plugin. Login LockDown registrerer IP-adressen og tidsstempelet for hvert mislykket login forsøg. Hvis der opdages mere end et vist antal forsøg inden for en kort periode fra samme IP-område, er login-funktionen deaktiveret for alle forespørgsler fra det pågældende område. Og det er helt kompatibelt med WPS Hide login plugin vi nævnte ovenfor.

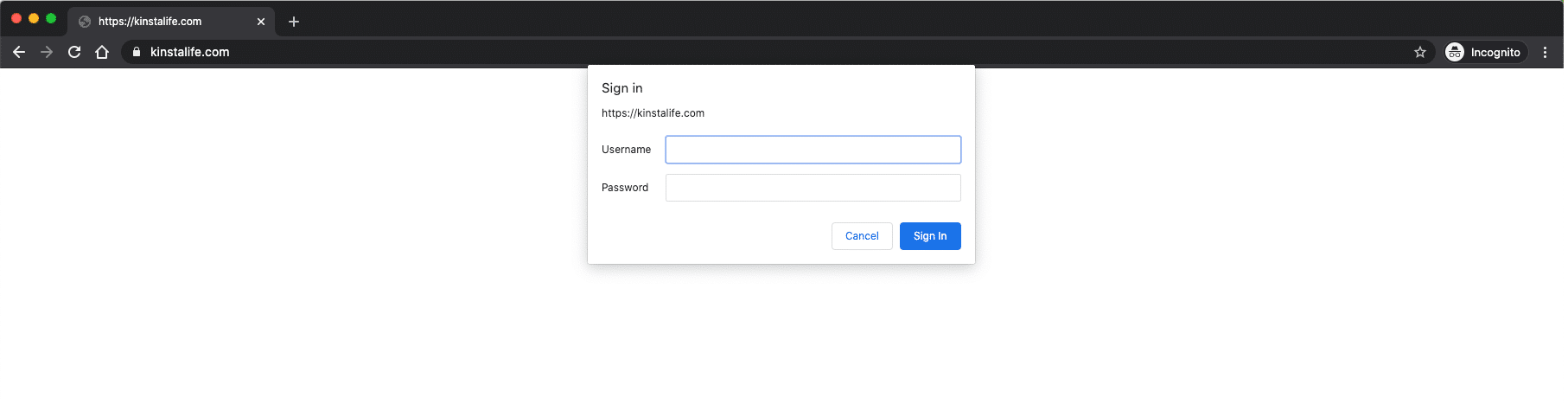

Sådan tilføjes grundlæggende HTTP-godkendelse (htpasswd-beskyttelse)

En anden måde at låse ned din administrator er at tilføje HTTP-godkendelse. Dette kræver et brugernavn og en adgangskode, før du selv kan få adgang til WordPress login-siden. Bemærk: Dette bør normalt ikke bruges på e-handels websites eller medlemskabswebsteder. Men det kan være en meget effektiv måde at forhindre bots i at ramme dit websted.

Apache

Hvis du bruger en cPanel-vært, kan du aktivere adgangskodebeskyttede mapper fra deres kontrolpanel. For at oprette det manuelt skal du først oprette en .htpasswd-fil. Du kan bruge dette praktiske generatorværktøj. Upload derefter filen til en mappe under din wp-admin-mappe, såsom:

home/user/.htpasswds/public_html/wp-admin/htpasswd/Opret derefter en .htaccess-fil med følgende kode og upload den til din /wp-admin/ directory. Sørg for at opdatere vejviser sti og brugernavn.

AuthName "Admins Only"

AuthUserFile /home/yourdirectory/.htpasswds/public_html/wp-admin/htpasswd

AuthType basic

require user yourusernameDen ene advarsel til at gøre det på denne måde er, at det vil bryde AJAX (admin-ajax) på forsiden af dit websted. Dette kræves af nogle tredjeparts plugins. Derfor skal du også tilføje følgende kode til ovenstående .htaccess-fil.

<Files admin-ajax.php>

Order allow,deny

Allow from all

Satisfy any

</Files>Nginx

Hvis du kører Nginx, kan du også begrænse adgangen med HTTP-grundlæggende godkendelse. Tjek denne tutorial.

Får du dit WordPress-sted hostet hos Kinsta, kan du bruge vores lette adgangskode beskyttelsesværktøj (htpasswd) i MyKinsta dashboardet. Du kan finde det under afsnittet “Værktøjer” på dit websted. Klik blot på “Aktiver”, vælg et brugernavn og adgangskode, og du er klar til at køre!

Når det er aktiveret, kræver dit WordPress-sted derefter godkendelse for at få adgang til det. Du kan når som helst ændre legitimationsoplysninger eller deaktivere den, når du ikke længere har brug for den.

Luk en URL-sti ned

Hvis du bruger en webapplikations firewall (WAF) som Cloudflare eller Sucuri, har de også måder at låse ned en URL-sti. I det væsentlige kan du oprette en regel, så kun din IP-adresse er i stand til at få adgang til din WordPress admin login-URL. Igen skal dette generelt ikke bruges på e-handelswebsites eller medlemskabswebsteder, da de også stoler på at få adgang til dit websteds back-end.

- Cloudflare har en lockdown-URL-funktion i deres Pro og højere konti. Du kan oprette en regel for enhver webadresse eller vej.

- Sucuri har en blacklist URL path funktion. Du kan derefter hvidliste din egen IP.

6. Drag fordel af tofaktorautentificering

Og selvfølgelig kan vi ikke glemme tofaktors godkendelse! Uanset hvor sikker dit kodeord er, er der altid risiko for, at nogen opdager det. Tofaktors godkendelse involverer en to-trins proces, hvor du ikke kun har brug for din adgangskode til login, men en anden metode. Det er generelt en tekst (SMS), telefonopkald eller tidsbaseret engangs-adgangskode (TOTP). I de fleste tilfælde er dette 100% effektivt til at forhindre råstyrke-angreb på dit WordPress-websted. Hvorfor? Fordi det er næsten umuligt at angriberen har både dit kodeord og din mobiltelefon.

Der er virkelig to dele, når det kommer til to-faktor autentificering. Den første er din konto og eller dashboard, du har hos din webhosting udbyder. Hvis nogen får adgang til dette, kan de ændre dine adgangskoder, slette dine websites, ændre DNS-poster og alle slags forfærdelige ting. Vi her hos Kinsta samarbejdede med Authy og har tofaktor godkendelse til rådighed for dit MyKinsta dashboard.

Den anden del af tofaktor-godkendelse vedrører din faktiske WordPress-installation. Til dette er der et par plugins, vi anbefaler:

Mange af disse har deres egne Authenticator Apps, som du kan installere på din telefon:

- Android Duo Mobile App

- iPhone Duo Mobile App

- Android Google Authenticator App

- iPhone Google Authenticator App

Efter installation og konfiguration af et af ovenstående plugins, vil du typisk have et ekstra felt på din WordPress loginside for at indtaste din sikkerhedskode. Eller med Duo-pluginet logger du først med dine legitimationsoplysninger og skal derefter vælge en godkendelsesmetode, som Duo Push, call eller adgangskode.

Denne metode kan nemt kombineres med at ændre din standard login URL, som vi gik over tidligere. Så ikke kun er din WordPress login-URL noget, som du kun ved, men det kræver nu ekstra godkendelse at komme ind. 💪

Så sørg for at udnytte tofaktors godkendelse, det kan være en nem måde at øge din WordPress-sikkerhed på.

7. Brug HTTPS til krypterede forbindelser – SSL-certifikat

En af de mest oversete måder at hærde din WordPress-sikkerhed på er at installere et SSL-certifikat og køre dit websted via HTTPS. HTTPS (Hyper Text Transfer Protocol Secure) er en mekanisme, der gør det muligt for din browser eller webapplikation at oprette forbindelse til et websted. En stor misforståelse er, at hvis du ikke accepterer kreditkort, har du ikke brug for SSL.

Nå, lad os forklare et par grunde til, at HTTPS er vigtig ud over bare eCommerce. Mange værter, herunder Kinsta, tilbyder gratis SSL-certifikater med Let’s Encrypt.

1. Sikkerhed

Selvfølgelig er den største årsag til HTTPS den ekstra sikkerhed der følger med, og ja det gælder stærkt for e-handelssites. Men hvor vigtigt er dine loginoplysninger? For de af jer, der kører multi-forfatter WordPress-websites, hvis du kører over HTTP, bliver hver enkelt information sendt til serveren i almindelig tekst, hver gang en person logger ind. HTTPS er helt afgørende for at opretholde en sikker forbindelse mellem et websted og en browser. På denne måde kan du bedre forhindre hackere og eller en mellemmand at få adgang til dit websted.

Så uanset om du har en blog, nyheds-websted, agentur mv., kan de alle nyde godt af HTTPS, da det sikrer, at intet nogensinde overgår i almindelig tekst.

2. SEO

Google har officielt sagt, at HTTPS er en rankingfaktor. Selv om det kun er en lille rangordnings-faktor, vil de fleste af dem sandsynligvis tage nogle fordele, du kan få i SERP’er til at slå dine konkurrenter.

3. Tillid og troværdighed

Ifølge en undersøgelse fra GlobalSign ser 28,9% af de besøgende på den grønne adresselinje i deres browser. Og 77% af dem er bekymrede for, at deres data bliver opsnappet eller misbrugt online. Ved at se det grønne hængelås, vil kunderne øjeblikkeligt have mere ro i at vide, at deres data er mere sikre.

4. Henvisningsdata

Mange mennesker er ikke klar over, at HTTPS til HTTP-henvisninger er blokeret i Google Analytics. Så hvad sker der med dataene? Nå, det meste er bare klumpet sammen med “direkte trafik” sektionen. Hvis nogen går fra HTTP til HTTPS, henvises henvisningen stadig.

5. Chrome advarsler

Fra den 24. juli 2018 begyndte versioner af Chrome 68 og højere, at markere alle ikke-HTTPS-websteder som “Ikke sikkert.” Uanset om de samler data eller ej. Derfor er HTTPS vigtigere end nogensinde!

Dette er især vigtigt, hvis dit websted får størstedelen af sin trafik fra Chrome. Du kan se i Google Analytics under sektionen Målgruppe i Browser og OS, så se den procentdel af trafik, dit WordPress-websted kommer fra Google Chrome. Google gør det meget mere klart for besøgende, at din WordPress-hjemmeside muligvis ikke kører på en sikret forbindelse.

6. Ydeevne

På grund af en protokol, der hedder HTTP/2, kan de, der kører korrekt optimerede websteder over HTTPS mange gange endda se hastighedsforbedringer. HTTP/2 kræver HTTPS på grund af browser support. Forbedringen i ydeevne skyldes en række forskellige årsager som HTTP/2, der kan understøtte bedre multiplexing, parallelisme, HPACK-komprimering med Huffman-kodning, ALPN-udvidelsen og serverdæmpning.

Og med TLS 1.3 er HTTPS-forbindelser endnu hurtigere. Kinsta understøtter TLS 1.3 på alle vores servere og vores Kinsta CDN.

Genovervejer du HTTPS nu? Tjek vores dybdegående WordPress HTTPS migrerings-vejledning for at få dig op og køre og læs mere i vores TLS vs SSL sammenligning.

For at håndhæve en sikker, krypteret forbindelse mellem dig og serveren, når du logger ind og administrerer dit websted, skal du tilføje følgende linje til din wp-config.php-fil:

define('FORCE_SSL_ADMIN', true);

(Foreslået læsning: Hvis du bruger ældre TLS-versioner, kan du muligvis rette ERR_SSL_OBSOLETE_VERSION underretninger i Chrome).

8. Styrk din wp-config.php-fil

Din wp-config.php-fil er som hjertet og sjælen i din WordPress-installation. Det er langt den vigtigste fil på dit websted, når det kommer til WordPress-sikkerhed. Den indeholder din database login information og sikkerhedsnøgler, der håndterer kryptering af oplysninger i cookies. Nedenfor er et par ting du kan gøre for bedre at beskytte denne vigtige fil.

1. Flyt wp-config.php

Som standard er din wp-config.php-fil placeret i rodmappen i din WordPress-installation (din /public HTML-mappe). Men du kan flytte dette til en ikke-www tilgængelig mappe. Aaron Adams skrev en god forklaring på, hvorfor det er gavnligt.

For at flytte din wp-config.php-fil skal du blot kopiere alt ud af det til en anden fil. Derefter kan du i din wp-config.php-fil placere følgende kodestykke for blot at inkludere din anden fil. Bemærk: Mappens sti kan være forskellig baseret på din webhost og setup. Typisk er det dog simpelthen en mappe ovenfor.

<?php

include('/home/yourname/wp-config.php');

Bemærk: Dette virker ikke for Kinsta-klienter og vil bryde funktionaliteten på vores platform. Dette skyldes, at vores open_basedir begrænsninger ikke tillader udførelse af PHP over ~ /public bibliotek af sikkerhedsmæssige årsager. Den gode nyhed er, at vi håndterer dette for dig! Vi gør det samme effektivt ved at blokere adgangen til wp-login.php indenfor ~ /public directory. Vores standard Nginx config indeholder en regel, der returnerer en 403 for ethvert forsøg på adgang til wp-config.php.

2. Opdater WordPress sikkerhedsnøgler

WordPress-sikkerhedsnøgler er et sæt tilfældige variabler, der forbedrer kryptering af oplysninger, der er gemt i brugerens cookies. Siden WordPress 2.7 har der været 4 forskellige nøgler: AUTH_KEY, SECURE_AUTH_KEY, LOGGED_IN_KEY og NONCE_KEY.

Når du installerer WordPress genereres disse tilfældigt for dig. Men hvis du har gennemgået flere migreringer (tjek vores kuraterede liste over de bedste WordPress migrerings plugins) eller købt et websted fra en anden, kan det være godt at oprette friske WordPress nøgler.

WordPress har faktisk et gratis værktøj, som du kan bruge til at generere tilfældige nøgler. Du kan opdatere dine nuværende nøgler, som er gemt i din wp-config.php-fil.

Læs mere om WordPress-sikkerhedsnøgler.

3. Skift Tilladelser

Typisk, så filer i rodmappen på et WordPress-websted vil blive indstillet til 644, hvilket betyder, at filer kan læses og skrives af ejeren af filen og læses af brugere i gruppens ejer af den pågældende fil og læses af alle andre. Ifølge WordPress-dokumentationen skal tilladelserne på wp-config.php-filen indstilles til 440 eller 400 for at forhindre andre brugere på serveren i at læse den. Du kan nemt ændre dette med din FTP-klient.

På nogle hostingplatforme skal tilladelserne muligvis være forskellige, fordi brugeren, der kører webserveren, ikke har tilladelse til at skrive filer. Hvis du ikke er sikker på dette, skal du kontakte din hostingudbyder.

9. Disable XML-RPC

I de senere år er XML-RPC blevet et stadig større mål for råstyrke-angreb. Som Sucuri nævnte, er et af de skjulte funktioner i XML-RPC, at du kan bruge system.multicall-metoden til at udføre flere metoder inden for en enkelt anmodning. Det er meget nyttigt, da det tillader, at applikationen overfører flere kommandoer inden for en HTTP-anmodning. Men hvad der også sker, er at det bruges til ondsindet hensigt.

Der er et par WordPress-plugins som Jetpack, der er afhængige af XML-RPC, men et flertal af mennesker derude behøver ikke dette, og det kan være en fordel at bare deaktivere adgang til det. Er det ikke sikkert, at XML-RPC for tiden kører på dit websted? Danilo Ercoli fra Automattic teamet lavede et lille værktøj kaldet XML-RPC Validator. Du kan køre dit WordPress-websted gennem det for at se om det har XML-RPC aktiveret. Hvis det ikke er tilfældet, vil du se en fejlmeddelelse som vist på billedet nedenfor på Kinsta-bloggen.

For at deaktivere dette helt kan du installere det gratis Disable XML-RPC-API-plugin. Eller du kan deaktivere den med premium perfmatters plugin, som også indeholder forbedringer af web ydeevne.

Hvis du er kunde hos Kinsta, er det ikke nødvendigt, da et angreb via XML-RPC registreres, tilføjes en lille kodekode i NGINX-konfigurationsfilen for at stoppe dem i deres spor – der producerer en 403-fejl.

location ~* ^/xmlrpc.php$ {

return 403;

}10. Skjul din WordPress Version

At skjule sin WordPress-version berører igen om emnet for WordPress-sikkerhed ved uklarhed. Jo mindre andre mennesker ved din WordPress-konfiguration jo bedre. Hvis de ser, at du kører en forældet WordPress-installation, kan dette være et velkomment tegn til ubudne. Som standard vises WordPress-versionen i overskriften på dit websteds kildekode. Igen anbefaler vi blot at sikre, at din WordPress-installation altid er opdateret, så du ikke behøver at bekymre sig om dette.

Du kan bruge følgende kode til at fjerne dette. Du skal blot tilføje det til dit WordPress-tema’s funktioner.php-fil.

function wp_version_remove_version() {

return '';

}

add_filter('the_generator', 'wp_version_remove_version');

Du kan også bruge en premium plugin som perfmatters (udviklet af et teammedlem hos Kinsta), som giver dig mulighed for at skjule WordPress-versionen med et klik, sammen med andre optimeringer til dit WordPress-websted.

Et andet sted, hvor WordPress-versionen vises, er i standard readme.html-filen (som vist nedenfor), der er inkluderet i hver WordPress-version. Den er placeret i roden af din installation, domain.com/readme.html. Du kan sikkert slette denne fil via FTP.

Hvis du kører WordPress 5.0 eller højere, er dette ikke længere relevant, da versionsnummeret ikke længere er inkluderet i filen.

11. Tilføj nyeste HTTP-sikkerheds headers

Et andet skridt du kan tage for at hærde din WordPress-sikkerhed er at udnytte HTTP-sikkerheds headers. Disse er normalt konfigureret på webserver-niveau og fortælle browseren hvordan man opfører sig, når du håndterer dit websites indhold. Der er mange forskellige HTTP-sikkerheds headers, men nedenfor er typisk de vigtigste.

- Indholdsikkerhedspolitik

- X-XSS-beskyttelse

- Streng-Transport-Sikkerhed

- X-Frame-Options

- Offentlig-Key-Pins

- X-Content-Type

KeyCDN har en stor dybdegående indlæg, hvis du vil læse mere om HTTP-sikkerheds headers.

Du kan tjekke, hvilke overskrifter der kører på dit WordPress-websted ved at starte Chrome-devtools og se på overskriften på dit websteds første svar. Nedenfor er et eksempel på kinsta.com. Du kan se, at vi udnytter strict-transport-security, x-content-type, og x-frame-options headers

Du kan også scanne din WordPress hjemmeside med det gratis securityheaders.io værktøj af Scott Helme. Dette viser dig hvilke HTTP-sikkerheds headers du har på dit websted. Hvis du ikke er sikker på, hvordan du implementerer dem, kan du altid spørge din vært, om de kan hjælpe.

12. Brug WordPress sikkerheds plugins

Og selvfølgelig skal vi give nogle WordPress-sikkerheds plugins nogle nævninger. Der er mange gode udviklere og virksomheder derude, der giver gode løsninger til at hjælpe med bedre at beskytte dit WordPress-websted. Her er et par af dem.

Kinsta har hardware firewalls, aktiv og passiv sikkerhed, øjeblikkelige oppetids checks og scoringer af andre avancerede funktioner for at forhindre angribere i at få adgang til dine data. Hvis, på trods af vores bedste indsats, dit websted er kompromitteret, vil vi reparere det gratis.

Her er nogle typiske funktioner og anvendelser af plugins ovenfor:

- Generer og tving stærke adgangskoder, når du opretter brugerprofiler

- Tving adgangskoder til udløb og nulstilles regelmæssigt

- Bruger handlings-logging

- Nem opdateringer af WordPress-sikkerhedsnøgler

- Malware scanning

- To-faktor autentificering

- reCAPTCHAs

- WordPress sikkerhed firewalls

- IP whitelisting

- IP blacklisting

- Fil changelogs

- Overvåg DNS ændringer

- Bloker skadelige netværk

- Se WHOIS oplysninger om besøgende

En meget vigtig funktion, at mange sikkerheds plugins inkluderer en checksum nytte handling Hvad det betyder er, at de inspicerer din WordPress-installation og leder efter ændringer på kernefilerne som angivet af WordPress.org (via API). Eventuelle ændringer eller ændringer af disse filer kan indikere et hack. Du kan også bruge WP-CLI til at køre dit eget checksum.

Sørg for at læse vores grundige guide til overvågning af filintegritet.

Et andet stort plugin, som fortjener en hæderlig omtale, er WP Security Audit Log plugin. Dette er fantastisk for dem, der arbejder på WordPress multisite eller blot multi-forfatter sites. Det hjælper med at sikre brugerens produktivitet og giver administratorer mulighed for at se alt, hvad der bliver ændret; f.eks. login, ændring af adgangskode, temaændringer, widgetændringer, nye indlægskabelser, WordPress opdateringer osv.

Det er en komplet WordPress-aktivitetslogløsning. I skrivende stund har WP Security Audit Log-pluginet over 80.000+ aktive installationer med en 4.7 ud af 5-stjernet vurdering. Det er et glimrende valg, hvis du leder efter en WordPress multisite-kompatibel sikkerhedsløsning.

Det har også supplerende premium-tillæg, såsom e-mail-underretninger, bruger sessionsledelse, søgning og rapporter. Tjek disse ekstra WordPress-sikkerheds plugins, der kan hjælpe med at låse de onde fyre ud.

13. Hærde databasesikkerhed

Der er et par måder at forbedre sikkerheden på din WordPress database. Den første er at bruge et smart database navn. Hvis dit websted hedder volleyball tricks, er din WordPress-database som standard sandsynligvis navngivet wp_volleyballtricks. Ved at ændre dit databasens navn til nogle mere uklare hjælper det med at beskytte dit websted ved at gøre det vanskeligere for hackere at identificere og få adgang til dine databaseoplysninger.

En anden anbefaling er at bruge et andet database tabel præfiks. Som standard bruger WordPress wp_. At ændre dette til noget som 39xw_ kan være meget mere sikkert. Når du installerer WordPress, beder du om et tabelpræfik (som vist nedenfor). Der er også måder at ændre WordPress-tabelpræfikset på eksisterende installationer. Hvis du er en Kinsta-klient, er det ikke nødvendigt. Vi har site og database låst ned!

14. Brug altid sikre forbindelser

Vi kan ikke understrege nok, hvor vigtigt det er at bruge sikre forbindelser! Sørg for, at din WordPress er vært for det ved at tage forholdsregler som at tilbyde SFTP eller SSH. SFTP- eller Secure File Transfer Protocol (også kendt som SSH-filoverførselsprotokol), er en netværksprotokol, der anvendes til filoverførsler. Det er en mere sikker metode end standard FTP.

Vi understøtter kun SFTP-forbindelser ved Kinsta for at sikre, at dine data forbliver sikre og krypterede. De fleste WordPress-værter bruger også typisk port 22 til SFTP. Vi tager dette et skridt videre her hos Kinsta, og hvert websted har en randomiseret port, som findes i dit MyKinsta dashboard.

Det er også vigtigt at sikre, at din hjemmerouter er konfigureret korrekt. Hvis nogen hacker dit hjemmenetværk, kunne de få adgang til alle mulige oplysninger, herunder muligvis, hvor dine vigtige oplysninger om dit WordPress-websted (er) er gemt. Her er nogle enkle tips:

- Aktivér ikke fjernstyring (VPN). Typiske brugere benytter aldrig denne funktion, og ved at holde den væk kan du holde fra at udsætte dit netværk for omverdenen.

- Routere bruger som standard IP’er i området som 192.168.1.1. Brug et andet interval, som f.eks. 10.9.8.7.

- Aktivér det højeste krypteringsniveau på din Wifi.

- IP hvidlist dit Wifi, så kun personer med adgangskoden og visse IP’er kan få adgang til det.

- Hold firmware på din router opdateret.

Og vær altid forsigtig, når du logger ind på dit WordPress-websted på offentlige steder. Husk, Starbucks er ikke et sikkert netværk! Tag forholdsregler, såsom at verificere netværks SSID, før du klikker på forbindelse. Du kan også bruge en tredjeparts VPN-tjeneste som ExpressVPN til at kryptere din internettrafik og skjule din IP-adresse fra hackere.

15. Tjek fil- og servertilladelser

Filtilladelser på både din installation og webserver er afgørende for at øge din WordPress-sikkerhed. Hvis tilladelser er for løse, kan en person nemt få adgang til dit websted og forårsage kaos. På den anden side, hvis dine tilladelser er for strenge, kan det bryde funktionaliteten på dit websted. Så det er vigtigt at have de korrekte tilladelser sat på tværs af bordet.

Filtilladelser

- Læs tilladelser tildeles, hvis brugeren har ret til at læse filen.

- Skriv tilladelser tildeles, hvis brugeren har ret til at skrive eller ændre filen.

- Udfør tilladelser tildeles, hvis brugeren har rettigheder til at køre filen og / eller udføre den som et script.

Directory tilladelser

- Læs tilladelser tildeles, hvis brugeren har ret til at få adgang til indholdet af den identificerede mappe / vejviser.

- Skriv tilladelser tildeles, hvis brugeren har ret til at tilføje eller slette filer, der er indeholdt i mappen / vejviser.

- Udfør tilladelser tildeles, hvis brugeren har ret til at få adgang til den egentlige mappe og udføre funktioner og kommandoer, herunder evnen til at slette dataene i mappen / vejviser.

Du kan bruge et gratis plugin som iThemes Security til at scanne tilladelserne på dit WordPress-websted.

Her er nogle typiske anbefalinger til tilladelser, når det kommer til fil- og mappefritagelser i WordPress. Se WordPress Codex-artiklen om ændring af filtilladelser for en mere tilbundsgående forklaring.

- Alle filer skal være 644 eller 640. Undtagelse: wp-config.php skal være 440 eller 400 for at forhindre andre brugere på serveren fra at læse den.

- Alle mapper skal være 755 eller 750.

- Ingen mapper skulle nogensinde blive givet 777, endda uploade mapper.

16. Deaktiver filredigering i WordPress dashboard

Mange WordPress-websteder har flere brugere og administratorer, hvilket kan gøre WordPress-sikkerhed mere kompliceret. En meget dårlig praksis er at give forfattere eller bidragsydere administratoradgang, men det sker desværre hele tiden. Det er vigtigt at give brugerne de rigtige roller og tilladelser, så de ikke bryder noget. På grund af dette, kan det være en fordel at blot deaktivere “Udseende Editor” i WordPress.

De fleste af jer har sandsynligvis været der på et eller andet tidspunkt. Du går hurtigt til at redigere noget i Udseende Editor og pludselig bliver du efterladt med en dødens hvide skærm. Det er meget bedre at redigere filen lokalt og uploade den via FTP. Og selvfølgelig bør du i bedste praksis teste ting som dette på et udviklingssted først.

Også, hvis dit WordPress-websted er hacket, er det allerførste, de kan gøre, at prøve at redigere en PHP-fil eller et tema via Udseende Editor. Dette er en hurtig måde for dem at udføre skadelig kode på dit websted. Hvis de ikke har adgang til dette fra instrumentbrættet, kan det til at begynde med bidrage til at forhindre angreb. Placer følgende kode i din wp-config.php-fil for at fjerne alle brugeres “edit_themes”, “edit_plugins” og “edit_files” -funktioner.

define('DISALLOW_FILE_EDIT', true);

17. Forhindre hotlinking

Konceptet hotlinking er meget simpelt. Du finder et billede på internettet et eller andet sted og bruger webadressen til billedet direkte på dit websted. Dette billede vises på din hjemmeside, men det vil blive serveret fra den oprindelige placering. Dette er faktisk tyveri, da det bruger den hotlinked site’s båndbredde. Det kan ikke virke som en stor ting, men det kan generere mange ekstra omkostninger.

Havregryn er et godt eksempel. Huffington Post hotlinkede en tegneserie af hans som bestod af flere billeder og det stablede op en kæmpestor 1.000+ USD regning.

Forhindre Hotlinking i Apache

For at forhindre hotlinking i Apache skal du blot tilføje følgende kode til din .htaccess-fil.

RewriteEngine on

RewriteCond %{HTTP_REFERER} !^$

RewriteCond %{HTTP_REFERER} !^http(s)?://(www\.)?yourdomain.com [NC]

RewriteRule \.(jpg|jpeg|png|gif)$ http://dropbox.com/hotlink-placeholder.jpg [NC,R,L]Den anden række definerer den tilladte henvisning – det websted, der er tilladt at linke direkte til billedet, dette bør være din aktuelle hjemmeside. Hvis du vil tillade flere websteder, kan du duplikere denne række og erstatte henvisningen. Hvis du vil generere nogle mere komplekse regler, skal du kigge på denne htaccess hotlink-beskyttelsesgenerator.

Forhindre Hotlinking i NGINX

For at forhindre hotlinking i NGINX skal du blot tilføje følgende kode til din config-fil.

location ~ .(gif|png|jpe?g)$ {

valid_referers none blocked ~.google. ~.bing. ~.yahoo yourdomain.com *.yourdomain.com;

if ($invalid_referer) {

return 403;

}

}

Forhindre Hotlinking på CDN

Hvis du serverer dine billeder fra en CDN, kan opsætningen være lidt anderledes. Her er nogle ressourcer med populære CDN-udbydere.

18. Tag altid sikkerhedskopier

Sikkerhedskopier er den eneste ting, som alle ved, de har brug for, men tager ikke altid. De fleste af ovenstående anbefalinger er sikkerhedsforanstaltninger, du kan tage, for bedre at beskytte dig selv. Men uanset hvor sikkert dit websted er, vil det aldrig være 100% sikkert. Så du vil have sikkerhedskopier, hvis det værste sker.

De fleste administrerede WordPress-hostingudbydere tilbyder nu sikkerhedskopier. Kinsta har fem forskellige typer sikkerhedskopier, herunder automatiserede backups, så du kan hvile let om natten. Du kan endda med et klik genoprette dit websted.

Hvis din vært ikke har sikkerhedskopier, er der nogle populære WordPress-tjenester og plugins, som du kan bruge til at automatisere processen.

WordPress Backup Services

WordPress-backup-tjenester har normalt et lavt månedligt gebyr og gemmer dine sikkerhedskopier til dig i skyen.

- VaultPress (fra det automatiske team, nu en del af Jetpack)

- CodeGuard

- BlogVault

WordPress Backup Plugins

WordPress backup plugins giver dig mulighed for at gribe dine sikkerhedskopier via FTP eller integrere med en ekstern lagerkilde som Amazon S3, Google Cloud Storage, Google Drev eller Dropbox. Vi anbefaler stærkt at gå med en trinvis løsning, så det bruger færre ressourcer.

19. DDoS Beskyttelse

DDoS er en type DOS-angreb, hvor flere systemer bruges til at målrette mod et enkelt system, der forårsager et DoS-angreb. DDoS-angreb er ikke noget nyt – ifølge Britannica er den første dokumenterede sag begyndt tilbage til begyndelsen af 2000. I modsætning til lidt hacking dit websted, beskadiger disse typer angreb normalt ikke dit websted, men vil ganske enkelt tage dit websted ned i et par timer eller dage .

Hvad kan du gøre for at beskytte dig selv? En af de bedste anbefalinger er at bruge en velrenommeret tredjeparts sikkerhedstjeneste som Cloudflare eller Sucuri. Hvis du driver en virksomhed, kan det være fornuftigt at investere i deres præmieplaner. Hvis du er hosted hos Kinsta, behøver du ikke bekymre dig om at opsætte DDoS-beskyttelse selv. Alle vores planer inkluderer en gratis Cloudflare-integration med indbygget DDoS-beskyttelse.

Deres avancerede DDoS-beskyttelse kan bruges til at afbøde DDoS-angreb af alle former og størrelser, herunder dem, der retter sig mod UDP- og ICMP-protokollerne, samt SYN / ACK, DNS-amplifikation og Layer 7-angreb. Andre fordele er at sætte dig bag en proxy, som hjælper med at skjule din oprindelses IP-adresse, selvom den ikke er tydelig.

Sørg for at tjekke vores casestudie om, hvordan du stopper et DDoS-angreb. Vi havde en klient med et lille e-handelssite, der kører Easy Digital Downloads, som fik over 5 millioner anmodninger til en enkelt side indenfor 7 dage. Webstedet genererede typisk kun mellem 30-40 MB om dagen i båndbredde og et par hundrede besøgende om dagen. Men ud af det blå gik stedet straks til mellem 15-19 GB dataoverførsel om dagen! Det er en stigning på 4650%. Og Google Analytics viste ingen yderligere trafik. Så det er ikke godt.

Klienten implementerede Sucuris webprogram firewall på deres websted og alle båndbredde og anmodninger faldt øjeblikkeligt på webstedet (som set nedenfor), og der har ikke været et enkelt problem siden. Så helt sikkert en god investering og tidsbesparende hvis du løber ind i problemer som disse.

Resumé

Som du kan se, er der mange måder, du kan hærde din WordPress-sikkerhed. Ved at bruge kloge adgangskoder, holde kerne- og plugins opdaterede, og vælge en sikker administreret WordPress-vært er blot nogle få, der vil holde dit WordPress-websted oppe og kørende sikkert. For mange af jer er dit WordPress-websted både din virksomhed og din indtægt, så det er vigtigt at tage lidt tid og gennemføre nogle af de bedste sikkerhedspraksis, der er nævnt ovenfor, snarere snarere end senere.

Har du nogle vigtige WordPress-sikkerhedstips, som vi savnede? Hvis du er så velkommen til at lade os vide nedenfor i kommentarerne.