Se seguite regolarmente le newsletter di WordPress o gli aggiornamenti sulla cybersicurezza, probabilmente avrete notato uno schema familiare: quasi ogni settimana c’è un nuovo rapporto sulla vulnerabilità di qualche plugin di WordPress. Perché succede così spesso?

Una delle ragioni di queste vulnerabilità è che lo sviluppo di plugin nell’ecosistema WordPress è vasto e coinvolge molti sviluppatori che non sono direttamente affiliati a WordPress stesso. Sebbene WordPress fornisca chiare linee guida per garantire la sicurezza, la vastità e la complessità dell’ecosistema, con migliaia di plugin e temi che lavorano insieme, a volte rende difficile individuare ogni potenziale falla.

Inoltre, gli sviluppatori a volte si affrettano a rilasciare aggiornamenti o nuove funzionalità e anche i programmatori ben intenzionati potrebbero involontariamente trascurare i problemi di sicurezza, permettendo agli hacker di sfruttare eventuali vulnerabilità.

Una volta scoperta una vulnerabilità, gli hacker possono utilizzare diversi exploit tecnici per compromettere il vostro sito. I metodi più comuni includono il cross-site scripting (XSS), le SQL injection e il cross-site request forgery (CSRF). Questi exploit consentono agli hacker di eseguire una serie di attività dannose, come ad esempio:

- Reindirizzare i visitatori verso siti dannosi.

- Iniettare annunci di spam e contenuti indesiderati nel sito.

- Installare malware (ad esempio, infettando file come

wp-feed.php) per eseguire ulteriori attacchi. - Creazione di account di amministrazione non autorizzati per prendere il controllo del sito.

- Utilizzare il server per lanciare attacchi DDoS o inviare email di spam.

Questi attacchi possono compromettere le prestazioni del vostro sito, far crollare le vostre posizioni nelle classifiche SEO e, soprattutto, danneggiare la vostra attività, i vostri ricavi e la vostra reputazione.

Tuttavia, è importante notare che le vulnerabilità dei plugin non sono l’unico problema. Uno dei motivi principali per cui questi attacchi hanno successo è che molti utenti di WordPress non aggiornano i loro plugin. Questo articolo spiega perché queste vulnerabilità sono in aumento e cosa fare per proteggere il vostro sito.

La vera causa della maggior parte degli attacchi a WordPress

Quando i siti WordPress vengono violati, siamo soliti dare la colpa al provider di hosting o ai plugin che presumibilmente hanno aperto la porta agli aggressori. È vero che le vulnerabilità dei plugin giocano un ruolo importante. Secondo il rapporto sulle vulnerabilità di WordPress di SolidWP del 2022, il 93% delle vulnerabilità di WordPress provengono dai plugin. Tuttavia, il problema di fondo è spesso la negligenza degli utenti.

La maggior parte delle violazioni non avviene perché la piattaforma o i plugin sono intrinsecamente insicuri, ma perché gli utenti non aggiornano i loro plugin in modo tempestivo o perché alcuni di essi vengono abbandonati.

Per capire meglio come queste vulnerabilità espongono il vostro sito, diamo un’occhiata più da vicino ai due fattori principali:

Plugin obsoleti

Quando viene scoperta una falla di sicurezza in un plugin, gli sviluppatori vengono informati e di solito lavorano rapidamente per creare una patch. Una volta pronta, la patch viene rilasciata come aggiornamento e viene inviata una notifica di vulnerabilità per avvisare gli utenti di applicare l’aggiornamento.

Tuttavia, spesso c’è un ritardo tra la divulgazione e l’effettivo aggiornamento dei plugin da parte degli utenti. Gli hacker approfittano di questo ritardo, scansionando il web alla ricerca di siti che non hanno ancora applicato la patch alla vulnerabilità.

Un esempio lampante è la vulnerabilità del plugin File Manager scoperta nel settembre 2020, che ha colpito oltre 600.000 siti WordPress. Questa vulnerabilità zero-day di esecuzione di codice remoto consentiva agli aggressori di accedere all’area di amministrazione, eseguire codice dannoso e caricare script dannosi sui siti che eseguivano versioni precedenti del plugin (dalla 6.0 alla 6.8). Sebbene gli sviluppatori abbiano rilasciato una versione patchata (File Manager 6.9) nel giro di poche ore, oltre 300.000 siti sono rimasti vulnerabili perché gli utenti non avevano aggiornato i loro plugin e gli hacker hanno rapidamente sfruttato questo ritardo.

Questo esempio dimostra quanto possa essere pericoloso un semplice ritardo nell’applicazione degli aggiornamenti, chiarendo che la negligenza degli utenti nell’aggiornare i plugin è una delle principali cause di violazione di WordPress.

Plugin abbandonati

I plugin abbandonati sono una bomba a orologeria per molti siti WordPress. Sebbene il team di WordPress rimuova definitivamente alcuni di questi plugin dal suo repository, molti rimangono attivi sui siti web senza una manutenzione continua o aggiornamenti di sicurezza.

Solo nel 2023, 827 plugin e temi sono stati segnalati come abbandonati, con un aumento significativo rispetto ai 147 del 2022. Di questi, più della metà (58,16%) sono stati rimossi definitivamente a causa di gravi problemi di sicurezza.

Ad esempio, il plugin Eval PHP è stato abbandonato per oltre un decennio prima che gli hacker iniziassero a sfruttarlo nel 2023. Il plugin, originariamente progettato per consentire agli utenti di eseguire codice PHP all’interno dei post e delle pagine di WordPress, è diventato uno strumento per gli aggressori per iniettare backdoor nei siti web. Poiché Eval PHP non veniva più mantenuto, le vulnerabilità di sicurezza sono rimaste senza patch e gli hacker ne hanno approfittato, utilizzando il plugin per ottenere accesso non autorizzato ai siti web.

Una volta entrati, gli aggressori potevano rubare informazioni sensibili, prendere il pieno controllo di un sito o usarlo come parte di campagne malevole più ampie, come gli attacchi DDoS. Anche la rimozione del plugin non risolveva necessariamente il problema: gli hacker potevano persistere sui siti web compromessi nascondendo delle backdoor nei contenuti del sito.

Ciò evidenzia i pericoli legati all’utilizzo di plugin abbandonati. Quando un plugin non viene più mantenuto, le sue vulnerabilità diventano punti di ingresso permanenti per gli hacker. I proprietari dei siti web devono essere proattivi nel rimuovere tali plugin e sostituirli con alternative supportate per mantenere i loro siti sicuri.

Come proteggere il proprio sito WordPress

Dato il crescente numero di vulnerabilità dei plugin e i rischi posti da quelli obsoleti e abbandonati, è essenziale adottare misure proattive per proteggere il proprio sito WordPress. Ecco alcuni passi pratici che potete seguire per ridurre al minimo i rischi e mantenere il vostro sito sicuro:

1. Usare un provider di hosting di qualità

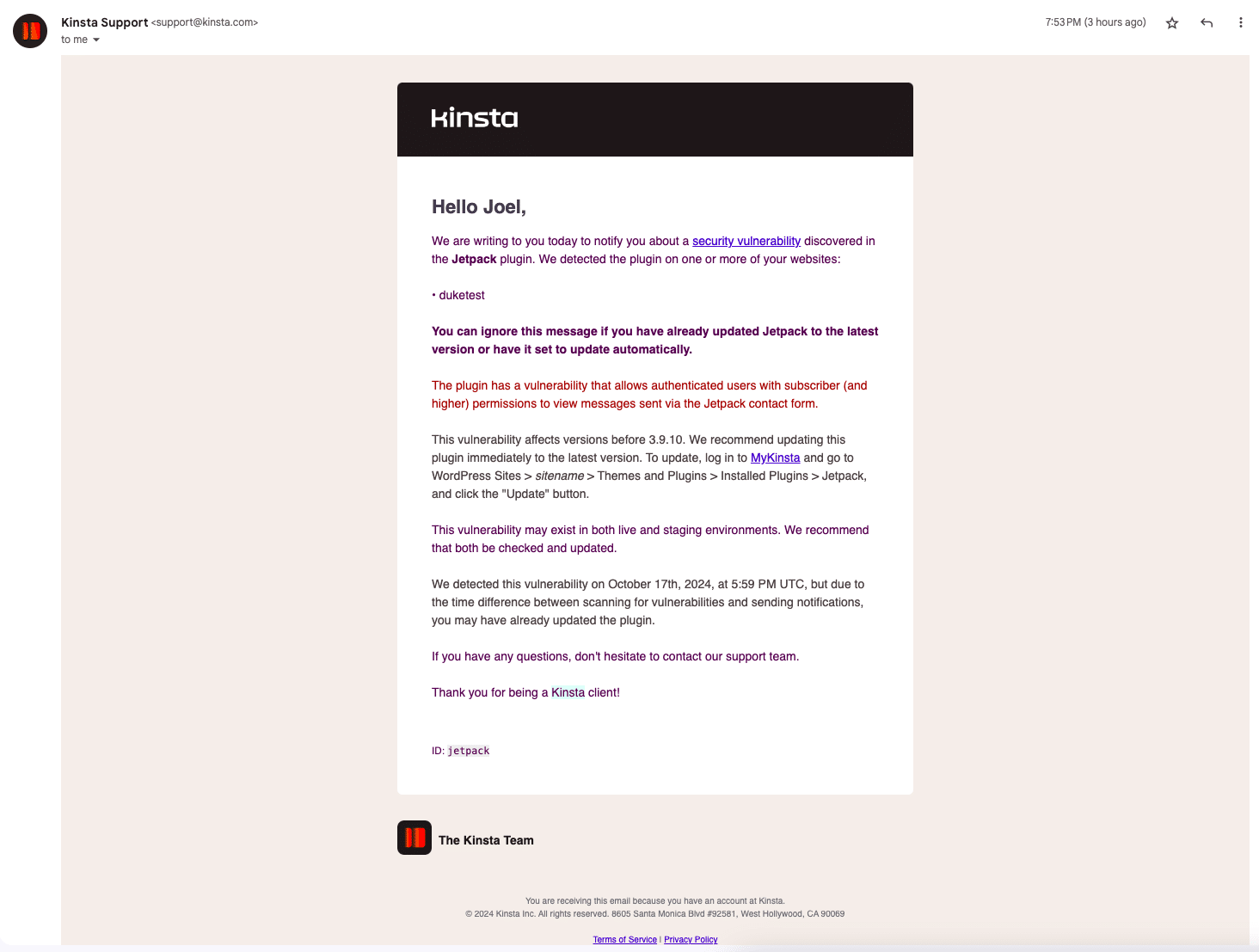

Il vostro provider di hosting può svolgere un ruolo fondamentale per la sicurezza del vostro sito WordPress, offrendo misure di sicurezza per prevenire gli attacchi più comuni. Ad esempio, Kinsta invia avvisi di vulnerabilità alle caselle di posta dei clienti ogni volta che vengono segnalate vulnerabilità per i plugin installati sui loro siti.

Molte persone creano siti WordPress e se ne dimenticano, oppure si affidano ad agenzie che gestiscono centinaia di siti contemporaneamente. È facile perdere di vista gli aggiornamenti di sicurezza. È proprio per questo che è così importante avere un host che si occupi attivamente delle vulnerabilità.

Prendiamo ad esempio il plugin Jetpack, che ha fatto notizia di recente. I suoi sviluppatori hanno rilasciato un aggiornamento che risolveva una vulnerabilità critica che interessava 27 milioni di siti, una vulnerabilità che era passata inosservata dal 2016!

La falla consentiva a qualsiasi utente loggato di visualizzare i moduli inviati da altri utenti. Il team di Jetpack ha confermato che non c’erano prove di sfruttamento, ma una volta rilasciato l’aggiornamento ha avvertito che qualcuno avrebbe potuto cercare di approfittare dei siti senza patch.

Noi di Kinsta abbiamo immediatamente inviato un rapporto sulla vulnerabilità a tutti i nostri clienti che utilizzano Jetpack, invitandoli ad aggiornarlo e spiegando perché era necessario. Questo è il tipo di supporto proattivo che serve da un host di qualità.

Altri modi in cui un buon host può proteggere il vostro sito sono:

- Rilevamento e pulizia dei malware. Il vostro host dovrebbe effettuare regolarmente una scansione alla ricerca di malware per garantire la sicurezza del vostro sito. Noi di Kinsta effettuiamo scansioni periodiche del malware all’interno dei container dei clienti per rilevare la maggior parte delle tracce maligne conosciute. Se il vostro sito ha già subito un attacco e ne voi ne rimanete all’oscuro, il nostro processo di scansione è progettato per identificare le compromissioni. Come parte del nostro impegno per la sicurezza, abbiamo una garanzia di sicurezza: se il vostro sito viene violato mentre è ospitato da noi, vi aiuteremo a risanarlo gratuitamente. Per maggiori dettagli, consultate il nostro processo di rimozione del malware.

- Firewall e monitoraggio della sicurezza. Un firewall protegge il vostro sito dal traffico dannoso. Blocca i malintenzionati prima ancora che possano raggiungere i vostri plugin. Senza di esso, gli hacker possono facilmente prendere di mira le vulnerabilità dei plugin obsoleti. Noi di Kinsta offriamo una tecnologia firewall che ci aiuta a proteggere la nostra rete dalle minacce più comuni. La nostra integrazione con Cloudflare fornisce protezione DDoS e utilizziamo il firewall di Google Cloud Platform per mantenere la nostra infrastruttura al sicuro.

Inoltre, assicuratevi che il vostro sito disponga di backup automatici giornalieri in modo che, in caso di compromissione, possiate ripristinare rapidamente una versione precedente, riducendo al minimo i tempi di inattività e prevenendo la perdita di dati.

2. Tenere aggiornati i plugin

Uno dei modi più semplici ed efficaci per proteggere il vostro sito WordPress è assicurarvi che tutti i plugin, i temi e il core di WordPress siano aggiornati. La maggior parte degli aggiornamenti include patch di sicurezza che risolvono le vulnerabilità note e la mancata applicazione di questi aggiornamenti espone il vostro sito.

Per assicurarvi che i vostri plugin siano sempre aggiornati, seguite questi passaggi:

- Controllate regolarmente la dashboard di WordPress per verificare la presenza di aggiornamenti dei plugin.

- Prendete in considerazione la possibilità di impostare un processo automatizzato per gestire gli aggiornamenti e attivare avvisi per i plugin essenziali quando sono obsoleti. In Kinsta, la nostra API espone endpoint che potete utilizzare per creare strumenti per automatizzare il processo di aggiornamento dei plugin. La dashboard di MyKinsta include anche una funzione di aggiornamento in blocco che permette di aggiornare un plugin su più siti con un solo clic.

- Impostate un calendario per rivedere e aggiornare i plugin che non si aggiornano automaticamente.

3. Rimuovere i plugin abbandonati o non supportati

I plugin abbandonati sono uno dei maggiori rischi per la sicurezza dei siti WordPress. Se un plugin non viene più mantenuto dal suo sviluppatore, non riceverà gli aggiornamenti critici per la sicurezza, rendendolo vulnerabile allo sfruttamento.

Per proteggere il vostro sito, assicuratevi di:

- Controllare regolarmente i plugin installati e rimuovere quelli che non vengono aggiornati da molto tempo.

- Cercare delle alternative che vengano mantenute attivamente per sostituire i plugin obsoleti o non supportati.

- Controllare il repository dei plugin di WordPress per verificare la data dell’ultimo aggiornamento del plugin e l’attività dello sviluppatore.

4. Usare solo plugin affidabili

Non tutti i plugin e i temi sono ugualmente sicuri. L’installazione di plugin provenienti da fonti non verificate può esporre il vostro sito a codici dannosi o a software mal scritto.

Per ridurre al minimo i rischi, assicuratevi di:

- Attenervi ai plugin e ai temi disponibili nel repository dei plugin di WordPress o a sviluppatori noti con una comprovata esperienza.

- Controllare sempre le recensioni, le valutazioni e il numero di installazioni attive prima di installare un plugin.

- Dare priorità ai plugin che vengono regolarmente aggiornati e supportati dai loro sviluppatori.

- Evitare i plugin con una storia di vulnerabilità di sicurezza o di scarse pratiche di sicurezza.

5. Limitare il numero di plugin installati

Ogni plugin che installate sul vostro sito introduce potenziali vulnerabilità, quindi è importante limitare il numero di plugin che utilizzate. Scegliendo un provider di hosting di qualità come Kinsta, potete evitare di installare plugin non necessari per attività già presenti nel vostro ambiente di hosting.

Ad esempio, gli utenti di Kinsta non hanno bisogno di installare plugin separati per:

- Backup. Kinsta fornisce backup giornalieri automatici, eliminando la necessità di un plugin di backup.

- Scansione malware. Kinsta offre una scansione malware integrata, quindi non c’è bisogno di un plugin di sicurezza aggiuntivo.

- Integrazione CDN. Grazie all’integrazione Cloudflare integrata in Kinsta, potete evitare di installare un plugin CDN.

- Protezione dalle vulnerabilità. Kinsta monitora in modo proattivo le vulnerabilità di sicurezza e interviene, quindi non sono necessari plugin per l’attacco alle vulnerabilità.

Utilizzando meno plugin, riducete la superficie di attacco e minimizzate il rischio di vulnerabilità legate ai plugin, mantenendo al contempo migliori prestazioni del sito.

6. Limitare l’accesso all’amministrazione e impostare un’autenticazione più robusta

Limitare l’accesso all’area di amministrazione di WordPress riduce il rischio di accesso non autorizzato. L’utilizzo di password forti e l’attivazione dell’autenticazione a due fattori (2FA) rafforzano ulteriormente la sicurezza del vostro sito. Ecco come fare:

- Assicuratevi che solo gli utenti fidati abbiano accesso al vostro sito WordPress a livello di amministrazione.

- Usate password forti e uniche e richiedetele a tutti gli utenti che hanno accesso all’area di amministrazione.

- Abilitate il 2FA per aggiungere un ulteriore livello di protezione ai tentativi di accesso brute-force, rendendo più difficile l’accesso ai malintenzionati.

- Limitate l’accesso al login a specifici indirizzi IP, intervalli di IP o località geografiche. Ad esempio, se gestite un negozio WooCommerce che vende solo a clienti negli Stati Uniti, potete limitare la creazione dell’account e l’accesso al login solo agli utenti statunitensi. Questo aiuta a ridurre l’esposizione del vostro sito agli attacchi.

7. Monitorare i rapporti sulle vulnerabilità

Rimanere informati sui problemi di sicurezza dei vostri plugin e temi aiuta ad agire rapidamente prima che gli hacker possano sfruttare le vulnerabilità. Per essere sempre al corrente delle potenziali minacce, assicuratevi di:

- Abbonarvi ai rapporti di sicurezza o a servizi come WPScan, Wordfence o iThemes Security per ricevere avvisi di vulnerabilità in tempo reale.

- Controllare regolarmente gli aggiornamenti delle vulnerabilità relative ai plugin del vostro sito.

- Agire immediatamente se i plugin o i temi installati vengono segnalati come vulnerabili.

Riepilogo

La sicurezza del vostro sito richiede una vigilanza continua. I plugin obsoleti e abbandonati sono due delle porte più comuni per gli hacker, ma la buona notizia è che questi rischi sono gestibili con il giusto hosting.

Noi di Kinsta ci impegniamo a garantire la sicurezza del vostro sito WordPress. La nostra piattaforma di hosting offre una serie di funzioni di sicurezza integrate per proteggere il vostro sito dalle minacce, tra cui report proattivi sulle vulnerabilità, certificati SSL gratuiti, due potenti firewall e l’integrazione di Cloudflare per una maggiore protezione contro gli attacchi DDoS e altre vulnerabilità.

Per saperne di più su come le funzioni di sicurezza di Kinsta possono aiutarvi, parlate con il nostro team Vendite oggi stesso!